本レポートでは、2024年5月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

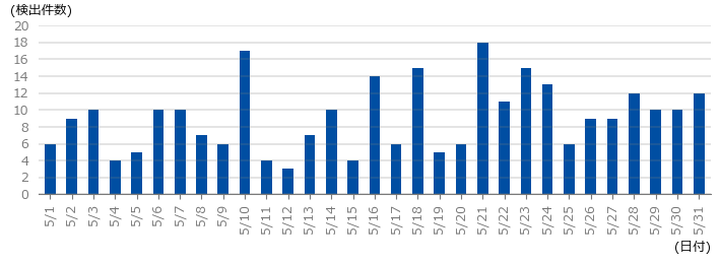

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は283件であり、1日あたりの平均件数は9.13件でした。期間中に観測された最も規模の大きな攻撃では、最大で約70万ppsのパケットによって8.15Gbpsの通信が発生しました。この攻撃は主にHTTP Floodでした。当月最も長く継続した攻撃もこの通信であり、およそ16分にわたって攻撃が継続しました。

IIJマネージドセキュリティサービスの観測情報

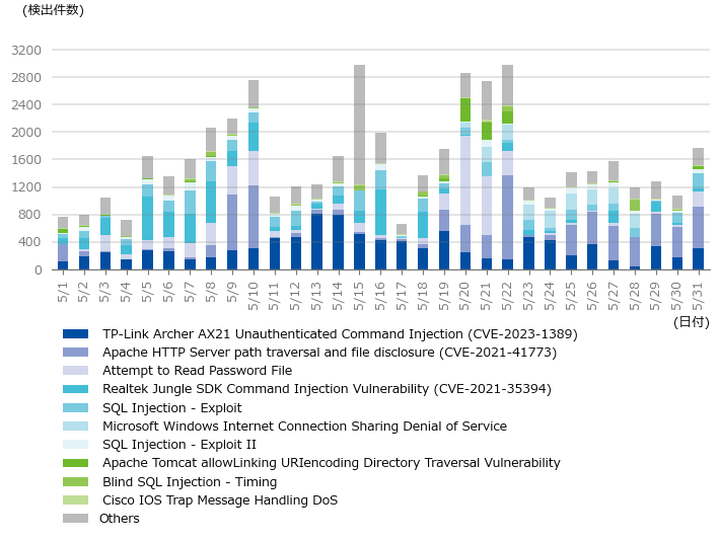

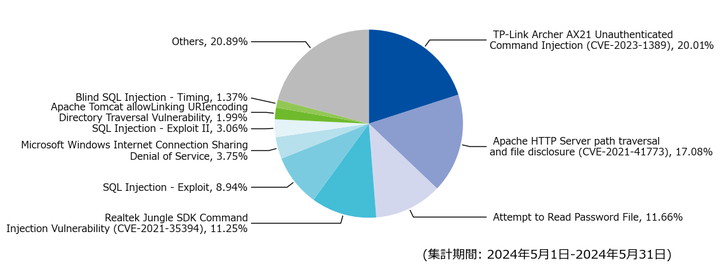

2024年5月に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)は以下のとおりです。

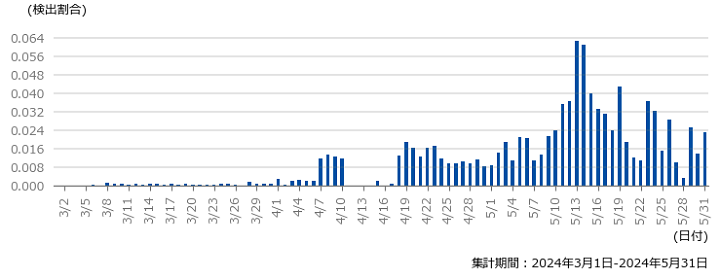

対象期間内に最も多く検出したのはTP-Link Archer AX21 Unauthenticated Command Injection (CVE-2023-1389)で、全体の20.01%を占めています。当該シグネチャは4月から検知数が増加の傾向にあり(図-4)、前月に引き続きMiraiファミリへの感染を狙った攻撃が継続しています。図の縦軸は2024年3月から2024年5月の期間における当該シグネチャ検出の総数を1として正規化しています。

また、当月は国立研究開発法人情報通信研究機構(NICT)から日本国内のMirai感染ホストにおいてTP-Link社製Wi-Fiルータの数が急増している旨の注意喚起 1がなされました。なお、注意喚起ではCVE-2023-1389とは異なる脆弱性を用いた感染活動が示唆されていることから、TP-Link社製Wi-Fiルータが機種や脆弱性を問わず攻撃者から幅広く狙われている恐れがあります。

Miraiファミリは主にLinuxが動作するIoT機器を標的とするマルウェアファミリで、感染すると外部に感染を広げるためのスキャン活動や、C&Cサーバから指令を受けてDDoS攻撃を実施します。当月は上記のシグネチャ以外でもMiraiファミリへの感染を狙った通信を検出しており、トップ10のシグネチャでは4位のRealtek Jungle SDK Command Injection Vulnerability (CVE-2021-35394)でも観測しています。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

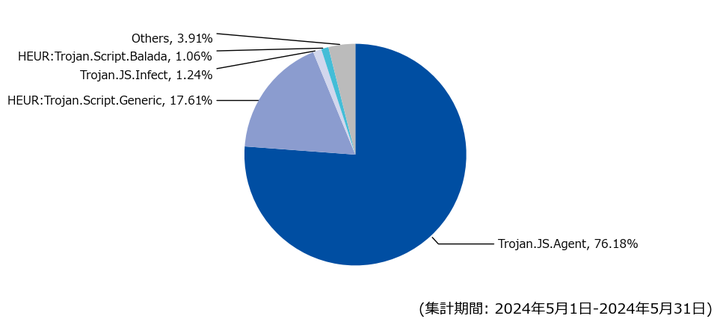

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-5に示します。

対象期間内に最も多く検出したのはTrojan.JS.Agentで、前月と比較して40.13ポイント増加した76.18%でした。前月と比較して検出数が約3倍増加しています。当該シグネチャでは、WordPressのプラグインに含まれるJavaScriptファイルを観測しており、「if(typeof ndsw===”undefined”)」から始まる難読化されたコードが改ざんにより挿入されているものでした。このコードはParrot TDSで利用されており、前月に引き続き多く検出しています。

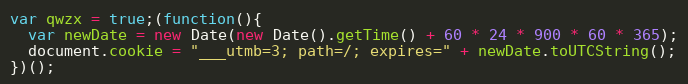

次点に多く検出したHEUR:Trojan.Script.Genericでも、約8割が前述のTrojan.JS.Agentと類似したコードを挿入されたJavaScriptファイルを観測しています。当該シグネチャで検出したParrot TDSで利用されているコードの中に「typeof zqxw === “undefined”」から始まるものを新たに確認しています。このJavaScriptコードでは、攻撃者が配置したJavaScriptファイルを参照する処理が含まれており、調査時点では図-6のようなCookieパスを「/」に変更し、有効期限を約1年後の日時に変更する処理を行うファイルを参照しています。

メール受信時におけるマルウェア検出

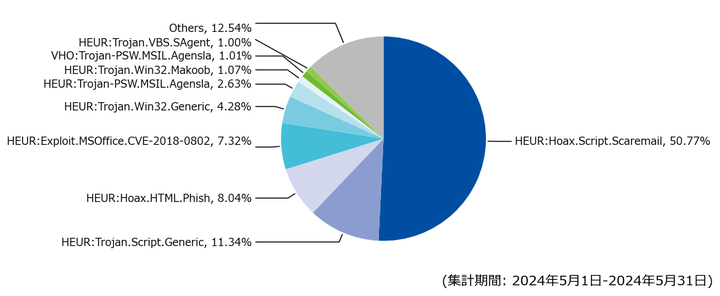

対象期間における、メール受信時に検出した脅威種別の割合を図-7に示します。

当月最も多く検出したのはHEUR:Hoax.Script.Scaremailで、前月比46.95ポイント増の50.77%でした。この割合増加は、当該シグネチャの検出数が増加しただけでなく、前月に大量検知していたHEUR:Trojan.Script.Genericの検知数が元の水準へ減少したことによる相対的変化によるものです。HEUR:Hoax.Script.Scaremailで検出しているメールの80.86%は「Your personal data has leaked due to suspected harmful activities.」という脅迫を目的とした件名となっていました。この件名のメールは過去にも度々観測しており、前回は2023年10月に観測しています。

当月に脅威を検出した件名に日本語を含むメールの内、9割以上は件名に「請求書」の文字が含まれており、「請求書」や「Invoice」の文字を含むHTML形式、ZIP形式または、7Z形式のファイルが添付されていました。また、その他にも「見積」や「申請書」の文字を含む件名のメールも複数検出しています。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | ソフトウェアリリース | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 5月1日(水) | セキュリティ事件 | 海外の情報サービス企業は、同社が提供する電子署名サービスにおいて第三者から不正アクセスを受けたことを公表した。不正アクセスによってAPIキー、OAuthトークンなどの認証情報や個人情報が漏えいしたとのこと。不正アクセスの原因として、電子署名サービスに対して高い権限を持つサービスアカウントが侵害されたことにより、顧客のデータベースにアクセスされたことを明らかにした。 |

| 5月1日(水) | ソフトウェアリリース | Google社は、5月1日、9日、13日、14日、20日、23日、30日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 5月6日(月) | ソフトウェアリリース | Google社は、Android に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 5月7日(火) | セキュリティ事件 | 電子機器メーカは、同社が提供する太陽光発電施設向け遠隔監視機器がサイバー攻撃を受け、インターネットバンキングの不正送金に悪用されたとのニュース報道を受けて、サイバー攻撃の概要と同社の対応に関するコメントを公表した。第三者が太陽光発電施設向け遠隔監視機器の脆弱性を突いてバックドアを設置したことによって、機器が悪用されうる状況だったとのこと。同社は、対策ソフトウェアへのアップデート、機器を使用したシステム全体のセキュリティ対策の実施を強く推奨している。 |

| 5月7日(火) | ソフトウェアリリース | Google社は、5月7日、9日、13日、15日、21日、23日、30日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 5月8日(水) | 脆弱性情報 | F5 Networks社は、BIG-IP Next Central ManagerにおいてODataインジェクションの脆弱性(CVE-2024-21793)とSQLインジェクションの脆弱性(CVE-2024-26026)に対するセキュリティアドバイザリを公開した。当該脆弱性はバージョン20.0.1から20.1.0に存在するもので、修正されたバージョン20.2.0以降へのアップデートを推奨している。

|

| 5月8日(水) | ソフトウェアリリース | Apple社は、5月8日、13日に複数製品存在する脆弱性に対するセキュリティアップデートを公開した。

|

| 5月9日(木) | セキュリティ事件 | 不動産・交通事業などを手掛ける事業持株会社は、4月28日に第三者による同社のネットワークへの不正アクセスを受け、同一ネットワーク環境を利用する関係会社のファイルサーバなどの一部データが不正に読み出されたことを公表した。その中には顧客の個人情報が含まれる可能性が高く、詳細な調査については外部の専門機関と連携して行うとのこと。 |

| 5月9日(木) | 脆弱性情報 | TinyProxyの開発チームは、TinyProxyに存在するメモリ破壊の脆弱性(CVE-2023-49606)に対するセキュリティアップデートを公開した。当該脆弱性はTinyProxyのバージョン1.10.0と1.11.1に存在するもので、修正されたバージョン1.11.2以降へのアップデートを推奨している。

|

| 5月13日(月) | セキュリティ事件 | ペットフードの販売会社は、同社が提供するオンラインサービスの管理サーバにおいて第三者によって不正アクセスを受けたことを公表した。不正アクセスによって個人情報やサービスのログインに使用するパスワードが漏えいし、一部のデータが消去されたとのこと。 |

| 5月14日(火) | セキュリティ事件 | 国土交通大臣は5月14日の記者会見で、モバイルSuicaなどのシステム障害について記者からの質問に回答した。モバイルSuicaに関するシステム障害は、運営会社が保有するIC乗車券のシステムへのサイバー攻撃が原因であるとのこと。一方、モバイルPASMOのシステム障害は、サイバー攻撃によるものではなく、アクセス集中によって一時的に繋がりにくくなった可能性があるとのこと。 |

| 5月14日(火) | ソフトウェアリリース | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 5月14日(火) | ソフトウェアリリース | Mozillaは、Firefox及びThunderbird、Focusに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 5月14日(火) | ソフトウェアリリース | Adobe社は、Acrobatに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 5月16日(木) | セキュリティ事件 | 大型ホームセンターを展開する企業は、同社が運営するオンラインショップにおいて不正アクセスを受けたことを公表した。これにより3,958件のクレジットカード情報を含む顧客の個人情報20,132件が漏えいした。なお、企業側が情報漏えいの懸念があると把握したのは1月18日であり、同日内にオンラインショップでのカード決済停止の措置を実施したとのこと。 |

| 5月20日(月) | セキュリティ事件 | 美容器具・商品の販売などを行う企業は、同社が運営する美容室向け販売サイトにおいて、個人情報漏えいが発生した可能性があることを公表した。漏えいは2020年12月24日〜2023年12月8日の期間中に同サイトにおいてクレジットカード決済をした15,198件が対象で、攻撃者により平文で出力されたクレジットカード番号や有効期限、セキュリティコード、会員氏名、DBデータ、ログイン情報が含まれる可能性があるとのこと。同社は2023年9月13日に一部のクレジットカード会社から情報漏えいに関する連絡を受けており、2024年1月17日に第三者調査機関による調査が完了していたとのこと。 |

| 5月20日(月) | セキュリティ事件 | 医療機関は、5月19日午後4時頃から継続している電子カルテを含む総合情報システムの障害についてサイバー攻撃の可能性があることを公表した。続報では、事件の経緯と共に氏名、住所、生年月日、病名などを含む患者情報約40,000件及び病棟会議の議事録などが漏えいした可能性があることを明らかにした。 |

| 5月20日(月) | 脆弱性情報 | オランダのCodean Labsは、PDF.jsに存在する任意のJavaScript実行の脆弱性(CVE-2024-4367)に関する解説記事を公表した。Mozillaにより管理されるJavaScriptベースのPDFビューワであるPDF.jsは、Firefoxなどで利用されており、間接的な利用を含め多くのユーザに影響があるとされる。5月14日には当該脆弱性を修正したFirefox、Firefox ESR及びThunderbirdがリリースされており、更新または緩和策による対応が推奨される。

|

| 5月20日(月) | 脆弱性情報 | GitHub社は、SAMLのシングルサインオン認証を利用したGitHub Enterprise Serverにおいて、SAMLの応答を偽造することで管理者権限によるアクセスが可能な認証バイパスの脆弱性(CVE-2024-4985)が存在することを公表した。この脆弱性を悪用するには、任意のアサーション暗号化機能が有効になっていることが必須条件であり、デフォルトでは有効にされていない点も強調されている。CVSS-Bは10.0 CRITICALにランク付けされており、修正バージョンである3.9.15、3.10.12、3.11.10、3.12.4の適用が推奨されている。

|

| 5月24日(金) | セキュリティ事件 | 住宅メーカは、同社のサイトにおいて不正アクセスを受けたことを公表した。不正アクセスの原因は、過去に運用していたページでのセキュリティ設定の不備によるものであったことを明らかにした。不正アクセスによって108,331人のサイト会員と183,590人の従業員の個人情報が漏えいしたとのこと。 |

| 5月27日(月) | 脆弱性情報 | Check Point Software Technologiesは、同社製品の情報漏えいの脆弱性(CVE-2024-24919)に対するセキュリティアップデートを公開した。当該脆弱性が悪用されると、セキュリティゲートウェイの機密情報にアクセスされる恐れがあるとのこと。5月24日までにパスワード認証によるログイン試行が確認されており、同社はパスワードのみの認証に依存せずに、証明書などの他の認証も利用してセキュリティを強化することを推奨している。

|

| 5月29日(水) | セキュリティ事件 | システム開発会社は、 同社のサーバやPCにおいてファイルが暗号化されるランサムウェアの被害を受けたことを公表した。公表時点では、情報の漏えいは確認されておらず、引き続き調査を行っているとのこと。 |

| 5月30日(木) | その他 | Europol(欧州刑事警察機構)は、5月27日〜29日に実施した世界規模のサイバー犯罪ネットワークに対するオペレーション(Operation Endgame)によりIcedIDやSystemBC、Pikabot、Smokeloader、Bumblebeeのドロッパーをシャットダウンさせたことを公表した。複数の国が協力したこのオペレーションにより、100台以上のサーバを停止し、16箇所の捜査と4人を逮捕したとのこと。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] X, https://x.com/nicter_jp/status/1788753973257933189, 2024/5/10 ↩