本レポートでは、2024年6月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

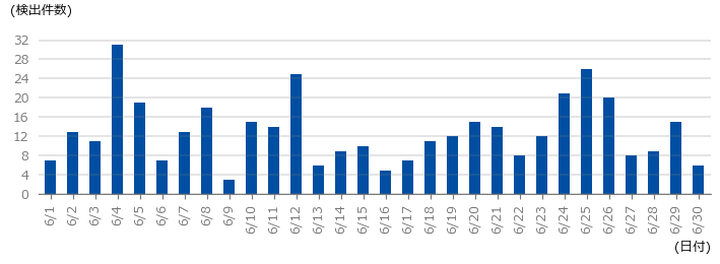

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は390件であり、1日あたりの平均件数は13.00件でした。期間中に観測された最も規模の大きな攻撃では、最大で約1,228万ppsのパケットによって110.88Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は1時間10分にわたるもので、最大で7.58Gbpsの通信が発生しました。この攻撃は主にTCP ACK Floodによるものでした。

IIJマネージドセキュリティサービスの観測情報

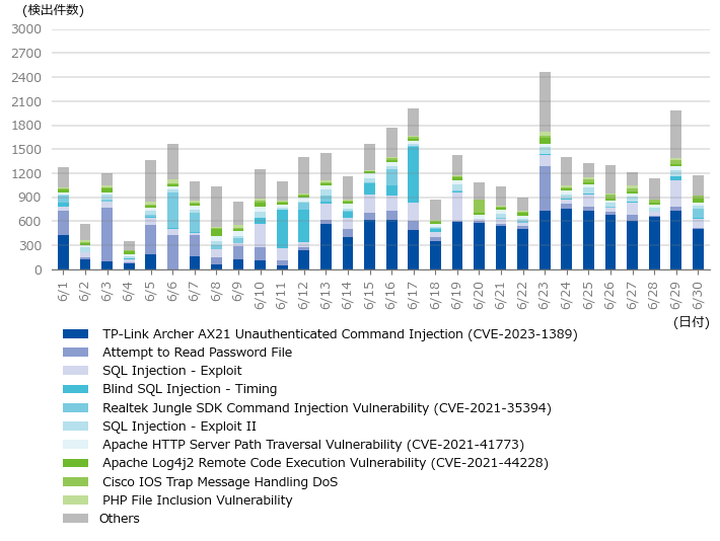

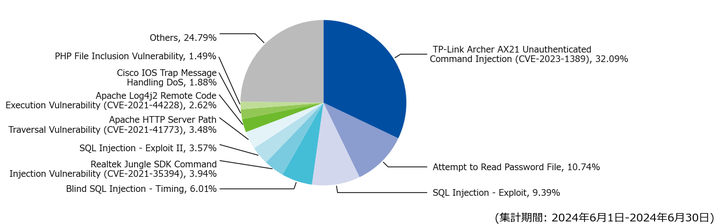

2024年6月に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)は以下の通りです。

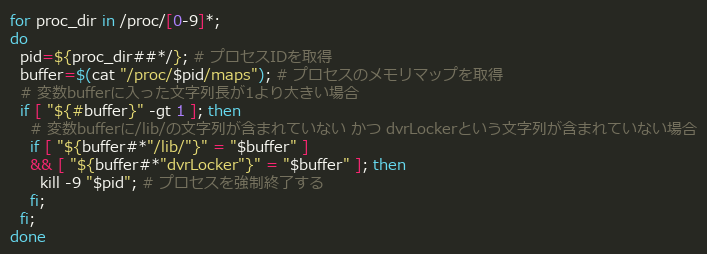

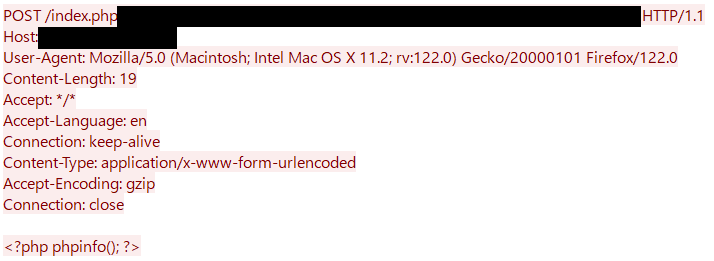

対象期間内に最も多く検出したのはTP-Link Archer AX21 Unauthenticated Command Injection (CVE-2023-1389)で、前月と比較して12.08ポイント増の32.09%でした。当該シグネチャでは、前月に引き続き攻撃の大半がMiraiファミリへの感染を狙ったものです。更に、当月はマルウェア感染を狙った通信だけでなく、以下のようなコードを実行させる通信も多く検出していました(図-4)。

このコードは、ライブラリを読み込まないプロセスや、攻撃者が感染させることを意図したマルウェア「dvrLocker」以外のプロセスを強制的に終了させるプログラムです。同様の処理は他のMiraiファミリのコードにも含まれており、機器に既に感染しているIoTマルウェアのプロセスを終了させるという意図があると考えられます。「dvrLocker」が攻撃者のマルウェアとした理由は、図-4のコードを実行させる通信の後、Miraiファミリのマルウェアをダウンロードし、「dvrLocker」とリネームして実行するコードを含んだ通信を観測しているためです。

また、10位にランクインしたPHP File Inclusion Vulnerabilityで、新しい脆弱性を利用した攻撃として、PHPの脆弱性(CVE-2024-4577)を狙った攻撃を検出しています。当該脆弱性により、PHPをCGIモードで動作させたシステムにおいて、リモートからのコマンドインジェクション攻撃が可能となります。この脆弱性の影響を受けるPHPのバージョンは以下のとおりです。

- 8.1以上 8.1.29未満

- 8.2以上 8.2.20未満

- 8.3以上 8.3.8未満

検出した通信は以下のようにphpinfo();という文字列が含まれているものを多く確認しています(図-5)。この通信は、PHPの設定情報を表示する関数が実行できるかどうかで、当該脆弱性の有無を確認するものでした。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

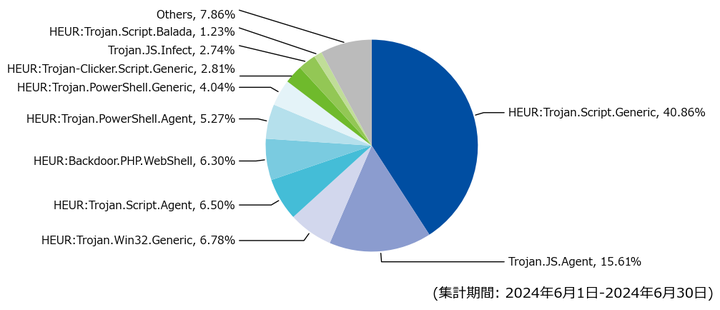

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-6に示します。

対象期間内に最も多く検出したのはHEUR:Trojan.Script.Genericで、全体に占める割合は40.86%でした。当該検出の内、77.74%はWordPressを用いたサイトが対象となっています。このサイトで検出したJavaScriptファイルには、不正サイトへ誘導する悪意あるコードが注入されていることを確認しており、少なくともその半数以上はParrot TDS(Traffic Direction System)と呼ばれるトラフィック配信システムの特徴を持っていました。執筆時点でSOCが確認した、本攻撃キャンペーンに関連する特徴的なコードを以下に示します。

- if(typeof ndsw===undefined)

- if(ndsj===undefined)

- if(typeof zqxw===undefined)

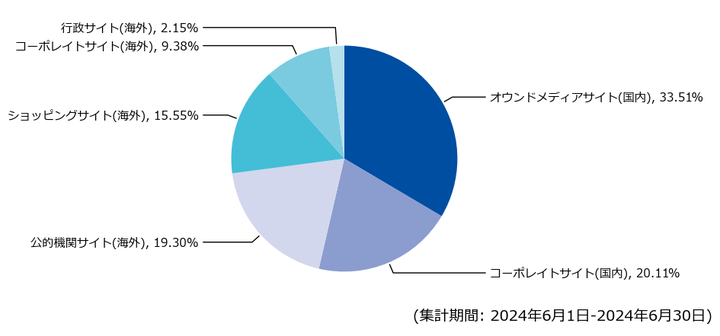

なお、HEUR:Trojan.Script.Genericを検出したWordPress利用のサイトは国内飲食店などのオウンドメディアサイトが最も多く、その他、海外ショッピングサイトから海外行政サイトまで多岐に渡っています(図-7)。

メール受信時におけるマルウェア検出

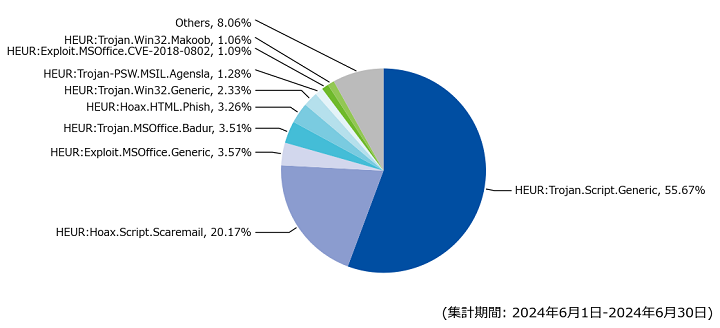

対象期間における、メール受信時に検出した脅威種別の割合を図-8に示します。

当月最も多く検出したのはHEUR:Trojan.Script.Genericで、前月比44.33ポイント増の55.67%でした。当該シグネチャで検知したメールの件名はバウンスメールを装うものを多数確認しており、ファイル名で画像やPDFファイルを装った2種類のHTMLファイルが添付されていました(表-1)。また、これらのメールを観測したのと同じ時期に外部公開情報において、「Electronic Invoice_64549934192-<西暦を示す4桁数字>_<拡張子を示す文字列>.htm」の名称の悪性ファイルを確認しています。観測した検体とファイルハッシュは同一ではありませんが、これらの悪性ファイルには認証情報の入力を誘導する内容が含まれ、ユーザがブラウザ上で認証情報を入力した場合にその情報が外部サイトへ送信される恐れがあります。なお、以下に例示した件名や添付ファイル名は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル名 |

|---|---|

| Undelivered Mail Returned to Sender |

|

| 系统退信 | |

| メールが届きませんでした |

また、3位のHEUR:Exploit.MSOffice.Generic、4位のHEUR:Trojan.MSOffice.Badurの一部で情報窃取型マルウェアのFormBookを検知しています。検知したメールの件名は「RE: Cancelled New Order.」で添付ファイル名が「NEW ORDER.docx」でした。この添付ファイルは、ファイルを開くことでMicrosoft Officeの脆弱性(CVE-2017-0199)を悪用して最終的に外部サイトから悪意のあるEXEファイルをダウンロードして実行する恐れがあります。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | ソフトウェアリリース | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 6月3日(月) | セキュリティ事件 | 電力機器などを製造する企業は、ネットワークの一部が第三者によるランサムウェア攻撃を受けたことを公表した。社内情報の一部が暗号化されただけではなく、約37万4千件の個人情報が漏えいしたおそれがあるとのこと。 |

| 6月3日(月) | セキュリティ事件 | 衣料品販売会社は、同社の関係会社で使用していたドメインが盗難されたことを公表した。第三者が当該ドメイン管理会社の管理画面に不正にアクセスし、海外のドメイン管理会社への移管処理が行われたとのこと。また、顧客の個人情報は別管理となっており、流出は確認されていないとしている。 |

| 6月3日(月) | ソフトウェアリリース | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 6月6日(木) | 脆弱性情報 | DEVCORE社は、PHPにリモートコード実行の脆弱性(CVE-2024-4577)があることを公表した。この脆弱性はロケールが中国語(繁体字、簡体字)または日本語に設定されたWindows環境でCGIモードとして稼働する場合に影響するとのこと。同社では、対応済みの最新版へのアップグレードを強く推奨しており、サポートが終了した製品については緩和策を提示している。

|

| 6月9日(日) | セキュリティ事件 | 出版やWebサービス、教育事業などを手掛けるエンターテインメント企業は、サイバー攻撃により同グループの複数サービスに影響が出ていることを公表した。14日の続報では、同社のWebサービス事業を中心としたサービス群へのランサムウェア攻撃が原因とした上で、出版やWebサービス事業、MD事業など多岐にわたる機能停止が発生していることを明らかにした。更に28日には取引先情報や社内情報の漏えいを公表した。 |

| 6月10日(月) | セキュリティ事件 | 電機メーカのグループ会社は2024年5月26日にサイバー攻撃を受け、ランサムウェア被害が発生したことを公表した。その後の調査によりその他複数のグループ会社の社内システムサーバ及びファイルサーバなどの一部データについても暗号化されており、一部情報が外部の第三者に流出した可能性があるとのこと。この事案の原因としてシステムの管理者アカウントのID及びパスワードが何らかの形で不正に取得されたことが挙げられている。 |

| 6月10日(月) | セキュリティ事件 | 会計事務所は、グループのデータを管理するサーバのファイルがランサムウェア攻撃により暗号化されたことを公表した。26日には当該事務所の提携先である銀行が当該攻撃により侵害を受けたデータに同行の顧客情報が含まれる可能性について公表している。また、7月10日に同会計事務所が公表した第2報では、外部との微量な通信を確認しており、情報漏えいの可能性を完全には否定できないとのこと。 |

| 6月11日(火) | セキュリティ事件 | 玩具企業は運営するECサイトにおいて個人情報が漏えいしたおそれがあることを公表した。従業員が私物のハードディスクを業務に使用し、データを削除せずに破棄したところ、当該ハードディスクが第三者に渡ったことで発覚した。 |

| 6月11日(火) | ソフトウェアリリース | Google社は、6月11日、13日、18日、24日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 6月11日(火) | ソフトウェアリリース | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 6月11日(火) | ソフトウェアリリース | Mozillaは、6月11日、13日にFirefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 6月17日(月) | セキュリティ事件 | 総合エンタテイメント企業や地方自治体は、Googleフォームの設定ミスに起因する情報漏えいを相次いで公表した。また、25日にキャラクターIP事業などを手掛ける企業は、グループで利用するGoogleドライブにおいて管理するGoogleフォームの回答内容が閲覧可能な状態にあったことを公表した。 |

| 6月17日(月) | 脆弱性情報 | Rancher Kubernetes Engine(RKE)の開発チームは、非アクティブユーザのクリーンアップ処理や管理者以外のユーザによる認証情報閲覧、権限昇格、暗号化設定の平文による保存に関わる4件の脆弱性(CVE-2023-22650、CVE-2023-32191、CVE-2023-32196、CVE-2024-22032)に対応するアップデートを公開した。その1つであるCVE-2023-32191は、クラスタに関する認証情報が保存されたConfigMapの読み取り権限だけで、そこに保存された認証情報を用いた管理者権限でのアクセスが可能となる脆弱性であり、CVSSのスコアは10.0 Criticalにランク付けされている。緩和策がないことから同チームは、修正バージョンであるRancher 2.7.14や2.8.5への速やかなアップグレードを推奨している。 |

| 6月18日(火) | 脆弱性情報 | Broadcom社はVMware vCenter Serverにおいてヒープオーバーフローの脆弱性(CVE-2024-37079、CVE-2024-37080)とローカル権限昇格の脆弱性(CVE-2024-37081)を公表した。これらの脆弱性を悪用されることで、第三者によるリモートコード実行や管理者権限を持たないローカルユーザがroot権限に昇格する恐れがある。いずれも緩和策は無く、修正バージョンのvCenter Server 8.0 U2d、8.0 U1e、7.0 U3r及びVMware Cloud Foundation KB88287が提供されている。

|

| 6月18日(火) | その他 | 政府は、本人確認書類の偽造・変造による携帯電話などの不正契約が相次いでいることから、犯罪収益移転防止法及び携帯電話不正利用防止法においてICチップ情報の読み取りによる本人確認を義務化することを公表した。

|

| 6月24日(月) | ソフトウェアリリース | WordPress Foundationは、WordPressに存在する脆弱性に対するセキュリティアップデートを公開した。

|

| 6月25日(火) | セキュリティ事件 | 鋼構造物製造メーカは6月24日にサイバー攻撃によるシステム障害が発生したことを公表した。一部業務データが暗号化されアクセスができない状態となっており、情報流出については調査中としている(6月26日時点)。 |

| 6月25日(火) | 脅威情報 | Sansec社は、2024年2月にJavaScriptライブラリのPolyfill[.]ioをドメイン名ごと買収した中国企業が、付随するドメインを通じて、モバイルデバイスへのマルウェア配布を試みていることを報告した。本ライブラリは新しいバージョンのECMAScriptやCSSなどをネイティブサポートしていない古いブラウザでそれらの機能を使用可能にするために利用されており、10万件以上のサイトが影響を受けると見られている。一部のマルウェアを解析したところ、スポーツ賭博サイトへとリダイレクトする機能が確認されたとのこと。

|

| 6月25日(火) | 脆弱性情報 | Progress社は同社の提供するMOVEit TransferにおいてSFTPモジュールに認証バイパスを引き起こす脆弱性(CVE-2024-5806)があることを公表した。同時にリリースされている脆弱性が修正されたバージョンへのアップグレードを強く推奨している。

|

| 6月25日(火) | その他 | JPCERT/CCは、Operation Blotlessに関する注意喚起を公表した。同キャンペーンのアクターは正規のツールやソフトを悪用するLiving off the Land戦術を用いて長期間・断続的に攻撃キャンペーンを行う「Volt Typhoon」と多くの共通点があり、日本の組織も対象となっていることから警戒が高まっているとのこと。本注意喚起では、「Volt Typhoon」の攻撃手法や手順をベースに攻撃活動への対処方法や事例、推奨される調査項目などが解説されている。

|

| 6月27日(木) | セキュリティ事件 | リモート接続ソフトウェアを提供する企業は、6月26日に従業員アカウントの認証情報に関する攻撃を受けたことを公表した。この攻撃はAPT29やMidnight Blizzardとして知られる脅威アクターによるものとされている。調査の結果、攻撃による影響範囲は限定的でプロダクト環境や接続プラットフォーム、顧客情報には影響は無かったと報告されている。 |

| 6月27日(木) | 脆弱性情報 | Juniper Networks社は、同社のSession Smart RouterやSession Smart Conductor、WAN Assurance Routerに認証バイパスの脆弱性(CVE-2024-2973)があることを公表した。本脆弱性は、可用性の高い冗長構成で運用されるルータ及びコンダクタのみに影響が限定されており、Juniper SIRTでは本脆弱性の悪用は確認されていないとしているが、CVSSのスコアは10.0、深刻度はCriticalにランク付けされている。緩和策はなく、一部の自動適用される機器を除き、修正版がリリースされている。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。