本レポートでは、2024年7月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

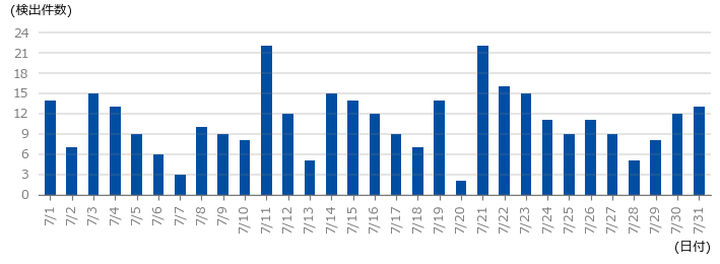

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は337件であり、1日あたりの平均件数は10.87件でした。期間中に観測された最も規模の大きな攻撃では、最大で約1,050万ppsのパケットによって90.64Gbpsの通信が発生しました。この攻撃は主にUDP Floodによるものでした。また、当月最も長く継続した攻撃は3時間24分にわたるもので、最大で9.28Gbpsの通信が発生しました。この攻撃はSYN Floodによるものでした。

IIJマネージドセキュリティサービスの観測情報

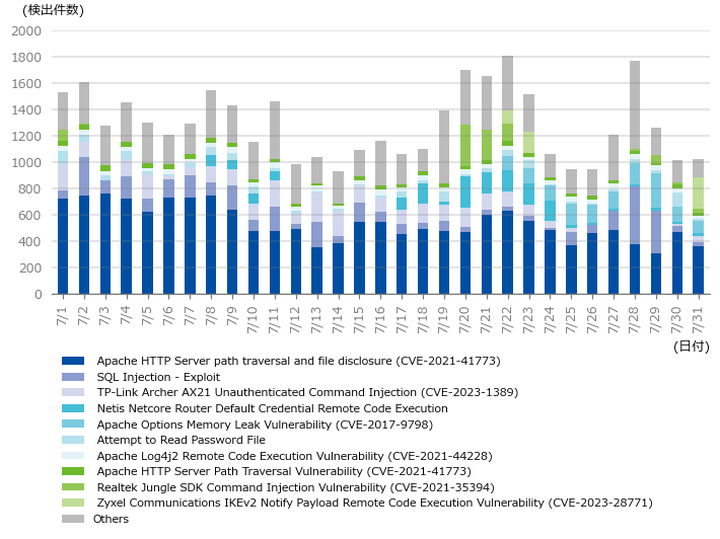

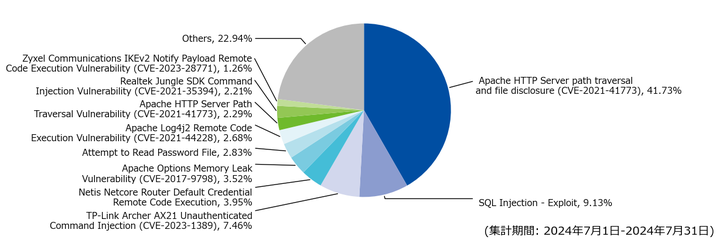

対象期間に最も多く検出したのは、Apache HTTP Server path traversal and file disclosure (CVE-2021-41773)で、全体の41.73%を占めました。当該シグネチャは、脆弱性が報告された2021年10月から継続的に多数検出しており、最も検出数が少なかった月(2023年6月)でも1サイトあたり2,000件以上(月合計)検出されています。

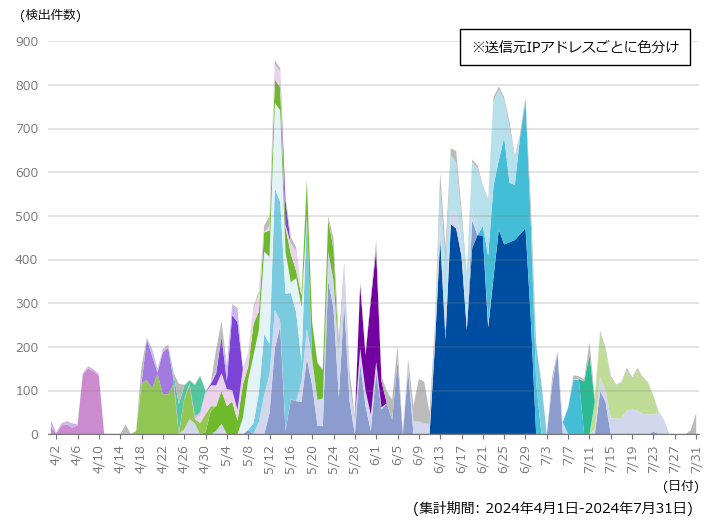

3位のTP-Link Archer AX21 Unauthenticated Command Injection (CVE-2023-1389)は前月の大量検出と比べると減少しているが、依然として多く検出しています。図-4は、当該シグネチャの1サイトあたりの検出件数を示します。この検出件数は送信元IPアドレスごとに色分けされています。図-4から、4月以降、検出数の増加を示す複数のピークが確認でき、これらのピークはそれぞれ異なる送信元IPアドレスによる通信が主となっていることがわかります。特に検出数の多い送信元IPアドレスに関しては、4日間から20日間前後の期間で同一IPアドレスを用いた攻撃を行っており、7月におけるその送信内容は、前月にも紹介した「指定したプロセス以外のプロセスを強制終了させるコード実行」が最多となっています。ただし、指定されたプロセス名は前月紹介したものと異なっています。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

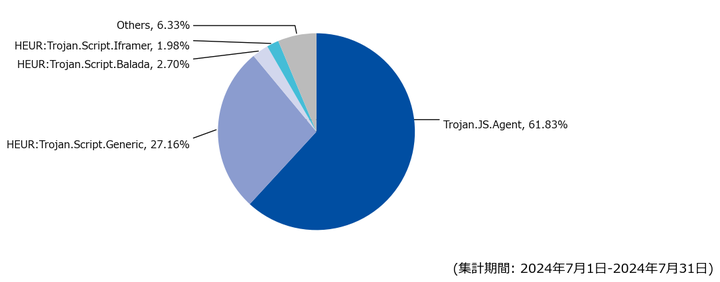

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-5に示します。

対象期間内に最も多く検出したのはTrojan.JS.Agentで、全体に占める割合は61.83%でした。当該シグネチャでは、WordPressのプラグインに含まれるJavaScriptファイルを観測しており、「if(ndsw===undefined)」から始まる難読化されたコードが改ざんにより挿入されているものでした。このコードはParrot TDSで利用されており、同様のコードは次点のHEUR:Trojan.Script.Genericからも多く検出しています。

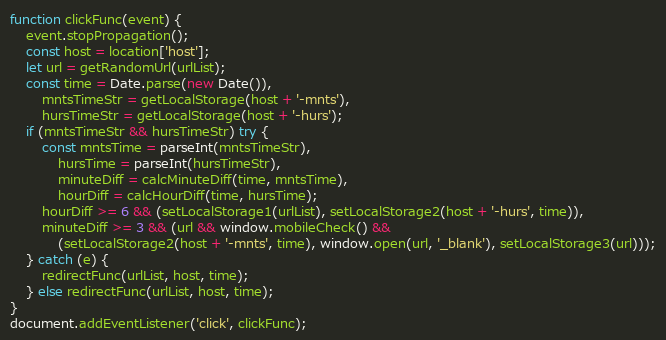

3位のHEUR:Trojan.Script.Baladaでは、Sucuri社で観測されたアドフラウドのキャンペーン 1のJavaScriptコードと類似したものを検出しています。アドフラウドとは、インターネット広告がユーザに表示された数(インプレッション数)やクリックされた数などで広告費用が発生する仕組みを悪用し、不正に広告費用をだまし取ろうとする詐欺手口の総称のことを言います。検出したJavaScriptコードは難読化されており、難読化を解除して変数名と関数名を書き換えたコードの一部を図-6に示します。

図-6の最終行に記載されているように、当該コードではマウスのクリック時に呼び出されるclickFunc()を設定しています。clickFunc()では、localStorage(ブラウザにデータを保存する仕組み)に保存した時刻情報を取得したり、現在の時刻との差を計算したりしますが、主要の処理はwindow.mobileCheck()とwindow.open(url, ‘_blank’)です。window.mobileCheck()は当該コードの作成者が定義した関数であり、ユーザエージェントの内容をもとにモバイルブラウザであるか確認します。モバイルブラウザだった場合に、window.open(url, ‘_blank’)によって外部URLにリダイレクトされます。catch句とelse句で実行されるredirectFunc()内にも、window.mobileCheck()とwindow.open(url, ‘_blank’)を実行する処理が含まれています。調査時点では外部URLにはアクセスできず、内容は確認できませんでした。

メール受信時におけるマルウェア検出

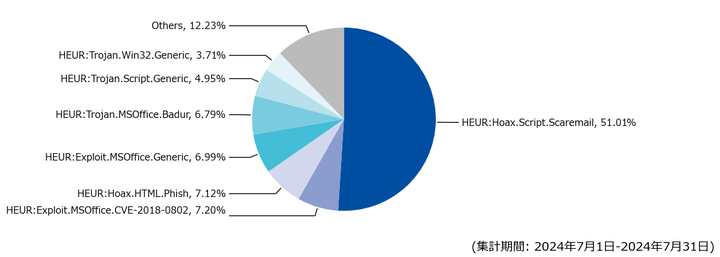

対象期間における、メール受信時に検出した脅威種別の割合を図-7に示します。

当月最も検出頻度が高かったのは、HEUR:Hoax.Script.Scaremailで、前月比30.84ポイント増加し、51.01%を占めました。この脅威の85%は「Your account is hacked. Your data is stolen. Learn how to regain access.」という件名で送付されており、脅迫やフィッシング攻撃などを目的としたものと考えられます。また、英語以外の言語では、ドイツ語の「Ich besitze sehr sensible Informationen Uber Ihre Webaktivitaten」やイタリア語の「Ecco l’ultimo avvertimento !!!」などを件名に含むメールを確認しています。

検出上位の傾向としては、2位のHEUR:Exploit.MSOffice.CVE-2018-0802や4位のHEUR:Exploit.MSOffice.Generic、5位のHEUR:Trojan.MSOffice.Badurにおいて、情報窃取型マルウェアであるFormBookやSnakeKeyloggerが検知されていました。これらの検知したメールには「PAYMENT SLIP2.doc」や「slip.docx」などのファイルが添付されており、マクロの有効化を促す内容を確認しています。マクロを有効化するとMicrosoft Officeの脆弱性(CVE-2018-0802)などを悪用し、最終的に外部の悪意あるファイルがダウンロード・実行される恐れがあります。対策として、Microsoft Officeを最新バージョンにアップデートしたり、マクロの実行を無効化し不用意に実行しないことなどが推奨されます。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | ソフトウェアリリース | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 7月1日(月) | 脆弱性情報 | Qualys社は、OpenSSHサーバに未認証によるリモートコード実行が可能となる脆弱性(CVE-2024-6387)が存在することを公開した。regreSSHionと名付けられたこの脆弱性は、2006年に報告、修正された脆弱性(CVE-2006-5051)がその後のソフトウェアリリースで回帰したものだった。影響を受けるバージョンは、CVE-2006-5051に脆弱な4.4p1以前及び8.5pから9.7p1までのバージョンで、OpenSSH開発チームはこの脆弱性を修正したアップデートを提供している。

|

| 7月1日(月) | 脆弱性情報 | OSGeoは、地理情報の共有や編集を行うことができるオープンソースのGeoServerに存在するリモートコード実行の脆弱性(CVE-2024-36401)のアドバイザリを公表した。当該脆弱性は6月に公開済みのバージョン2.23.6、2.24.4、2.25.2にて修正されている。

|

| 7月1日(月) | ソフトウェアリリース | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 7月1日(月) | ソフトウェアリリース | Apache Software Foundationは、7月1日、3日、17日にApache HTTP Serverに存在する複数の脆弱性に対するセキュリティアップデートを公開した。バージョン2.4.60には過去の脆弱性へ回帰する問題が含まれていたため2.4.61及び2.4.62で修正が行われた。

|

| 7月3日(水) | セキュリティ事件 | 国内のSI企業は、海外拠点に対する不正アクセスがありランサムウェア攻撃である可能性を含めて調査中であることを公表した。不正アクセスを受けたのは使用していないドメイン環境で海外拠点における情報のみを扱っており、国内顧客への影響する可能性は低いとのこと。 |

| 7月3日(水) | その他 | Europol(欧州刑事警察機構)は、商用ペネトレーションテストツール「Cobalt Strike」のクラック版を犯罪に悪用しているサーバの捜査を実施したことを公開した。複数国の法執行機関によるこの捜査は「Operation MORPHEUS」と呼ばれ、6月24日~28日の間で593のIPアドレスをテイクダウンしている。

|

| 7月9日(火) | セキュリティ事件 | 国立研究開発法人の病院は、運用管理しているシステムにおいてランサムウェアによる不正アクセスが発生したことを公表した。被害を受けたシステムは全国の医療機関から匿名化された症例情報が登録されているもので、不正アクセスにより症例情報が一時利用できない状態になったがバックアップがあるため事業に支障は無いとのこと。不正アクセスの原因は、ネットワーク機器のソフトウェア更新が適切に行われていない点や複数サーバの管理者アカウントのパスワードが同一である点を挙げられている。 |

| 7月9日(火) | 脆弱性情報 | 複数のセキュリティ研究者は、RADIUSプロトコルに脆弱性(CVE-2024-3596)をBlast-RADIUSという呼称で公表した。当該脆弱性はUDPプロトコルかつEAPを使用しない認証に影響するもので、共有秘密鍵(Shared Secret)が無くとも中間者攻撃によりRADIUSサーバからの応答を偽装してRADIUSクライアントへ返すことが可能となる。緩和策として、短期的にはサーバとクライアント間のリクエストと応答でMessage-Authenticator属性を使用すること、長期的にはRADIUS over TLS(またはDTLS)の使用を推奨している。

|

| 7月9日(火) | 脆弱性情報 | Citrix社は、同社が提供するNetScaler Console、Agent、SDX(SVM)に機密情報開示が可能となる脆弱性(CVE-2024-6235)及びサービス拒否が可能となる脆弱性(CVE-2024-6236)が存在することを公開した。同社は当該製品の更新バージョンをインストールすることを勧めている。

|

| 7月9日(火) | ソフトウェアリリース | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 7月9日(火) | ソフトウェアリリース | Mozillaは、7月9日、11日、15日にFirefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 7月12日(金) | セキュリティ事件 | 米国通信事業者は、同社が利用するサードパーティのクラウドサービスが不正アクセスされたことにより、顧客の電話番号や通話時間、テキストメッセージの数などが含まれる記録データが流出したことを公表した。同社は警察と協力して少なくとも1人が逮捕されたことを報告している。 |

| 7月16日(火) | ソフトウェアリリース | Google社は、7月16日、23日、30日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 7月16日(火) | ソフトウェアリリース | Google社は、7月16日、25日、29日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 7月17日(水) | セキュリティ事件 | 国内インフラ事業者は、子会社のネットワークに対する不正アクセスにより個人情報が流出した可能性があることを公表した。流出の可能性がある対象に業務委託元の情報も含まれていたことから、多くの業務委託元からも公表が相次いだ。 |

| 7月17日(水) | 脆弱性情報 | Cisco社は、Cisco SSM On-Prem及びCisco SSM Satelliteに関する脆弱性(CVE-2024-20419)と、Cisco Secure Email Gatewayに関する脆弱性(CVE-2024-20401)に対応するアップデートを公開した。CVE-2024-20419は未認証で管理者を含む全ユーザのパスワードをリモートで変更することが可能となる脆弱性で、CVE-2024-20401は未認証でCiscoデバイスのOS上の任意のファイルをリモートで上書きすることが可能となる脆弱性となっている。これらの脆弱性に緩和策はなく、同社は修正したアップデートを提供している。

|

| 7月17日(水) | 脆弱性情報 | Splunk社は、Windows上のSplunk Enterpriseにパストラバーサルの脆弱性(CVE-2024-36991)に対するアドバイザリを公表した。当該脆弱性はSonicWall社が発見したもので、脆弱性の解説及びPoC(Proof of Concept)が公開されており悪用が可能であることから脆弱性への対処を呼び掛けている。

|

| 7月19日(金) | その他 | CrowdStrike社が提供するエンドポイントセキュリティ製品のWindows向けアップデートに不具合があり、アップデートされたホストがクラッシュする障害が世界各地で相次いだ。また、この障害に便乗した攻撃が行われていたことも報告されている。

|

| 7月22日(月) | その他 | 英国国家犯罪対策庁(NCA)は、DDoS代行サービス「digitalstress」のプラットフォームを押収し、管理者と疑われる者は逮捕したことを公表した。当該作戦はDDoS代行サービスを閉鎖するための共同作戦「Operation Power Off」の一環として、Police Service of Northern Ireland(PSNI)及びFBIとの共同で捜査が行われた。

|

| 7月25日(木) | 脆弱性情報 | Binarly社は、UEFIのSecure Bootで利用しているPlatform Key(PK)が漏洩していたことを公表した。PKfailと名付けられたこの問題は、BIOSベンダーが生成したテスト用のPKがそのまま使用されたことが原因で発生している。PKfailを悪用することで、Secure Bootを回避し、悪意のあるコードを実行が可能となる。同社は脆弱なファームウェアの検出ツールを公開し、影響を受けたデバイスのファームウェア更新を推奨している。

|

| 7月29日(月) | ソフトウェアリリース | Apple社は、7月29日に複数製品存在する脆弱性に対するセキュリティアップデートを公開した。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] Sucuri, Bogus URL Shorteners Go Mobile-Only in AdSense Fraud Campaign, 2023/09/05 ↩