本レポートでは、2024年12月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

攻撃の検出件数

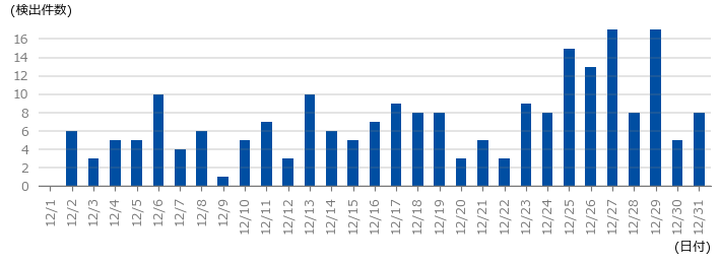

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は219件であり、1日あたりの平均件数は7.06件でした。期間中に観測された最も規模の大きな攻撃では、最大で約332万ppsのパケットによって12.12Gbpsの通信が発生しました。この攻撃は主にUDP Floodによるものでした。当月最も長く継続した攻撃もこの通信であり、およそ2時間3分にわたって攻撃が継続しました。

IIJマネージドセキュリティサービスの観測情報

IPS機器における攻撃検出

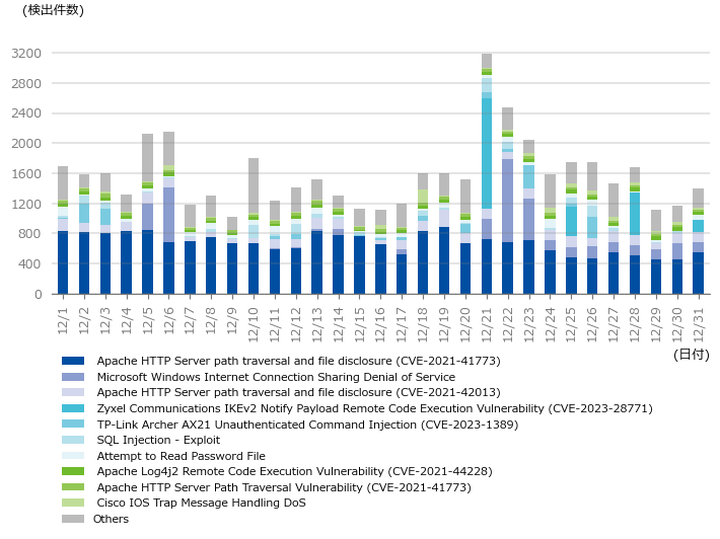

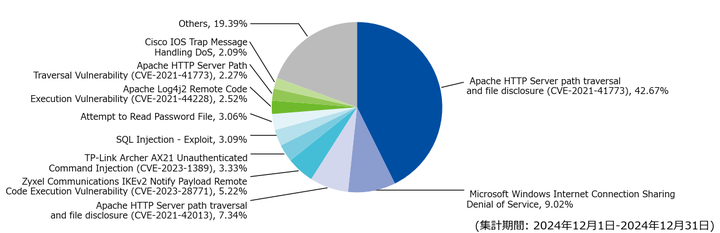

対象期間において、1サイト当たりの攻撃検出件数と攻撃種別トップ10の割合を以下に示します。

今回の対象期間において最も多く検出したのは、Apache HTTP Server path traversal and file disclosure (CVE-2021-41773)で全体の42.67%を占めました。当該シグネチャは2024年9月から4ヵ月連続で最多となっており、観測した通信も引き続きマイニングマルウェアであるRedTailのダウンローダの実行を試みるものでした。

2番目に多く検出したのは、Microsoft Windows Internet Connection Sharing Denial of Serviceの9.02%でした。当該シグネチャは、細工されたDNSクエリを用いたWindowsのInternet Connection Sharingサービスに対するDoS攻撃を検出するもので、検出内容に変化は見られませんでした。最初に取り上げた2024年8月観測レポート以降の傾向として、毎月20日前後にピークがあり、検出が短い期間に集中していました。当月の特徴としては、月初の5日及び6日にもまとまった検出がある点や、22日のピークを過ぎた後にも月末にかけて検出が続いたことが挙げられます。その結果、検出件数は前月の約4倍に上りました。

更に、4番目に多かったZyxel Communications IKEv2 Notify Payload Remote Code Execution Vulnerability (CVE-2023-28771)は、検出が21日に集中していました。当該脆弱性は、Zyxel社のファイアウォールに存在するコマンドインジェクションを可能にするもので、リモートから任意のOSコマンドを実行される恐れがあります。観測した攻撃通信の多くは、外部サイトからシェルスクリプトをダウンロードして実行させるものでした。当該シェルスクリプトはIoTマルウェアのMiraiへの感染を狙うものであることを確認しています。

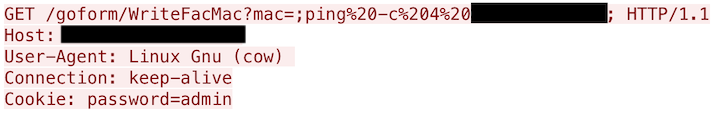

また、当月の攻撃種別トップ10には含まれていませんが、Shenzhen Tenda Technology社製Wi-FiルータのAPIエンドポイントに存在するコマンドインジェクションの脆弱性(CVE-2024-10697)に関連する通信を新たに観測しました。

確認した範囲では、Mirai亜種をホストするIPアドレスにPingを送信するコードが挿入されていました。影響を受けるTenda AC6のファームウェアバージョンは15.03.05.19です。該当する製品を利用されている場合には、バージョン情報をご確認ください。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

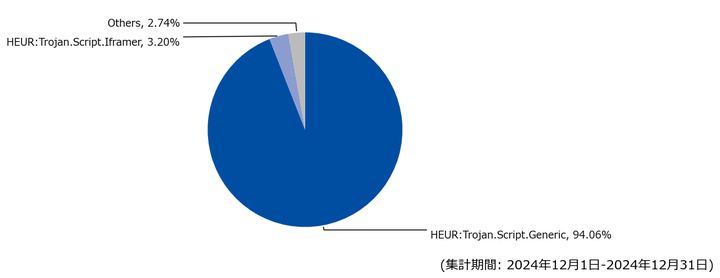

対象期間における、Webアクセス時に検出したマルウェア種別の割合を図-5に示します。

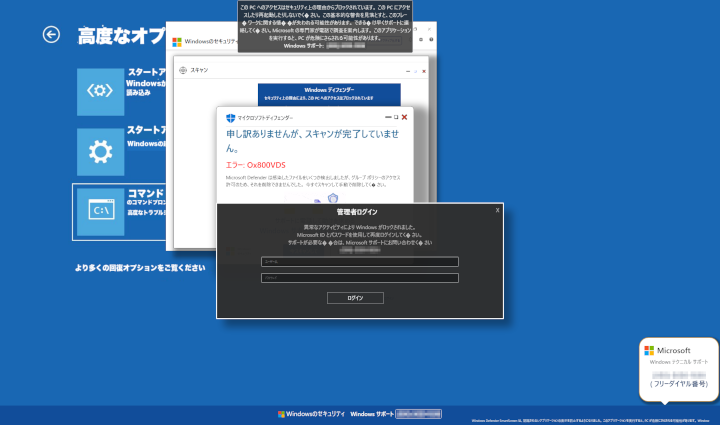

対象期間内に最も多く検出したのはHEUR:Trojan.Script.Genericであり、全体に占める割合は94.06%でした。当該シグネチャでは、前月に引き続きParrot TDSの特徴を持ったJavaScriptファイルを多く検出しています。その他に、当月はサポート詐欺に用いられるコンテンツを当該シグネチャで検出しました。サポート詐欺は、ブラウザ上に偽の警告画面を表示してユーザの不安を煽ることで、情報や金銭の窃取につなげる脅威です。今回の観測において、攻撃者はWeb広告を用いてユーザをコンテンツへ誘導したと見られます。ユーザはWeb広告からランディングページを経て攻撃者の用意したコンテンツへリダイレクトされます。このような正規の広告配信ネットワークを悪用した攻撃はマルバタイジング(Malvertising)と呼ばれます。SOCが観測したコンテンツをブラウザで閲覧した際の様子を図-6に示します。

ブラウザの画面には、コンピュータに問題が生じたことを示唆する偽の警告が表示されます。また、コンテンツにはユーザの操作に応じて画面をフルスクリーンにする処理が含まれていました。これには、ユーザが画面を閉じるといった操作を妨害する意図があると考えられます。

このコンテンツは静的なWebページであり、クラウドのオブジェクトストレージサービスを用いてホスティングされていました。オブジェクトストレージサービスの中には、静的なWebページをホスティングする機能を備えたものがあります。また、観測した事例とは異なる企業の提供するいくつかのクラウドサービスにおいても、ホスティングの機能が同様の攻撃に悪用される事例を外部情報で確認しています。

メール受信時におけるマルウェア検出

対象期間における、メール受信時に検出した脅威種別の割合を図-7に示します。

当月最も多く検出したのは、前月から引き続きHEUR:Hoax.Script.Scaremailでした。全体に占める割合は前月から41.77ポイント減の34.34%でした。これは当該脅威の検出数が前月の1割以下であったことによるものです。検出したメールの件名は「You got hacked and recorded!」や「You have an outstanding payment.」といったものが多く、脅迫やフィッシング攻撃が目的であると考えられます。

また、当月は情報窃取型マルウェアであるFormBookやマルウェアのダウンローダであるGuLoaderに関連するファイルが多く検出されました。この検出は、2位のHEUR:Trojan.Script.Genericや5位のHEUR:Trojan-Downloader.Script.Genericで多く見られました。これらのメールは支払いや請求に関連する件名で、ZIP形式やRAR形式のファイルを添付したものでした。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | 観測情報 | その他 | |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 12月2日(月) | 脆弱性情報 | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 12月3日(火) | 脆弱性情報 | Google社は、12月3日、18日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 12月10日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 12月10日(火) | 脆弱性情報 | Adobe社は、Acrobatに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 12月10日(火) | 脆弱性情報 | Mozillaは、12月10日、11日にThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 12月10日(火) | 脆弱性情報 | Ivanti社は、Ivanti Cloud Services Application(CSA)に複数の脆弱性が存在することを公表した。脆弱性はいずれもCSAの管理Webコンソールに起因するもの。5.0.3より前のバージョンを実行している場合は、修正バージョンへのアップデートを案内している。

|

| 12月11日(水) | 脆弱性情報 | Apple社は、12月11日に複数の製品に存在する脆弱性に対するセキュリティアップデートを公開した。

|

| 12月11日(水) | 脆弱性情報 | Apache Software Foundationは、Apache Struts 2の脆弱性(CVE-2024-53677)が存在することを公表した。脆弱性が悪用されるとリモートからコードが実行される恐れがある。同団体は6.4.0以降のバージョンにアップデートすることを推奨している。 |

| 12月13日(金) | 脆弱性情報 | Google社は、12月13日、23日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 12月23日(月) | 脆弱性情報 | Adobe社は、Adobe ColdFusionにパストラバーサルの脆弱性(CVE-2024-53961)が存在することを公表した。本脆弱性を悪用するPoC(Proof of Concept)が公開されていることを伝えており、修正済みのバージョンへ更新することを推奨している。

|

| 12月24日(火) | 脅威情報 | 米国連邦捜査局(FBI)、米国国防省サイバー犯罪センター(DC3)及び警察庁は、過去に顧客の暗号資産が流出した事案は、北朝鮮に関連するサイバー攻撃グループ「TraderTraitor」による犯行であると公表した。TraderTraitorは北朝鮮当局の下部組織とされる「Lazarus Group」の一部とされている。また、警察庁、内閣サイバーセキュリティセンター及び金融庁は、当該攻撃グループによるソーシャルエンジニアリングの手口例及び緩和策に関する資料を公表し、注意喚起している。

|

| 12月26日(木) | セキュリティ事件 | 12月26日から年末にかけて、航空会社や複数の金融機関はシステムの不具合が発生したことを公表した。不具合はDDoS攻撃と見られる外部からの大量データの送付に起因するもので、顧客情報の流出やマルウェア感染の被害はないとしている。その後、システムは翌月上旬までに復旧し、通常通り利用できるようになったとのこと。 |

| 12月27日(金) | 脆弱性情報 | Palo Alto Networks社は、PAN-OSのDNSセキュリティ機能にサービス拒否(DoS)の脆弱性(CVE-2024-3393)が存在することを公表した。セキュリティアドバイザリにて修正バージョンのリリース状況が公開されており、執筆時点では、一部バージョンの修正はリリース予定となっている。また、アップデートが困難な場合は回避策の適用を推奨している。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。