本レポートでは、2025年1月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

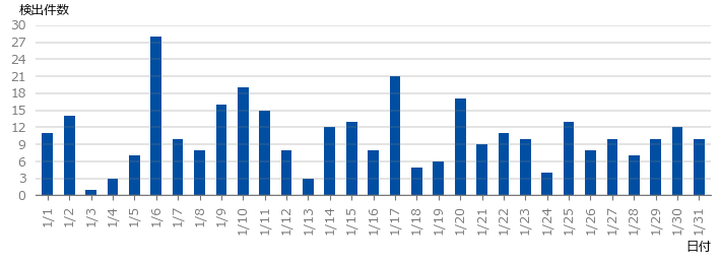

本項では、IIJサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

対象期間において、DDoS攻撃の検出件数を以下に示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は329件であり、1日あたりの平均件数は10.61件でした。期間中に観測された最も規模の大きな攻撃では、最大で約245万ppsのパケットによって21.11Gbpsの通信が発生しました。この攻撃は主にTCP PSH/ACK Floodによるものでした。また、当月最も長く継続した攻撃は7時間にわたるもので、最大で13.03Gbpsの通信が発生しました。この攻撃はUDP Floodによるものでした。

不正アクセス通信の観測情報

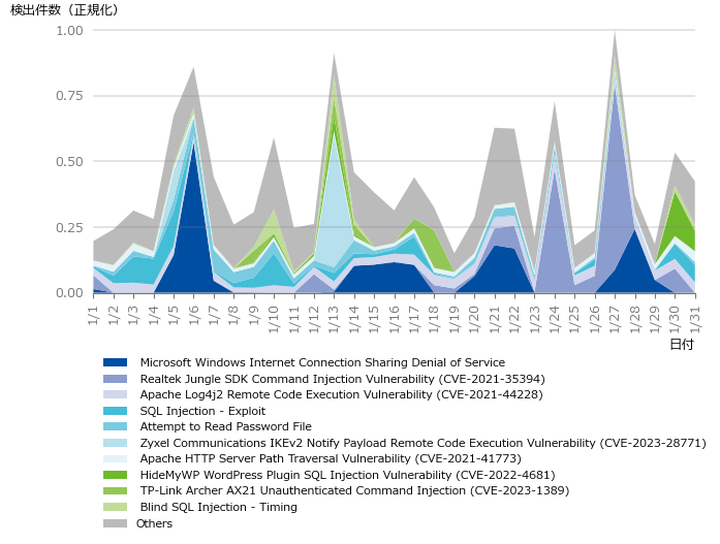

本項では、IIJサービスで検出した当月中の不正アクセス通信を取りまとめました。

IPS機器における攻撃検出

対象期間における、正規化した攻撃検出件数と攻撃種別トップ10の割合を以下に示します。攻撃検出件数の正規化は、対象期間において最も多く攻撃を検出した日付の件数を1としています。また、当月から集計対象とするシグネチャの一部を変更しており、グラフについても積み上げ棒グラフを面グラフへ変更しています。

今回の対象期間において最も多く検出したのは、Microsoft Windows Internet Connection Sharing Denial of Serviceで全体の15.33%を占めました。当該シグネチャでは、WindowsのInternet Connection Sharingサービスの不備からDoS攻撃に悪用できる特徴を持った通信を検出しています。当月は前月と同様に、月初の6日前後に当該シグネチャを多く検出しました。

2番目に多く検出したのはRealtek Jungle SDK Command Injection Vulnerability (CVE-2021-35394)で、全体の13.06%を占めました。当該シグネチャでは、Realtek Jungle SDKにおいてリモートコード実行につながる脆弱性を悪用する通信を検出しています。観測した通信の多くは、マルウェア配布サーバからスクリプトをダウンロードして実行を試みることでMiraiファミリのマルウェアへの感染を狙ったものでした。

マルウェア脅威の観測情報

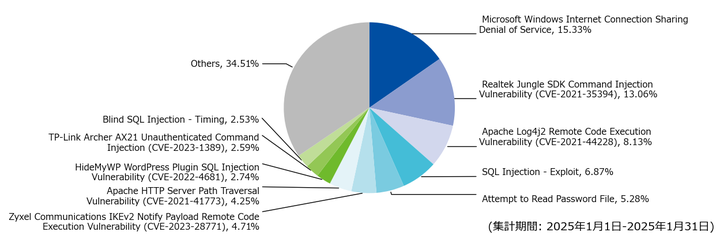

本項では、IIJサービスで検出した当月中のマルウェア脅威を取りまとめました。

Webアクセス時における脅威検出

対象期間において、Webアクセス時に検出した脅威種別の割合を以下に示します。

対象期間中に最も多く検出したのはHEUR:Trojan.Script.Genericであり、全体に占める割合は87.04%でした。当該シグネチャでは、前月に引き続きParrot TDSの特徴を持ったJavaScriptファイルや、Windowsのサポート詐欺に利用されたページを多く検出しています。Windowsのサポート詐欺に利用されたページへのアクセスは、前月と同様にWeb広告からのリダイレクトにより発生しています。また、2位のHEUR:Trojan.Script.Iframerでは、2024年8月と同様にiframe要素を利用して悪意のあるコンテンツを表示する難読化されたJavaScriptコードを検出しています。

メール受信時における脅威検出

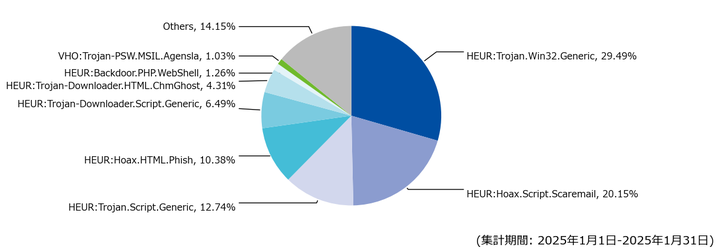

対象期間において、メール受信時に検出した脅威種別の割合を以下に示します。

当月最も多く検出したのは、HEUR:Trojan.Win32.Genericであり、全体の検出数の29.49%を占めています。これは、Windows 7などの32ビットアプリケーションの実行をサポートするWindows OSをターゲットとしたトロイの木馬ウイルスの検出を示します。次点に多く検出したのは、HEUR:Hoax.Script.Scaremailであり、全体の検出数の20.15%を占めています。これは支払いを強要するメッセージを含むメールの検知を示します。

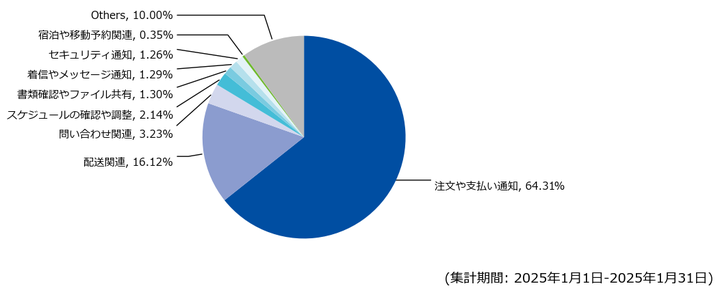

当月に検出したメールの件名に着目すると、全体の93.64%はアルファベットと記号のみを用いた件名でした(英語やスペイン語などの件名)。これらのアルファベットと記号のみを用いた件名の内容を図-6に示します。

図-6の通り、アルファベットと記号のみを用いた件名においては、注文や支払い通知に関する内容の件名が半数以上を占めています。この件名の代表的な例としては、支払いを指示するものや、発注書や請求書を送付するものがありました。また、配送に関連する件名も多く見られました。この件名の代表的な例としては、国際運送に関するものや宅配追跡に関する通知などを確認しています。

| 代表的な件名 | |

|---|---|

| 注文や支払い通知 | Don’t miss your unsettled payment. Complete your debt payment now |

| You have an outstanding payment | |

| Urgent Order | |

| 配送関連 | Delivery status notification (failure) |

| New Order / CTK-BUS-<数字>,<数字> | |

| SHIPPING DOC || INVOICE NO.HCAB<数字> | |

| 問い合わせ関連 | INQUIRY <数字>-SP<数字>-B(<数字>) INQ<数字>-<数字> |

| MT HORNET – REQ NO <数字> | |

| Request for Product Catalog and Pricing Information |

セキュリティイベントカレンダー

本項では、日本を中心に世界中で発生したセキュリティに関する出来事を取りまとめました。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | 観測情報 | その他 | |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 1月2日(木) | セキュリティ事件 | 1月2日から10日にかけて、通信事業者、金融機関、及び天気予報メディアは、提供するサービスが利用しづらい事象が発生したことを公表した。当該事象はDDoS攻撃と見られる外部からの大量データの送付に起因するもの。その後、サービスは復旧し通常通り利用できるようになったとのこと。 |

| 1月6日(月) | セキュリティ事件 | バイオテック企業は、同社の子会社において、取引先を装った悪意ある第三者による詐欺被害が発生したことを公表した。同社の取引先の取引担当者の正式なメールアドレスが乗っ取られ、同社と取引先で実際に行われた取引に関する請求書が、取引先のメールサーバから第三者である犯人によって送信されたとのこと。その後、同社は請求書で指定された口座に送金を行ったが、取引先の経理部門から同一事案について重ねて請求が行われたことから、送金先が虚偽の銀行口座であったことが判明した。同社は大半の送金額の回収に成功したが、最終的な損失は9万ドル(約1,400万円)となったという。 |

| 1月6日(月) | 脆弱性情報 | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 1月7日(火) | 脆弱性情報 | Google社は、1月7日、14日、22日、28日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 1月7日(火) | 脆弱性情報 | Mozillaは、1月7日にFirefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 1月8日(水) | 脅威情報 | 警察庁及び内閣サイバーセキュリティセンターは、2019年頃から続く安全保障や先端技術の情報窃取を目的とする攻撃キャンペーンが、「MirrorFace」と呼ばれるサイバー攻撃グループによって実行されたものであると公表した。公開された資料では、攻撃の対象や期間に加え、「MirrorFace」による攻撃の手口や検知策、緩和策について図を交えて解説しており、注意を促している。

|

| 1月8日(水) | 脆弱性情報 | Google社は、1月8日、17日、23日、31日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 1月8日(水) | 脆弱性情報 | Ivanti社は、Ivanti Connect Secureなどの製品に複数の脆弱性(CVE-2025-0282、CVE-2025-0283)が存在することを公表した。CVE-2025-0282は未認証のユーザが外部からコード実行が可能となる脆弱性で、CVE-2025-0283は認証済みのユーザが権限昇格できる脆弱性となっている。いずれもスタックベースのバッファオーバーフローによって引き起こされるもの。CVE-2025-0282を悪用した攻撃は既に確認されており、当該企業は修正済みのバージョンへ更新することを推奨している。

|

| 1月14日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 1月14日(火) | 脆弱性情報 | Fortinet社は、1月14日にFortiOS及びFortiProxyにおける認証回避の脆弱性(CVE-2024-55591)に関するセキュリティアドバイザリを公開した。更に2月11日には、類似の脆弱性(CVE-2025-24472)を同アドバイザリに追加した。これらの脆弱性により遠隔の第三者にsuper-adminの権限を取得される可能性があり、悪用も確認されているとのこと。アドバイザリでは、当該脆弱性を修正したバージョンへのアップグレードを推奨している。また、アップグレードが困難な場合への対応として、HTTP/HTTPS管理インターフェースを無効にする、またはlocal-in policyにより管理インターフェースにアクセスできるIPアドレスを制限するという回避策を提供している。

|

| 1月20日(月) | セキュリティ事件 | シェアリングスペースを運営する会社は、DDoS攻撃によりネットワーク障害が発生したことを公表した。これにより、同社が提供しているスマートフォン向けアプリの機能が制限された。また、翌21日には、同月18日に同社のサーバが外部からの不正アクセスを受けていたことを公表した。不正アクセスにより姓名、住所、生年月日、電話番号などの個人情報が約729万件漏えいした可能性があるとのこと。 |

| 1月21日(火) | 脆弱性情報 | phpMyAdminの開発チームは、複数のバグや脆弱性を修正したセキュリティアップデートを公開した。修正された脆弱性としては、チェックテーブル機能と挿入タブにおけるクロスサイトスクリプティング(XSS)の脆弱性(PMASA-2025-1、PMASA-2025-2)やライブラリコードslim/psr7に関連する脆弱性(CVE-2023-30536)、iconvに関連する脆弱性(CVE-2024-2961)などがある。

|

| 1月22日(水) | セキュリティ事件 | エンターテイメント企業は、第三者から不正アクセスを受けたことを公表した。当該事象に起因してネットワークトラブルが発生し、コーポレートサイトやテーマパークに関連するサービスが利用できなくなったとのこと。その後2月7日に、不正アクセスはランサムウェアに起因するもので、最大約200万件の顧客情報や取引先情報が漏えいした可能性があることを明らかにした。 |

| 1月22日(水) | 脆弱性情報 | SonicWall社は、Secure Mobile Access(SMA)1000シリーズのAppliance Management Console(AMC)及びCentral Management Console(CMC)に認証前の信頼できないデータのデシリアライゼーションに起因する脆弱性(CVE-2025-23006)が存在することを公表した。この脆弱性を悪用することで、認証を必要とせず、リモートから任意のOSコマンドの実行が可能となることが示されている。SonicWall PSIRTは、同脆弱性が既に攻撃に利用されている可能性を指摘しており、影響を受ける12.4.3-02804 (platform-hotfix)以前のバージョンを利用しているユーザに対し、修正バージョンへのアップデートを推奨している。

|

| 1月27日(月) | 脆弱性情報 | Apple社は、1月27日に複数の製品に存在する脆弱性に対するセキュリティアップデートを公開した。

|

| 1月30日(木) | その他 | Europol(欧州刑事警察機構)は、1月28日〜30日に実施した国際的なサイバー犯罪市場に対するオペレーション(Operation Talent)により、世界最大規模の2つのフォーラムである「Cracked」及び「Nulled」をテイクダウンしたことを公表した。複数の国の捜査当局が協力したこのオペレーションにより2名の容疑者の逮捕と、7箇所の捜査、17台のサーバと50台以上の電子機器の押収、更に関連する12ドメインの差押えが行われたとのこと。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。