本レポートでは、2025年3月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

本項では、IIJサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

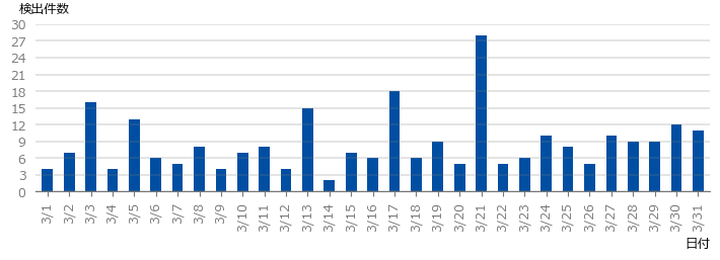

対象期間において、DDoS攻撃の検出件数を以下に示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は267件であり、1日あたりの平均件数は8.61件でした。期間中に観測された最も規模の大きな攻撃では、最大で約973万ppsのパケットによって102.13Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は36分にわたるもので、最大で82.29Gbpsの通信が発生しました。この攻撃はDNSやNTPなど複数のプロトコルを用いたUDP Amplificationでした。

不正アクセス通信の観測情報

本項では、IIJサービスで検出した当月中の不正アクセス通信を取りまとめました。

IPS機器における攻撃検出

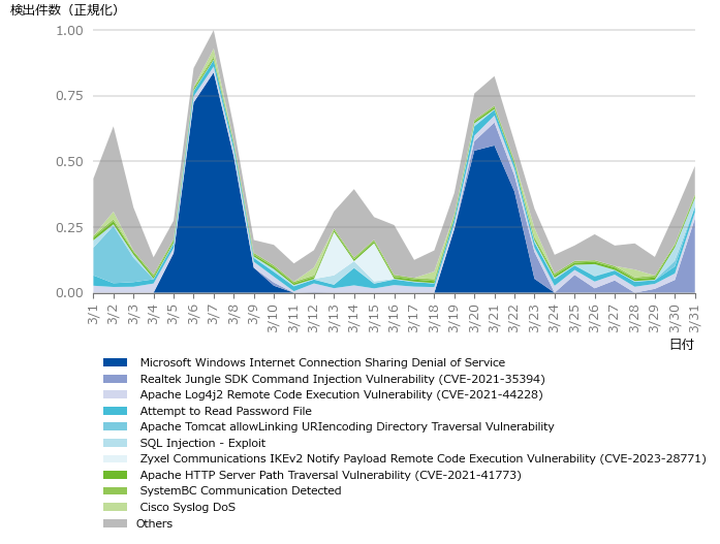

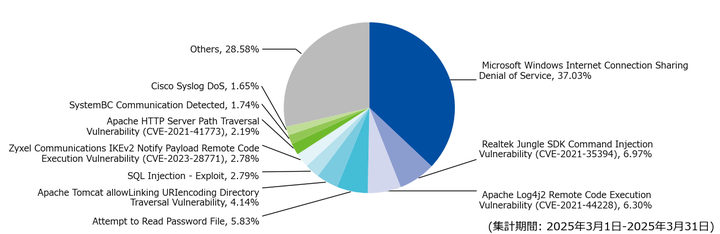

対象期間における、正規化した攻撃検出件数と攻撃種別トップ10の割合を以下に示します。攻撃検出件数の正規化は、対象期間において最も多く攻撃を検出した日付の件数を1としています。

対象の期間において最も多く検出したのは、Microsoft Windows Internet Connection Sharing Denial of Serviceで全体の37.03%を占めていました。当該シグネチャでは、WindowsのInternet Connection Sharingサービスの不備からDoS攻撃に悪用できる特徴を持った通信を検出しています。

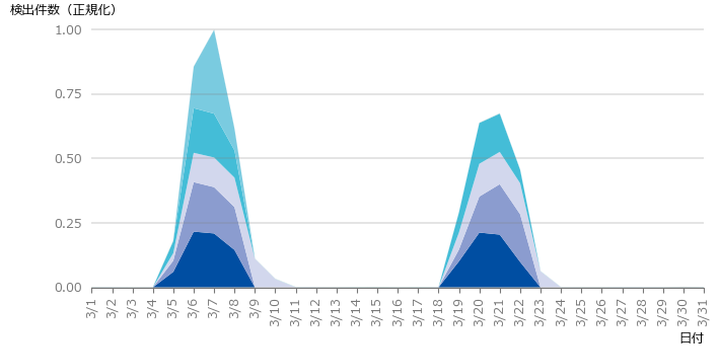

送信元IPアドレス別に色分けした当該シグネチャの検出数を図-4に示します。なお、攻撃検出件数の正規化は、対象期間において最も多く攻撃を検出した日付の件数を1としています。当該シグネチャは対象期間において2回の顕著なピークを観測しており、初めのピークは異なる5つの送信元によって構成され、2回目のピークは最初のピークと共通する4つの送信元によって構成されていることがわかります。なお、この共通する4つのIPアドレスは同一ASに属していることを確認しました。これらのピークは同じ送信元からほぼ同量の通信を観測していることから、同一の組織による攻撃の可能性、あるいは、VPNや踏み台サーバーなどにより送信元IPアドレスが偽装されている可能性などが考えられます。いずれにしても、これらの送信元から再度攻撃が試みられる可能性は高く、SOCは引き続き注意深く警戒しています。

マルウェア脅威の観測情報

本項では、IIJサービスで検出した当月中のマルウェア脅威を取りまとめました。

Webアクセス時における脅威検出

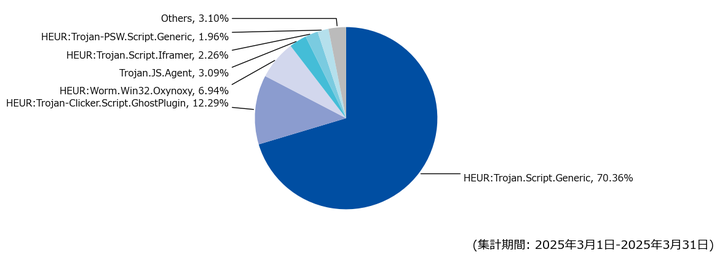

対象期間において、Webアクセス時に検出した脅威種別の割合を以下に示します。

対象期間中に最も多く検出したのは、HEUR:Trojan.Script.Genericで全体の70.36%を占めていました。当該シグネチャでは引き続きParrot TDSの特徴を持ったJavaScriptファイルを検出しています。

2番目に多く検知したのは、HEUR:Trojan-Clicker.Script.GhostPluginで全体の12.29%を占めていました。当該シグネチャでは、難読化されたJavaScriptファイルを検出しています。検出されたJavaScriptファイルが実行されると、scriptタグが新たに作成されて、別のJavaScriptファイルが読み込まれます。読み込まれるファイルも難読化されており、実行されるとブラウザの情報が外部に送信されます。同様のファイルはClient-side Development社でも確認されており、悪性のWeb拡張機能に関連するものであることが報告されています。 1

メール受信時における脅威検出

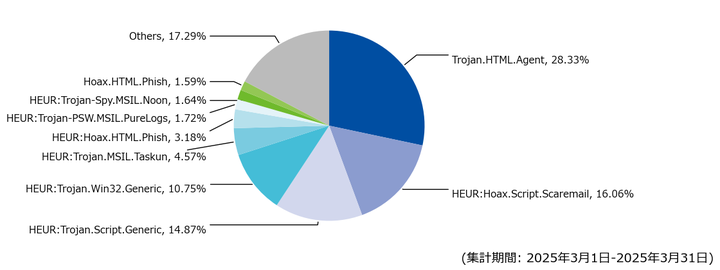

対象期間において、メール受信時に検出した脅威種別の割合を以下に示します。

当月最も多く検出したのは、Trojan.HTML.Agentであり、全体の検出数の28.33%を占めました。当該脅威は、ユーザの情報窃取を目的とした悪意のあるHTMLファイルの検出を示します。当該脅威で検出したメールのほとんどが中国語で電子請求書を意味するファイル名の2つのファイルが添付されており、PDFやJPEGファイルを装った二重拡張子のHTMLファイルとなっていました。

また、当月は日本語件名のメールにおいて情報窃取型マルウェアであるSnakeKeyLoggerやリモートアクセス型マルウェアであるGh0stRATに感染させることを目的としたファイルの添付を検出しています。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。複数のメールで検出しているSnakeKeyLoggerは、感染した場合にユーザの機密情報が収集されFTPやSMTP、Telegramを通じて外部に送信される恐れがあります。

| 検出日 | 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|---|

| 2025-03-12 | <中国企業> HP007 サプライ POH60674 – <中国企業> Co. Inc |

|

SnakeKeyLogger |

| 2025-03-12 | PO250116 – おはようございます 販売契約および合意 | SC110-11 Order_Offer Z01G-00008D SUPPLY COMPANY LIMITED – H64PO1.7z | SnakeKeyLogger |

| 2025-03-18 | 見積依頼 <国内企業A>向け |

|

SnakeKeyLogger |

| 2025-03-19 | 価格と期限情報(ref:0467) 【注文書】WP2501001152 WP2501001153 |

|

SnakeKeyLogger |

| 2025-03-26 |

|

<国内ソフトウェア製品を示す文字列>try.exe | Gh0stRAT |

| 2025-03-27 | |||

| 2025-03-28 |

セキュリティイベントカレンダー

本項では、日本を中心に世界中で発生したセキュリティに関する出来事を取りまとめました。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | 観測情報 | その他 | |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 3月3日(月) | 脆弱性情報 | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 3月4日(火) | 脆弱性情報 | Google社は、3月4日、10日、19日、25日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 3月4日(火) | 脆弱性情報 | Mozillaは、3月4日、27日にFirefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 3月5日(水) | セキュリティ事件 | 大手通信事業者は、社内システムが不正アクセスを受け、一部の法人向けサービスの契約やサービス利用に関わる情報が流出した可能性があることを公表した。発見の経緯はシステム内の装置のログから不審な通信を検知したことによるもので、その後の調査で社内ネットワークの境界にある装置にも不正アクセスがあることが判明したとのこと。 |

| 3月7日(金) | セキュリティ事件 | 研究機関は利用しているリモートアクセス機器に対して不正アクセスを受けていたことを公表した。当該機器の脆弱性対応のため2025年1月にシステムを停止、調査を実施したところ2024年12月にゼロデイ攻撃を受けていたことが判明した。現時点では個人情報の漏洩は確認されていないものの可能性は否定できないとしている。 |

| 3月10日(月) | セキュリティ事件 | SNSプラットフォームがアクセス障害により一時アクセスできない状態となった。この障害に対してCEOは大規模なサイバー攻撃があったことを明らかにした。 |

| 3月11日(火) | 脆弱性情報 | Apache Software Foundationは、Apache Tomcatのpartial PUTにリモートコード実行、情報漏えい、改ざんの脆弱性(CVE-2025-24813)があることを公開した。当該脆弱性の悪用には、デフォルトで無効化されているデフォルトのサーブレットの書き込みが有効であることなど複数の条件が存在する。その一方で、PoC(Proof of Concept)が公開されており、後日、悪用が確認されたとしてKnown Exploited Vulnerabilities Catalog(KEV)に当該脆弱性が追加されている。

|

| 3月11日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 3月11日(火) | 脆弱性情報 | Adobe社は、Acrobatに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 3月11日(火) | 脆弱性情報 | Apple社は、3月11日、31日に複数の製品に存在する脆弱性に対するセキュリティアップデートを公開した。

|

| 3月12日(水) | セキュリティ事件 | 金融機関を装う自動音声ガイダンスを用いたフィッシング詐欺によって鉄道会社が約1億円の被害を受けていたことが報道された。県内の金融機関を名乗る電話が当該企業を含む複数の企業にかけられ、偽サイトに誘導しIDやパスワードを入力させたとのこと。同様の事例は他の地域でも報告されており、複数の地方銀行から注意喚起が出されている。 |

| 3月14日(金) | 脆弱性情報 | StepSecurity社は、GitHub Actionsのアクションであるtj-actions/changed-filesに悪意あるコードが埋め込まれたことによる脆弱性のアドバイザリを公開した。埋め込まれたコードはGitHub Actionsのワークフローでジョブ実行するRunnerから、Secretsなどの機密情報を第三者から参照可能なログへ出力するもので、StepSecurity社により発見された。原因は他のアクションであるreviewdogのメンテナのトークンが漏洩したことを発端とし、依存関係にあるspotbugsのワークフローを通じて当該アクションのブランチを書き換える権限が取得されたことによるサプライチェーン攻撃であることが明らかにされている。

|

| 3月18日(火) | セキュリティ事件 | 衣料品会社は、同社情報システムが2024年9月に不正アクセスを受けたことを公表した。原因は委託先事業者によるネットワーク設定の不備で、情報システム上で取り扱っていた取引先の従業員および当該企業の従業員に関する一部の個人情報が漏えいした可能性があるとのこと。 |

| 3月18日(火) | 脆弱性情報 | Google社は、3月18日、25日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 3月19日(木) | セキュリティ事件 | 大手旅行予約サイトを運営する企業は、運営する観光情報サイトが不正アクセスを受け、会員登録している顧客の個人情報が漏えいした可能性があることを公表した。また、同社の名を騙ったメールが確認されていることから不審なメール、電話、SMSを受けた場合は開封または応答しないよう呼び掛けている。 |

| 3月21日(金) | 脆弱性情報 | Vercel社は、Next.jsにおいて認可回避の脆弱性(CVE-2025-29927)についての修正内容を公表した。攻撃者はx-middleware-subrequestヘッダを操作することで、ミドルウェアの認可チェック機能をバイパスし、制限されたリソースにアクセスすることが可能となる。

|

| 3月22日(土) | 脆弱性情報 | 有限会社アップルップルは、a-blog cmsに信頼できないデータのデシリアライゼーションの脆弱性(CVE-2025-31103)が存在することを公開した。当該脆弱性は任意のファイルをサーバ上に設置される可能性があるもので、3月20日以降から本脆弱性を悪用した攻撃が確認されているとのこと。なお、同社は修正バージョンの公開に加えてワークアラウンドや侵害調査方法などを案内している。

|

| 3月24日(月) | 脆弱性情報 | Kubernetesプロジェクトは、ingress-nginxコントローラーにおいて、認証されていない攻撃者が任意のコードを実行できる脆弱性(CVE-2025-1974)があることを公表した。この脆弱性は Validating Admission Controller機能を通じて発生し、Podネットワーク経由で攻撃者が設定情報を注入することでコントローラー上で任意のコードを実行可能となる。

|

| 3月25日(火) | その他 | 経済産業省及び独立行政法人情報処理推進機構(IPA)は、セキュリティ要件適合評価及びラベリング制度(JC-STAR)の運用を開始したことを公表した。本制度はIoT製品のセキュリティ機能を共通的な物差しで評価・可視化することを目的にしており、★1から★4までの評価レベルが定められている。また、同日よりIoT製品共通の最低限の脅威に対応するための基準(★1)に対する申請受付も開始している。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] Client-side Development, How web extensions can hurt your site (INFIRC[.]com and INFIRD[.]com), 2024/10/18 ↩