本レポートでは、2025年5月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

本項では、IIJサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

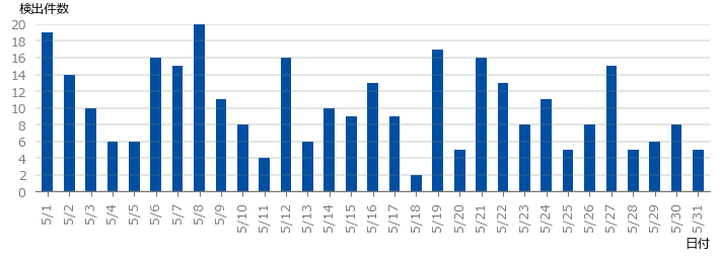

攻撃の検出件数

対象期間において、DDoS攻撃の検出件数を以下に示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は316件であり、1日あたりの平均件数は10.19件でした。期間中に観測された最も規模の大きな攻撃では、最大で約318万ppsのパケットによって8.82Gbpsの通信が発生しました。この攻撃はNTPやSSDP、UDPなど複数のプロトコルを用いたUDP Amplificationでした。当月最も長く継続した攻撃もこの通信であり、およそ29分にわたって攻撃が継続しました。

不正アクセス通信の観測情報

本項では、IIJサービスで検出した当月中の不正アクセス通信を取りまとめました。

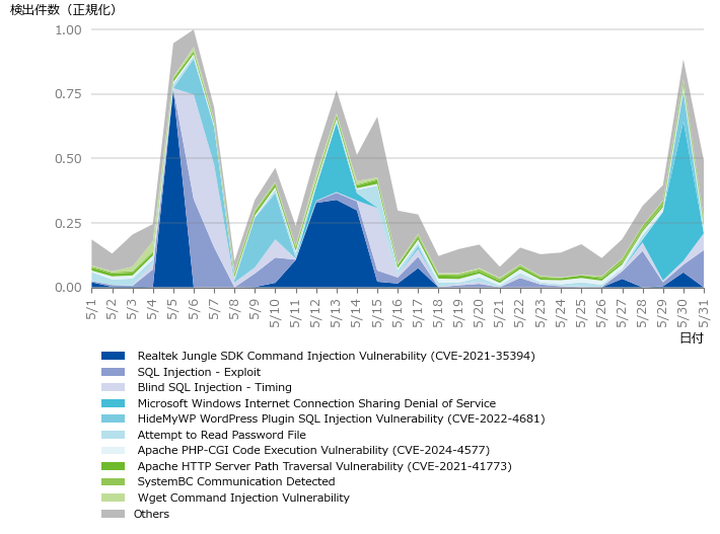

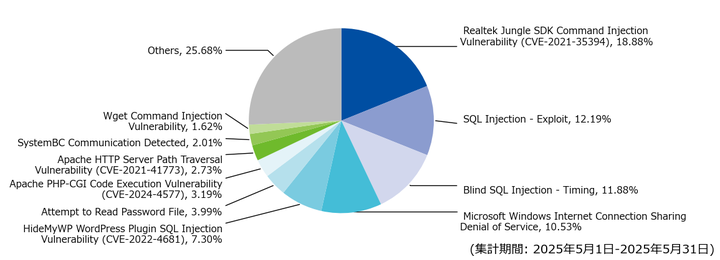

IPS機器における攻撃検出

対象期間における、正規化した攻撃検出件数と攻撃種別トップ10の割合を以下に示します。攻撃検出件数の正規化は、対象期間において最も多く攻撃を検出した日付の件数を1としています。

対象期間において最も多く検出したのは、Realtek Jungle SDK Command Injection Vulnerability (CVE-2021-35394)で全体の18.88%を占めていました。当該シグネチャではRealtek Jungle SDKの脆弱性を悪用したリモートコード実行の試みを検出しており、観測した通信の多くは、マルウェア配布サーバからスクリプトをダウンロードして実行することでMiraiファミリのマルウェアへ感染させることを狙ったものでした。当該シグネチャの検出は、2025年4月下旬から増加の兆候を見せていましたが、今回の対象期間においては5月5日と5月12日から14日に多く検出しており、後半には検出数が落ち着いています。

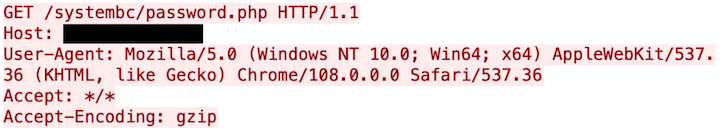

当月は、SystemBC Communication Detectedが9位にランクインしており、全体の2.01%を占めていました。2019年に初めて報告されたリモートアクセス型マルウェア(RAT)であるSystemBCは、通信の秘匿にSOCKS5やTor networkを使用することやバックドアとして機能することが知られています。今回SOCで検出した通信は、/systembc/password.phpのGETリクエストによるスキャン活動でした(図-4)。

また、当該シグネチャでは、特定のISPが管理するIPアドレスからの通信が9割以上を占めていました。

マルウェア脅威の観測情報

本項では、IIJサービスで検出した当月中のマルウェア脅威を取りまとめました。

Webアクセス時における脅威検出

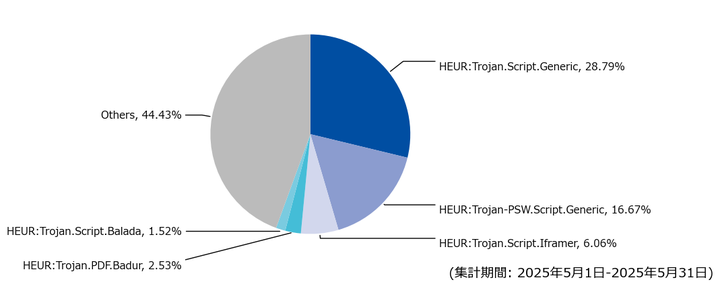

対象期間において、Webアクセス時に検出した脅威種別の割合を以下に示します。

対象期間中に最も多く検出したのは、HEUR:Trojan.Script.Genericで全体の28.79%を占めていました。当該シグネチャでは、前月までと同様にParrot TDSの特徴を含んだJavaScriptファイルを多く検出しています。また当月ではClickFixの攻撃キャンペーンによるものと思われる複数のファイルを観測しています。

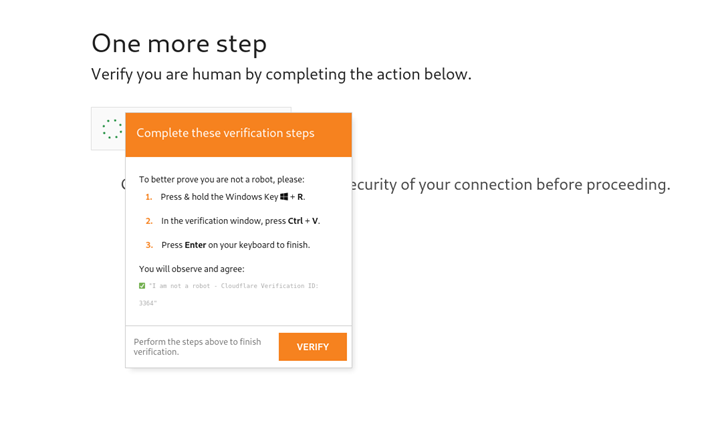

ClickFixはCAPTCHAやシステムエラーを装った画面を表示させ、ユーザ自身に悪意のあるコマンドを実行させるよう誘導する攻撃手法です。2024年頃から報告されており、本サイトでは2024年10月の観測レポートで観測事例を紹介しています。当月観測したClickFixによる偽のCAPTCHA画面例を図-6に示します。この画面は日本語のWebサイト閲覧時に検出したものです。

偽CAPTCHA画面では、通常のCAPTCHAとは異なり以下の操作をユーザに実行を促します。

- Win + Rキーを押す

- 確認ウィンドウでCtrl + Vを押す

- Enterキーを押して終了

この操作により「ファイル名を指定して実行」画面をユーザに開かせてコマンドを実行させます。実行されるコマンドはJavaScriptの実行によりあらかじめクリップボードにコピーされているためユーザによるコピーの手順はありません。図-7に検出したJavaScriptファイルの一部ソースコードを示します。

図-7の2行目がクリップボードにコピーされるPowerShellコマンドです。外部サイトからファイルをダウンロード、インストールさせる内容です。確認した事例ではLatrodectusに感染させるものであったことを確認しています。また、図-7の後半ではチェックボックスのクリック回数や実行環境に応じてTelegram Botにユーザの閲覧環境について通知する内容も含まれていました。

メール受信時における脅威検出

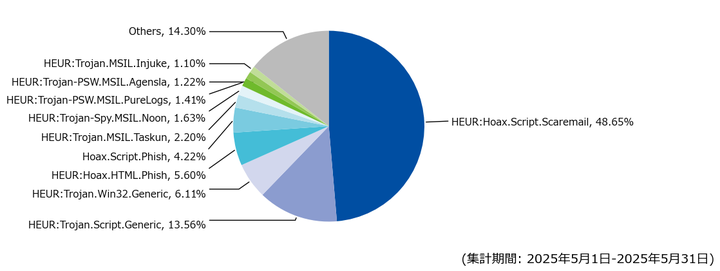

対象期間において、メール受信時に検出した脅威種別の割合を以下に示します。

当月最も検出したのはHEUR:Hoax.Script.Scaremailで、全体を占める割合は前月比3.26ポイント増の48.65%でした。これは検出数が前月に比べてやや増加したためです。検出したメールの大半はゴールデンウイーク期間中に検出したもので、メールの件名は前月と同様に支払いに関するものを観測しています。

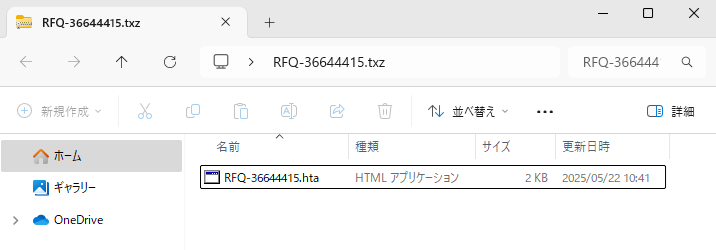

2位のHEUR:Trojan.Script.Genericでは、.txzの拡張子が付けられた添付ファイルの検出が急増しており、その多くがFormbookへ感染を狙うものであることを確認しています。一般的に.txzはTAR.XZ形式の圧縮ファイルであることを示しますが、観測した添付ファイルの実体はRAR(.rar)形式の圧縮ファイルでした。

この圧縮ファイルにはHTA形式やEXE形式のファイルが含まれており、Windows環境での実行を想定していることが伺えます。また、Windows 11 22H2以降のバージョンではRAR形式を含む複数のアーカイブ形式がサポートされており、エクスプローラーから展開可能であることが、この形式を攻撃者が利用する背景にあると考えられます。

セキュリティイベントカレンダー

本項では、日本を中心に世界中で発生したセキュリティに関する出来事を取りまとめました。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | 観測情報 | その他 | |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 5月2日(金) | その他 | 総務省は、不法無線局の疑いのある無線機器(いわゆる偽基地局)による携帯電話サービスへの混信事案が発生していると公表した。この影響で、携帯電話が圏外になったり、フィッシング詐欺を狙った不審なSMSを受信したりするなどの事象も確認されており、利用者に注意を呼びかけている。

|

| 5月5日(月) | 脆弱性情報 | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 5月6日(火) | 脆弱性情報 | Google社は、5月6日、8日、27日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 5月7日(水) | セキュリティ事件 | プレスリリース配信サービス会社は、同社サービスにおいてサーバ内部への不正アクセス被害が発生したことを公表した。最大で90万1603件の個人情報と発表前のプレスリリース情報1682件が漏えいした可能性があるとしている。同社サービスの管理画面にはIPアドレス制限やログインパスワード認証が設定されていたが、追加経緯不明なIPアドレスを侵入経路とされ、普段利用されていない社内の共有アカウントが認証に用いられたとのこと。 |

| 5月7日(水) | 脆弱性情報 | SonicWall社はSecure Mobile Access(SMA)100シリーズにおける複数の脆弱性についてセキュリティアドバイザリを公開した。影響を受けるのは10.2.1.14-75sv以前のバージョンであり、当該製品の利用者に対して修正バージョンへのアップデートを強く推奨している。また、同日にRapid7社はこれらの脆弱性のうち、認証済みユーザによる任意ファイル削除の脆弱性(CVE-2025-32819)について悪用された可能性があると報告している。

|

| 5月7日(水) | その他 | 欧州刑事警察機構(Europol)は、国際的なサイバー犯罪対策「Operation PowerOFF」の一環として、ポーランド当局がDDoS攻撃請負サービスの管理者4名を逮捕したと公表した。この摘発により、数千件のサイバー攻撃に関与していた6つのプラットフォームが閉鎖され、米国ではこれらのサービスに関連する9つのドメインが押収された。

|

| 5月8日(木) | 脆弱性情報 | Google社は、5月8日、13日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 5月12日(月) | 脆弱性情報 | Apple社は、5月12日に複数の製品に存在する脆弱性に対するセキュリティアップデートを公開した。

|

| 5月13日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 5月13日(火) | 脆弱性情報 | Mozillaは、5月13日、17日、20日、27日にFirefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 5月13日(火) | 脆弱性情報 | Fortinet社は、FortiVoice、FortiMail、FortiNDR、FortiRecorder、FortiCameraにスタックベースのバッファオーバーフローの脆弱性(CVE-2025-32756)が存在することを公開した。本脆弱性により、認証なしでリモートコード実行が可能になる。また、FortiVoiceに対しては既に本脆弱性を悪用した攻撃が確認されているとのこと。

|

| 5月13日(火) | 脆弱性情報 | Ivanti社は、Ivanti Endpoint Manager Mobile(EPMM)において認証バイパスの脆弱性(CVE-2025-4427)及びリモートコード実行の脆弱性(CVE-2025-4428)に関するセキュリティアドバイザリを公開した。公開された2つの脆弱性を組み合わせることで、認証なしでリモートコード実行が可能になるとしている。既にごく少数の顧客において当該脆弱性の悪用を確認しているとのこと。これらの脆弱性の概念実証コード(Proof of Concept)は既に公開されている。

|

| 5月19日(月) | その他 | 米国国立標準技術研究所(NIST)は、脆弱性が既に悪用された可能性を示す新たな指標としてLEV(Likely Exploited Vulnerabilities)を提案するホワイトペーパーを公開した。企業にとって、どの脆弱性が悪用されるかを予測することは脆弱性対応の効率化と費用対効果の向上に重要だが、その指標としてEPSS(Exploit Prediction Scoring System)やKEV(Known Exploited Vulnerability)に依存している現状を課題として挙げている。EPSSは過去の脆弱性の悪用を考慮できず、KEVは実際に悪用された脆弱性に対して網羅性に欠けるため、LEVはこれらを補完する新たな指標として位置付けられている。

|

| 5月21日(水) | セキュリティ事件 | 卸売会社は、同社が提供するオンラインショップにおいて、第三者の不正アクセスにより個人情報が漏えいしたことを公表した。漏えいしたのは利用者の個人情報(90,513件)とクレジットカード情報(30,712件)とのこと。原因は、システムの一部に存在した脆弱性が悪用され、ペイメントアプリケーションが改ざんされたためとしている。 |

| 5月21日(水) | その他 | Microsoftは複数の民間企業や法的執行機関の協力のもと、法的手続きに基づき情報窃取マルウェアであるLumma Stealer(Lumma)のインフラに用いられていた約2,300件のドメインを押収したことを公表した。Lummaは2022年から確認されているMaaS(Malware-as-a-Service)であり、Microsoftと関係機関は2025年3月16日から2025年5月16日の間に世界中で394,000台を超えるWindowsコンピュータがLummaに感染していたことを確認し、これらの通信を遮断したとのこと。

|

| 5月23日(金) | その他 | 「サイバー対処能力強化法」及び「サイバー対処能力強化法整備法」が公布され、能動的サイバー防御の枠組みが導入された。この法律は、重要インフラを保護するため、通信の監視や警察及び自衛隊による攻撃元サーバへのアクセス・無害化措置を可能にし、官民連携を強化することを目的としている。施行は2027年末までに段階的に進められる予定。

|

| 5月23日(金) | その他 | 欧州刑事警察機構(Europol)は、国際共同作戦「Operation Endgame」において、ランサムウェア攻撃に使用されるマルウェア配布インフラを無効化したことを公表した。5月19日から22日にかけて実施された作戦では、約300台のサーバと650のドメインが無効化され、350万ユーロ相当の暗号通貨が押収された。また、初期アクセスの提供に関与したとされる主要な20名の容疑者が国際指名手配された。

|

| 5月27日(火) | その他 | 内閣サイバーセキュリティセンター(NISC)は、豪州通信情報局(ASD)及び豪州サイバーセキュリティセンター(ACSC)が策定した国際文書である「SIEM及びSOARプラットフォームに関するガイダンス」に共同署名したことを公表した。このガイダンスは、SIEM及びSOARの定義、利点、導入時の課題、調達・運用におけるベストプラクティスなどをまとめたものである。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。