本レポートでは、2025年6月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

本項では、IIJサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

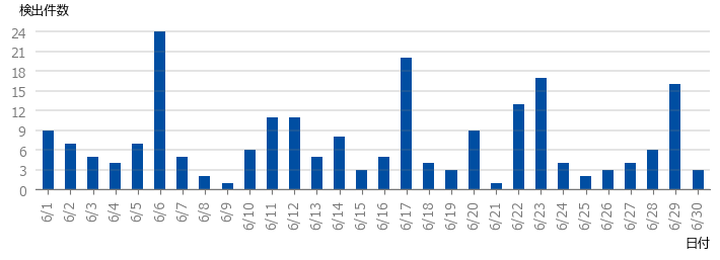

対象期間において、DDoS攻撃の検出件数を以下に示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は218件であり、1日あたりの平均件数は7.27件でした。期間中に観測された最も規模の大きな攻撃では、最大で約143万ppsのパケットによって15.15Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。当月最も長く継続した攻撃もこの通信であり、およそ13分にわたって攻撃が継続しました。

不正アクセス通信の観測情報

本項では、IIJサービスで検出した当月中の不正アクセス通信を取りまとめました。

IPS機器における攻撃検出

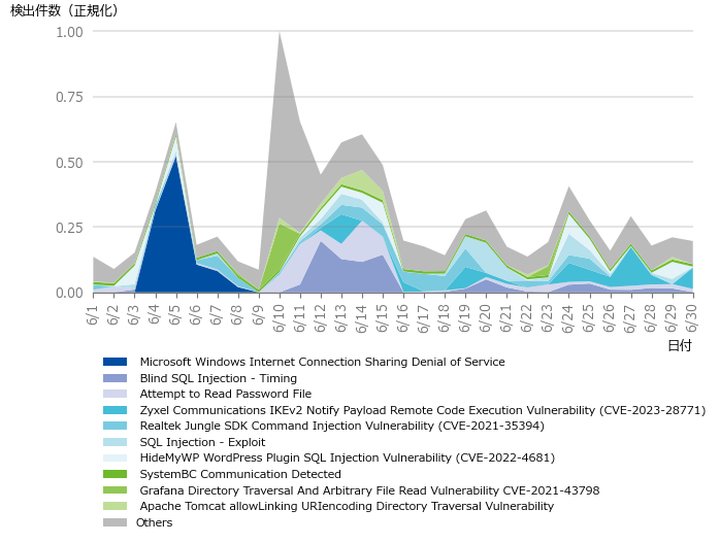

対象期間における、正規化した攻撃検出件数と攻撃種別トップ10の割合を以下に示します。攻撃検出件数の正規化は、対象期間において最も多く攻撃を検出した日付の件数を1としています。

対象期間において最も多く検出したのは、Microsoft Windows Internet Connection Sharing Denial of Serviceで全体の11.43%を占めていました。当該シグネチャは、不正なDNSクエリの特徴を検出するもので、6月4日から8日にかけて多く検出していました。

当月の4位にZyxel Communications IKEv2 Notify Payload Remote Code Execution Vulnerability (CVE-2023-28771) が登場しており、全体の7.59%を占めていました。この脆弱性はZyxel社のネットワーク製品に存在するもので、リモートから認証なしで悪意のあるコードが実行される恐れがあります。当該シグネチャの検出数は前月の約16.83倍に大きく増加しました。6月12日頃から検出が見られ、月末まで断続的に検出されていました。6月16日の検出傾向には特徴があり、検出数の増加に直接寄与していないものの、送信元IPアドレスのユニーク数が一時的に大きく増加していました。増加した攻撃はMirai亜種のダウンロードと実行を試みるもので、全ての送信元IPアドレスにおいて同一のURLからダウンロードさせるものでした。この検出数の増加は我々の観測点だけでなく、GreyNoise社の報告 1にもある傾向であり、攻撃内容についても類似するものであったことを確認しています。

マルウェア脅威の観測情報

本項では、IIJサービスで検出した当月中のマルウェア脅威を取りまとめました。

Webアクセス時における脅威検出

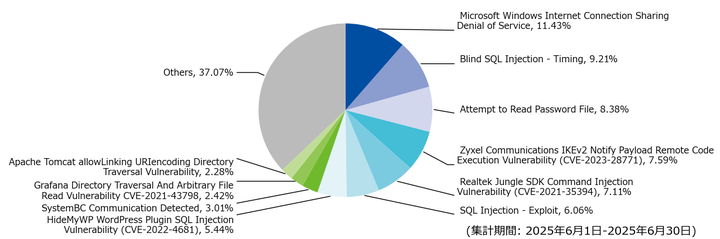

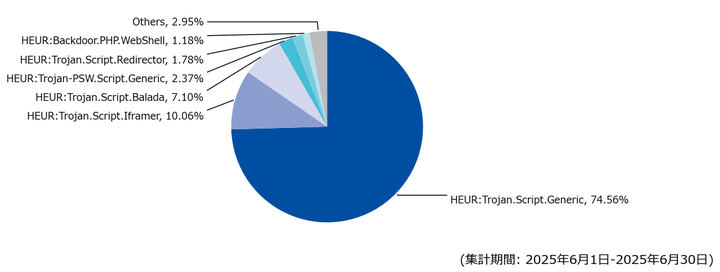

対象期間において、Webアクセス時に検出した脅威種別の割合を以下に示します。

対象期間中に最も多く検出したのは、HEUR:Trojan.Script.Genericで全体の74.56%を占めていました。当該シグネチャでは、前月と同様にParrot TDSやClickFixの特徴を持ったJavaScriptファイルのほかに、サポート詐欺のWebページを多く検出しています。

当月観測したWebページは2024年12月の観測レポートで紹介した警告画面とは異なりますが、ユーザの不安を煽りサポート窓口へ電話するよう誘導する内容である点や静的Webページをホスティング可能なサービスを利用している点は以前と同様です。また、これらのサポート詐欺のページを公開するために使用しているサービスは複数ありますが、当月観測したサポート詐欺のWebページのうち、あるサービスを利用したランディングページの大半がドメインパーキングのページであることを確認しています。

このドメインパーキングへ登録されているドメインは過去に正規のWebサイトで利用され現在でも多くのWebサイトからリンクされているものや、タイポスクワッティングを狙ったものと考えられるドメインが使用されていました。

メール受信時における脅威検出

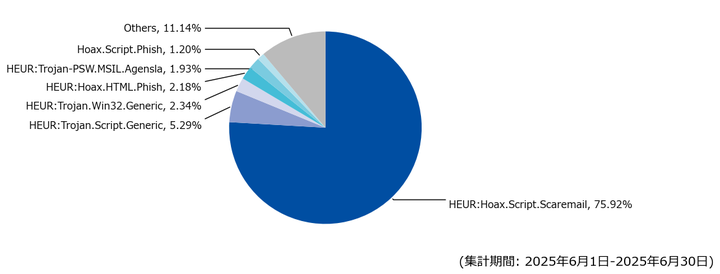

対象期間において、メール受信時に検出した脅威種別の割合を以下に示します。

当月最も検出したのはHEUR:Hoax.Script.Scaremailでした。当該シグネチャの全体に占める割合は75.92%であり、前月から27.27ポイント増加しました。これは、当該シグネチャの検知数が大幅に増加したことによるものです。特に、6月23日から検知し始めた「Cooperation Offer.」という件名のメールは当該シグネチャでの検知数の65.36%を占めており、これが検知数の大幅な増加を引き起こしていました。

HEUR:Trojan-PSW.MSIL.DarkCloudは、全体に占める割合が小さく、グラフ(図-7)では「Others」に分類されているシグネチャですが、検知数は前月と比べて大きく増加していました。当該シグネチャでは、情報窃取型マルウェアのDarkCloudやAgentTeslaへの感染を狙うものを確認しています。当該シグネチャで検知したメールの多くは、「RFQ」(見積依頼書)や「PO」(発注書)といった語を件名に含んでおり、業務関連のメールを装ったものでした。

また、当月は日本語件名のメールにおいて、リモートアクセス型マルウェアであるRemcos RATや情報窃取型マルウェアであるSnakeKeyLoggerへの感染を狙ったものを検出しています。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 検知日付 | 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|---|

| 2025-06-11 | 給与 – 要スタッフ確認 | Salary_Approval.rar | Remcos RAT |

| 2025-06-12 | 見積依頼 |

|

SnakeKeyLogger |

| 2025-06-18 | 注文書 | 15726.iso | Remcos RAT |

| 2025-06-25 | 給与支払最新情報-添付の明細書をご確認ください | Payroll_Summary_June2025.rar | Remcos RAT |

セキュリティイベントカレンダー

本項では、日本を中心に世界中で発生したセキュリティに関する出来事を取りまとめました。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | 観測情報 | その他 | |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 6月1日(日) | 脆弱性情報 | FearsOff社は、ブラウザ上で動作するオープンソースのIMAPクライアントであるRoundcube Webmailに認証済みユーザによるリモートコード実行が可能となる脆弱性(CVE-2025-49113)が存在することを公表した。影響を受けるバージョンは1.1.0から1.5.9及び1.6系の1.6.10までで、脆弱性のCVSS v3のベーススコアは9.9となっている。Roundcubeの開発チームは、脆弱性を修正したバージョンへのアップデートを対策として推奨している。

|

| 6月2日(月) | 脆弱性情報 | Google社は、6月2日、10日、17日、24日、30日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 6月2日(月) | 脆弱性情報 | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 6月6日(金) | 脆弱性情報 | Google社は、6月6日、18日、30日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 6月10日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 6月10日(火) | 脆弱性情報 | Mozillaは、6月10日、24日、30日にFirefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 6月10日(火) | 脆弱性情報 | Adobe社は、Acrobatに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 6月10日(火) | 脆弱性情報 | Microsoft社は、月例セキュリティ更新プログラムの中でインターネットショートカットファイルにおけるリモートコード実行の脆弱性(CVE-2025-33053)を公開した。この脆弱性は、既に悪用が確認されているゼロデイ脆弱性である。同日、脆弱性を報告したCheckPoint社は、この脆弱性を用いた攻撃キャンペーンの分析結果を公表した。攻撃者は、フィッシングメールに添付した悪意のあるインターネットショートカットファイルをユーザに実行させることで、攻撃者の公開するWebDAVサーバ上のマルウェアを実行させることを狙ったとしている。

|

| 6月11日(水) | セキュリティ事件 | 通信サービス提供会社は、業務委託先において顧客の個人情報が最大13万7156件漏えいした可能性があることを公表した。漏えいした可能性のある情報には氏名、住所、電話番号などが含まれ、クレジットカードや口座、マイナンバーカードの情報は含まれていないとのこと。社外からの申告を受けて通信サービス提供会社が調査した結果、業務委託先の元従業員による不正行為が判明したと経緯を説明している。 |

| 6月11日(水) | その他 | 国際刑事警察機構(ICPO)は、情報窃取型マルウェアと関連する2万件以上のIPアドレスとドメインをテイクダウンしたことを公表した。この取り組みはOperation Secureの一貫で、26ヵ国の法執行機関が協力したとされる。作戦に参加した国による報告では、41台のサーバと100GBを超えるデータを押収し、活動に関与した疑いで32人を逮捕したとのこと。

|

| 6月17日(火) | 脆弱性情報 | Citrix Systems社は、6月17日、25日にNetScaler ADC及びNetScaler Gatewayに存在する複数の脆弱性(CVE-2025-5349、CVE-2025-6543、CVE-2025-5777)を公表した。CVE-2025-5349は不適切なアクセス制御に起因する脆弱性で、CVSS v4のベーススコアが8.7となっている。CVE-2025-5777は入力検証の不備に起因する脆弱性で、CVSS v4のベーススコアが9.3となっている。CVE-2025-6543はメモリのオーバーフローに起因するゼロデイ脆弱性で、CVSS v4のベーススコアが9.2となっている。CVE-2025-5777とCVE-2025-6543は既に悪用が確認されておりKnown Exploited Vulnerabilities(KEV)Catalogに追加されている。Citrix Systems社は、脆弱性を修正したバージョンのファームウェアへのアップグレードを対策として推奨している。

|

| 6月23日(月) | その他 | セキュリティ研究者は従来のClickFixの代替になりうる新たな攻撃手法としてFileFixを公開した。従来のClickFixは「ファイル名を指定して実行」を通じてユーザに悪意のあるコードを実行させるソーシャルエンジニアリング攻撃である。一方、FileFixはブラウザのファイルアップロード機能で表示されるファイルエクスプローラーのアドレスバーを通じてユーザに悪意のあるコードを実行させる。

|

| 6月30日(月) | その他 | 米国司法省は、リモートワークでITの業務に従事する労働者を用いた北朝鮮の不正な資金を得るスキームに対抗して、16の州で法執行措置を実施したことを公表した。同省によると、北朝鮮の労働者は身元を偽ることで米国の100社を超える企業での就労に成功していた。雇用された労働者が輸出規制対象の軍事技術や仮想通貨といった雇用主の機密情報にアクセスして盗み出すケースもあったとされる。一連の法執行措置では、29の金融口座、21の詐欺Webサイト、約200台のコンピュータが押収された。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] GreyNoise, GreyNoise Observes Exploit Attempts Targeting Zyxel CVE-2023-28771,

2025/6/16 ↩