- 2023年10月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2023年10月観測レポートサマリ

本レポートでは、2023年10月中に発生した観測情報と事案についてまとめています。

当月はDDoS攻撃の総攻撃検出件数及び1日あたりの平均件数は先月から減少しました。最大規模を観測した攻撃は主にDNSやNTPなど複数のプロトコルを用いたUDP Amplificationでした。また、この攻撃は最長時間を観測した攻撃でもあり、47分にわたるものでした。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月はSQLインジェクションが最も多く観測されています。また、当月公表されたCisco IOS XEの脆弱性(CVE-2023-20198、CVE-2023-20273)を悪用し、侵害されたデバイスを調査していると見られる通信を確認しています。

Webサイト閲覧時における検出では、前月と同様に難読化されたJavaScriptが多く観測されています。不審なメールの分析では、脅迫を目的としたメールを多く観測しています。また、Remcos RATやAgent Teslaへの感染を狙うファイルを添付した日本語のメールを観測しています。

DDoS攻撃の観測情報

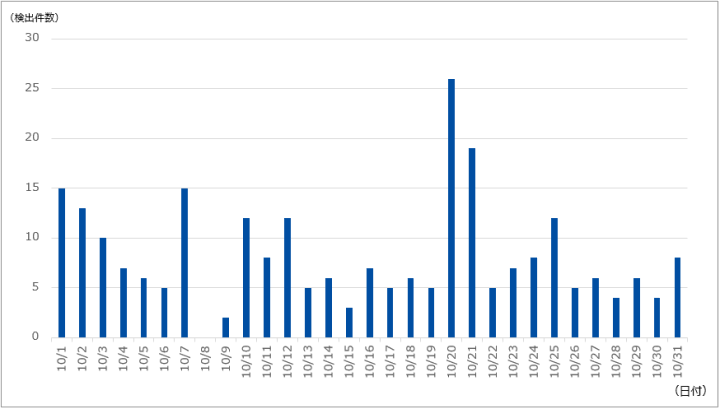

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は252件であり、1日あたりの平均件数は8.13件でした。期間中に観測された最も規模の大きな攻撃では、最大で約1,399万ppsのパケットによって147.18Gbpsの通信が発生しました。この攻撃は主にDNSやNTPなど複数のプロトコルを用いたUDP Amplificationでした。当月最も長く継続した攻撃もこの通信であり、およそ47分にわたって攻撃が継続しました。

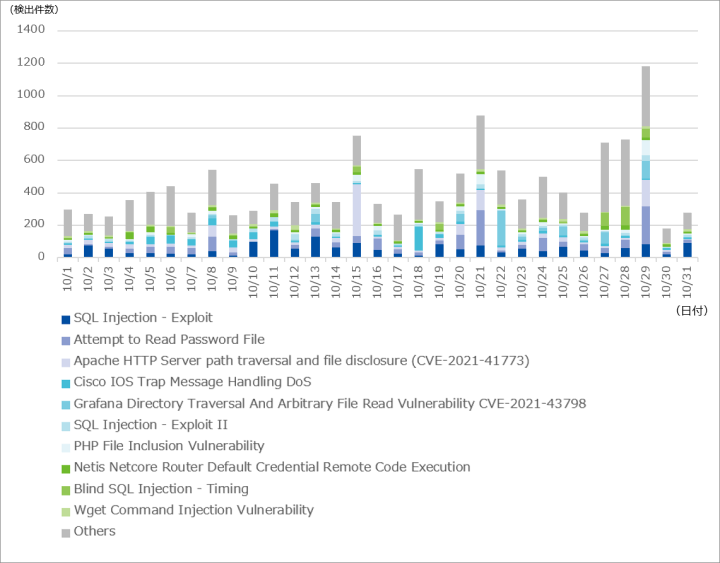

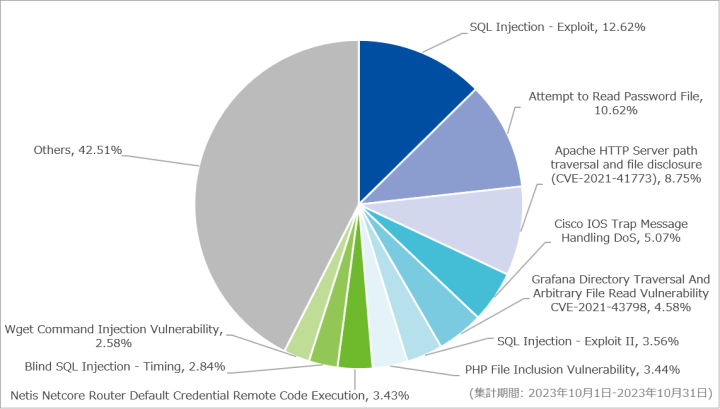

IIJマネージドセキュリティサービスの観測情報

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

対象期間内に最も多く検出されたのは、SQL Injection – Exploitで、全体の12.62%を占めていました。検出した攻撃においては、検索サイトのクローラを装った攻撃を多く観測しました。さらに、特殊文字のエスケープ不備を利用した基本的なSQLインジェクションも観測しています。このような攻撃への対策としてはプレースホルダの使用が有効です。当月の傾向として10月15日、21日、29日は特定のシグネチャにおいて検知数が増加しており、Attempt to Read Password FileとApache HTTP Server path traversal and file disclosure (CVE-2021-41773)を多く観測しています。

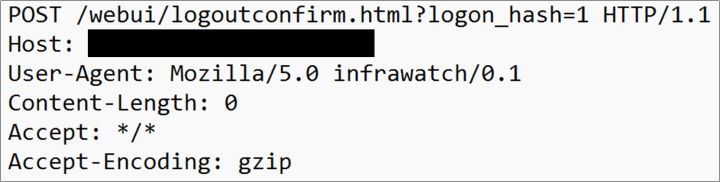

トップ10には含まれていませんが、新しい脆弱性を利用した攻撃として、SOCでは10月17日から Cisco IOS XEのWeb UIに関する脆弱性(CVE-2023-20198)に関連した通信を観測しています。本脆弱性を狙った攻撃では、認証されていないユーザ(攻撃者)が最高位の特権レベルのアクセス権を取得し、新たなローカルユーザの作成を行います。さらに、作成されたローカルユーザがroot権限でコマンドの実行可能となる CVE-2023-20273 を悪用し、作成したローカルユーザの権限を昇格させ、当該システムを掌握します。図-4は、当該脆弱性に関連した通信内容の一部です。SOCで観測した通信はいずれも現在侵害を受けている端末を探索する目的の通信であることを確認しています。

当該の脆弱性を修正したソフトウェアバージョンは以下の通りです。

- Cisco IOS XE 17.9.4a

- Cisco IOS XE 17.6.6a

- Cisco IOS XE 17.3.8a

- Cisco IOS XE 16.12.10a

関連する製品をご利用中の場合はバージョンを確認し、上記のバージョン以降へアップデートすることをお勧めします。また、Ciscoが公開している「セキュリティ アドバイザリ」に記載されたIoCの内容から侵害の可能性について判断できます。さらに、セキュリティ アドバイザリにおいては、当該脆弱性の緩和策について以下の2通りを提示しています。

- HTTP/HTTPSサーバ機能を無効にする

- HTTP/HTTPSサーバ機能は無効にせず、接続できるIPアドレスを制限する

バージョンアップが難しい場合は、ご使用の環境への影響や正しい設定値を評価した後、利用をご検討ください。また、IPアドレス制限を設定される場合は、その制限が意図された通りに動作することを併せてご確認ください。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

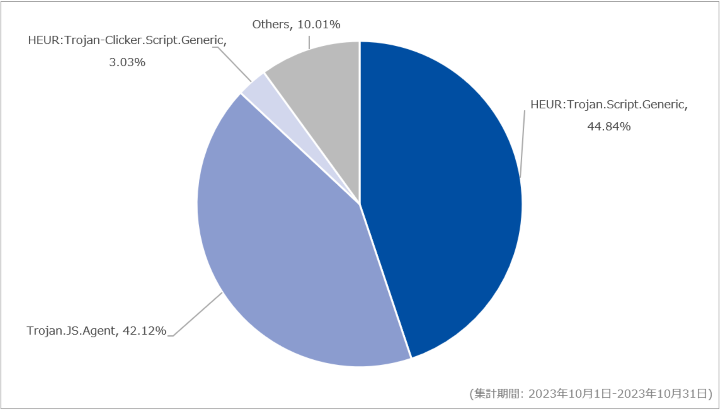

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-5に示します。

対象期間内に最も多く検出したのはHEUR:Trojan.Script.Genericで44.84%を、次点で多く検出したのはTrojan.JS.Agentで42.12%を占めていました。これらのシグネチャでは、JavaScript形式のファイルにて、「if(typeof ndsw === “undefined”)」から始まる難読化されたコードが挿入された改ざんを多く観測しています。前月までは、「if(ndsw === undefined)」から始まるコードが挿入された改ざんを多く観測していましたが、当月では前月まで使われていなかったtypeof演算子が使われていました。演算子が使われる理由は不明ですが、変数が宣言されていなくてもエラーにはならないことを意図したと考えられます。また、難読化されたコードには、同一サイトの異なるパスに格納されたJavaScriptファイルを参照する箇所があることを確認しております。本記事作成時の調査で参照先のJavaScriptファイルの存在を確認できなかったため、処理の内容については確認できませんでした。

メール受信時におけるマルウェア検出

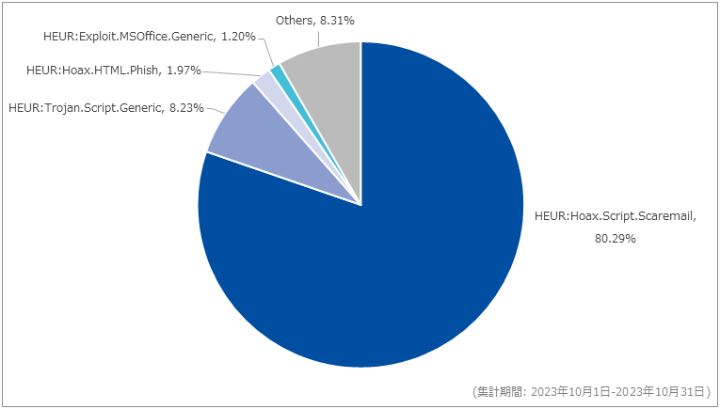

対象期間における、メール受信時に検出した脅威種別の割合を図-6に示します。

当月最も多く検出したのはHEUR:Hoax.Script.Scaremailで、前月比9.83ポイント増の80.29%を占めていました。前月と比較して、当月はHEUR:Hoax.Script.Scaremailの検知数が大幅に増加していることを確認しています。当該シグネチャで検出したメールの大半は「I RECORDED YOU!」という、録画による脅迫を想起させる件名を含んだものでした。

次点で多く検出したのはHEUR:Trojan.Script.Genericで、前月比2.17ポイント増の8.23%を占めていました。当該シグネチャでは、情報窃取型マルウェアであるAgent Teslaへの感染を狙ったHTML形式の添付ファイルを多数観測しています。この添付ファイルはWebブラウザで開くと、Agent Teslaのローダを含んだZIP形式のファイルがダウンロードされることを確認しています。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|

| 支払い請求書 | <数字>.pdf GH<数字>.pdf.tar TH<数字>.pdf.z |

Remcos RAT |

| 注文請求書 | <数字>.iso | Agent Tesla |

当月はRemcos RATやAgent Teslaへの感染を狙った日本語のメールを観測しています。Remcos RATへの感染を狙ったメールには2つの圧縮形式ファイルとPDF形式のデコイファイルが添付されており、圧縮形式ファイルの中身には当該マルウェアのローダである実行形式のファイルが含まれていることを確認しています。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 10月3日(火) | 脆弱性情報 | 海外の脅威分析チームは、 標準Cライブラリ実装”glibc”の”ld.so”にバッファオーバーフローの脆弱性(CVE-2023-4911)が存在することを公表した。SUID(Set User ID)を有効にしてバイナリを実行することで、ローカルユーザが管理者権限へ昇格しコード実行が可能となる可能性があるとのこと。 |

| 10月3日(火) | 脆弱性情報 | Microsoft社は、Azure仮想マシン上にデプロイされたSQL Serverインスタンスで昇格権限を得た後、サーバのクラウドIDを取得・悪用して追加のクラウドリソースへのラテラルムーブメントを試みるサイバー攻撃を特定したことを公表した。この攻撃手法は、VMやKubernetesクラスタなど他のクラウドサービスでは確認されているが、SQL Serverでは従来は見られなかったアプローチとのこと。 |

| 10月4日(水) | 脆弱性情報 | ノースグリッド社は、同社の提供するオンラインストレージアプリケーションの”Proself”に、XML外部実体参照(XXE)に関する脆弱性(CVE-2023-45727)が存在し、悪用した攻撃が行われていることを公表した。後日、本脆弱性を修正したバージョンがリリースされている。 |

| 10月10日(火) | 脆弱性情報 | Google社、CloudFlare社、Amazon Web Services社は共同で、HTTP/2 Rapid Resetと呼ばれるHTTP/2プロトコルの脆弱性(CVE-2023-44487)を利用した攻撃により、8月に大規模なDDoS攻撃を検知していたことを公表した 1 2 3。1つのTCPコネクション内で複数のHTTPリクエスト及びレスポンスを同時並行処理するHTTP/2のストリームを悪用し、クライアント側からHEADERSフレームとRST_STREAMフレームを大量送信し、サーバのリソースを枯渇させる手法である。 |

| 10月16日(月) | 脆弱性情報 | Cisco Systems社は、”Cisco IOS XE”のWebUI機能における複数の脆弱性情報を公表した。最高位レベルのコマンドを発行できる脆弱性(CVE-2023-20198)を利用しローカルユーザを作成した後、root権限でコマンド実行できる脆弱性(CVE-2023-20273)を利用し、任意のファイルをシステムに書き込み可能になるとのこと。 |

| 10月16日(月) | 脆弱性情報 | Advanced Micro Device社は、RadeonソフトウェアのカーネルドライバにIOCTLに対する不十分なアクセス制御の脆弱性(CVE-2023-20598)が存在することを公表した。システム権限を持たないユーザがファームウェアの消去や改ざん、権限昇格できる可能性があるとのこと。 |

| 10月17日(火) | セキュリティ事件 | コールセンタシステムの運用保守会社は、運用保守業務に従事する派遣社員が、システム上のサーバに保管されていたコンタクトセンタ事業者のクライアント企業の顧客情報約900万件を不正に持ち出し、第三者に流出させていたことを公表した。持ち出された顧客情報のファイル更新日時から、2013年7月頃より発生していたと想定しているとのこと。 |

| 10月18日(水) | セキュリティ事件 | 国内電機メーカは、ICT教育アプリのシステムへの不正アクセスにより、国内個人と教育機関91,921件と海外35,049件の顧客個人情報が外部に漏えいしたことを公表した。 |

| 10月26日(木) | セキュリティ事件 | ゲームアプリに他人のIDとパスワードでログインしデータを自分のアカウントに移動させた人物を、不正アクセス禁止法違反と私電磁的記録不正作出・同供用の疑いで警察が書類送検したことをメディアが報じた。犯人はアイテムなどの現金取引サイトを通じてキャラクター育成を受託し、納品後その際に知ったIDとパスワードで犯行に及んだとのこと。 |

| 10月27日(金) | 脆弱性情報 | F5 Networks社は、BIG-IP設定ユーティリティについて、認証されていないリモートコード実行の脆弱性(CVE-2023-46747)と認証済ユーザによるSQLインジェクションの脆弱性(CVE-2023-46748)が存在することを公表した。その後10月30日に追加情報として、これらの脆弱性を組み合わせた攻撃を確認していることも公表した。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 10月3日(火) | Android | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Android Security Bulletin—October 2023” |

| 10月3日(火) | Chrome 117.0.5938.149/.150 118.0.5993.70/.71 118.0.5993.88/.89 118.0.5993.96 118.0.5993.117/.118 119.0.6045.105/.106 |

Google社は、10月3日、10日、17日、19日、24日、31日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” “Stable Channel Update for Desktop” “Stable Channel Update for Desktop” “Stable Channel Update for Desktop” “Stable Channel Update for Desktop” “Stable Channel Update for Desktop” |

| 10月4日(水) | Apple社複数製品 | Apple社は、10月4日、10日、25日に複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

「iOS 17.0.3 および iPadOS 17.0.3 のセキュリティコンテンツについて」 「iOS 16.7.1 および iPadOS 16.7.1 のセキュリティコンテンツについて」 「Safari 17.1 のセキュリティコンテンツについて」 「macOS Sonoma 14.1 のセキュリティコンテンツについて」 「macOS Ventura 13.6.1 のセキュリティコンテンツについて」 「macOS Monterey 12.7.1 のセキュリティコンテンツについて」 「iOS 17.1 および iPadOS 17.1 のセキュリティコンテンツについて」 「iOS 16.7.2 および iPadOS 16.7.2 のセキュリティコンテンツについて」 「iOS 15.8 および iPadOS 15.8 のセキュリティコンテンツについて」 |

| 10月4日(水) | Atlassian社複数製品 | Atlassian社は、複数製品に存在する脆弱性に対するセキュリティアップデート情報を公開した。

「CVE-2023-22515 – Confluence Data Center および Server におけるアクセス制御破損の脆弱性」 「CVE-2019-13990- Jira Service Management Data Center および Jira Service Management Server の XXE (XML External Entity インジェクション) の脆弱性」 「CVE-2023-22518 – Confluence Data Center および Server における不適切な認証の脆弱性」 |

| 10月10日(火) | Apache Tomcat 11.0.0-M12、10.1.14、9.0.81、8.5.94 |

Apache Software Foundationは、Apache Tomcatに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Apache Tomcat® – Apache Tomcat 11 vulnerabilities” “Apache Tomcat® – Apache Tomcat 10 vulnerabilities” “Apache Tomcat® – Apache Tomcat 9 vulnerabilities” “Apache Tomcat® – Apache Tomcat 8 vulnerabilities” |

| 10月10日(火) | Microsoft社複数製品 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

「2023 年 10 月のセキュリティ更新プログラム」 「2023 年 10 月のセキュリティ更新プログラム (月例)」 |

| 10月10日(火) | Fortinet社複数製品 | Fortinet社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“FG-IR-22-352: FortiManager, FortiAnalyzer, FortiADC – Command injection due to an unsafe usage of function” “FG-IR-23-062: FortiManager – Improper inter ADOM access control” “FG-IR-23-085: FortiSIEM – Multiple path traversal vulnerabilities” “FG-IR-23-167: FortiManager, FortiAnalyzer – OS command injection” “FG-IR-23-189: FortiManager, FortiAnalyzer – Path traversal via unrestricted file upload” “FG-IR-23-318: FortiOS – Improper authorization via prof-admin profile” |

| 10月11日(水) | curl 8.4.0 | curl開発チームは、curlに存在するヒープバッファオーバーフローの脆弱性に対するセキュリティアップデートを公開した。

“SOCKS5 heap buffer overflow” |

| 10月11日(水) | Babel 7.23.2 | Babel開発チームは、Babelに存在する任意のコード実行の脆弱性に対するセキュリティアップデートを公開した。

“CVE-2023-45133: Finding an Arbitrary Code Execution Vulnerability In Babel” |

| 10月18日(水) | Citrix社複数製品 | Citrix社は、NetScaler ADC及びNetScaler Gatewayに存在する複数の脆弱性に対するセキュリティアップデート情報を公開した。

“NetScaler ADC and NetScaler Gateway Security Bulletin for CVE-2023-4966 and CVE-2023-4967” |

| 10月18日(水) | Oracle社複数製品 | Oracle社は、複数製品に存在する脆弱性のセキュリティアップデートを公開した。

“Oracle Critical Patch Update Advisory – October 2023” |

| 10月20日(金) | Apache HTTP Server 2.4.58 |

The Apache Software Foundationから、Apache HTTP Serverに存在する脆弱性に対するセキュリティアップデートを公開した。

“Fixed in Apache HTTP Server 2.4.58” |

| 10月24日(火) | Mozilla複数製品 | Mozillaは、Firefox及びThunderbirdに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Security Vulnerabilities fixed in Firefox 119” “Security Vulnerabilities fixed in Firefox ESR 115.4” “Security Vulnerabilities fixed in Thunderbird 115.4.1” |

| 10月24日(火) | OpenSSL 3.1.5、3.0.13、1.1.1x、1.0.2zj |

OpenSSL開発チームは、OpenSSLの脆弱性に対するセキュリティアップデートを公開した。

“OpenSSL Security Advisory [24th October 2023]” |

| 10月25日(水) | Movable Type 7 r.5501 Movable Type Premium 1.59 |

シックス・アパート株式会社は、Movable Typeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

「[重要] Movable Type 7 r.5501 / Movable Type Premium 1.59 の提供を開始(セキュリティアップデート)」 |

| 10月26日(木) | VMware Tools 12.3.5、12.1.1 |

VMware社は、VMware Toolsに存在する脆弱性に対するセキュリティアップデートを公開した。

“VMSA-2023-0024” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] Google, ‘How it works: The novel HTTP/2 ‘Rapid Reset’ DDoS attack‘, 2023/10/11更新 ↩

- [2] CloudFlare, ‘HTTP/2 Zero-Day vulnerability results in record-breaking DDoS attacks‘, 2023/10/10更新 ↩

- [3] Amazon Web Service, ‘How AWS protects customers from DDoS events‘, 2023/10/10更新 ↩