本レポートでは、2025年2月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

本項では、IIJサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

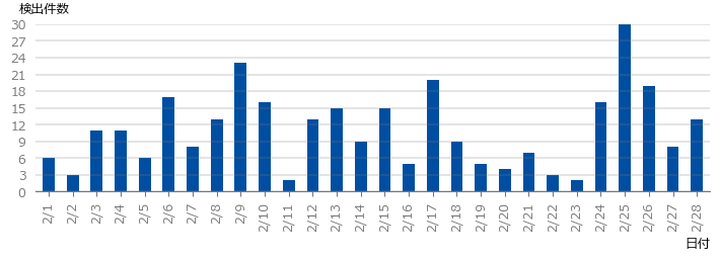

対象期間において、DDoS攻撃の検出件数を以下に示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は309件であり、1日あたりの平均件数は11.04件でした。期間中に観測された最も規模の大きな攻撃では、最大で約398万ppsのパケットによって38.76Gbpsの通信が発生しました。この攻撃は複合的な攻撃手法が用いられており、主にUDP Floodによるものでした。また、当月最も長く継続した攻撃は38分にわたるもので、最大で5.35Gbpsの通信が発生しました。この攻撃は主にNTPプロトコルを用いたUDP Amplificationでした。

不正アクセス通信の観測情報

本項では、IIJサービスで検出した当月中の不正アクセス通信を取りまとめました。

IPS機器における攻撃検出

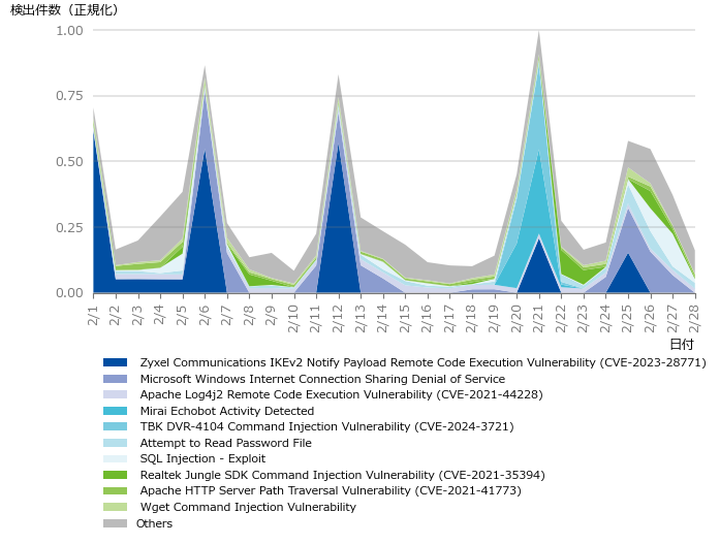

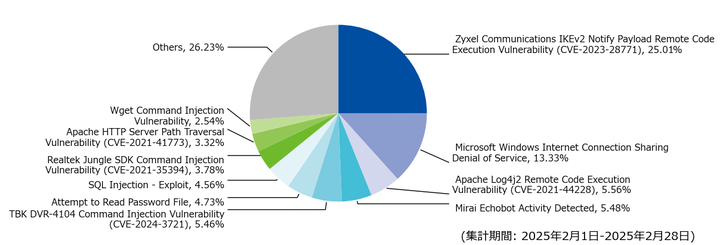

対象期間における、正規化した攻撃検出件数と攻撃種別トップ10の割合を以下に示します。攻撃検出件数の正規化は、対象期間において最も多く攻撃を検出した日付の件数を1としています。

対象の期間において最も多く検出したのは、Zyxel Communications IKEv2 Notify Payload Remote Code Execution Vulnerability (CVE-2023-28771)で全体の25.01%を占めていました。当該シグネチャでは、2024年10月に検出したものと同様、外部からMiraiファミリのマルウェアへの感染を目的としたシェルスクリプトをダウンロードし、実行させる通信を検出しています。

2番目に多く検出したのは、Microsoft Windows Internet Connection Sharing Denial of Serviceで全体の13.33%を占めていました。当該シグネチャでは、WindowsのInternet Connection Sharingサービスの不備からDoS攻撃に悪用できる特徴を持った通信を検出しています。

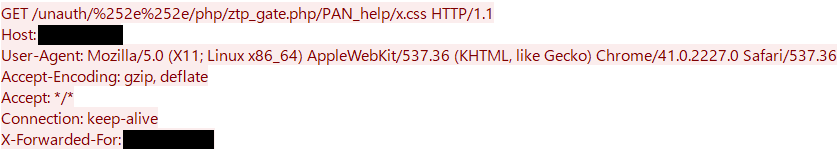

また、当月の攻撃種別トップ10には含まれませんが、Palo Alto Networks社製PAN-OSの管理Webインタフェースに存在する認証バイパスに関する脆弱性(CVE-2025-0108)を悪用した通信を新たに確認しています。当該脆弱性により、管理Webインタフェースで必要な認証をバイパスし、特定のPHPスクリプトを呼び出すことが可能となります。影響を受けるPAN-OSのバージョンは以下のとおりです。

- PAN-OS 11.2.4-h4以前の11.2系のバージョン

- PAN-OS 11.1.6-h1以前の11.1系のバージョン

- PAN-OS 10.2.13-h3以前の10.2系のバージョン

- PAN-OS 10.2.13-h3以前の10.1系のバージョン

観測した通信パケットの例を以下に示します。

マルウェア脅威の観測情報

本項では、IIJサービスで検出した当月中のマルウェア脅威を取りまとめました。

Webアクセス時における脅威検出

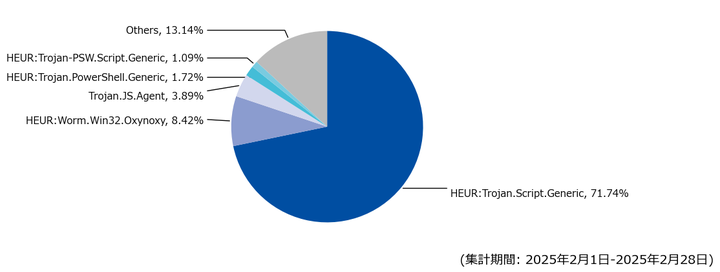

対象期間において、Webアクセス時に検出した脅威種別の割合を以下に示します。

対象期間中に最も多く検出したのはHEUR:Trojan.Script.Genericであり、全体に占める割合は71.74%でした。当該シグネチャでは、前月から引き続きParrot TDSの特徴を持ったJavaScriptファイルやWindowsのサポート詐欺のページを検出しました。

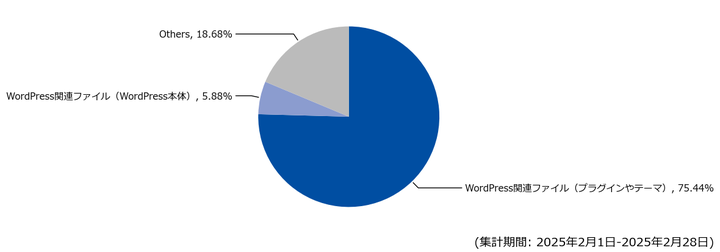

当該シグネチャで検出したファイルのうち、85.86%はJavaScriptファイルでした。これらのJavaScriptファイルを更に分析したところ、その多くがWordPress関連のファイルであることが分かりました(図-6)。内訳としては、プラグインやテーマに関連するファイルが75.44%を占め、WordPress本体に関連するファイルは5.88%に留まりました。

これらのことから、WordPressを利用する際にはWordPress本体に加え、プラグインやテーマについても常に最新のバージョンにアップデートするなどして管理に気を付ける必要があります。

メール受信時における脅威検出

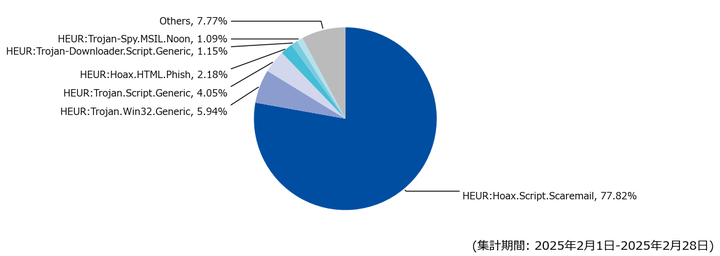

対象期間において、メール受信時に検出した脅威種別の割合を以下に示します。

当月最も多く検出したのはHEUR:Hoax.Script.Scaremailであり、全体に占める割合は前月比57.67ポイント増の77.82%でした。これは当該脅威の検出件数が、前月に比べて大幅に増加したためです。メールの件名は「Your private information has been stolen because of suspicious events.」が多く使用されていました。当該メールを観測したのと同じ時期に、複数の外部サイトから同じ件名のメールに関する注意喚起が行われており、確認されたメールはビットコインの支払いを要求するものであることが報告されています。

2位のHEUR:Trojan.Win32.Genericでは、様々な形式で圧縮されたEXEファイルを多く検出しました。当該ファイルは、情報窃取型マルウェアのAgentTesla、FormBook、及びSnakeKeyloggerへの感染を狙うものであることを確認しています。

3位のHEUR:Trojan.Script.Genericでは、様々な形式で圧縮されたVBSファイルやVBEファイルを多く検出しました。当該ファイルが実行されると、難読化されたPowerShellのコマンドが実行され、マルウェア本体のEXEファイルが展開・実行されます。展開されるEXEファイルは、Remcos RATやDarkCloudに関連するものであることを確認しています。DarkCloudは情報窃取型マルウェアの一種であり、感染するとWebブラウザやメールクライアントに保存されている認証情報が窃取される恐れがあります。

セキュリティイベントカレンダー

本項では、日本を中心に世界中で発生したセキュリティに関する出来事を取りまとめました。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | 観測情報 | その他 | |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 2月3日(土) | 脆弱性情報 | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 2月4日(日) | 脆弱性情報 | Google社は、2月4日、12日、18日、25日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 2月4日(日) | 脆弱性情報 | Mozillaは、2月4日及び18日にFirefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 2月4日(日) | 脆弱性情報 | Zyxel社は、既にEoLを迎えた同社の複数の製品に存在する複数の脆弱性(CVE-2024-40890、CVE-2024-40891、CVE-2025-0890)についてのアドバイザリを公開した。CVE-2024-40890及びCVE-2024-40891は、どちらも認証後にOSコマンドインジェクションが可能となる脆弱性で、前者は細工したHTTPリクエストを悪用し、後者はTelnet経由で実行されるとのこと。更に、CVE-2025-0890で明らかになったTelnet機能用のデフォルトの認証情報が存在する問題を組み合わせることで、ユーザ認証を突破し、前述のOSコマンドインジェクションが可能となることが外部のレポートで指摘されている。なお、Telnet機能はデフォルトで無効化されているとのこと。また、対象がすべてEoLとなった製品であることから、Zyxel社では新しい世代の製品への交換を推奨している。

|

| 2月7日(水) | 脆弱性情報 | Google社は、2月7日、21日、26日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 2月10日(土) | 脆弱性情報 | Apple社は、複数の製品に存在する脆弱性に対するセキュリティアップデートを公開した。

|

| 2月11日(日) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 2月11日(日) | 脆弱性情報 | Ivanti社は、Ivanti Connect Secure、Ivanti Policy Secure及びIvanti Secure Access Clientに複数の脆弱性が存在することを公表し、これらを修正するアップデートの提供を開始した。公開された脆弱性はいずれも実際の攻撃での悪用は確認されていないものの、重要度がCriticalの脆弱性が3件含まれている(CVE-2025-22467、CVE-2024-38657、CVE-2024-10644)。CVE-2025-22467はスタックベースオーバーフローにより任意のコード実行が可能となり、CVSSスコアが9.9と今回公開された脆弱性で最も高い値となった。CVE-2024-38657は管理者権限で認証された攻撃者が任意のファイルを書き込むことが可能となり、CVE-2024-10644はコードインジェクションにより任意のコード実行が可能となる脆弱性でいずれもCVSSスコアは9.1としている。

|

| 2月11日(日) | 脆弱性情報 | Fortinet社は、FortiOS及びFortiPortalに存在する複数の脆弱性(CVE-2024-35279、CVE-2024-40591、CVE-2025-24470)に関するアドバイザリを公開した。CVE-2024-35279及びCVE-2024-40591はFortiOSが対象で、前者は未認証のユーザが細工したUDPパケットにより外部から任意のコードやコマンドの実行が可能となる脆弱性、後者はSecurity Fabric権限を持つ認証済みの管理者が制御下にある上流のFortiGateにターゲットのFortiGateを接続することで、特権管理者へと昇格できてしまう脆弱性とのこと。また、CVE-2025-24470は、FortiPortalにおいて未認証のユーザが細工したHTTPリクエストにより外部からソースコードを取得可能な脆弱性となっている。アドバイザリでは、当該脆弱性を修正したバージョンへの更新を推奨している。

|

| 2月11日(日) | その他 | Europol(欧州刑事警察機構)は、ランサムウェア攻撃グループの8Baseを主導していたロシア国籍の4名を逮捕し、攻撃インフラに関連する27台のサーバをテイクダウンしたことを公表した。このオペレーションには日本の警察庁を含む14か国の法執行機関が協力したとのこと。

|

| 2月12日(月) | セキュリティ事件 | 国内の医療機関は、電子カルテなどのシステムに不具合が発生した影響により、診察及び健康診断業務を制限することを公表した。18日の続報では、同機関のサーバへのランサムウェア攻撃が原因であるとした上で、住所や氏名に加え、診察や健康診断に関する情報など最大で約30万件の利用者及び従業員の個人情報が漏えいした可能性があることを明らかにした。併せて、当該機関と誤認させるような不審なメールや詐欺まがいの電話に注意するよう呼びかけている。 |

| 2月13日(火) | 脆弱性情報 | Palo Alto Networks社はPAN-OSの管理Webインタフェースに複数の脆弱性(CVE-2025-0108、CVE-2025-0109、CVE-2025-0111)があることを公表した。CVE-2025-0108は認証をバイパスすることで、特定のPHPスクリプトの実行が可能となりPAN-OSの完全性と機密性に影響があるとのこと。CVE-2025-0109は認証されていないユーザよるファイルの削除、CVE-2025-0111は認証済みのユーザによるファイルの読み取りが可能となる。また、同社は2月18日に脆弱性に関する情報を更新し、悪用事例として2024年11月に公表されたCVE-2024-9474、CVE-2025-0108、及びCVE-2025-0111を連鎖させた攻撃を確認したとのこと。

|

| 2月21日(水) | セキュリティ事件 | 海外の暗号資産取引所は、サイバー攻撃により同社のETHマルチシグコールドウォレットから約15億ドル相当の暗号資産が不正に流出したことを公表した。同社のCEOは、今回の損失が回復できない場合でも支払能力に問題はなく、損失をカバーできるとしている。また、FBIからも本件に関するアナウンスが公表されており、本攻撃には北朝鮮の攻撃者グループであるTraderTraitorが関与しているとの見解を示した。 |

| 2月27日(火) | セキュリティ事件 | 国内のモバイル通信事業者は不正に入手したIDとパスワードを用いて第三者による複数回線の契約と通信サービスの利用があったことを公表した。この事案は不正ログインを行うプログラム作成に生成AIを使用していたこと、逮捕者が中高生であったことにより注目を集め、複数のメディアから報道された。不正ログインに用いたIDとパスワードはTelegram上で入手したもので、被害を受けたモバイル通信事業者から流出したものではないとのこと。 |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。