本レポートでは、2025年8月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

本項では、IIJサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

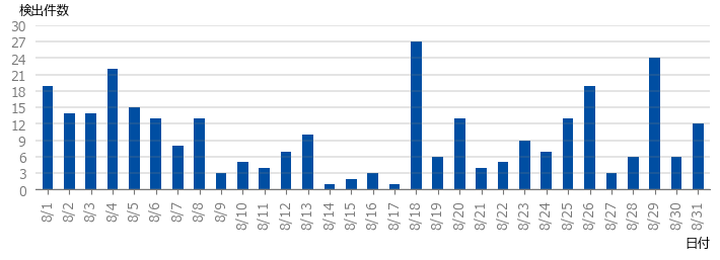

対象期間において、DDoS攻撃の検出件数を以下に示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は308件であり、1日あたりの平均件数は9.94件でした。期間中に観測された最も規模の大きな攻撃では、最大で約447万ppsのパケットによって51.43Gbpsの通信が発生しました。この攻撃は主にTCP ACK Floodでした。当月最も長く継続した攻撃もこの通信であり、およそ29分にわたって攻撃が継続しました。

不正アクセス通信の観測情報

本項では、IIJサービスで検出した当月中の不正アクセス通信を取りまとめました。

IPS機器における攻撃検出

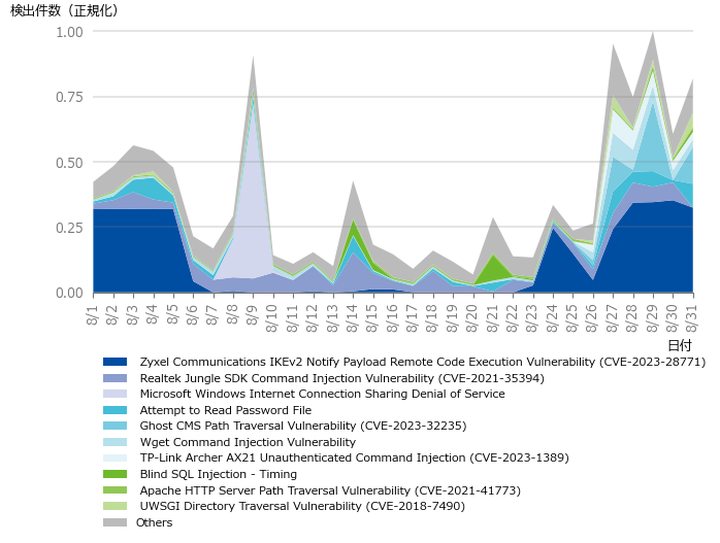

対象期間における、正規化した攻撃検出件数と攻撃種別トップ10の割合を以下に示します。攻撃検出件数の正規化は、対象期間において最も多く攻撃を検出した日付の件数を1としています。

対象期間において最も多く検出したのは、前月に引き続きZyxel Communications IKEv2 Notify Payload Remote Code Execution Vulnerability (CVE-2023-28771) であり、全体に占める割合は前月から27.00ポイント減の33.28%でした。当月の5日以前と24日以降は前月と同程度の水準で検出していましたが、6日から23日は検出数が大きく減少しており、月全体としては、前月の約半数の検出数でした。攻撃内容については前月から引き続き、Mirai亜種のダウンロードと実行を試みるものが多くを占めていました。

当月はTP-Link Archer AX21 Unauthenticated Command Injection (CVE-2023-1389) の検出数が前月の約5倍となっており、7位にランクインしていました。当該シグネチャは、当月の中旬まではほとんど検出していませんでしたが、26日に急激に増加し、27日をピークとして月末まで継続して検出しました。また、当該シグネチャにおいても、検出した通信の多くはMirai亜種への感染を狙うものでした。

マルウェア脅威の観測情報

本項では、IIJサービスで検出した当月中のマルウェア脅威を取りまとめました。

Webアクセス時における脅威検出

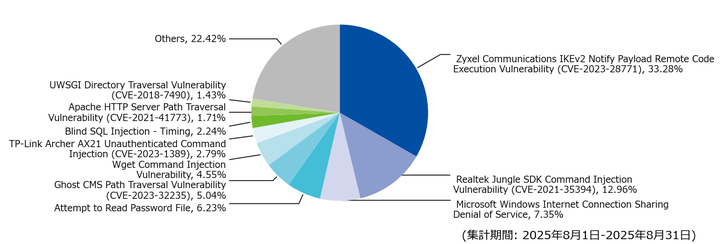

対象期間において、Webアクセス時に検出した脅威種別の割合を以下に示します。

対象期間中に最も多く検出したのはHEUR:Trojan.Script.Genericで、全体の44.24%を占めていました。当該シグネチャでは、ParrotTDSの特徴を持ったJavaScriptファイルを多数検出しました。

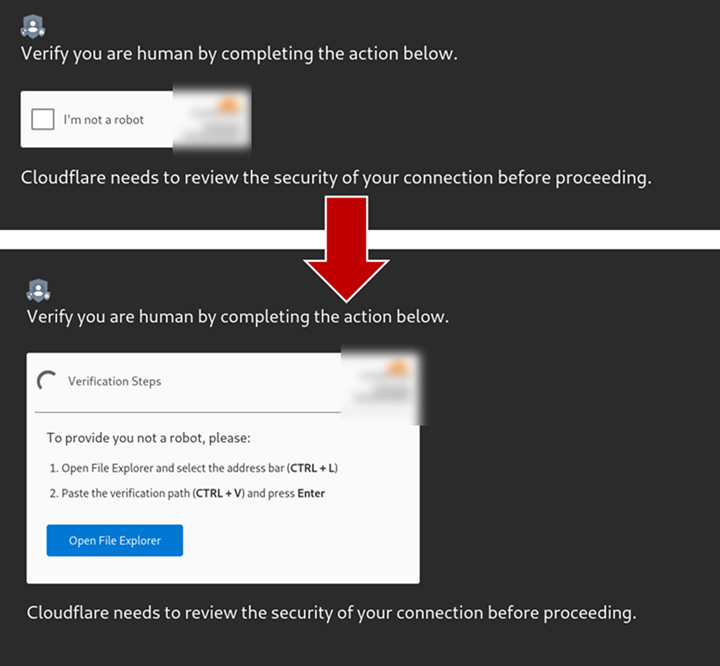

また、ランキングの上位に含まれていませんが、国内の侵害されたサイトにおいてClickFixの亜種であるFileFixを用いたファイルを検出しました。ClickFixは、多くの場合Windowsの「ファイル名を指定して実行」を悪用してユーザにコマンドを入力・実行させます。FileFixは、「ファイル名を指定して実行」ではなく、ブラウザのファイルアップロード機能で表示されるファイルエクスプローラのアドレスバーを悪用してコマンドを入力・実行させる手法です。

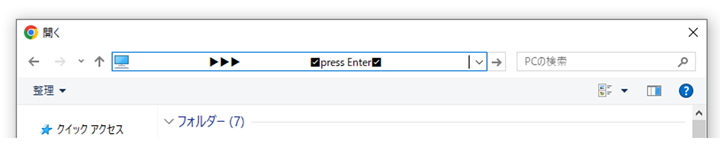

検出したファイルは、CAPTCHA認証を装った画面を表示するものでした(図-5)。ユーザにボタンクリックを促し、ブラウザのファイルアップロード機能を通じてファイルエクスプローラを開かせます。ボタンクリック後、ユーザのクリップボードには悪意のあるPowerShellコマンドとその実行を隠すための文字列が自動的にコピーされます。アドレスバーにクリップボードの内容を貼り付けると、表示されるのはEnterキーの入力を促す文字列だけであり、ユーザがコマンド実行に気づかないように細工されています(図-6)。コマンドが実行されると、外部サイトから追加のPowerShellスクリプトを取得して実行します。最終的に端末の情報やブラウザの認証情報を送信する情報窃取型マルウェアが実行されます。

今回観測したFileFixや従来確認されているClickFixに限らず、ユーザを騙して悪性のコマンドを実行させる攻撃は様々なバリエーションが存在します。そのため、特定の操作に注意するだけでなく、こうした攻撃手法の存在を理解し、サイト内の疑わしい指示には安易に従わないことが重要です。

メール受信時における脅威検出

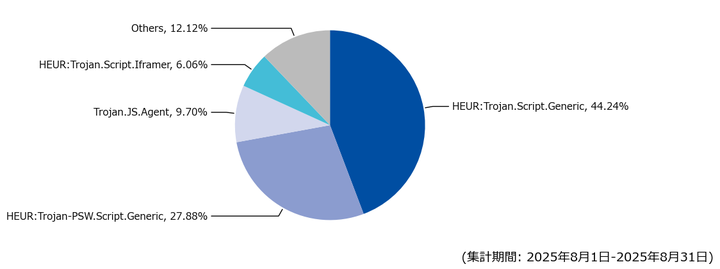

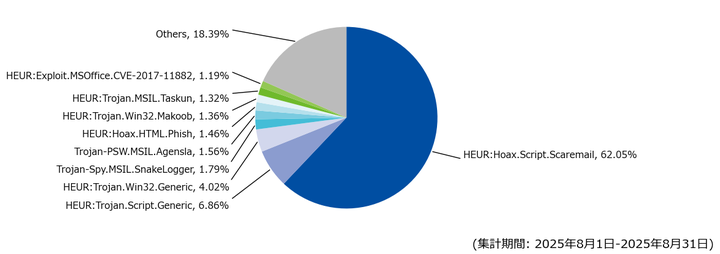

対象期間において、メール受信時に検出した脅威種別の割合を以下に示します。

当月最も多く検出したのはHEUR:Hoax.Script.Scaremailで、全体の62.05%を占めました。前月と比較して当該脅威の検出割合に大きな変化は無かったものの、前月で見られたような特定の件名が大半を占める傾向は確認されませんでした。当月は8月29日から31日の検出が非常に多く、この3日間において以下の件名のメールが当該脅威の半数以上を占めました。

- Your private information has been stolen because of suspicious events.

- Your personal data has leaked due to suspected harmful activities.

- Don’t miss your unsettled payment. Complete your debt payment now.

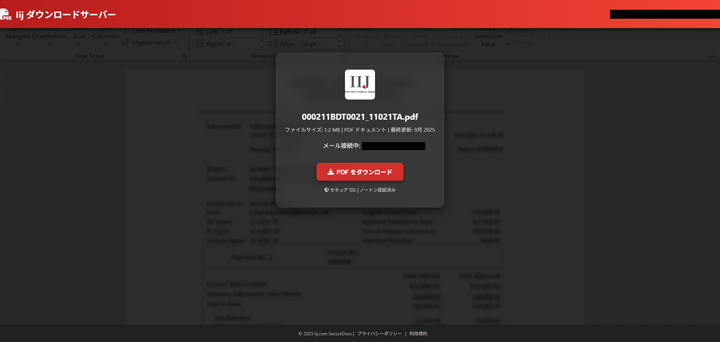

2位のHEUR:Trojan.Script.Genericでは、「注文依頼」という件名のメールで当該脅威を最も検出しました。このメールにはHTML形式ファイルが添付されており、ブラウザで開くとリダイレクタを経由し図-8のようなPDF形式ファイルのダウンロードを促すページへと誘導されます。

この誘導先のページで表示されるページタイトル、ファイル名の上部に表示されるロゴ、ページ下部のCopyrightに表示される組織名は、メール受信者のメールアドレスのドメインに応じた内容が表示されます。これはメールに添付されたHTML形式ファイルのソースコードに埋め込まれたメールアドレスを利用したもので、誘導先サイトのURL末尾に「#<受信者のメールアドレス>」のフラグメントを付け加えてアクセスさせ、誘導先サイトのJavaScriptコードでwindow.location.hashを使用してメールアドレスを取得しドメインラベルを抽出する処理が行われていました。このような表示を行うことでメール受信者の組織向けに用意されたページであると誤認させる意図があると考えられます。

図-8の「PDFをダウンロード」をクリックするとVBA形式ファイルを圧縮したZIP形式ファイルがダウンロードされます。このVBAファイルはPowerShellスクリプトを生成及び実行させ、外部サイトからペイロードを取得するなどしてローダを生成するものでした。これらの手法、ファイルの内容、通信先からFortinet社から報告されたRATを展開するUpCrypter 1であると判断しています。

セキュリティイベントカレンダー

本項では、日本を中心に世界中で発生したセキュリティに関する出来事を取りまとめました。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | 観測情報 | その他 | |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 8月4日(月) | セキュリティ事件 | 国内の通販会社が、顧客の個人情報及びクレジットカード情報が流出した可能性があると公表した。同社によると、通販システムの脆弱性を悪用した不正アクセスが発生し、ペイメントアプリケーションが改ざんされたとのこと。 |

| 8月4日(月) | 脆弱性情報 | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 8月5日(火) | 脆弱性情報 | Adobe社は、Adobe Experience Manager Formsに存在する、構成ミスによる未認証でのRCEの脆弱性(CVE-2025-54253)とXXEの脆弱性(CVE-2025-54254)に対処したセキュリティアップデートを公開した。これらの脆弱性はPoC(Proof of Concept)が公開されており、同社は修正済みのバージョンへ更新することを推奨している。

|

| 8月5日(火) | 脆弱性情報 | Trend Micro社は、オンプレミス版Apex Oneの管理コンソールに、認証済みのリモート攻撃者が任意のコードをアップロードし、コマンドを実行できる可能性のあるコマンドインジェクションの脆弱性(CVE-2025-54948, CVE-2025-54987)が存在することを公表した。なお、脆弱性は既に悪用が確認されており、KEV Catalogに追加されている。2025年8月5日に一時的な緩和策としてリモートインストール機能を制限する修正パッチが公開されている。その後、2025年8月15日には、根本的な修正により機能を復元した恒久的な修正パッチが公開されている。

|

| 8月5日(火) | 脆弱性情報 | Google社は、8月5日、12日、19日、26日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 8月8日(金) | セキュリティ事件 | 国内ホビーショップ運営会社は、同社が運営するECサイトにおいて第三者による不正アクセスにより、顧客の個人情報及びクレジットカード情報が漏えいした可能性があることを公表した。ECサイトのシステムの一部が第三者によって改ざんされ、顧客の決済時に入力された情報が外部に流出するようになっていたとのこと。これを受けて同社は、クレジットカード決済を停止し、第三者機関による調査を行っている。更に、8月にかけて個人情報流出の可能性のある顧客に対して報告のメールを個別に送信している。 |

| 8月11日(月) | 脆弱性情報 | ESET社は、アーカイバツールであるWinRAR及び関連コンポーネントに、ユーザ指定の展開パスを迂回して意図しない場所にファイルを書き込むことが可能となるディレクトリトラバーサルの脆弱性(CVE-2025-8088)が存在することを公表した。なお、脆弱性は既に悪用が確認されており、KEV Catalogに追加されている。当該脆弱性の修正を含むアップデートとして、ベータ版のWinRAR 7.13 Beta 1 が2025年7月25日(金)に、正式版のWinRAR 7.13 Finalが2025年7月30日(水)に公開されている。

|

| 8月12日(火) | 脆弱性情報 | Fortinet社は、FortiSIEMにOSコマンドインジェクションの脆弱性(CVE-2025-25256)が存在することを公表した。当該脆弱性により、未認証で不正なコードまたはコマンドを実行できる可能性があり、情報の漏えいや改ざんなどの恐れがある。また、この脆弱性はPoCが公開されており、同社は修正済みのバージョンへ更新することを推奨している。

|

| 8月12日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 8月19日(火) | 脆弱性情報 | Google社は、8月19日、20日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 8月19日(火) | 脆弱性情報 | Mozilla社は、8月19日にFirefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 8月20日(水) | 脆弱性情報 | Docker社は、Docker Desktopに存在するDocker Engine APIの認証不備の脆弱性(CVE-2025-9074)に対処したセキュリティアップデートを公開した。当該脆弱性により、特権コンテナの作成や起動が可能になるほか、特にWSLバックエンドで動作するDocker Desktop for Windowsにおいて、ホストOSのドライブがコンテナにマウントされ、内部のファイルを自由に読み書きされる恐れがある。結果として、ホスト上の機密情報の窃取やシステムファイルの改ざんといった被害に繋がる可能性がある。また、この脆弱性はPoCが公開されており、脆弱性の発見者は修正済みのバージョンへ更新することを推奨している。

|

| 8月20日(水) | 脆弱性情報 | Apple社は、8月20日に複数の製品に存在する脆弱性に対するセキュリティアップデートを公開した。

|

| 8月26日(火) | 脆弱性情報 | Cloud Software Group社は、NetScaler ADC及びNetScaler Gatewayに関する、3件の脆弱性(CVE-2025-7775、CVE-2025-7776、CVE-2025-8424)を公表した。リモートコード実行やサービス拒否につながるメモリオーバーフローの脆弱性(CVE-2025-7775)に関しては、既に悪用が確認されており、修正バージョンへの更新が強く推奨されている。

|

| 8月28日(木) | 脆弱性情報 | ソニー株式会社は、同社の非接触ICカード技術「FeliCa」のICチップのうち、2017年以前に出荷された一部のICチップにおいて、データの読み取りや改ざんが可能となる脆弱性が存在することを公表した。FeliCaを利用するサービスでは、ICチップのセキュリティに加え、サービスごとにシステム全体で様々なセキュリティ対策を行っており、引き続き問題なく利用できるとのこと。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] Fortinet, Inc., Phishing Campaign Targeting Companies via UpCrypter,

2025/8/25 ↩