目次

はじめに

SOCでは2025年8月中旬からサポート詐欺サイトへのアクセス数が増加したことを観測しています。サポート詐欺サイトの多くは、警告音や偽の警告画面によって訪問者の不安を煽り、偽のサポート窓口へ電話をかけるよう誘導します。もし電話をかけてしまった場合、金銭を騙し取られたり、遠隔操作ソフトのダウンロード及び実行を促されて不正操作されたりする恐れがあります。

本記事では、SOCにおける観測状況及びサポート詐欺の手口について紹介します。

SOCにおける観測状況

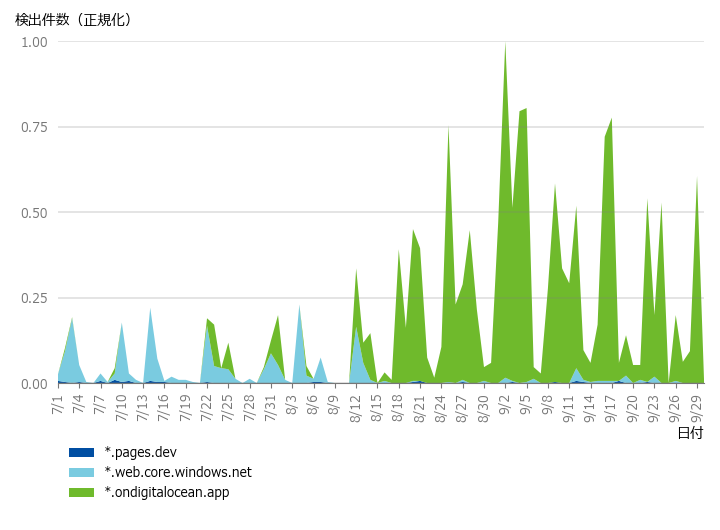

2025年7月1日から2025年9月29日に観測したサポート詐欺サイトへのアクセス件数を図-1に示します。また、サポート詐欺サイトが利用していたサービス毎に色分けしており、検出件数の正規化は、対象期間において最も多く検出した日付の件数を1.00としています。なお、送信元IPアドレス及び通信先の組み合わせでカウントしているため、プロキシやNATなどが利用されている環境により、実際にアクセスした端末台数と誤差が生じている可能性があります。

サポート詐欺サイトについては、以下の各サービスのいずれかを利用して公開しているものを観測しており、DigitalOcean社のApp Platform上で公開されたサイトへのアクセス件数が8月中旬より急増していることを確認しています。

- Cloudflare社のCloudflare Pages(ドメイン名:*.page.dev)

- Microsoft社のAzure Storage(ドメイン名:*.web.core.windows.net )

- DigitalOcean社のApp Platform(ドメイン名:*.ondigitalocean.app)

また、観測したサポート詐欺サイトを調査し、URLにいくつかパターンが存在していることを確認してます。確認したURLパターンの例を表-1に示します。

| URLパターン |

|---|

|

一部のURLパターンに含まれる「bcda=」以降の電話番号は、サポート詐欺サイト上のセキュリティ警告画面に表示される電話番号と同じものであることを確認しています。

SOCで観測したサポート詐欺の手口

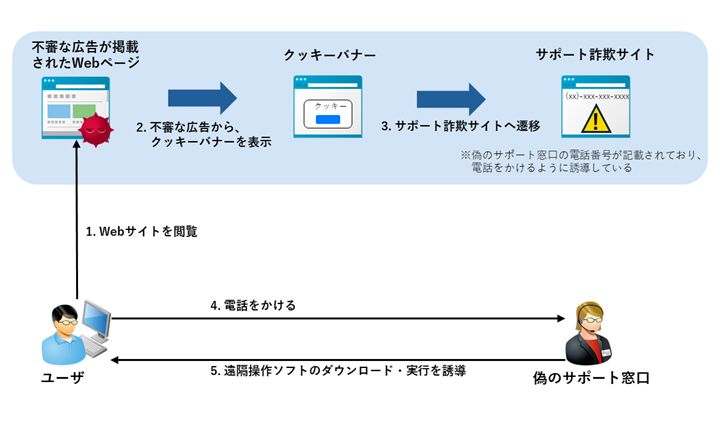

SOCで多く観測しているサポート詐欺の手口の一例について紹介します。図-2にサポート詐欺の手口の概要図を示します。

ユーザがWebサイトを閲覧している際に不審な広告が掲載されたWebページにアクセスし、その不審な広告をクリックすると、図-3に示したようなクッキーバナーが表示される場合があります。このクッキーバナーは時期により変更されることがあり、8月頃からはクッキーのイラストの表示がなく、「クッキーポリシー」と記載されたものが使用されていることを確認しています。クッキーバナーが表示された画面上で一定のピクセル数以上カーソルを動かす、もしくはポップアップのボタンやリンクをクリックすると、サポート詐欺サイトに遷移します。なお、このようなクッキーバナーから遷移するサポート詐欺サイトは、Microsoft社のAzure StorageやDigitalOcean社のApp Platform上で公開されているものであることを確認しています。

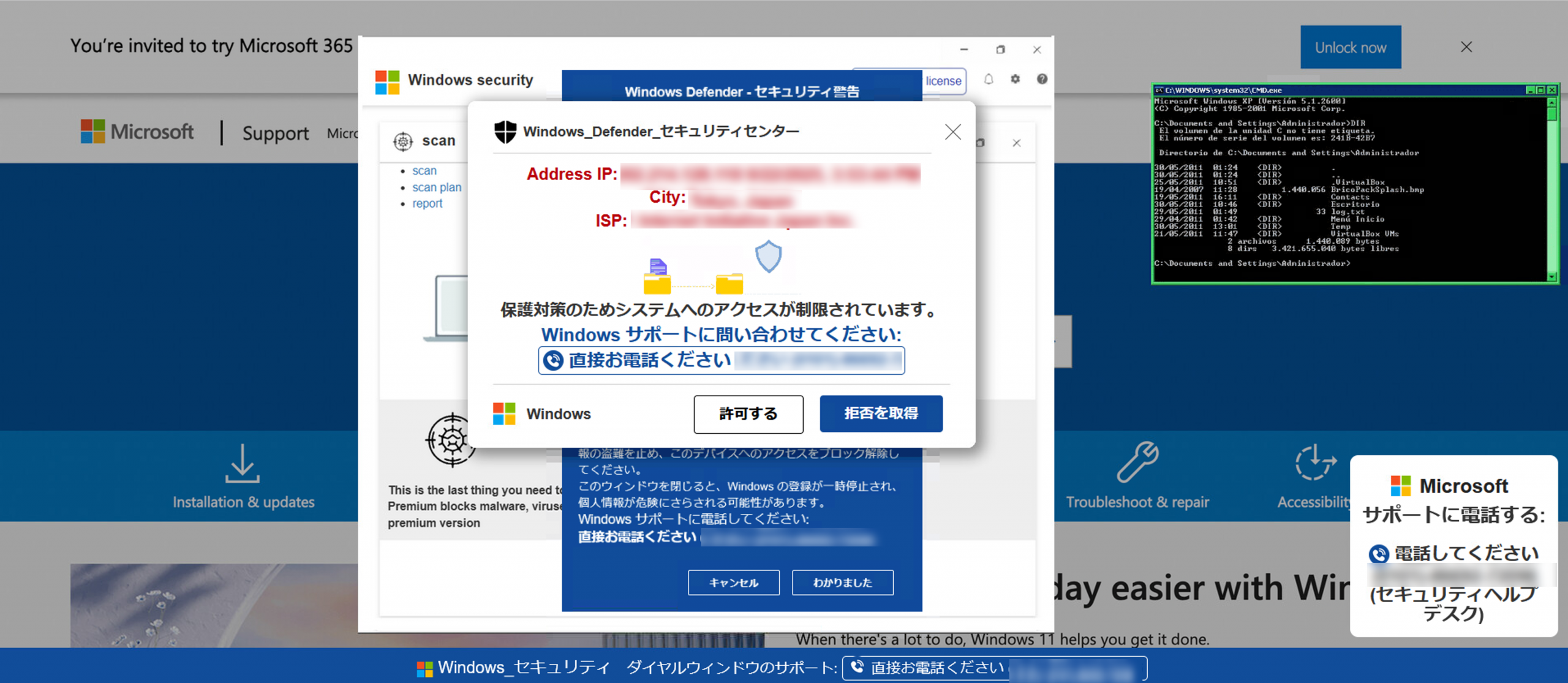

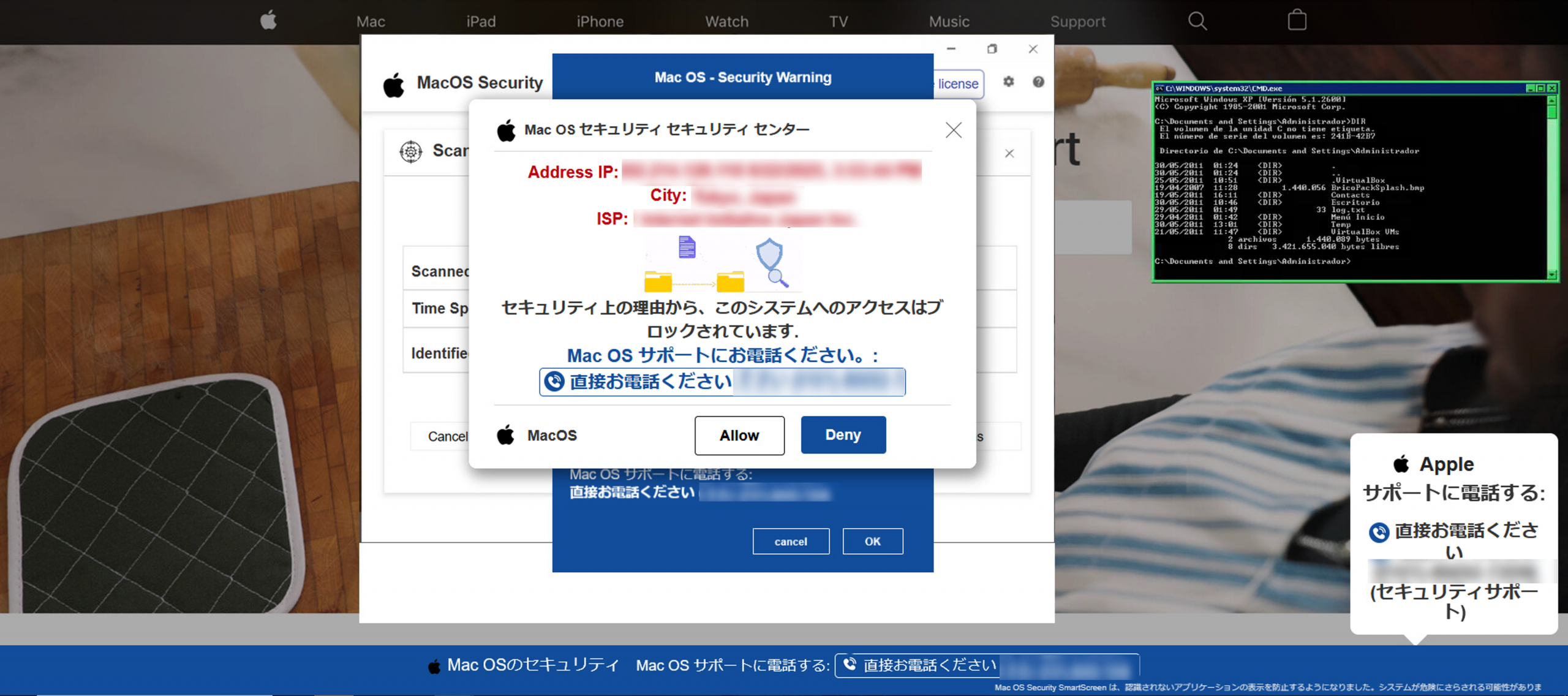

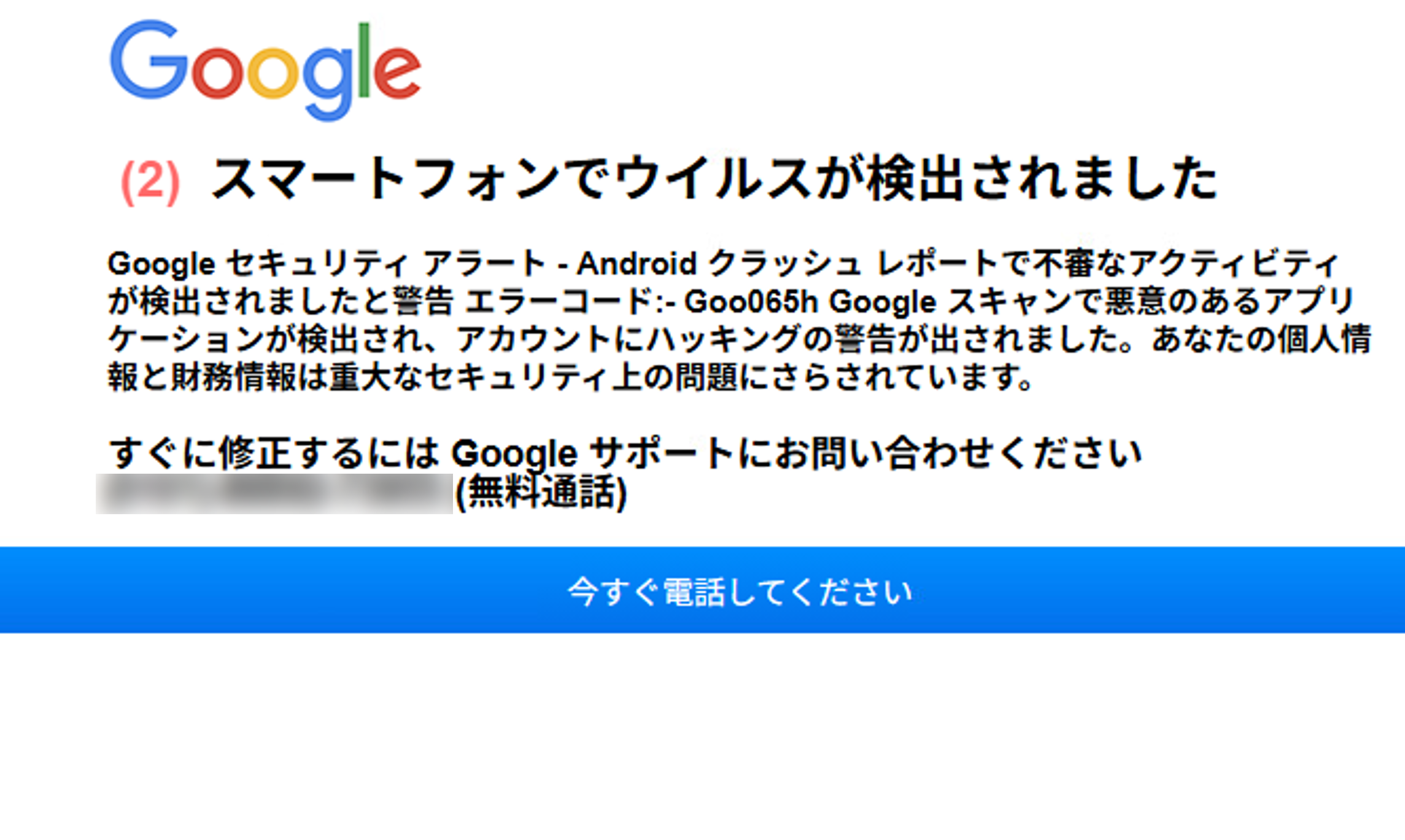

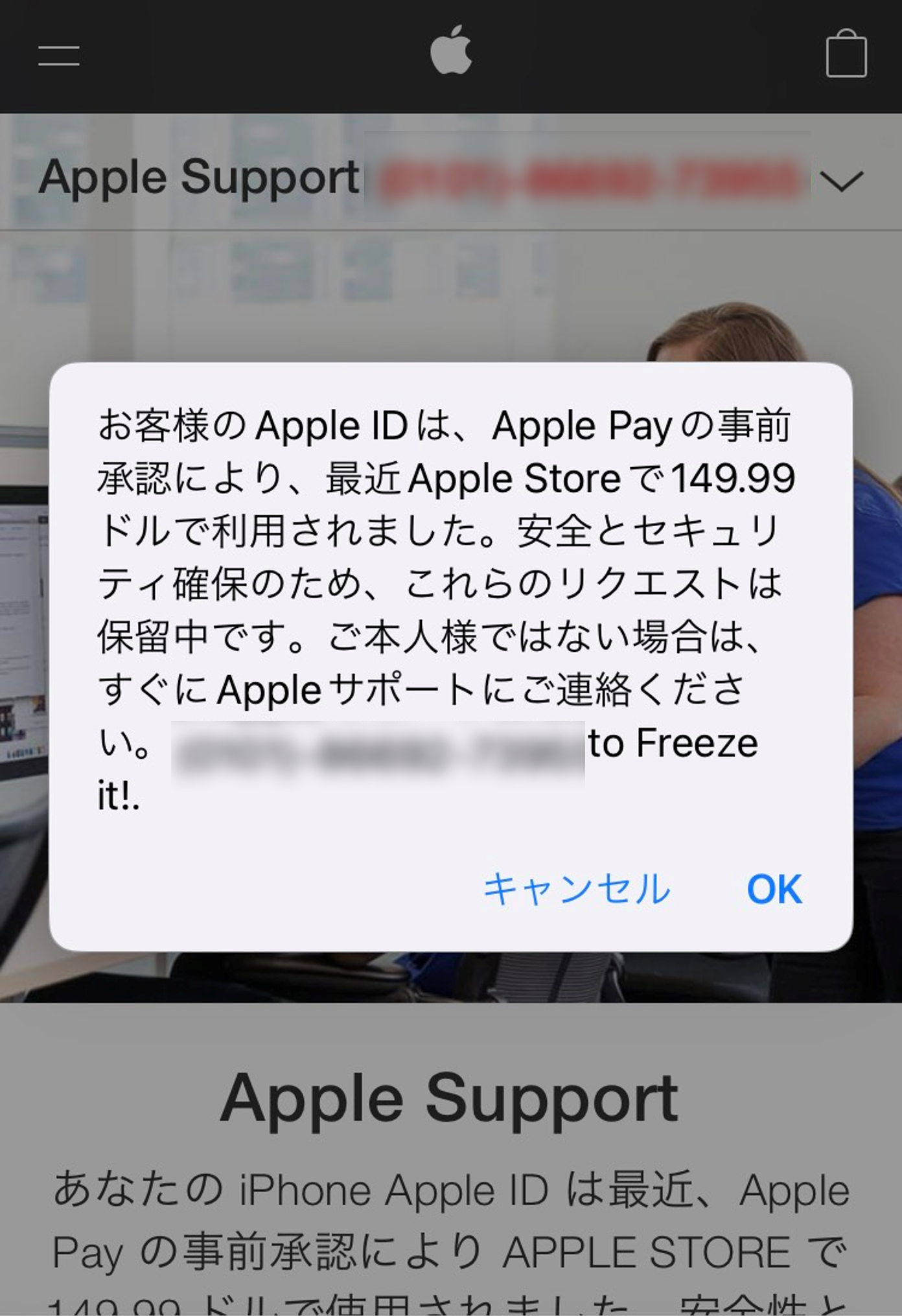

遷移先のサポート詐欺サイトはアクセス元端末のOSによって、表示画面が変わる場合があります。図-4~図-7 に、各OSの端末でアクセスした場合の、サポート詐欺サイトの画面の例を示します。

サポート詐欺サイトでは、セキュリティや支払いについての問題が発生したかのような偽の警告メッセージが表示されます。また、サイト上には偽のサポート窓口の電話番号も記載されており、警告を解消するために電話で問い合わせるように誘導しています。SOCでは、Windows端末によるサポート詐欺サイトへのアクセスを多く観測しており、偽のサポート窓口に問い合わせをした場合に「LogMeIn Rescue」や「UltraViewer」などの遠隔操作ソフトをダウンロード及び実行するように誘導されることを確認しています。このような、遠隔操作ソフトを実行させられることで、端末の不正操作による情報窃取や設定変更、不正ファイルの蔵置などの被害にあう恐れがあります。

例示したクッキーバナー及びサポート詐欺サイトは7月から9月に観測したバリエーションの一部になりますが、この短い期間において表示内容が変化したり複数のバリエーションを確認していることから、今後も表示内容や誘導する手口が変わる可能性があることに注意が必要です。

対処方法

サポート詐欺サイトにアクセスしただけの場合

セキュリティ警告画面は偽物であるため、ブラウザ上で該当サイトのタブを閉じていただければ問題ありません。この際、警告画面内の「×」「拒否」「キャンセル」などのボタンは偽物の可能性があるため、ご注意ください。PCの場合はサポート詐欺サイトが全画面表示される場合がありますが、その場合はEscキーを長押しすることで全画面表示を解除することができます。また、ブラウザにサポート詐欺サイトを表示するための情報が残っている場合があるため、閲覧履歴やキャッシュを削除することを推奨いたします。

偽のサポート窓口に電話をかけて遠隔操作をされてしまった場合

遠隔操作ソフトをインストールした場合はアンインストールし、システムの復元や端末の初期化等の対応を実施することを推奨いたします。遠隔操作ソフトのアンインストールやシステムの復元の手順についてはIPAの注意喚起をご参考ください。また、被害状況を詳細に調査する場合は、上述の対応を実施する前にフォレンジック調査することを推奨いたします。

おわりに

本記事では、SOCにおける観測状況と、実際に観測したサポート詐欺の手口について紹介しました。サポート詐欺サイトで表示される警告画面の内容は変更される可能性があり、また多くのバリエーションが存在しています。そのため、今回紹介した事例と異なる内容であっても、突然警告が表示されるなど不審な点を感じた場合はすぐに信用しないようご注意ください。