- 2019年2月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2019年2月観測レポートサマリ

本レポートでは2019年2月の1ヵ月間に発生した事案についてまとめています。

DDoS攻撃については攻撃量(最大秒間パケット数・最大通信量)が前月よりは増加していましたが、2ヵ月前よりは少なく、大きな変動はありませんでした。また、攻撃件数も目立った変化は無く、手法もUDP Amplificationで変わっていません。DDoS攻撃を除くインターネットからの攻撃についても引き続きMirai亜種によるルータに対する攻撃が全体の8割を占めていたほか、主要な攻撃としてPHPを用いたファイルの読み込み試行、OSのパスワード情報窃取、phpMyAdminの脆弱性スキャンと、傾向に変化は見られていません。一方で、中国で開発されたPHP用のWebアプリケーション開発フレームワークであるThinkPHPを狙った攻撃を対象期間内では毎日検出しており、増加が見られています。

Webサイト閲覧時における検出では、悪意あるJavaScriptによるものが全体の6割以上を占めていました。このJavaScriptはWebサイトの改ざんにより蔵置されたものであると見られ、改ざんされたWebサイトはWordPressを利用している傾向が見られました。メール受信時における検出ではAndromボットの検出が多く見られ、特に2月9日に多く検出されています。他にはMicrosoft Officeの脆弱性(CVE-2017-8570)を狙ったマルウェアも、対象期間内は多く検出されています。

当月はコンテナランタイムの1つである、runcにおける権限昇格の脆弱性が話題となりました。DockerやKubernetesなどのコンテナ技術は昨今よく使われており、適切な対処が必要です。また、昨今ではECサイトが改ざんされ、フィッシングサイトに誘導される事案が継続的に報告されています。このような事件の影響を受けないためには、サイト管理者と利用者の両者が危険性と対応を認識する必要があり、記事内ではその注意点をご紹介します。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

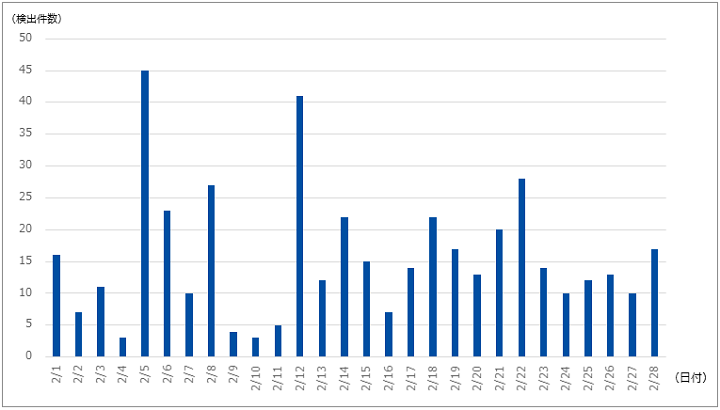

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は441件であり、1日あたりの件数は15.75件でした。期間中に観測された最も規模の大きい攻撃では、最大284万ppsのパケットによって27.89Gbpsの通信量が発生しました。この攻撃は主にLDAPを用いたUDP Amplificationでした。

また、当月最も長く継続した攻撃は1時間18分にわたるもので、こちらもLDAPを用いたUDP Amplificationによる攻撃でした。発生期間中は最大で3.43Gbpsの規模の攻撃があったことを確認しています。

IIJマネージドセキュリティサービスの観測情報

IIJマネージドIPS/IDSサービスでは、当月もNetis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。検出数ベースでは先月から約25%増加し、当月におけるIPS/IDSサービス全検出数の約81%を占めています。当該攻撃の内容は、これまでと同様に当該ルータの脆弱性を悪用してMirai亜種に感染させることを目的としています。

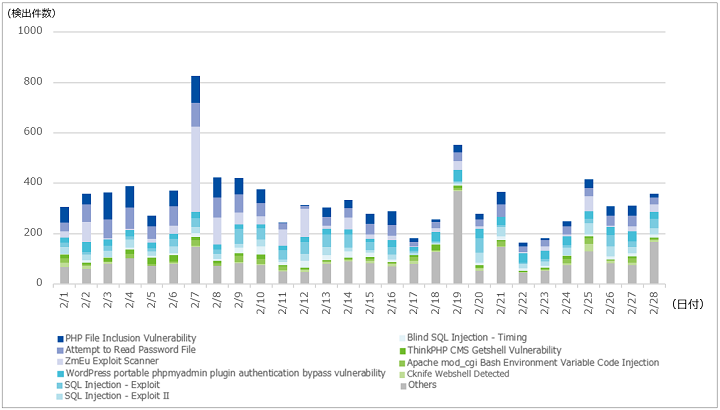

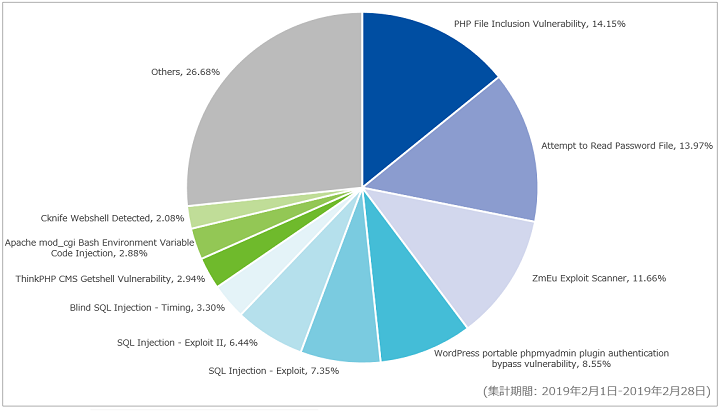

以下に、今回の対象期間に検出した攻撃種別の1サイト当たりの攻撃検出件数と攻撃種別トップ10の割合を示します。なお、前述したNetis及びNetcore社製ルータを対象とした検出が全体の過半数を占めているため、以下2つのグラフからは当該事象を除外しています。

当月は、PHP File Inclusion Vulnerabilityを最も多く検出しました。それに続いて、Attempt to Read Password File、ZmEu Exploit Scannerが上位を占めていました。また、ThinkPHP CMS Getshell VulnerabilityがSOCの観測上初めてトップ10に入りました。

ThinkPHP CMS Getshell Vulnerabilityは、PHP用のWebアプリケーション開発フレームワークであるThinkPHPのinvokefunctionメソッドの脆弱性を狙って、リモートでコードの実行を試みる攻撃です。2018年12月9日にこの脆弱性を修正するアップデートが公開され、12月11日にこの脆弱性における実証コード(Proof of Concept、PoC)が公開されています。PoC公開後にはスキャンの増加や脆弱性を利用した複数の攻撃が報告されています。ThinkPHP自体は開発国である中国を中心に利用されており日本ではあまり利用されていないものと考えられますが、SOCでは2月中、当該攻撃を毎日検出しています。攻撃の内容としては、IoTマルウェアに感染させることを目的としていました。感染させるマルウェアの内訳はGafgytの亜種が大半で、Miraiの亜種がごくわずかでした。GafgytはqBotやBashliteなどとも呼ばれ、2015年にソースコードが公開されて以来、様々な亜種が報告されているIoTマルウェアの一種です。Gafgytは2016年にソースコードが公開されたMiraiとは異なる方法で、スキャン通信やDoS攻撃などを行います。これらIoTマルウェアの特徴や2018年の動向に関してはIIJ Security Diaryにてご紹介しています。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

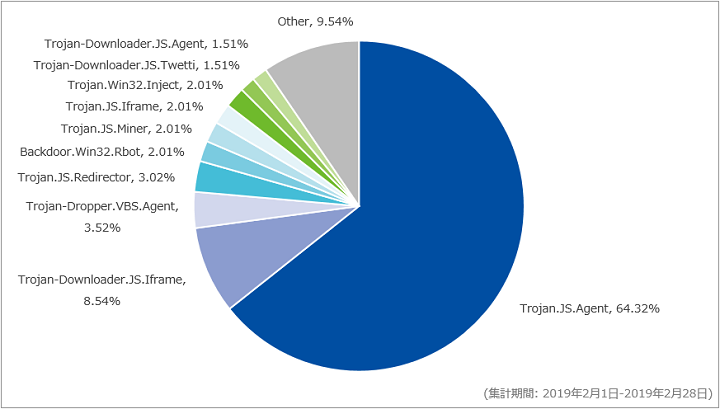

以下に今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

当月は、Trojan.JS.Agentが最も多く検出されており、全体の約6割を占めていました。検出したJavaScriptはWebサイトの改ざんにより蔵置されたと考えられ、悪意あるJavaScriptをダウンロードさせるコードでした。また、改ざんされたサイトの多くはWordPressを利用している傾向があります。その他の検出について、当月はTrojan-Dropper.VBS.AgentとTrojan.JS.Minerを取り上げます。どちらもJavaScriptの改ざんを検出しており、Trojan-Dropper.VBS.Agentは悪意あるVBScriptが埋め込まれており、Trojan.JS.Minerはマイニングスクリプトが埋め込まれていました。

Trojan-Dropper.VBS.Agentの検出については、複数の国内電気通信事業者を装ったフィッシングサイトで検出しました。これらのフィッシングサイトでは、ユーザにIDとパスワードを入力させるログイン画面を装っており、偽装されたログイン画面のHTMLには悪意あるVBScriptが埋め込まれていました。このVBScriptは、バンキングトロジャンとして知られているRAMNITであることを確認しており、攻撃の対象はWindows環境の個人ユーザであることが判明しています。このVBScriptには、16進数を表現した文字列がハードコーディングされており、ユーザの一時(Temp)フォルダに”svchost.exe”として出力・実行されます。このsvchost.exeはWindowsにおいて標準で実行されるプロセスと同名であり、プロセス一覧などにおいて目視による検出を困難とさせる意図があると考えられます。さらに、偽装されたログイン画面上でユーザが入力したIDとパスワードの情報などが攻撃者に漏えいしてしまう仕組みとなっていました。今回検出された複数の電気通信事業者を装ったフィッシングサイトのFQDNは同一のIPアドレスに紐付けられており、攻撃のアクターは同一であると考えられます。これらの一連の改ざん手法は2010年頃から観測されており、2018年5月31日に公開した観測情報でも取り上げています。2018年4月にSOCが観測したものは、中国にあるカメラ用周辺機器メーカの公式Webサイトの改ざん事例における検出でしたが、当月検出した事例は国内通信事業者を装ったWebサイトが用いられていることから、国内の個人ユーザを狙っていることが明白です。

Trojan.JS.Minerの検出については、2018年の3月から7月の期間にSOCで検出していた検出件数と比較すると、検出量は減少傾向にあります。この検出しているマイニングスクリプトは、Coinhiveを利用しており、JavaScriptで動作します。そのため、改ざんされたWebサイトに埋め込まれた場合、改ざんされたWebサイトを閲覧したユーザの端末上でマイニングが実行されます。その際にマイニングで得られた報酬は、Webサイトを改ざんした攻撃者へ渡ります。このCoinhiveは、マイニングを実施すると仮想通貨の一つであるMoneroを採掘します。Coinhiveは2019年3月8日にサービスを終了しており、攻撃者のWebサイト改ざんにおける攻撃手段が一つ減ったと考えることができます。しかし、Webサイトを改ざんして仮想通貨をマイニングさせる手段がなくなったわけではなく、Coinhive以外にもCryptoLootやCoinlmpと呼ばれるブラウザ上でマイニングを可能とするサービスが複数存在することを忘れてはいけません。CryptoLootに至っては、Monero以外にもuPlexaと呼ばれる仮想通貨のマイニングも可能となっています。そのため、これからもWebサイトの改ざんにおいて、仮想通貨をマイニングさせる攻撃は続いていくと考えられます。

メール受信時におけるマルウェア検出

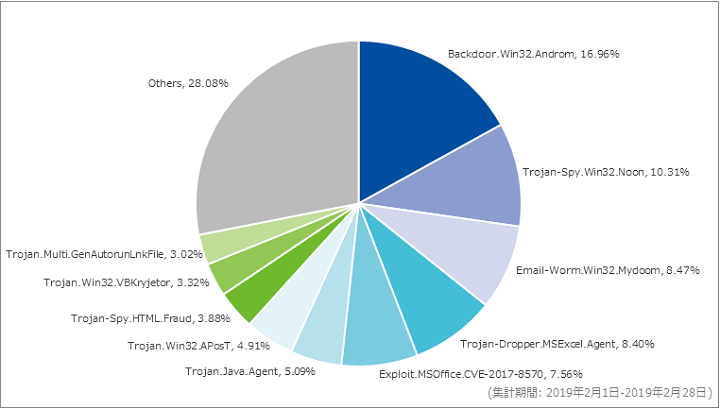

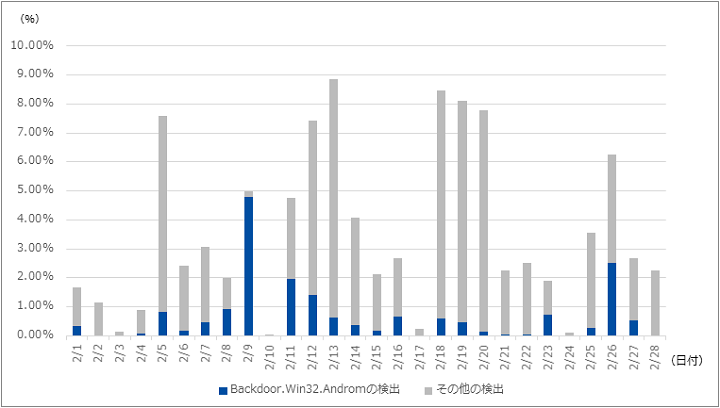

以下に対象期間における、メール受信時に検出したマルウェア種別の割合と、日別のマルウェア検出傾向を示します。日別のグラフ(図-6)では総検出件数を100%として正規化した数値とし、対象期間中に最も多く検出されたBackdoor.Win32.Andromの検出のみ色を分けています。

対象期間中に最も多く検出したマルウェアはBackdoor.Win32.Andromでした。このマルウェアの検出は、全体に対して16.96%を占めています。日別では2月9日に特に多く検出しました。この日に検出した同マルウェアを含むメールのほとんどは、海外の運送会社からの通知を装った内容であることを確認しています。また、これらのメールには、同一の件名と添付ファイル名が用いられているという特徴がありました。その他の日付に検出したメールに関しては、件名や添付ファイル名として様々なものが用いられています。つまり、2月9日の増加については、特定の攻撃者がBackdoor.Win32.Andromを用いた大規模なメール送付を画策した結果と考えられます。

また、当月はマルウェア検出の割合で、Exploit.MSOffice.CVE-2017-8570がトップ10に入りました。このマルウェア検出が上位に入るのは、2018年3月の観測レポート以来です。日別では2月25日及び26日に特に多く検出しています。CVE‑2017‑8570は、2017年7月に公表されたMicrosoft Officeの脆弱性です。攻撃者は、この脆弱性を利用したマルウェアをメールの添付ファイルとして送付しています。脆弱性を利用したファイルを未対策の環境で誤って開くと、リモートでコードを実行される恐れがあります。CVE‑2017‑8570は、Microsoft社から脆弱性を修正するパッチが既に提供されています。影響を受けるソフトウェアをご利用の方は、ご自身の環境にパッチが適用されていることをご確認ください。

次に、対象期間においてSOCで観測した、件名が日本語で脅威を含むメールの大量送付に関する情報を示します。

なお、以下は主要なものであり全ての不審なメールを網羅しているわけではない点にご注意ください。

| 日付 | 件名 | 添付ファイル名 | 備考 |

|---|---|---|---|

| 2月4日(月) |

|

||

| 2月11日(月) |

|

|

添付ファイル名に含まれる○は0から9までのランダムな数字を示す。 |

| 2月18日(月) |

|

|

添付ファイル名に含まれる○は0から9までのランダムな数字を示す。 |

| 2月20日(水) |

|

|

添付ファイル名に含まれる○は0から9までのランダムな数字を示す。 |

| 2月26日(火) |

|

|

件名の先頭に以下の文字列が付与される場合がある。

添付ファイル名に含まれる○は0から9までのランダムな数字を示す。 |

セキュリティインシデントトピック

ここでは、SOCが期間中に収集・分析した情報の中から、主要なトピックについて示します。

コンテナランタイムruncにおける権限昇格の脆弱性

2月12日に、コンテナランタイムの1つであるruncの脆弱性(CVE-2019-5736)が公開されました 1。また既にPoCも公開されています。本脆弱性を悪用されるとroot権限で任意のコードを実行される可能性があるため、脆弱性が存在するバージョンをご利用の際は、更新をお勧めいたします。本脆弱性は、Linuxにおける代表的なコンテナランタイムLXC(Linux Containers)においても同様の危険性が指摘されているため、注意が必要です。

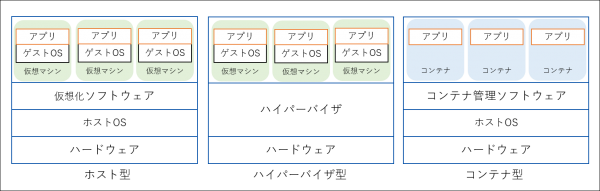

コンテナランタイムとは、サーバ仮想化技術の1つであるコンテナ型において、コンテナの生成や実行を行うソフトウェアです。サーバ仮想化技術として、ホスト型、ハイパーバイザ型、コンテナ型の3つがあげられます。以下の図-7に各仮想化技術の構成を示します。

ホスト型は、ホストOS上で仮想化ソフトウェアを稼働させ、その上で異なるゲストOSを動作させます。また、ハイパーバイザ型は、ハイパーバイザと呼ばれる仮想マシンを動作させるためのソフトウェアを動作させ、その上でゲストOSを実行します。そしてコンテナ型は、ホストOS上でコンテナ用の管理ソフトウェアを動作させ、その上でコンテナを稼働し、アプリケーションを実行します。仮想マシンやコンテナを用いることで、他のユーザが作成した環境と同一の環境を簡便に再現することができたり、発生した変更がホスト側に影響しないなど、ホストOSと切り離した環境にすることができるという利点があります。また、コンテナ型ではアプリケーションはあくまでホストOS上のプロセスとして動作します。このため、攻撃された際の影響は、ゲストOSとして隔離されている他の仮想化技術に比べて大きいと考えられます。しかしながら、他の仮想化技術に比べ仮想マシンを動作させるための処理が低減されるため、オーバーヘッドが少なく動作させることが可能であることから、使用される場面が増加しています。

コンテナ型の代表的なソフトウェアとして、Dockerがあげられます。Dockerは、コンテナを作成する際にDockerイメージを利用します。Dockerイメージとは、コンテナを実行するために必要なライブラリや実行ファイルなど1つに集約したものです。また、作成したDockerイメージは、Docker Hubなどのレジストリと呼ばれるサイトで共有することができます。

runcは、様々なコンテナ管理ソフトウェアの内部で利用されているソフトウェアの1つで、OCI(Open Container Initiative)が作成したコンテナランタイムの仕様に基づき開発されています 2。runcを用いているコンテナ管理ソフトウェアの代表的な利用例としてDockerやKubernetesなどがあげられます。ユーザがDockerを用いてコンテナを作成する際には、内部でruncが呼び出され、実際のコンテナ作成を行っています。

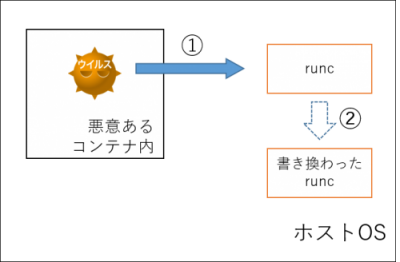

今回発見された脆弱性を悪用されると、図-8のように通常アクセスできないホストOS上のrunc実行ファイルをコンテナ内部から不正に書き換えられてしまいます。runcはroot権限で動作するため、ホストOS上においてroot権限により、コマンドが実行されてしまう可能性があります。

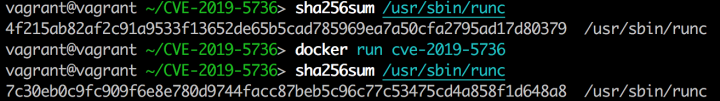

次に、Dockerを用いたホストOS上のrunc実行ファイルを書き換えるPoCの検証結果を図-9に示します。

図-9では、初めにホストOS上のrunc実行ファイルのSHA-256ハッシュ値を示しています。次にDockerを用いてホストOS上のrunc実行ファイルを書き換えるコンテナを作成し起動します。最後に、ホストOS上のrunc実行ファイルのSHA-256ハッシュ値を再度確認してみると、初めに確認した値と異なっていることがわかります。一般にコンテナ内部からホストOS上のファイルにはアクセスできませんが、この場合ではハッシュ値が異なっていることから、ホストOS上のrunc実行ファイルが書き換えられていることがわかります。

本脆弱性が修正されたバージョンのruncは、すでに公開されています。脆弱性が存在するバージョンのruncを利用している場合は、更新をお勧めします。また、本脆弱性を利用されるケースとして、攻撃者により作成されたDockerイメージを用いて作成されたコンテナを利用してしまう場合が想定されます。Docker Hubでは、様々な利用者によって作られたDockerイメージが公開されています。DockerイメージにはDocker公式のイメージやDockerが認定したイメージがあり、これらは事前に脆弱性スキャンによる評価が行われています。Dockerが認定したイメージの場合は、図-10の「docker CERTIFIED」マークが表示されています。公開されているイメージを使用する際は、このようなイメージの利用をお勧めいたします。

Webサイトの改ざん手口とその対策

当月は、ECサイトでクレジットカードなどの個人情報が流出した事件が複数確認されています。確認された事例の内2件はWebサイトの改ざんにより、フィッシングサイトへ誘導されたことが報告されています。どちらの事例も商品購入の決済時に偽のカード情報入力ページへ誘導されました。Webサイトの改ざん自体は珍しいものではありません。しかし、現在まで多くの改ざん事例が継続的に報告されていることから、今後も注意する必要がある脅威の一つであるといえます。このようなWebサイトの改ざんに対してはサイト管理者と利用者の両者で注意する必要があり、本記事ではその注意すべき点を記載します。

Webサイトの改ざん

Webサイトの改ざん手口は大きく2つに分けられます。1つ目はWebサイトの脆弱性を悪用されて改ざんされる場合です。悪用される脆弱性は、Webサイトで利用しているWebアプリケーション、WordPressなどのContent Management System(CMS)、WebサーバのOSなど、Webサイトを構成するソフトウェア全てが対象となります。脆弱性を悪用する手口の特徴に、脆弱性が公開されてから悪用するまでの期間が短いことがあげられます。このような背景として、インターネット上にPoCが公開され、それが悪用されることが一要因としてあげられます。従って、脆弱性が公開された場合は、修正プログラムの適用など、早急に対応を検討する必要があります。また、IPSやWAFなどにより攻撃を防ぐことも効果的です。

もう1つの改ざん手口として、管理者アカウント情報が攻撃者に不正に利用され、Webサイトが改ざんされる場合があります。このケースでは、管理者アカウントが不正に利用されていることに気付かないまま改ざんされることが多々あります。従って、ログイン履歴を定期的に確認するなど、異常に気付く仕組みが必要です。また、管理画面には管理用端末からしかアクセス出来ないようにするなど、管理画面のアクセス制御を実施することも推奨されます。

Webサイトの改ざんへの対策には、改ざんを防ぐことだけでなく、改ざんを早期に発見する仕組みを導入することも推奨されます。改ざんを発見する仕組みとして、例えば、Webサイトの更新を管理者に通知することや、定期的にWebサイトが改ざんされていないことを確認することがあげられます。

不審なサイトへアクセスした場合の対応方法

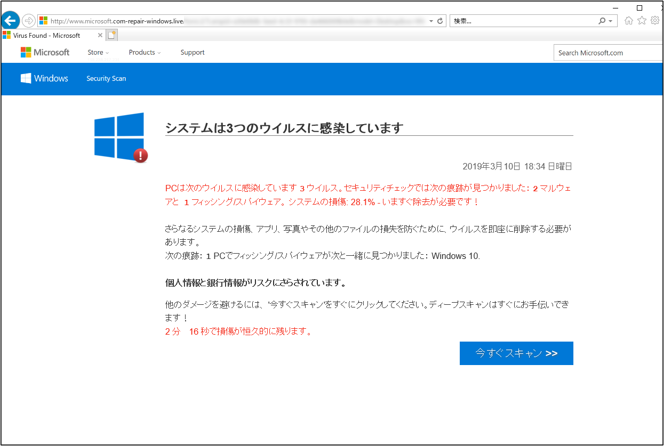

ここまではWebサイトの改ざん手口、対策方法など、主に管理者向けの説明をしましたが、ここではWebサイトの利用者が、改ざんされたWebサイトから不審なWebサイトへリダイレクトされた場合に注意すべき点について、SOCで観測された事例を交えて説明します。SOCでは改ざんされたWebサイトから図-11のような不審なWebサイトへリダイレクトされる事例を観測しています。

図-11は偽警告画面を表示するWebサイトであり、画面上のリンクをクリックすると不正なプログラムのダウンロードサイトへ誘導されます。また、正規のサポートページに偽装しており、ユーザが気付かずに不正なプログラムをダウンロードしてしまうような工夫がされています。このWebサイトのURL(図-12)を確認すると、正規のWebサイトであると誤認させるようなドメイン及びアイコンが使われていることが分かります。

アクセスしたWebサイトが正規のものであることを確認する方法の1つとしては、サーバ証明書の確認が有効と考えられます。近年では、多くのECサイトがEV(Extended Validation) SSLと呼ばれる証明書を利用しています。EV SSL証明書は暗号化通信が可能なだけでなく、証明書に記載されている組織が実在することを証明することができます。EV SSL証明書でないサーバ証明書は暗号化通信を行うことが可能ですが、サーバ証明書に記載されている組織が実在することを証明することはできません。なお、EV SSL証明書は高価であるため、個人情報を入力するサイトにのみ利用されている場合があります。

Webサイトの改ざんや不正なWeb広告により、不審なWebサイトへリダイレクトされることは珍しいものではありません。また、不審なサイトへのリダイレクトは、ユーザの意思とは無関係に実行されることがほとんどです。従って、ユーザは不審なWebサイトへリダイレクトされる場合があることを認識しておく必要があります。また、リダイレクトされたWebサイトに、言葉が不自然などの不審な点を感じた場合は、ドメインの所有組織やサーバ証明書などを確認することをお勧めいたします。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 2月1日(金) | その他 | 総務省及び国立研究開発法人情報通信研究機構(NICT)は、IoT機器の調査及び当該機器の利用者への注意喚起を行う取組「NOTICE(National Operation Towards IoT Clean Environment)」を2019年2月20日から実施することを公表した。容易に推測されるアカウント情報を入力することなどにより、サイバー攻撃に悪用されるおそれのあるIoT機器を調査するとのこと。

「IoT機器調査及び利用者への注意喚起の取組「NOTICE」の実施」 |

| 2月1日(金) | セキュリティ事件 | 国内のドラッグストア運営会社は、クレジットカード情報が458件流出した可能性があることを公表した。流出した可能性のあるクレジットカード情報は、カード名義人、クレジットカード番号、有効期限、セキュリティコードなどが含まれるとのこと。同社は2018年11月10日に同社ホームページに対して、外部からの不正アクセスにより個人情報が流出したことを発表していた。

「不正アクセスによる個人情報流出に関するお詫びとご報告について(続報)」 |

| 2月1日(金) | 脆弱性情報 | The Document Foundationは、6.0.7/6.1.3以前のLibreOfficeにディレクトリトラバーサルの脆弱性(CVE-2018-16858)が存在すると公表した。

“CVE-2018-16858 Directory traversal flaw in script execution” |

| 2月5日(火) | 脆弱性情報 | Microsoft社は、Microsoft Exchange Serverに、NTLM中継攻撃により特権の昇格が可能な脆弱性(CVE-2019-0686、CVE-2019-0724)があると発表した。当該ソフトウェアでは、Exchange Web Services(EWS)のプッシュ通知にて、HTTPを介したNTLM認証でSignフラグおよびSealフラグを設定しておらず署名が行われないため、NTLM認証データを中継することによる攻撃が可能となっている。本脆弱性を悪用してExchangeサーバの権限を取得されることで、Domain Admin権限を取得される可能性があるとのこと。本脆弱性は2月の月例アップデートで修正された。

“ADV190007 | Guidance for “PrivExchange” Elevation of Privilege Vulnerability” |

| 2月7日(木) | セキュリティ事件 | 国内の通信社は、2月5日から2月6日の間に某県警察本部の利用するサーバが、マルウェアに感染していたことを報道した。CD-Rに含まれていたウイルスに感染したことにより、サーバ上のファイルが暗号化された。この影響で、同県警の一部職員がメールを使えなくなるなどの支障が出たが、個人情報及び捜査資料の漏えい被害は確認されていないとのこと。 |

| 2月7日(木) | その他 | スイス連邦参事会は、セクストーションを偽った詐欺を対策するためのWebサイト”www.stop-sextortion.ch“を立ち上げたことを公表した。当該詐欺の内容は、身代金を払わなければ詐欺の被害者の性的内容を含む写真や動画を公開すると脅迫するものとのこと。同Webサイトでは、当該詐欺における調査のサポートを行っている。

“Sextortion: numerous people in Switzerland affected – authorities launch ‘stop-sextortion.ch'” |

| 2月11日(月) | セキュリティ事件 | 海外のメールプロパイダは、第三者からの不正アクセスにより、電子メールデータ及びバックアップデータが削除されたことを公表した。削除された電子メールデータ及びバックアップデータは過去18年分とのこと。

“Current Status” |

| 2月12日(火) | セキュリティ事件 | 国内のペットショップは、同店舗が運営するショッピングサイトにて、第三者からの不正アクセスによる改ざんの影響により、同サイトでクレジットカード決済を行った利用者のクレジットカード情報が流出した可能性があることを公表した。同サイトが改ざんされていた期間中は、注文手続きの途中で偽のクレジットカード情報入力ページに遷移する状態になっていたとのこと。また、今回使用された偽の情報入力ページは、過去に別の事件で使用された偽サイトと同様のものだった。

「【重要】クレジットカード情報流出についてのお知らせ」 |

| 2月12日(火) | 脆弱性情報 | runc開発チームは、コンテナランタイムruncにおける権限昇格の脆弱性(CVE-2019-5736)の修正パッチ及びパッチの有効性を確認するためのPoCを公表した。同脆弱性を悪用して細工されたコンテナをユーザが実行した際に、ホスト上のruncバイナリが上書きされ、コンテナが起動しているホスト上におけるroot権限でコマンドを実行される可能性があるとのこと。

“CVE-2019-5736 · Issue #1985 · opencontainers/runc · GitHub” |

| 2月12日(火) | 脆弱性情報 | Adobe社は、同社が提供する複数ソフトウェアにおけるセキュリティアップデートを公表した。本アップデートにより、Adobe Flash Playerに存在する範囲外読み取りの脆弱性(CVE-2019-7090)や、Adobe Acrobat及びAdobe Readerに存在する情報漏えいの脆弱性(CVE-2019-7089)など、複数の脆弱性が修正された。

“Security updates available for Flash Player | APSB19-06” |

| 2月13日(水) | セキュリティ事件 | 国内の業界団体は、外部からの不正アクセスにより、会員専用サイトに登録されていた個人情報が流出したことを公表した。流出した個人情報は、氏名、メールアドレス、パスワードなどで1,066件とのこと。

「協会員の皆さまのメールアドレス等の流出について(お詫び)」 |

| 2月15日(金) | セキュリティ事件 | 海外の仮想通貨取引所は、外部からの不正アクセスを受け、2017年8月5日までに、同取引所で登録を行った450,000件のメールアドレスと暗号化されたパスワードが流失したことを公表した。2月15日時点では流失したとされるデータの悪用や、顧客の資産への影響は確認できていないとのこと。

“Important message about Coinmama account security” |

| 2月19日(火) | セキュリティ事件 | 国内の大学は、外部からのフィッシングメールにより、教員4名及び学生4名のパスワードが窃取されたことを公表した。フィッシングメールの被害に遭ったメールアドレスから計3,727通のメールが外部へ転送され、個人情報が流出した。また、2月27日に同大学は、学生・教員専用サイトが不正アクセスを受け、約1,300件の個人情報が漏えいしたとのこと。漏えいした情報は、同サイトに使用されていたメールアドレスおよびログインパスワードで、在校生、過去の在校生、教員が対象とのこと。

「サイバー攻撃による個人情報等の流出について」 |

| 2月19日(火) | 脆弱性情報 | 海外のセキュリティ研究者は、WordPress5.0.1より前の5.Xおよび4.9.9より前のバージョンに、リモートコード実行の脆弱性(CVE-2019-8942)およびパストラバーサルの脆弱性(CVE-2019-8943)が存在していることを発表した。本脆弱性により、author以上の権限を持つアカウントを取得した攻撃者は、PHPコードが実行されるように細工された画像をWordPressにアップロードすることで、任意のコードを実行することが可能とのこと。

“WordPress 5.0.0 Remote Code Execution” |

| 2月20日(水) | 脆弱性情報 | Drupalは、「Drupal 8.5.11より前の8.5.x」及び「Drupal 8.6.10より前の8.6.x」の脆弱性に対するセキュリティアップデートを公表した。本アップデートにより、Drupal coreの一部のフォームタイプに存在している、サニタイズが正しく行われない事により任意のコード実行を可能とする脆弱性(CVE-2019-6340)が修正された。また、Drupal 7についてはcoreをアップデートする必要はないが、RESTful Webサービスを有効化にしている場合、いくつかのモジュールでアップデートが必要。

“Drupal core – Highly critical – Remote Code Execution – SA-CORE-2019-003” |

| 2月21日(木) | 脆弱性情報 | Adobe社は、Adobe Acrobat及びAdobe Readerのセキュリティアップデートを公表した。利用者における情報漏えいの脆弱性(CVE-2019-7815)が修正された。

“Prenotification Security Advisory for Adobe Acrobat and Reader | APSB19-13” |

| 2月24日(日) | 脆弱性情報 | 海外のセキュリティ研究者は、主要なOS(Windows、macOS、Linux、FreeBSD)において、Thunderboltポートを経由することにより、IOMMUによるメモリ保護をバイパスし、DMA攻撃を可能にする脆弱性が存在することを発表した。本脆弱性を悪用した攻撃が成功した場合、対象システムメモリ内の読み書きが可能になるとのこと。同研究者は、各ベンダによる更新プログラムの適用や、Thunderboltポートの無効を対策として挙げている。なお、本脆弱性は「Thunderclap」と名付けられている。

“Thunderclap” |

| 2月26日(火) | セキュリティ事件 | 国内の製造メーカーは、同社が運営するショッピングサイトにて、第三者からの不正アクセスによる改ざんの影響により、同サイトでクレジットカード決済を行った利用者のクレジットカード情報が流出した可能性があることを公表した。同サイトが改ざんされていた期間中は、注文手続きの途中で偽のクレジットカード情報入力ページに遷移する状態になっていたとのこと。

「フィッシングサイトによるクレジットカード情報不正取得についてのお詫びと注意喚起のお知らせ」 |

| 2月26日(火) | 脆弱性情報 | 海外のセキュリティ企業は、Chrome PDFビューアに情報漏えいの脆弱性が存在することを発表した。同機能を使用しローカルのPDFファイルを開くと、ユーザのIPアドレス、OS、Chromeのバージョン情報、PDFファイルのフルパスなどが漏えいする可能性があるとのこと。

“EdgeSpot detects PDF samples tracking users who use Google Chrome as local PDF viewer” |

| 2月26日(火) | その他 | Coinhive開発チームは、2019年3月8日をもってサービスを終了することを公表した。仮想通貨の度重なる仕様変更や市場価値下落などの要因により、経済的にサービスを継続することが難しくなったとのこと。 |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 2月4日(月) | Android | Google社は、Androidの2月の月例セキュリティ情報を公表した。本アップデートにより、Android Frameworkに存在する任意のコード実行(CVE-2019-1986)やサービス拒否(CVE-2018-6271)など、複数の脆弱性が修正された。

“Android Security Bulletin — February 2019” |

| 2月8日(金) | iOS 12.1.4

macOS Mojave 10.14.3 Shortcuts 2.1.3 for iOS |

Apple社は、iOS 12.1.4、MacOS Mojave 10.14.3、Shortcuts 2.1.3 for iOSのセキュリティアップデートを公表した。本アップデートにより、グループFaceTimeに存在する発信者側が受信者の操作なしに着信を応答させることができる脆弱性(CVE-2019-6223)、任意のコード実行(CVE-2019-7287)や権限昇格(CVE-2019-7286)など、複数の脆弱性が修正された。

“About the security content of iOS 12.1.4” |

| 2月12日(火) | Intel® PROSet Wireless Driver

Intel® USB 3.0 eXtensible Host Controller Driver Intel® Unite Intel® Data Center Manager SDK Intel® OpenVINO™ 2018 for Linux |

Intel社は、同社が提供する複数ソフトウェアにおけるセキュリティアップデートを公表した。本アップデートにより、Intel® PROSet Wireless Driverに存在するサービス拒否の脆弱性(CVE-2018-12159)や、Intel® Uniteに存在する特権昇格の脆弱性(CVE-2019-0101)など、複数の脆弱性が修正された。

“Intel® PROSet Wireless Driver Denial of Service Advisory” |

| 2月12日(火) | Firefox 65.0.1 | Mozilla社は、Firefox 65.0.1を公表した。本リリースにより、SkiaにおけるUse After Freeの脆弱性(CVE-2018-18356)などの複数の脆弱性が修正された。

“Mozilla Foundation Security Advisory 2019-04” |

| 2月12日(火) | Joomla 3.9.3 | Joomla!はJoomla 3.9.3を公表した。これによりクロスサイトスクリプティングなど6つの脆弱性が修正された。

“Joomla 3.9.3 Release” |

| 2月13日(水) | Microsoft複数製品 | Microsoft社は 複数のソフトウェアに対するセキュリティ更新プログラムを公表した。この更新プログラムにより、Windowsにおける情報漏えいの脆弱性(CVE-2019-0636)や、Internet Explorerにおける情報漏えいの脆弱性(CVE-2019-0676)、Microsoft Exchange Serverにおける権限昇格の脆弱性など、複数の脆弱性に対する修正が行われた。

「2019 年 2 月のセキュリティ更新プログラム (月例)」 |

| 2月14日(木) | Thunderbird 60.5.1 | Mozilla社は、Thunderbird 60.5.1を公表した。本リリースにより、S/MIME署名のなりすましが可能となる脆弱性(CVE-2018-18509)などの複数の脆弱性が修正された。

“Mozilla Foundation Security Advisory 2019-06” |

| 2月21日(木) | BIND 9 | ISCは、BIND9の複数の脆弱性を修正するセキュリティアップデートを公表した。これによりBIND9のnamedが、特定のEDNSオプションの組み合わせを持つメッセージを処理した際にメモリの解放に失敗し、サービス拒否(Dos)を引き起こす可能性のある脆弱性(CVE-2018-5744)など、複数の脆弱性が修正された。

“CVE-2018-5744: A specially crafted packet can cause named to leak memory” |

| 2月26日(火) | OpenSSL | OpenSSL Projectは、OpenSSL1.0.2rを公表した。本リリースによりパディングオラクル攻撃が可能な脆弱性(CVE-2019-1559)を修正したとのこと。

“OpenSSL Security Advisory [26 February 2019]” |

| 2月27日(水) | RV110W Wireless-N VPN Firewall

RV130W Wireless-N Multifunction VPN Router RV215W Wireless-N VPN Router |

Cisco Systems社は、同社が提供するSmall Business RVシリーズルータにおいて、Webベースの管理インターフェイスにて認証されていないリモートの攻撃者が悪質なHTTPリクエストを介して任意のコードを実行する可能性のある脆弱性(CVE-2019-1663)を修正するセキュリティアップデートを公表した。

“Cisco RV110W, RV130W, and RV215W Routers Management Interface Remote Command Execution Vulnerability” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- CVE-2019-5736, “CVE-2019-5736”, https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-5736 ↩

- コンテナランタイムの仕様, “Open Container Initiative Runtime Specification”, https://github.com/opencontainers/runtime-spec/blob/master/spec.md, 2018/3/10 ↩