SOCでは引き続きSYN/ACKリフレクション攻撃を検知・観測しています。2019年10月に観測した攻撃のうち、11月に継続して観測している攻撃と新たに観測した攻撃の分析結果を共有します。

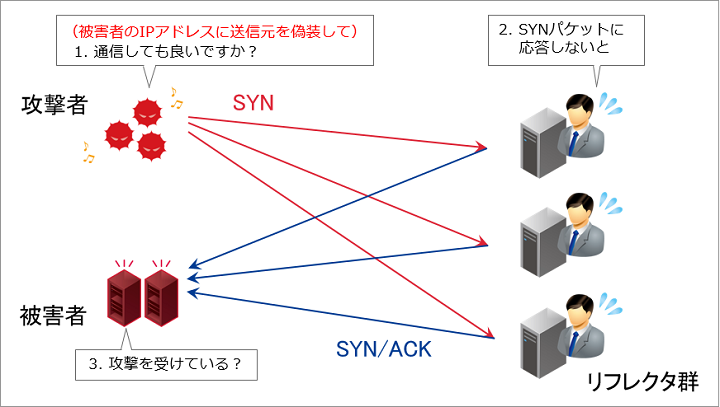

まず、SYN/ACKリフレクション攻撃の原理を説明します。攻撃者は攻撃で使用するSYN/ACKパケットを発生させるために、送信元IPアドレスを攻撃対象に偽装したSYNパケットをリフレクタに送信します。Three-way handshakeにおいて、そのSYNパケットに対してリフレクタはSYN/ACKパケットで応答します。SYNパケットの送信元IPアドレスは偽装されていることから、リフレクタが返送したSYN/ACKパケットが被害者となるIPアドレス宛に届くことで攻撃が実現されます。図-1にSYN/ACKリフレクション攻撃の全体像を示します。SOCでは、IIJマネージドファイアウォールサービスのログを解析し、リフレクタの視点でSYN/ACKリフレクション攻撃を観測しています。

最近のDDoS攻撃では、Carpet-bombingと呼ばれる攻撃手法が多く利用されています。この攻撃手法は、2017年11月頃から観測しているとの報告があり、2018年頃から急増しています。DDoS攻撃におけるCarpet-bombingとは、攻撃の対象となる特定のIPアドレスレンジに対する攻撃です。SOCで観測しているSYN/ACKリフレクション攻撃では、このCarpet-bombingの手法が用いられているケースが増えてきています。Carpet-bombingがUDP Amplification攻撃で利用される場合、被害者に届くパケットサイズが大きくなるため、ペイロードがフラグメント化されて細切れになった大量のフラグメントパケットが被害者に届くことになります。SYN/ACKパケットについては、データに相当するペイロードがパケットに含まれていないため、フラグメント化されることはありません。

2019年11月に発生した攻撃

2019年10月に観測した攻撃事例のいくつかは、2019年11月に初旬まで継続していました。さらに、2019年10月時点で検出していなかった攻撃を新たに検出しています。2019年10月から継続していたのは、イタリアのオンラインギャンブルサイト(Lottomatica、Eurobet)へ向けた攻撃でした。また、IIJのMITFハニーポット 1の観測で検出していたWinamaxへの攻撃もSOCで検出しています。MITFハニーポットは、IIJ網に一般利用者と同様にハニーポットを設置し、インターネット側からの攻撃やマルウェアの活動状況を観測しているもので、SOCの観測点と異なります。そのほかにも、AS59711及びAS44066へのSYN/ACKリフレクション攻撃を観測しています。AS59711はHZ Hosting Ltd.が所有するIPアドレスレンジであり、IIJ以外の観測においても攻撃が発生したことが分かっています。また、AS44066のIPアドレスレンジを利用しているホスティング事業者であるunited hoster GmbHとFornex Hosting S.L.が被害を受けたことをレポートしています。united hoster GmbHとFornex Hosting S.L.はドイツのデータセンター事業者であるFirst Colo GmbHを利用している点が共通しています。攻撃者の狙いはFirst Colo GmbHであった可能性が高く、2つのホスティング事業者におけるネットワーク障害は、DDoS攻撃から発生する副次的な被害であったことが考えられます。

これら全てのSYN/ACKリフレクション攻撃をまとめて集計したところ、攻撃で利用された主なポートは、443/tcp、80/tcp、25/tcp、53/tcp、22/tcp(利用された比率で降順)でした。以降では、SOCで観測した範囲においてLottomaticaとEurobetへの攻撃のほか、Winamax、First Colo GmbHへの攻撃における分析結果を示します。

Lottomaticaへの攻撃

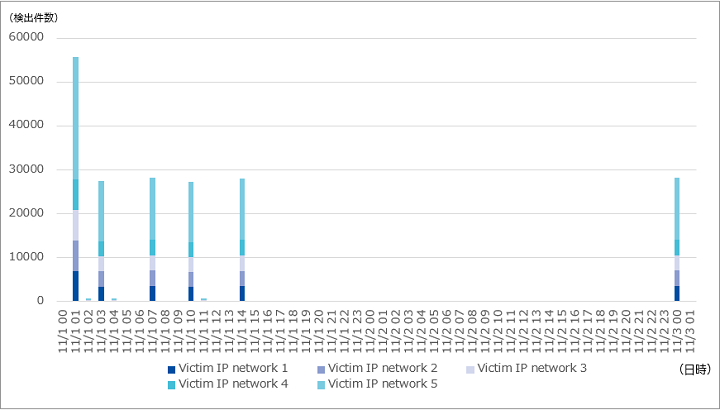

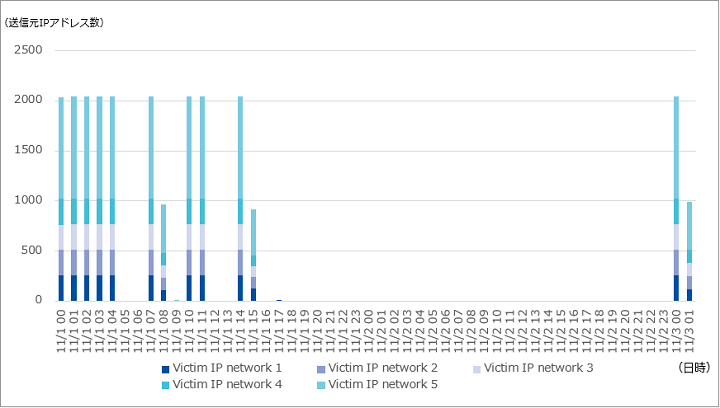

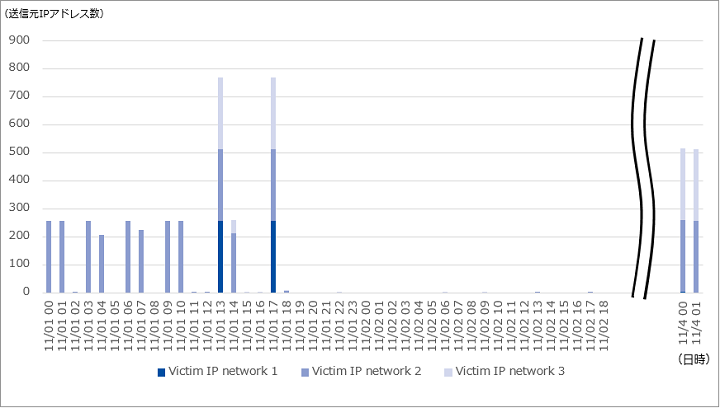

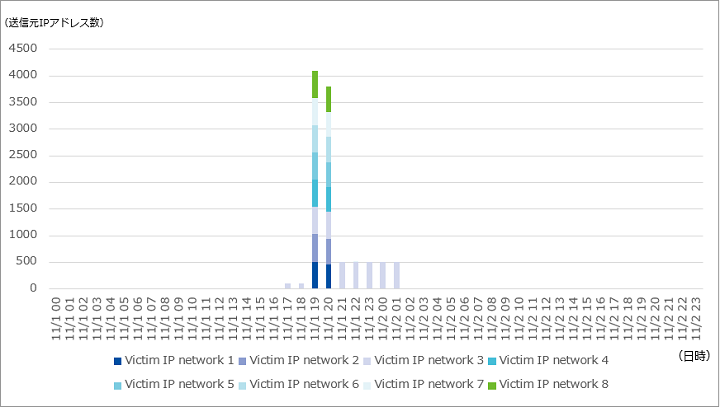

SOCでは2019年10月18日から10月22日までの期間に、Lottomaticaへの攻撃を初めて確認しました。その後、2019年10月31日から再度、攻撃を観測しました。図-2及び図-3で示すグラフは、2019年10月31日から継続している攻撃の観測データです。図-2及び図-3にLottomaticaに対する攻撃の推移を示します 2 3 4。

図-2及び図-3では、攻撃を1時間単位で集計しています。図-2より、SYN/ACKリフレクション攻撃において、攻撃観測時点から一時的にDDoS攻撃のリフレクタとして利用されていることが分かります。Lottomaticaへの攻撃事例の場合、少なくとも1時間単位で攻撃者が利用するリフレクタが変更されている可能性があります。また、図-3より偽装されているIPアドレス数は、サブネットに含まれる全てのホストアドレス、ネットワークアドレス、ブロードキャストアドレスを合計した数であることを確認しています。

Eurobetへの攻撃

SOCでは2019年10月14日から10月16日までの期間に、Eurobetへの攻撃をはじめて確認しました。その後、2019年10月31日から再度攻撃を観測しました。図-4及び図-5で示すグラフは、2019年10月31日から継続している攻撃の観測データです。図-4及び図-5にEurobetに対する攻撃の推移を示します 5。

図-4及び図-5では、攻撃を1時間単位で集計しています。Eurobetへの攻撃もLottomaticaへの攻撃と同様の傾向で、図-4から少なくとも1時間単位で攻撃者が利用するリフレクタが変更されている可能性があります。Eurobetの場合、2019年11月2日には攻撃が収束しているように見えますが、11月14日に再度攻撃を観測しました。また、Lottomaticaへの攻撃と同様で、偽装されているIPアドレス数は、サブネットに含まれる全てのホストアドレス、ネットワークアドレス、ブロードキャストアドレスを合計した数であることを確認しています。

Winamaxへの攻撃

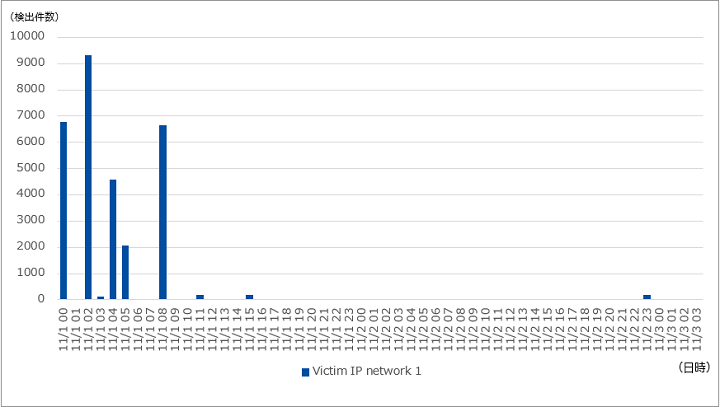

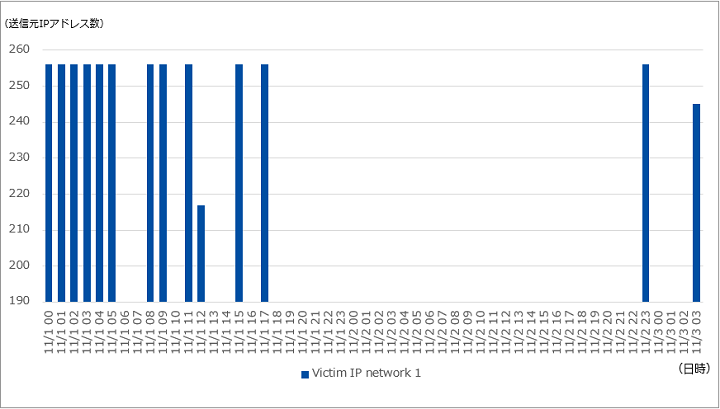

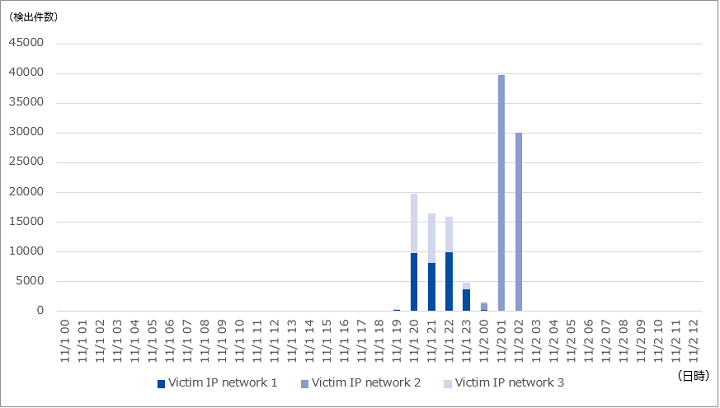

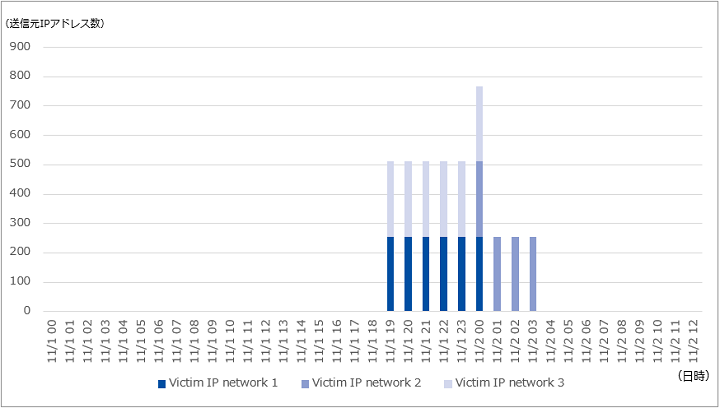

Winamaxへの攻撃について、SOCでは2019年10月時点において観測できていませんでしたが、IIJのMITFハニーポットでは攻撃を観測していました。SOCでは、2019年11月に入りWinamaxへの攻撃を観測しています。図-6及び図-7にWinamaxに対する攻撃の推移を示します。

図-6及び図-7では、攻撃を1時間単位で集計しています。Winamaxへの攻撃も先述した2つのオンラインギャンブルサイトへの攻撃と同様の傾向で、図-6から少なくとも1時間単位で攻撃者が利用するリフレクタが変更されている可能性があります。Winamaxにおいては、観測している攻撃対象のIPアドレスレンジが1つしかありませんが、AS197014におけるIPアドレスレンジは1つしか存在しないためです 6。また、図-7より、偽装されているIPアドレス数は、サブネットに含まれる全てのホストアドレス、ネットワークアドレス、ブロードキャストアドレスを合計した数であることを確認しています。

先述した3つのオンラインギャンブルサイトへのDDoS攻撃の関連性は不明ですが、少なくとも1時間単位で攻撃者が利用するリフレクタが変更されると言う特徴は、攻撃で利用されたツールの相関を考える上で重要な情報である可能性があります。

HZ Hosting Ltd.への攻撃

HZ Hosting Ltd.に対する攻撃は2019年11月1日17時頃から11月2日0時頃までの期間で観測しています。図-8及び図-9にHZ Hosting Ltd.に対する攻撃の推移を示します。

図-8及び図-9から、先述した3つのオンラインギャンブルサイトへの攻撃と傾向が異なることが分かります。図-8から、特定のIPアドレスレンジに対する検出件数が大部分を占めていることが分かります。また、攻撃を観測した期間中では攻撃が止むことなく、継続して攻撃通信が発生していました。また、図-9より2019年11月1日の19時及び20時に様々なIPアドレスレンジに対する攻撃通信を観測しています。観測した攻撃対象の各IPアドレスレンジにおいて、偽装されているIPアドレス数は、サブネットに含まれる全てのホストアドレス、ネットワークアドレス、ブロードキャストアドレスを合計した数であることを確認しています。

First Colo GmbHへの攻撃

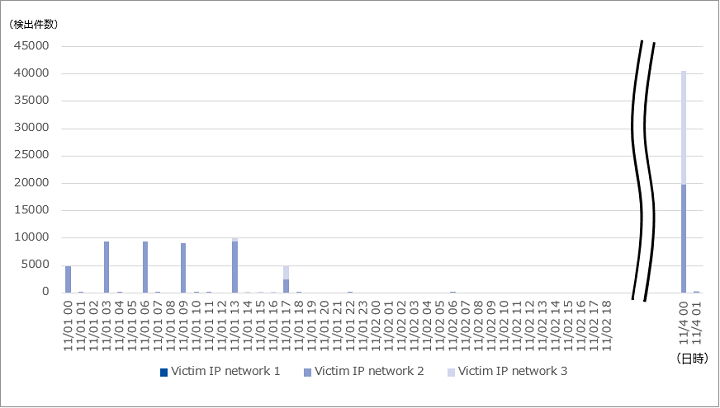

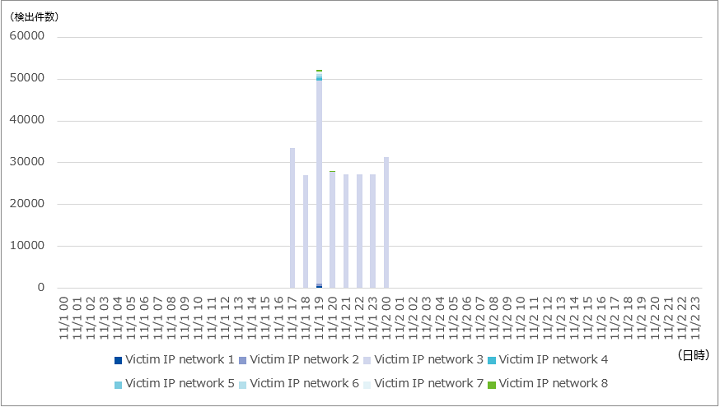

SOCでは、11月1日19時頃から11月2日2時頃までAS44066へのSYN/ACKリフレクション攻撃を観測しています。SOCで観測した攻撃の時間帯は、AS44066のIPアドレス帯を利用している2つのホスティング事業者が障害報告(united hoster GmbH、Fornex Hosting S.L.)として記載している時間帯と概ね一致することを確認しています。2つの事業者が公開している障害報告の中では、DDoS攻撃が発生していたということと、Carpet-bombingの手法が利用されていると考えられる表現で記載されているため、これらのDDoS攻撃においてSYN/ACKリフレクション攻撃が利用されていた可能性が高いと考えています。ただし、冒頭で述べたとおり、攻撃者の狙いはFirst Colo GmbHであった可能性が高いです。図-10及び図-11ではFirst Colo GmbHに対する攻撃として攻撃の推移を示します。

図-10及び図-11で分かる通り、2019年11月2日から攻撃対象のIPアドレスレンジが変更された可能性があります。First Colo GmbHへの攻撃もHZ Hosting Ltd.への攻撃と同様の傾向で、攻撃を観測している期間において、攻撃が止むことなく継続して攻撃通信が発生していました。

First Colo GmbHへの攻撃では、これまで紹介した攻撃事例と異なる点があります。SOCで観測した全てのIPアドレスレンジにおいて、マスク長が/18や/21であるにも関わらず、1時間のうちに最大で256しか送信元偽装されているIPアドレスが観測できなかったことです。First Colo GmbHへの攻撃で利用されたツールは、攻撃対象となるIPアドレスレンジが単一であった場合でも、256個を区切りとしてIPアドレスを分割している可能性があります。分割されたIPアドレス群は、踏み台として利用されるリフレクタ群毎に割り当てられている可能性があります。そのため、観測点が異なれば、SOCで確認している偽装された送信元IPアドレスとは異なるIPアドレスを観測する可能性があります。

まとめ

2019年に入り、DDoS攻撃の手法としてSYN/ACKリフレクション攻撃が利用される事例を多く観測するようになりました。SOCでは、2019年7月頃から頻繁にSYN/ACKリフレクション攻撃によって利用されるリフレクタを観測しています。本記事で紹介した事例を最後に、執筆時点まで大きな攻撃を観測する頻度が減少しています。この点については、DDoS攻撃の過程においてSYN/ACKリフレクション攻撃が利用されていないのか、単にSOCで観測できる範囲のリフレクタが利用されていないだけなのかは不明です。これまでSYN/ACKリフレクション攻撃の事例をいくつか紹介してきましたが、攻撃自体の観測が困難になりつつあります。例えば、攻撃を観測するためのリフレクタを幅広く監視する必要性があることや、一般的にトラフィック量が大きくなるTCPポートが利用されること、Carpet-bombingと呼ばれる手法を用いて攻撃対象を単一のIPアドレスに絞らないこと、一連の攻撃で利用するリフレクタが変更されることが挙げられます。

また、忘れてはいけないのがSYN/ACKリフレクション攻撃だけで攻撃が完結している事例は確認できていないことです。公開されているDDoS攻撃の詳細が不明である以上、断言はできませんが、例えば2019年8月に発生したServers.comへの攻撃事例では、UDPポートが同時に利用されていたことが示されていることや、Tor networkへの攻撃事例では、攻撃規模からUDP Amplification攻撃が利用された可能性が考えられることが挙げられます。

過去の分析において、SYN/ACKリフレクション攻撃を行うアクターは、攻撃で利用できるリフレクタを事前にスキャンしている可能性が高いことが分かっています。この理由は、DDoS攻撃において最大規模を実現するために、リフレクタへ送信するSYNパケットの損失を減らすための措置であると考えられます。SYN/ACKリフレクション攻撃とUDP Amplification攻撃を用いる複合型のDDoS攻撃の場合、UDP Amplification攻撃で利用できるリフレクタも事前にスキャンしている可能性は高いと考えています。リフレクタの視点で攻撃を観測している以上、DDoS攻撃の全体像を把握するためには、攻撃で利用される全てのリフレクタで攻撃を監視するほかありません。しかし、このことは現実撃に困難であるため、DDoS攻撃の全体像を把握するためには情報共有が必要となります。部分的な情報ではありますが、皆様の分析にも役立てていただけると幸いです。

Notes:

- [1] MITFについて,https://sect.iij.ad.jp/mitf.html ↩

- [2] 本記事で示す「検出件数」は正規化した値を提示している。そのため、実際の値は提示している値よりも大きい値となる。 ↩

- [3] IIJマネージドファイアウォールサービスのログを分析しており、1セッションあたりのログが記録されるため、検出件数で示している数値はセッション数を示している。 ↩

- [4] “Victim IP network x”は特定のIPアドレスレンジを示す。攻撃先が異なれば、”x”が同一であるとしても別のIPアドレスレンジを意味する。 ↩

- [5] 攻撃を観測していない日時はグラフ上で省略している。 ↩

- [6] Hurricane Electric Internet Services,https://bgp.he.net/AS197014#_prefixes ↩