概要

2019年12月17日、Citrix Systems社はCitrix Application Delivery Controller(ADC)、およびCitrix Gatewayの脆弱性(CVE-2019-19781)を公開しました。これらの製品はNetScaler ADC、NetScaler Gatewayの名称でも知られているものです。本脆弱性により、認証を必要とせずにリモートから任意のコードを実行される恐れがあります。本脆弱性のPoC(概念実証コード)は1月11日頃に公開されており、SOCでも既に脆弱性を利用する攻撃を複数観測しています。

影響と緩和策

Citrix Systems社によると、脆弱性の影響を受けるバージョンは以下の通りです。

- Citrix ADC and Citrix Gateway version 13.0 all supported builds

- Citrix ADC and NetScaler Gateway version 12.1 all supported builds

- Citrix ADC and NetScaler Gateway version 12.0 all supported builds

- Citrix ADC and NetScaler Gateway version 11.1 all supported builds

- Citrix NetScaler ADC and NetScaler Gateway version 10.5 all supported builds

上記バージョンに対する修正プログラムは1月15日時点ではリリースされておらず、1月下旬に公開が予定されています。修正プログラムのリリースまでの対応として、Citrix Systems社より緩和策が公開されていますので、該当する製品をご利用の方は内容を確認することを推奨いたします。

SOCにおける観測情報

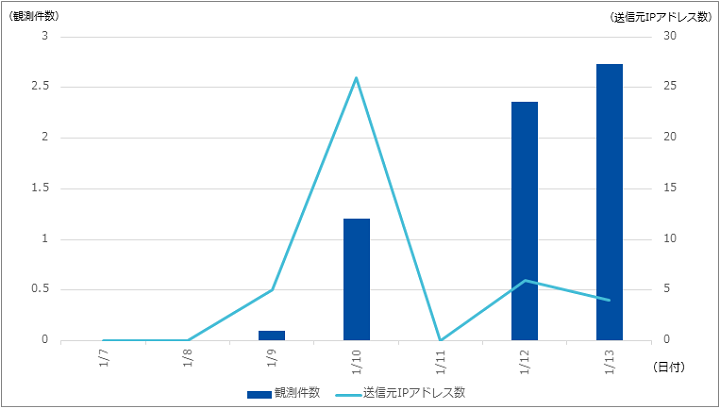

脆弱性に関するスキャン通信、およびコマンド実行を目的とした攻撃通信を観測しています。図-1に1サイトあたりの攻撃観測件数と送信元IPアドレス数を示します。

PoCが公開される前の1月9日から1月10日にかけて脆弱性有無を確認していると思われる通信を観測しました。1月10日は送信元IPアドレス数が最多の26個となっていました。観測した攻撃通信のパケットの一部を図-2に示します。

リクエストの内容は”GET /vpn/../vpns/”であり、特定パスに対しアクセスが可能であるか確認したものです。Citrix Systems社による当脆弱性の緩和策に”/vpns/“および”/../”を含むリクエストを遮断する設定が含まれていることから、当該製品を利用しており、なおかつ緩和策が未適用である機器を探索したものと推測されます。

PoCが公開された1月11日には関連する通信の観測はありませんでしたが、12日以降にOSコマンドの実行を含む攻撃通信が複数観測されています。観測した攻撃通信パケットの一部を図-3に示します。

リクエストは”POST /vpn/../vpns/portal/scripts/newbm.pl“であり、POSTデータに”exec(\’uname -a | tee /netscaler/portal/templates/BR257NR5K<中略>dS9b0vujxZueW.xml\’)“が含まれていました。このコマンドは端末の情報を表示するunameの実行結果をXMLファイルに出力する内容で、情報の窃取またはコマンド実行可否の調査が目的であったものと思われます。また、上記通信を受信した同環境に対し、別のリクエストで同名のXMLファイルに対するアクセスを試み、コマンドの実行結果を取得しようとする通信も見られました。

該当する製品をご利用の場合、すでに攻撃を受けている可能性も考えられます。過去に”/vpns/“および”/../“を含むリクエストに対して”200 OK”を返していないか、また”newbm.pl”などのPerlファイルへのアクセスである場合は不審なファイルが生成されていないかをご確認ください。なお、OSコマンドを含む攻撃は”newbm.pl“に対するリクエストのみをSOCでは観測していますが、その他のパスに対しても攻撃が行われている旨の報告も確認していますので注意が必要です。

まとめ

修正プログラムがリリースされていないCitrix Application Delivery Controller(ADC)、およびCitrix Gatewayの脆弱性(CVE-2019-19781)について、脆弱性を利用する攻撃通信を観測しました。SOCでは端末情報の窃取や緩和策をとっていない機器の探索のみ観測していますが、SANSの報告では外部サイトからバックドアをダウンロードさせる内容の攻撃事例もあるようです。該当する製品をご利用の方は、本脆弱性の緩和策となる設定をCitrix Systems社が公開していますのでそちらの確認と設定の適用を推奨いたします。また、修正プログラムのリリースも1月下旬に控えていますので、リリース後はそちらの適用もご検討ください。