- 2019年12月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2019年12月観測レポートサマリ

本レポートでは、2019年12月中に発生した観測情報と事案についてまとめています。

DDoS攻撃は先月と比較して検出件数に大きな変動はないものの、攻撃時に発生した最大パケット数及び最大通信量は大幅に増加しました。最大規模及び最長時間を記録した攻撃は複数のプロトコルを用いたUDP Amplification攻撃でした。

IPS/IDSにおいて検出したインターネットからの攻撃について、Mirai亜種によるルータに対する攻撃は全体の約7割を占めていました。当月はCVE-2019-16759に関連する、POSTリクエストを利用した脆弱なvBulletinの調査通信が観測されています。

Webサイト閲覧時における検出では、悪意のあるJavaScriptをインジェクションする攻撃が先月と比較して大幅に減少しているものの、引き続き最多となっています。メールでは先月と同様、バンキングマルウェアのEmotetに感染させるdocファイルを添付したメールが多く検出されています。また、新たなEmotet感染の手法として、メール本文にEmotetに感染させるMicrosoft Word(doc)形式のファイルをダウンロードさせるためのURLを記載する手法も観測されています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。ただし、規模の大小や期間などから、攻撃先が特定可能な事案についてはこの集計から除いています。

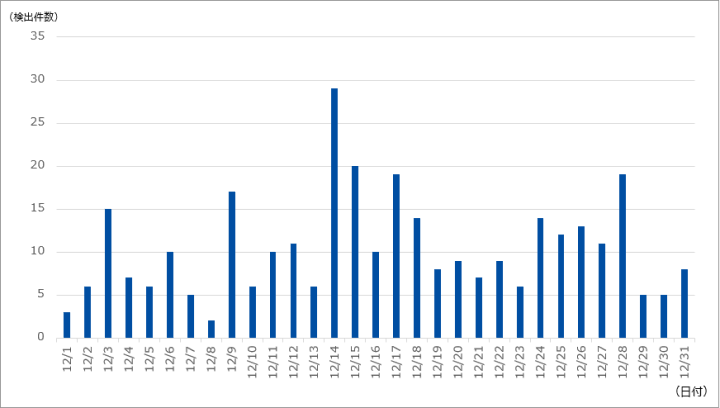

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は322件であり、1日あたりの平均件数はおよそ10.39件でした。期間中に観測された最も規模の大きな攻撃では、最大で約607万ppsのパケットによって61.34Gbpsの通信が発生しました。この攻撃は主にLDAPとDNSを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は38分にわたるもので、この攻撃は主にNTPを用いたUDP Amplificationでした。

IIJマネージドセキュリティサービスの観測情報

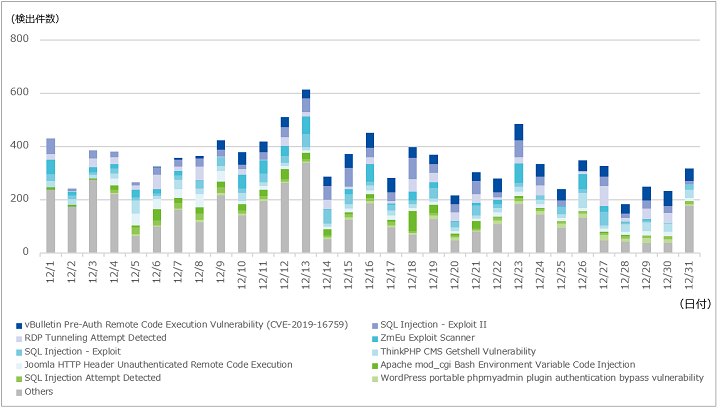

IIJマネージドIPS/IDSサービスでは、Netis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。当月は先月と比べて2.9ポイント減少しており、全体の66.67%を占めていました。

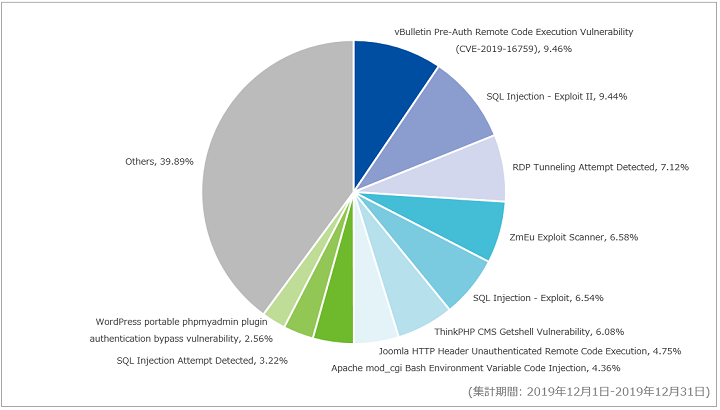

以下に、今回の対象期間に検出した1サイトあたりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。なお、前述したNetis及びNetcore社製ルータを対象とした検出が全体の過半数を占めているため、以下2つのグラフからは当該事象を除外しています。

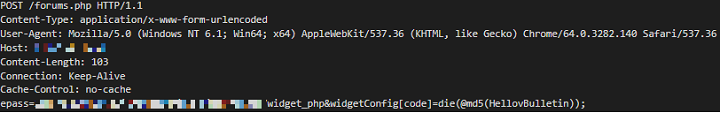

当月最も多く観測されたのは、vBulletin Pre-Auth Remote Code Execution Vulnerability (CVE-2019-16759)で、全体の9.46%を占めています。vBulletinはインターネットフォーラム構築に利用されるソフトウェアです。攻撃者はCVE-2019-16759を利用することで任意コード実行が可能となります。警察庁からは、当該脆弱性を狙うアクセスについて9月25日以降に増加していることが報告されています。IIJマネージドIPS/IDSサービスでは、当該シグネチャの内容に変化があったため、12月6日から攻撃の増加を観測し始めていますが、実際の攻撃はそれ以前から発生していたと考えられます。通信の内容は、POSTリクエストを利用した脆弱なvBulletinの調査でした(図-4)。また、これらの通信の約7割は中国を送信元としていました。

当該脆弱性を修正したパッチは既に公開されています。vBulletinをご利用の方には、最新バージョンへのアップデートによる対策を推奨いたします。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

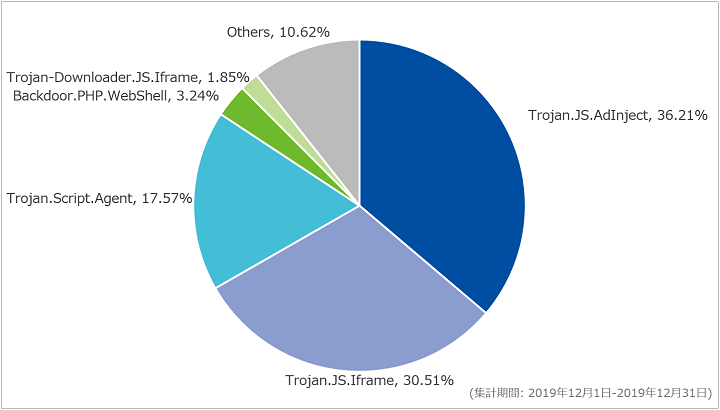

図-5に、今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

当月は、先月に引き続きTrojan.JS.AdInjectが最も多く検出され、全体に占める割合は36.21%でした。先月に比べ45.2ポイント減少しており、検出数も10分の1程度となっていました。減少した要因として、先月は特定の1ドメインに対して大量に検出していたのに対し、当月では同ドメインでの検出が大幅に減少したことがあります。検出内容の多くは先月までと同様に、Cookieを含む情報を外部ドメインに送信するJavaScriptを複数のWebサイトで検出したものでした。また、3番目に多く検出したTrojan.Script.Agentも同様の検出内容となっています。これらのマルウェアの機能に関しては、2018年9月の観測レポートにて解説しています。

2番目に多く検出したTrojan.JS.Iframeは、先月までと同様の検出内容であり、iframeタグを利用したJavaScriptを検出したものです。また、4番目に多く検出したBackdoor.PHP.WebShellは全て同一Webサイト上の同じWeb Shellを検出したものです。これらはWSO(Web Shell by oRb)と呼ばれるWeb Shellであることを確認しています。Web ShellがWebサーバにアップロードもしくはダウンロードされた場合、外部からWebサーバに対して不正な操作を実行される可能性があるため注意が必要です。

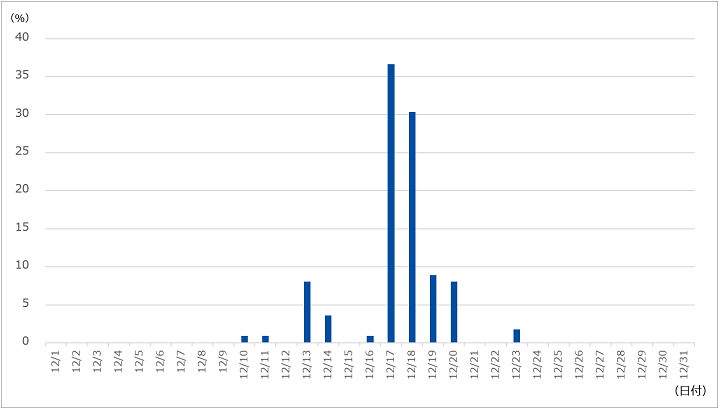

また、全体から見た数としては少ないですが、HEUR:Trojan.MSOffice.SAgentという名称でEmotetをダウンロードするdocファイルを検出しています。これまでEmotetはメールに添付されたdocファイルから感染を狙う傾向がありましたが、12月10日頃よりdocファイルをダウンロードするURLリンクを記載して感染を狙う日本語メールが確認されたという注意喚起がIPAより出されています。図-6に、対象期間におけるHEUR:Trojan.MSOffice.SAgentの検出傾向を示します。なお、図-6の縦軸は対象期間におけるHEUR:Trojan.MSOffice.SAgentの総検出数で正規化しています。

当該シグネチャについて、12⽉10⽇から中旬頃にかけて増加する傾向にありました。これはEmotetを拡散させるメール内のURLにアクセスしたことにより増加したと推測されます。

メール受信時におけるマルウェア検出

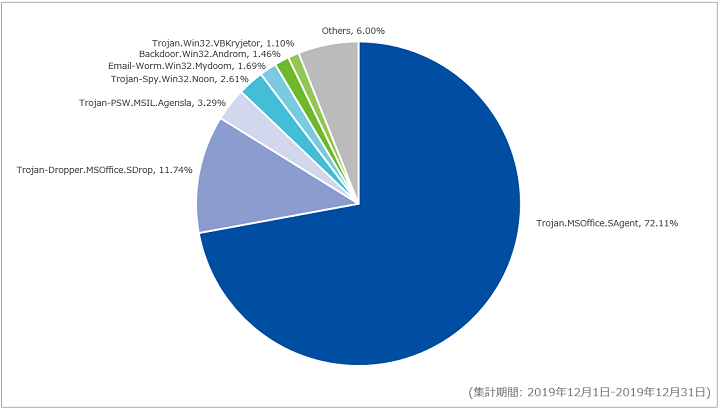

以下に対象期間における、メール受信時に検出したマルウェア種別の割合を示します。

対象期間内に最も多く検出したマルウェアはTrojan.MSOffice.SAgentで、全体の72.11%を占めています。先月と比べて8.24ポイント減少していました。次に多く検出したマルウェアはTrojan-Dropper.MSOffice.SDropであり、全体の11.74%を占めていました。

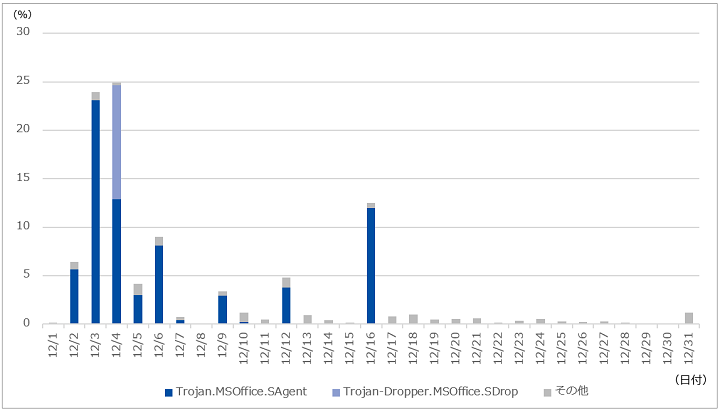

次に、日付別の検出傾向を図-8に示します。図-8では対象期間中の総検出件数で正規化しており、Trojan.MSOffice.SAgent及びTrojan-Dropper.MSOffice.SDropにおける検出結果を色分けしています。これらのシグネチャで検知している悪意ある添付ファイルの多くは、先月と同様にEmotetをダウンロードするマクロを含む、Microsoft Word 97-2003(doc)形式のファイルであることを確認しています。

図-8 からTrojan.MSOffice.SAgentは12月の第1週目に多く観測されており、下旬にはほとんど検出されてないことが分かります。また、当該シグネチャの検出率が12月10日頃より減少しています。このうち、中旬における検出率の減少は、Webアクセス時におけるマルウェア検出で示した結果と併せて考えると、Emotetを感染させるトリガーの傾向が添付ファイルからURLリンクに変化したことが要因であると推測されます。Trojan-Dropper.MSOffice.SDropは12月4日に最も多く検出していることが確認できます。

Emotetは、攻撃者が作成したdocファイルを開き、マクロを有効化することでダウンロード、実行されます。そのため、不用意に添付ファイルのマクロを有効化しないなどの注意が必要です。Emotetについての詳細は、2019年11月のセキュリティインシデントトピックにて解説しています。また、Trojan.MSOffice.SAgentでは、Emotetとは関連がないと考えられる、悪意あるリッチテキストファイル(RTF)も多く検知していました。これらのRTFファイルを開くと、内部に格納されている悪意あるマクロを含んだxlsファイルが実行されます。その結果、新たなマルウェアがダウンロードされる可能性があります。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールの大量送付に関する情報を示します。当月中にTrojan.MSOffice.SAgentとして検出したメールのうち、件名に日本語を含むメールに関する情報を示します。なお、以下は主要なものであり、全ての不審なメールを網羅しているわけではない点にご注意ください。

|

件名

|

添付ファイル名

|

備考

|

|---|---|---|

|

|

|

セキュリティインシデントカレンダー

当月発生した主要なインシデントを記載します。「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 12月3日(火) ~ 12月12日(木) |

セキュリティ事件 | 複数の企業は、マルウェア「Emotet」に感染したことを公表した。感染した端末に保存されていたメールアドレスや過去にやり取りしていたメール本文が漏えいした可能性があるとのこと。各企業を装った不審なメールを受信した際に、添付ファイルやURLリンクを開かないように注意喚起を行っている。公表されているものの一部は以下の通り。

12月3日(火)「不正メールに関するお詫びとお知らせ」 12月9日(月)「独立行政法人地域医療機能推進機構群馬中央病院におけるウイルス感染と感染に伴う不審メール発生に関するお詫びとお知らせ」 12月12日(木)「NTT 西日本グループ会社社員を装った不審なメール(なりすましメール)に関するお詫びと注意喚起について 」 |

| 12月3日(火) | セキュリティ事件 | 大手IT企業が、同グループ会社役員を名乗る人物からの虚偽電話により、一部の従業員情報を外部に流出させていたと報じられた。流出した情報の中には、氏名、社用メールアドレス、会社名、所属部門、役職、勤務地、内線電話番号、上司の氏名が含まれているとのこと。 |

| 12月4日(水) | セキュリティ事件 | 国内の中学校で、校内のサーバへ不正アクセスを行い、自身の成績表を改ざんした生徒が書類送検された。生徒は校内の生徒用タブレット端末に遠隔操作アプリを導入し、自身のスマートフォンなどで遠隔操作を実施。その後、事前に入手したパスワードを用いて教員用サーバへのアクセスを行い、自身の成績表を改ざんするなどしたとのこと。また、同生徒は学校のハードディスクを窃盗してたことも判明しており、同容疑でも書類送検されている。 |

| 12月5日(木) | セキュリティ事件 | 調理家電製品製造販売会社のグループ会社が運営する通販サイトにおいて、第三者による不正アクセスにより、最大280,052件の個人情報が外部に流出した可能性があることを公表した。クレジットカード情報の漏えいは無かったとしているが、個人情報に含まれていたメールアドレス宛に不審なメールが送信され、メール内に記載の偽装サイトに一部の顧客がクレジットカード情報を入力したことで、クレジットカード情報が不正に窃取された可能性があることが判明しているとのこと。

「【重要】個人情報流出についてのお知らせ(象印でショッピング)」 |

| 12月6日(金) | セキュリティ事件 | 国内の地方自治体において、リース契約満了に伴い返却したサーバからハードディスクが盗まれ、その内容が第三者により復元可能であったことが公表された。ハードディスクはリース会社がデータ消去を委託している企業の社員により横領され、オークションサイトへ出品・落札されたとのこと。同自治体は再発防止のために、リース品返却の際に内部でのデータ削除を行うことや、県職員での立ち合いのもと、データ記憶装置の物理的な破壊を行うよう、契約の見直しを行うとしている。 |

| 12月9日(月) | セキュリティ事件 | オンライン学習サービス運営会社は、同サービスを管理しているサーバのデータベースが第三者による不正アクセスによって書き換えられ、身代金を要求されたことを公表した。要求内容は、データベースの回復と引き換えに仮想通貨の送金を指示するものとのこと。また、同データベースには一部顧客の個人情報が含まれていたため、第三者へ個人情報が流出した可能性があるとのこと。

「不正アクセスによるお客様情報流出に関するお詫び」 |

| 12月10日(火) | 脆弱性情報 | Microsoft社は、同社が提供する複数製品に対するセキュリティ更新プログラムを公開した。Windowsに存在する、Win32kコンポーネントにおける特権昇格の脆弱性(CVE-2019-1458)など、複数の脆弱性が修正された。

「2019 年 12 月のセキュリティ更新プログラム」 「2019 年 12 月のセキュリティ更新プログラム (月例)」 “CVE-2019-1458 | Win32k Elevation of Privilege Vulnerability” |

| 12月17日(火) | 脆弱性情報 | Citrix社は、同社が提供するCitrix Application Delivery Controller、Citrix Gateway、及びCitrix SD-WANに、認証されていないリモートの攻撃者によって任意のコードを実行される可能性のある脆弱性(CVE-2019-19781)が存在することを公表した。公表時点で同脆弱性を修正する更新プログラムはリリースされていない。また、同脆弱性に対する緩和策を早急に適用するように呼び掛けている。

“CVE-2019-19781 – Vulnerability in Citrix Application Delivery Controller and Citrix Gateway” |

| 12月19日(木) | セキュリティ事件 | 海外のSNSに登録されている約2億6700万件以上のユーザ情報がElasticsearchデータベースとしてWeb上で閲覧可能な状態であったことが発表された。閲覧可能な状態であった情報の中には、ユーザID、電話番号、氏名、及びタイムスタンプが含まれるとのこと。同データベースを発見したComparitech社は、SMSを介したフィッシングなどに同データベースの情報が使用される可能性があると述べている。

“Report: 267 million Facebook users IDs and phone numbers exposed online” |

| 12月25日(水) | セキュリティ事件 | コンテンツプラットフォーム事業会社は、第三者による不正アクセスにより、最大33,715件の個人情報が流出した可能性があることを公表した。流出した可能性がある個人情報には、メールアドレス、ユーザID、ログインパスワードなどを含む会員情報33,639件、金融機関名、金融機関コードなどの銀行口座情報76件が含まれているとのこと。

「個人情報の流出に関するお詫びとお知らせ」 |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 12月2日(月) | Android | Google社は、同社が提供するAndroidデバイスにおける12月の月例セキュリティ情報を公開した。境界チェックの欠陥によりリモートの攻撃者が特権プロセスで任意のコードを実行させる可能性のある脆弱性(CVE-2019-2222、CVE-2019-2223)や、入力検証の欠陥によりリモートの攻撃者がサービス拒否(DoS)を引き起こさせる可能性のある脆弱性(CVE-2019-2232)など、複数の脆弱性が修正された。

“Android Security Bulletin—December 2019” |

| 12月2日(月) | LanScope Cat/An | MOTEX社は、同社が提供するLanScope Cat及びLanScope Anに対するセキュリティアップデートを公開した。端末使用者によって管理者権限で任意のコードを実行される可能性のある権限昇格の脆弱性(CVE-2019-6026)が修正された。

「【重要なお知らせ】LanScope Cat/Anにおける権限昇格の脆弱性について(CVE-2019-6026)」 |

| 12月3日(火) | Firefox 71

Firefox ESR 68.3 Thunderbird 68.3 |

Mozillaは、同社が提供する複数製品に対するセキュリティアップデートを公開した。Firefox、Firefox ESR、及びThunderbirdに存在するUse After Freeの脆弱性(CVE-2019-17008、CVE-2019-17010、CVE-2019-17011)など、複数の脆弱性が修正された。

“Mozilla Foundation Security Advisory 2019-36” “Mozilla Foundation Security Advisory 2019-37” “Mozilla Foundation Security Advisory 2019-38” |

| 12月4日(水) | OpenBSD | 海外のセキュリティ企業であるQualys社は、オープンソースのUnix系OSであるOpenBSDに、リモートから認証システムの認証をバイパスできる可能性のある脆弱性(CVE-2019-19521)を含む複数の脆弱性が存在することを発表した。OpenBSD開発チームによって、同脆弱性の修正を含むパッチが提供されているとのこと。

“Authentication vulnerabilities in OpenBSD” |

| 12月5日(木) | VMware ESXi

VMware Horizon DaaS |

VMware社は、VMware ESXi及びVMware Horizon DaaSに対するセキュリティアップデートを公開した。同製品にて使用されるOpenSLPに存在する、ヒープ領域の上書きによりリモートでコードを実行される可能性のある脆弱性(CVE-2019-5544)が修正された。

“VMware Security Advisories” |

| 12月10日(火) | Adobe複数製品 | Adobe社は、同社が提供する複数製品に対するセキュリティアップデートを公開した。Adobe Acrobat及びAdobe Acrobat Readerに存在する、範囲外読み取りの脆弱性(CVE-2019-16449、CVE-2019-16456、CVE-2019-16457、CVE-2019-16458、CVE-2019-16461、CVE-2019-16465)など、複数の脆弱性が修正された。

“Security update available for Adobe Acrobat and Reader | APSB19-55” “Security updates available for Adobe Photoshop CC | APSB19-56” “Security Updates Available for Brackets | APSB19-57” “Security updates available for ColdFusion | APSB19-58” |

| 12月10日(火) | Apple複数製品 | Apple社は、2019年12月10日及び11日の二日間にわたり、同社が提供する複数製品に対するセキュリティアップデートを公開した。iOS及びiPadOSに存在する、アプリケーションがシステム権限で任意のコードを実行する可能性のある脆弱性(CVE-2019-8832)や、macOSに存在する、アプリケーションが権限を昇格する可能性のある脆弱性(CVE-2019-8848)など、複数の脆弱性が修正された。

“About the security content of iOS 13.3 and iPadOS 13.3” “About the security content of iOS 12.4.4” “About the security content of macOS Catalina 10.15.2, Security Update 2019-002 Mojave, Security Update 2019-007 High Sierra” “About the security content of watchOS 6.1.1” “About the security content of tvOS 13.3” “About the security content of watchOS 5.3.4” “About the security content of Safari 13.0.4” “About the security content of iTunes 12.10.3 for Windows” “About the security content of iCloud for Windows 10.9” “About the security content of iCloud for Windows 7.16 (includes AAS 8.2)” “About the security content of Xcode 11.3” |

| 12月10日(火) | Chrome 79.0.3945.79 | Google社は、Google Chromeのセキュリティアップデートを公開した。Use After Freeの脆弱性(CVE-2019-13725、CVE-2019-13729、CVE-2019-13732)や、ヒープバッファオーバーフローの脆弱性(CVE-2019-13726)など、複数の脆弱性が修正された。

“Stable Channel Update for Desktop” |

| 12月13日(金) | WordPress 5.3.1 | WordPress Foundationは、WordPressのセキュリティアップデートを公開した。権限のないユーザがREST APIを介して投稿が可能性となる脆弱性や、クロスサイトスクリプティングの脆弱性など、複数の脆弱性が修正された。

“WordPress 5.3.1 Security and Maintenance Release” |

| 12月16日(月) | サイボウズ Office 10.8.4 | サイボウズ社は、同社が提供するサイボウズOfficeに対するセキュリティアップデートを公開した。カスタムアプリに関するパス・トラバーサルの脆弱性(CVE-2019-6022)や、アドレス帳に関する閲覧制限回避の脆弱性(CVE-2019-6023)などが修正された。

「サイボウズ Office 10 脆弱性に関するお知らせ」 |

| 12月17日(火) | Chrome 79.0.3945.88 | Google社は、Chromeのセキュリティアップデートを公開した。media pickerにおけるUse After Freeの脆弱性(CVE-2019-13767)が修正された。

“Stable Channel Update for Desktop” |

| 12月18日(水) | Apache Tomcat 7.0.99、8.5.50、9.0.30 | Apache Software Foundationは、Apache Tomcatに対するセキュリティアップデートを公開した。JMX Remote Lifecycle Listenerで構成されている場合に中間者攻撃によってJMXインターフェースのアクセスに使用されるユーザ名及びパスワードが取得される可能性のある脆弱性(CVE-2019-12418)や、FORM認証を使用する場合にセッション固定攻撃によってなりすましが行われる可能性のある脆弱性(CVE-2019-17563)が修正された。

“Fixed in Apache Tomcat 7.0.99” “Fixed in Apache Tomcat 8.5.50” “Fixed in Apache Tomcat 9.0.30” |

| 12月18日(水) | PHP 7.2.26、7.3.13、7.4.1 | PHP開発チームは、PHPのセキュリティアップデートを公開した。Bcmathにおけるバッファアンダーフローの脆弱性(CVE-2019-11046)や、EXIFにおけるヒープバッファオーバーフローの脆弱性(CVE-2019-11047)など、複数の脆弱性が修正された。

“PHP 7.2.26 Released” “PHP 7.3.13 Released” “PHP 7.4.1 Released!” |

| 12月18日(水) | Drupal 7.69、8.7.11、8.8.1 | Drupalは、Drupal 7.x、8.7.x、及び8.8.xの脆弱性に対処するセキュリティアップデートを公開した。サードパーティ製ライブラリ「Archive_Tar」に存在するファイル処理の脆弱性や、install.phpにアクセスした際にキャッシュされたデータが破損してサービス拒否(DoS)を引き起こす可能性のある脆弱性など、複数の脆弱性が修正された。

“Drupal core – Moderately critical – Denial of Service – SA-CORE-2019-009” “Drupal core – Moderately critical – Multiple vulnerabilities – SA-CORE-2019-010” “Drupal core – Moderately critical – Access bypass – SA-CORE-2019-011” “Drupal core – Critical – Multiple vulnerabilities – SA-CORE-2019-012” |

| 12月31日(火) | Apache Solr 8.4 | Apache Software Foundationは、Apache Solrに存在するリモートコード実行の脆弱性(CVE-2019-17558)について公表した。アップグレードまたは構成の変更によって影響を緩和することができるとのこと。

“CVE-2019-17558: Velocity custom template RCE vulnerability” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。