- 2020年1月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2020年1月観測レポートサマリ

本レポートでは、2020年1月中に発生した観測情報と事案についてまとめています。

DDoS攻撃は先月と比較して検出件数に大きな変動はないものの、攻撃時に発生した最大パケット数及び最大通信量は大幅に減少しました。最大規模を記録した攻撃はSNMPを用いたUDP Amplification攻撃で、最長時間を記録した攻撃はNTPを用いたUDP Amplification攻撃でした。

IPS/IDSにおいて検出したインターネットからの攻撃について、Mirai亜種によるルータに対する攻撃は全体の約6割を占めていました。当月は1月17日以降、PHPUnitにおける脆弱性(CVE-2017-9841)の有無を確認するスキャン通信が多く観測されています。

Webサイト閲覧時における検出では、iframeタグを利⽤して外部サイトにアクセスさせるJavaScriptが全体の50%を占めておりました。しかし、先月と比較して検出数に大きな差はなく、年始休暇によるWebアクセス数減少が影響していると考えられます。メールでは先月と同様、バンキングマルウェアのEmotetに感染させるMicrosoft Word 97-2003形式(doc)のファイルを添付したメールが多く検出されています。日付別の検出傾向では、12月下旬から1月上旬まで検出されていませんでしたが、1月14日以降に再び検出されるようになりました。

DDoS攻撃の観測情報

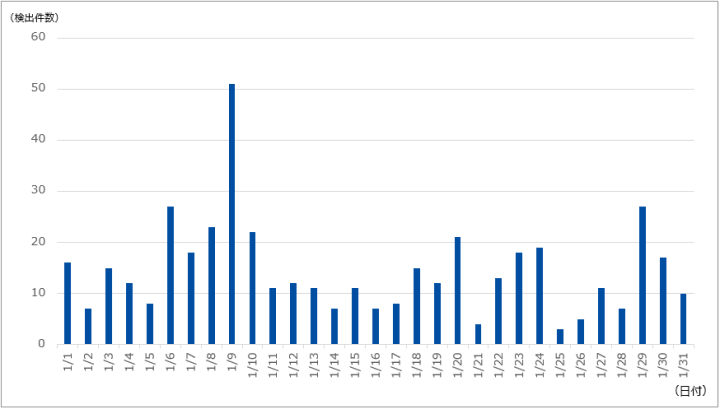

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。ただし、規模の大小や期間などから、攻撃先が特定可能な事案についてはこの集計から除いています。

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は448件であり、1日あたりの平均件数は14.45件でした。期間中に観測された最も規模の大きな攻撃では、最大で約25万ppsのパケットによって2.19Gbpsの通信が発生しました。この攻撃はSNMPを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は16分にわたるもので、最大で1.02Gbpsの通信量が発生しました。この攻撃はNTPを用いたUDP Amplificationでした。

IIJマネージドセキュリティサービスの観測情報

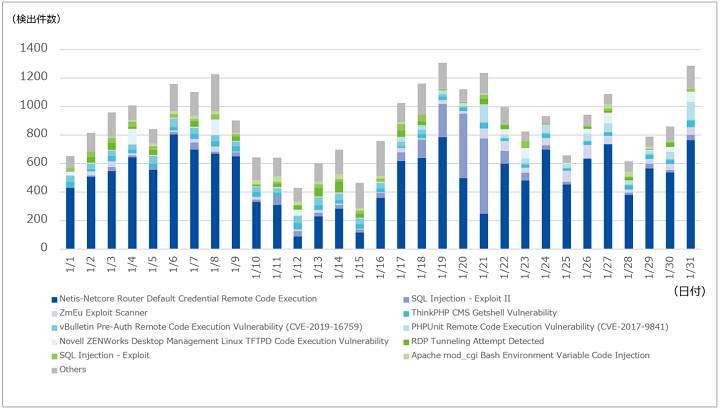

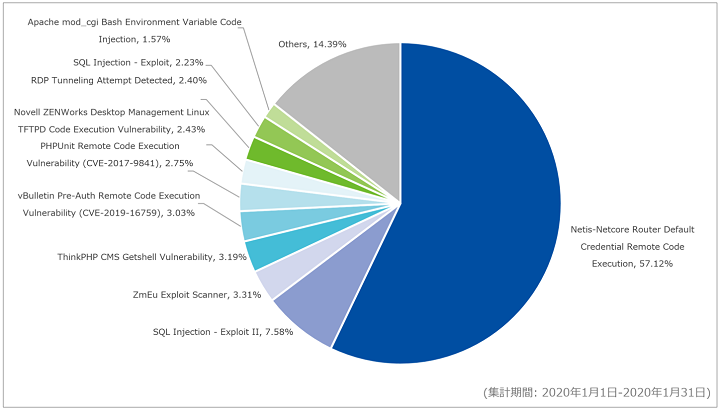

IIJマネージドIPS/IDSサービスでは、Netis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。当月は先月と比べ9.55ポイント減少しており、全体の57.12%を占めていました。また前月に引き続き、SQL Injection – Exploit IIやvBulletin Pre-Auth Remote Code Execution Vulnerability(CVE-2019-16759)も多く観測しています。

以下に、今回の対象期間に検出した1サイトあたりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

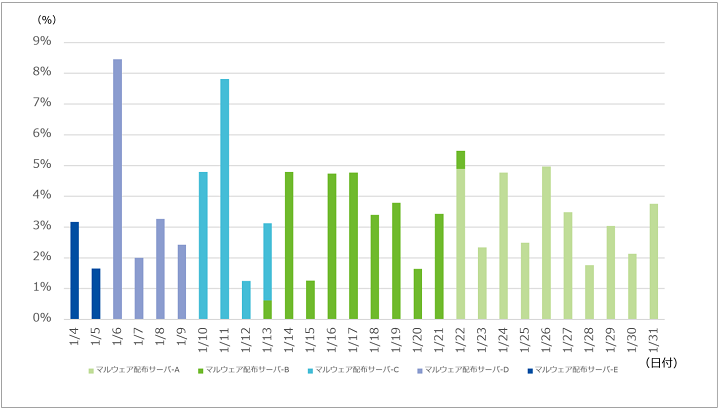

Netis-Netcore Router Default Credential Remote Code Executionで検出した通信の多くには、外部のマルウェア配布サーバからスクリプトをダウンロードし、実行するコマンドが含まれていました。スクリプトは、Gafgyt亜種のダウンローダであることを確認しています。

当該シグネチャで検出した送信元の国としてはアメリカ合衆国が最も多く全体の約8割を占めており、次いでカナダ、ウクライナ、モルドバ、シンガポールからの通信を多く観測しています。また、送信元IPアドレス(攻撃者IPアドレス)は一定期間のみ感染活動を行ったものや継続的に感染活動を行っていたものを確認しています。特に、継続的に感染活動を行っていた攻撃者は、数日ごとに感染活動に利用するマルウェア配布サーバを変更する傾向がありました。図-4に、継続的に感染活動を行っていた単一の攻撃者によって指定されたマルウェア配布サーバの推移を示します。

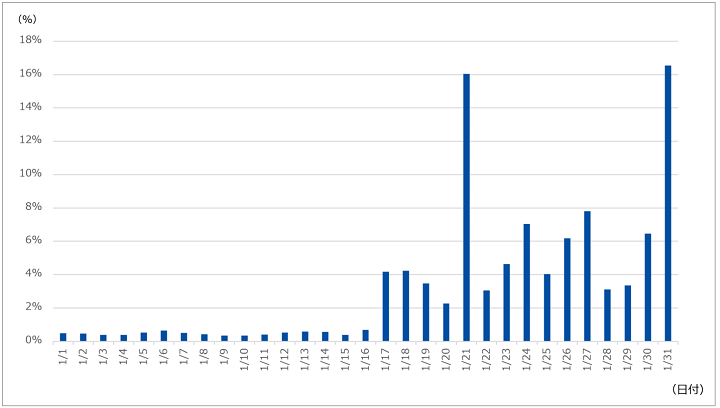

また、当月は1月17日よりPHPUnit Remote Code Execution Vulnerability(CVE-2017-9841)の観測が増加する傾向にありました。図-5に、CVE-2017-9841の脆弱性を狙った通信の検出傾向を示します。

PHPUnitはPHP用のテストフレームワークであり、CVE-2017-9841の脆弱性を有する場合には、脆弱性を利用して任意のコードがサーバ上で実行される可能性があります。SOCで観測した通信は、「/vendor/phpunit/phpunit/src/Util/PHP/eval-stdin.php」へのアクセスが多く、ほとんどが特定文字列のハッシュ値を計算するコードを送信し、脆弱性の有無を確認するスキャン行為であることを確認しています。当該脆弱性を修正したパッチは既に公開されています。PHPUnitをご利用の場合は、最新バージョンへのアップデートを推奨いたします。なお、本事象について詳細なレポートはこちらに公開していますので、併せてご確認ください。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

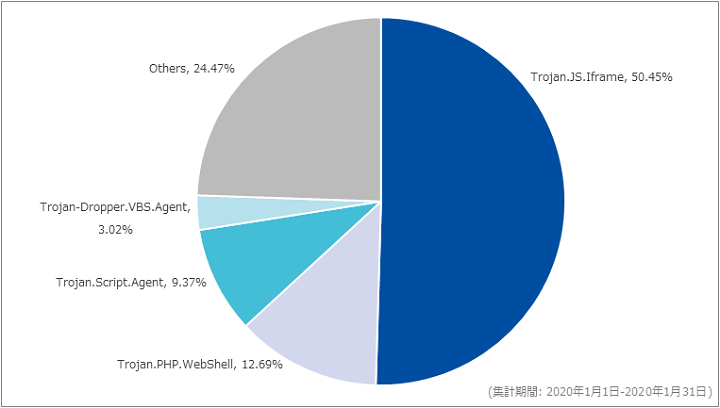

図-6に今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

当月は、Trojan.JS.Iframeが最も多く検出され、全体に占める割合は50.45%でした。先月に比べ19.94ポイント増加していますが、実際の検出数に大きな変化はありませんでした。年始休暇によりWebアクセス数が減少したため全体の検出数が減少し、検出数に大きな変化のなかった当該シグネチャの検出割合が相対的に増加したものと考えられます。Trojan.JS.Iframeの検出内容は、iframeタグを利用して外部サイトにアクセスさせるJavaScriptを検出したものでした。

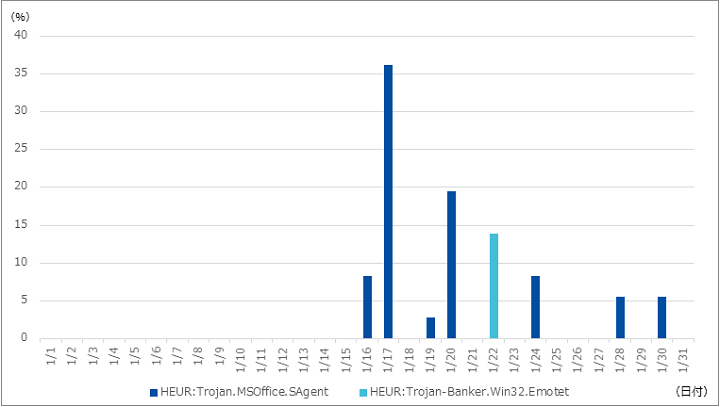

先月に引き続き、1月16日から末日にかけてEmotetに関する検出を複数確認しています。EmotetをダウンロードするdocファイルをHEUR:Trojan.MSOffice.SAgent、そのdocファイル内のマクロによりダウンロードされる実行ファイル(Emotet)をHEUR:Trojan-Banker.Win32.Emotetで検出しています。図-7に、対象期間における両検体の検出傾向を示します。なお、図-7の縦軸は対象期間における両検体の総検出数で正規化しています。

HEUR:Trojan.MSOffice.SAgentの検出では、メールに添付されているdocファイルをWebメール経由でダウンロードしているものと、docファイルが設置されているWebサイトに直接アクセスしたものがありました。添付ファイルによる攻撃だけではなく、URLリンクをメール本文に記載する攻撃も先月と同様に発生していたことがわかります。1月22日にはHEUR:Trojan-Banker.Win32.Emotetを複数検出していました。検出されたファイルは、異なるURLからダウンロードされたものでしたが、単一のdocファイルにより発生した通信であったことを確認しています。

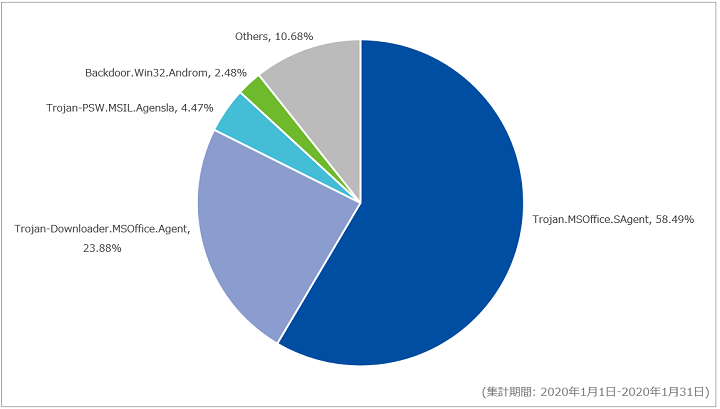

メール受信時におけるマルウェア検出

以下に対象期間における、メール受信時に検出したマルウェア種別の割合を示します。

対象期間中に最も多く検出したマルウェアはTrojan.MSOffice.SAgentで、全体の58.49%を占めていました。次点で多かったのは、Trojan-Downloader.MSOffice.Agentで、全体の23.88%を占めていました。どちらのシグネチャも、検知している悪意ある添付ファイルの多くは、先⽉と同様にEmotetをダウンロードする⽬的のマクロを含む、docファイルであることを確認しています。

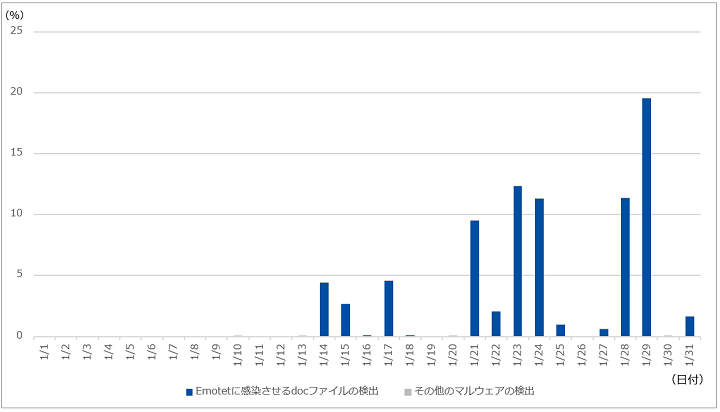

次に、日付別の検出傾向を図-9に示します。図-9では対象期間中の総検出件数で正規化しており、Emotetに感染させるdocファイルの検出を色分けしています。

Emotetに感染させることを⽬的としたメールは、12⽉下旬から1⽉上旬まで検出されていませんでした。しかし、1⽉14⽇から再び検出されるようになり、1⽉末にかけて検出の傾向が増加しています。

以下に、対象期間に検出したTrojan.MSOffice.SAgent及びTrojan-Downloader.MSOffice.Agentのうち、件名が日本語を含むメールに関する情報を示します。なお、以下は主要なものであり、全ての不審なメールを網羅しているわけではない点にご注意ください。

|

件名例

|

添付ファイル名例

|

|---|---|

|

|

当⽉は、新たに使⽤されるようになった件名、添付ファイル名を多数観測しています。なお、SOCでは実在する組織名を使った件名でコロナウィルス(COVID-19)の情報を装うメールを1⽉28⽇から31⽇にかけて検出しています。1⽉30⽇にはこのメールに関する注意喚起がIPAから公開されました。この例や件名に賞与と入ったメールのように、国内の情勢に関連する形で攻撃が⾏うことで、マルウェアの感染を狙う特徴が⾒られます。

セキュリティインシデントカレンダー

当月発生した主要なインシデントを記載します。「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 1月2日(木) | 脆弱性情報 | Cisco Systems社は、Cisco Data Center Network Managerに存在する、リモートの攻撃者により認証がバイパスされる可能性のある脆弱性を修正するセキュリティアップデートを公開した。また、1月15日のセキュリティアドバイザリの更新にて、同脆弱性のPoC(概念実証コード)が存在することを公表した。SOCでも同脆弱性を狙った攻撃を観測しており、観測状況について記事を掲載している。 |

| 1月7日(火) | 脆弱性情報 | Mozillaは、1月7日から10日にかけて、Firefox、Firefox ESR、及びThunderbirdにおける、既に悪用が確認されているものを含む、複数の脆弱性についてのセキュリティアドバイザリを公開した。 |

| 1月8日(水) | その他 | ヤフー社は、不正アクセスの可能性を低減するため、4年以上利用実績がないYahoo! JAPAN IDに対して、停止措置をとることを公表した。 |

| 1月14日(火) | セキュリティ事件 | 金融サービス会社は、オンライン決済サービスの加盟店サイトにて、詐欺行為が行われたことを公表した。 |

| 1月14日(火) | その他 | Google社は、2022年までにGoogle Chromeにおけるサードパーティ製Cookieのサポートを段階的に廃止する予定であることを公表した。 |

| 1月14日(火) | 観測情報 | SOCでは、マルウェア「Emotet」に感染させるdocファイルを添付したメールの検出を観測した。12月下旬から1月上旬において、Emotetに感染させる目的のメールは検出していなかったが、1月14日頃から再び検出されるようになり、1月末日にかけて検出が増加している。詳細は、本観測レポート内「Web/メールのマルウェア脅威の観測情報」に記載。 |

| 1月17日(金) | 脆弱性情報 | Microsoft社は、Internet Explorerにおいて、リモートコード実行の脆弱性(CVE-2020-0674)が存在することを公表した。なお、同脆弱性については悪用が確認されているが、2月11日に公開された月例セキュリティ更新プログラムにおいて修正された。 |

| 1月20日(月) | セキュリティ事件 | 総合電機メーカーは、同社が利用するウイルス対策システムにおけるセキュリティパッチ公開前の脆弱性を突いた第三者の不正アクセスを受け、個人情報及び機密情報が流出した可能性があることを公表した。 |

| 1月22日(水) | セキュリティ事件 | 海外のIT大手企業は、昨年12月5日に行ったカスタマーサポートに関する情報が格納されたデータベースの設定変更の際に、データの公開状態を誤って設定していたことを公表した。 |

| 1月24日(金) | 脆弱性情報 | 海外のセキュリティ専門家は、Windowsのリモートデスクトップゲートウェイ(RDゲートウェイ)のバグを利用し、SYSTEM権限で任意のコードを実行することが可能であるPoCを公開した。 |

| 1月25日(土) | セキュリティ事件 | 大手通信キャリアは、元社員が同社の作業文書などを無断に社外に持ち出したことなどで、不正競争防止法違反の疑いで逮捕されたことを公表した。 |

| 1月27日(月) | セキュリティ事件 | 海外のセキュリティ会社が提供しているウイルス対策製品にて収集されたユーザ情報が、データ収集事業をおこなっていた同社の子会社によって、複数の企業に販売されていたことが報じられた。 これを受け、同社は1月31日にデータ提供事業から引き上げることを発表した。 |

| 1月28日(火) | 観測情報 | SOCでは、コロナウイルス(COVID-19)を題材とした、マルウェア「Emotet」の感染を狙うメールを観測した。 |

| 1月29日(木) | その他 | 独立行政法人情報処理推進機構(IPA)は、2019年に発生した情報セキュリティの事案について10大脅威を選出し、ランキング形式で公表した。 |

| 1月29日(木) | 脆弱性情報 | 海外のセキュリティ研究チームは、OpenSMTPDにおいて、任意のコード実行の脆弱性(CVE-2020-7247)が存在することを発表した。なお、同脆弱性のPoCが公開されているとのこと。 |

| 1月31日(土) | セキュリティ事件 | 大手総合電気メーカは、防衛事業部門で利用している社内サーバの一部が、第三者による不正アクセスを受けていたことを公表した。 |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 1月6日(月) | Android | Google社は、同社が提供するAndroidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Android Security Bulletin—January 2020” |

| 1月7日(火) | Google Chrome 79.0.3945.117 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 1月7日(火) | 複数のMozilla製品 | Mozillaは、同社が提供する複数のMozilla製品に対するセキュリティ更新プログラムを公開した。また、1月8日にFirefoxの再アップデートを公開した。

“Security Vulnerabilities fixed in Firefox 72” “Security Vulnerabilities fixed in Firefox ESR 68.4” “Security Vulnerabilities fixed in Firefox 72.0.1 and Firefox ESR 68.4.1” “Security Vulnerabilities fixed in Thunderbird 68.4.1” |

| 1月8日(水) | Cisco IOS

Cisco IOS XE Cisco Webex Video Mesh |

Cisco Systems社は、Cisco IOSに存在するクロスサイトリクエストフォージェリの脆弱性、及びCisco Webex Video Meshに存在するコマンドインジェクションの脆弱性に対するセキュリティアップデートを公開した。

“Cisco IOS and Cisco IOS XE Software Web UI Cross-Site Request Forgery Vulnerability” “Cisco Webex Video Mesh Node Command Injection Vulnerability” |

| 1月8日(水) | Junos OS | Juniper社は、同社が提供するJunos OSに存在するパストラバーサル及び、クロスサイトスクリプティング攻撃が行われる可能性のある脆弱性を修正するセキュリティアップデートを公開した。

“2020-01 Security Bulletin: Junos OS: Path traversal vulnerability in J-Web (CVE-2020-1606)” ”2020-01 Security Bulletin: Junos OS: Cross-Site Scripting (XSS) in J-Web (CVE-2020-1607)” |

| 1月14日(火) | Microsoft複数製品 | Microsoft社は、 同社が提供する複数のソフトウェアに対する1月の月例セキュリティ更新プログラムを公開した。また、同日はWindows 7の月例セキュリティ更新プログラムが新規に一般公開される最後の日となった。

「2020 年 1 月のセキュリティ更新プログラム」 「2020 年 1 月のセキュリティ更新プログラム (月例)」 |

| 1月14日(火) | Oracle複数製品 | Oracle社は、同社が提供する複数の製品に対する定期更新プログラムを公開した。

“Oracle Critical Patch Update Advisory – January 2020” |

| 1月14日(火) | Adobe Experience Manager

Illustrator CC 2019 |

Adobe社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“Security updates available for Adobe Experience Manager | APSB20-01” “Security Updates Available for Adobe Illustrator CC | APSB20-03” |

| 1月14日(火) | VMware Tools for Windows | VMware社は、VMware Tools for Windowsに存在する、ローカル環境における権限昇格の脆弱性を修正するセキュリティアップデートを公開した。

“VMware Security Advisories” |

| 1月16日(木) | Google Chrome 79.0.3945.130 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 1月21日(火) | Samba 4.11.5

Samba 4.10.12 Samba 4.9.18 |

Samba開発チームは、Sambaに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“CVE-2019-14902.html” “CVE-2019-14907.html” “CVE-2019-19344.html” |

| 1月22日(水) | Cisco複数製品 | Cisco Systems社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“Cisco Smart Software Manager On-Prem Web Interface Denial of Service Vulnerability” “Cisco IOS XR Software BGP EVPN Operational Routes Denial of Service Vulnerability” “Cisco IOS XR Software BGP EVPN Denial of Service Vulnerabilities” “Cisco Firepower Management Center Lightweight Directory Access Protocol Authentication Bypass Vulnerability” |

| 1月23日(木) | PHPの複数バージョン | PHP開発チームは、PHPに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“PHP 7.4.2 Released” “PHP 7.3.14 Released” “PHP 7.2.27 Released” |

| 1月24日(金) | Cisco Webex Meetings Suite

Cisco Webex Meetings Online |

Cisco Systems社は、Cisco Webex Meetings Suite及びCisco Webex Meetings Onlineに存在する、脆弱性に対するセキュリティアップデートを公開した。

“Cisco Webex Meetings Suite and Cisco Webex Meetings Online Unauthenticated Meeting Join Vulnerability” |

| 1月24日(金) | Citrix Application Delivery Controller

Citrix Gateway Citrix SD-WAN WANOP |

Citrix社は、Citrix Application Delivery Controller、Citrix Gateway、及びCitrix SD-WAN WANOPの脆弱性(CVE-2019-19781)に対応する全てのソフトウェアアップデートのリリース完了を公表した。

“CVE-2019-19781 – Vulnerability in Citrix Application Delivery Controller, Citrix Gateway, and Citrix SD-WAN WANOP appliance” |

| 1月28日(火) | Magentoの複数バージョン | Magento社は、同社が提供するECプラットフォームであるMagentoに対するセキュリティアップデートを公開した。

“Magento 2.3.4, 2.3.3-p1 and 2.2.11 Security Update” |

| 1月29日(水) | Apple 複数製品 | Apple社は、同社が提供する複数製品の脆弱性に対応するセキュリティアップデートを公開した。

「複数の Apple 製品における脆弱性に対するアップデート」 |

| 1月29日(水) | Cisco Small Business Switches | Cisco Systems社は、同社が提供する製品の複数の脆弱性に対するセキュリティアップデートを公開した。

“Cisco Small Business Switches Information Disclosure Vulnerability” “Cisco Small Business Switches Denial of Service Vulnerability” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。