- 2022年12月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2022年12月観測レポートサマリ

本レポートでは、2022年12月中に発生した観測情報と事案についてまとめています。

当月はDDoS攻撃の総攻撃検出件数及び1日あたりの平均件数に大きな変化はなく、最大規模を観測した攻撃はDNSプロトコルを用いたUDP Amplificationを観測しています。また、当月最も長く継続した攻撃は15分にわたるもので、主にCHARGENやNTPなどの複数プロトコルを用いたUDP Amplificationでした。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月はRealtek Jungle SDKの脆弱性(CVE-2021-35394)を狙ったコマンドインジェクションが最も多く観測されています。次点は前月最も多く観測されたSQLインジェクションでした。

Webサイト閲覧時における検出では、当月も難読化されたJavaScriptが多く観測されています。不審なメールの分析では、個人情報を窃取したと脅迫するメールを最も多く観測しており、次点ではWarzone RATへの感染を狙ったメールを観測しています。

DDoS攻撃の観測情報

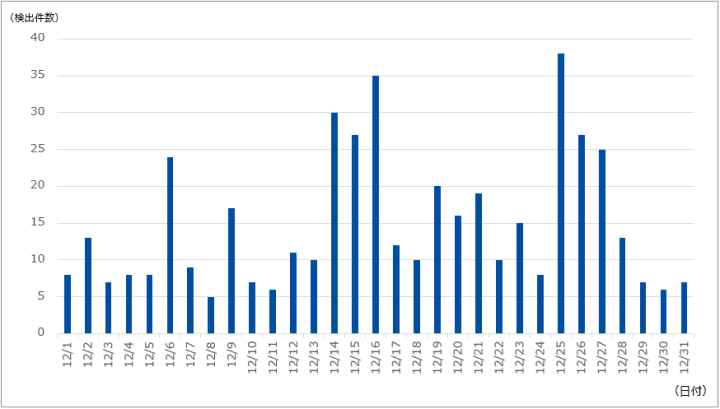

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は458件であり、1日あたりの平均件数は14.77件でした。期間中に観測された最も規模の大きな攻撃では、最大で約96万ppsのパケットによって8.01Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は15分にわたるもので、最大で42.18Mbpsの通信が発生しました。この攻撃は主にCHARGENやNTPなど複数のプロトコルを用いたUDP Amplificationでした。

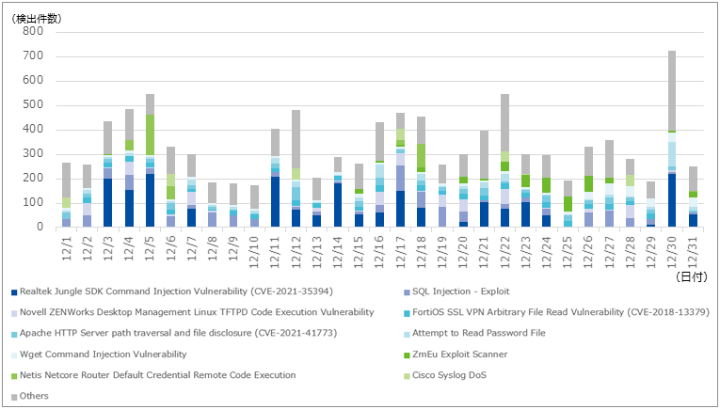

IIJマネージドセキュリティサービスの観測情報

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

対象期間内に最も多く検出したのはRealtek Jungle SDK Command Injection Vulnerability (CVE-2021-35394)で、先月よりも16.88ポイント増の20.50%を占めていました。当該シグネチャではRealtek製チップセット(SoC)に同梱されているソフトウェア開発キット(SDK)の脆弱性を利用した攻撃を検出しています。本脆弱性は当該SDKで提供される診断ツールの欠陥によるメモリ破壊が原因で、任意のコードを実行することが可能となります。当月に観測した通信からは、本脆弱性の悪用時に用いられる文字列「orf;」を含んだコマンドインジェクションを確認できます。ペイロードの内容は外部にあるマルウェア配布サーバからスクリプトをダウンロードし実行を試みるもので、本記事作成時における調査では配布サーバのIPアドレスがMiraiのボットネットに属することを確認しています。

次点で多く検出したのはSQL Injection ‒ Exploitで、先月よりも8.05ポイント減の10.17%を占めていました。当該シグネチャではWebアプリケーションに対する攻撃を検出しており、検索サイトのクローラを装ったブラインドSQLインジェクションを多く観測しています。

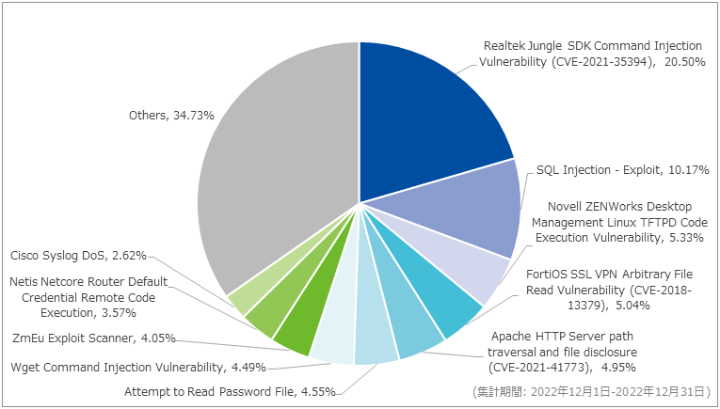

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-4に示します。

対象期間内に最も多く検出したのはHEUR:Trojan.Script.Genericで、前月から2.97ポイント増の55.97%を占めていました。前月に引き続き「if(ndsj === undefined)」や「if(ndsw === undefined)」から始まるJavaScriptコードを多数確認したほか、一定の確率でフィッシングサイトにリダイレクトするJavaScriptコードも確認しています。

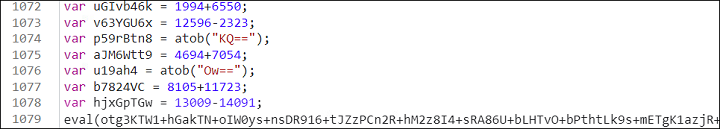

前月の1%未満から検出数、検出割合ともに増加したシグネチャHEUR:Trojan-PSW.Script.Genericは、当月の検出の1.94%を占めていました。当該シグネチャでは一例として、1,000個以上の変数を組み合わせたJavaScriptコードの挿入を検出しています。図-5に検出したコードの一部を示します。

上記の挿入コードを整形した結果、Cookie情報やWebサーバのホスト名を取得し、外部URLに送信する内容であることを確認しています。取得されたデータはコード内で定義される変数の値に応じてGETメソッド、またはPOSTメソッドのいずれかで送信されます。過去には送信先URLへ前述のデータを送信していたとされる情報がありますが、調査時点では送信先URLのドメインは失効していました。

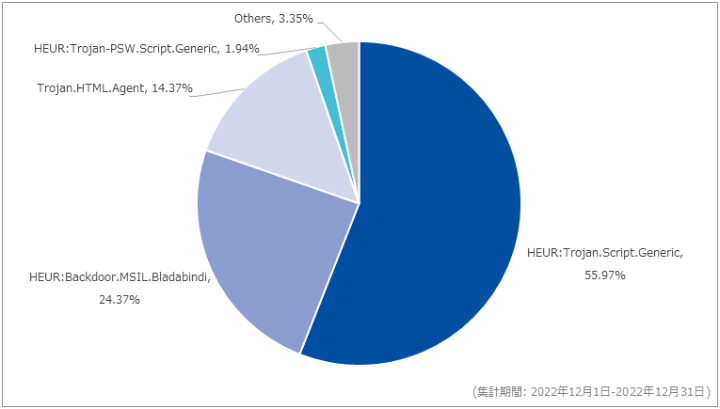

メール受信時におけるマルウェア検出

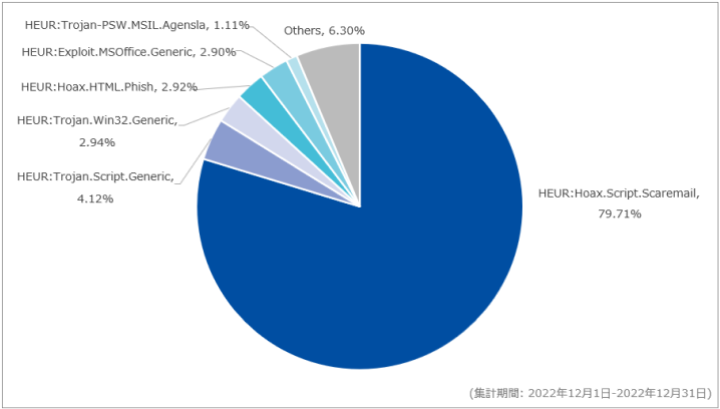

当月最も多く検出したのはHEUR:Hoax.Script.Scaremailで、前月比58.15ポイント増の79.71%でした。前月と比較して、当月はHEUR:Hoax.Script.Scaremailの検知数が大幅に増加していることを確認しています。当該シグネチャで検出したメールの大半は「Your personal data has leaked due to suspected harmful activities.」という、個人情報を窃取したと脅迫する趣旨の件名を含んだものでした。

次点で多く観測したのはHEUR:Trojan.Script.Genericで、前月比1.01ポイント減の4.12%でした。当該シグネチャではMicrosoft Excel(XLSM)形式のファイルを圧縮したZIP形式のファイルを検出しています。このXLSM形式のファイルは、Warzone RATへの感染を狙ったものでした。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|

|

|

|

|

|

|

当月はAgentTeslaやIcedIDへの感染を狙った日本語のメールを観測しています。それぞれのメールに使用されている件名または添付ファイル名には、支払いに関する文言が含まれています。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 12月1日(木) | セキュリティ事件 | 教育機関は、レンタルサーバ上で公開している教育研究センターのホームページに不正アクセスがあり、管理者権限アカウントが乗っ取られ、メール送信の踏み台にされていたことを公表した。公表時点では当該サーバには公開情報のみ保管されていたとのこと。 |

| 12月2日(金) | セキュリティ事件 | 国立研究機関は、個人情報を含むUSBメモリを紛失したことを公表した。USBメモリには、同研究機関の会議資料や職員採用に係わる応募書類などが含まれ、最大で1,048名の個人情報を漏えいした可能性があるとのこと。当該USBメモリを最後に確認したのは2021年11月26日頃で、2022年4月17日に職員からUSBメモリ紛失の報告があったとのこと。 |

| 12月2日(金) | 脅威情報 | 米国国土安全保障省傘下のサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は、連邦捜査局(FBI)と共同で「Cuba Ransomware」のIoC情報を含むCybersecurity Advisory(CSA)を公開した。FBIの調査によると、同ランサムウェアによって2022年8月時点で世界中から101組織が侵害され、攻撃者が要求した総額1億4,500万米ドルに対して6,000万米ドルの身代金が支払われているとのこと。 |

| 12月5日(月) | セキュリティ事件 | 自治体は、同自治体が運営するスポーツ施設の工事請負受注者が使用するサーバに対してサイバー攻撃があり、工事施工図面や工事関連の自治体担当者とのメールなどが流出した可能性があることを公表した。 |

| 12月5日(月) | 脆弱性情報 | Eclypsium社は、American Megatrends社製のMegaRACベースボード管理コントローラ(Baseboard Management Controller、BMC)に3つの脆弱性(CVE-2017-2827、CVE-2022-40259、CVE-2022-40242)が存在することを公表した。当該脆弱性は「BMC&C」と呼ばれており、緩和策が提示されている。 |

| 12月8日(木) | セキュリティ事件 | 医療機関は、同機関のコンピュータが不正アクセスを受け、電子カルテの一部が閲覧できない状態になったことを公表した。公表時点では電子カルテの一部が閲覧できない状態であることから、受診時に保険証のコピーや問診表の記入などの対応が必要となっているとのこと。 |

| 12月12日(月) | セキュリティ事件 | 公益社団法人は、同法人のサーバがランサムウェアによる攻撃を受け、個人情報が含まれるデータの毀損があったことを公表した。該当攻撃による情報流出の有無や範囲の特定、原因の究明とシステムの復旧に努めているとのこと。 |

| 12月12日(月) | セキュリティ事件 | 総合商社は、同社海外子会社のサーバがランサムウェアと思われる不正アクセスを受けたことを公表した。公表時点では、同社海外子会社における社内サーバ、ネットワークシステムは概ね復旧済みで、生産活動も再開したとのこと。 |

| 12月12日(月) | 脆弱性情報 | Fortinet社は、同社が提供するFortiOSの複数バージョンに存在する脆弱性及び悪用事例を公開した。本脆弱性はヒープベースのバッファオーバーフローの脆弱性であり、認証されていない第三者からの細工されたリクエストにより任意のコードやコマンドを実行される可能性があるとのこと。 |

| 12月13日(火) | セキュリティ事件 | 公立大学は、同大学教授が使用するメールアカウントに不正アクセスがあり、5,288人分の個人情報を漏えいした可能性があると公表した。漏えいした可能性のある情報は、氏名、メールアドレス、部署、職場電話番号、住所、顔写真などとのこと。当該メールアカウントを使用する教授がスマートフォンなどを所持していないことから二段階認証を除外し、パスワードは数桁の簡単なものを使用していたとのこと。 |

| 12月13日(火) | セキュリティ事件 | アパレル会社は、同社の運営するECサイトが不正アクセスを受け、2019年8月22日から2022年8月4日の期間中にクレジットカード決済を行った利用者の個人情報873件が漏えいした可能性があることを公表した。漏えいした可能性のある情報は、クレジットカード名義人名、カード番号、有効期限、セキュリティコード、メールアドレス、パスワード、氏名、住所、電話番号とのこと。 |

| 12月13日(火) | 脆弱性情報 | Citrix社は、Citrix ADC及びCitrix Gatewayに存在するリモートコード実行の脆弱性(CVE-2022-27518)を公開した。当該脆弱性を悪用された場合、認証されていないリモートの攻撃者がアプライアンスで任意のコードを実行できる可能性があると報告されており、回避策として影響を受けないバージョンへのアップデートを推奨している。 |

| 12月16日(金) | セキュリティ事件 | 国立大学は、同大学が運用しているサーバ内にある計5サイトが不正アクセスを受け、1,059人分の個人情報が漏えいした可能性があると公表した。当該サーバのホームページで使用されているコンテンツマネージメントシステム(CMS)の管理者ID及びパスワードが詐取されたことにより、不正なプログラムが書き込まれたのこと。 |

| 12月19日(月) | セキュリティ事件 | 無線機器製造会社は、同社が運用管理するサポートセンター用サーバが不正アクセスを受け、個人情報が流出した可能性があると公表した。流出した可能性がある情報は、2012年7月3日から2022年11月20日の間に製品サポートサイトの問合せフォームより送信されたメールアドレス1,086件とのこと。サーバの平均月次アクセス数が大幅に増えたことから、異常が発生していることに気付いたとのこと。 |

| 12月19日(月) | セキュリティ事件 | 公立図書館は、同図書館の業務用ファイルサーバなどがランサムウェアに感染したことを公表した。後日、外部からの不正アクセスによりネットワーク機器を介して業務用ファイルサーバが感染したとの続報を公表した。 |

| 12月20日(火) | 脆弱性情報 | CrowdStrike社は、Outlook Web Access (OWA)を介したCVE-2022-41080及びCVE-2022-41082で構成される新しい攻撃手法「OWASSRF」を発見したことを公表した。同社は、Microsoft社より11月8日にリリースされている修正パッチの適用、管理者以外のユーザのPowerShell Remotingを無効に設定することを推奨している。 |

| 12月21日(水) | セキュリティ事件 | アパレル会社は、同社が運営する複数のECサイトが不正アクセスを受け、最大17,502件のクレジットカード情報及び最大2,358件の個人情報が漏えいした可能性があることを公表した。漏えいした可能性のある情報は、クレジットカード名義人名、カード番号、有効期限、セキュリティコードのほか、住所、電話番号、性別、生年月日、職業、ログインID、パスワードなど。原因は、決済アプリケーションが改ざんされたことによるとのこと。 |

| 12月21日(水) | セキュリティ事件 | 保険代理店は、同代理店の業務で使用する端末1台がEmotetに感染し、顧客に対して同社をかたる不審なメールが送信されていることを公表した。同代理店は、発信元のメールアドレスを確認するよう注意喚起している。 |

| 12月21日(水) | セキュリティ事件 | 公立医科大学は、同大学職員に付与しているクラウドサービスのアカウント情報が窃取され、1,120 件の迷惑メールが学外へ送信(うち781件が送信成功)されたこと、個人情報が含まれるメールが閲覧可能な状態であったことを公表した。治験患者1名の疾患名、氏名、性別および、共同研究者並びに治験関係者の氏名、電話番号、メールアドレスなど約800件が閲覧可能な状態であったとのこと。 |

| 12月22日(木) | セキュリティ事件 | 地方自治体は、同自治体のFacebookアカウントが乗っ取られ、ページの投稿、変更、修正ができない状態であると公表した。同自治体は、アカウントのフォローを解除し、投稿やメッセージは開かないよう注意喚起している。 |

| 12月22日(木) | セキュリティ事件 | パスワード管理サービスを提供する会社は、8月25日に公表した同社への不正アクセスについて、 ユーザの会社名、請求先住所、メールアドレス、電話番号などの情報や暗号化したパスワードデータなどのバックアップへのアクセスが可能であったことを明らかにした。 |

| 12月23日(金) | セキュリティ事件 | 新聞社は、同社のオンラインサービスで利用しているサーバが不正アクセスを受け、顧客情報が流出した可能性があることを公表した。流出した可能性がある情報はサービス利用者266人分のメールアドレスなどであり、一部の利用者では氏名、利用者IDなども含むとのこと。 |

| 12月26日(月) | セキュリティ事件 | 暗号通貨マイニング企業は、同企業の子会社が外部からのサイバー攻撃を受け、同社子会社の顧客が所有する約70万米ドル相当の暗号通貨資産および暗号通貨マイニング企業が所有する約230万米ドル相当の仮想通貨が窃取されたことを公表した。 |

| 12月26日(月) | セキュリティ事件 | 食品会社は、同社が運営するオンラインショッピングサイトが不正アクセスを受け、2021年3月19日から2022年2月27日の期間中にクレジットカード情報を入力した顧客の個人情報2,086件が流出したことを公表した。流出した情報は、クレジットカード名義人名、カード番号、有効期限、セキュリティコードとのこと。 |

| 12月27日(火) | 脅威情報 | Kaspersky社は、金銭的な動機でサイバー攻撃を実施しているグループ「BlueNoroff」が攻撃手法に改変を加えていると公表した。同社によると、BlueNoroffの新たな攻撃手法としてMark of the Web(MOTW)を回避する手法が導入されているとのこと。 |

| 12月31日(土) | セキュリティ事件 | PyTorch Foundationは、2022年12月25日から30日の間にpipを介してインストールされたパッケージが侵害されていたと公表した。同社は、対象期間内にPyTorch-nightlyをインストールしたユーザに対し、PyTorch及びtorchtritonをアンインストールし、最新版をインストールするよう呼び掛けている。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 12月2日(金) | Chrome 108.0.5359.124(Mac/Linux)、 108.0.5359.124/.125(Windows)、 108.0.5359.98(Mac/Linux)、 108.0.5359.98/.99(Windows)、 108.0.5359.94(Mac/Linux)、 108.0.5359.94/.95(Windows) |

Google社は、12月2日、7日、及び13日にGoogle Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” “Stable Channel Update for Desktop” “Stable Channel Update for Desktop” |

| 12月5日(月) | Android OS | Google社は、Android OSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

「Android のセキュリティに関する公開情報 – 2022 年 12 月」 |

| 12月6日(火) | Fortinet社複数製品 | Fortinet社は、12月6日及び12日に複数製品に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“FortiOS & FortiProxy – SSH authentication bypass when RADIUS authentication is used” “FortiOS – heap-based buffer overflow in sslvpnd” |

| 12月6日(火) | Proofpoint Enterprise Protection 8.19.0 patch 4546、8.18.6 patch 4545、8.18.4 patch 4544、8.13.22 patch 4543 | Proofpoint社は、複数の脆弱性に対するセキュリティアップデートを公開した。

“Proofpoint Enterprise Protection (PPS/PoD) XSS in “Attachment Names”, CVE-2022-46332″ “Proofpoint Enterprise Protection (PPS/PoD) perl eval() arbitrary command execution, CVE-2022-46333” |

| 12月6日(火) | Python 3.11.1、3.10.9、3.9.16、3.8.16、3.7.16 | Pythonソフトウェア財団は、複数の脆弱性に対するセキュリティアップデートを公開した。

“Python 3.11.1 final” “Python 3.10.9 final” “Python 3.9.16 final” “Python 3.8.16 final” “Python 3.7.16 final” |

| 12月7日(水) | Drupal 7.x系複数モジュール | 12月7日及び14日に、Drupalの複数モジュールに存在する脆弱性に対するセキュリティアップデートが公開された。

“File (Field) Paths – Moderately critical – Access bypass – SA-CONTRIB-2022-065” “H5P – Create and Share Rich Content and Applications – Moderately critical – Remote Code Execution – SA-CONTRIB-2022-064” “Entity Registration – Moderately critical – Access bypass – SA-CONTRIB-2022-063” |

| 12月8日(木) | Cisco Systems社複数製品 | Cisco Systems社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Cisco IP Phone 7800 and 8800 Series Cisco Discovery Protocol Stack Overflow Vulnerability” |

| 12月13日(火) | Apple社複数製品 | Apple社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

「Windows 用 iCloud 14.1 のセキュリティコンテンツについて」 「Safari 16.2 のセキュリティコンテンツについて」 「macOS Monterey 12.6.2 のセキュリティコンテンツについて」 「macOS Big Sur 11.7.2 のセキュリティコンテンツについて」 「tvOS 16.2 のセキュリティコンテンツについて」 「watchOS 9.2 のセキュリティコンテンツについて」 「iOS 15.7.2 および iPadOS 15.7.2 のセキュリティコンテンツについて」 「iOS 16.2 および iPadOS 16.2 のセキュリティコンテンツについて」 「macOS Ventura 13.1 のセキュリティコンテンツについて」 |

| 12月13日(火) | Mozilla複数製品 | Mozillaは、12月13日及び20日にFirefox及びThunderbirdに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Security Vulnerabilities fixed in Firefox 108” “Security Vulnerabilities fixed in Firefox ESR 102.6” “Security Vulnerabilities fixed in Thunderbird 102.6” “Security Vulnerabilities fixed in Thunderbird 102.6.1” |

| 12月13日(火) | Microsoft社複数製品 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

「2022 年 12 月のセキュリティ更新プログラム」 「2022 年 12 月のセキュリティ更新プログラム (月例)」 |

| 12月13日(火) | Adobe社複数製品 | Adobe社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security updates available for Adobe Campaign Classic | APSB22-58” “Security updates available for Adobe Experience Manager | APSB22-59” “Security Updates Available for Adobe Illustrator | APSB22-60” |

| 12月13日(火) | VMware社複数製品 | VMware社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“VMware ESXi, Workstation, and Fusion updates address a heap out-of-bounds write vulnerability (CVE-2022-31705)” |

| 12月13日(火) | Citrix ADC and Citrix Gateway 13.0-58.32、12.1-65.25、 Citrix ADC 12.1-FIPS 12.1-55.291、12.1-NDcPP 12.1-55.291 |

Citrix Systems社は、Citrix ADC及びCitrix Gatewayに存在する脆弱性に対するセキュリティアップデートを公開した。

“Citrix ADC and Citrix Gateway Security Bulletin for CVE-2022-27518” |

| 12月15日(木) | Samba 4.17.4、4.16.8、4.15.13 | Samba開発チームは、Sambaに存在する脆弱性に対するセキュリティアップデートを公開した。

“Samba 4.17.4 Available for Download” “Samba 4.16.8 Available for Download” “Samba 4.15.13 Available for Download” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。