- 2023年4月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2023年4月観測レポートサマリ

本レポートでは、2023年4月中に発生した観測情報と事案についてまとめています。

当月はDDoS攻撃の総攻撃検出件数及び1日あたりの平均件数は、大きく減少した前月から一転して増加に転じ、過去1年における平均的な件数でした。最大規模を観測した攻撃はDNSプロトコルを用いたUDP Floodでした。また、当月最も長く継続した攻撃は11時間26分にわたるものであり、主にDNSプロトコルを用いたUDP Floodでした。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月もSQLインジェクションが最も多く観測されています。次点ではWordPressのXML-RPC機能に対する辞書攻撃を多く確認しています。

Webサイト閲覧時における検出では、難読化されたJavaScriptが多く観測されています。不審なメールの分析では、脅迫を目的としたメールを多く観測しています。また、アカウント情報の窃取を狙うログイン画面を模したファイルを添付するメールを観測しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

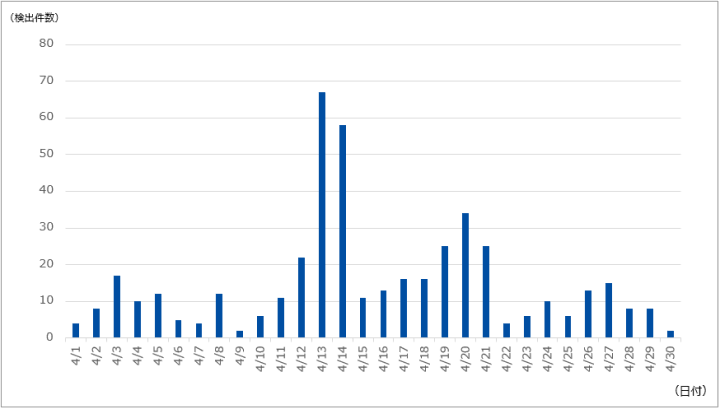

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は450件であり、1日あたりの平均件数は15.00件でした。期間中に観測された最も規模の大きな攻撃では、最大で約130万ppsのパケットによって13.00Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Floodでした。また、当月最も長く継続した攻撃は11時間26分にわたるもので、最大で124.67Mbpsの通信が発生しました。この攻撃についても最大規模の攻撃と同様、主にDNSプロトコルを用いたUDP Floodでした。

IIJマネージドセキュリティサービスの観測情報

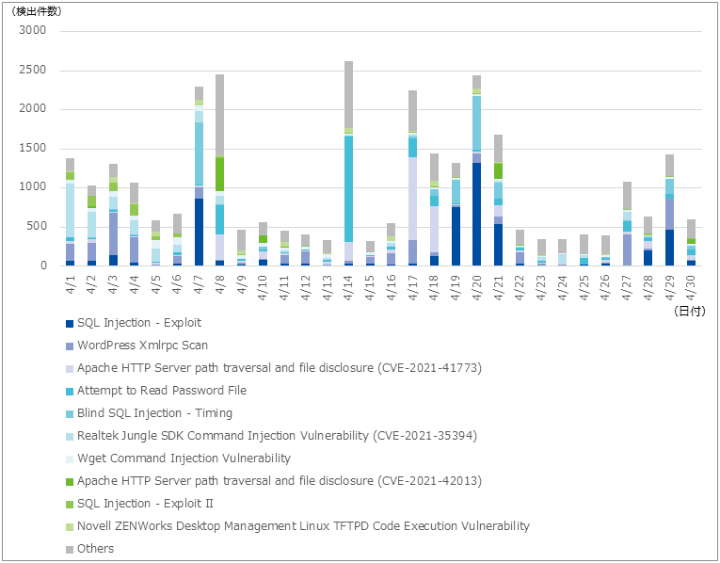

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

前月以前と同様、当月も最も多く検出したのはSQL Injection – Exploitでした。割合としては16.83%となり前月比10.21ポイント減となりましたが、これは当月の全体検出数が増加したことによるものです。攻撃の傾向についても前月以前と同様、検索サイトのクローラを装った攻撃や脆弱性の調査を目的としたブラインドSQLインジェクションを多数観測しています。

次点で多く検出したのはWordPress Xmlrpc Scanで、検出割合は11.93%となりました。この攻撃の対象となるCMS「WordPress」のXML-RPC機能は、XML形式のデータを用いて外部サービスなどと通信をするために使用されます。攻撃者はこの機能を悪用し認証を繰り返し試行することで、WordPressの管理画面にログインするためのユーザ名とパスワードの組み合わせを探索していました。

観測した攻撃通信では、実在のユーザ名と思われる文字列が使用されていました。WordPressに登録されたユーザ名の一覧はREST APIなどを用いて取得することが可能であることから、攻撃の前段で取得したユーザ名が用いられたものと考えられます。また、認証の試行に用いられたパスワードの特徴を次に示します。一般的に脆弱とされるパスワード文字列を使用した辞書攻撃に加え、攻撃対象のドメイン名やユーザ名を基にしたと思われる文字列も試行されていました。

- <連続する数字の並び>

- <英単語>

- <攻撃対象のドメイン名><西暦、記号、adminなどの文字列>

- <ユーザ名><西暦、記号、adminなどの文字列>

攻撃に成功しユーザ名とパスワードの組み合わせを発見された場合、攻撃者は正規なユーザとしてWordPressの管理画面にログインすることが可能となり、ユーザの作成やページの改ざんなどを行われる可能性があります。攻撃への対策として、強固なパスワードを設定するとともに、二要素認証の導入、ログイン試行回数の制限、XML-RPC機能を使用しない場合は無効化することなどが有効です。

Web/メールのマルウェア脅威の観測情報

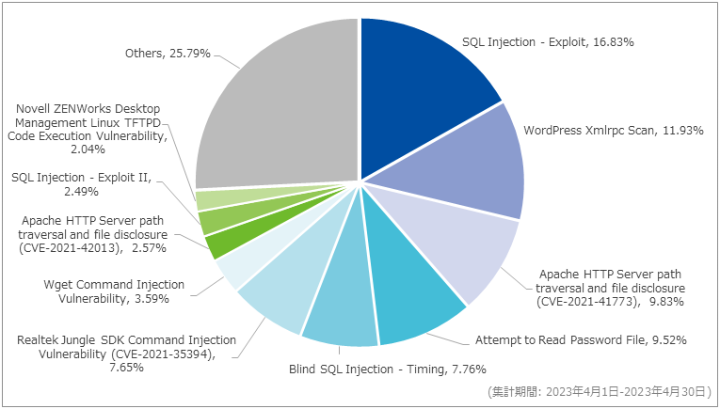

Webアクセス時におけるマルウェア検出

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-4に示します。

対象期間内に最も多く検出したのはHEUR:Trojan.Script.Genericで、全体に占める割合は前月から4.2ポイント増加し96.59%でした。当該シグネチャでは2023年1月の観測レポートにて紹介したものと同様に「function ODzTo()」から始まるJavaScriptコードが挿入されたファイルを検出しています。

次点で多く検出したのはHEUR:Trojan-PSW.Script.Genericで、全体に占める割合は前月から0.62ポイント減少し1.60%でした。当該シグネチャでは複数の難読化されたスキミングコードが検出されていることを確認しています。

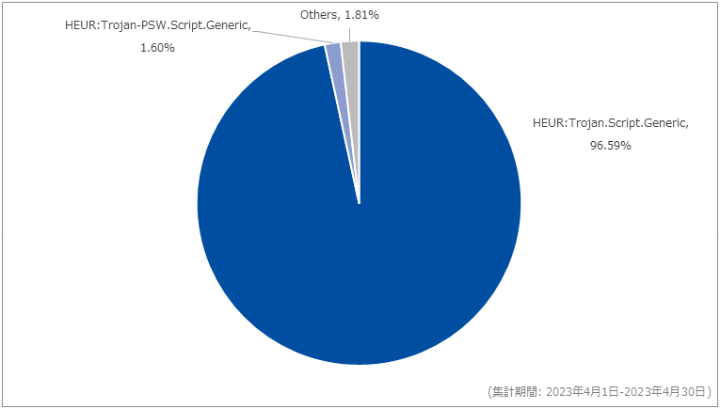

メール受信時におけるマルウェア検出

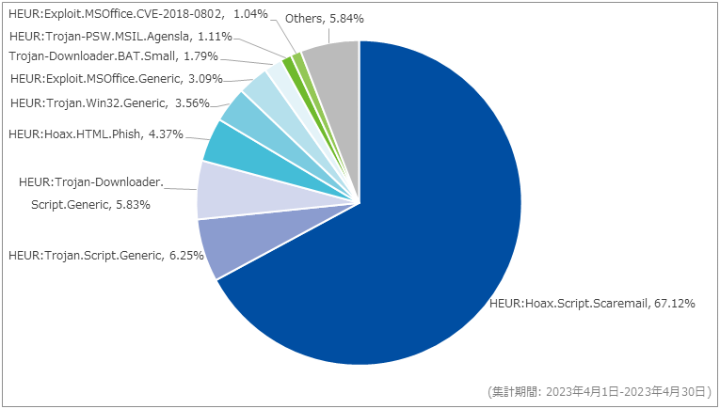

対象期間における、メール受信時に検出したマルウェアの割合を図-5に示します。

前月に続き、当月最も多く検出したのはHEUR:Hoax.Script.Scaremailで、前月比50.02ポイント増の67.12%でした。この大幅なポイント増について、当該シグネチャの検出数が当月を含む直近6か月のうち前月のみ大幅に減少していたことが影響しています。また、当該シグネチャでは2022年12月の観測レポートでも観測した「Your personal data has leaked due to suspected harmful activities.」という脅迫を目的とした件名のメールが大半を占めていました。

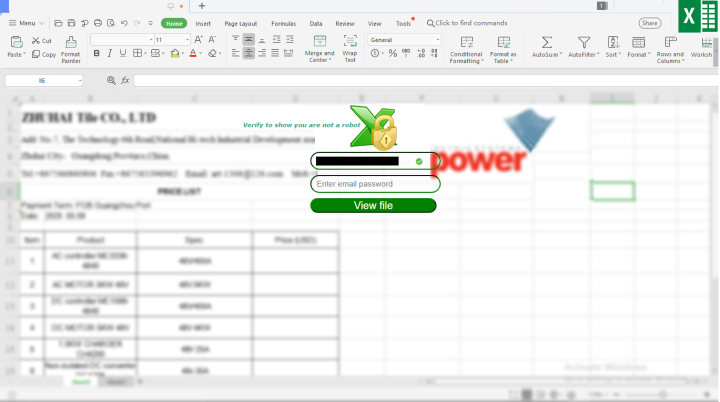

次点で多く観測したのはHEUR:Trojan.Script.Genericで、前月比10.03ポイント減の6.25%でした。当該シグネチャではアカウント情報の窃取を目的とした添付ファイルを検出しています。例として、図-6にSHTML形式の添付ファイルを開いたときのWebブラウザ画面を示します。

上記ページはMicrosoft Excelの画面を模した構成になっており、中央にメールアドレスやパスワードといったアカウント情報の入力を促すフォームが表示されます。ページのソースコードから、フォームに入力された情報はPOSTメソッドで外部URLに送信されること、外部URLは調査時点で動作していることを確認しています。その他、Microsoft OneDriveや大手クレジットカード会社のログイン画面を模した、HTML形式のファイルが添付されたメールも観測しています。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|

| 見積依頼 | 見積依頼.iso | FormBook |

| オーダーリクエスト | <日付>_<数字>.7z | XLoader |

当月はFormBookやXLoaderへの感染を狙った日本語メールを観測しています。いずれの添付ファイルもマルウェア本体と見られる実行ファイルを含んでいました。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 4月3日(月) | セキュリティ事件 | 私立大学は、同大学のWebサイトで使用しているCMSが不正アクセスを受け、悪意のあるWebサイトへ自動的に誘導される状態に改ざんされていたことを公表した。 |

| 4月3日(月) | セキュリティ事件 | 電子機器メーカに勤務していた技術者の外国人男性がスマート農業の情報を不正に持ち出し、SNSを通じて母国にある企業の知人へ送信していたことをメディアが報じた。警察当局が不正競争防止法違反容疑で捜査しているが、男性は既に出国しているとのこと。 |

| 4月4日(火) | 脆弱性情報 | ジャストシステム社は、同社の販売する複数製品において、不正な文書ファイルを直接開いた際バッファオーバーフローが引き起こされたり、サービス妨害(DoS)攻撃を受ける可能性のある脆弱性が存在することを公表した。メーカ公式サイトでアップデートモジュールが公開されており、適用することで回避できるとのこと。 |

| 4月4日(火) | セキュリティ事件 | 地方自治体は、同自治体から複数アドレス宛に送信したメールにおいて、受信者が他の受信者のメールアドレスを知ることができる状態になっていたことを公表した。To:やCc:に複数メールアドレスを設定したメールを自動的にBcc:に変換し、受信者同士がアドレスを把握できないシステムを導入していたが、ライセンスの期限切れで動作せず無置換のまま送信されたとのこと。 |

| 4月13日(木) | セキュリティ事件 | コンピュータシステムの開発・運用会社は、議会ソリューションサービスを提供している一部サーバがID・パスワードの総当たり攻撃により不正侵入され、サービスの提供を一時停止したことを公表した。このことにより同ソリューションを利用する国内複数自治体の議会インターネット配信が停止するという影響が生じている。 |

| 4月19日(水) | 脆弱性情報 | 行政機関は、登記・供託オンラインシステムの申請用総合ソフトに脆弱性が発見されたことを公表した。XML外部実体参照(XXE)と呼ばれるもので、細工されたXMLファイルを読み込ませることにより、システム内の任意のファイルを読み取られる可能性があるとのこと。対策済のバージョンが公開されており、更新を呼び掛けている。 |

| 4月20日(木) | セキュリティ事件 | ソフトウェア開発会社は、3月に発生した同社製品にマルウェアを混入させられたサプライチェーン攻撃について、同社が別のサプライチェーン攻撃を受けていたことが発端の連鎖型サプライチェーン攻撃であることを公表した。攻撃者は先物取引ソフトのインストーラに含まれていたマルウェアに感染したPCからラテラルムーブメントによりソフトウェア開発環境へ侵入し、同社製品のインストーラにマルウェアを忍ばせることに成功していた。 |

| 4月25日(火) | 脆弱性情報 | アメリカのサイバーセキュリティ・社会基盤安全保障庁は、Service Location Protocol(SLP)を実装した機器がインターネット上に公開されている場合、増幅率の高いリフレクター攻撃に悪用される可能性があることを注意喚起した。 |

| 4月25日(火) | セキュリティ事件 | 出版社は、取締役が使用する会社貸与スマートフォンに登録されていた個人情報302件が漏えいした可能性があることを公表した。宅配業者を装った不在通知のSMSメッセージを正規の不在通知と誤認し、アカウント及びパスワードを入力したことが原因とのこと。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 4月3日(月) | Android | Google社は、Android に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

「Android のセキュリティに関する公開情報 – 2023 年 4 月」 |

| 4月4日(火) | Chrome 112.0.5615.49/50、112.0.5615.86/87、 112.0.5615.137/138、112.0.5615.165 |

Google社は、4月4日、12日、18日にGoogle Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” “Stable Channel Update for Desktop” “Stable Channel Update for Desktop” |

| 4月5日(水) | Cisco Systems社複数製品 | Cisco Systems社は、4月5日、19日、21日に複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Cisco Evolved Programmable Network Manager, Cisco Identity Services Engine, and Cisco Prime Infrastructure Command Injection Vulnerabilities” “Cisco Small Business RV320 and RV325 Dual Gigabit WAN VPN Routers Command Injection Vulnerabilities” “Cisco Secure Network Analytics Remote Code Execution Vulnerability” “Cisco BroadWorks Network Server TCP Denial of Service Vulnerability” “Cisco StarOS Software Key-Based SSH Authentication Privilege Escalation Vulnerability” “Cisco Modeling Labs External Authentication Bypass Vulnerability” “Cisco Industrial Network Director Vulnerabilities” |

| 4月7日(金) | Apple社複数製品 | Apple社は、4月7日及び10日に複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

「iOS 16.4.1 および iPadOS 16.4.1 のセキュリティコンテンツについて」 「macOS Ventura 13.3.1 のセキュリティコンテンツについて」 「Safari 16.4.1 のセキュリティコンテンツについて」 「macOS Big Sur 11.7.6 のセキュリティコンテンツについて」 |

| 4月11日(火) | Microsoft社複数製品 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

「2023 年 4 月のセキュリティ更新プログラム (月例)」 「2023 年 4 月のセキュリティ更新プログラム」 |

| 4月11日(火) | Adobe Acrobat Adobe Reader |

Adobe社は、Adobe Acrobat及びAdobe Readerに存在する脆弱性に対するセキュリティアップデートを公開した。

“Security update available for Adobe Acrobat and Reader | APSB23-24” |

| 4月11日(火) | Mozilla複数製品 | Mozillaは、4月11日にFirefox及びThunderbirdに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Security Vulnerabilities fixed in Firefox 112, Firefox for Android 112, Focus for Android 112” “Security Vulnerabilities fixed in Firefox ESR 102.10” “Security Vulnerabilities fixed in Thunderbird 102.10” |

| 4月11日(火) | Fortinet社複数製品 | Fortinet社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“FortiPresence – Unpassworded remotely accessible Redis & MongoDB” “FortiADC & FortiDDoS & FortiDDoS-F – Command injection in log & report module” “FortiClient (Windows) – Arbitrary file creation from unprivileged users due to process impersonation” “FortiClient (Windows) – Improper write access over FortiClient pipe object” “FortiClientWindows – Arbitrary file creation by unprivileged users” “FortiOS & FortiProxy – Cross Site Scripting vulnerabilities in administrative interface” “FortiSandbox / FortiDeceptor – Improper profile-based access control over APIs” “FortiWeb – XSS vulnerability in HTML generated attack report files” |

| 4月12日(水) | Wireshark 3.6.13、4.0.5 |

Wireshark開発チームは、Wiresharkに存在する脆弱性に対するセキュリティアップデートを公開した。

“Wireshark 4.0.5 Release Notes” “Wireshark 3.6.13 Release Notes” |

| 4月12日(水) | PAN-OS 8.1.24、9.0.17、9.1.15、 10.0.11、10.0.12、10.1.6、 10.1.8、10.2.3 GlobalProtect App |

Palo Alto Networks社は、PAN-OS及びGlobalProtect Appに存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE-2023-0004 PAN-OS: Local File Deletion Vulnerability” “CVE-2023-0005 PAN-OS: Exposure of Sensitive Information Vulnerability” “CVE-2023-0006 GlobalProtect App: Local File Deletion Vulnerability” |

| 4月12日(水) | Juniper Networks社複数製品 | Juniper Networks社は、同社が提供する複数製品に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“2023-04 Security Bulletin: Junos OS: Multiple vulnerabilities in expat resolved” “2023-04 Security Bulletin: Junos OS Evolved: Shell Injection vulnerability in the gNOI server (CVE-2023-28983)” “2023-04 Security Bulletin: Junos OS Evolved: Local low-privileged user with shell access can execute CLI commands as root (CVE-2023-28966)” “2023-04 Security Bulletin: Junos OS and Junos OS Evolved: In a BGP rib sharding scenario when a route is frequently updated an rpd memory leak will occur (CVE-2023-28982)” “2023-04 Security Bulletin: Junos OS: MX Series: If a specific traffic rate goes above the DDoS threshold it will lead to an FPC crash (CVE-2023-28976)” “2023-04 Security Bulletin: Junos OS: MX Series: In a BBE scenario upon receipt of specific malformed packets from subscribers the process bbe-smgd will crash (CVE-2023-28974)” “2023-04 Security Bulletin: Junos OS Evolved: Docker repository is world-writeable, allowing low-privileged local user to inject files into Docker containers (CVE-2023-28960)” “2023-04 Security Bulletin: Junos OS Evolved: The ‘sysmanctl’ shell command allows a local user to gain access to some administrative actions (CVE-2023-28973)” “2023-04 Security Bulletin: Junos OS and Junos OS Evolved: An attacker sending genuine BGP packets causes an RPD crash (CVE-2023-28967)” “2023-04 Security Bulletin: Junos OS and Junos OS Evolved: Malformed BGP flowspec update causes RPD crash (CVE-2023-28964)” |

| 4月13日(木) | PHP 8.2.4、8.1.18 |

PHP開発チームは、4月13日にPHPに存在する脆弱性に対するセキュリティアップデートを公開した。

“PHP 8.2.4 Released!” “PHP 8.1.18 Released!” |

| 4月14日(金) | ウィルスバスタークラウド 17.0、17.7 |

トレンドマイクロ社は、ウィルスバスタークラウドに存在する脆弱性に対するセキュリティアップデートを公開した。

「アラート/アドバイザリ:ウイルスバスター クラウドの脆弱性について(CVE-2023-28929)」 |

| 4月18日(火) | Oracle社複数製品 | Oracle社は、同社が提供する複数製品に存在する脆弱性に対するクリティカルパッチアップデートを公開した。

“Oracle Critical Patch Update Advisory – April 2023” |

| 4月19日(水) | Drupal 7.96、9.4.14、 9.5.8、10.0.8 |

Drupalに存在する脆弱性に対するセキュリティアップデートが公開された。

“Drupal core – Moderately critical – Access bypass – SA-CORE-2023-005” |

| 4月20日(木) | VMware社複数製品 | VMware社は、4月20日及び25日に複数製品の脆弱性に対するセキュリティアップデートを公開した。

“VMSA-2023-0007” “VMSA-2023-0008” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。