- 2023年5月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2023年5月観測レポートサマリ

本レポートでは、2023年5月中に発生した観測情報と事案についてまとめています。

当月はDDoS攻撃の総攻撃検出件数及び1日あたりの平均件数は先月から減少し、前々月に近い件数でした。最大規模を観測した攻撃はDNSプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は6時間18分にわたるものであり、主にDNSプロトコルを用いたUDP Floodでした。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月はRealtek Jungle SDKの脆弱性(CVE-2021-35394)を利用しMiraiファミリへの感染を狙うコマンドインジェクションが最も多く観測されています。次点は前月最も多く観測されたSQLインジェクションでした。

Webサイト閲覧時における検出では、難読化されたJavaScriptが多く観測されています。不審なメールの分析では、脅迫を目的としたメールを多く観測しています。また、トロイの木馬であるSTRRATやアカウント情報の窃取を狙うログイン画面を模したHTMLファイルを添付するメールを観測しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

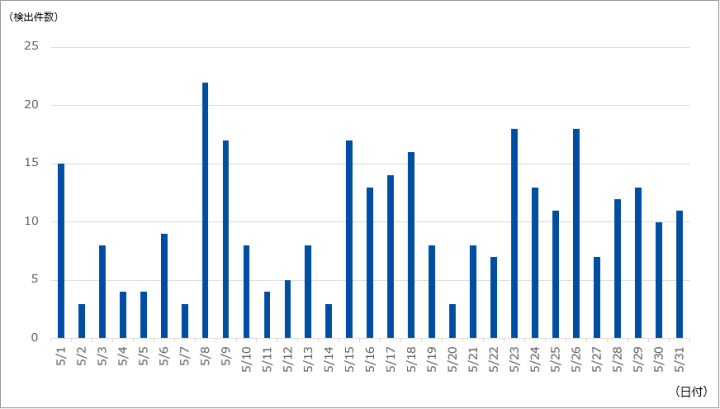

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は312件であり、1日あたりの平均件数は10.06件でした。期間中に観測された最も規模の大きな攻撃では、最大で約404万ppsのパケットによって27.26Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は6時間18分にわたるもので、最大で71.22Mbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Floodでした。

IIJマネージドセキュリティサービスの観測情報

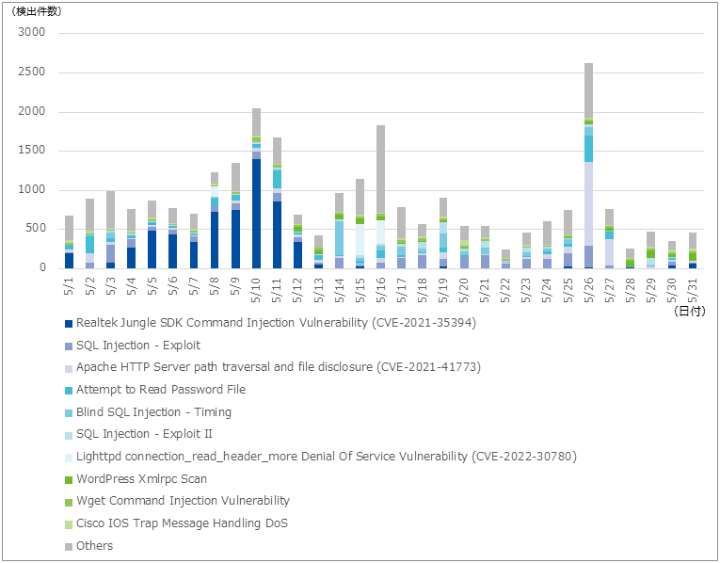

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

対象期間内に最も多く検出したのはRealtek Jungle SDK Command Injection Vulnerability (CVE-2021-35394)で、前月比14.99ポイント増の22.64%を占めていました。当月は当該シグネチャでの検知数が増加したことにより、全体に対する検出割合も増加しています。検出した通信におけるペイロードの内容は外部にあるマルウェア配布サーバからスクリプトまたはELFファイルをダウンロードして実行を試みるものでした。また、ダウンロードされるELFファイルはMiraiファミリであることを確認しています。

2番目に多く検出したのはSQL Injection – Exploitで、前月比6.38ポイント減の10.45%を占めていました。当該シグネチャでは前月と同じくWebアプリケーションに対する攻撃を検出しており、検索サイトのクローラを装ったブラインドSQLインジェクションを多く観測しています。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

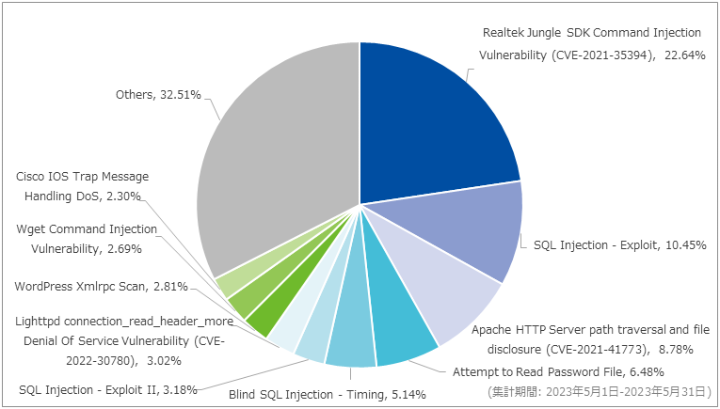

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-4に示します。

対象期間内に最も多く検出したシグネチャはHEUR:Trojan.Script.Genericで90.36%を占めていました。当月もJavaScript形式のファイルにて「if(ndsj === undefined)」や「if(ndsw === undefined)」から始まるコードが挿入された改ざんを観測しており、特にWordPressで利用されるwp-contentディレクトリ内のファイルに対する改ざんが目立っています。挿入されたコードの例として、2022年8月の観測レポートでも紹介したWebブラウザのUser-Agent、Cookie、アクセス先ホスト名などの情報を同じサイトの異なるパスに送信する内容を確認しています。

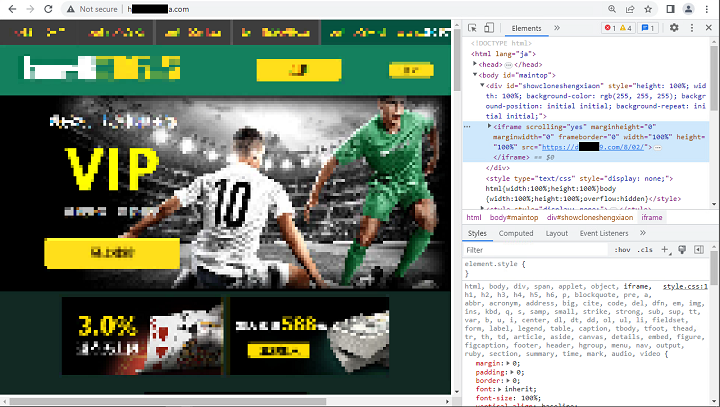

2番目に多く検出されたシグネチャはHEUR:Trojan.Script.Iframerで2.25%を占めていました。当該シグネチャでは、iframeタグを用いてWebブラウザのウィンドウ全体に外部のフィッシングサイトを表示する攻撃手法を観測しています。これにより、Webブラウザのアドレスバーは正規サイトのURLを示したままウィンドウにはフィッシングサイトのコンテンツが表示されます。

図-5の例ではiframeタグのwidth属性及びheight属性に「100%」を指定することで、Webブラウザのアドレスバーは正規サイトのURLを示したままウィンドウにはフィッシングサイトのコンテンツを表示していました。

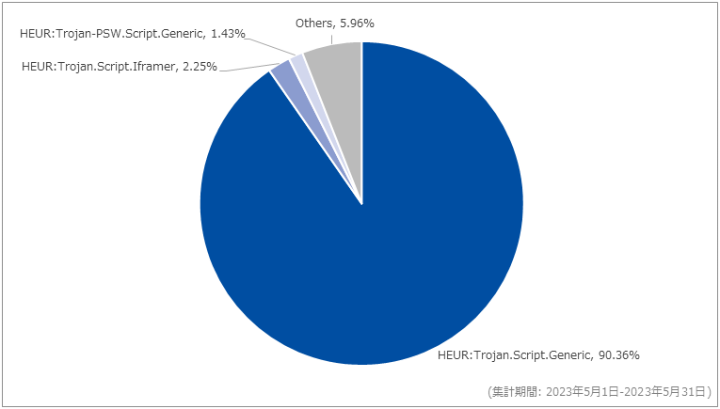

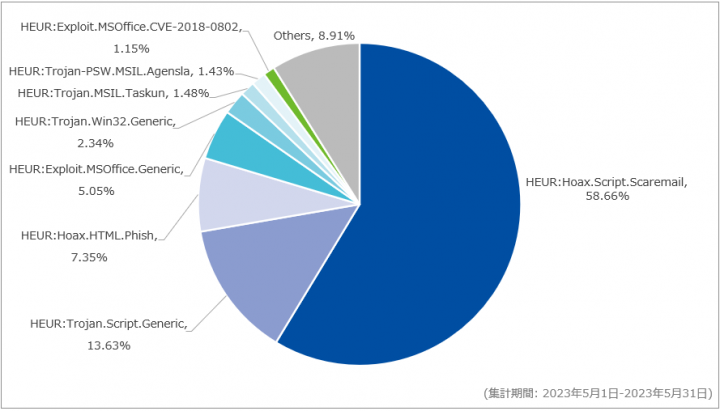

メール受信時におけるマルウェア検出

前月に続き、当月最も多く検出したのはHEUR:Hoax.Script.Scaremailで、前月比8.64ポイント減の58.66%でした。当該シグネチャでは脅迫をほのめかす件名のメールを確認しており、中でも「Your account is hacked. Your data is stolen. Learn how to regain access.」及び「You have an outstanding payment.」の2つが大半を占めていました。

次点で多く観測したのはHEUR:Trojan.Script.Genericで、前月比7.38ポイント増の13.63%でした。当該シグネチャでは、トロイの木馬であるSTRRATのダウンローダを検知しています。ダウンローダはJS形式のファイルとなっており、GZIP形式で圧縮されていました。

このほか、当該シグネチャではアカウント情報の窃取を目的としたHTMLファイルも検知しています。具体的には、Microsoft OneDriveのログイン画面を模しており、画面中央に表示されたフォームにメールアドレスとパスワードを入力することで、入力情報がPOSTメソッドにより外部URLへ送信されることを確認しています。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 5月5日(金) | 脆弱性情報 | Patchstack社は、WordPressプラグインの”Advanced Custom Fields”にクロスサイトスクリプティングの脆弱性(CVE-2023-30777)が存在することを公表した。WordPressの管理者権限を持つユーザを細工したURLにアクセスさせることで、攻撃者がWordPressサイトの管理者権限を取得できる可能性があるとのこと。なお、対策済バージョンの6.1.6が公開されている。 |

| 5月8日(月) | 脆弱性情報 | 海外の技術者は、Linux KernelのNetfilterにUse-After-Freeの脆弱性(CVE-2023-32233)が存在することを公表した。ローカルの非特権ユーザによる権限昇格が可能となる脆弱性で、後日PoC(Proof of Concept)コードが公開されている。 |

| 5月9日(火) | その他 | 行政機関は、運営する複数のWebサイトが一時閲覧できない状態であることを公表した。国際ハッカー集団「アノニマス」を名乗るTwitterアカウントから攻撃声明があり、関連があると見られる。 |

| 5月9日(火) | 脅威情報 | Malwarebytes社は、ブラウザを全画面表示にし、偽のWindowsアップデート画面の表示とマルウェア実行ファイルのダウンロードを行う不正な広告が展開されていることを報じた。 |

| 5月9日(火) | セキュリティ事件 | 地方自治体が、新型コロナウイルス感染症対策特例の減免内容に関するデータを、本来とは異なる施設へ送信していたことが判明した。匿名による情報提供を受けた一部メディアが、同自治体に問い合わせたことにより発覚した。 |

| 5月11日(木) | 脆弱性情報 | 米国国土安全保障省傘下のサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は連邦捜査局(FBI)と共同で、印刷管理ソフトウェア”PaperCut”における認証されていない攻撃者によるリモートコード実行の脆弱性(CVE-2023-27350)が、ランサムウェア”Bl00dy”を使用した攻撃に積極的に悪用されているとしたサイバーセキュリティ勧告を公表した。 |

| 5月11日(木) | 脆弱性情報 | Patchstack社は、WordPress用プラグインである”Essential Addons for Elementor”に権限昇格の脆弱性(CVE-2023-32243)があることを公表した。未認証でも管理者アカウント名が分かればパスワードをリセットし権限昇格が可能になるとのこと。なお、同日に修正されたバージョンの5.7.2が公開されている。 |

| 5月12日(金) | セキュリティ事件 | 自動車メーカは、クラウド環境の設定のミスにより約215万人分の顧客情報が外部から閲覧可能になっていたことを公表した。対象の情報は車載端末ID、車台番号、車両の位置情報、時刻、ドライブレコーダで車外を撮影した映像とのこと。なお、31日に続報として日本を除くアジア・オセアニアの地域の顧客情報も外部から閲覧可能であったことを公表している。 |

| 5月15日(月) | セキュリティ事件 | 地方自治体は、上下水道事業に関する会計システムがウイルスに感染し、個人情報566件が漏えいした可能性があることを公表した。一部メディアは感染前に保守事業者がシステムの不具合対応で実施した作業が関連した可能性があると報じている。 |

| 5月16日(火) | 脅威情報 | 海外の複数の技術者やメディアは、Google社が一般登録を開始した新しいトップレベルドメインの”.zip”と”.mov”について、フィッシング詐欺などを目的とした悪用を懸念するブログや記事を相次いで発表した。 |

| 5月16日(火) | セキュリティ事件 | クレジットカード会社は、クレジットカードの所有者に郵送したダイレクトメッセージに顧客の照会番号を印字すべきところ、誤ってクレジットカード番号を印字していたことを公表した。システムから情報を抽出する作業において通常とは異なる確認作業をしたことが原因とのこと。 |

| 5月16日(火) | セキュリティ事件 | 地方自治体は、育児支援事業の登録者1,695人の個人情報流出の可能性を公表した。業務PCに表示された偽のセキュリティ警告画面の指示に従い、Microsoft社のサポートを騙る電話番号に電話してしまい、オペレーターの指示に従ってパソコンを操作したところランサムウェアに感染したとのこと。 |

| 5月18日(木) | その他 | Tencent社と浙江大学は、複数のAndroidデバイスの指紋認証に対して、総当たり攻撃をすることでデバイス制御を可能にする”BrutePrint”という攻撃手法を発表した。認証試行回数制限を回避し多数の指紋パターンを送り付ける手法とのこと。 |

| 5月18日(木) | 脆弱性情報 | パスワード管理ツールの”KeePass”にメモリダンプからクリアテキストのマスターパスワードが取得できる脆弱性(CVE-2023-32784)があることを一部のメディアが報じた。なお、翌月に修正されたバージョン2.54が公開されている。 |

| 5月19日(金) | セキュリティ事件 | 製薬会社は、海外法人の社員アカウントを不正利用したMicrosoft 365の部外者ログインにより、一部の取引先関係者の氏名やメールアドレスが漏えいした可能性があることを公表した。同社の管理するTeamsプロジェクトなどで招待されたり、SharePointへのアクセス権を付与されたりした場合に該当するとのこと。 |

| 5月24日(水) | 脆弱性情報 | Barracuda社は、同社の提供するアプライアンス製品の”Barracuda Email Security Gateway”で、システムコマンドが実行が可能となる脆弱性(CVE-2023-2868)があることを公表した。この脆弱性は受信メールの添付ファイルを検査するモジュールに存在するTAR形式アーカイブ内のファイル名処理に起因するもの。5月20日時点で修正パッチを配信したが、翌月6月6日に侵害されたアプライアンスは交換する必要があることを追加で公表している。 |

| 5月30日(金) | 脆弱性情報 | Automattic社は、WordPressプラグイン”Jetpack”の、2012年にリリースしたバージョン2.0以降で利用可能なAPIに任意のファイルを操作される脆弱性があることを公表した。対策済のバージョン12.1.1などが公開されている。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 5月1日(月) | Android | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Android Security Bulletin—May 2023” |

| 5月2日(火) | Apple社複数製品 | Apple社は、5月2日、8日、18日、23日に同社複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

「iOS、iPadOS、macOS の緊急セキュリティ対応について」 「AirPods および Beats のファームウェアアップデートのセキュリティコンテンツについて」 「iOS 16.5 および iPadOS 16.5 のセキュリティコンテンツについて」 「macOS Ventura 13.4 のセキュリティコンテンツについて」 「iTunes for Windows 12.12.9 のセキュリティコンテンツについて」 |

| 5月2日(火) | Chrome 113.0.5672.63/.64 113.0.5672.126/.127 |

Google社は、5月2日、16日にGoogle Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” “Stable Channel Update for Desktop” |

| 5月2日(火) | GitLab 15.11.1、15.10.5 15.9.6、15.11.2 15.10.6、15.9.7 15.11.3、15.10.7 15.9.8、16.0.1 |

GitLabは、5月2日、5日、10日、23日にGitLab Community Edition(CE)及びGitLab Enterprise Edition(EE)に存在する脆弱性に対するセキュリティアップデートを公開した。

“GitLab Security Release: 15.11.1, 15.10.5, and 15.9.6” “GitLab Critical Security Release: 15.11.2, 15.10.6, and 15.9.7” “GitLab Coordinated Security Release: 15.11.3, 15.10.7, 15.9.8” “GitLab Critical Security Release: 16.0.1” |

| 5月3日(水) | F5 Networks社複数製品 | F5 Networks社は 複数製品に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“K000133251: Overview of F5 vulnerabilities (May 2023)” |

| 5月3日(水) | Fortinet社複数製品 | Fortinet社は、複数製品に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“FortiADC – Command injection in external resource module” “FortiADC – Path traversal vulnerability in CLI” “FortiOS & FortiProxy – Out-of-bound-write in sslvpnd” |

| 5月3日(水) | Elastic Stack 8.7.0、7.17.10 |

Elastic社は、Elastic Stackに存在する脆弱性に対するセキュリティアップデートを公開した。

“Elastic Stack 8.7.0, 7.17.10 Security Updates” |

| 5月9日(火) | Microsoft社複数製品 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

「2023 年 5 月のセキュリティ更新プログラム」 「2023 年 5 月のセキュリティ更新プログラム (月例)」 |

| 5月9日(火) | Mozilla複数製品 | Mozillaは、5月9日、10日にFirefox、Firefox ESR、Thunderbird存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Vulnerabilities fixed in Firefox 113” “Security Vulnerabilities fixed in Firefox ESR 102.11” “Security Vulnerabilities fixed in Thunderbird 102.11” |

| 5月9日(火) | Adobe Substance 3D Painter | Adobe社は、Substance 3D Painterに存在する脆弱性に対するセキュリティアップデートを公開した。

“Security updates available for Substance 3D Painter | APSB23-29” |

| 5月9日(火) | Citrix社複数製品 | Citrix社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Citrix ADC and Citrix Gateway Security Bulletin for CVE-2023-24487, CVE-2023-24488” |

| 5月11日(木) | PHP 8.2.6、8.1.19 |

PHP開発チームは、5月11日にPHPに存在する脆弱性に対するセキュリティアップデートを公開した。

“PHP 8.2.6 Released!” “PHP 8.1.19 Released!” |

| 5月11日(木) | PAN-OS 8.1.25、9.0.17 9.1.16、10.0.7 10.0.12、10.1.10 10.2.4、11.0.1 |

Palo Alto Networks社は、5月11日、12日にPAN-OSに存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE-2023-0007 PAN-OS: Stored Cross-Site Scripting (XSS) Vulnerability in the Panorama Web Interface” “CVE-2023-0008 PAN-OS: Local File Disclosure Vulnerability in the PAN-OS Web Interface |

| 5月11日(木) | PostgreSQL 15.3、14.8 13.11、12.15 12.14、11.19 11.20 |

PostgreSQL開発チームは、PostgreSQLに存在する脆弱性に対するセキュリティアップデートを公開した。

“PostgreSQL 15.3, 14.8, 13.11, 12.15, and 11.20 Released!” |

| 5月16日(火) | WordPress 6.2.1、6.2.2 |

WordPress Foundationは、5月16日、20日WordPressに存在する脆弱性に対するセキュリティアップデートを公開した。

“WordPress 6.2.1 Maintenance & Security Release” “WordPress 6.2.2 Security Release” |

| 5月17日(水) | Trend Micro Apex One Trend Micro Apex One SaaS Trend Micro Apex Central |

トレンドマイクロ社は、Trend Micro Apex One、Trend Micro Apex One SaaS、Trend Micro Apex Centralに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

「アラート/アドバイザリ:Trend Micro Apex One 及びTrend Micro Apex One SaaSで確認した複数の脆弱性について(2023年5月)」 「アラート/アドバイザリ:Trend Micro Apex Central で確認した複数の脆弱性について(2023年5月) |

| 5月17日(水) | Cisco Systems社複数製品 | Cisco Systems社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Cisco Small Business Series Switches Buffer Overflow Vulnerabilities” |

| 5月23日(火) | NETGEAR社複数製品 | NETGEAR社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Advisory for Multiple Vulnerabilities on the RAX30, PSV-2022-0360 & PSV-2022-0361” “Security Advisory for Post-authentication Buffer Overflow on the RAX30, PSV-2023-0002” “Security Advisory for Multiple Vulnerabilities on the RAX30, PSV-2023-0003 & PSV-2023-0004” “Security Advisory for Post-authentication Buffer Overflow on Some Routers, PSV-2023-0068” |

| 5月30日(火) | Joomla! 4.2.0~4.3.1 |

Joomlaは、Joomlaに存在する脆弱性に対するセキュリティアップデートを公開した。

“[20230502] – Core – Bruteforce prevention within the mfa screen” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。