本レポートでは、2024年3月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

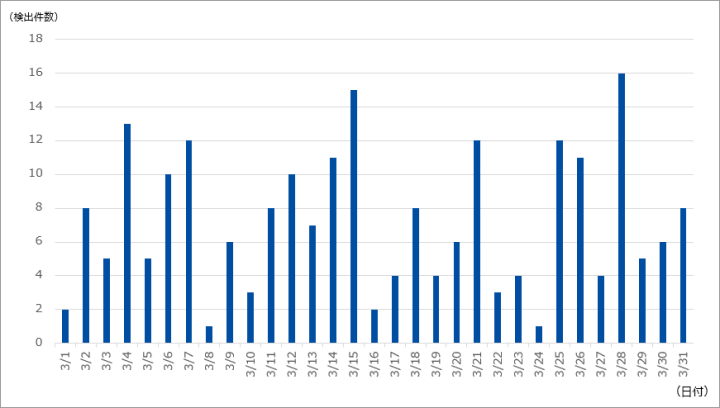

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は222件であり、1日あたりの平均件数は7.61件でした。期間中に観測された最も規模の大きな攻撃では、最大で約6万ppsのパケットによって612.30Mbpsの通信が発生しました。この攻撃は主にHTTP Floodでした。また、当月最も長く継続した攻撃は1時間41分にわたるもので、最大で117.33Mbpsの通信が発生しました。この攻撃も主にHTTP Floodによるものでした。

IIJマネージドセキュリティサービスの観測情報

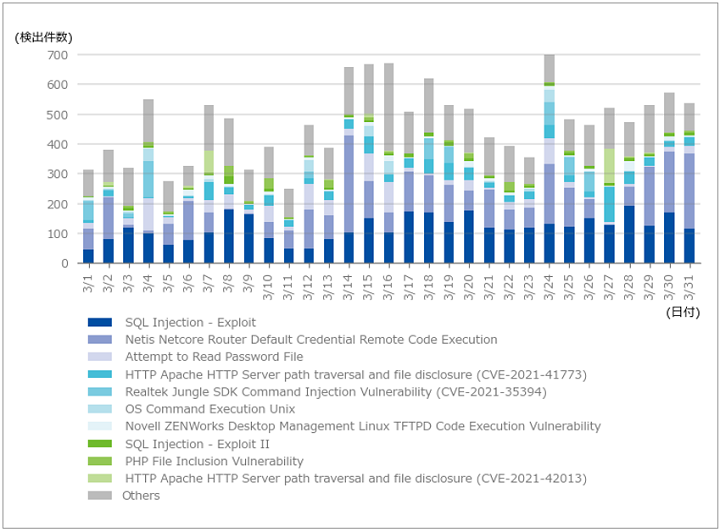

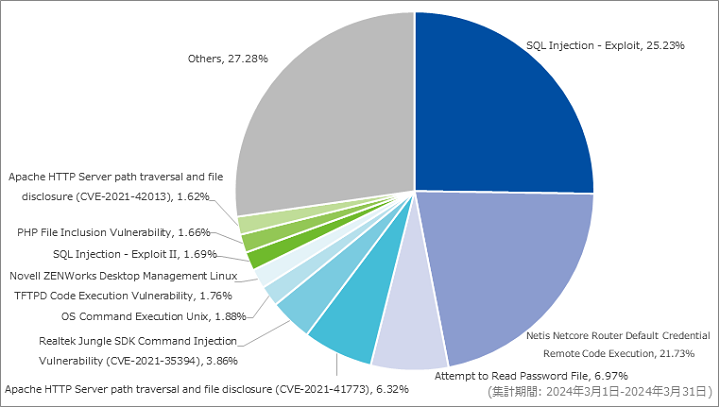

2024年3月に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)は以下のとおりです。

対象期間内に最も多く検出したのはSQL Injection – Exploitで、全体の25.23%を占めています。User-AgentにBaiduSpiderを含んでいるWebクローラを装った通信が多く、当該攻撃の9割以上がその特徴を持っていました。

次点で多く検出したのはNetis Netcore Router Default Credential Remote Code Executionで全体の21.73%を占めていました。当該シグネチャでは、Netis及びNetcore社製ルータの脆弱性を狙った攻撃を観測しており、前月に引き続き攻撃の大半がMiraiファミリへの感染を狙ったものが継続しています。

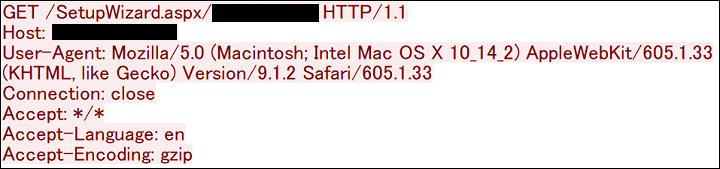

当月の攻撃種別トップ10には含まれていませんが、新たに観測された攻撃としてConnectWise ScreenConnect Authentication Bypass Vulnerability (CVE-2024-1709)があります(図-4)。

この攻撃はConnectWise社が提供するリモートアクセスツールConnectWise ScreenConnectのバージョン23.9.8未満が有する脆弱性(CVE-2024-1709)を悪用するものです。本脆弱性により攻撃者は管理者権限を持つ新規アカウントを不正に作成することができ、そのアカウントを利用してリモートから任意のコード実行や機密情報の窃取が可能となります。悪用が容易かつ攻撃による影響が大きいことから共通脆弱性評価システム(CVSS 3)のベーススコアは10.0と最高値となっています。

また、米国土安全保障省のサイバーセキュリティ・インフラセキュリティ庁(CISA)によって公開されている既知の悪用された脆弱性リスト(Known Exploited Vulnerabilities Catalog 1)にも掲載されており、実際の悪用事例としてBlack Bastaなどのランサムウェアの配布 2や、中国に関連する脅威アクターUNC5174 3による利用がセキュリティベンダから報告されています。

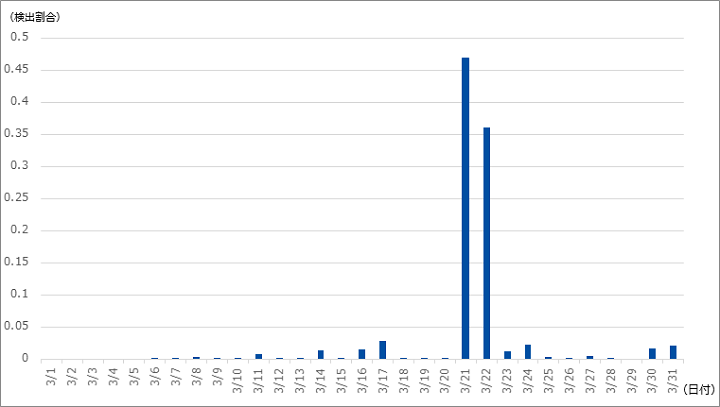

SOCでは本攻撃を3月6日頃から観測し始めました(図-5)。図の縦軸は対象期間における当該シグネチャ検出の総数を1として正規化しています。

3月21日をピークに月末にかけて落ち着いていますが、依然として検出自体は継続している状態です。該当する製品を利用されている場合には、バージョン情報を確認し脆弱性が修正されているバージョンへのアップデートを推奨いたします。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

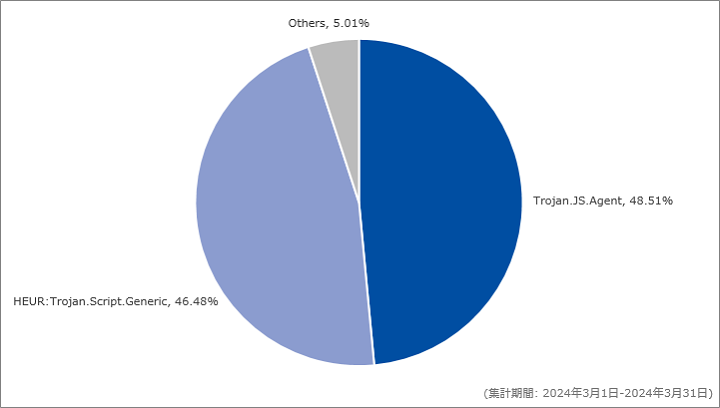

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-6に示します。

対象期間内に最も多く検出したのはTrojan.JS.Agentで全体を占める割合は48.51%でした。当該シグネチャの検出の大半は「if(typeof ndsw===”undefined”)」または「if(ndsw===undefined)」から始まるコードが挿入されたJavaScript形式ファイルで、Parrot TDS(Traffic Direction System)で使用されているものでした。コードの内容は前月と同じく、同一サイト内のPHPファイルを参照するような記載が含まれたもので、応答内容は有効期限を1年後とするCookieを設定するものでした。また、同様のコードは次点のHEUR:Trojan.Script.Genericからも多く検出しており、ndswを含むコードだけでなくndsjを含むコードも検出しています。

このParrot TDSで使用されているコードの大半は正規Webサイトで使用されているWordPressのプラグインやテーマに含まれているJavaScriptファイルから検出されており、改ざんによりコードが挿入されたものと考えられます。また、多くのWebサイトでは特定のJavaScriptファイルに限らず、複数のプラグインやテーマに同様のコードが挿入されていることを確認しています。

メール受信時におけるマルウェア検出

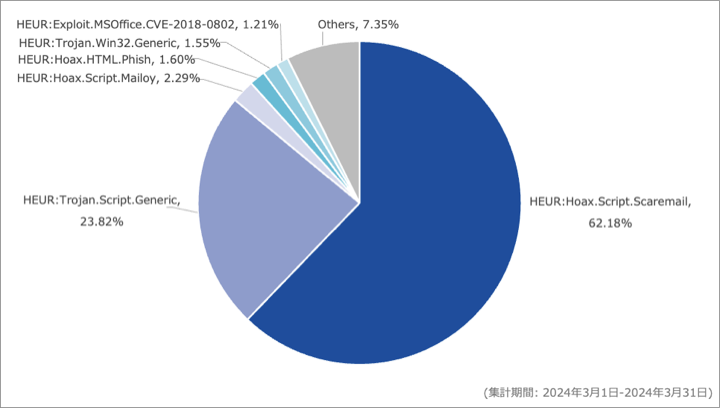

対象期間における、メール受信時に検出した脅威種別の割合を図-7に示します。

対象期間中に最も多く検出したのは前月に引き続きHEUR:Hoax.Script.Scaremailで、前月と比較して8.24ポイント増加した62.18%でした。この増加は、前月と比較して当該シグネチャの検知数が増加したことに由来します。前月に引き続き、検知したメールの9割以上で件名として「I RECORDED YOU!」が使用されています。

また、当月は情報窃取型マルウェアのAgentTeslaに関するファイルを多く検出しています。検出したファイルの多くは、Microsoft Officeに関連したファイル(XLS形式やDOC形式など)や、圧縮ファイル(ZIP形式や7z形式など)です。Microsoft Officeに関連したファイルでは、CVE-2017-11882やCVE-2018-0802といったMicrosoft Office数式エディタの脆弱性を悪用しています。圧縮ファイルは、解凍するとEXE形式の実行ファイルが展開されます。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 3月4日(月) | セキュリティ事件 | 医療機関は2024年2月27日に画像管理サーバがランサムウェア攻撃を受けたことを公表した。不正アクセスの原因として、画像管理サーバと外部回線の接点となるネットワーク機器が外部から認証なしでリモートデスクトップ接続可能な設定であったことも明らかにした。2024年3月18日の続報で画像管理サーバの仮復旧作業を完了し、救急及び一般外来の受け入れを制限なしで再開したことを公表した。 |

| 3月4日(月) | 脆弱性情報 | JetBrains社は、同社が提供するTeamCityに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 3月4日(月) | 脆弱性情報 | Mozillaは、3月4日、19日、22日にFirefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 3月4日(月) | 脆弱性情報 | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 3月5日(火) | 脆弱性情報 | Google社は、3月5日、11日、19日、26日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 3月5日(火) | 脆弱性情報 | Apple社は、3月5日、7日、12日、21日、25日に複数製品存在する脆弱性に対するセキュリティアップデートを公開した。

|

| 3月5日(火) | 脆弱性情報 | Google社は、3月5日、12日、19日、26日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 3月7日(木) | 脆弱性情報 | Sky社はSKYSEA Client Viewに特定フォルダにおけるアクセス制限不備の脆弱性(CVE-2024-21805)及び、権限昇格が可能なアクセス制限不備の脆弱性(CVE-2024-24964)が存在することを公表した。なお、この脆弱性は当該ソフトウェアをインストールしたコンピュータにログイン可能なユーザによってのみ影響を受けるため、リモートコード実行の危険性は無いとのこと。

|

| 3月12日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 3月14日(木) | 脆弱性情報 | Horizon3.ai社はFortinet社の無線LANマネージャー「FortiWLM」で発見した複数の脆弱性に関する技術的なレポートを公表した。レポート公開時点でパッチが提供されていない脆弱性が2つあることを報告している。これらの脆弱性により、セッションをハイジャックされ、管理者アクションを実行される恐れがある。

|

| 3月14日(木) | その他 | 警察庁は、令和5年のサイバー空間の脅威に関する事例や統計などの情報をまとめた資料「サイバー空間をめぐる脅威の情勢等」を公表した。

|

| 3月15日(金) | セキュリティ事件 | 電機メーカは、複数の業務パソコンがマルウェアに感染し、個人情報や顧客情報が流出した恐れがあることを公表した。公開時点で個人情報や顧客情報が悪用されたという報告はされておらず、マルウェアの侵入経路や情報流出の有無などについて調査中とのこと。 |

| 3月15日(金) | セキュリティ事件 | 経済団体は、ネットバンキングの不正送金によって合計1,000万円の金銭的被害を受けたことを公表した。海外のソフトウェア会社の社員を名乗る者のサポート詐欺の手口に騙され、業務用のパソコンに遠隔操作ソフトウェアをインストールしてしまったとのこと。警察の捜査に協力すると共に、個人情報の漏えいが発生したか調査を行っている。 |

| 3月20日(水) | 脆弱性情報 | GitHub社はGitHub Enterprise Serverにコマンドインジェクションの脆弱性(CVE-2024-2443)及び、リモートコード実行の脆弱性(CVE-2024-2469)が存在することを公表した。なお、当該脆弱性は同年3月20日にリリースされた最新バージョンで修正された。

|

| 3月25日(月) | その他 | 米国政府及び英国政府は、国家安全保障に関わるサイバー攻撃やスパイ活動を受けたとして、脅威アクター「APT31」のフロント企業1社及びその従業員2名を制裁したことを公表した。「APT31」は中国を拠点とする脅威アクターであり、中国政府の支援を受けていると見られる。

|

| 3月26日(火) | 脆弱性情報 | エレコム社はエレコム製無線LANルータ「WRC-X3200GST3-B」、「WRC-G01-W」にコマンドインジェクションの脆弱性(CVE-2024-25568、CVE-2024-26258)及び、情報漏えいの脆弱性(CVE-2024-29225)が存在することを公表した。 工場出荷時の設定であれば自動的に更新が行われるとのことだが、設定変更を行っている場合や不安な場合は、ファームウェアバージョンを確認するように伝えている。

|

| 3月29日(金) | セキュリティ事件 | ソフトウェア開発会社は自社提供サービスにおいてストレージサーバのアクセス制限の誤設定により、顧客の個人情報が漏えいしていたことを公表した。漏えいした個人情報には顧客がアップロードしたマイナンバーカード等の身分証明書も含まれており、第三者によるダウンロードが確認された本人は15万4650人であった。 |

| 3月29日(金) | その他 | 警察庁はサイバー事案に関する通報、相談及び情報提供の全国統一のオンライン受付窓口を設置したことを公表した。

|

| 3月30日(土) | 脆弱性情報 | The Tukaani Projectは複数のLinuxディストリビューションで利用されるファイル可逆圧縮ツールであるXZ-Utilsに悪意のあるコードが挿入された問題(CVE-2024-3094)を公開した。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] CISA.gov, https://www.cisa.gov/known-exploited-vulnerabilities-catalog ↩

- [2] Trend Micro Incorporated, Threat Actor Groups, Including Black Basta, are Exploiting Recent ScreenConnect Vulnerabilities, 2024/2/27 ↩

- [3] Mandiant, Bringing Access Back — Initial Access Brokers Exploit F5 BIG-IP (CVE-2023-46747) and ScreenConnect, 2024/3/21 ↩