本レポートでは、2024年1月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

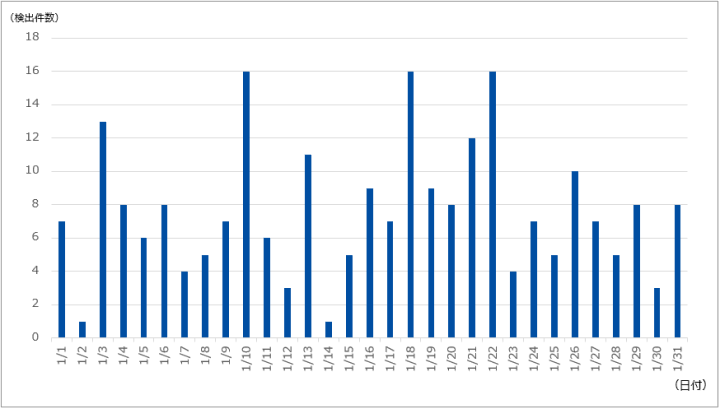

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は235件であり、1日あたりの平均件数は7.58件でした。期間中に観測された最も規模の大きな攻撃では、最大で約533万ppsのパケットによって2.47Gbpsの通信が発生しました。この攻撃は主にTCP SYN/ACKリフレクション攻撃でした。また、当月最も長く継続した攻撃は13分にわたるもので、最大で106.33Mbpsの通信が発生しました。この攻撃は主にTCP SYN Floodによるものでした。

IIJマネージドセキュリティサービスの観測情報

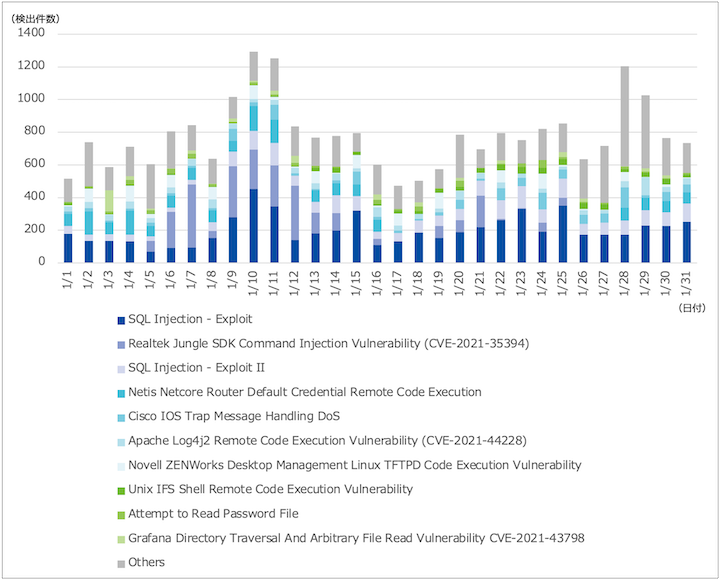

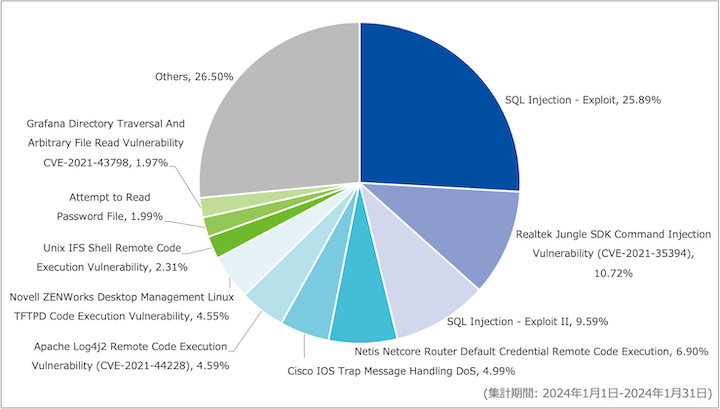

2024年1月に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)は以下の通りです。

当該期間中の集計において最多となったのは、SQL Injection – Exploit(25.89%)でした。この傾向は2023年10月から継続しており、Baidu社のWebクローラを装ったUser-Agentを多く観測しています。件の偽装したUser-Agentは「BaiduSpider」以外の文字列を含まないことに加え、共通のクエリパラメータに対して複数のパターンでインジェクション攻撃を仕掛けるという特徴を持っていました。本シグネチャの検知における日ごとの傾向として、10日前後と15、23、25日をピークとした緩やかな波形の推移を示しましたが、明確な周期はないように見受けられます。三番目に多く検知したSQL Injection – Exploit II(9.59%)も類似の攻撃内容を検知しており、1位のSQL Injection – Exploitと合わせて1/3以上を占める結果となっています。この結果から、引き続きSQLインジェクション攻撃に対する基本的な対策を推奨いたします。

8位のUnix IFS Shell Remote Code Execution Vulnerability(2.31%)では、Zyxel製CPE(Customer Premises Equipment)の脆弱性 1を狙った攻撃を検知しています。その内容は、リモートコード実行の脆弱性を悪用して特定のIPアドレスから任意のファイルをダウンロードし、実行する試みです。また、10位のGrafana Directory Traversal And Arbitrary File Read Vulnerability(1.97%)では、Grafanaのバージョン8.0.0-bata1から8.3.0の一部バージョンに存在するディレクトリトラバーサルの脆弱性を悪用し、不正に設定ファイルの閲覧を試みる通信を観測しました。これらの製品を利用されている場合には、バージョン情報を確認をいただき、最新バージョンへのアップデートを推奨いたします。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

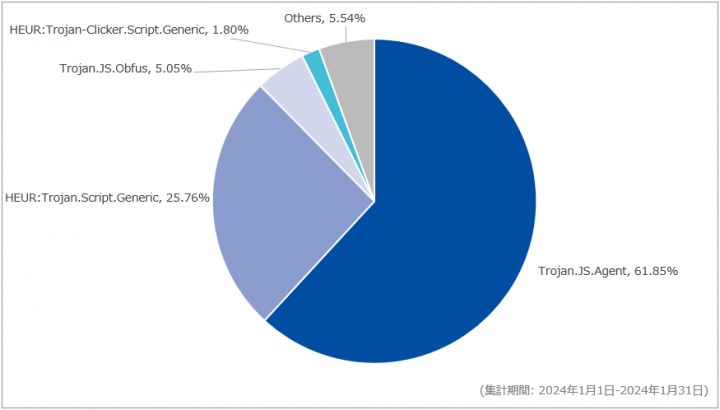

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-4に示します。

対象期間内に最も多く検出したのはTrojan.JS.Agentで、全体に占める割合は前月から19.08ポイント増加し61.85%でした。当該シグネチャでは、JavaScript形式のファイルに「if(typeof ndsw===”undefined”)」から始まるコードが挿入された改ざんを観測しています。改ざんされたコードでは同一サイト内の異なるパスのPHPファイルにアクセスする処理が含まれており、当該JavaScriptファイルを読み込むことで攻撃者が配置した任意のPHPファイルを実行される恐れがあります。なお、記事執筆時での調査では参照先となるPHPファイルの内容を確認できなかったため、PHPファイルの実行による影響は不明です。

次点で多く検出したのはTrojan.Script.Genericで、前月から11.45ポイント減少し25.76%でした。当該シグネチャでも、前述のTrojan.JS.Agentと類似した「if(typeof ndsj===”undefined”)」から始まるコードが挿入された改ざんを多く確認しています。改ざんされたJavaScriptファイルではCookieパスを「/」に変更し、有効期限を1年後の日時に変更する処理が含まれています。また、一部のJavaScriptファイルにて「if(typeof ndsj===”undefined”)」から始まるコード以外に挿入されたコードも確認しています。そのコードは「function x() 」から始まる難読化されたものであり、調査の結果、該当コードに未定義変数によるエラーがあり、処理の詳細を解析することはできませんでした。

メール受信時におけるマルウェア検出

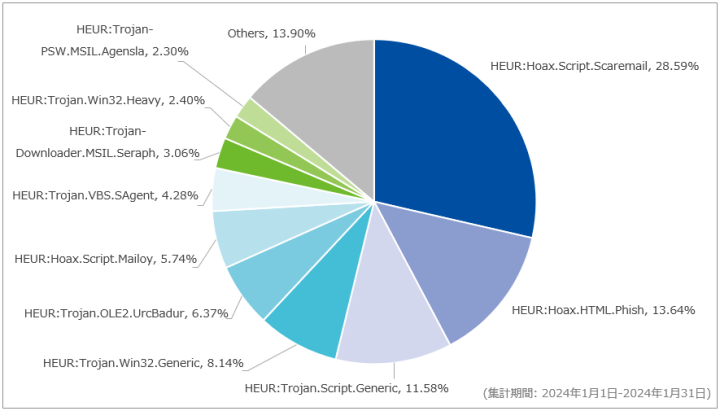

対象期間における、メール受信時に検出した脅威種別の割合を図-5に示します。

対象期間内に最も多く検出したのはHEUR:Hoax.Script.Scaremailで、全体に占める割合は前月から57.56%ポイント減少し28.59%でした。前月と比較して、検出数が9割以上減少していることを確認しています。前月に引き続き、検出したメールの件名の9割以上で「YOUR DEVICE AND EMAIL HAS BEEN COMPROMISED CHECK THIS MESSAGE NOW!」が使用されています。

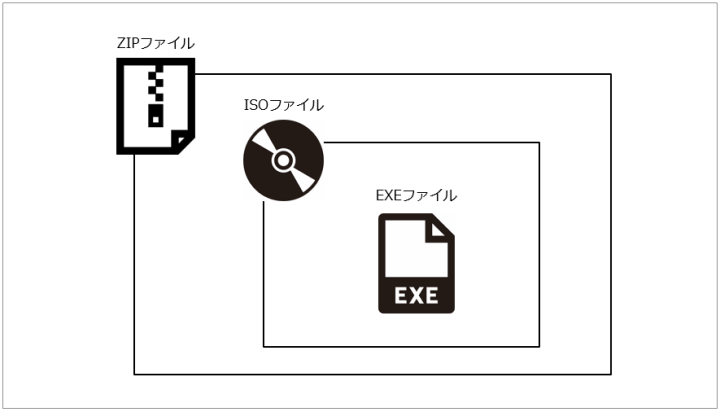

当月は4番目に検出が多かったHEUR:Trojan.Win32.Genericと8番目のHEUR:Trojan-Downloader.MSIL.Seraphにおいて、トロイの木馬であるzgRATに関するファイルを多く検出しています。検出したファイルはZIP形式のものが多く、ZIPファイルを解凍するとISO形式のファイルが展開され、このISOファイル内にはEXE形式の実行ファイルが含まれています。zgRATに感染すると、情報が窃取されたり、AgentTeslaといった他のマルウェアがダウンロードされる恐れがあります。

また、前月に多く検出されたAgentTeslaに関するファイルは当月も多く検出しています。検出したファイルはMicrosoft Excel 97-2003(XLS)形式のファイルや圧縮ファイル(RAR形式や7z形式など)で、圧縮ファイルを解凍するとEXE形式の実行ファイルが展開されます。AgentTeslaに感染すると、情報が窃取されて外部に情報が送信される恐れがあります。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 1月3日(水) | 脆弱性情報 | Google社は、1月3日、9日、16日、23日、30日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 1月3日(水) | 脆弱性情報 | Google社は、Android に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 1月9日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 1月9日(火) | 脆弱性情報 | Apple社は、1月9日、22日、31日に複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

|

| 1月10日(水) | 脆弱性情報 | Juniper Networks社は、SRXシリーズ及びEXシリーズのOSであるJunos OSのWebUI “J-web” にメモリの境界外書き込みに関する脆弱性(CVE-2024-21591)が存在することを公表した。この脆弱性により攻撃者は認証を必要とせずにサービス拒否(DOS)やリモートコード実行を引き起こすことが可能となる。当該脆弱性はセキュリティアップデートによって修正されている。

|

| 1月11日(木) | 脆弱性情報 | Ivanti社は、Ivanti Connect Secure(旧: Pulse Connect Secure)及びIvanti Policy Secureゲートウェイに複数のゼロデイ脆弱性(CVE-2023-46805,CVE-2024-21887)が存在することを公表した。これらの脆弱性を組み合わせて悪用することで攻撃者は認証不要で任意のコマンド実行が可能となる。当該脆弱性を修正するセキュリティアップデートが1月31日に公開され、当初の脆弱性のほか権限昇格の脆弱性(CVE-2024-21888)とSSRFの脆弱性(CVE-2024-21893)も併せて修正された。CVE-2024-21893は情報公開前に攻撃に利用されておりゼロデイ脆弱性であった。なお、当該製品については2月8日にXXEの脆弱性(CVE-2024-22024)も公表され、修正のためのセキュリティアップデートがリリースされている。

|

| 1月11日(木) | 脆弱性情報 | GitLabは、GitLab Community Edition(CE)及びGitLab Enterprise Edition(EE)に存在する脆弱性に対するセキュリティアップデートを公開した。このセキュリティアップデートで修正される脆弱性には、第三者によるユーザーアカウントのパスワードリセットが可能となる脆弱性(CVE-2023-7028)が含まれており、最新バージョンへの迅速なアップデートが強く推奨されている。

|

| 1月16日(火) | 脆弱性情報 | Citrix社は、NetScaler ADC及びNetScaler Gatewayに存在するゼロデイ脆弱性(CVE-2023-6548, CVE-2023-6549)を修正するセキュリティアップデートを公開した。CVE-2023-6548は権限レベルの低い認証が必要となるものの管理インタフェースでのリモートコード実行が可能となり、CVE-2023-6549はサービス拒否(DoS)を引き起こす可能性がある。いずれの脆弱性も情報公開時には既に悪用が確認されている。

|

| 1月16日(火) | 脆弱性情報 | Atlassian社は、Confluence Data Center及びConfluence Serverにリモートからコード実行が可能となる脆弱性(CVE-2023-22527)を修正したセキュリティアップデートを公開した。

|

| 1月16日(火) | 脆弱性情報 | Quarkslab社は、UEFIのオープンソースリファレンス実装であるTianoCore EDK IIのTCP/IPスタックに9つの脆弱性が存在することを明らかにした。当該脆弱性はPXE over IPv6で使用するDHCPv6メッセージの処理実装などに存在する。なお、これらの脆弱性はPixieFAILと名付けられた。

|

| 1月19日(金) | 脅威情報 | Microsoft社は、国家が支援しているとされる攻撃グループMidnight Blizzardによる攻撃により一部社員のメールアカウントへアクセスしていたことを公表した。多要素認証(MFA)が有効になっていないテスト・テナント・アカウントに対するパスワードスプレー攻撃でアカウントを侵害後、社内環境への昇格アクセス可能なOAuthアプリケーションを特定し侵害することでアクセス可能にしていたとのこと。また、同月にはHewlett Packard Enterprise社も同攻撃グループによりメールシステムに不正アクセスされていたことが米国証券取引委員会(SEC)を通じて公表された。

|

| 1月22日(月) | 脆弱性情報 | Fortra社は、GoAnywhere Managed File Transferに認証バイパスが可能となる脆弱性(CVE-2024-0204)のアドバイザリを公開した。なお、当該脆弱性は2023年12月7日にリリースされたバージョン7.4.1で修正されている。

|

| 1月23日(火) | 脆弱性情報 | ヤマハは、同社製の無線LANアクセスポイントに存在する脆弱性を修正したファームウェアを公開した。

|

| 1月23日(火) | 脆弱性情報 | Mozillaは、Firefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 1月30日(火) | 脆弱性情報 | WordPress Foundationは、WordPressに存在する脆弱性に対するセキュリティアップデートを公開した。

|

| 1月31日(水) | 脆弱性情報 | Snykは、コンテナの制限を回避する「Leaky Vessels」と名付けた4つの脆弱性(CVE-2024-21626、CVE-2024-23651、CVE-2024-23653、CVE-2024-23652)を公開した。これらは「runc」と「BuildKit」の脆弱性であり、脆弱性が修正されたバージョンはリリース済み。なお、Snykは脆弱性への対応を支援するツールとして、leaky-vessels-dynamic-detector及びleaky-vessels-static-detectorを公開した。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] Zyxel networks, ‘Zyxel security advisory for remote code execution and denial-of-service vulnerabilities of CPE, 2021/01/29更新 ↩