本レポートでは、2024年11月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

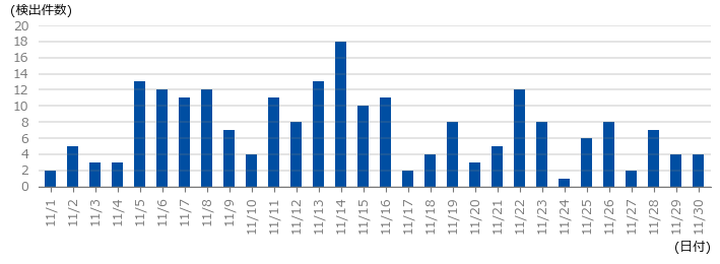

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は217件であり、1日あたりの平均件数は7.23件でした。期間中に観測された最も規模の大きな攻撃では、最大で約1,680万ppsのパケットによって174.80Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は1時間14分にわたるもので、最大で55.33Gbpsの通信が発生しました。この攻撃も主にDNSプロトコルを用いたUDP Amplificationでした。

IIJマネージドセキュリティサービスの観測情報

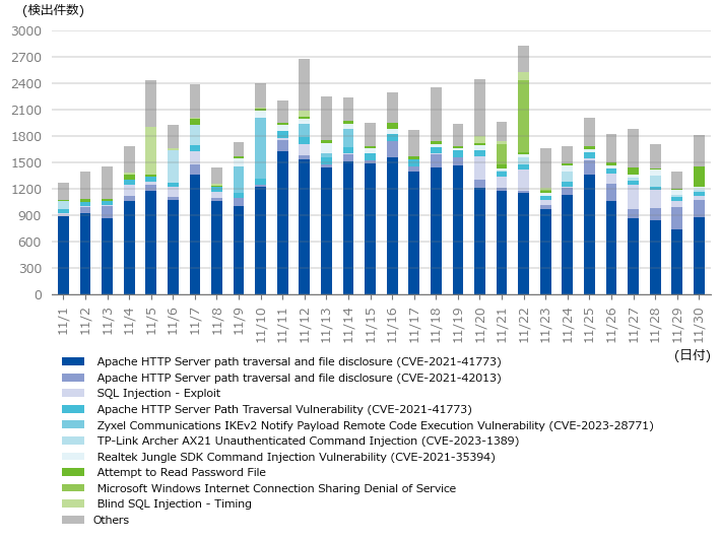

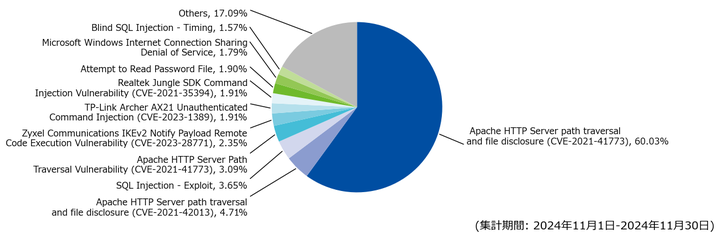

IPS機器における攻撃検出

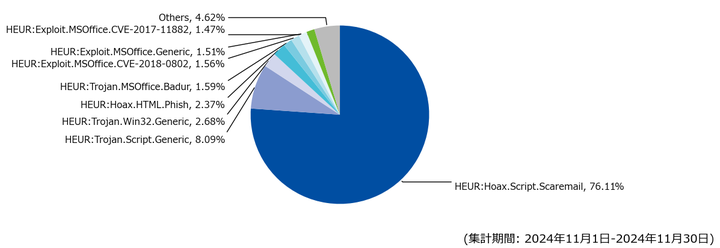

対象期間において、1サイト当たりの攻撃検出件数と攻撃種別トップ10の割合を以下に示します。

当月の対象期間において最も多く検出したのは、Apache HTTP Server path traversal and file disclosure (CVE-2021-41773)で、60.03%でした。通信の大半は、マイニングマルウェアであるRedTailのダウンローダの実行を試みるもので、検出件数は前月に近い水準で推移しています。

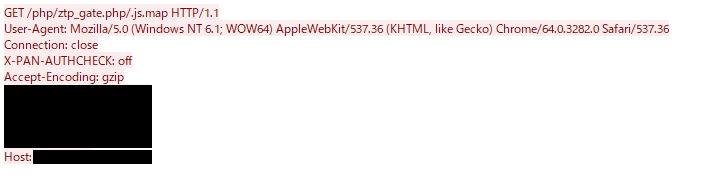

また、当月の攻撃種別トップ10には含まれていませんが、Palo Alto Networks社製PAN-OSの管理Webインタフェースに存在する認証バイパス(CVE-2024-0012)及び権限昇格(CVE-2024-9474)に関連する通信を新たに観測しました。

観測した通信は、認証バイパスが可能となるパスへアクセス試行しているものでコマンド実行などの通信は確認できませんでしたが、Palo Alto Networks社ではコマンド実行やWebshellを設置する攻撃があったことを報告しています。 1

脆弱性の影響を受けるPAN-OSのバージョンは以下の通りです。該当する製品を利用されている場合には、バージョン情報の確認及びアップデートを推奨します。

- 認証バイパスの脆弱性(CVE-2024-0012)

- PAN-OS 11.2.4-h1以前の11.2系のバージョン

- PAN-OS 11.1.5-h1以前の11.1系のバージョン

- PAN-OS 11.0.6-h1以前の11.0系のバージョン

- PAN-OS 10.2.12-h2以前の10.2系のバージョン

- 権限昇格の脆弱性(CVE-2024-9474)

- PAN-OS 11.2.4-h1以前の11.2系のバージョン

- PAN-OS 11.1.5-h1以前の11.1系のバージョン

- PAN-OS 11.0.6-h1以前の11.0系のバージョン

- PAN-OS 10.2.12-h2以前の10.2系のバージョン

- PAN-OS 10.1.14-h6以前の10.1系のバージョン

昨今、ファイアウォールやVPNデバイスなどの管理Webインタフェースが侵入口となる脆弱性が発見されることは珍しくありません。このことから、管理Webインタフェースへアクセス可能なIPアドレスを制限することは緩和策の1つとなります。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

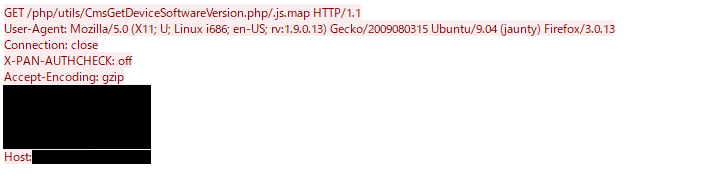

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-6に示します。

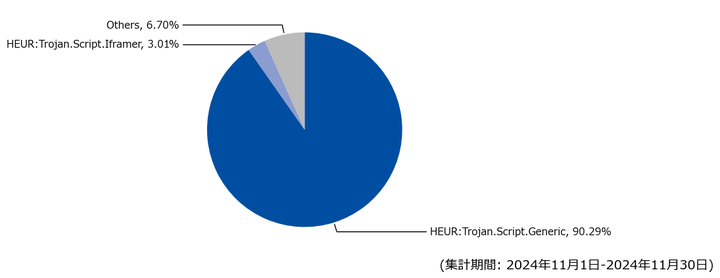

対象期間内に最も多く検出したのはHEUR:Trojan.Script.Genericであり、全体に占める割合は90.29%でした。当該シグネチャによる検出では、前月までと同様にParrot TDSの特徴を持つJavaScriptファイルが検出されました。スクリプトの一部では、これまでSOCが観測したParrot TDSの難読化とは異なる特徴が見受けられます(図-7)。この難読化はJavaScriptのコードを一定の規則で並び替えた文字列を変数として定義し、以降のコード内関数によって復元するものでした。

2位のHEUR:Trojan.Script.Iframerでは、2024年8月と同様にiframe要素を利用して悪意のあるコンテンツを表示するJavaScriptファイルを検出しています。当該ファイルは正規サイトを模倣した偽サイト上に配置されていました。模倣された正規サイトには日本国内の大学が複数含まれており、以前より様々な大学から偽サイトに関する注意喚起 2 3が出されています。今回観測した偽サイトへのアクセスについても、注意喚起で言及されているように検索エンジンを経由したアクセスが多くあることを確認しています。検索エンジンの検索結果からアクセスする場合であっても、URLのドメインが正規のサイトものであるかを確認するなどの注意が必要です。

メール受信時におけるマルウェア検出

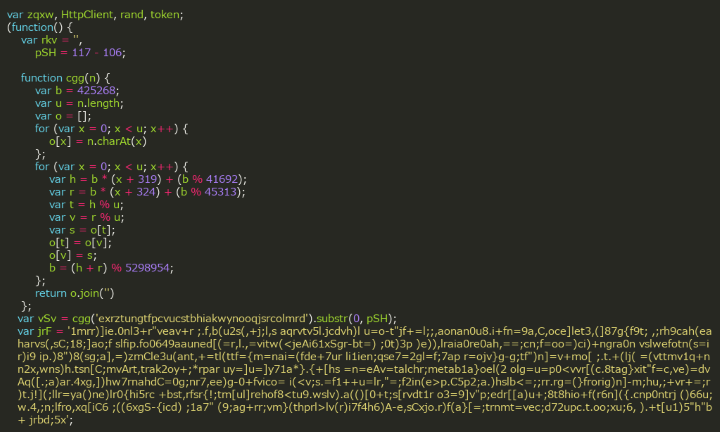

対象期間における、メール受信時に検出した脅威種別の割合を図-8に示します。

対象期間内に最も多く検出したのはHEUR:Hoax.Script.Scaremailであり、全体に占める割合は前月比74.28ポイント増の76.11%でした。これは当該の脅威を検出した件数が、前月に比べて大幅に増加したためです。脅威を検出したメールの件名には、支払いの催促やフィッシングを意図した内容が多く含まれました。最も多く検出した件名は「There is an overdue payment under your name. Please, settle your debts ASAP.」で、当該の脅威を検出したメールの約半数を占めました。

5位から8位で検出している名称にMSOfficeを含む脅威の多くは、情報窃取型マルウェアのSnake Keyloggerへの感染を狙ったものでした。脅威を検出したメールの多くは、英語で支払いの催促や送金などを装った件名を用いており、Microsoft Word(docx)形式やMicrosoft Word 97-2003(doc)形式のファイルを添付したものでした。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | 観測情報 | その他 | |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 11月4日(月) | 脆弱性情報 | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 11月5日(火) | 脆弱性情報 | Google社は、11月5日、12日、19日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 11月8日(金) | 脆弱性情報 | D-Link社は、同社が提供する複数のNASデバイスでリモートによるコマンドインジェクションの脆弱性(CVE-2024-10914)が存在することを公開した。この脆弱性で影響を受けるデバイスはすべてEOL、EOSとなっており、同社は該当の製品の利用停止を強く推奨している。

|

| 11月11日(月) | 脆弱性情報 | Google社は、11月11日、21日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 11月12日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 11月12日(火) | 脆弱性情報 | Mozillaは、11月12日、26日にFirefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 11月18日(月) | 脆弱性情報 | Apache Software Foundationは、Apache Tomcatにおける複数の脆弱性(CVE-2024-52316、CVE-2024-52317、CVE-2024-52318)が存在することを公開した。CVE-2024-52316は未認証のユーザが認証をバイパスできる脆弱性で、CVE-2024-52317はユーザ間でリクエストと応答の取り違えが発生する脆弱性、CVE-2024-52318は一部のタグの出力がエスケープされず、XSS攻撃を引き起こす脆弱性となっている。同団体はこれらの脆弱性を修正したアップデートを提供している。

|

| 11月18日(月) | 脆弱性情報 | GNU ProjectのWgetに、短縮URLに起因する脆弱性(CVE-2024-10524)が存在することが判明した。この脆弱性は、サーバサイドリクエストフォージェリ、フィッシング攻撃、中間者攻撃へ繋がる恐れが指摘されているが、悪用には認証制御が必要であることから、攻撃を成功させる可能性は低いとされている。同団体は修正済みのアップデートを提供している。

|

| 11月18日(月) | 脆弱性情報 | Palo Alto Networks社は、PAN-OSのWeb管理インタフェースにおいて、認証をバイパスできる脆弱性(CVE-2024-0012)と権限昇格が可能となる脆弱性(CVE-2024-9474)が存在することを公開した。CVE-2024-0012により、未認証のリモートユーザが管理者権限を取得し、管理者アクションの実行や構成の改ざん、権限昇格を行われる恐れがある。さらに、CVE-2024-9474により、管理者権限を持つユーザがルート権限でファイアウォール上でアクションを実行される恐れがある。また、米サイバーセキュリティインフラストラクチャーセキュリティ庁(CISA)は、これらの脆弱性が既に悪用されているとしてKnown Exploited Vulnerabilities Catalog(KEV)に追加した。これらの脆弱性はセキュリティアップデートによって修正されている。

|

| 11月19日(火) | その他 | 米国司法省は、ランサムウェアグループ「Phobos」を運営したロシア人国籍の被疑者を検挙した。この攻撃グループは世界中の1,000以上の公的機関及び民間組織を被害に遭わせたと報じられている。捜査には日本の警察庁を含む各国法執行機関が協力した。

|

| 11月19日(火) | 脆弱性情報 | Apple社は、11月19日に複数の製品に存在する脆弱性に対するセキュリティアップデートを公開した。

|

| 11月25日(月) | セキュリティ事件 | ホテル事業者は、同社が利用しているオンライン予約システムが不正アクセスを受けたことにより、一部の顧客に対してフィッシングメールが配信されたことを公表した。また、この不正アクセスにより、オンライン予約システム経由の宿泊予約情報に含まれる顧客の個人情報が流出した可能性があるとのこと。 |

| 11月25日(月) | セキュリティ事件 | 国内の病院は、PC機器の廃棄におけるデータ消去処理の不備により、個人データの漏えいが発生した可能性を公表した。電子カルテに入力される診療データは別の機器に保存されていたため、漏えいの恐れはないとしている。 |

| 11月26日(火) | セキュリティ事件 | 食品販売事業者は、運営するWebサイトに対して、アカウントのなりすましによる不正ログインが確認されたことを公表した。これにより、被害を受けたアカウントの顧客情報が不正に参照された可能性があるとのこと。事業者は、該当アカウントに対してパスワードリセットを実施し、顧客に対してパスワードの再設定とカスタマーサポート窓口への案内を行っている。 |

| 11月27日(水) | その他 | DDoS攻撃を代行する人物らに依頼し、企業が運営するサイトを閲覧できない状態にさせて業務を妨害した疑いがあるとして、京都府警が中国籍夫婦を逮捕したことを複数のメディアが報じた。DDoS攻撃の依頼先は中国の総合ポータルサイトに掲示されていたサイトの脆弱性診断の広告から知り、1回の攻撃で約750元支払ったとされる。 |

| 11月27日(水) | 脆弱性情報 | Zabbix社は、オープンソースの統合監視ソフトウェアZabbixにSQL インジェクションの脆弱性(CVE-2024-42327)が存在することを公開した。デフォルト権限または、API利用権限を持つユーザであれば、この脆弱性を悪用して管理者権限を取得し、不正な権限昇格を行える可能性がある。この脆弱性はセキュリティアップデートによって修正されている。

|

| 11月29日(金) | セキュリティ事件 | インターネットサービス会社は、同社が運営するSNSのアルバム機能においてサムネイルが正しく表示されない不具合があったことを公表した。この不具合により、利用者のアルバムのサムネイルに他のユーザのアルバムのサムネイルが表示されたとのこと。 |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] Palo Alto Networks, Threat Brief: Operation Lunar Peek, Activity Related to CVE-2024-0012 and CVE-2024-9474, 2024/11/22 ↩

- [2] 札幌大学, 【注意喚起】札幌大学公式Webサイトの偽サイトにご注意ください,

2024/11/15 ↩ - [3]愛知教育大学, 愛知教育大学の偽サイトに御注意ください。, 2024/12/12 ↩