本レポートでは、2025年10月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

本項では、IIJサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

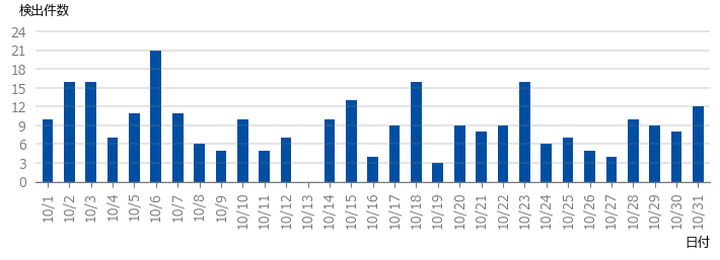

対象期間において、DDoS攻撃の検出件数を以下に示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は283件であり、1日あたりの平均件数は9.13件でした。期間中に観測された最も規模の大きな攻撃では、最大で約137万ppsのパケットによって11.51Gbpsの通信が発生しました。この攻撃は主にUDP Floodによるものでした。また、当月最も長く継続した攻撃は49分にわたるもので、最大で6.67Gbpsの通信が発生しました。この攻撃はNTPやDNS、CLDAPなど複数のプロトコルを用いたUDP Amplificationでした。

不正アクセス通信の観測情報

本項では、IIJサービスで検出した当月中の不正アクセス通信を取りまとめました。

IPS機器における攻撃検出

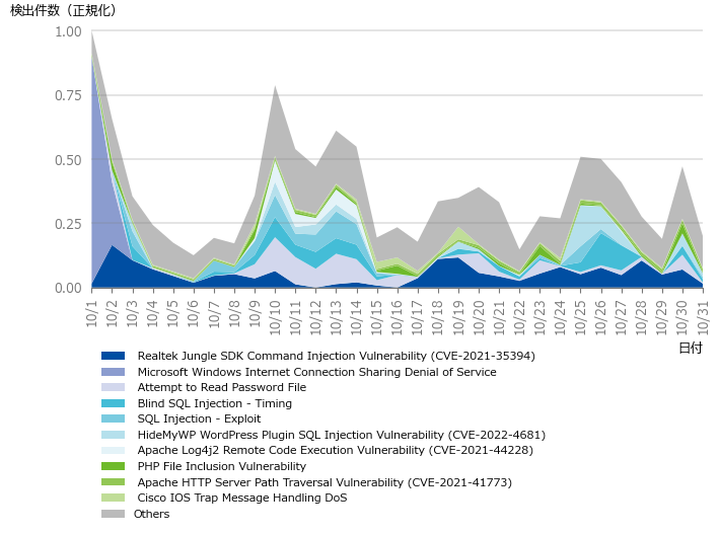

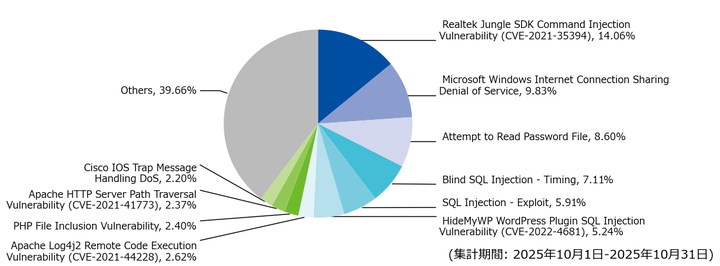

対象期間における、正規化した攻撃検出件数と攻撃種別トップ10の割合を以下に示します。攻撃検出件数の正規化は、対象期間において最も多く攻撃を検出した日付の件数を1としています。

対象期間に最も多く検出したのはRealtek Jungle SDK Command Injection Vulnerability (CVE-2021-35394)であり、全体に占める割合は14.06%でした。当該シグネチャではMirai亜種への感染を試みる通信を多く検出しています。

また、当月は前月に引き続きIoTマルウェアのRondoDoxへの感染を狙ったとみられる攻撃を検出しています。RondoDoxへの感染を試みる通信は、直近3ヶ月間の観測において常にごく少数のIPアドレスが送信元となっていました。それぞれのIPアドレスは、おおむね10日から1ヶ月程度の期間にわたって感染活動に利用されることを確認しています。

マルウェア脅威の観測情報

本項では、IIJサービスで検出した当月中のマルウェア脅威を取りまとめました。

Webアクセス時における脅威検出

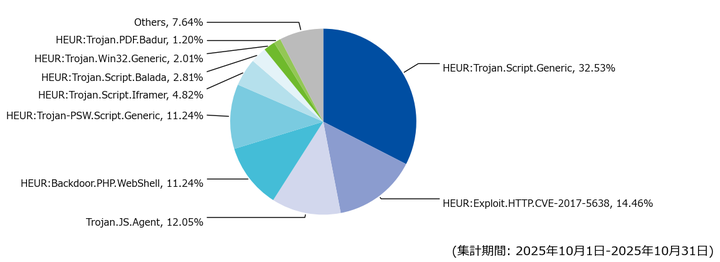

対象期間において、Webアクセス時に検出した脅威種別の割合を以下に示します。

対象期間内に最も多く検出したのはHEUR:Trojan.Script.Genericで、全体の32.53%を占めました。当該シグネチャでは、前月と同様にサポート詐欺を目的としたWebページやParrot TDSの特徴をもったJavaScriptを多く検出しています。

3番目に多く検出したシグネチャはTrojan.JS.Agentで、全体の12.05%を占めました。当該シグネチャでは、多数の画像ファイルやWebライブラリのファイルへのアクセスを検出しています。検出したURLは、アクセスすると404エラーで本来のコンテンツにアクセスできませんが、代わりにローディングスピナーを表示します。ローディングスピナーを表示するページでは、別サイトのコンテンツを読み込む処理が含まれています。調査時点では不正なコンテンツを取得することができませんでしたが、取得先URLがTrend Micro社の脅威データベースの「Trojan.HTML.MALINK.FASJSNORS」で報告されている特徴と一致しており、Webページにアクセスした端末の情報を送信する処理を含んでいると推測されます。

メール受信時における脅威検出

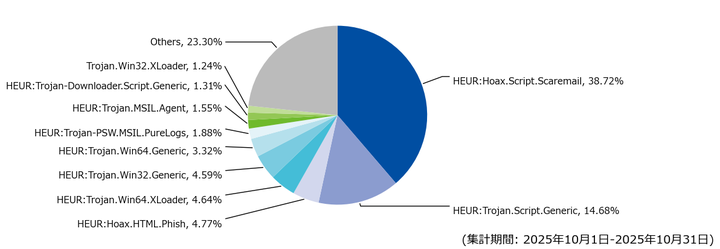

対象期間において、メール受信時に検出した脅威種別の割合を以下に示します。

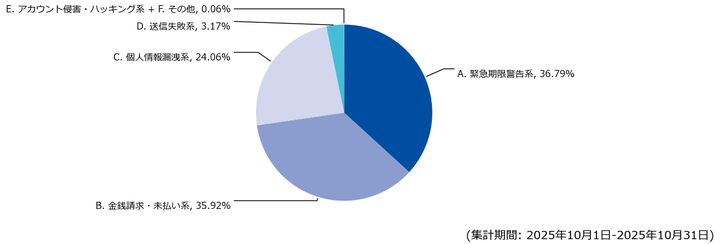

当月最も多く検出したのはHEUR:Hoax.Script.Scaremailで、全体の38.72%を占めました。これは、偽の情報により受信者の恐怖心を煽ることで、金銭などをだまし取ろうとする迷惑メールの一種です。当該シグネチャで検知したメールの件名傾向を以下に示します。

A. 緊急期限警告系

“Your time is almost up.”や”Final warning: …”などの、「時間が残り少ない」や「最後のチャンス」を強調し、受信者に即座の行動(リンククリックや添付ファイル開封)を促すケースです。Scaremailの典型的な手口として最も多く観測しました。

B. 金銭請求・未払い系

“Payment from your account.”や”You have an outstanding payment”などの、口座からの支払い、未払い請求、債務回収を装うケースです。金額や口座情報を示唆する語句「payment」「debt」「outstanding」「overdue」が多数観測されました。これら疑似請求メールもScaremailの典型的な手口となっています。

C. 個人情報漏えい系

“Your private information has been stolen because of suspicious events.”や“Your personal information is compromised”などの「個人情報が盗まれた」「データが漏えいした」といった文言により、受信者の恐怖や不安を煽るケースです。個人情報が漏れたという危機感から冷静な判断を失わせる狙いがあると考えられます。

D. 送信失敗系

“Undelivered Mail Returned to Sender”や“Mail delivery failed: returning message to sender”などを観測しました。本来はメールサーバの自動通知ですが、件名を装いフィッシングリンクを埋め込むケースが想定されます。

E. アカウント侵害・ハッキング系

“Your account has been hacked. You need to unlock”や“Alert! Your account was hacked”などの、アカウントがハックされた、デバイスが乗っ取られたと主張し、パスワードリセットやリモートサポートを装うケースです。「hacked」「unlock」「access to your device」などのキーワードが見られました。

F. その他

件数は全体のごく一部ですが、“We have your information”や“Offer of cooperation.”などの特定の脅威要素に限定されない件名を確認しました。

特に上位3カテゴリ(緊急期限警告・金銭請求・個人情報漏えい)は全体の約96.77%を占め、Scaremailの主流手口となっています。基本的な対処は冷静にメールを削除することですが、これらのメールは人の心理的な脆弱性を悪用するため、迷惑メールフィルタやセキュリティソフトの導入が重要となります。

セキュリティイベントカレンダー

本項では、日本を中心に世界中で発生したセキュリティに関する出来事を取りまとめました。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | 観測情報 | その他 | |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 10月1日(水) | その他 | 国家サイバー統括室(NCO)は、サイバー攻撃による被害組織が行うインシデント報告の様式統一に関連して、特に件数の多いDDoS攻撃及びランサムウェア攻撃の報告に利用可能な共通様式や記載例を公開した。これは、サイバー攻撃による被害報告件数の増加を背景に、被害組織にかかる報告負担の軽減と政府の対応迅速化を図ることを目的としており、10月1日から共通様式を用いて、官公署への報告が可能となった。

|

| 10月2日(木) | セキュリティ事件 | 海外のソフトウェアベンダは、同社のGitLabインスタンスへの不正アクセスにより、データ漏えいが発生したことを公表した。同社は直ちに調査を開始し、攻撃者のアクセスを遮断、当該インスタンスを隔離した上で関係当局に通報したとのこと。影響はコンサルティング用途で用いられていたGitLabインスタンスに限定されており、主要製品や公式ソフトウェアのサプライチェーン、その他のサービスには影響がないとしている。 |

| 10月3日(金) | セキュリティ事件 | 海外のコミュニケーションツールの開発会社は、第三者による不正アクセスによってツールを利用するユーザの情報が流出したことを公表した。不正アクセスを受けたのは、同社ではなくカスタマーサービス業務に利用していた外部サービスの提供企業だったとしている。不正アクセスではカスタマーサポートに提供された連絡先情報や支払い方法などの顧客情報が流出しており、その内の約7万人は政府発行の身分証の画像も流出した可能性があるとのこと。その後、外部サービスの提供企業は、自社システムは不正アクセスを受けておらず、自社で政府発行の身分証は取り扱っていないとの声明を公表した。 |

| 10月3日(金) | 脆弱性情報 | Redis社は、RedisにUse-After-Freeの脆弱性(CVE-2025-49844)が存在することを公表した。当該脆弱性は細工されたLuaスクリプトによって引き起こされ、リモートコード実行に繋がる恐れがあるとのこと。修正済みのバージョンは既に公開されており、パッチをすぐに適用しない場合の一時的な緩和策としては、ユーザがLuaスクリプトを実行できないようにACLで制限することを推奨している。

|

| 10月4日(土) | セキュリティ事件 | 自動車産業向け部品を生産する国内のメーカは、サイバー攻撃によるシステム障害が発生したことを公表した。続報では、社員用VPNアカウントの正規IDとパスワードが不正に使用され、社内ネットワークへ侵入された上で、ランサムウェアによる攻撃が行われたと明らかにされた。フォレンジック調査では、300GB程度の不正な通信を確認しており、引き続き漏えいした内容の調査を進めているとのこと。 |

| 10月4日(土) | 脆弱性情報 | Oracle社は、E-Business Suiteに認証なしでのリモートコード実行の脆弱性(CVE-2025-61882)が存在することを公表した。当該脆弱性を悪用した攻撃は既に観測されており、セキュリティアドバイザリにはIoCの情報も提供されている。影響を受けるバージョンは12.2.3から12.2.14であり、同社は修正済みのバージョンへ更新することを強く推奨している。

|

| 10月7日(火) | 脆弱性情報 | Google社は、10月7日、9日、14日、21日、28日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 10月7日(火) | 脆弱性情報 | Google社は、10月7日、9日、10日、14日、15日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 10月14日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 10月14日(火) | 脆弱性情報 | Mozillaは、10月14日、28日にFirefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 10月14日(火) | その他 | Microsoft社は、Windows 10のサポートを終了した。これ以降、当該OS向けのソフトウェア更新プログラムやセキュリティ修正プログラム、テクニカルサポートは提供されなくなるため、継続しての利用は推奨されない。条件を満たす一部のユーザは2026年10月13日までの期間限定で拡張セキュリティ更新(ESU)プログラムが利用可能となっている。 |

| 10月15日(水) | セキュリティ事件 | F5社は、同社のBIG-IP製品開発環境及びエンジニアリングナレッジ管理プラットフォームが国家レベルの脅威アクターに長期的にアクセスされ、ファイルをダウンロードされていたことを公表した。流出したファイルには、BIG-IPのソースコードの一部と未公開の脆弱性に関する情報が含まれていた。公表時点では未公開の脆弱性の悪用は確認されていないが、同社はBIG-IPソフトウェアのアップデートを強く推奨している。

|

| 10月19日(日) | セキュリティ事件 | オフィス向け用品などの通信販売を手掛ける国内の小売業者は、ランサムウェア感染によるシステム障害が発生したことを公表した。これにより、同社が運営する通販サイトのほか、グループ会社が配送業務を受託していた他社の通販サイトでも商品購入機能が停止されるなどの影響が波及している。 |

| 10月20日(月) | 脆弱性情報 | エムオーテックス株式会社は、LANSCOPEエンドポイントマネージャーオンプレミス版のクライアントプログラムと検知エージェントにリモートコード実行の脆弱性(CVE-2025-61932)が存在することを公表した。既に顧客環境において、外部から不正なパケットを受信する事例が確認されているとのこと。修正プログラムは既に提供されており、クライアントPCのアップデートを推奨している。

|

| 10月23日(木) | 脆弱性情報 | Microsoft社は、Windows Server Update Services(WSUS)において、非認証の攻撃者によるリモートコード実行(RCE)が可能な脆弱性(CVE-2025-59287)に対する更新プログラムを公開した。当該脆弱性については、10月14日に同社が公開した月例のセキュリティ更新プログラムで修正が行われていたが、この修正が不十分であったため、追加的に定例外でのセキュリティ更新プログラムのリリースとなった。なお、脆弱性は既に悪用が確認されており、KEV Catalogに追加されている。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。