本レポートでは、2025年12月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

本項では、IIJサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

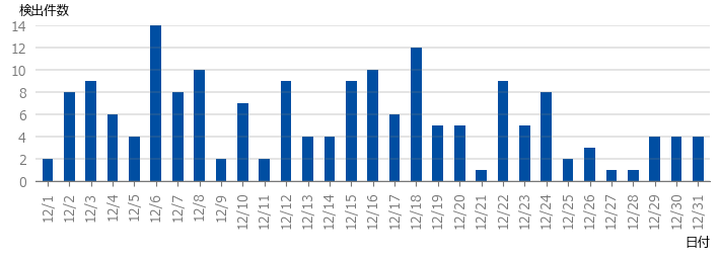

対象期間において、DDoS攻撃の検出件数を以下に示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は178件であり、1日あたりの平均件数は5.74件でした。期間中に観測された最も規模の大きな攻撃では、最大で約5万ppsのパケットによって479.02Mbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。当月最も長く継続した攻撃もこの通信であり、およそ12分にわたって攻撃が継続しました。

不正アクセス通信の観測情報

本項では、IIJサービスで検出した当月中の不正アクセス通信を取りまとめました。

IPS機器における攻撃検出

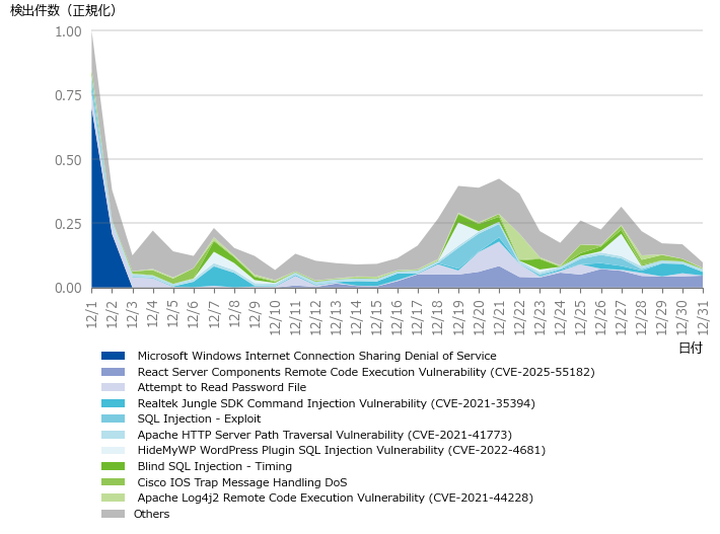

対象期間における、正規化した攻撃検出件数と攻撃種別トップ10の割合を以下に示します。攻撃検出件数の正規化は、対象期間において最も多く攻撃を検出した日付の件数を1としています。

対象期間に最も多く検出したのはMicrosoft Windows Internet Connection Sharing Denial of Serviceであり、全体に占める割合は12.86%でした。当該シグネチャは、WindowsのInternet Connection Sharingサービスの不備を悪用し、サービス拒否(DoS)状態を引き起こすことを狙った通信を検出しています。当該通信は 12月1日及び12月2日の2日間のみに集中して発生しており、特定の送信元から多数の宛先へ向けた大規模な攻撃活動が観測されました。

2番目に多く検出したのは、React Server Components Remote Code Execution Vulnerability (CVE-2025-55182)で全体の12.20%を占めていました。当該シグネチャでは、2025年12月3日に公開された、React Server Componentsにおける認証不要のリモートコード実行の脆弱性(CVE-2025-55182)を悪用する通信を検出しています。観測された攻撃内容としては、whoami、id、pwdなどのコマンドを用いてホスト環境を調査し、脆弱性の有無を偵察する目的とみられるコードが確認されています。加えて、wgetコマンドを使用して外部サイトからマルウェアをダウンロードし、実行を試みるコードも観測されています。

当該脆弱性の影響を受けるパッケージは以下の通りです。

- react-server-dom-webpack

- react-server-dom-parcel

- react-server-dom-turbopack

(各パッケージのバージョン19.0 / 19.1.0 / 19.1.1 / 19.2.0で、かつReact Server Componentsをサポートしている場合)

当該パッケージをご利用の場合は、早急なアップデートを強く推奨します。また、Reactは様々なJavaScriptソフトウェアで利用されているため、複数のソフトウェアにおいて影響が報告されています。利用中のソフトウェアが影響を受けるかについては、引き続き最新情報を注視してください。

マルウェア脅威の観測情報

本項では、IIJサービスで検出した当月中のマルウェア脅威を取りまとめました。

Webアクセス時における脅威検出

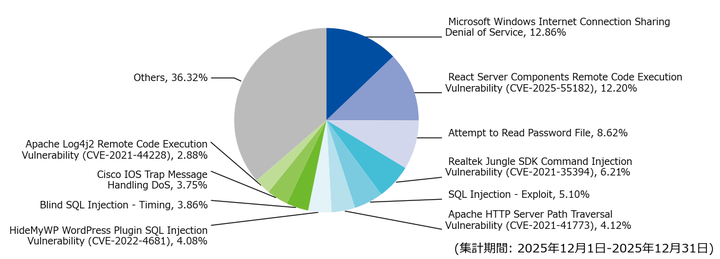

対象期間において、Webアクセス時に検出した脅威種別の割合を以下に示します。

対象期間中に最も多く検出したのはTrojan.Script.Agentで、全体の35.08%を占めました。当該シグネチャでは、Parrot TDSの特徴を持ったJavaScriptファイルを引き続き多く検出しています。

2番目に多く検知したのは、HEUR:Trojan.Script.Genericで全体の32.13%を占めました。当該シグネチャでは、詐欺サイトへリダイレクトさせる攻撃キャンペーン「Sign1」 1によって改ざんされたサイトを検出しています。改ざんされたサイトには難読化されたJavaScriptコードが埋め込まれており、外部サイトのJavaScriptファイルを読み込む処理が含まれています。調査時点では外部サイトにはアクセスできず、読み込まれるJavaScriptファイルの内容を確認できませんでした。

メール受信時における脅威検出

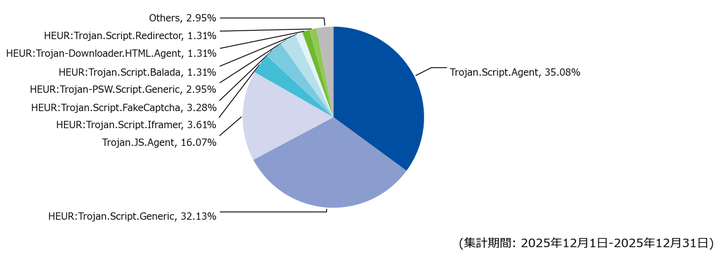

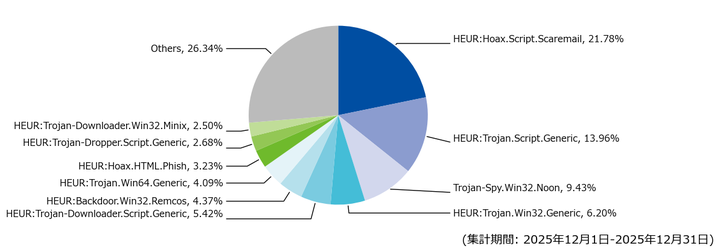

対象期間において、メール受信時に検出した脅威種別の割合を以下に示します。

対象期間中に最も多く検出されたシグネチャはHEUR:Hoax.Script.Scaremailで、全体の21.78%を占めていました。当月は、インドネシア語で送金を促す件名やスペイン語で配達に関するトラブルを装ったメールを多く検出しています。

4位はHEUR:Trojan.Win32.Genericで、全体の6.20%を占めました。当該シグネチャでは、情報窃取型マルウェアであるRhadamanthys Stealerへの感染を狙ったメールを観測しています。このメールは2025年12月18日に集中して検出されており、注文書を装ったファイルが添付されていました。Rhadamanthys Stealerは2022年に初めて報告されており、感染すると詳細なシステム情報や認証情報、暗号資産ウォレット情報などが窃取されます。

また、当月は日本語件名のメールにおいて情報窃取型マルウェアであるFormBookに感染させることを狙ったファイルの添付を検知しています(表-1)。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|

| 未払い請求書に伴う出荷保留について | Outstanding Invs DHL122025-0976.7z | FormBook |

セキュリティイベントカレンダー

本項では、日本を中心に世界中で発生したセキュリティに関する出来事を取りまとめました。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | 観測情報 | その他 | |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 12月1日(月) | 脆弱性情報 | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 12月2日(火) | 脆弱性情報 | Google社は、12月2日、10日、16日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 12月3日(水) | 脆弱性情報 | Meta社は、RSC(React Server Components)に認証不要のリモートコード実行の脆弱性(CVE-2025-55182)があることを公表した。この脆弱性はRSCがシリアライズ処理に用いるFlightプロトコルが安全ではない方法でデシリアライズ処理を行うことに起因し、細工したペイロードをRSCに送信することでリモートコード実行が可能となる。また、2025年12月5日に悪用が確認されたとしてKEV(Known Exploited Vulnerabilities)Catalogに追加されている。

|

| 12月9日(火) | 脆弱性情報 | Fortinet社は、FortiOS、FortiWeb、FortiProxy、FortiSwitchManagerに、同社クラウドサービスであるFortiCloudへのSSOログイン認証をバイパスする脆弱性(CVE-2025-59718, CVE-2025-59719)があることを公表した。この脆弱性は当該製品におけるデジタル署名の検証不備に起因するもので、細工したSAMLメッセージを送ることで認証がバイパスできる可能性がある。また、2025年12月16日に悪用が確認されたとしてKEV Catalogに追加されている。

|

| 12月9日(火) | 脆弱性情報 | Adobe社は、Acrobatに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 12月9日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 12月9日(火) | 脆弱性情報 | Mozillaは、12月9日、18日にFirefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 12月12日(金) | 脆弱性情報 | Apple社は、複数の製品に存在する脆弱性に対するセキュリティアップデートを公開した。

|

| 12月16日(火) | 脆弱性情報 | Hewlett Packard Enterprise(HPE)社は、サーバやストレージなどのITインフラを管理するソフトウェアのHPE OneViewに脆弱性(CVE-2025-37164)があることを公表した。この脆弱性は特定のREST API機能に起因したコードインジェクション脆弱性で、認証を必要とせずにリモートからのコード実行を引き起こす恐れがある。2026年1月7日にKEV Catalogに追加されており実際の悪用が確認されている。

|

| 12月17日(水) | 脆弱性情報 | Cisco社は、Cisco Secure Email Gateway及びCisco Secure Email and Web Managerで使用されているCisco AsyncOSにroot権限で任意のコマンドが実行可能となる不適切な入力検証の脆弱性(CVE-2025-20393)があり、その脆弱性を悪用した攻撃キャンペーンが起きていることを公表した。また、当該脆弱性を悪用した不正アクセスが起きたことが後日、国内組織から公表されている。

|

| 12月17日(水) | 脆弱性情報 | SonicWall社は、リモートアクセス製品のSMA1000に脆弱性(CVE-2025-40602)があることを公表した。この脆弱性はアプライアンス管理コンソール(AMC)の認可が不十分であったことに起因するもので、ローカル権限昇格を引き起こす恐れがあり、公表時点で既に悪用が報告されている。また、2025年1月22日に公開された脆弱性(CVE-2025-23006)と組み合わせることで認証なしでルート権限でのリモートコード実行が可能となる。

|

| 12月17日(水) | 脆弱性情報 | Google社は、12月17日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 12月18日(木) | 脆弱性情報 | WatchGuard Technologies社は、アプライアンス製品のFireboxで使用されているFireware OSに認証不要でリモートコード実行が可能となる境界外書き込みの脆弱性(CVE-2025-14733)があることを公表した。また、公表時点で当該脆弱性を悪用した攻撃活動が確認されており、攻撃手法や攻撃の兆候についても説明している。

|

| 12月19日(金) | 脆弱性情報 | MongoDB社は同社の提供するデータベースMongoDBに脆弱性(CVE-2025-14847)があることを公表した。この脆弱性はMongoBleedとも呼ばれており、MongoDB Serverに組み込まれているzlibを悪用することで初期化されていないヒープメモリの内容(APIキーや認証情報などが含まれる場合がある)が外部に漏えいする恐れがある。同社は修正バージョンへの早急なアップグレードを推奨している。なお、本脆弱性は実際の悪用が確認されており、2025年12月29日にKEV Catalogに追加されている。

|

| 12月23日(火) | セキュリティ事件 | テキストエディタの公式サイトは、エディタのインストーラのダウンロードリンクが第三者に改ざんされるインシデントが発生したことを公表した。この改ざんにより、正規とは異なるデジタル署名がされたインストーラが配布され、実行するとPowerShellコードにより不正なブラウザ拡張機能の配置などが行われるとのこと。また、後日2度目の改ざんが起きていたことが続報により明らかになり、対策としてソフトウェアを公開するWebサイトをWordPressによる動的サイトから静的サイトに移行したことで同様のインシデントが発生する可能性が低くなることを説明している。 |

| 12月23日(火) | その他 | 日本政府は、官民・国際の連携や能動的サイバー防御を組み込んだ新たなサイバーセキュリティ戦略を閣議決定した。急増・高度化するサイバー脅威に対応し、国家安全保障レベルにおける防衛力を強化することを目的としている。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] Sucuri, Sign1 Malware: Analysis, Campaign History & Indicators of Compromise,

2024/04/01 ↩