- 2018年5月観測レポートサマリー

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

2018年5月観測レポートサマリー

本稿では、IIJの提供するセキュリティ事業において収集・観測した攻撃活動について示します。当月も継続してDDoS攻撃やスキャン行為、マルウェアを利用した攻撃など、様々な攻撃活動を観測しています。

DDoS攻撃については、IIJ DDoSプロテクションサービスでmemcachedを用いた攻撃を観測し、最大で33.08Gbpsの通信量が発生していました。攻撃件数は1日あたり22.77件と前月の18.93件から増加しました。

IIJマネージドセキュリティサービスでは、インターネットからお客様環境への通信において、GhostMinerと呼ばれるOracle WebLogic Serverの脆弱性(CVE-2017-10271)を利用した攻撃を、多数観測しました。また、お客様環境からインターネットへの通信においては、改ざんされたと推測されるWebサイトへのアクセスや、仮想通貨のマイニングスクリプトへのアクセスが検出されています。メール経由での攻撃では、10年以上前から活動するMyDoomマルウェアが、現在も継続して活動していることを観測しています。これらは、総じて先月と同様の状況が続いています。

当月においては、日本時間の5月9日に、Microsoft社が5月のセキュリティ更新プログラムをリリースしましたが、修正された脆弱性のうち、Windows VBScript エンジンの脆弱性(CVE-2018-8174)については、脆弱性の検証コードが公開されており、既に攻撃に利用されていることを確認しています。この脆弱性はMicrosoft Officeドキュメント経由で攻撃が可能であるため、注意が必要です。また、5月25日には個人データのプライバシー保護を目的した、EUの一般データ保護規則(GDPR)が施行され、世界中の個人情報を扱う事業において対応が実施されました。

DDoS攻撃の観測情報

IIJではIIJマネージドセキュリティサービスやバックボーンなどでDDoS攻撃に対処しています。本項では、IIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中のDDoS攻撃を取りまとめました。

2018年5月には1日あたり22.77件のDDoS攻撃を観測しており、最も大規模な攻撃は33.08Gbpsでした。これはDDoS攻撃が比較的多く発生していたとみられる、2018年3月に次ぐ攻撃回数・攻撃規模となっております。

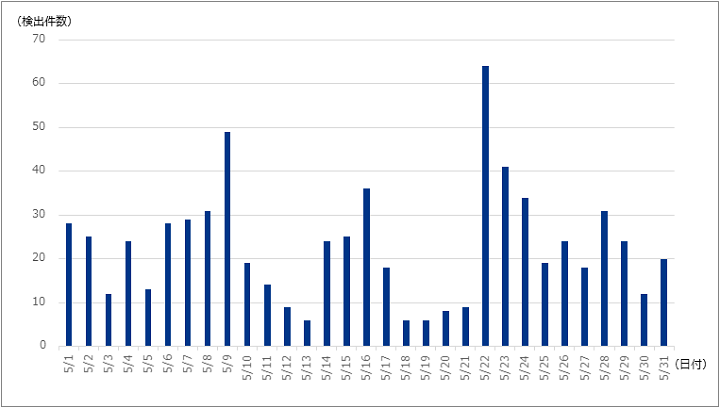

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は706件であり、1日あたりの件数は22.77件でした。期間中に観測された最も大規模な攻撃は、最大335万ppsのパケットによって33.08Gbpsの通信量を発生させました。この攻撃は主にmemcachedを用いたものでした。

今回の対象期間においては、上旬・中旬・下旬にそれぞれ大きな攻撃回数・攻撃規模となった日がありましたが、それぞれ異なる特徴が確認されています。上旬の7日から9日には、NTPなどのプロトコルを用いたUDP Amplificationによる攻撃が多数ありました。中旬には14日から17日に、前述のmemcachedを用いた大規模な攻撃がありました。下旬は22日から24日に、TCP SYNを用いた攻撃が多数ありました。これらの攻撃については攻撃対象や手法が異なるなど、関連性は見つかっていません。

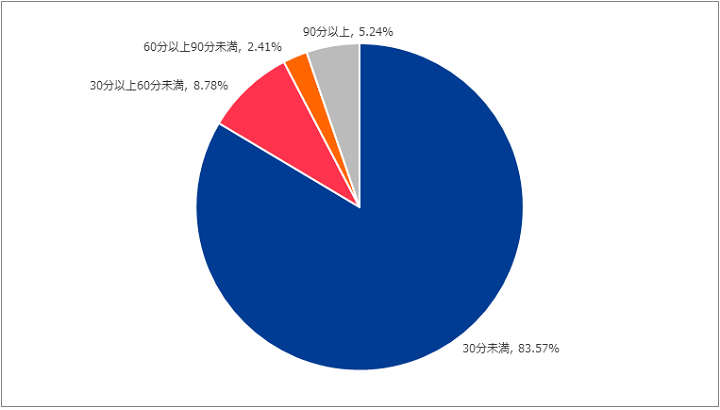

攻撃の継続時間

以下に今回の対象期間で検出した、DDoS攻撃の攻撃継続時間の割合を示します。

攻撃の継続時間は、30分未満が84.64%、30分以上60分未満が8.21%、60分以上90分未満が2.25%、90分以上が4.90%でした。今回最も長く継続した攻撃は6時間21分にわたるもので、この攻撃は主に、NTP Amplificationによる攻撃でした。

IIJマネージドセキュリティサービスの観測情報

本項では、IIJマネージドセキュリティサービスのうち、IIJマネージドIPS/IDSサービスで観測した当月中の攻撃を取りまとめました。

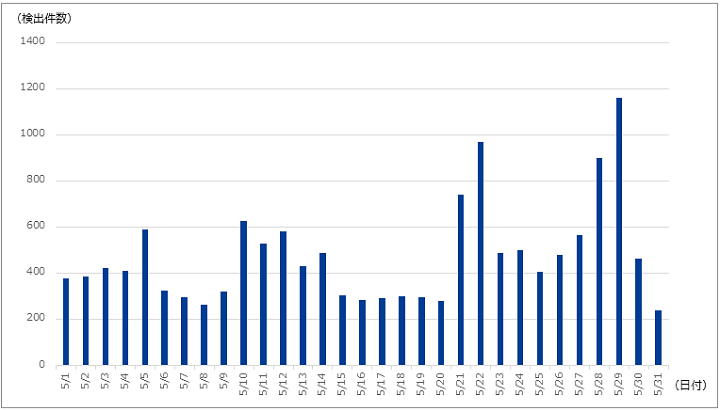

以下に今回の対象期間で検出した、1サイトあたりの攻撃の検出件数を示します。

5月21日(月)と22日(火)、28日(月)と29日(火)に検出件数が増加しています。

21日と22日はApache Struts 2の脆弱性(CVE-2017-5638)を標的とした攻撃が多く、28日はZmEuによるスキャン活動、29日はパスワードファイル(”/etc/passwd”など)へのアクセスが多数観測されていました。

1週間単位でみると、5月の後半では月曜日と火曜日に検出件数が増加していますが、攻撃内容や送信元IPアドレスに相関はなく、関連する攻撃であることは確認できませんでした。

Oracle WebLogic Serverの任意コード実行の脆弱性

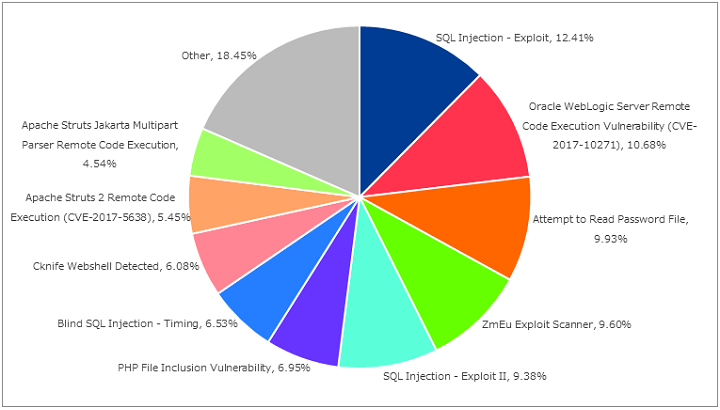

次に、今回の対象期間中に検出した攻撃種別トップ10の割合を示します。

最も多く観測された攻撃は”SQL Injection – Exploit”であり、毎月検出件数は常に上位の攻撃です。5月14日に発覚した、国内の調査サービス企業が被害を受けた情報漏えい事案についても、SQLインジェクション攻撃によるものと公表されています[1]。

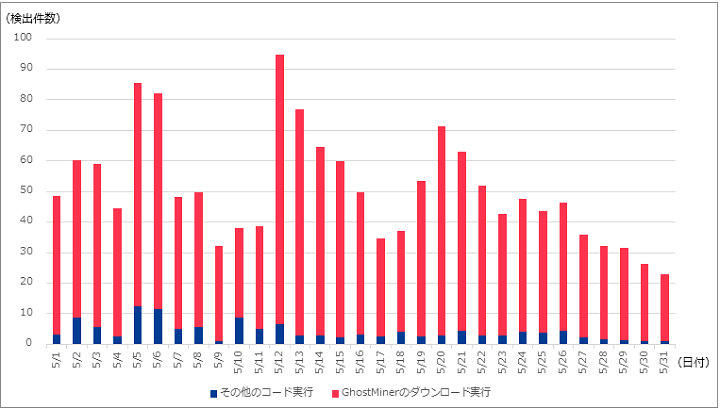

また、先月までに比べ、”Oracle WebLogic Server Remote Code Execution Vulnerability(CVE-2017-10271)”の検出件数の割合が増加していました。この脆弱性は攻撃者により任意のコードが実行可能となるものです。検出した攻撃にて実行されるコードの内訳を日別にグラフにしたものが図-5です。ほとんどの攻撃がGhostMinerのインストールを狙ったものでした(GhostMinerに関しては過去に本ブログでも取り上げていますのでご参照ください)。5月12日をピークに徐々に減少傾向が見られ、5月31日には検知件数がピーク時の4分の1まで減少しています。

Web/メールのマルウェア脅威の観測情報

インターネット上には、攻撃者によって改ざんされたWebサイトが多数存在し、このようなWebサイトを閲覧させることで、マルウェアに感染させる攻撃が行われています。また、攻撃者が電子メールにマルウェアを添付し、感染させる攻撃も頻繁に発生しています。

本項では、IIJマネージドセキュリティサービスのうち、IIJセキュアWebゲートウェイサービス、IIJセキュアMXサービスで検出した当月中の攻撃を取りまとめました。

Webサイト経由のマルウェア感染

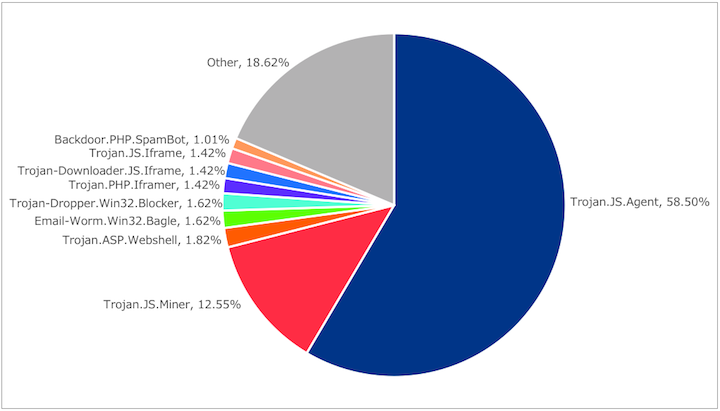

以下に今回の対象期間に検出した、Webサイト経由のマルウェアの種類の割合を示します。

観測された傾向は直近3ヵ月と変わらず”Trojan.JS.Agent”と”Trojan.JS.Miner”が大半を占めています。”Trojan.JS.Miner”はこれまでと同様に、クライアントの端末上で仮想通貨のマイニングを行うJavaScriptを検知しています。”Trojan.JS.Agent”については、これまでに観測してきたWordPressの脆弱性を利用したWebサイトの改ざんにより蔵置されたJavaScriptの検知が多くを占めていました。

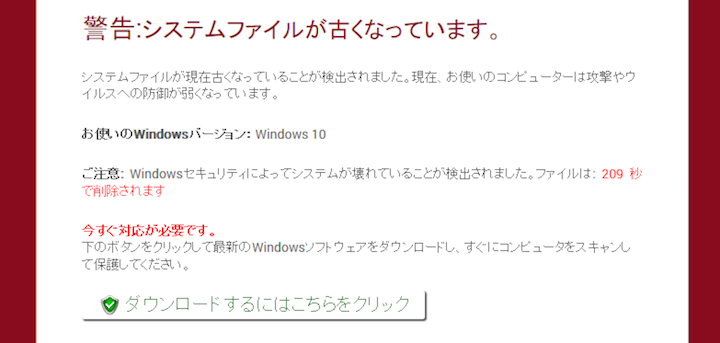

”Trojan.JS.Agent”の検知内容の特徴として、図-7に示すようなWindowsの偽警告画面を表示するスクリプトを多数のサイトで検出しています。Windowsの偽警告画面表示は、企業などの改ざんされたサイトに蔵置された文字列が指定する外部のJavaScriptが実行されることで行われます。このJavaScriptは、解析・追跡防止のためのリダイレクトを複数回繰り返し、最終的に偽警告画面を表示します。今回SOCで確認した偽警告画面表示に関連するサイトの改ざん事例では、全て同じ外部スクリプトを呼び出す文字列が蔵置されていました。

以下に表示される偽警告画面の一例を示します。

表示される偽警告画面には、システムから読み取ったOSのバージョン情報やファイル削除までのカウントダウンを表示するなど利用者の危機感を煽るパターンがあります。画面上のリンクをクリックすると不正なプログラムのダウンロードサイトへ誘導されます。このプログラムは、コンピュータ内をスキャンし、発見したシステム上の問題の修復を依頼するように促すなど、アンチウイルスソフトを装った、いわゆるスカムウェアとして振る舞うことを確認しています。このようなスカムウェアでは、有償版ソフトウェアの購入を急かしたり、表示された電話サポートに連絡すると高額なPCサポート契約やセキュリティ製品購入契約をさせられる例も報告されています。

メール経由のマルウェア感染

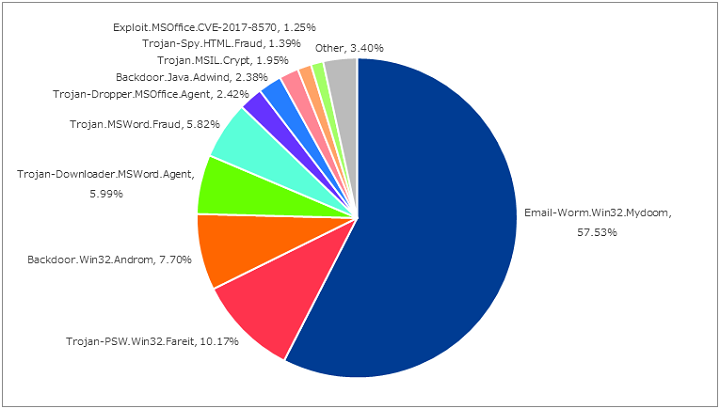

以下に今回の対象期間に検出した、メール経由のマルウェアの種類の割合を示します。

今回の対象期間中にはMyDoomが多く検出され、過半を占めました。ただし、検出数は先月から大きな変化がないことから、これには他のマルウェアの検出が少なかったことが影響しています。MyDoomが初めて確認されたのは2004年で、既に各社のアンチウィルスソフトで検出が可能です。しかし、過去数ヶ月に渡って定常的に検出され続けていることから、その感染活動は未だ継続していることが分かります。MyDoomの感染経路はメール経由であり、感染端末からメールアドレスの収集を行うことで、更なる感染活動を実施します。

MyDoomは、自身が添付されたメールをシステムからのエラーメッセージに見せかけて送付します。以下は、観測されたメールで用いられていた件名の例です。

- Returned mail: Data format error

- Returned mail: see transcript for details

- Delivery reports about your e-mail

- Mail System Error – Returned Mail

- Message could not be delivered

上記のメールに添付されているファイルをユーザが開くことでMyDoomに感染します。添付ファイルの名前には、いくつかのパスと拡張子の組み合わせがランダムに用いられます。以下に、観測されたものの中から代表的なものを示します。

- message.exe

- text.scr

- attachment.scr

- document.scr

- file.pif

このような特徴を持ったメールを受け取った際には、添付ファイルを決して開かないようご注意ください。

セキュリティインシデントトピック

ここでは、SOCが期間中に収集・分析した情報の中から、主要なトピックについて示します。

欧州連合(EU)の一般データ保護規則(GDPR)施行による影響

5月25日、EUの一般データ保護規則(GDPR)が施行されました。GDPRは個人データのプライバシー保護を目的としており、EUに加盟する28カ国およびアイスランド、リヒテンシュタイン、ノルウェーを含めた欧州経済領域(EEA)31カ国に適用されるEU法です。保護対象となるのは、これらの国に所在する個人のデータです。個人を直接的に識別できるデータをはじめ、組み合わせることで間接的に個人を識別することが可能なデータも含まれるため、その対象は非常に広範にわたります。また、EEA域外へデータを移転する場合は、欧州委員会から十分なレベルの個人データ保護が行われていることを認められる必要があります。日本では、認定の取得に向けて個人情報保護委員会が個人データの取扱いに関するガイドラインを策定し、EEAと日本の円滑なデータ移転を行うための調整を進めています。

GDPRは、高額な制裁金に代表される厳しい罰則が定められていることでも知られており、最も深刻な違反に対しては2,000万ユーロまたは企業の前会計年度世界売上高の4%のいずれか高い額が賦課されることになります。例えば、規則のひとつにデータ侵害の報告義務(第33条)が存在しますが、これは保護対象となるデータが外部に漏えいした場合、データ管理者は侵害を知った時点から72時間以内に侵害の報告を所管のデータ保護監督機関に行う義務があることを定めています。6月4日に公表された海外の個人情報漏えいの事例では、サービスを運営するイスラエルの企業が外部からの報告を受けたその日のうちに漏えいの事実を公表しており、併せてGDPRの監督機関へ報告を行っています[2]。

総務省が2017年に発表した情報通信白書では、GDPRを含むデータローカライゼーションについての企業向けアンケートの結果が公開されています[3]。ここから、国内の企業における認知度の低さと、対応が十分に進んでいない様子が見て取れます。しかし一方で、国内では昨年から今年の5月にかけて、Webサービスなどの提供事業者におけるGDPR準拠に向けた動きが、サービス利用者の視点からも数多く見られるようになりました。利用者に向けたプライバシーポリシー更新のアナウンスもそのひとつです。これらの動きは、日本国内でもGDPRの認知が進み、対応できる環境が徐々に整備されてきた結果であると考えられます。

また、このような動向は日本国内だけではなく海外でも見られます。WHOISと呼ばれるドメインやIPアドレスなどの登録情報を管理するデータベースでは、GDPRが制定された2016年4月から対応が検討されています。しかし、ICANNによって対応指針は示されているものの暫定的な対策に留まっています。5月25日の施行以降、一部のWHOIS情報が確認できなくなる事象が確認されていますが、これは、ICANNが示した対応指針に対して一部のレジストリやレジストラ(ドメイン情報の登録事業者)が対応を始めているためです。

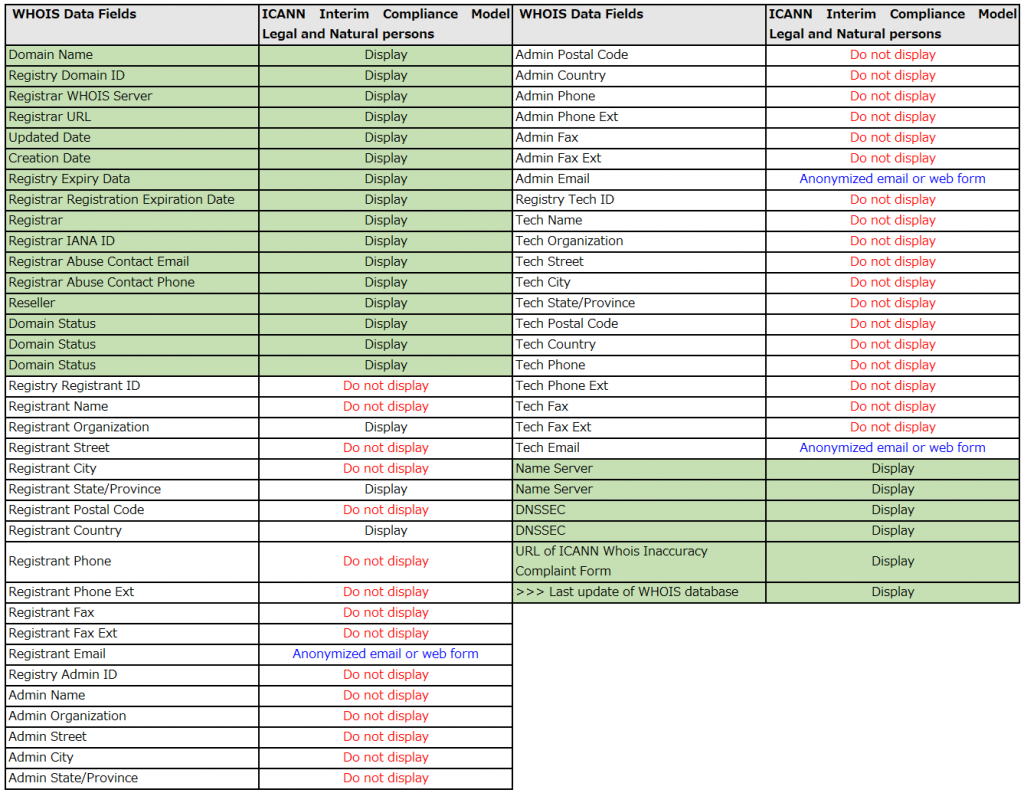

ICANNではGDPRに準拠するため、WHOIS情報を一部制限した上で公開する暫定モデル(Interim Model)を発表しました[4]。暫定モデルで推奨されているWHOIS情報の表示項目を表-1に示します。暫定モデルでは、公開が制限される項目は多岐にわたっており、ドメインの登録者や管理者に関する項目はほぼ非表示となります。そのため、不正アクセスなどによってドメインの侵害が発生した場合など、調査に必要な管理者の情報が特定できず、連絡がとれなくなるといった弊害が生じるおそれがあります。この問題に対し、暫定モデルでは法的機関やセキュリティ関連企業などの承認された機関だけが制限された情報にアクセスできる制度を設ける案が組み込まれていますが、現状では犯罪捜査への影響が生じています。

表-1 ICANNの暫定モデルで推奨されているWHOIS情報の表示項目について

ICANNはGDPRにおける暫定モデルの適合性についてEUへ確認していますが、4月23日時点で承認は得られておらず、5月初旬の時点でなお調整が続いています。このため、ドメインを管理する各国の事業者は独自の判断で対応を進めている状況であり、このモデルとは異なる方針で対応を行う事業者も現れています。

IIJも自社の対応に加えて、セミナーやコンサルティングなどを通してお客様のGDPR対応についてお話を伺う機会がありますが、その影響は大きいと感じます。GDPRは対象となる範囲が広く、問題が生じた際には迅速な対処が求められることから、対応を模索する動きも多く見られます。既に施行されているEU法ですが、インターネット利用者や各事業者が対応の変更を迫られる機会は今後も想定され、継続的に対応していく必要があります。

内部ログへのパスワード記録事例

米国時間、5月3日にTwitter社は同社の提供するSNSサービスであるTwitterのアカウントのパスワードが平文で内部ログに記録されていたことを公表しました[5]。この事象はバグであり、既に修正されていること、パスワードの流出、悪用がないことが確認されています。Twitter社はこの事実を受けて、Twitter利用ユーザにTwitterアカウントのパスワード変更を呼びかけています。また、Twitterアカウントで利用していたパスワードを他サービスで使いまわしている場合、そのサービスのパスワードも変更することを推奨しています。

現在利用されているログイン認証はパスワードをそのまま使うのではなく、ハッシュ化してから利用することがあります。ハッシュ化は、文字列を全く別の文字列(ハッシュ値)に変換する処理です。ハッシュ化された文字列から元のパスワードを推測することは困難とされています。パスワードのハッシュ値を保存することで、不用意にユーザのパスワードを保持することを防止できます。しかし、今回の事例ではハッシュ化前のパスワードが内部ログに記録されていたため、注意喚起が行われました。

この事例では内部ログに出力されてしまいましたが、このような認証情報に限らず、管理者が意図していない情報が外部に出力されている場合があります。管理しているシステムが意図しない情報の出力を行っていないか、改めて確認いただくことをお勧めします。

Windows VBScript エンジンのリモートコード実行の脆弱性

日本時間、5月9日にMicrosot社が5月のセキュリティ更新プログラムをリリースしました[6]。修正された脆弱性のうち、「Windows VBScript エンジンの脆弱性(CVE-2018-8174)[7]は実証コード(PoC、Proof of Concept)が公開されています。また、既に実際の攻撃に利用されたことが確認されているため注意が必要です。

VBScriptはMicrosoft社が開発したスクリプト言語であり、Internet ExplorerのWebクライアント処理などに利用されています。攻撃者はこの脆弱性を突くコードをWebサイトに埋め込み、そのページをInternet Explorerでアクセスすることで、任意のコードを実行させることができます。別の攻撃方法としてMicrosoft Office ドキュメントにこの脆弱性を突くコードを埋め込み、ファイルを開くことで、任意のコードを実行させることも可能です。PoCが公開されており、SOCでも実際に悪用可能であることを確認しています。なお、既にこの脆弱性を利用して意図しないスクリプトをインストールさせられる事例が観測されています。

実際に攻撃者が本脆弱性を悪用していることから、早急なセキュリティ更新プログラムの適用を推奨します。

セキュリティインシデントカレンダー

今月中に起こったセキュリティインシデントのうち、SOCが注目したイベントをカレンダー形式で示します。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 5月2日 (水) |

脆弱性情報 | Cisco Systems社は、同社が提供する複数のセキュリティ製品において脆弱性(CVE-2018-0226、CVE-2018-0234、CVE-2018-0235、CVE-2018-0252、CVE-2018-0253、CVE-2018-0258、CVE-2018-0262、CVE-2018-0264)が存在することを公表した。

“Cisco Aironet 1800, 2800, and 3800 Series Access Points Secure Shell Privilege Escalation Vulnerability” “Cisco Aironet 1810, 1830, and 1850 Series Access Points Point-to-Point Tunneling Protocol Denial of Service Vulnerability” “Cisco Wireless LAN Controller 802.11 Management Frame Denial of Service Vulnerability” “Cisco Wireless LAN Controller IP Fragment Reassembly Denial of Service Vulnerability” “Cisco Secure Access Control System Remote Code Execution Vulnerability” “Cisco Prime File Upload Servlet Path Traversal and Remote Code Execution Vulnerability” “Cisco Meeting Server Remote Code Execution Vulnerability” “Cisco WebEx Advanced Recording Format Remote Code Execution Vulnerability” |

| 5月3日 (木) |

セキュリティ事件 | Twitter社は、Twitterアカウントのパスワードが暗号化されずに、そのまま内部ログに保存されるバグがあったことを発見し、修正したことを公表した。外部への流出や悪用された形跡などは見つかっていないが、同じパスワードを利用しているすべてのサービスでパスワードを変更することや二要素認証を使用するなどの対策の実施を呼びかけている。

“Keeping your account secure” |

| 5月6日 (日) |

脆弱性情報 | wgetにCookieインジェクションの脆弱性(CVE-2018-0494)があることが明らかになり、修正したバージョン1.19.5がリリースされた。脆弱性が悪用された場合、細工されたSet-Cookieヘッダーにて任意のCookie値の挿入や既存のCookie値の書き換えなど、Cookieを悪用した攻撃を実行される恐れがある。なお、本バージョンではその他メモリリーク、バッファオーバーフロー、整数オーバーフローの脆弱性が修正されている。

“GNU Wget 1.19.5 released” |

| 5月8日 (火) |

脆弱性情報 | Intel社およびMicrosoft社より、Intel ハードウェアアーキテクチャのデバッグ例外を適切に処理していない問題(CVE-2018-8897)が公表された。脆弱性が悪用された場合、認証された攻撃者によって、メモリ上の機微なデータを取得されたり、より高い特権レベルのオペレーティングシステム機能を操作される可能性がある。

“CVE-2018-8897 | Windows Kernel Elevation of Privilege Vulnerability” |

| 5月8日 (火) |

脆弱性情報 | Adobe社は、Adobe Flash Playerの任意のコードが実行可能な脆弱性(CVE-2018-4944)を修正したセキュリティアップデートを公開した。

“Security updates available for Flash Player | APSB18-16” |

| 5月8日 (火) |

その他 | IPAから、SSL/TLS暗号設定ガイドラインの第2.0版が公開された。第2.0版では、本ガイドラインが定める設定基準に関して、SSL3.0の利用を許容している「セキュリティ例外型」を中心に見直しを行い、TLS1.3に関連する情報の追記等、最新動向を踏まえた内容へ更新している。

「SSL/TLS暗号設定ガイドライン~安全なウェブサイトのために(暗号設定対策編)~」 |

| 5月9日 (水) |

脆弱性情報 | Microsoft社は、2018年5月のセキュリティ更新プログラムを公開した。遠隔の第三者により任意のコードが実行可能な脆弱性やAdobe Flash Playerの脆弱性などを含む、複数の脆弱性に対する修正が行われた。

「2018 年 5 月のセキュリティ更新プログラム (月例)」 |

| 5月10日 (木) |

脆弱性情報 | Google Chrome 66.0.3359.170が公開された。重要度がCriticalである第三者にシステム制御権を奪取される脆弱性を含む3件の脆弱性が修正された。

“Stable Channel Update for Desktop” |

| 5月11日 (金) |

脆弱性情報 | Adobe社は、Windows 及びMacintosh用の Adobe Acrobat及びReaderのセキュリティアップデートを公開した。これらのアップデートには、遠隔の第三者により任意のコードが実行可能な脆弱性の修正が含まれている。

“Security updates available for Adobe Acrobat and Reader | APSB18-09” |

| 5月11日 (金) |

脆弱性情報 | IIJは、Android版のIIJ SmartKeyの認証不備の脆弱性を修正したバージョン2.1.1を公開した。以前のバージョンにおいて、アプリケーションロックをかけている場合でも、特定の操作を行うことでロックを突破される恐れがあった。

「株式会社インターネットイニシアティブからの情報」 |

| 5月14日 (月) |

脆弱性情報 | OpenPGPとS/MIMEの脆弱性を用いて、暗号化された電子メールを平文にされて読み取られてしまうEFAILと呼ばれる攻撃が公表された。EFAILには異なる2つの攻撃手法があり、一つはメールクライアント(Apple Mail、iOS Mail、Mozilla Thunderbird)の脆弱性を悪用して、暗号化された電子メールの平文を直接抽出される手法。もう一つは、OpenPGPおよびS/MIMEの仕様に存在する脆弱性を突いて平文を直接抽出する手法が存在するとのこと。

“EFAIL” |

| 5月15日 (火) |

脆弱性情報 | Red Hat社は、Red Hat Enterprise Linux 6およびRed Hat Enterprise Linux 7のDHCPクライアントパッケージに含まれているNetworkManager統合スクリプトに、任意のコードが実行可能な脆弱性(CVE-2018-1111)が存在するとして、修正バージョンを公開した。

“CVE-2018-1111” |

| 5月16日 (水) |

脆弱性情報 | Cisco Systems社は、複数の同社製品の脆弱性に対するアップデートを公開した。重要度criticalの3件(CVE-2018-0222、CVE-2018-0268、CVE-2018-0271)を含む、複数の脆弱性が修正された。

“Cisco Digital Network Architecture Center Static Credentials Vulnerability” “Cisco Digital Network Architecture Center Unauthorized Access Vulnerability” “Cisco IoT Field Network Director Cross-Site Request Forgery Vulnerability” “Cisco Digital Network Architecture Center Authentication Bypass Vulnerability” “Cisco Identity Services Engine EAP TLS Certificate Denial of Service Vulnerability” “Cisco Enterprise NFV Infrastructure Software Linux Shell Access Vulnerability” “Cisco Meeting Server Media Services Denial of Service Vulnerability” |

| 5月16日 (水) |

その他 | 経済産業省は、製造業の産業サイバーセキュリティ分野における日独連携について、両国の専門家による検討の成果と今後の方針などをまとめた共同文書をベルリンで開催された国際カンファレンスにて公表した。

「産業サイバーセキュリティ分野において日独連携に関する共同文書を公表しました」 |

| 5月17日 (木) |

セキュリティ事件 | FireEyeは、違法な商材なども取り扱う中国の闇市場において、2億件以上の日本人の個人情報が2017年12月に販売されていたとの調査結果を発表した。販売されていた情報は、日本のウェブサイトや企業などから流出したデータである可能性が高いことが分かり、国内の顧客企業に照会したところ、過去のインシデントで流出した顧客情報であったとのこと。

「日本人の個人情報2億件以上が含まれたファイルを 中国の脅威アクターが販売目的で広告掲載」 |

| 5月17日 (木) |

脆弱性情報 | WordPress 4.9.6が公開された。このリリースでは、プライバシーポリシーの作成ツールや、投稿やコメントのエクスポート機能追加など、2018年5月25日に施行されるGDPR(General Data Protection Regulation、一般データ保護規則)対応を見据えたプライバシーポリシー機能に関する機能追加、及び複数の不具合が修正されている。

“WordPress 4.9.6 Privacy and Maintenance Release” |

| 5月18日 (金) |

セキュリティ事件 | 仮想通貨のコミュニティで、攻撃者によりネットワーク全体の採掘速度の50%以上を支配して不正な取引を行う「51%攻撃」、及び仮想通貨の交換所に法定通貨を二重払いさせる「二重支払い攻撃」により、仮想通貨取引所が損失を被る可能性が公表された。5月24日に更新された投稿によると、5月16日から5月19日にかけて攻撃が発生していたとして、6月末までにProof of Workアルゴリズムを変更するアップグレードが予定されているとのこと。

“Double Spend Attack on Exchanges” “Responding to Attacks” |

| 5月18日 (金) |

脆弱性情報 | ISCは、同組織が提供するBIND 9.12.xのソフトウェアにおいて脆弱性が存在するとして、修正バージョンを公開した。これにより、短時間の間にゾーン転送を連続で行った場合に例外が発生し、namedが停止する可能性がある脆弱性(CVE-2018-5736)及びserve-stale機能において、その機能が有効でない場合でもアサーションエラー等の不具合を発生する可能性がある脆弱性(CVE-2018-5737)が修正される。

“CVE-2018-5736: Multiple transfers of a zone in quick succession can cause an assertion failure in rbtdb.c“ “CVE-2018-5737: BIND 9.12’s serve-stale implementation can cause an assertion failure in rbtdb.c or other undesirable behavior, even if serve-stale is not enabled.“ |

| 5月18日 (金) |

脆弱性情報 | Mozilla Thunderbird 52.8.0が公開された。遠隔の第三者により任意のコードが実行可能な脆弱性(CVE-2018-5183)を含む13件の脆弱性が修正された。

“Mozilla Foundation Security Advisory 2018-13” |

| 5月22日 (火) |

脆弱性情報 | Intel社は、投機的実行を利用するマイクロプロセッサで、キャッシュタイミングのサイドチャネル解析に対して脆弱性(CVE-2018-3639:Variant4、CVE-2018-3640:Variant3a)があることを発表した。

「投機的実行機能を持つ CPU に対するキャッシュサイドチャネル攻撃」 |

| 5月22日 (火) |

脆弱性情報 | Joomlaの開発チームは、情報漏えい(CVE-2018-11327)やクロスサイトスクリプティング(CVE-2018-11326)など複数の脆弱性に対処したセキュリティアップデートJoomla 3.8.8をリリースした。同アップデートでは9件の脆弱性を解消したほか、50件のバグを修正している。

“Joomla 3.8.8 Release” |

| 5月23日 (水) |

セキュリティ事件 | 国内の医薬品通販会社は、同社が運営する妊娠排卵検査薬など扱うショッピングサイトにおいて、外部からの不正アクセスにより最大で11,314件のクレジットカード情報(会員名、カード番号、有効期限、セキュリティコード)が流出した可能性があることを公表した。

「「こうのとり検査薬.NET」への不正アクセス発生についてのご報告とお詫び」 |

| 5月23日 (水) |

脆弱性情報 | Cisco Systems社のセキュリティ部門であるTalosが、ネットワーク機器に感染するVPNFilterと呼ばれるマルウェアの活動について公表した。感染機器は、少なくとも54か国において50万台にのぼるとのこと。

“New VPNFilter malware targets at least 500K networking devices worldwide” 「ネットワーク機器を標的とするマルウェア「VPNFilter」について」 |

| 5月23日 (水) |

その他 | 電気通信事業法及び国立研究開発法人情報通信研究機構法の一部を改正する法律案が参議院審議で可決され、公布された。電気通信事業者に求める技術的条件や、送信型対電気通信設備サイバー攻撃対処協会認定の申請方法等が改正対処となっている。

「議案名「電気通信事業法及び国立研究開発法人情報通信研究機構法の一部を改正する法律案」の審議経過情報」 |

| 5月24日 (木) |

セキュリティ事件 | 国内の有料道路の料金収受業務を行う会社は、過去にシステム管理を担当していた元社員が、同社のウイルス駆除ソフト管理ツールへ不正にアクセスし、複数のパソコン端末からウイルス駆除ソフトを意図的に削除した事案が発生したことを公表した。この元社員は同社の業務に支障を与えたとして、2018年5月24日に書類送付されたとのこと。

「ウイルス駆除ソフト管理ツールへの不正アクセスについて」 |

| 5月25日 (金) |

その他 | GDPR(General Data Protection Regulation、一般データ保護規則)が施行された。GDPRは、欧州連合(EU)が欧州経済領域(EEA)に所在する個人に関わるデータの保護を目的として、2016年に制定されている。EEA内に所在する個人に関わるデータを取り扱う場合は、EEA外で取得したとしても保護対象となるため、日本の組織においても対応が求められる。

“EU GDPR Information Portal” |

| 5月29日 (火) |

脆弱性情報 | Git 2.13.7、2.14.4、2.15.2、2.16.4、2.17.1が公開された。細工された.gitmodulesファイルを含むリポジトリを”git clone –recurse-submodules”でクローンした場合に、任意のコードが実行可能となる脆弱性など、計2件の脆弱性(CVE-2018-11233、CVE-2018-11235)が修正された。

“Git v2.13.7 Release Notes” “Git v2.14.4 Release Notes” “Git v2.15.2 Release Notes” “Git v2.16.4 Release Notes” “Git v2.17.1 Release Notes” |

| 5月31日 (木) |

脆弱性情報 | Google Chrome 67.0.3396.62が公開された。重要度がHighである解放済みメモリ使用の脆弱性(CVE-2018-6127)やユニバーサルクロスサイトスクリプティングの脆弱性(CVE-2018-6128)を含む34件の脆弱性が修正された。

“Stable Channel Update for Desktop” |

1. 株式会社MS&Consulting, ‘当社ホームページへの不正アクセスによるご登録情報の流出可能性について’(2018/5/14)

2. MyHeritage, ‘MyHeritage Statement About a Cybersecurity Incident’(2018/6/4)https://blog.myheritage.com/2018/06/myheritage-statement-about-a-cybersecurity-incident/

3. 総務省, ‘データローカライゼーションに対する企業の対応’(2017)http://www.soumu.go.jp/johotsusintokei/whitepaper/ja/h29/html/nc123130.html

4. ICANN organization, ‘Interim Model for Compliance with ICANN Agreements and Policies in Relation to the European Union’s General Data Protection Regulation’(2018/3/8)https://www.icann.org/en/system/files/files/gdpr-compliance-interim-model-08mar18-en.pdf

5. Twitter, ‘Keeping your account secure’(2018/5/3)https://blog.twitter.com/official/en_us/topics/company/2018/keeping-your-account-secure.html

6. Microsoft, ‘2018年5月のセキュリティ更新プログラム’(2018/5/9)https://blogs.technet.microsoft.com/jpsecurity/2018/05/09/201805-security-updates/

7. Microsoft, ‘CVE-2018-8174 | Windows VBScript エンジンのリモートでコードが実行される脆弱性’(2018/5/8)https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8174

記事内容の一部に誤りがありましたので、7月4日に正しい記載に改めました。お詫びして訂正いたします。

誤)攻撃件数は1日あたり24.35件と前月の18.93件から増加しました。

正)攻撃件数は1日あたり22.77件と前月の18.93件から増加しました。

誤)今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は755件であり、1日あたりの件数は24.35件でした。

正)今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は706件であり、1日あたりの件数は22.77件でした。