- 2019年7月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2019年7月観測レポートサマリ

本レポートでは、2019年7月中に発生した観測情報と事案についてまとめています。

DDoS攻撃の検出では、件数は大きく変化しませんでしたが、攻撃時に発生した最大パケット数、最大通信量は大幅に増加しました。最大規模を記録した攻撃ではDNS、最長時間を記録した攻撃ではNTPをそれぞれ用いたUDP Amplificationにより、これらの攻撃は発生していました。

IPS/IDSにおいて検出したインターネットからの攻撃については、Mirai亜種によるルータに対する攻撃が当月も7割近くを占めており、それ以外には複数種類の攻撃が小規模に観測されています。当月の初旬にはPHPにおける他ファイル参照機能を用いる攻撃やパスワードファイルの閲覧を試みる攻撃が比較的多く観測されましたが、中旬から下旬にかけては観測件数が他の攻撃と同程度まで減少しました。

Webサイト閲覧時における検出では、引き続き悪意のあるJavaScriptが最も多く観測されています。メールでは大手運送会社を騙る、添付ファイル付きのメールが観測されています。当該メールは7月29日の1日に最も多く観測されており、当該日の検出のみで月内の検出件数割合が最多となる程でした。

当月は11日以降に34567/tcpを宛先ポートとした通信や、24日以降に5500/tcpを宛先ポートとした通信が多く、IIJマネージドファイアウォールサービスで観測されました。これらはいずれもIoT機器を狙った通信であるものと推測されます。また、単一の送信元から80/tcpを宛先として用いる、SYN/ACKリフレクション攻撃も、当月下旬に観測されました。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。ただし、規模の大小や期間などから、攻撃先が特定可能な事案についてはこの集計から除いています。

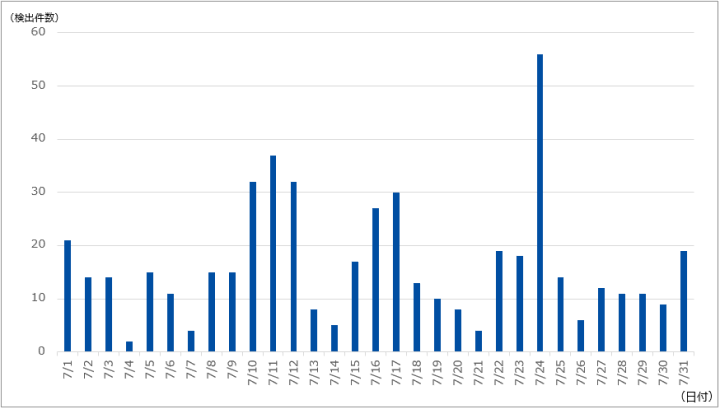

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は509件であり、1日あたりの平均件数は16.41件でした。期間中に観測された最も規模の大きな攻撃では、最大738万ppsのパケットによって75.67Gbpsの通信が発生しました。この攻撃は主にDNSを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は38分にわたるもので、最大で2.91Gbpsの通信量が発生しました。この攻撃は主にNTPを用いたUDP Amplificationでした。

IIJマネージドセキュリティサービスの観測情報

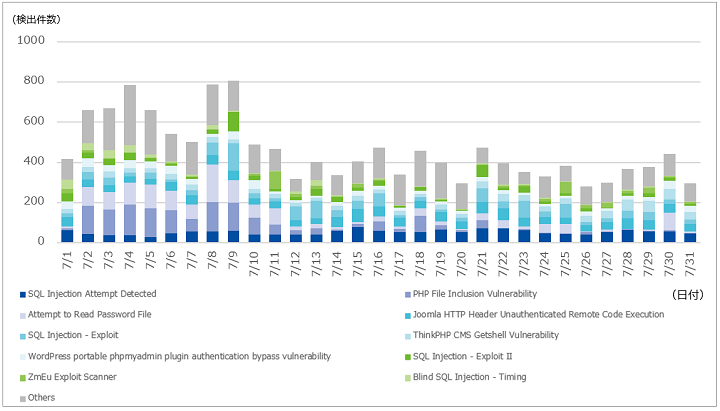

IIJマネージドIPS/IDSサービスでは、Netis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。当月は先月と比べ2.18ポイント減少しており、全体の67.44%を占めていました。

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。なお、前述したNetis及びNetcore社製ルータを対象とした検出が全体の過半数を占めているため、以下2つのグラフからは当該事象を除外しています。

当月の全体傾向では特定の攻撃が突出するのではなく、様々な攻撃が検出されました。SQL Injection Attempt DetectedとJoomla HTTP Header Unauthenticated Remote Code Execution、ThinkPHP CMS Getshell Vulnerability、WordPress portable phpmyadmin plugin authentication bypass vulnerabilityの4種類は中国を送信元とする攻撃が多く、SQL Injection – Exploitについては、米国を送信元とする攻撃を多く観測しました。その他5種類の攻撃については、様々な国を送信元とする攻撃でした。

Web/メールのマルウェア脅威の観測情報

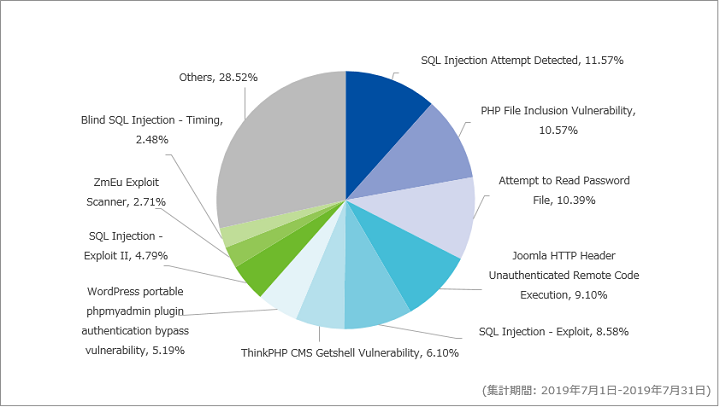

Webアクセス時におけるマルウェア検出

以下に、今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合(図-4)を示します。

当月も引き続きTrojan.Script.Agentが最も多く検出され、全体に占める割合は38.49%でした。前月から4.51ポイントの増加ですが、検出数ベースでは1.7倍程度に増加しています。検出内容はこれまでと同様、複数のWebサイトに蔵置されたJavaScriptを検出したもので、Cookie情報を含むリクエストヘッダの内容を外部ドメインに送信するものでした。マルウェアの詳細に関しては2018年9月の観測レポートにて解説しています。

また、前月のレポートで取り上げたTrojan-Downloader.JS.Iframeでは引き続き、詐欺広告を表示するJavaScriptを検出しています。当月は、新たに改ざんされた国内のWebサイトを確認しており、当該シグネチャの検出数は約1.8倍に増加していました。

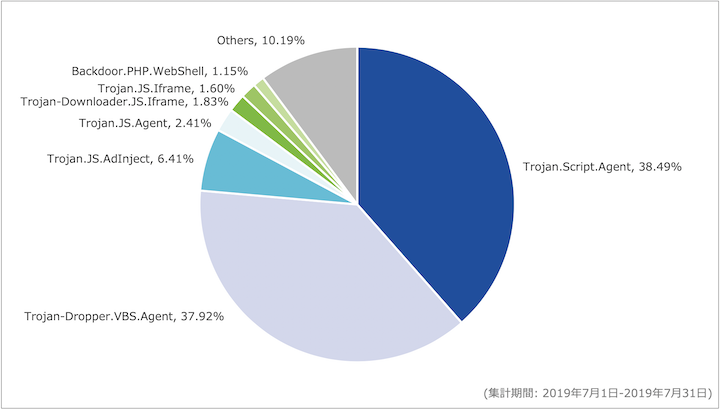

メール受信時におけるマルウェア検出

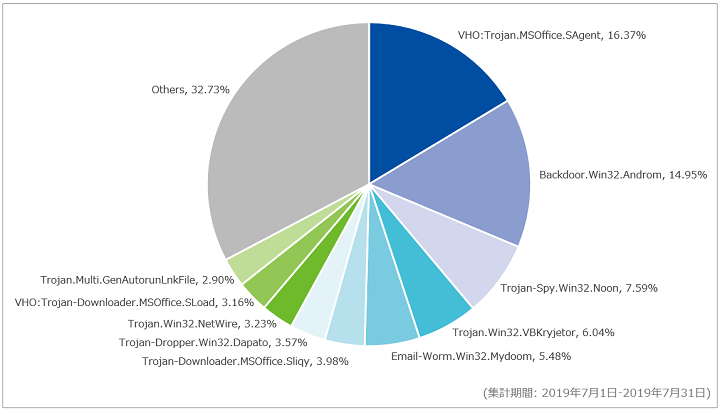

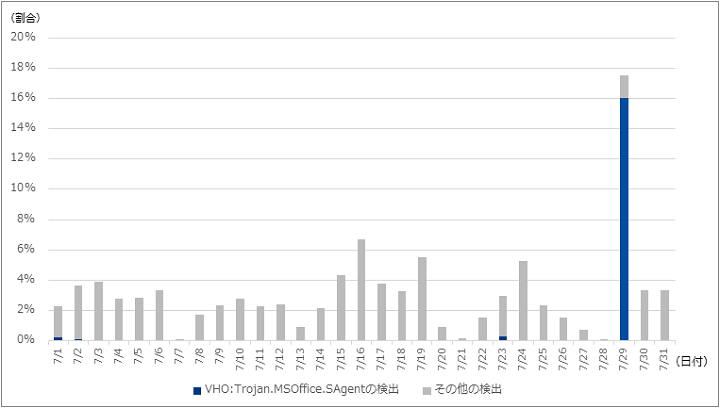

以下に対象期間における、メール受信時に検出したマルウェア種別の割合(図-5)と、日別のマルウェア検出傾向(図-6)を示します。⽇別のグラフは総検出件数を100%として正規化しており、最も多かったVHO:Trojan.MSOffice.SAgentの検出を異なる⾊で⽰しています。

対象期間中に最も多く検出したマルウェアはVHO:Trojan.MSOffice.SAgentでした。このマルウェアの検出は、全体に対して16.37%を占めています。検出したマルウェア種別の割合で、このマルウェアが首位となるのはSOCでの観測において初めてです。日別では7月29日に特に多く検出しています。この日の検出が突出して多かったことが、検出したマルウェア種別の割合で首位となった要因となっています。この日にVHO:Trojan.MSOffice.SAgentを検出したメールには、件名に国際的な大手運送業者を騙る内容が用いられていました。

また、当月は以下の2種類のマルウェアがSOCの観測上初めてトップ10に入りました。

- Trojan-Dropper.Win32.Dapato

- Trojan.Win32.NetWire

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールの大量送付に関する情報を示します。先月に引き続き、実在する組織名を騙ったメールの送付を観測しています。なお、以下は主要なものであり、全ての不審なメールを網羅しているわけではない点にご注意ください。また、前述した7月29日のVHO:Trojan.MSOffice.SAgentの検出は、件名が日本語ではないことから以下の表には含まれていません。

| 日付 | 件名 | 添付ファイル名 | 備考 |

|---|---|---|---|

| 7月2日(火) |

|

|

件名に含まれる○は0から9までのランダムな数字を示す |

| 7月15日(月) |

|

|

|

| 7月17日(水) |

|

|

|

| 7月23日(火) |

|

|

|

| 7月31日(水) |

|

|

セキュリティインシデントトピック

34567/tcpを対象とした通信の増加

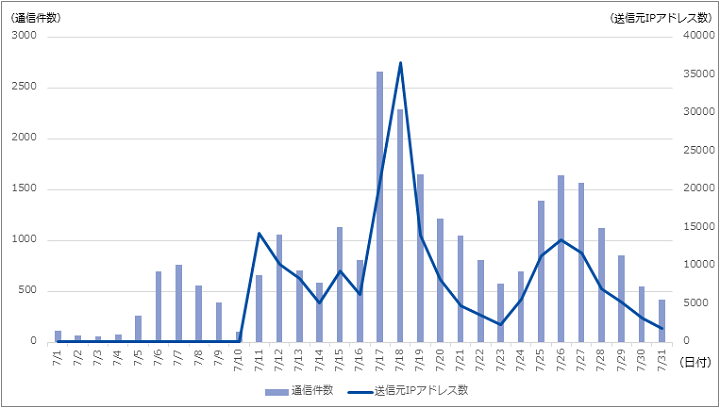

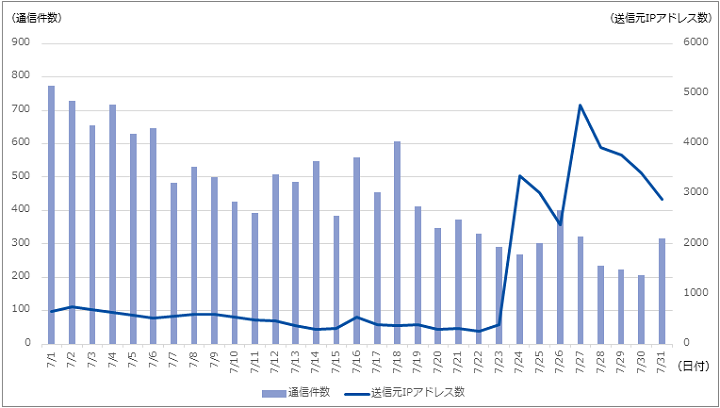

SOCでは7月11日頃から34567/tcpに対して通信する送信元IPアドレスが増加したことをIIJマネージドファイアウォールサービスにて観測しました。以下に当月の34567/tcpを宛先とするファイアウォール1台あたりの通信件数と送信元IPアドレス数(図-7)を示します。

34567/tcpは特定のデジタルビデオレコーダー(DVR)製品にて用いられているポートです。このポートを宛先とする通信自体は送信元IPアドレス数が増加する7月11日以前から発生しており、その送信元IPアドレス数はおおよそ130前後でした。7月11日に送信元IPアドレス数は14,314と約100倍に増加しています。その後、7月18日にピークを迎え36,665となりましたが、月末には1,762に減少し、比較的落ち着いているように見受けられます。一方で通信件数については増加直前の7月10日から6.3倍増であり、送信元IPアドレス数の増加率と比べて低い値です。このことから、7月11日以前と比べ、1つのIPアドレスあたりの通信回数が減少したことがわかります。

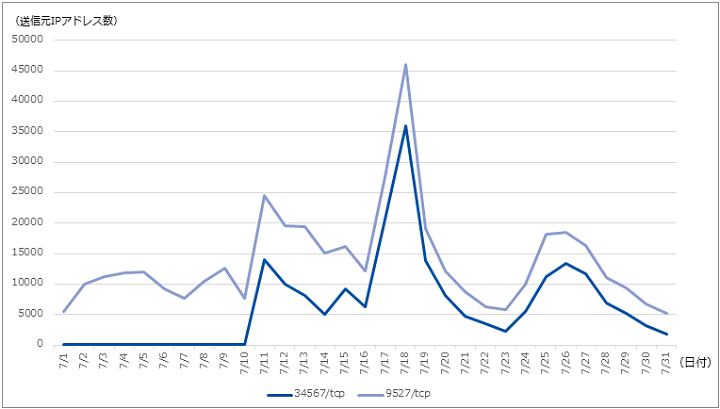

当該通信は様々な国から送信されており、154か国のIPアドレスを観測しています。最も多く観測された国はブラジルで26.63%を占めていました。次点でベトナムが11.53%、インドネシアが8.31%でした。これらの送信元IPアドレスからは、34567/tcp以外のポートを宛先とした通信も観測しており、増加傾向が特に類似するポートとして9527/tcpがありました。34567/tcpと9527/tcpを宛先とする通信の送信元IPアドレス数の推移(図-8)を以下に示します。

9527/tcpは特定のIPカメラにて用いられているポートで、IoTボットのMirai亜種がスキャンする対象としても報告されています。今回増加を観測した34567/tcpについてもIoT機器に分類できるDVR製品で利用されているポートであることから、同様にMirai亜種の感染活動によるスキャン通信である可能性が考えられます。

5500/tcpを対象とした通信の増加

前月の記事では、Miraiボットの感染活動により生じた5500/tcpに対する通信の増加についてを取り上げました。当月においても7月24日頃より送信元IPアドレス数の増加をIIJマネージドファイアウォールサービスにて観測しました。以下に当月の5500/tcpを宛先とするファイアウォール1台あたりの通信件数と送信元IPアドレス数(図-9)を示します。

5500/tcp宛にアクセスする送信元IPアドレス数は前月末から引き続き500件程度で推移していましたが、7月24日に3,356件と再度増加しました。7月27日にピークを迎え4,778件となり、月末まで高い水準を維持していました。一方で通信件数については減少しており、1つのIPアドレスあたりの通信回数が減少したものと考えられます。これらの通信は中国のIPアドレスを送信元IPアドレスとするものが多く、5500/tcp以外に、22/tcp、23/tcp、80/tcp、2323/tcp、5555/tcp、60001/tcpに対する通信も観測されています。これらの特徴は、前月に観測された増加事象と同様の傾向でした。

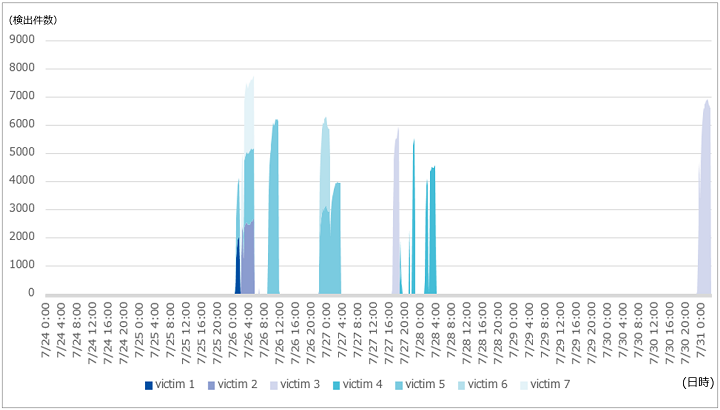

SYN/ACKリフレクション攻撃の観測

2019年7月下旬に、単一の送信元から80/tcpへのアクセスが急増したことをIIJマネージドファイアウォールサービスで確認しました。この80/tcpへのアクセスは、SYN/ACKパケットを利用したDDoS攻撃(SYN/ACKリフレクション攻撃)の試みで増加したものであると考えられます。SYN/ACKリフレクション攻撃の詳細は、2018年9月の観測レポートをご参照ください。

SYN/ACKリフレクション攻撃では、送信元IPアドレスが攻撃対象のIPアドレスとなるように偽装されます。そのため、80/tcpを利用されたサーバ(リフレクタ)が受けとった通信パケットに記録されている送信元IPアドレスが被害者となります。

今回の対象期間中にSOCでは7つのサーバに対する攻撃を観測しました。以下にその様子(図-10)を示します。

上記に⽰した7つのサーバへの攻撃は、リフレクターやその他通信の特徴が⼀致しており、いずれも関連性の⾼い攻撃であると考えられます。また、⼀部の攻撃においては21/tcpも利⽤されていることを確認しており、2018年9⽉に観測した攻撃と傾向が異なります。

SYN/ACKリフレクション攻撃は、応答のあるTCPポートに通信を発することで攻撃は可能となります。IIJ SECTブログでも紹介されているように2018年9月に観測した攻撃の数ヶ月後には、23/tcp, 2323/tcp, 443/tcp, 8080/tcpといったポートにおいても攻撃パケットを確認しており、これらはIoT機器をDDoS攻撃の踏み台として利用する意図があったと考えられています。今回の21/tcpを利用した攻撃についても同様の意図があると考えられます。

なお、SYN/ACKリフレクション攻撃は、インターネット上にサーバを公開している管理者における抜本的な解決策はなく、通信相手となっているIPアドレス利用者と連絡を取り合うことやISPと連携しながら対応を行うことが必要となります。

セキュリティインシデントカレンダー

当月発生した主要なインシデントを記載します。「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 7月2日(火) | セキュリティ事件 | US Cyber Command(USCYBERCOM、米国サイバー軍)は、Microsoft Outlookに存在するセキュリティ機能を回避される可能性のある脆弱性(CVE-2017-11774)を悪用する活動を確認したことを発表した。Microsoft社によると、攻撃者は同脆弱性を悪用するために細工された文書ファイルをユーザに提供し、ファイルに対する操作を誘導する可能性があること、また同脆弱性の悪用が成功した場合に任意のコマンドを実行される可能性があることを公表している。同脆弱性を修正するパッチは既に配布済みであるため、パッチの適用などの迅速な対応が求められる。

USCYBERCOMによるTwitter投稿 “CVE-2017-11774 | Microsoft Outlook Security Feature Bypass Vulnerability” |

| 7月2日(火) | 脅威情報 | 海外のセキュリティ研究者は、読み込んだプログラムやシステムに負荷をかけることを目的として作成される悪意のある圧縮ファイル「ZIP爆弾」にて、新たな圧縮方法が存在することを公表した。ZIPコンテナ内でファイルを重ね合わせることによって、281TBのファイルを10MBまで圧縮することが可能であり、1回の解凍でZIPファイルは完全に展開されてしまうとのこと。 |

| 7月3日(水) | セキュリティ事件 | コンビニエンスストアチェーンのグループ企業が運営するバーコード決済サービスにおいて、一部のアカウントが第三者による不正アクセスを受け、不正チャージ及び不正利用が行われたことが公表された。2019年7月31日時点では、808名分のアカウントに対して不正アクセスが確認できており、不正利用された金額は約3,860万円とのこと。第三者による不正アクセスについては、パスワードリスト型攻撃である可能性が高いとしている。また、不正アクセスを防げなかった理由として3つの要因を挙げており、複数端末からのログインに対する対策や二要素認証など追加認証の検討が十分でなかった「システム上の認証レベル」、「システムの開発体制」、及び「システムリスク管理体制」が要因とのこと。なお、本事件を受けて、同サービスは2019年9月30日をもって廃止されることが決定した。

「7payに関する重要なお知らせ」 「「7pay(セブンペイ)」サービス廃止のお知らせとこれまでの経緯、今後の対応に関する説明について」 |

| 7月3日(水) | セキュリティ事件 | スポーツ用品店運営会社が運営する通販サイトにおいて、顧客のクレジットカード情報が最大650件漏えいした可能性があること、及び一部顧客のクレジットカード情報が不正利用された可能性があることが公表された。第三者が同サイトの脆弱性を用いて不正にアクセスし、決算アプリケーションを改ざんしていた。漏えいした可能性のあるクレジットカード情報には、カード名義人、クレジットカード番号、有効期限、及びセキュリティコードが含まれるとのこと。また、同通販サイトの再開予定はないとしている。

「弊社が運営する「Ski&Winter Sports Online Shop」への不正アクセスによる個人情報流出に関するお詫びとお知らせ」 |

| 7月4日(木) | セキュリティ事件 | 美容用品販売会社が運営する店舗において、ある一定の期間に会員登録した顧客及び商品を購入または返品した11,296人の個人情報がインターネット上で閲覧可能な状態になっていたことが公表された。閲覧可能な状態だった個人情報には、氏名、性別、住所、電話番号、メールアドレス、誕生日が含まれるとのこと。なお、第三者による個人情報の不正使用などの事実は確認されていないとしている。

「個人情報閲覧の可能性に関するお詫びとご報告」 |

| 7月4日(木) | セキュリティ事件 | 人材派遣会社が運営するホームページのサーバが外部からの不正アクセスを受け、サーバに保存された約12万件の個人情報が漏えいした可能性があることが公表された。漏えいした可能性がある情報は氏名、生年月日、性別、住所・郵便番号、電話番号、本サイトのログイン用メールアドレス、ログイン用パスワードが含まれている。また、一部の登録者は加えて最終学歴・職歴や給与振込み先の銀行名・支店名・口座番号が含まれるとのこと。

「人材派遣子会社ホームページへの不正アクセスに関するお詫びとお知らせ」 |

| 7月9日(火) | 脆弱性情報 | Microsoft社は、 複数のソフトウェアやWebブラウザに対するセキュリティ更新プログラムを公開した。同更新プログラムにより複数の脆弱性に対する修正を行ったとのこと。修正された脆弱性の中には、Win32kコンポーネントに存在するメモリ内のオブジェクト処理によるWindowsの特権昇格の脆弱性(CVE-2019-1132)や、64ビット版Windowsにおいて32ビット版アプリケーションから印刷するためのプリンタドライバを中継するsplwow64プロセスの呼び出し処理に存在するローカルの特権昇格の脆弱性(CVE-2019-0880)などが含まれている。なお、CVE-2019-1132及びCVE-2019-0880は悪用されていることが既に確認されており、同更新プログラムの早期適用が求められる。

「2019 年 7 月のセキュリティ更新プログラム」 「2019 年 7 月のセキュリティ更新プログラム (月例)」 「CVE-2019-1132 | Win32k の特権の昇格の脆弱性 」 「CVE-2019-0880 | Microsoft splwow64 の特権の昇格の脆弱性」 |

| 7月10日(水) | 脅威情報 | 米国のセキュリティ企業であるRiskIQ社は、攻撃者グループ「Magecart」がAmazon S3バケットを介したスキミング攻撃を行っていることを発表した。攻撃者はバケットをスキャンし、閲覧・編集が可能な設定になっているバケットを見つけると、バケット内のJavaScriptファイルの末尾にスキミングコードを追加することによって攻撃を行っているとのこと。同社は、Amazon S3バケットへのアクセス制御に関して、ホワイトリストによる管理や、パブリックアクセスのブロックなどを推奨している。

“Spray and Pray: Magecart Campaign Breaches Websites En Masse Via Misconfigured Amazon S3 Buckets” |

| 7月11日(木) | セキュリティ事件 | Google社が提供するAIアシスタントソフトウェアにおいて、収集している音声データが外部に流出したことが公表された。流出した情報は、オランダ語を公用語とする地域で収集されている機密音声データで、特定言語のニュアンスやアクセントを理解するために提携している言語レビュー担当者が外部へ流出させたとのこと。同社は、この問題について調査中であり、今後データ保持についての見直しを行うとしている。

“More information about our processes to safeguard speech data” |

| 7月12日(金) | セキュリティ事件 | 仮想通貨取引所において、ホットウォレットで管理されていた仮想通貨が不正流出したことが公表された。流出額は約30.2億円とのこと。利用者から預かっていた仮想通貨の不正流出分の調達及び保有は完了しており、サービスの再開に合わせて、対象の利用者からの請求により払戻しをするなど、しかるべき対応を行うとしている。

「(開示事項の経過)当社子会社における仮想通貨の不正流出に関するお知らせとお詫び(第二報) 」 「(開示事項の経過)当社子会社における仮想通貨の不正流出に関するお知らせとお詫び(第三報) 」 |

| 7月12日(金) | セキュリティ事件 | ビジネスチャットツールにおいて、第三者からのパスワードリスト攻撃を受け、不正ログインが行われた可能性があることが公表された。外部からの不正ログインが成功している可能性があることを確認したユーザーについてはログインパスワードを強制リセットしており、不正ログインへの対策として2段階認証の設定を推奨している。

「2019/07/12 – Chatworkへの不正ログイン防止のための2段階認証設定のお願い」 「2019/07/25 – Chatwork不正ログインにともなうパスワード変更のお知らせ」 |

| 7月14日(日) | 脆弱性情報 | 海外のホワイトハッカーは、写真共有サービス「Instagram」において、パスワード再設定システムに設けられている入力制限機能に、複数の異なるIPアドレスを用いて認証コードの総当たり攻撃を行うことで競合状態を引き起こし、入力制限機能を回避できる脆弱性を発表した。なお、同脆弱性は既に修正されているとのこと。

“How I Could Have Hacked Any Instagram Account” |

| 7月17日(水) | セキュリティ事件 | 海外のセキュリティ調査チームは、海外のモバイルローンアプリケーション関連のデータベースが、閲覧可能な状態になっていたことにより、約460万件の個人情報が漏えいしていた可能性があることを発表した。漏えいした可能性のある個人情報は、氏名、住所、デバイス情報、クレジットカード情報、MD5を使用したパスワード情報などが含まれるとのこと。

“Personal Data (Incl. SMS & Calls) of Mobile Loan App Users in China Left OPEN for ALL to See” |

| 7月18日(木) | 脅威情報 | 海外のセキュリティ研究者は、Google ChromeやMozilla Firefoxなどで利用可能である一部の拡張機能に情報漏えいの問題が存在することを発表した。同拡張機能によって収集された情報は、Webサイト分析サービスを介して公開されているとのこと。同研究者は、漏えいする可能性のある情報の中にユーザ名やパスワード、クレジットカード情報などの個人情報に加え、APIキーやLAN環境データなどの企業情報なども含まれると述べている。なお、同問題は「DataSpii」と名付けられている。

“DataSpii: The catastrophic data leak via browser extensions” |

| 7月18日(木) | 脆弱性情報 | Palo Alto Networks社は、同社が提供するGlobalProtectポータル及びGlobalProtectゲートウェイにおいて、認証されていない攻撃者によってリモートで任意のコードを実行される可能性のある脆弱性(CVE-2019-1579)が存在することを公表した。同脆弱性は過去のアップデート(PAN-OS 7.1.19以降、PAN-OS 8.0.12以降、及びPAN-OS 8.1.3以降のリリース)で既に修正済みだが、実証コード(PoC)が公開されているため、早期のアップデート適用が望ましい。

“Remote Code Execution in GlobalProtect Portal/Gateway Interface” |

| 7月21日(日) | 脆弱性情報 | BlackBerry Cylance社は、同社が提供するアンチウイルス製品「CylancePROTECT」において、特定の状況下で同製品のマルウェア対策コンポーネントの一つをバイパスできる脆弱性が存在することを公表した。また、同脆弱性を報告したセキュリティ研究者は、悪意のあるファイルに特定の文字列を追加することによって、同製品による検出をバイパスすることができると述べている。なお、同脆弱性は、同社によって既に修正済みであり、自動的にパッチが適用されるとのこと。

“Resolution for BlackBerry Cylance Bypass” “Cylance, I Kill You!” |

| 7月22日(月) | セキュリティ事件 | 菓子製造・販売会社が運営するオンラインショップにて、外部からの不正アクセスの影響によって1,767名分のクレジットカード情報が漏えいした可能性があることが公表された。漏えいした可能性のあるクレジットカード情報の中には、名義人、カード番号、有効期限、セキュリティコードが含まれていたとのこと。また、同不正アクセスの影響によって、ユーザが同オンラインショップにてクレジットカード決済を選択した場合に、偽の決済フォームが表示される状態であったことも併せて公表された。

「叶匠寿庵オンラインショップへの不正アクセスによるクレジットカード情報不正取得被害のお詫びとご報告」 |

| 7月23日(火) | セキュリティ事件 | 仏具販売会社が運営するオンラインストアにおいて、顧客のクレジットカード情報が漏えいした可能性があることが公表された。決済画面が改ざんされており、クレジットカード情報が不正に取得された可能性があるとのこと。漏えいした可能性のあるクレジットカード情報は、名義人、カード番号、有効期限、セキュリティコードで、2014年12月31日から2019年2月21日の間に同オンラインストアでクレジット決済を行った30,830件が対象としている。

「弊社が運営する「金剛堂オンラインストア」への不正アクセスによるクレジットカード情報流出に関するお詫びとご報告」 |

| 7月24日(水) | セキュリティ事件 | 運送会社が運営するWebサービスにおいて、外部からパスワードリスト攻撃による不正ログインがあったことが公表された。不正ログインは約30,000回試行され、3,467回はログインに成功していたとのこと。不正ログインの成功率は約10%であり、高い確率でログインが成功していることが伺える。パスワードリスト攻撃では他社サービスから漏えいしたID・パスワードが利用されているため、過去に使用したことのあるパスワードや他サービスで使用しているパスワードは設定しないように呼びかけている。

「クロネコメンバーズにおける不正ログインについて」 |

| 7月29日(月) | セキュリティ事件 | 米国の金融会社は、外部からの不正アクセスよって約1億人分の個人情報が漏えいしたことを公表した。漏えいした情報の中には、クレジットカード申請時に収集されるデータ(氏名、住所、電話番号、メールアドレスなど)や、一部のクレジットカード顧客情報(クレジットスコア、与信限度額、残高、支払い履歴など)が含まれるとのこと。また、米国の司法省は、同不正アクセスの原因はWAFの設定ミスであることを公表している。

“Capital One Announces Data Security Incident” “Seattle Tech Worker Arrested for Data Theft Involving Large Financial Services Company” |

| 7月29日(月) | 脆弱性情報 | 海外のセキュリティベンダーは、Wind River Systems社が提供するVxWorksに11個のゼロデイ攻撃を受ける可能性のある脆弱性が存在することを発表した。11個の脆弱性のうち6個がリモートコード実行を受ける脆弱性で、IPパケット解析時のスタックオーバーフローの脆弱性(CVE-2019-12256)、TCPのUrgent Pointerの誤処理によるメモリ破損の脆弱性(CVE-2019-12255、CVE-2019-12260、CVE-2019-12261、CVE-2019-12263)及びDHCP応答パケット解析時のヒープオーバーフローの脆弱性(CVE-2019-12257)が影響度Criticalに分類されている。同社は、VxWorksは20億以上のデバイスによって使用されていることや、バージョン6.5以降のすべてのバージョンに影響を及ぼすことから、パッチの適用や脆弱なデバイスの保護を呼びかけている。

“Zero Day Vulnerabilities Impacting VxWorks, the Most Widely Used Real-Time Operating System (RTOS)” “How to Protect Against URGENT/11” |

| 7月31日(水) | セキュリティ事件 | 海外のセキュリティ研究者は、国内の自動車製造・販売会社におけるElasticSearchデータベースが公開状態であったことを発表した。公開されていた情報にはマシンのIPアドレス、ホスト名、OS、エンドポイントセキュリティステータス、エンドポイントセキュリティが有効になっていないマシンの情報、CEOの個人情報(氏名やメールアドレスなど)などが含まれるとのことで、約40GB分の情報が公開状態だったとのこと。同データベースは、同社によって既に保護されている。

“Honda Motor Company leaks database with 134 million rows of employee computer data” |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 7月1日(月) | Android | Google社は、同社が提供するAndroidデバイスにおける7月の月例セキュリティ情報を公表した。同アップデートにより、メディアフレームワークにおけるリモートの攻撃者によって特権プロセスで任意のコードを実行される可能性のある脆弱性(CVE-2019-2106、CVE-2019-2107、CVE-2019-2109)などが修正された。

“Android Security Bulletin—July 2019” |

| 7月3日(水) | Cisco製品複数 | Cisco Systems社は、同社が提供する複数ソフトウェアの脆弱性に対応するソフトウェアアップデートを公表した。同リリースにより、Cisco Small Businessシリーズ スイッチに存在する、認証されていないリモートの攻撃者がメモリ破損を引き起こす脆弱性(CVE-2019-1892)や、Cisco AsyncOSソフトウェアのWebプロキシ機能に存在する、認証されたリモートの攻撃者がサービス拒否状態を引き起こす可能性(CVE-2019-1884)などが修正された。

“Cisco asyncosisco Web Security Appliance HTTPS Certificate Denial of Service Vulnerability” “Cisco Small Business Series Switches Memory Corruption Vulnerability” “Cisco Small Business Series Switches HTTP Denial of Service Vulnerability” “Cisco Unified Communications Manager Session Initiation Protocol Denial of Service Vulnerability” “Cisco Web Security Appliance Web Proxy Denial of Service Vulnerability” |

| 7月8日(月) | Zoom 4.4.53932.0709 | Zoom Video Communicationsは、Macデバイス用のZoom(ビデオ会議アプリ)に対するセキュリティアップデートを公表した。同アップデートにより、ローカルWebサーバを介して強制的にビデオカメラをアクティブにされ、攻撃者のZoomミーティングに参加させられる問題が修正された。

“Response to Video-On Concern” |

| 7月9日(火) | Firefox 68

Firefox ESR 60.8 |

Mozillaは、Firefox 68、Firefox ESR 60.8を公表した。同リリースにより、レンダリングエンジン内のメモリ破損によって任意のコード実行を受ける脆弱性(CVE-2019-11709、CVE-2019-11710)など、複数の脆弱性が修正された。

“Mozilla Foundation Security Advisory 2019-21” “Mozilla Foundation Security Advisory 2019-22” |

| 7月9日(火) | Joomla 3.9.9 | Joomla!開発チームは、Joomla!に存在する脆弱性の修正及び複数のバグ修正を含むセキュリティアップデートを公表した。同アップデートにより、不適切なフィルタリング処理を利用したリモートコード実行の脆弱性が修正された。

“Joomla 3.9.9 Release” |

| 7月15日(月) | Chrome 75.0.3770.142 | Google社は、Chromeのセキュリティアップデートを公表した。同アップデートにより、Google V8 JavaScript Engineのフリーズによりクラッシュを引き起こす脆弱性(CVE-2019-5847)など、複数の脆弱性が修正された。

“Stable Channel Update for Desktop” |

| 7月16日(火) | Oracle複数製品 | Oracle社は、同社が提供する複数の製品に対するクリティカルパッチアップデートを公表した。同アップデートにより、リモートコード実行の脆弱性などを含む計319件の脆弱性が修正された。

“Oracle Critical Patch Update Advisory – July 2019” |

| 7月16日(火) | PowerShell Core 6.1.5

PowerShell Core 6.2.2 |

Microsoft社は、同社が提供するPowerShell Coreにおけるソフトウェアアップデートを公表した。同アップデートにより、Windows Defender Application Controlに存在する、セキュリティ機能をバイパスされる脆弱性(CVE-2019-1167)が修正された。

「CVE-2019-1167 | Windows Defender アプリケーション制御のセキュリティ機能のバイパスの脆弱性」 “Microsoft Security Advisory CVE-2019-1167: Windows Defender Application Control Security Feature Bypass Vulnerability” |

| 7月17日(水) | Drupal 8.7.5 | Drupalは、Drupal 8.7.4の脆弱性に対処するセキュリティアップデートを公表した。同アップデートにより、Workspacesモジュールが有効化されていた場合にセキュリティ機能がバイパスされる可能性のある脆弱性(CVE-2019-6342)が修正された。また、Workspacesモジュールが有効化されているサイトは、同アップデート適用後、手動でキャッシュをクリアする必要があるとのこと。

“Drupal core – Critical – Access bypass – SA-CORE-2019-008” |

| 7月17日(水) | Wireshark 2.4.16

Wireshark 2.6.10 Wireshark 3.0.3 |

Wireshark開発チームは、同チームが提供するWiresharkの脆弱性に対応するセキュリティアップデートを公表した。本アップデートにより、不正な形式のパケット読み込みによりディセクタ(解析機能)においてクラッシュが発生する可能性が存在する脆弱性(CVE-2019-13619)が修正された。

“July 17, 201” |

| 7月22日(月) | iOS 12.4

Safari 12.1.2 tvOS 12.4 watchOS 5.3 macOS Sierra 10.12.6 macOS High Sierra 10.13.6 macOS Mojave 10.14.6 |

Apple社は、同社が提供する複数OS及びソフトウェアのセキュリティアップデートを公表した。同アップデートにより、iPhone 5s以降、iPad Air以降、iPod touch(第6世代)以降のiOS及びソフトウェアに存在する、リモートの攻撃者により任意のコードを実行させる可能性のある脆弱性(CVE-2019-8648)など、複数の脆弱性が修正された。

“About the security content of iOS 12.4” “About the security content of tvOS 12.4” “About the security content of watchOS 5.3” “About the security content of Safari 12.1.2” “About the security content of macOS Mojave 10.14.6, Security Update 2019-004 High Sierra, Security Update 2019-004 Sierra” |

| 7月30日(火) | Chrome 76.0.3809.87 | Google社は、Chromeのセキュリティアップデートを公表した。同アップデートにより、Use After Freeの脆弱性(CVE-2019-5850、CVE-2019-5860、CVE-2019-5863)など、複数の脆弱性が修正された。

“Stable Channel Update for Desktop” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。