- 2020年2月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2020年2月観測レポートサマリ

本レポートでは、2020年2月中に発生した観測情報と事案についてまとめています。

DDoS攻撃は先月と比較して検出件数に大きな変動はないものの、攻撃時に発生した最大パケット数及び最大通信量は大幅に増加しました。最大規模を記録した攻撃はSSDPを用いたUDP Amplification攻撃で、最長時間を記録した攻撃はSYN Flood攻撃でした。

IPS/IDSにおいて検出したインターネットからの攻撃について、Mirai亜種によるルータに対する攻撃は全体の約5割を占めていました。当月は先月に引き続き、PHPUnitにおける脆弱性(CVE-2017-9841)の有無を確認するスキャン通信が多く観測されています。

Webサイト閲覧時における検出では、CryptLootと呼ばれるマイニングするためのJavaScriptが全体の40%を占めていました。

メールでは先月と同様、バンキングマルウェアのEmotetに感染させるMicrosoft Word 97-2003(doc)形式のファイルを添付したメールが多く検出されています。しかし、当該メールは2月上旬までは検出していたものの、それ以降には大幅に減少していました。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。ただし、規模の大小や期間などから、攻撃先が特定可能な事案についてはこの集計から除いています。

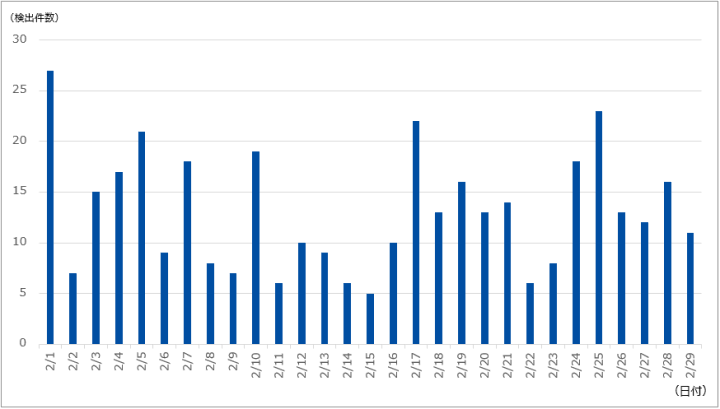

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は379件であり、1日あたりの平均件数は13.07件でした。期間中に観測された最も規模の大きな攻撃では、最大で約1114万ppsのパケットによって29.02Gbpsの通信が発生しました。この攻撃は主にSSDPを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は1時間50分にわたるもので、最大で539.97Mbpsの通信が発生しました。この攻撃は主にSYN Floodによるものでした。

IIJマネージドセキュリティサービスの観測情報

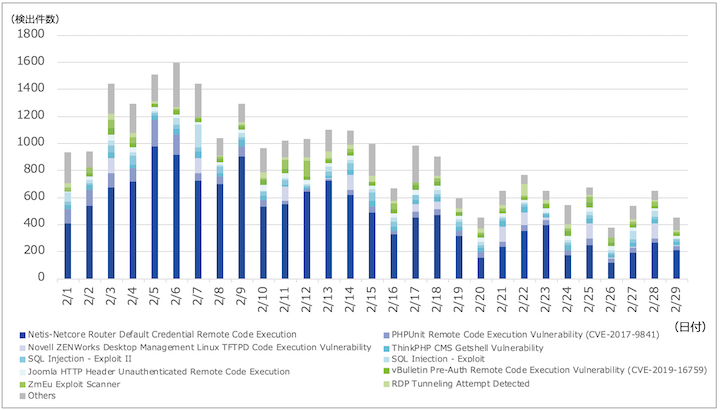

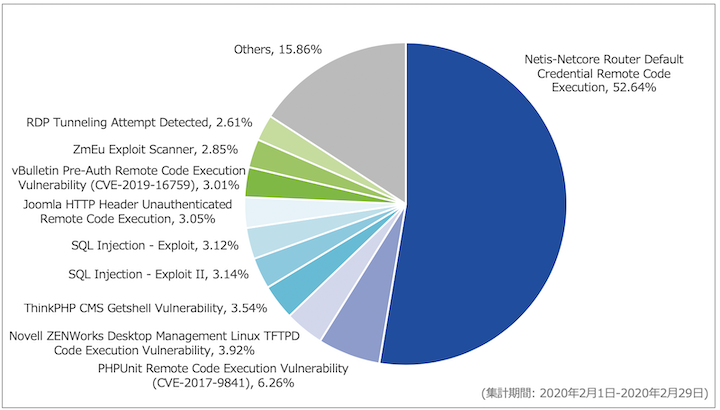

IIJマネージドIPS/IDSサービスでは、Netis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。当月は先月と比べ、さらに4.48ポイント減少しており、全体の52.64%を占めていました。また、前月中旬から増加していたPHPUnit Remote Code Execution Vulnerability(CVE-2017-9841)が引き続き観測され、攻撃種別では2番目に多い事象となりました。

以下に、今回の対象期間に検出した1サイトあたりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

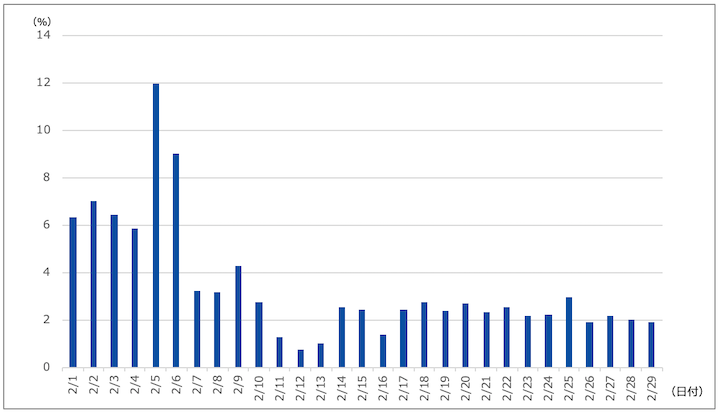

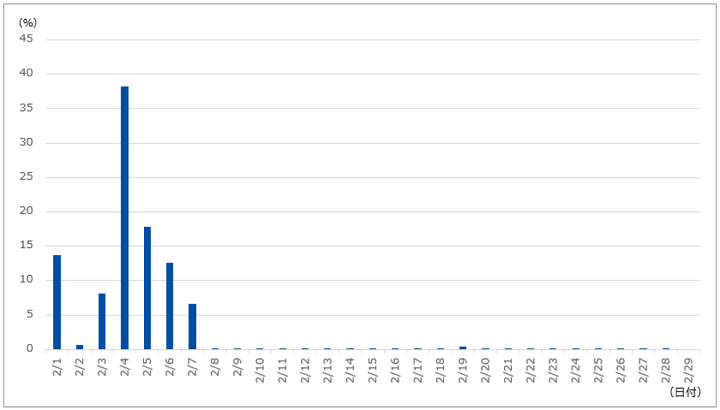

Netis-Netcore Router Default Credential Remote Code Executionで検出した通信は先月と変わらず、外部のマルウェア配布サーバからスクリプトをダウンロードし、実行するものでした。また、先月中旬から増加していたPHPUnit Remote Code Execution Vulnerability(CVE-2017-9841)が今月も引き続き多く観測されました。その検出傾向を図-4に示します。図-4では、2月中に当該シグネチャで検出した攻撃の総検出数を100%として正規化した値を示しています。

PHPUnit Remote Code Execution Vulnerability(CVE-2017-9841)の検出は、初旬に多く、その後は減少しました。しかし、中旬以降でも検出割合は2%前後で推移しており、攻撃件数はピークに比べて落ち着きつつも継続していることが確認できます。通信内容は以前のレポートで記載しているものと変わりなく、CVE-2017-9841が悪用可能なサーバを調査するスキャン行為でした。PHPUnitをご利用の場合には、当該脆弱性を修正した最新バージョンへのアップデートを推奨いたします。また、モジュールとして一部でPHPUnitを使用する可能性のあるDrupalなどのソフトウェアをご利用の場合には、各製品の公式サイトなどから影響範囲や対策を確認の上、必要とされる対策を実施してください。

Web/メールのマルウェア脅威の観測情報

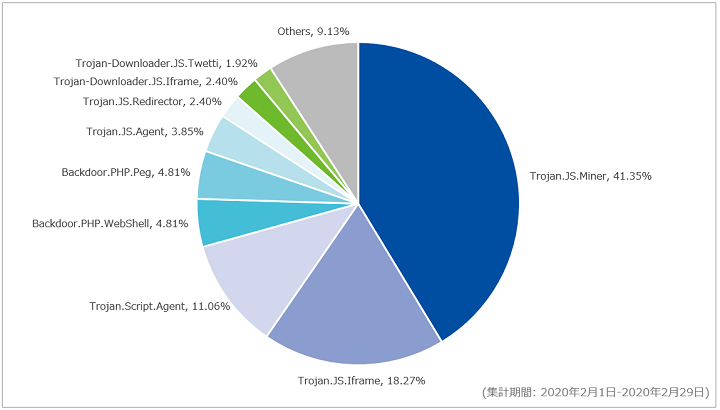

Webアクセス時におけるマルウェア検出

図-5に今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

対象期間中はTrojan.JS.Minerを最も多く検出しており、全体の41.35%を占めていました。検出したJavaScriptは、Webサイトの改ざんによって埋め込まれたマイニングスクリプトです。SOCでは2019年2月にCoinhiveを利用したマイニングスクリプトの検出について報告していますが、今回の検出では、CryptoLootが利用されていました。これはMonero及びuPlexaを採掘するためのサービスです。

また、当月はBackdoor.PHP.Pegを検出しました。これはJPEGファイルを検出したもので、このファイルのExifヘッダにはBase64でエンコードされたコードが仕込まれていました。その内容はHTTPのPOSTメソッドを待ち受けて実行するというものでした。これは画像を悪用したバックドアの一部であり、攻撃の検出や分析者の調査を回避することを意図して、画像ファイルにソースコードの一部を埋め込んでいると考えられます。

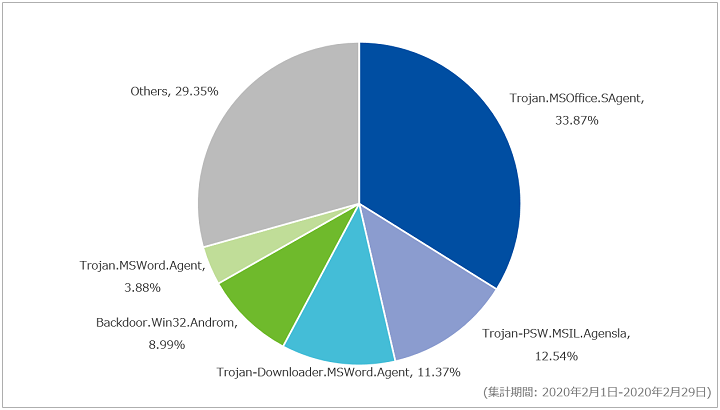

メール受信時におけるマルウェア検出

以下に対象期間における、メール受信時に検出したマルウェア種別の割合を示します。

対象期間中に最も多く検出したマルウェアはTrojan.MSOffice.SAgentで、全体の33.87%を占めていました。Trojan.MSOffice.SAgentで検出している悪意ある添付ファイルの多くは、先⽉までと同様にEmotetをダウンロードする⽬的のマクロを含む、Microsoft Word 97-2003(doc)形式のファイルであることを確認しています。なお、検出したTrojan.MSOffice.SAgentのうちEmotetに感染させることを目的としたメールは、2月8日以降には大幅に減少していました。図-7に、対象期間におけるEmotetに感染させることを目的としたメールの検出傾向を示します。図-7は、対象期間における総検出数を100%として正規化しています。

以下に、対象期間に検出したTrojan.MSOffice.SAgentのうち、件名が日本語を含むメールに関する情報を示します。以下は主要なものであり、全ての不審なメールを網羅しているわけではない点にご注意ください。

|

件名例

|

添付ファイル名例

|

|---|---|

|

|

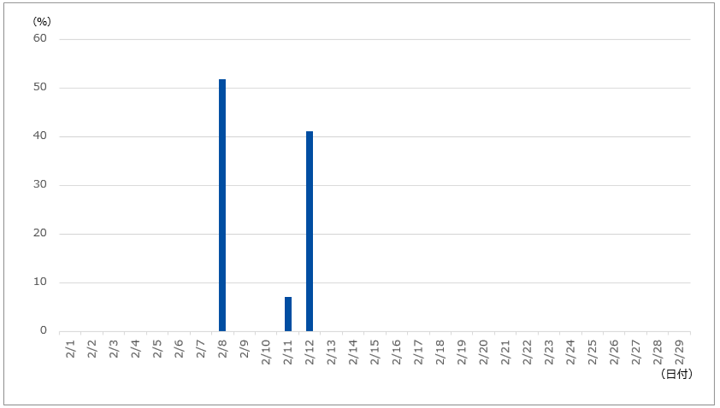

また当月は、件名に顔文字のみが記載されたメールの添付ファイルを特定の期間で多く検出しています。当該ファイルは全てTrojan-Downloader.Script.Genericとして検出しています。図-8に、その日付別の検出傾向を示します。図-8は、対象期間において件名に顔文字のみが記載されたメールの総検出数を100%として正規化しています。

図-8より、SOCでは2月8日から12日の期間のみ件名に顔文字のみが記載されたメールを検出していることが分かります。また、観測内容に差異はありますが、同様の期間で件名に顔文字のみが記載されたメールを用いてマルウェアに感染させる試みがあったことが他社のブログでも報告されています。

次に、対象期間に検出したTrojan-Downloader.Script.Genericのうち、件名に顔文字のみが記載されたメールに関する情報を示します。

|

件名例

|

添付ファイル名例

|

|---|---|

|

|

件名に記載された顔文字は全部で11パターン、ファイル名は全部で2パターンを確認しています。添付ファイルはzipファイルであり、zipファイルの中にはVBScript(vbs)ファイルが含まれます。vbsファイルを実行すると、Nemtyと呼ばれるランサムウェアがダウンロードされ、実行されます。Nemtyに感染すると、最終的にはコンピュータ内の画像やドキュメントなどのファイルが暗号化されます。

セキュリティインシデントカレンダー

当月発生した主要なインシデントを記載します。「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 2月3日(月) | その他 | JPCERT/CCは、マルウェア「Emotet」の感染有無を確認するツール「EmoCheck」を公開した。 |

| 2月7日(金) | その他 | 独立行政法人 情報処理推進機構(IPA)は、2019年7月~12月におけるコンピュータウイルス・不正アクセスの届出事例及び2019年1月~12月におけるコンピュータウイルス・不正アクセスの届出状況を公表した。 |

| 2月8日(月) | 観測情報 | SOCでは、マルウェア「Emotet」の感染を狙うメールの検出が減少したことを確認した。詳細は、本観測レポート内「Web/メールのマルウェア脅威の観測情報」に記載。 |

| 2月10日(月) | セキュリティ事件 | 保育施設運営会社は、同社が運営している保育園向け連絡帳アプリにおいて、同アプリの開発に使用しているテスト環境のデータベースに対し第三者からの不正アクセスがあり、一部地域の施設の個人情報(6,693件)が漏えいした可能性があることが公表された。 |

| 2月10日(月) | セキュリティ事件 | 総合電機メーカは、2020年1月20日に公表した不正アクセス事案において、防衛省の「注意情報」が漏えいした可能性があることを新たに公表した。 |

| 2月11日(火) | 脆弱性情報 | Apache Software Foundationは、2020年2月11日及び14日に、Apache Tomcatにおける、リモートでの任意のファイル読み取り及び任意のコード実行の脆弱性(CVE-2020-1938)を含む複数の脆弱性に対するセキュリティアップデートを公開した。なお、CVE-2020-1938についてはPoC(概念実証コード)が公開されている。 |

| 2月11日(火) | 脆弱性情報 | Intel社は、同社が提供するIntel Renesas Electronics USB 3.0 Driverのインストーラ及びIntel RAID Web Console(RWC)2に特権昇格の脆弱性が存在することを公表した。RWC2については後継バージョンであるRWC3への切り替えが推奨されている。 |

| 2月14日(金) | セキュリティ事件 | 運送会社は、同社が保有するメールアドレスのドメインが不正アクセスを受け、当該ドメインを使用するメールアドレスのアカウントから意図しないメールが送信されていたことを公表した。 |

| 2月24日(月) | セキュリティ事件 | 海外のセキュリティ研究チームは、OpenSMTPDにおいて、リモートから悪用可能な任意のコード実行の脆弱性(CVE-2020-8794)が存在することを発表した。なお、同脆弱性のPoCが公開されている。 |

| 2月26日(水) | セキュリティ事件 | SNSやインスタントメッセンジャーを提供する企業は、同社が運営するサービスにおいて、複数の不正ログインを受けたことにより、ユーザの意図しないスパムやアカウントの乗っ取りを目的としたフィッシングなどを含む投稿が行われたことを公表した。 |

| 2月26日(水) | 脆弱性情報 | 海外のセキュリティソフトウェア企業は、Broadcom及びCypress Wi-Fiチップにおいて、一部のWPA2暗号化トラフィックの不正な解読が可能となる脆弱性が存在することを発表した。同脆弱性は「Kr00k」と呼ばれている。 |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 2月2日(日) | Squid 4.10 | Squid開発チームは、2020年2月2日から2日間にかけて、Webプロキシ機能を提供するSquidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Squid Proxy Cache Security Update Advisory SQUID-2020:1” “Squid Proxy Cache Security Update Advisory SQUID-2020:2” “Squid Proxy Cache Security Update Advisory SQUID-2020:3” |

| 2月3日(月) | Android | Google社は、同社が提供するAndroidにおける2月の月例セキュリティ情報を公開した。

“Android Security Bulletin—February 2020” |

| 2月3日(月) | Django 3.0.3

Django 2.2.10 Django 1.11.28 |

Django Software Foundationは、Djangoに存在する脆弱性に対するセキュリティアップデートを公開した。

“Django security releases issued: 3.0.3, 2.2.10, and 1.11.28” |

| 2月3日(月) | Symantec Endpoint Protection (SEP)14.2 RU2 MP1

Symantec Endpoint Protection Small Business Edition (SEP SBE)14.2 RU2 MP1 Symantec Endpoint Protection Manager(SEPM)14.2 RU2 MP1 |

Symantec社は、SEP、SEP SBE及びSEPMに存在する脆弱性に対するセキュリティアップデートを公開した。

“Symantec Endpoint Protection Multiple Issues” |

| 2月4日(火) | Chrome 80.0.3987.87 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 2月5日(水) | Cisco複数製品 | Cisco Systems社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“Cisco IP Phone Remote Code Execution and Denial of Service Vulnerability” “Cisco NX-OS Software Cisco Discovery Protocol Remote Code Execution Vulnerability” “Cisco Video Surveillance 8000 Series IP Cameras Cisco Discovery Protocol Remote Code Execution and Denial of Service Vulnerability” “Cisco IOS XR Software Cisco Discovery Protocol Format String Vulnerability” “Cisco FXOS, IOS XR, and NX-OS Software Cisco Discovery Protocol Denial of Service Vulnerability” |

| 2月11日(火) | Adobe複数製品 | Adobe社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Updates Available for Adobe Framemaker | APSB20-04” “Security update available for Adobe Acrobat and Reader | APSB20-05” “Security Bulletin for Adobe Flash Player | APSB20-06” “Security Updates Available for Adobe Digital Editions | APSB20-07” “Security updates available for Adobe Experience Manager | APSB20-08” |

| 2月11日(火) | Microsoft複数製品 | Microsoft社は、同社が提供する複数のソフトウェアに対する2月の月例セキュリティ更新プログラムを公開した。

「2020 年 2 月のセキュリティ更新プログラム」 「2020 年 2 月のセキュリティ更新プログラム (月例)」 |

| 2月11日(火) | Firefox 73

Firefox ESR68.5 Thunderbird 68.5 |

Mozillaは、同社が提供するFirefox、Firefox ESR、及びThunderbirdに存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2020-05” “Mozilla Foundation Security Advisory 2020-06” “Mozilla Foundation Security Advisory 2020-07” |

| 2月14日(土) | ウイルスバスタークラウド(Windows版) | トレンドマイクロ社は、ウイルスバスタークラウド(Windows版)に存在する脆弱性に対するセキュリティアップデートを公開した。

「アラート/アドバイザリ:ウイルスバスター クラウドの脆弱性について (CVE-2019-19694)」 |

| 2月18日(火) | Google Chrome 80.0.3987.116 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 2月18日(火) | vRealize Operations for Horizon Adapter 6.7.1

vRealize Operations for Horizon Adapter 6.6.1 |

VMware社は、vRealize Operations for Horizon Adapterに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“VMware Security Advisories” |

| 2月19日(水) | Aterm WG2600HS Ver1.5.1 | 日本電気株式会社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

「Aterm WG2600HSにおける複数の脆弱性」 |

| 2月19日(水) | Cisco複数製品 | Cisco Systems社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“Cisco Data Center Network Manager Cross-Site Request Forgery Vulnerability” “Cisco Smart Software Manager On-Prem Static Default Credential Vulnerability” “Cisco Email Security Appliance and Cisco Content Security Management Appliance Denial of Service Vulnerability” “Cisco Email Security Appliance Denial of Service Vulnerability” |

| 2月20日(木) | PHPの複数バージョン | PHP開発チームは、PHPに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“PHP 7.2.28 Released” “PHP 7.3.15 Released” “PHP 7.4.3 released” |

| 2月24日(月) | ZyXEL複数製品 | ZyXEL社は、同社が提供するNAS製品及びファイアウォール製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Zyxel security advisory for the remote code execution vulnerability of NAS and firewall products” |

| 2月24日(月) | Google Chrome 80.0.3987.122 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 2月26日(水) | Cisco MDS 9000 Series Multilayer Switches

Cisco Nexus 1000V Switch for VMware vSphere |

Cisco Systems社は、同社が提供するCisco MDS 9000 Series Multilayer Switches及びCisco Nexus 1000V Switch for VMware vSphereに存在する脆弱性に対するセキュリティアップデートを公開した。

“Cisco MDS 9000 Series Multilayer Switches Denial of Service Vulnerability” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。