「wizSafe Security Signal」の公開について

IIJのセキュリティ事業を牽引する専門家による新しいセキュリティ情報発信サイト「wizSafe Security Signal(ウィズセーフセキュリティシグナル)」を本日より開設いたします。

IIJでは、これまでも季刊の技術レポート「Internet Infrastructure Review」や、CSIRTチームであるIIJ-SECTのブログ「Security Diary」においてセキュリティに関する情報を発信してきました。それぞれ、特定の事象に関する詳細な調査研究結果、ハニーポットやクローラーなどの独自の観測結果を基にした情報を提供しています。

一方、このたび開設するwizSafe Security Signalでは、IIJの提供するセキュリティ事業「wizSafe」において取り扱う、実際の攻撃や事案が発生している場所における観測情報や、それらの分析結果を基にした情報発信を行います。従来よりも広範で網羅的な情報を基にしていることから、お客様のICT環境においても即応性の高い情報を提供することが可能となります。また、分析対象となる情報の範囲は、セキュリティ事業「wizSafe」の中核である情報分析基盤の活用が進むとともに、今後も拡大していく予定です。更に、Webにおける情報提供に注力することで、今日の脅威となっている事象に対して、即応性の高い情報を提供できるものと考えています。

IIJでは、「wizSafe Security Signal」という名に、お客様のセキュリティ対策に役立てていただきたいという思いを込めて情報を公開して参りますので、今後もご参照いただければ幸いです。

株式会社インターネットイニシアティブ セキュリティ本部長

齋藤 衛

2017年9月 観測レポートサマリー

9月18日は満州事変の発端となった柳条湖事件が起こった日であることから、この前後の期間において日中間で攻撃が発生しやすい期間としてよく知られています。過去にはDDoS攻撃等のセキュリティインシデントが発生していましたが、ここ数年はあまり大きな動きはなく、今年も目立った攻撃はありませんでした。

一方で、9月14日ごろから9月25日ごろにかけてFXや仮想通貨の取引所Webサイトに対して断続的にDDoS攻撃が発生していました。一連の攻撃の中には、攻撃の発生中に脅迫メールを受け取っていた場合があることがわかっていますが、実際にどの攻撃グループによって引き起こされたものであるか明確ではありません。

外部からの攻撃については、継続してサーバへの脆弱性スキャン行為を数多く観測していますが、そのほとんどが、古い脆弱性に関する調査行為でした。これは、現在もシステム設定に不備があったり、脆弱なソフトウェアを利用し続けていたり、最新の脆弱性でなくても攻撃者の目的を満たすことができるためであると考えられます。

また、電子メールの利用においては、継続して日本語メールによるばらまき型攻撃が発生しています。その多くはマイクロソフト社のOfficeドキュメントに不正なコードが埋め込まれたものです。

2017年9月はソフトウェアの脆弱性を悪用した情報漏えい事件が複数明らかになりました。それらの事件の中には、Apache Struts 2の脆弱性を悪用され、大規模な被害が出た事例もあります。ご使用中のソフトウェアについては、深刻な影響を及ぼす脆弱性へ確実に対応していることをご確認ください。

DDoS攻撃の観測情報

2017年9月にIIJでは、1日あたり19.16件のDDoS攻撃を観測しており、最も大規模な攻撃は12.06Gbpsでした。例年、9月は満州事変の開始日となる9月18日などがあることから、IIJではDDoS攻撃に対して警戒態勢を敷いていますが、今年は関連するDDoS攻撃は観測されませんでした。

一方で、FXや仮想通貨を取り扱うWebサイトに対して、9月14日から9月25日ごろにかけて断続的にDDoS攻撃が発生していました。IIJが観測した範囲では、FXや仮想通貨を取り扱うWebサイトに対して、攻撃者はDDoS攻撃の手法として主にSYN Floodを用いて、数Gbps規模の攻撃を行っていました。

攻撃の観測データ

DDoS攻撃には、回線容量に対する攻撃、サーバリソースに対する攻撃など多くの攻撃手法が存在し、攻撃対象となった環境の規模によって、その影響度合いが異なります。DDoS攻撃は、攻撃者にとって容易に行えるものであるため、一般の企業に対しても日常的に攻撃が発生するようになっています。

IIJではIIJマネージドセキュリティサービスやバックボーンなどでDDoS攻撃に対処しています。本DDoS攻撃の観測情報では、IIJマネージドセキュリティサービスのうち、IIJ DDoSプロテクションサービスで検出した2017年9月のDDoS攻撃を取りまとめました。

攻撃の検出件数

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は575件であり、1日あたりの件数は19.16件となっています。今回の対象期間で観測された中で最も大規模な攻撃は、最大328万ppsのパケットによって12.06Gbpsの通信量を発生させました。この攻撃の手法は主に、NTP通信の応答を悪用して通信量を増幅させるNTP Amplificationによるものでした。

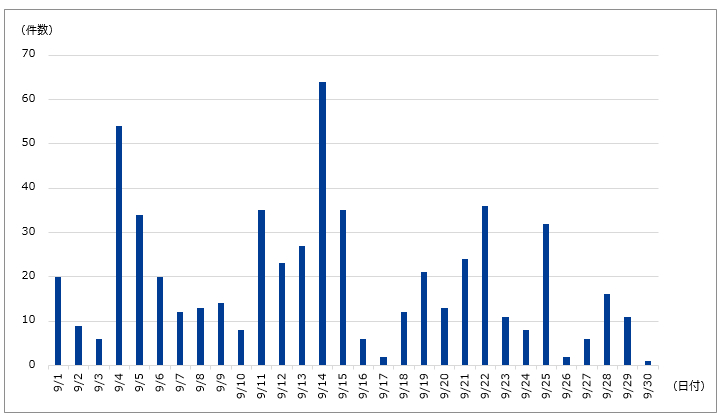

以下は、今回の対象期間で検出したDDoS攻撃の検出件数を示したものです。

攻撃の継続時間

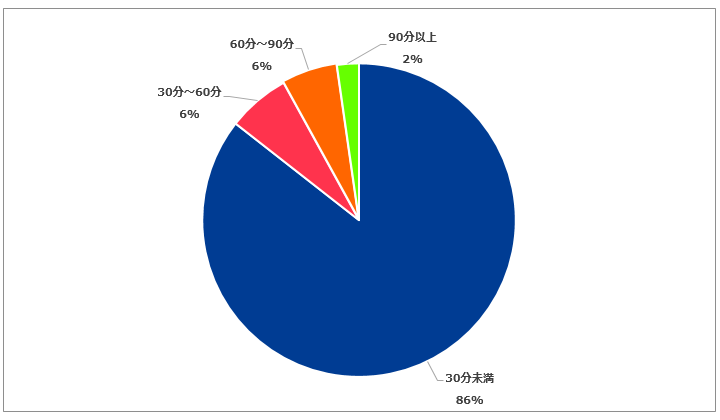

攻撃の継続時間は、30分未満が85.56%、30分以上24時間未満が14.26%、24時間以上が0.17%でした。今回最も長く継続した攻撃は、46時間57分にわたるもので、この攻撃は主にICMPプロトコルを利用したものでした。

以下は、今回の対象期間で検出したDDoS攻撃の攻撃継続時間の割合を示したものです。

攻撃開始時間

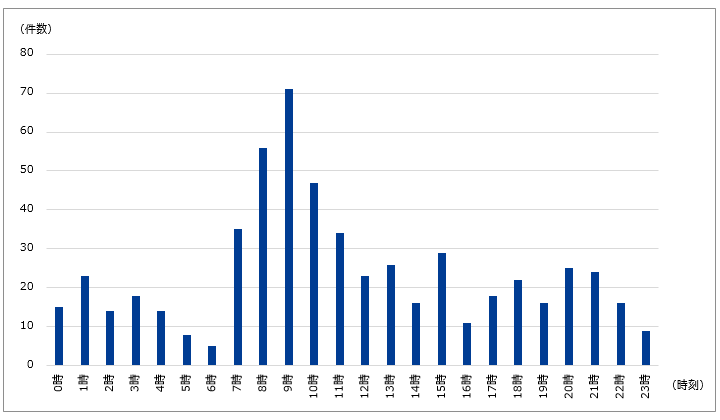

今回の対象期間で観測されたDDoS攻撃について攻撃開始時間(日本時間)での時刻分布で確認したところ、夜間帯と比較して日中のビジネス時間帯に攻撃が多く、朝7時から攻撃件数が増えていることがわかりました。日中のビジネス時間帯にDDoS攻撃を行うことで、ビジネスへの影響が大きくなることを狙ったものと考えられます。

以下は、今回の対象期間で検出したDDoS攻撃の攻撃開始時間の分布を示したものです。

IIJマネージドセキュリティサービスの観測情報

2017年9月にIIJでは、Apache Struts 2の脆弱性を悪用する攻撃を多数観測しました。これは、Apache Struts 2の新しい脆弱性(CVE-2017-9805など)が9月5日に公開されたことに関連した攻撃だと考えられます。

インターネット上には古いソフトウェアを更新しておらず、脆弱性に対処していないサーバが多数存在するため、攻撃者は新しい脆弱性を利用しなくても、容易に侵入することができます。攻撃者は、日常的にこのような容易に侵入できるサーバを調査しており、IIJでもソフトウェアの脆弱性を調査するスキャン行為を観測しています。

攻撃の観測データ

インターネット上では、Webサーバに対するSQLインジェクション攻撃、セキュリティ境界を越えようとする不正侵入の試み、特定のソフトウェアの脆弱性を対象としたスキャンなど様々な攻撃が日常的に発生しています。

IIJでは日常的にこれらの攻撃を防御、検出しています。IIJマネージドセキュリティサービスのうち、IIJマネージドIPS/IDSサービス、IIJマネージドファイアウォールサービスで検出した2017年9月の攻撃を取りまとめました。

攻撃の検出件数

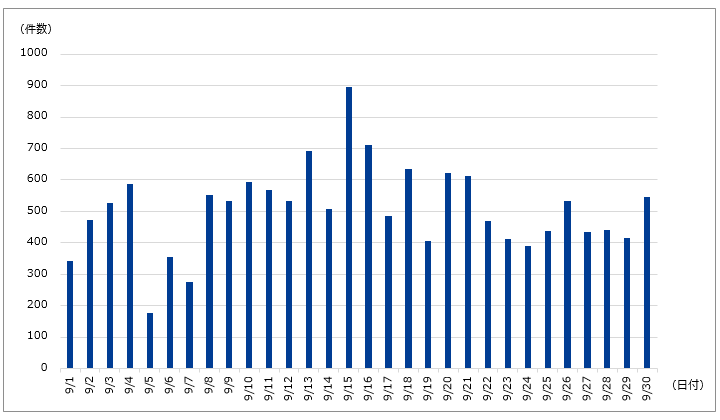

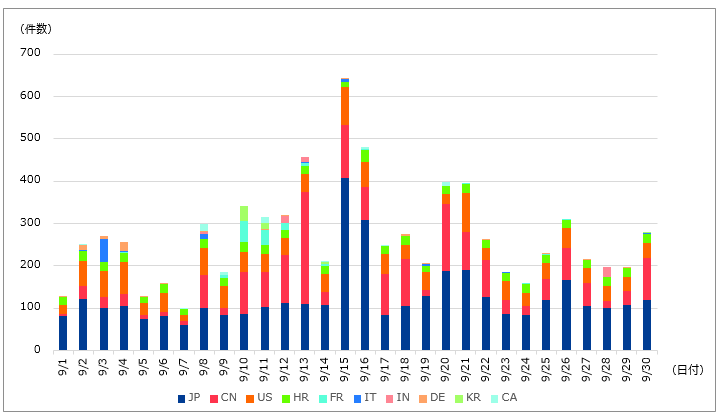

今回の対象期間における不正侵入攻撃のピークは9月15日で、日常的に攻撃が発生していることを観測しています。

以下は、今回の対象期間で検出した、1サイトあたりの攻撃の検出件数を示したものです。

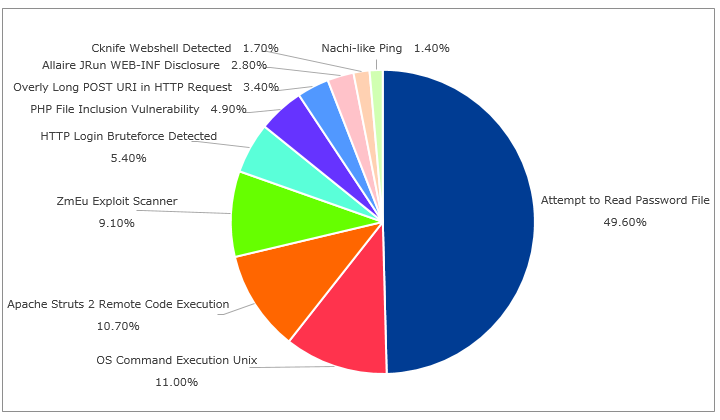

攻撃種別トップ10

検知した攻撃のトップ10のうち7割を占める、”Attempt to Read Password File”、”OS Command Execution Unix”、”ZmEu Exploit Scanner”は、直接侵入を試みる攻撃ではなく、脆弱性スキャンによる調査行為と考えています。検知件数として3位となった”Apache Struts 2 Remote Code Execution”は、2017年9月にもこの攻撃による大規模な情報漏えい事件が発生しています。

以下は、今回の対象期間で検出した攻撃種別トップ10の割合を示したものです。

各攻撃の内容は、以下の通りです。

| Attempt to Read Password File | 対象ホストのパスワードファイルを読み取ることを目的とした攻撃 |

| OS Command Execution Unix | アプリケーションの脆弱性を用いて、任意のOSコマンドをリモートから実行する攻撃 |

| Apache Struts 2 Remote Code Execution | WebアプリケーションフレームワークであるApache Struts 2の脆弱性を悪用して、任意のコードをリモートから実行する攻撃 |

| ZmEu Exploit Scanner | ZmEu(ズメウ)と呼ばれる脆弱性調査ツールを用いた、Webサーバに対する調査行為 |

| HTTP Login Bruteforce Detected | ユーザ名やパスワードに対する総当たり攻撃や辞書攻撃 |

| PHP File Inclusion Vulnerability | PHPのファイルインクルード脆弱性を利用し、任意のコードをリモートから実行する攻撃 |

| Overly Long POST URI in HTTP Request | 非常に長いURIをHTTP要求で送信し、オーバーフローを起こすことでDoS状態を発生させたり、任意のコードをリモートから実行したりする攻撃 |

| Allaire JRun WEB-INF Disclosure | 余分なバックスラッシュをURLに含むことで、WebサーバのWEB-INFディレクトリ及びサブディレクトリから機密情報を参照もしくは取得する攻撃 |

| Cknife Webshell Detected | Cknifeと呼ばれるWebシェルを用いて、任意のコードをリモートから実行する攻撃 |

| Nachi-like Ping | Nachiと呼ばれるインターネットワームが、感染先を探索する際に使用するICMP Pingアクティビティの通信 |

送信元の国別検知件数

攻撃件数を送信元の国別で集計したところ、日付により送信元の国に特徴があることがわかりました。

送信元が中国(CN)からの攻撃については、9月中旬から下旬に検知件数が増加しています。主な攻撃は脆弱性のスキャンとApache Struts 2の脆弱性を狙った攻撃でした。例年この時期は日中間の関係による攻撃の増加が見込まれますが、脆弱性スキャンは時期に関係なく日常的に発生しているものです。

次に、送信元がフランス(FR)からの攻撃については、9月12日、13日に脆弱性スキャンの検知件数が増加したことを観測しています。

最後に、日本(JP)からの攻撃については、9月15日、16日に特定の脆弱性を調査するスキャン行為が急激に増加していました。ただし、これは特定のホスト間で観測されたものであり、全体的な傾向ではありません。

以下は、今回の対象期間で検出した1サイトあたりの攻撃送信元の国別検知数を示したものです。

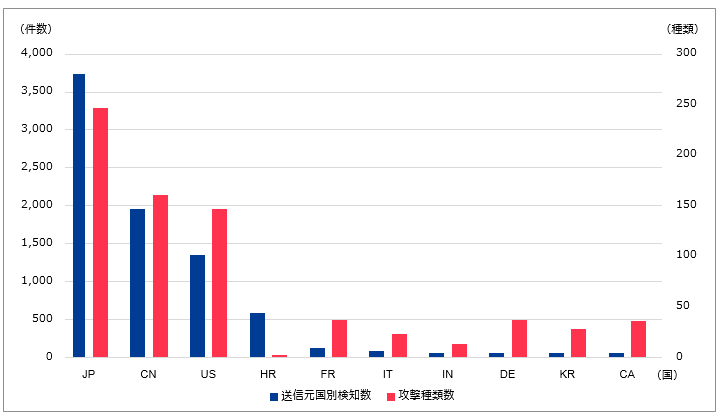

攻撃の検知数と種類数

今回の対象期間中における、攻撃送信元を国別と種類別で集計しました。攻撃の多くは、上位4ヵ国の日本(JP)、中国(CN)、米国(US)、クロアチア(HR)で検知しております。上位4ヵ国のうち日本(JP)、中国(CN)、米国(US)については検知数に比例して、種類数も多くなっています。

一方で、クロアチア(HR)については攻撃の検知数は多いものの、種類数は極端に少なくなっています。この攻撃のほとんどはApache Struts 2の脆弱性を悪用するものでした。

以下は、今回の対象期間で検出した1サイトあたりの攻撃送信元の国別検知数と種類数を示したものです。

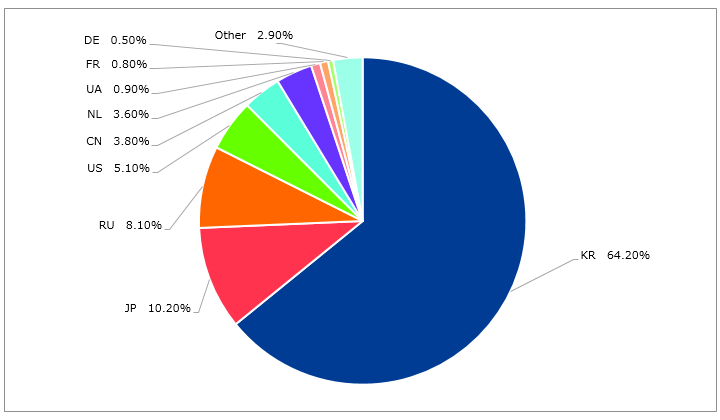

SQLインジェクション攻撃の動向

SQLインジェクション攻撃とは、Webサーバに対するリクエスト内にSQLコマンドを含ませ、その背後に配置されているデータベースを操作する攻撃です。この攻撃は、データベースの内容を権限なく閲覧、改ざんすることにより、機密情報の入手やWebコンテンツの書き換えを行うことが可能です。

今回の対象期間中に検知したSQLインジェクション攻撃の送信元は、韓国(KR)が全体の6割以上を占めていました。

以下は、今回の対象期間で検出したSQLインジェクション攻撃の送信元国別検知数の割合を示したものです。

Apache Struts 2 への攻撃の動向

Apache StrutsはJavaで動作するWebアプリケーションフレームワークであり、Apache Tomcatなどのアプリケーションサーバ上で動作します。Apache Strutsは、公開Webサーバで広く利用されています。

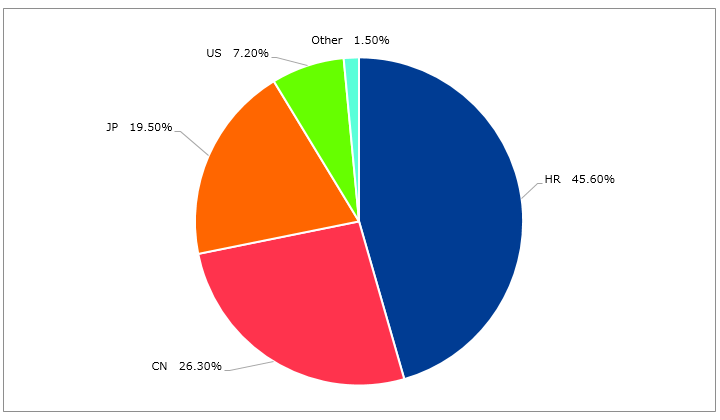

今回の対象期間中に検出したApache Struts 2への攻撃の送信元は、クロアチア(HR)が全体の半数近くを占めていました。続いて、中国(CN)が26.3%、日本(JP)が19.5%、米国(US)が7.2%となっており、この上位4ヵ国でほとんどの検知数を占めています。

以下は、今回の対象期間で検出したApache Struts 2に対する攻撃の送信元国別検知数の割合を示したものです。

Web/メールのマルウェア脅威の観測情報

IIJセキュアWebゲートウェイサービスにおける観測情報

以下は、2017年9月にIIJセキュアWebゲートウェイサービスで観測したマルウェアの割合を集計しています。

攻撃の観測データ

インターネット上には、攻撃者によって改ざんされたWebサイトが多数存在し、このようなWebサイトを閲覧することで、マルウェアに感染させる攻撃が行われています。また、攻撃者が電子メールにマルウェアを添付し、感染させる攻撃も頻繁に発生しています。

IIJでは日常的にこれらの攻撃を防御、検出しています。IIJマネージドセキュリティサービスのうち、IIJセキュアWebゲートウェイサービス、IIJセキュアMXサービスで検出した2017年9月の攻撃を取りまとめました。

Webサイト経由のマルウェア感染

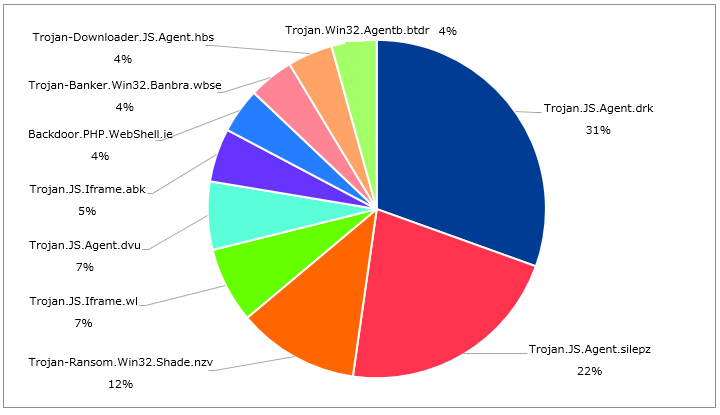

今回の対象期間中に検出したマルウェアのほとんどは、悪意あるJavaScriptによるものでした。正規のWebサイトが攻撃者によって改ざんされ、悪意あるJavaScriptが埋め込まれたものも確認しています。IIJでは、改ざんされたWebサイトが1ヵ月間マルウェアを埋め込まれた状態であったことも確認しています。

以下は、今回の対象期間にIIJセキュアWebゲートウェイサービスで検出したWebサイト経由のマルウェアの種類の割合を示したものです。

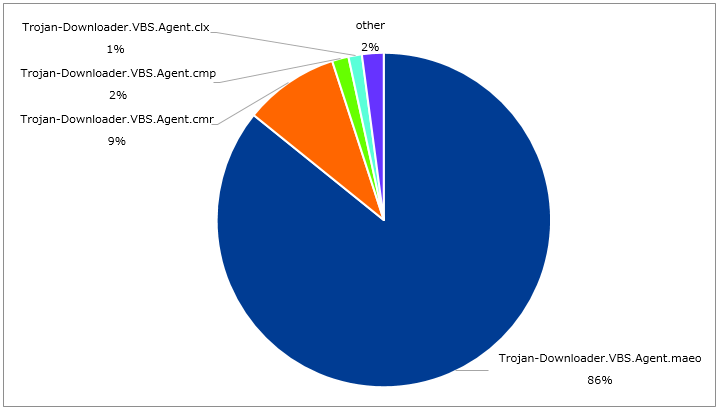

メール経由のマルウェア感染

今回の対象期間中に検出したマルウェアは、その多くがOfficeドキュメントの中に悪意あるVBScriptを埋め込んだものであったと考えられます。Officeドキュメントを用いたマルウェア感染では、多くの場合に「保護ビュー」で「編集を有効にする」操作を、利用者が行う必要があります。したがって、安易に「編集を有効にする」をクリックしないことで、マルウェア感染のリスクを下げることができます。

以下は、今回の対象期間にIIJセキュアMXサービスで検出したメール経由のマルウェアの種類の割合を示したものです。

セキュリティインシデントカレンダー

IIJでは日々、セキュリティに関連した情報を収集しています。

以下に、2017年9月の主要なトピックとセキュリティ関連情報を記載します。

FXおよび仮想通貨の取引所へのDDoS攻撃

9月には、国内で複数のFXおよび仮想通貨の取引所へのDDoS攻撃が発生しました。被害を受けたWebサイトでは、一時的にユーザによるログインや取引が難しい状況に陥ったようです。この一連のDDoS攻撃が単一の攻撃者(あるいはグループ)によるものなのかは現時点で分かっていません。また、一部の事業者からはアクセス元がボットネットである旨のプレスリリース 1が発表されています。

一連の攻撃が行われていた時刻と前後して、国内の複数の組織が脅迫メールを受け取っていたことも判明しています。ただし、実際にどの攻撃グループによって引き起こされたものであるか明確ではありません。

今回の攻撃では、IIJでもDDoS攻撃のトラフィックを観測していました。IIJが観測した範囲では、攻撃者はDDoS攻撃の手法として主にSYN Floodを用いて、数Gbps規模の攻撃を行っていました。

今回の一連の DDoS 攻撃では、被害を受けた組織がFXや仮想通貨の取引所に集中している点が特徴的です。通貨の取引ではレバレッジをかけることが一般的なことから、取引ができないことは短時間であってもユーザにとって大きな脅威となることでしょう。

これはあくまで推測に過ぎませんが、取引所の仕組みを利用することで攻撃者が金銭の入手を試みていた可能性も考えられます。例えば、通貨の取引では異なる取引所間で価格差が生まれると、裁定取引によって利ざやが得られます。DDoS攻撃を用いることで、そのような状況を人為的に作り出すことができるかもしれないためです。それ以外には、サービスの特性を考えれば攻撃者がそもそも金銭の入手すら目的としていない可能性もあります。例えば、FXや仮想通貨の取引によって不利益を被った者による逆恨みの犯行かもしれません。

正規ソフトウェアへのマルウェア混入

2017年9月18日、システム最適化ツール「CCleaner」が攻撃者により改ざんされ、マルウェアを混入されていたことが開発元の Piriform より発表されました 2。Piriform は アンチウイルスソフトウェアの開発元として知られる Avast Software 傘下のソフトウェア会社です。セキュリティ関連企業のソフトウェアが攻撃に利用されたこと、また、CCleanerはよく知られており利用者も多く、被害が広範囲に及ぶことが予想されるため、JPCERT/CC からも注意喚起が出されています 3。

マルウェアの混入されたCCleanerは2017年8月15日にリリースされた「CCleaner 5.33.6162」と、2017年8月24日にリリースされた「CCleaner Cloud 1.07.3191」であり、Piriformの正規サーバを経由して配布されていました。なお、本件について修正されたバージョンが9月12日(CCleaner)と9月15日(CCleaner Cloud)にリリースされています。

改ざんされたCCleanerの挙動については複数のセキュリティベンダーよりレポートが公開されています 4。それらによると、CCleanerは2段階に分けて攻撃者のサーバに通信を行い、2段階目の通信で実際にマルウェアがダウンロードされます。

実際に攻撃に用いられたサーバはAvast Softwareにより押さえられており、被害を受けたIPアドレス数についても公開されています 5。Avast Softwareのレポートによると、1段階目の通信を行った端末は、160万台以上と広範囲に影響があったことが分かります。

しかしながら、2段階目の通信が発生し実際にマルウェアを受信した端末数は40台と報告されており、1段階目の通信と比較し非常に限られた端末に対してのみ攻撃を行ったことから、本件は特定の企業を狙った標的型攻撃であったとされています 6。

既に攻撃者のサーバは停止していますが、CCleanerを利用している方はバージョンの確認と、最新のバージョンへのアップデートをお勧めします。また、企業や団体など、端末の利用状況についてすぐに把握することが難しい環境では、判明している攻撃者サーバのIPアドレスやドメイン宛ての通信を遮断する対応も併せて実施することをお勧めします。

情報漏えいとソフトウェアの脆弱性

2017年9月7日(現地時間)に、米国の信用調査会社であるEquifax 7社において、不正アクセスによる情報漏えいがあったことが発表されました。これにより、約1億4千5百万人の名前、社会保障番号、生年月日、住所、運転免許証番号が漏えいした恐れがあるとされています。また、約21万人のクレジットカード番号と、約18万人の調査情報も漏えいしたことが確認されているとのことです。大半は米国在住顧客に関する情報とのことですが、カナダ在住者の情報が約8千人分含まれており、英国の顧客情報も漏えいした恐れがあるとのことです 8。

この情報漏えいは歴史上においても大規模なものであり、また個人情報を取り扱う信用調査会社からの情報漏えいであることから、各種メディアでも大きく報じられました。また、本件が発覚した後の9月15日には最高情報責任者(CIO)及び最高セキュリティ責任者(CSO)が、26日には最高経営責任者(CEO)が辞任しており、調査や対応が完了していない状況下における辞任についても、一部メディアでは報じられました。これにより、本件に対する経営者の姿勢に疑念が生じ、インターネット上などではその姿勢を批判する声が見受けられました。

Equifax社による詳細発表 9によると、攻撃に使用されたのは2017年3月7日に公表されたApache Struts 2の脆弱性(CVE-2017-5638/S2-045 10及びS2-046 11)であり、5月13日から7月30日にかけて不正アクセスが確認されているとのことです。これはApache Struts 2に標準で含まれる、Jakarta Multipartパーサの機能を用いたファイルのアップロード時に、リクエストヘッダ内に特定の値が含まれているとリモートからコードを実行出来てしまう脆弱性です。Equifax社でもこちらの脆弱性は把握しており、ソフトウェア更新に向けての準備を進めていたとされています。

本インシデントでは、3月に公開された脆弱性を用いた攻撃を、5月から7月にかけて受けているものであり、十分な速さで対策が出来ていなかったものと考えられます。大規模・複雑なシステムであるほど検証に時間は掛かることが想定されますが、危険度の高い脆弱性が公開された際の対応速度が、攻撃を防ぐためには重要であることを示した事例となりました。

Equifax社への攻撃に利用された脆弱性は3月のものでしたが、9月にもApache Struts 2の脆弱性が3件(CVE-2017-9804/S2-050 12、CVE-2017-9793/S2-051 13、CVE-2017-9805/S2-052 14)公開されています。Apache Struts 2は注目されることが多いソフトウェアの一例ではありますが、9月には他にもTomcatの脆弱性(CVE-2017-12615、CVE-2017-12616、CVE-2017-12617)における注意喚起がJPCERTコーディネーションセンターより公開 15されていたり、よく使用されるコンテンツ管理システム(CMS)であるWordPressも更新 16されていたりと、インターネット経由での攻撃に利用されるソフトウェアの更新が複数発表されています。ご使用中のソフトウェアについて未確認の場合は、影響の有無を早急にご確認してください。影響があると判断される場合は、早めのソフトウェア更新または回避策の適用をお勧めいたします。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 9月1日 (金) |

セキュリティ事件 | 大手ガス会社のWebサイトで、外部から不正アクセスがあり、顧客情報が流出した可能性があることが明らかになった。ログインページに大量のログインエラーが発生していたことから、リスト型アカウント攻撃による不正ログインとみられる。 「ガス・電気料金情報WEB照会サービス「myTOKYOGAS」への不正アクセスによるお客さま情報の流出について」 http://www.tokyo-gas.co.jp/important/20170901-08.pdf |

| 9月5日 (火) |

脆弱性情報 | Apache Struts 2に任意のコード実行の可能性を含む複数の脆弱性が見つかり、修正された。 “05 September 2017 – Struts 2.5.13 General Availability” https://struts.apache.org/announce.html#a20170905 |

| 9月5日 (火) |

その他 | 総務省は、一般社団法人ICT-ISAC、国立大学法人横浜国立大学等と連携して、重要IoT機器を中心にIoT機器の実態調査を行い、脆弱なIoT機器を特定した場合には、所有者等に対し注意喚起を行うと発表した。 「IoT機器に関する脆弱性調査等の実施」 http://www.soumu.go.jp/menu_news/s-news/02ryutsu03_04000088.html |

| 9月5日 (火) |

セキュリティ技術 | スターバックスコーヒージャパン株式会社は、自社ホームページにおける「TLS1.0/1.1」を無効化することを発表した。 「弊社ホームページにおけるセキュリティ強化に関する重要なお知らせ」 http://www.starbucks.co.jp/notice/20172242.php |

| 9月5日 (火) |

セキュリティ事件 | 奈良県警は、フリマアプリ「メルカリ」で、「コンピュータウイルスを入手する方法」を販売したとして、不正指令電磁的記録提供の非行内容で、大阪府の中学2年の男子生徒を児童相談所に通告した。 容疑者が作成および拡散したとされるのはiOS上で大量のアイコンを作成する不正プロファイルであり、「ヤジュウセンパイウイルス」として知られている。 |

| 9月5日 (火) |

セキュリティ事件 | 音楽教室のWebサイトで、入力された個人情報が一定期間Webで閲覧可能な状態になっていたことが明らかになった。 「お客さまの氏名・メールアドレスの情報流出について」 http://www.miyajimusic.com/pdf/info20170905.pdf |

| 9月7日 (木) |

脆弱性情報 | Apache Struts 2に任意のコード実行の可能性を含む複数の脆弱性が見つかり、修正された。 “07 September 2017 – Struts 2.3.34 General Availability” https://struts.apache.org/announce.html#a20170907 |

| 9月7日 (木) |

セキュリティ事件 | 米国の信用調査会社であるEquifax社は、不正アクセスによる情報漏えいがあったことを公表した。 攻撃に使用されたのは、2017年3月7日に公表されたApache Struts 2の脆弱性(CVE-2017-5638/S2-045及びS2-046)だったことが明らかになっている。 “Equifax Announces Cybersecurity Firm Has Concluded Forensic Investigation Of Cybersecurity Incident” https://www.equifaxsecurity2017.com/ |

| 9月8日 (金) |

セキュリティ事件 | 製薬会社のWebサイトで、外部から不正アクセスがあり、ログインID・パスワードが閲覧された可能性があることが明らかになった。 「弊社会員サイトへの不正アクセスと対応のお知らせ」 http://www.rohto.co.jp/news/whatsnew/2017/0908_01/ |

| 9月12日 (火) |

セキュリティ事件 | 大阪府富田林市は、他の職員になりすまして市役所のサーバーに不正アクセスし、人事情報等を閲覧したとして、懲戒処分を行ったことを公表した。 「職員の懲戒処分について」 http://www.city.tondabayashi.osaka.jp/news/news14713.html |

| 9月12日 (火) |

脆弱性情報 | JPCERTコーディネーションセンターは、株式会社NTTドコモが提供する LG Electronics 製 Wi-Fi STATION L-02F の脆弱性について、注意喚起を行った。 JPCERT/CC「NTTドコモ Wi-Fi STATION L-02F の脆弱性に関する注意喚起」 https://www.jpcert.or.jp/at/2017/at170034.html |

| 9月12日 (火) |

脆弱性情報 | Adobe Flash Playerに不正終了や任意のコード実行の可能性がある複数の脆弱性が見つかり、修正された。 “Security updates available for Flash Player | APSB17-28” https://helpx.adobe.com/security/products/flash-player/apsb17-28.html |

| 9月13日 (水) |

脆弱性情報 | Armis社は、Bluetoothの実装に任意のコード実行の可能性を含む8つの脆弱性(総称はBlueBorne)があることを発表した。 “The Attack Vector “BlueBorne” Exposes Almost Every Connected Device” https://www.armis.com/blueborne/ |

| 9月13日 (水) |

脆弱性情報 | Microsoft社は、2017年9月のセキュリティ情報を公開し、修正をリリースした。 「2017年9月のセキュリティ更新プログラム (月例)」 https://blogs.technet.microsoft.com/jpsecurity/2017/09/13/201709-security-bulletin/ |

| 9月14日 (木) |

セキュリティ事件 | 2017年9月14日頃から国内の仮想通貨やFXを取り扱う複数のサイトでDDoS攻撃と見られる大量のアクセスを受けたことによる障害が発生した。 |

| 9月18日 (月) |

セキュリティ事件 | Cisco社のセキュリティチームであるTalosは、Avast社の傘下にある、Piriform社製のシステムクリーナーソフト「CCleaner」にマルウェアが混入していることを明らかにした。 “CCleanup: A Vast Number of Machines at Risk” http://blog.talosintelligence.com/2017/09/avast-distributes-malware.html |

| 9月19日 (火) |

脆弱性情報 | Apache Tomcat 7.xにリモートで任意のjspファイルをアップロードし、実行できる可能性を含む複数の脆弱性が見つかり、修正された。 “Apache Tomcat 7.x vulnerabilities” http://tomcat.apache.org/security-7.html#Apache_Tomcat_7.x_vulnerabilities |

| 9月19日 (火) |

脆弱性情報 | オープンソースのCMSであるJoomla!に情報窃取の可能性がある複数の脆弱性が見つかり、修正された。 “Joomla! 3.8.0 Release” https://www.joomla.org/announcements/release-news/5713-joomla-3-8-0-release.html |

| 9月19日 (火) |

脆弱性情報 | オープンソースのCMSであるWordPressに任意のスクリプトが実行できる可能性を含む複数の脆弱性が見つかり、修正された。 “WordPress 4.8.2 Security and Maintenance Release” https://wordpress.org/news/2017/09/wordpress-4-8-2-security-and-maintenance-release/ |

| 9月19日 (火) |

セキュリティ事件 | 通信販売のWebサイトで、外部で不正に取得されたと思われる IDとパスワードを使ったなりすましによる不正アクセスが発生したことが明らかになった。 「弊社「セシールオンラインショップ」への“なりすまし”による不正アクセスについて」 https://www.dinos-cecile.co.jp/whatsnew/pdf/topics_20170919.pdf |

| 9月19日 (火) |

セキュリティ事件 | 自動車販売会社のWebメールシステムで、外部からの不正アクセスが行われた可能性があることが明らかになった。 「弊社利用のWebメールシステムへの不正アクセスに関するお詫びとお知らせ」 http://www.shikoku-subaru.co.jp/aw/areanews/index.php?id=282 |

| 9月19日 (火) |

脆弱性情報 | Macのターミナルソフトウェア”iTerm 2″にDNS経由で情報漏えいする可能性があることが明らかになり、修正された。 “Please disable ‘Perform DNS lookups to check if URLs are valid?’ by default” https://gitlab.com/gnachman/iterm2/issues/6050 |

| 9月20日 (水) |

セキュリティ事件 | アメリカ証券取引委員会(SEC)は、2016年に外部から不正アクセスがあり、非公開情報にアクセスしていたことを明らかにした。 “Statement on Cybersecurity” https://www.sec.gov/news/public-statement/statement-clayton-2017-09-20 |

| 9月20日 (水) |

脆弱性情報 | Sambaに中間者攻撃ができる可能性を含む複数の脆弱性が見つかり、修正された。 “Samba 4.7.0 Available for Download” https://www.samba.org/samba/history/samba-4.7.0.html |

| 9月21日 (木) |

脆弱性情報 | 複数のApple社製品に任意のコード実行の可能性を含む複数の脆弱性が見つかり、修正された。 https://support.apple.com/ja-jp/HT208112 https://support.apple.com/ja-jp/HT208116 https://support.apple.com/ja-jp/HT208103 |

| 9月21日 (木) |

脆弱性情報 | Google Chromeに脆弱性が見つかり、修正された。 https://chromereleases.googleblog.com/2017/09/stable-channel-update-for-desktop_21.html |

| 9月22日 (金) |

脅威情報 | エヌ・ティ・ティレゾナント株式会社は、同社が運営する「NTT-X Store」からの文面を装った不審メールに対する注意喚起を行った。 「「NTT-X Store」からの「商品発送のお知らせ」を装うスパムメールにご注意ください」 https://help.goo.ne.jp/help/article/2230/ |

| 9月22日 (金) |

セキュリティ事件 | AdobeのProduct Security Incident Response Teamが、ブログに誤ってPGPの秘密鍵を公開してしまったことが明らかになった。 |

| 9月25日 (月) |

セキュリティ事件 | 米国の会計コンサルティング会社に対して、外部から不正アクセスがあったことが明らかになった。 |

| 9月27日 (水) |

脆弱性情報 | Cisco 社製品に任意のコード実行の可能性を含む複数の脆弱性が見つかり、修正された。 “Cisco Event Response: September 2017 Semiannual Cisco IOS and IOS XE Software Security Advisory Bundled Publication” https://tools.cisco.com/security/center/viewErp.x?alertId=ERP-63410 |

| 9月28日 (木) |

脆弱性情報 | トレンドマイクロ社のウイルスバスター コーポレートエディションに任意のコード実行の可能性を含む複数の脆弱性が見つかり、修正された。 “SECURITY BULLETIN: Trend Micro OfficeScan Multiple Vulnerabilities” https://success.trendmicro.com/solution/1118372 |

Notes:

- Tech Bureau, Corp., ‘本日発生したアクセスしにくい現象に関するご報告’, 2017/9/15, ↩

- Piriform Ltd., ‘Piriform – Security Notification for CCleaner v5.33.6162 and CCleaner Cloud v1.07.3191 for 32-bit Windows users’, 2017/9/18, ↩

- JPCERTコーディネーションセンター, ‘マルウエアが仕込まれた「CCleaner」が配布されていた問題’, 2017/9/20, ↩

- Cisco Systems. Inc., ‘Cisco’s Talos Intelligence Group Blog: CCleanup: A Vast Number of Machines at Risk’, 2017/9/18, ↩

- Avast Software. Inc., ‘Additional information regarding the recent CCleaner APT security incident’, 2017/9/25, ↩

- Avast Software. Inc., ‘Additional information regarding the recent CCleaner APT security incident’, 2017/9/25, ↩

- Equifax, Inc., ‘Equifax’, ↩

- Equifax, Inc., ‘Equifax Announces Cybersecurity Firm Has Concluded Forensic Investigation of Cybersecurity Incident’, 2017/10/2, ↩

- Equifax, Inc., ‘Equifax Releases Details on Cybersecurity Incident, Announces Personnel Changes’, 2017/9/15, ↩

- The Apache Software Foundation, ‘Apache Struts 2 Security Bulletins S2-045’, 2017/3/7, ↩

- The Apache Software Foundation, ‘Apache Struts 2 Security Bulletins S2-046’, 2017/3/20, ↩

- The Apache Software Foundation, ‘Apache Struts 2 Security Bulletins S2-050’, 2017/9/5, ↩

- The Apache Software Foundation, ‘Apache Struts 2 Security Bulletins S2-051’, 2017/9/5, ↩

- The Apache Software Foundation, ‘Apache Struts 2 Security Bulletins S2-052’, 2017/9/5, ↩

- JPCERTコーディネーションセンター, ‘Apache Tomcat における脆弱性に関する注意喚起’, 2017/9/20, ↩

- WordPress.org, ‘WordPress 4.8.2 Security and Maintenance Release’, 2017/9/19, ↩