2018年3月観測レポートサマリー

初めに、IIJの提供するセキュリティ事業において収集・観測した、様々な攻撃活動のサマリーを示します。当月は、大規模なDDoS攻撃やサーバに対する継続的なスキャン行為、マルウェアを利用した攻撃など、様々な攻撃活動を観測しています。

DDoS攻撃については、IIJ DDoSプロテクションサービスで主にDNS Amplificationによる最大36.02Gbpsの攻撃を観測しました。また、IIJ DDoSプロテクションサービスの保護対象外のネットワークでも、先月話題となったmemcachedの脆弱性を利用したとみられる攻撃通信が60Gbps以上発生していることを確認しています。

Webサーバに対する攻撃では、2017年10月に観測されたApache Struts 2の脆弱性(CVE-2017-5638/S2-045)を狙った攻撃と同様の特徴を持つ通信を観測しており、過去に使われたツールと同様のものが使われた可能性があります。攻撃者は、継続してインターネット上にApache Struts 2の脆弱性のあるサーバが無いか、探索しているものと考えられます。

最後に、ルータのDNS設定情報が改ざんされ、不正なWebサイトへ誘導される攻撃が確認されています。誘導される不正なWebサイトについて調査を行ったところ、Android OSのスマートフォンを対象とし、正規のソフトウェアを装って不正なアプリケーションをインストールさせることを確認しています。一部のルータ製品では初期設定でインターネット側からの管理画面へのアクセスが有効であったり、設定やネットワーク構成によっては意図せずインターネット側へ管理画面へのアクセスを許可してしまっていたりする場合があります。そのような場合にインターネットからルータにログインし、DNS設定情報が変更されているものと考えられています。

DDoS攻撃の観測情報

IIJではIIJマネージドセキュリティサービスやバックボーンなどでDDoS攻撃に対処しています。本項では、IIJマネージドセキュリティサービスのうち、IIJ DDoSプロテクションサービスで検出した当月中のDDoS攻撃を取りまとめました。

2018年3月にIIJでは、1日あたり26.06件のDDoS攻撃を観測しており、最も大規模な攻撃は36.02Gbpsでした。直近の数か月と比較すると攻撃回数が大きく増加しており、また攻撃規模が大きいものや継続時間が長いものも観測されておりました。IIJ DDoSプロテクションサービス外においても、3月上旬にmemcachedの脆弱性を悪用した新しいリフレクション攻撃を観測しており、これにより最大で60Gbps以上の通信量が発生するなど、DDoS攻撃が盛んな期間であったとみられます。

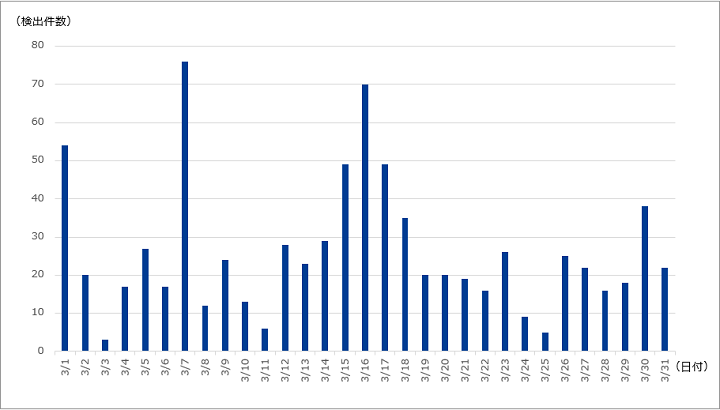

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は808件であり、1日あたりの件数は26.06件でした。期間中に観測された最も大規模な攻撃は、最大348万ppsのパケットによって36.02Gbpsの通信量を発生させました。この攻撃は主にDNS Amplificationによる攻撃でした。

攻撃の継続時間

以下に今回の対象期間で検出した、DDoS攻撃の攻撃継続時間の割合を示します。

攻撃の継続時間は、30分未満が83.42%、30分以上60分未満が12.62%、60分以上90分未満が1.73%、90分以上が2.23%でした。今回最も長く継続した攻撃は9時間10分にわたるもので、この攻撃は主に、HTTPS通信を利用したものでした。

IIJマネージドセキュリティサービスの観測情報

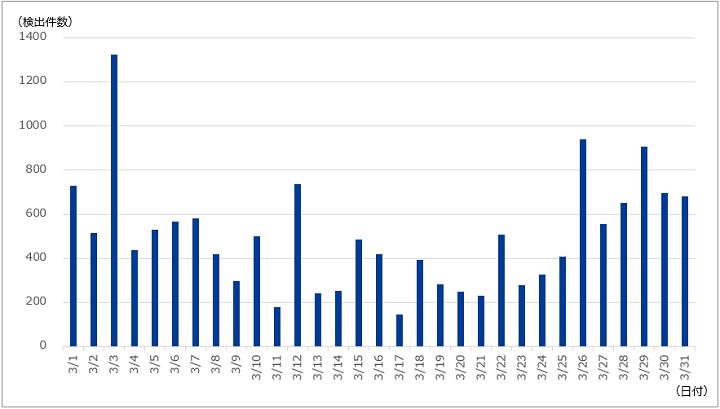

2018年3月にIIJマネージドIPS/IDSサービスで観測した攻撃の検出件数において、先月に引き続きMySQLの管理ソフトウェアであるphpMyAdminの脆弱性の有無を検査するZmEuを用いたスキャン行為を観測しています。ZmEuによるスキャン行為は、継続的に発生しているものではなく、散発的な事象でした。

以下に今回の対象期間で検出した、1サイトあたりの攻撃の検出件数を示します。

攻撃の検出件数が最も多かった3月3日は、ZmEuによるスキャン行為が多くを占めていました。また、3月26日、29日の検出件数の増加もZmEuによるものであることを確認しています。

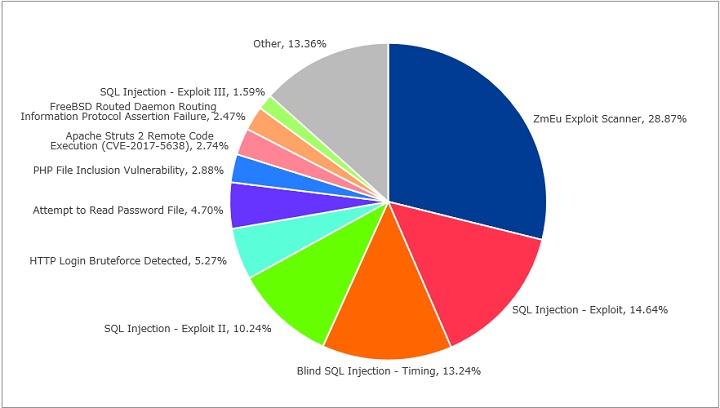

次に、今回の対象期間中に検出した攻撃種別トップ10の割合を示します。

先月同様、最も多く検出した攻撃は”ZmEu Exploit Scanner”でした。また、その攻撃件数は2018年2月と比べ約2.7倍に増加していました。今月のZmEuによるスキャン攻撃には、ピンポイントで1日だけ膨大な数の攻撃が発生するパターンや3月の下旬に見られたように、ある程度のまとまった攻撃が緩やかに数日間続く場合がありますが、それぞれ短期的な事象として観測されています。

リモートから任意のコード実行を試みる攻撃

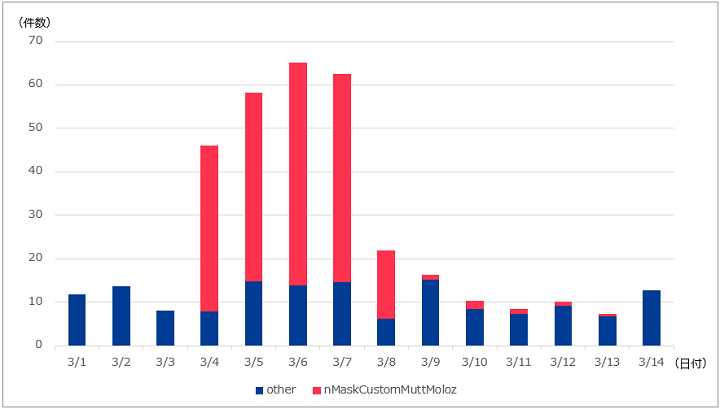

今月は、Apache Struts 2に存在する脆弱性(CVE-2017-5638/S2-045)を狙った攻撃に変化が見られました。この攻撃は、2017年3月に公開されたApache Struts 2に存在する、ファイルアップロード時の例外処理とエラーメッセージの不適切な処理により、攻撃者が作為的なファイルをアップロードすることでリモートから任意のコード実行が可能な脆弱性を狙ったものです。IIJでは過去にも本脆弱性を狙った攻撃を観測しています。2017年10月に観測した本脆弱性への攻撃では、攻撃件数と送信元アドレス数は比例関係にあることや”nMaskCustomMuttMoloz”という同じ任意の文字列が使用されていることから、これらの攻撃の関連性が推測されます。過去の攻撃の詳細は以前の(2017年11月)の観測レポートをご参照ください。

以下は、2018年3月1日から14日に観測した、1サイトあたりの”nMaskCustomMuttMoloz”の文字列を含む攻撃と、定常的に観測している攻撃の検知数を示しています。

今月の観測においては、3月4日から7日にApache Struts 2の脆弱性を狙ったとみられる攻撃が増加しています。また、3月4日から8日にはHTTPヘッダのContent-Typeフィールド中に”nMaskCustomMuttMoloz”という通常存在しないOSコマンドを含んだ攻撃が顕著に増加していました。この攻撃コードは、過去にIIJで観測した攻撃コードと一致することから、同じ攻撃ツールを使用した攻撃であると考えられます。しかし、過去の攻撃は60カ国を超える送信元であったのに対し、今回観測した攻撃はマレーシア(MY)の1IPアドレスからのみ顕著に増加している点が傾向として異なります。

今回、IIJで観測した「CVE-2017-5638/S2-045」脆弱性は、1年以上前に公表され、修正が提供された脆弱性ですが、一部では未だに有効な攻撃手段として認識され、実際に利用されていることが分かります。本攻撃の被害を避けるためにも、Apache Struts 2を運用中のシステム管理者様は、再度、アプリケーションのバージョン情報の確認を実施いただき、脆弱性の影響を受けるバージョンをご利用の場合は、修正版へのアップデートをご検討ください。バージョンアップが難しい場合には、WebアプリケーションファイアウォールやIPS/IDSなどのセキュリティ機器による防御もご検討ください。

Web/メールのマルウェア脅威の観測情報

インターネット上には、攻撃者によって改ざんされたWebサイトが多数存在し、このようなWebサイトを閲覧させることで、マルウェアに感染させる攻撃が行われています。また、攻撃者が電子メールにマルウェアを添付し、感染させる攻撃も頻繁に発生しています。

本項では、IIJマネージドセキュリティサービスのうち、IIJセキュアWebゲートウェイサービス、IIJセキュアMXサービスで検出した当月中の攻撃を取りまとめました。

Webサイト経由のマルウェア感染

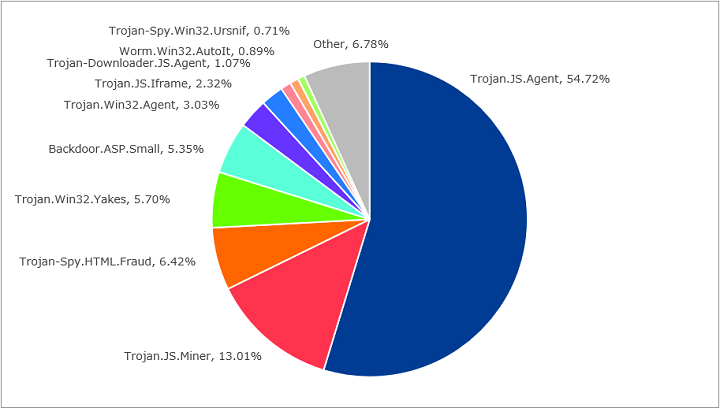

以下に今回の対象期間に検出した、Webサイト経由のマルウェアの種類の割合を示します。

先月から変わらず”Trojan.JS.Agent”と”Trojan.JS.Miner”を多く検出しています。”Trojan.JS.Agent”は、主にWordPressの脆弱性を利用したWebサイトの改ざんと考えられます。また、”Trojan.JS.Miner”は、ブラウザ上で仮想通貨をマイニングさせるスクリプトが検出されています。

そうした中で、今回の対象期間中に検出された複数種類のバックドア系マルウェアにいくつかの共通点があることを確認しています。

まず、マルウェアが検出されたのは国内外の一般企業のWebサイトでした。それらWebサイトのページ内で使われている画像ファイルが改ざんを受けて、内容がPHPやASP(Active Server Pages)のファイルに置き換えられていました。尚、改ざんを受けたファイルに記述されているコードは、サーバ側で解釈されることなくそのままダウンロードされる状況でした。内容は難読化されておりWebシェルとしての機能を持つことを確認しています。

マルウェアの検出は、通常のWebブラウジングの過程において改ざんされた画像ファイルを読み込むことで行われました。尚、改ざんされた画像ファイルを一般のクライアントのWebブラウザから閲覧するだけでは、クライアントに悪影響が及ばないことが分かっています。これは、画像に偽装されたファイルがクライアント上でバックドアとして動作するには、以下の前提条件が必要となるためです。

- クライアントにPHPやASPの実行環境がインストールされている

- PHPやASPを解釈して外部に公開するサービスがクライアントで動作している

- 偽装されたファイルが(2)の公開ディレクトリに何らかの方法で設置される

上記の条件を通常のクライアントのみで満たすことは困難なことから、この改ざん自体は一般のWebブラウザを狙ったものではないと推測できます。このような状況が生じる理由としては、以下のようなものが考えられます。

- 特定環境下から閲覧した場合のみWebサーバ上でバックドアとして動作する

- 一連の別の攻撃において一時的なファイルの置き場所として使われている

- 攻撃者がWebサイトを乗っ取るために行動した痕跡として残されている

このような改ざんを受けないよう、Webサイトの管理者はサーバのOSやアプリケーションの状態を最新に保つなど、日頃から施策を実施する必要があります。

メール経由のマルウェア感染

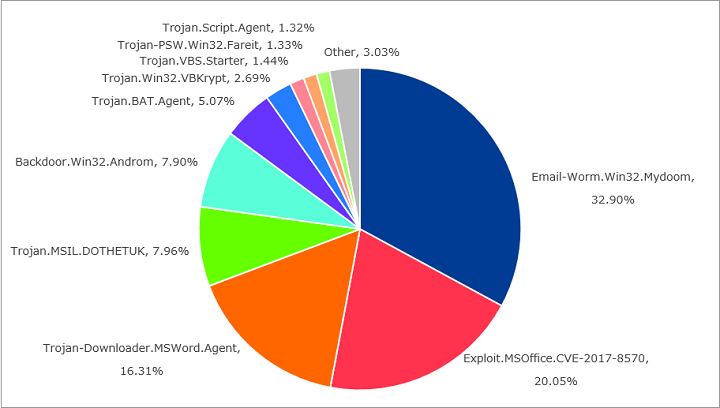

以下に今回の対象期間に検出した、メール経由のマルウェア種類の割合を示します。

今回の対象期間中はMydoomウィルスを多く検出しています。また、先月から引き続きMicrosoft Office製品の脆弱性であるCVE-2017-8570を用いたマルウェアを多く検出しています。

IIJでは2018年からCVE-2017-8570を用いたマルウェアの増加を確認しています。CVE-2017-8570はMicrosoft Office製品の脆弱性を悪用し、任意のコードが実行される脆弱性です。既にベンダからセキュリティパッチが提供されており、企業などセキュリティパッチの適用をコントロールしている環境では、クライアントのパッチ管理が正しく行われていることをご確認ください。

セキュリティインシデントカレンダー

ここでは、IIJが期間中に収集・分析した情報の中から、主要なトピックについて示します。

対策状況が不明な脆弱性情報の公開事例

3月13日に、対策状況が不明な6製品における脆弱性10件が、Japan Vulnerability Notes(JVN)で公開されました[1]。いずれの製品も製品開発者とは連絡が取れず対策方法が不明であるため、該当製品の利用中止が呼びかけられています。

ソフトウェアにおける脆弱性情報は、対策方法が確立されてから公表されることが一般的です。これは修正や対策が十分にされないまま情報が公開されると、その脆弱性が攻撃者により悪用される恐れがあるためです。しかし、今回のケースはその対策方法が確立されないまま、脆弱性情報が公開されていることになります。IPA及びJPCERT/CCは、以下の条件をすべて満たす場合にJVNにて脆弱性を公表すると「調整不能案件の公表判定業務における取扱いプロセス[2]」に記載しています。

- 当該案件が調整不能であること

- 脆弱性が存在すると判断できること

- 製品利用者に必要な情報が届かない可能性があること

- 公表が適当ではないと判断する理由・事情がないこと

このプロセスは経済産業省告示「ソフトウエア等脆弱性関連情報取扱基準[3]」に基づいて策定され、2014年から運用されています。このような状況に該当する場合は製品開発者との連絡も取れないことから、そのソフトウェアを使用している場合でも能動的に情報が提供される可能性は低く、自身で情報を収集する必要があります。脆弱なソフトウェアを継続して使用することは危険であるため、そのようなソフトウェアを使用している場合は、利用の中止または代替ソフトウェアの利用を推奨します。

ルータのDNS設定変更による不正なWebサイトへの誘導事例

日本時間、3月15日からルータのDNS設定を不正に変更され、不正なWebサイトへ誘導される事象が国立研究開発法人 情報通信研究機構(NICT)のブログにて公開されています[4]。不正なWebサイトにアクセスすると、Android上で動作するアプリケーションがダウンロードされます。このアプリケーションはGoogleアカウントの情報などの個人情報を窃取するマルウェアであるとの情報があります。

DNS設定を不正に変更されたルータは複数機種確認されており、ロジテック社[5]、東日本電信電話株式会社[6]、NTT西日本社[7]、バッファロー社[8]からそれぞれ注意喚起が出ています。4月以降も活動が継続していることが確認されているため、今後も注意する必要があります。

SOCでは実際に悪性なDNS応答により誘導される、不正なWebサイトについて調査しました。当該WebサイトのJavaScriptの一部を図-8に示します。

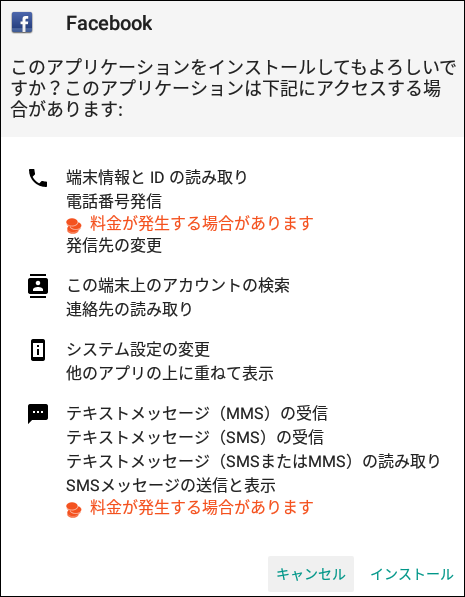

JavaScriptはUser-AgentがAndroidである場合にダイアログボックスが表示されるように構成されており、Androidを狙った攻撃であると推測出来ます。また、クライアントの環境により、ダイアログボックスに表示する言語を変更しています。確認された言語は韓国語、簡体字中国語、繁体字中国語、日本語、英語の5つであり、主にアジア圏を狙った攻撃であると推測できます。この不正なWebサイトへ日本語環境でアクセスすると、図-9のダイアログが表示されます。

日本語ではFacebookに関するメッセージとなっていますが、英語ではChromeのバージョンアップを促すメッセージが表示されます。表示されるメッセージが異なるだけで、それ以降の動作は言語が異なっても同様です。

このダイアログボックスを表示後、「d://my.org/aaaa」へ遷移するようになっています。Windowsにおける一般的なWebブラウザではこの遷移はエラーとなり、後続の処理が継続されないため、ダウンロードが実行されません。しかし、Android上のWebブラウザ(SOCではChromeを用いて確認)ではこの場合でも後続のダウンロード処理が実行されることを確認しており、Android上でのみファイルをダウンロードさせることを意図して、このようなコードが含まれている可能性が考えられます。

ダイアログを閉じてから500ミリ秒経過すると、Androidアプリケーションがダウンロードされます。図-8ではランダムな数字列がファイル名のAndroidアプリケーションがダウンロードされますが、他にも「facebook.apk」、「chrome.apk」など、ファイル名が正規のAndroidアプリケーションに似せた場合もあることが報告されています。このAndroidアプリケーションの権限要求画面を図-10に示します。

本攻撃は4月以降も活動していることが確認されています。管理画面への対策として「インターネット側から管理画面へのアクセスを遮断する」、「管理画面のパスワードを初期設定のまま利用しない」が推奨されます。インターネット側からの管理画面へのアクセスは、一部のルータ製品では標準で無効化されています。しかし、初期設定ではインターネット側からの管理画面へのアクセスが有効となっている製品や、設定・ネットワーク構成により、意図せずインターネットから管理画面にアクセス出来てしまう可能性もあります。インターネットからの管理画面へのアクセス可否をご確認いただくと共に、パケットフィルタを設定したり、ログイン出来ないようにパスワードを設定したりして、管理画面への不正なアクセスが許可されないようにご注意ください。

連携アプリケーションによるFacebookの会員情報流出事例

米国時間3月19日に、SNSサービスであるFacebookの会員情報が英国のデータ分析会社に不正提供されていた事実が明らかになりました。不正提供された会員情報はFacebookの連携アプリケーションである性格診断アプリケーションで収集されたものを含み、8700万件以上に上ると報告されています[9]。流出した会員情報が膨大であり、その大半は米国の会員であることから、特に米国で話題になっています。不正提供を受けて、Facebook社は会員情報の取扱いに関するセキュリティの強化を表明しています[10]。

本事例は、Facebookの規約に反して、連携アプリケーションで収集した情報が第三者に提供されていたことが問題となっています。Facebookでは連携アプリケーションを用いて、利用者自身のデータを収集することを許可していますが、収集したデータを第三者へ提供することは許可されていません。しかし、本事例では英国のデータ分析会社へ不正に提供されました。Facebook社は不正提供を受けた英国のデータ分析会社に、提供された会員情報の削除を命じています。

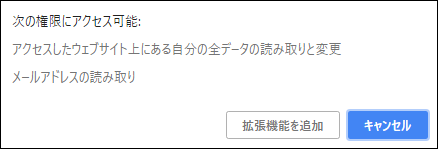

一方で、この事例は連携アプリケーションが容易に個人情報を収集できることを示した一例であると言えます。このことから、個人情報を利用するアプリケーションのみならず、連携アプリケーションにも注意する必要があるものと言えます。「連携」を求めるアプリケーションは、SNSなどの一部Webサービスや、スマートフォン向けのアプリケーションが代表的ですが、昨今ではWebブラウザやその他のアプリケーションでも、拡張機能のインストール時にも同様の要求がされる場合があります。例えば、Google Chromeの拡張機能を追加する場合、図-11の権限要求ダイアログが表示されます。

図-11の権限要求ダイアログでは「アクセスしたウェブサイト上にある自分の全データの読み取りと変更」、「メールアドレスの読み取り」が拡張機能によって行われることを示します。図-10や図-11のように、利用する情報が明記されていることが期待されます。一方で、情報の使途が明記されていない場合や、目立たない場所に表記されているような場合も見受けられます。不適切な情報の利用がされないよう、使用しているアプリケーションがどのようなものであり、そのアプリケーションの動作として個人情報の利用が適切であるか、考慮しながら使用することが必要です。また、現在使用されているアプリケーションが個人情報を使用しているようでしたら、その使途が明確であること、及び適切であることをご確認いただくことをお勧めいたします。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 3月1日 (木) |

脆弱性情報 | PHP 5.6.34、7.0.28、7.1.15、7.2.3が公開された。スタックバッファオーバーフローの脆弱性(CVE-2018-7584)などが修正された。

“PHP 5.6.34 Released” “PHP 7.0.28 Released” “PHP 7.1.15 Released” “PHP 7.2.3 Released” |

| 3月1日 (木) |

脆弱性情報 | PostgreSQL 9.3.22、9.4.17、9.5.12、9.6.8、10.3が公開された。データベース内のスーパーユーザー権限でコード実行できる脆弱性(CVE-2018-1058)のが修正された。

“PostgreSQL 10.3, 9.6.8, 9.5.12, 9.4.17, and 9.3.22 released!” |

| 3月1日 (木) |

その他 | 一般社団法人日本クレジット協会が事務局をつとめるクレジット取引セキュリティ対策協議会は、クレジットカード取引のセキュリティ環境において、クレジットカード会社や加盟店等が講ずべき措置を取りまとめた「実行計画2018」を策定した。クレジットカード情報保護や、偽造防止、不正利用対策が取りまとめられている。

「「クレジットカード取引におけるセキュリティ対策の強化に向けた実行計画 -2018 -」を取りまとめました」 |

| 3月2日 (金) |

セキュリティ事件 | 国内のスマートフォン向けゲームアプリの開発・運営会社は、同グループが運営する一部のゲームサービスのサーバが断続的に不正アクセスを受け、一部データを削除されたことにより、運営する13のゲームタイトルのサービスが提供できない状態となったことを公表した。

「マイネットグループが運営する一部ゲームタイトルのサーバー障害のお知らせとお詫び」 「当社サーバーへの不正アクセスによる一部運営ゲームタイトル障害発生のお知らせとお詫び」 「当社サーバーへの不正アクセスによる一部運営ゲームタイトル障害発生のお知らせとお詫び」 「当社サーバーへの不正アクセスに関する中間報告書」 |

| 3月7日 (水) |

脆弱性情報 | Cisco Systems社は、同社が提供する複数の製品において脆弱性(CVE-2018-0087、CVE-2018-0141、CVE-2018-0147)があることを公表した。深刻度がcriticalとなっている、認証されていないローカルユーザがオペレーティングシステムにログイン可能な脆弱性(CVE-2018-0141)と、リモートから任意のコマンドが実行可能な脆弱性(CVE-2018-0147)については修正版が公開されている。

“Cisco Web Security Appliance FTP Authentication Bypass Vulnerability” “Cisco Prime Collaboration Provisioning Hard-Coded Password Vulnerability” “Cisco Secure Access Control System Java Deserialization Vulnerability” |

| 3月8日 (木) |

セキュリティ事件 | 国内の大学において、同大学の工学部情報工学科研究室のパソコンやファイルサーバがランサムウェアに感染したことを公表した。

「本学情報工学科管理のパソコンのコンピューターウイルス感染について」 |

| 3月9日 (金) |

セキュリティ事件 | 尼崎市は、同市が運営するWebサイト「健診すずめ通信」が、不正アクセスにより情報漏えいした可能性があることを公表した。

「健診すずめ通信のWEBサイトへの不正アクセスに関するご報告」 |

| 3月13日 (火) |

セキュリティ事件 | IPAは、ITパスポート試験の団体申込者が利用するシステムの不具合により、二つの団体申込者が申込情報のダウンロードを同時に行った結果、自らの申込情報のほかに、もう片方の団体申込者の情報が記載され、個人情報が漏えいする事象が起きたことを発表した。

「プレス発表 ITパスポート試験における個人情報等の漏えいについて」 |

| 3月13日 (火) |

脆弱性情報 | IPA及びJPCERT/CCは6製品における複数の脆弱性について公表した。IPA及びJPCERT/CCは製品開発者と連絡が取れず、本脆弱性の対策状況が不明であるため、同製品を使用しているユーザには使用中止を検討するよう呼びかけている。

「WebProxy におけるディレクトリトラバーサルの脆弱性」 「QQQ SYSTEMS における OS コマンドインジェクションの脆弱性」 「Tiny FTP Daemon におけるバッファオーバーフローの脆弱性」 「ViX における DLL 読み込みに関する脆弱性」 「PHP 2chBBS におけるクロスサイトスクリプティングの脆弱性」 「QQQ SYSTEMS におけるクロスサイトスクリプティングの脆弱性」 「QQQ SYSTEMS におけるクロスサイトスクリプティングの脆弱性」 「QQQ SYSTEMS におけるクロスサイトスクリプティングの脆弱性」 「ArsenoL におけるクロスサイトスクリプティングの脆弱性」 |

| 3月13日 (火) |

脆弱性情報 | Adobe社は、Windows、Macintosh、Linux、及びChrome OS用Adobe Flash Playerのセキュリティアップデートをリリースした。これらのアップデートには、任意のコード実行が可能な脆弱性の修正が含まれている。

“Security updates available for Flash Player | APSB18-05” |

| 3月13日 (火) |

脆弱性情報 | Samba 4.0.0以降のバージョンに、サービス妨害(DoS)の脆弱性、及びActive Directory、Domain Controller上のLDAPサーバにおけるパスワード変更時の権限検証の不具合によって、認証済みユーザが管理ユーザや特権サービスアカウントのパスワードが変更可能な脆弱性の修正が含まれている。

“Denial of Service Attack on external print server.” “Authenticated users can change other users’ password” |

| 3月13日 (火) |

脆弱性情報 | Mozilla Firefox 59.0が公開された。アプリケーションのクラッシュ発生の恐れがあるバッファオーバーフロー(CVE-2018-5127)や、解放したメモリブロックを再度使用してしまうUse After Free(CVE-2018-5128)などの脆弱性が修正された。

“Version 59.0, first offered to Release channel users on March 13, 2018” |

| 3月14日 (水) |

セキュリティ事件 | Kromtech社は、Walmartの協力企業から氏名や住所のほか暗号化されていない状態のパスワードを含む、約130万人の顧客情報が公開アクセス設定でAmazon S3に保存されていたことを公表した。公開されていた情報は、米国及びカナダの顧客が対象であると説明している。

“Walmart jewelry partner exposed 1.3 million customer details” |

| 3月14日 (水) |

脆弱性情報 | Microsoft社は、2018年3月のセキュリティ更新プログラムを公開した。

「2018 年 3 月のセキュリティ更新プログラム (月例)」 |

| 3月15日 (木) |

セキュリティ事件 | 大阪府の小学3年生の男子児童が、動画投稿サイトを参考にコンピューターウイルスを作成し、誰でも無料でダウンロードできる状態にしていた。男子児童は、昨年の12月に不正指令電磁的記録提供などの非行内容で、児童相談所に通告されている。 |

| 3月15日 (木) |

脆弱性情報 | VMware社は、同社が提供するWorkstation及びFusionに影響のあるサービス妨害(DoS)の脆弱性(CVE-2018-6957)があることを公表した。Workstation v14.x及びFusion v10.xは、1月に公開された最新版で修正された。

“VMware Security Advisories(VMSA-2018-0008)” |

| 3月15日 (木) |

その他 | 2016年6月1日より前にSymantec社から発行された証明書について、Chrome 66 Beta以降では信用されない証明書として扱われるようになった。

https://security.googleblog.com/2018/03/distrust-of-symantec-pki-immediate.html |

| 3月16日 (金) |

その他 | 経団連は、サイバー攻撃の激化が予測される2020年の東京オリンピック・パラリンピック競技大会までを重点取り組み期間として、「経団連サイバーセキュリティ経営宣言」を公表した。

「経団連サイバーセキュリティ経営宣言」 |

| 3月19日 (月) |

セキュリティ事件 | 熊本県は、同県が運営する県のメールマガジン「気になる!くまもと」を掲載するWebサイトに不正アクセスがあり、読者会員のメールアドレス約1万2千件分の性別や年齢、居住する都道府県などの個人情報が流出したと公表した。

「熊本県メールマガジン「気になる!くまもと」のウェブサイトへの不正アクセスに関するご報告」 |

| 3月20日 (火) |

脆弱性情報 | Google Chrome 65.0.3325.181が公開された。社内セキュリティ調査で発見された1件の脆弱性とその他の不具合が修正された。

“Stable Channel Update for Desktop” |

| 3月20日 (火) |

その他 | Oracle社は、Java 10のリリースをした。Java 10では、既存のクラスデータ共有(CDS)機能の拡張など、複数の新機能が含まれているとのこと。

“Oracle Java SE 10 Release Arrives” |

| 3月20日 (火) |

脆弱性情報 | AMD社は、同社のプロセッサ製品に脆弱性があることを発表した。これは3月13日にイスラエルのセキュリティ企業であるCTS Labs社が発表したものである。本脆弱性については、AMD社への情報提供から24時間後にはCTS Labs社によって情報が一般に公開されており、準備期間を設けないまま情報を公開したことについてCTS Labs社を批判する声が挙がっている。

“Initial AMD Technical Assessment of CTS Labs Research” |

| 3月21日 (水) |

セキュリティ事件 | Facebook社は、約5000万人の個人情報をCambridge Analytica社に流出させた件について、調査への取り込みと今後の対策を公表した。

「Facebook ザッカーバーグCEOによる投稿」 |

| 3月21日 (水) |

脆弱性情報 | Drupalは、Drupal 7.x及び8.xの脆弱性に関するセキュリティリリースを3月28日に公表することを予告した。3月28日の更新でDrupal 7.58、8.3.9、8.4.6、8.5.1を公開した。サポートが終了しているバージョン8.3.x及び8.4.xを含め、リモートから任意のコード実行が可能となる脆弱性(CVE-2018-7600)が修正された。

“Drupal 7 and 8 core highly critical release on March 28th, 2018 PSA-2018-001” “Drupal core – Highly critical – Remote Code Execution – SA-CORE-2018-002” |

| 3月21日 (水) |

脆弱性情報 | Node.jsプロジェクトは、3月21日に多数のセキュリティ修正及びアップグレードされたOpenSSLが組み込まれた新しいバージョンのリリースを予告した。3月28日の更新で、OpenSSL 1.0.2oへの対応と複数の脆弱性が修正されたNode.js 4.9.0、6.14.0、 8.11.0、9.10.0のリリースを発表した。

“March 2018 Security Releases” |

| 3月22日 (木) |

セキュリティ事件 | 米ジョージア州アトランタ市は、同市の端末がランサムウェアに感染したことを公表した。一部のデータが暗号化されたことにより、市民向けアプリケーションや市役所内部のアプリケーションなどに影響が発生しており、政府のパートナーと協力して対応しているとのこと。

“Ransomware Cyberattack Information” |

| 3月23日 (金) |

脆弱性情報 | Mozilla Thunderbird 52.7が公開された。遠隔の第三者により任意のコードが実行可能な脆弱性(CVE-2018-5146)を含む6件の脆弱性が修正された。

“Mozilla Foundation Security Advisory 2018-09” |

| 3月23日 (金) |

脆弱性情報 | Apache HTTP Server 2.4.33が公開された。サービス妨害(DoS)(CVE-2017-15710、CVE-2018-1301、CVE-2018-1302、CVE-2018-1303)、セッション情報の改ざん(CVE-2018-1283)、認証回避(CVE-2017-15715、CVE-2018-1312)に対する複数の脆弱性が修正された。

“Apache HTTP Server 2.4.33 Released” |

| 3月26日 (月) |

観測情報 | 情報通信研究機構(NICT)は3月中旬頃よりWi-FiルータのDNS情報が書き換えられる事象が発生していることを発表した。インターネット接続不可、または不審なAndroidアプリケーションがダウンロードされるという情報が公開されている。

「Wi-Fi ルータの DNS 情報の書換え後に発生する事象について」 |

| 3月27日 (火) |

脆弱性情報 | Apache Software FoundationはApache Struts 2.1.1 ~ 2.5.14.1に含まれるRESTプラグインのXStreamライブラリにおけるサービス妨害(DoS)の脆弱性(CVE-2018-1327/S2-056)を公開した。該当の脆弱性はStruts 2.5.16で修正された。

“S2-056” |

| 3月27日 (火) |

脆弱性情報 | OpenSSL 1.0.2o、1.1.0hが公開された。ASN.1構造処理によるスタックオーバーフローの脆弱性(CVE-2018-0739)などが修正された。

“OpenSSL Security Advisory [27 Mar 2018]” |

| 3月29日 (木) |

セキュリティ事件 | 海外スポーツ用品メーカーは、同社ダイエットアプリに含まれるユーザ情報が第三者により不正にアクセスされた可能性があることを公表した。約1億5000万件のユーザアカウントのユーザ名、メールアドレス、ハッシュ化したパスワードなどの情報が不正に取得された可能性がある。

“Under Armour Notifies MyFitnessPal Users Of Data Security Issue” |

| 3月29日 (木) |

脆弱性情報 | Cisco Systems社は複数の同社製品の脆弱性に対するアップデートを公開した。任意のコード実行や、サービス妨害(DoS)状態を引き起こすことが可能な脆弱性3件(CVE-2018-0150、CVE-2018-0171、CVE-2018-0151)を含む、複数の脆弱性が修正された。

“Cisco Event Response: March 2018 Semiannual Cisco IOS and IOS XE Software Security Advisory Bundled Publication” |

| 3月29日 (木) |

脆弱性情報 | Apple社は、iCloudやSafari、macOS High Sierraなどの複数のApple製品の脆弱性に対するアップデートを公開した。

“About the security content of iCloud for Windows 7.4” “About the security content of Safari 11.1” “About the security content of macOS High Sierra 10.13.4, Security Update 2018-002 Sierra, and Security Update 2018-002 El Capitan” “About the security content of iTunes 12.7.4 for Windows” “About the security content of Xcode 9.3” “About the security content of tvOS 11.3” “About the security content of watchOS 4.3” “About the security content of iOS 11.3” |

| 3月29日 (木) |

脆弱性情報 | PHP 5.6.35、7.0.29、7.2.4が公開された。FPM(FastCGI Process Manager)の処理に関する不具合が修正された。

“PHP 5.6.35 Released” “PHP 7.0.29 Released” “PHP 7.2.4 Released” |

| 3月29日 (木) |

脆弱性情報 | Microsoft社は、64ビット版Windows 7 SP1及びWindows Server 2008 R2 SP1向けの修正プログラムを臨時で公開した。非特権プロセスからWindowsカーネルの全てのメモリ空間にアクセス可能な脆弱性(CVE-2018-1038)が修正された。

“CVE-2018-1038 | Windows Kernel Elevation of Privilege Vulnerability” |

1. JPCERT/CC、独立行政法人 情報処理推進機構(IPA), ‘Japan Vulnerability Notes JP (連絡不能)一覧’(2018/3/13)https://jvn.jp/adj/

2. JPCERT/CC、独立行政法人 情報処理推進機構(IPA), ‘調整不能案件の公表判定業務における取扱いプロセス’(2017/5/30)https://www.ipa.go.jp/security/vuln/report/unreachable_process.html

3. 経済産業省, ‘ソフトウエア等脆弱性関連情報取扱基準’(2014/5/14)http://www.meti.go.jp/policy/netsecurity/downloadfiles/140514kaiseikokuji.pdf

4. 国立研究開発法人 情報通信研究機構(NICT), ‘Wi-FiルータのDNS情報の書換え後に発生する事象について’(2018/3/26)http://blog.nicter.jp/reports/2018-02/router-dns-hack/

5. ロジテック株式会社, ‘インターネット上での接続障害について’(2018/4/2)http://www.logitec.co.jp/info/2018/0402.html

6. 東日本電信電話株式会社, ‘Netcommunity OGシリーズ」におけるインターネット接続不可事象について’(2018/3/28)https://www.ntt-east.co.jp/info/detail/180328_01.html

7. 西日本電信電話株式会社, ‘Netcommunity OGシリーズ」におけるインターネット接続不可事象について’(2018/3/28)https://www.ntt-west.co.jp/newscms/notice/7279/20180328.pdf

8. 株式会社バッファロー, ‘フェイスブックの機能追加を求めるメッセージが表示される障害について’(2018/4/5)http://buffalo.jp/support_s/t20180405.html

9. Facebook, ‘An Update on Our Plans to Restrict Data Access on Facebook’(2018/4/4)https://newsroom.fb.com/news/2018/04/restricting-data-access/

10. ‘マーク・ザッカーバーグ氏による投稿’(2018/3/21)https://www.facebook.com/zuck/posts/10104712037900071