2018年2月観測レポートサマリー

はじめに、IIJの提供するセキュリティ事業において収集・観測した、様々な攻撃活動について示します。当月もサーバやクライアントなどを狙った複数の攻撃活動を観測しています。

まず、DDoS攻撃については、memcachedを用いたUDPのAmplificationに関する通信について、IIJのセキュリティサービスではmemcachedを探索しているものと推測される通信を多数確認しました。

次に、Webサーバに対する攻撃では、先月に引き続き複数の脆弱性を利用してWebサーバを改ざんし、Webサーバ上で仮想通貨のマイニングを試みる攻撃を多数検知しました。攻撃に使われた脆弱性のあるソフトウェアは、Apache Struts 2、Oracle WebLogic Sever、JBossと多岐に渡ることを確認しています。

クライアントを狙った攻撃活動については、改ざんされたWebサイトを利用した攻撃を確認しており、当月は有効なcookie情報を盗み出すための、難読化されたJavaScriptを観測しました。また、メールを利用した攻撃では、Microsoft Office製品の脆弱性である、CVE-2017-8570を利用したマルウェアが添付されていることを多数観測しました。

当月は韓国で平昌オリンピックが開催され、複数の攻撃があったことをセキュリティベンダーが発表しています。

DDoS攻撃の観測情報

IIJではIIJマネージドセキュリティサービスやバックボーンなどでDDoS攻撃に対処しています。本項では、IIJマネージドセキュリティサービスのうち、IIJ DDoSプロテクションサービスで検出した当月中のDDoS攻撃を取りまとめました。

2018年2月にIIJでは、1日あたり16.61件のDDoS攻撃を観測しており、最も大規模な攻撃は20.66Gbpsでした。直近の数か月と比較して攻撃回数は多くありませんが、攻撃規模が大きいものや継続時間が長いものを多数観測しました。

直接的なDDoS攻撃の観測情報ではありませんが、memcachedを探索しているものと推測される通信の観測については、2018年3月6日公開のmemcachedを用いたUDP Amplification攻撃に記載していますのでご参照ください。

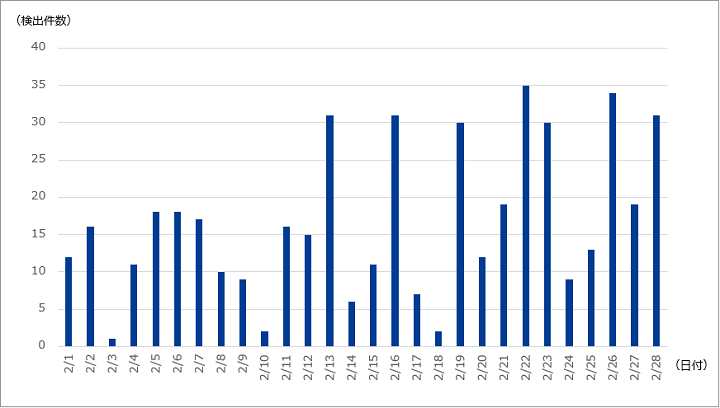

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は465件であり、1日あたりの件数は16.61件でした。期間中に観測された最も大規模な攻撃は、最大2126万ppsのパケットによって20.66Gbpsの通信量を発生させました。この攻撃は主にNTP Amplificationによる攻撃でした。

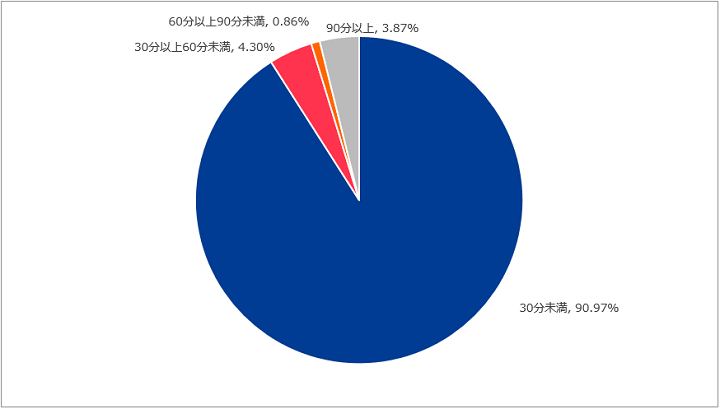

攻撃の継続時間

以下に今回の対象期間で検出した、DDoS攻撃の攻撃継続時間の割合を示します。

攻撃の継続時間は、30分未満が90.97%、30分以上60分未満が4.30%、60分以上90分未満が0.86%、90分以上が3.87%でした。今回最も長く継続した攻撃は19時間10分にわたるもので、この攻撃は主に、HTTPS通信を利用したものでした。

IIJマネージドセキュリティサービスの観測情報

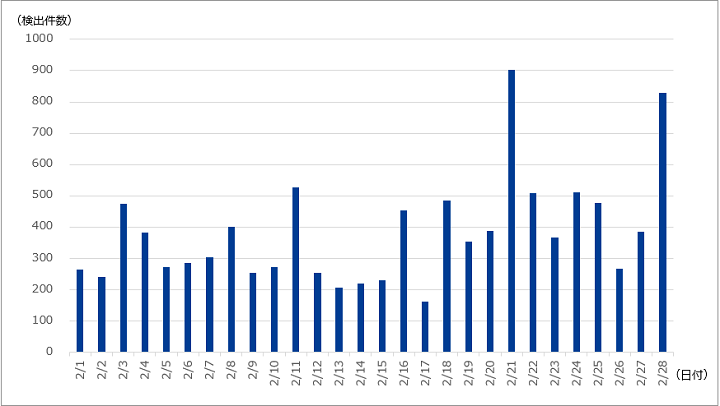

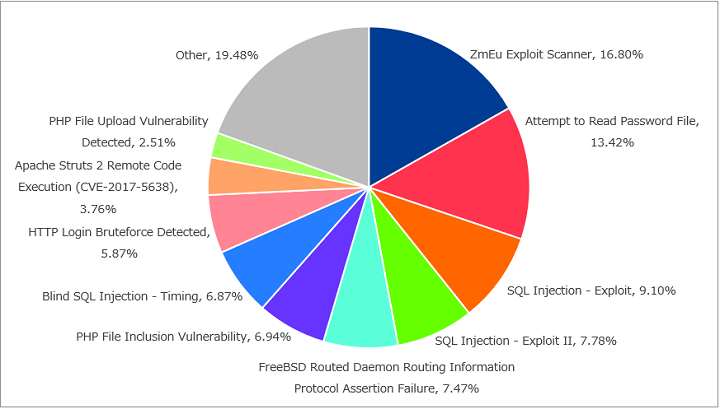

2018年2月にIIJマネージドIPS/IDSサービスで観測した攻撃の検出件数において、先月に比べ脆弱性調査ツールであるZmEuを用いたスキャン行為を定期的に観測しています。ZmEuはMySQLの管理ソフトウェアであるphpMyAdminの脆弱性有無を確認するツールです。

以下に今回の対象期間で検出した、1サイトあたりの攻撃の検出件数を示します。

検出件数が突出しているのは2月21日と28日でした。次に対象期間中に検出した攻撃種別トップ10の割合を示します。

今回の対象期間中に最も多く検出された攻撃は”ZmEu Exploit Scanner”でした。2月28日に攻撃の検出件数が増加した要因は、このZmEuによる探索行為であることを確認しています。

次に多く検出された攻撃は”Attempt to Read Password File”であり、本攻撃は対象ホストのパスワードファイル(例:/etc/passwdファイル)を読み取ることを目的としています。2月21日の攻撃の多くは本攻撃によるものでした。

先月に比べると攻撃の検出件数が少なかった”FreeBSD Routed Daemon Routing Information Protocol Assertion Failure(CVE-2015-5674)”を当月には多く観測しています。本攻撃はUnix系のOSであるFreeBSDを用いたルーターに対するDoS攻撃で、2月19日から28日までの期間で多く観測されています。

仮想通貨のマイニングを試みる攻撃

先月に引き続きWebサーバアプリケーションの脆弱性を悪用し、Webサーバ上で最終的に仮想通貨のマイニングを試みる攻撃を観測しています。

本攻撃が成功すると仮想通貨をマイニングさせる不正プログラムがWebサーバ上に配置・実行されてしまいます。この不正プログラムにより仮想通貨のマイニングのための計算が実行され、Webサーバにおいて管理者が意図しないリソースの無断利用が発生します。

今回の対象期間中に観測した攻撃はWebサーバに対して実行されるものです。同様の攻撃は先月にも取り上げており、PHPのCGIモードにおける脆弱性(CVE-2012-1823、CVE-2012-2311)とRuby on Railsの脆弱性(CVE-2013-0156)を利用した攻撃でした。先月(2018年1月)の観測レポートもあわせてご参照ください。

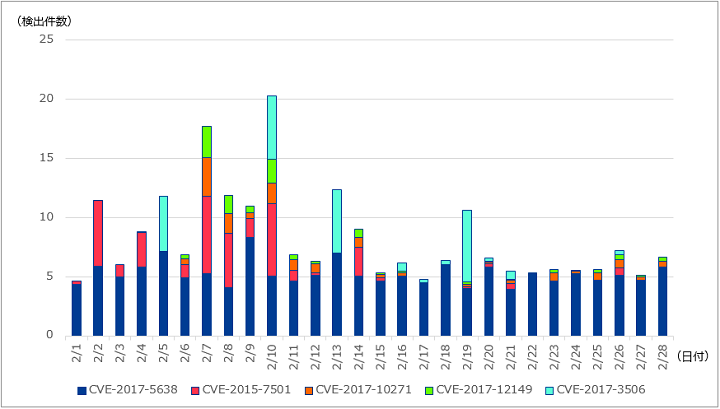

当月はPHPのCGIモードにおける脆弱性とRuby on Railsの脆弱性を利用した仮想通貨のマイニングを試みる攻撃は観測されませんでしたが、Apache Struts 2の脆弱性(CVE-2017-5638)を利用したものの他に、Oracle WebLogic Severにおける脆弱性(CVE-2017-3506、CVE-2017-10271)、JBossにおける脆弱性(CVE-2015-7501、CVE-2017-12149)を利用して仮想通貨のマイニングを試みる攻撃を観測しています。

以下に今回の対象期間中に観測した仮想通貨のマイニングを試みる攻撃の推移(1サイトあたり)を示します。上述した脆弱性ごとに分類しており、仮想通貨のマイニングを試みる攻撃以外は含まれていません。

各Webアプリケーションの脆弱性における攻撃元や不正プログラムのダウンロード先に関連性はなく、同一の攻撃者もしくは攻撃団体であることは特定できませんでした。Oracle WebLogic Serverの脆弱性についてはCVE-2017-3506とCVE-2017-10271の両方を利用する送信元を確認しています。

攻撃者の目的は、先月に観測した攻撃と同様で、修正用パッチの未適応なWebサーバを狙っていたことが伺えます。

当月は仮想通貨をマイニングする試みを取り上げましたが、同様の脆弱性を用いた攻撃には脆弱性の有無を確認する調査行為や他のマルウェアを配置・実行する試み、バックドアの配置などを確認しています。このことから攻撃者の目的によって攻撃内容が変化することが伺えます。

今回利用された脆弱性は既に修正用のパッチが公開されていますので、Webサーバ管理者の方々には運用しているサーバにパッチが適応済みであるか確認いただくことをおすすめします。

その他にも不正な仮想通貨のマイニングの例として、2017年10月24日に公開した、Webサイトの改ざんに伴う仮想通貨マイニングスクリプトの埋め込み事例のように、クライアントの端末で実施される場合があります。過去IIJで観測したものはWebサイト上のJavaScriptが改竄されているものが多く、一般ユーザがそのサイトへアクセスした場合に、クライアントの端末で不正に仮想通貨がマイニングされてしまいます。後述する”Webサイト経由のマルウェア感染”で示すとおり、このクライアントに対する不正な仮想通貨のマイニングは先月よりも多く観測しています。

Web/メールのマルウェア脅威の観測情報

インターネット上には、攻撃者によって改ざんされたWebサイトが多数存在し、このようなWebサイトを閲覧させることで、マルウェアに感染させる攻撃が行われています。また、攻撃者が電子メールにマルウェアを添付し、感染させる攻撃も頻繁に発生しています。

本項では、IIJマネージドセキュリティサービスのうち、IIJセキュアWebゲートウェイサービス、IIJセキュアMXサービスで検出した当月中の攻撃を取りまとめました。

Webサイト経由のマルウェア感染

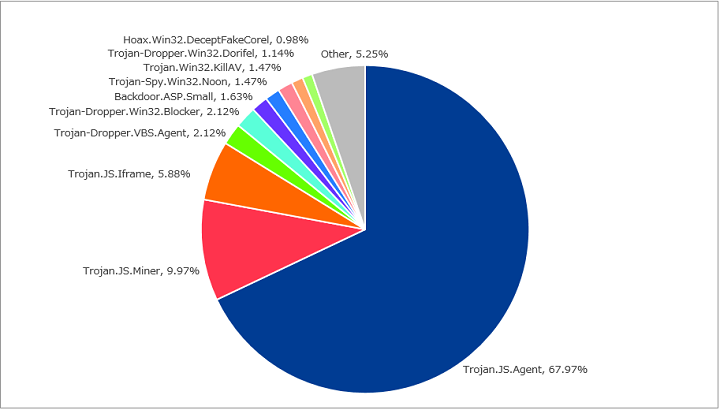

以下に今回の対象期間に検出した、Webサイト経由のマルウェアの種類の割合を示します。

今回の対象期間ではJavaScriptを多く検出しています。前回多く検出していた”Trojan.JS.AdInject”は検出の割合が少なくなり、今回の対象期間中には”Trojan.JS.Agent”を多く検出しています。

“Trojan.JS.Agent”は全てWordPressサイトで検出しており、ある改竄されたサイトに埋め込まれたJavaScriptは、16進数文字列で難読化されていることを確認しています。このJavaScriptは有効なcookieが攻撃者の元へ漏洩する仕組みとなっていることを確認しています。cookieが悪用されると、セッションハイジャックなどに悪用される可能性があります。

メール経由のマルウェア感染

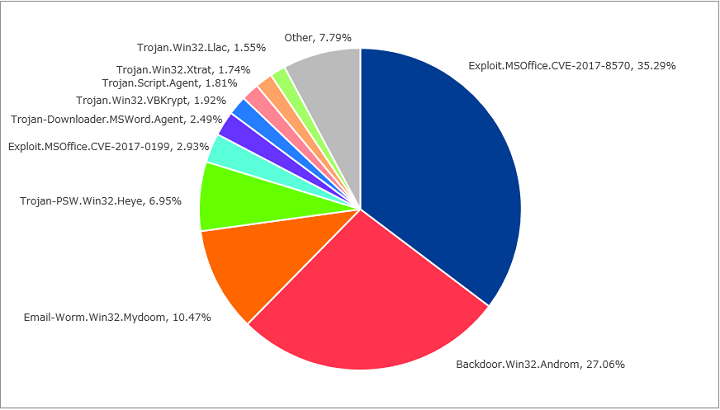

以下に今回の対象期間に検出した、メール経由のマルウェア種類の割合を示します。

今回の対象期間中はMicrosoft Office製品の脆弱性であるCVE-2017-8570を用いたマルウェアを多く検出しています。本脆弱性を利用したマルウェアは先月から少しずつ観測しており、当月では最も多く観測しています。

CVE-2017-8570はMicrosoft Office製品の脆弱性を悪用し、任意のコードが実行される脆弱性です。既にベンダからセキュリティパッチが提供されており、企業などセキュリティパッチの適用をコントロールしている環境では、クライアントのパッチ管理が正しく行われていることをご確認ください。

セキュリティインシデントカレンダー

ここでは、IIJが期間中に収集・分析した情報の中から、主要なトピックについて示します。

平昌オリンピックとサイバー攻撃

2月9日から2月25日の日程で、第23回オリンピック冬季競技大会(2018/平昌)(以下、平昌オリンピック)が韓国の平昌にて開催されました。オリンピックは世界中から注目される国際的なイベントであり、大きな経済効果も期待されています。一方、昨今では開催の度にサイバー攻撃の標的となっており、テロ対策などの物理的なセキュリティだけではなく、サイバー空間上のセキュリティ対策も重要となっています。平昌オリンピックで確認された攻撃事例について紹介します。

2017年1月下旬に平昌オリンピックの関連組織を標的とした攻撃があったことをMcAfee社が報告しています[1]。この攻撃はメールに添付された不審なWordファイルを用いたもので、ファイルを展開することでマルウェアに感染します。メールは韓国語で書かれており、添付されているWordファイルも韓国の農林水産省と平昌冬季オリンピックに関連する韓国語のタイトルが付けられています。また、宛先にはインフラの提供や支援を行っている韓国の複数組織が含まれていたとのことです。

また、マルウェア(通称Olympic Destroyer)を利用した妨害攻撃の可能性があったことをCisco Systems社のセキュリティ部門であるTalosが報告しています[2]。このマルウェアはシステムに侵入後、内部ネットワークを探索し、PsExecなどのMicrosoft社の正規ツールを用いて、他の端末に感染を広げます。また、端末で利用されているWebブラウザや、Windowsの認証を管理するLSASS(Local Security Authority Subsystem Service)から認証情報を窃取します。このマルウェアの主目的と思われるシステムの破壊活動では、システムの停止だけではなく、端末バックアップデータの削除、イベントログの削除、サービスの無効化などのシステム構成の改ざんが行われます。これらはシステム破壊後の復旧を妨害し、被害を長期化させる目的があったものと思われます。

他にもいくつかの攻撃事例が報道されているように、オリンピックは複数の攻撃者から狙われるような、注目度の高いイベントであると言えます。2020年に東京にて開催が予定されている第32回夏季オリンピック競技大会に向けて、日本でも物理的なセキュリティのみでなく、サイバー空間上での攻撃に備えていくことが必要です。

クラウドプラットフォームへの不正アクセス事例

2⽉20⽇(現地時間)に⽶国の⼤⼿⾃動⾞会社が利⽤するクラウドプラットフォームが不正アクセスを受けたことが明らかになりました[3]。不正アクセスを受けたクラウドプラットフォームは、同社のコネクテッドカー(通信機能を持つ⾃動⾞)から収集したデータを保管するストレージサーバの管理などに利⽤されているものです。このクラウドプラットフォームの管理コンソールは、外部からアクセス可能であり、パスワードなどによる保護がされていませんでした。

攻撃者は外部から管理コンソールにアクセスし、クラウド上のサーバにマイニングスクリプトを配置していたようです。当該クラウド上で仮想通貨がマイニングされたことが、実際に確認されています。また、管理コンソール上にて同社のコネクテッドカーが利⽤しているストレージサーバのアクセスキーが閲覧可能な状態でした。アクセスキーを利⽤することでコネクテッドカーから収集した⾛⾏データなどが取得可能であったことが確認されています。

昨今では利用状況などのユーザデータを収集するソフトウェアやサービスが多く見られるようになりました。同時に収集されたデータが、外部に公開されるリスクも増加していると考えられます。収集されたデータが、適切に保護される仕組みが用意される必要があります。

memcachedを用いたUDP Amplification攻撃

2月下旬より、memcachedを用いたUDPのAmplificationによるDDoS攻撃が、インターネット上の複数箇所で観測されました。memcached[4]はLinuxにおいてメモリ管理の効率化を目的としたツールで、データベースを使用するWebアプリケーションサーバなど、高パフォーマンスを求められる環境で使用されます。攻撃発生当時のmemcachedは初期設定では、ホスト上の全てのネットワークインタフェースにおいて、TCP及びUDPのポート11211に対する着信を受け付けます[5]。そのため、ファイアウォールなどで適切にフィルタされていない場合、インターネット上の不特定多数のホストからの通信を受け付けてしまう可能性があります。

memcachedのコマンドはUDPで送受信することが可能であり、またリクエストよりもレスポンスの方がメッセージサイズが大きいことから、通信量を増幅させるAmplification攻撃に使用される恐れがあります。既にこの攻撃手法を用いたDoS攻撃も発生しており、例えば2月28日にはGitHub宛に最大で1.35Tbpsの通信が発生し、サービスが一時的に停止される事態がありました[6]。この脆弱性については2月末頃に、JPCERT/CCなど複数の組織から注意喚起が公開されています[7]。また、脆弱性が公表されてから開発元であるDormandoは、UDPが標準で無効となるようmemcachedの仕様を変更しています[8]。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 2月1日 (木) |

その他 | 2月1日からサイバーセキュリティ月間がスタートした。内閣サイバーセキュリティセンターでは、「#サイバーセキュリティは全員参加!」をキャッチフレーズに国全体の意識向上を図る取組が集中的に行われる。期間は3月18日まで。

「サイバーセキュリティ月間」 |

| 2月1日 (木) |

セキュリティ事件 | 埼玉県は、埼玉スタジアム2002公園管理事務所が契約する業務用メールサーバーを介した不審なメールに関する情報を公開した。不審なメールは、実在もしくは過去に在籍していた職員の苗字を使用したメールアドレスを用い、不特定多数の宛先に送信されているとのこと。埼玉県は、 同サーバーの登録ドメイン(@stadium2002.com)からの身に覚えのない不審なメールを受信した際は、開封せずに廃棄するよう呼びかけている。

「埼玉スタジアム2002公園管理事務所が契約する業務用メールサーバーを介した不審なメールについて」 |

| 2月1日 (木) |

脅威情報 | ドイツのアンチウイルス、セキュリティソフト評価機関AV-TESTは、プロセッサの処理高速化の仕組み(投機的実行及びアウトオブオーダ実行)に起因し、本来アクセス権のないメモリ領域に格納されている情報を読み取ることが可能となるSpectre/Meltdownの脆弱性を利用したマルウェアサンプルが発見されたことを公表した。同組織によると、1月7日から月末の期間において、同脆弱性を利用しているとみられるマルウェアのサンプルが、計139個発見されたとのこと。 |

| 2月1日 (木) |

脆弱性情報 | Adobe社は、Adobe Flash Player 28.0.0.137以前のバージョンにはUse-after-freeの脆弱性が存在することを発表した。この攻撃が成功すると、攻撃者にシステムの制御が奪われる可能性があるとのこと。なお、2月6日の更新により、本脆弱性を含む2件の脆弱性(CVE-2018-4877、CVE-2018-4878)が解消された。

“Security Advisory for Flash Player | APSA18-01” “Security updates available for Flash Player | APSB18-03” |

| 2月1日 (木) |

脆弱性情報 | Google Chrome 64.0.3282.140が公開された。内部監査や例外挙動確認テストにより発見された脆弱性1件が修正された。

“Stable Channel Update for Desktop” |

| 2月2日 (金) |

セキュリティ事件 | 国内の不動産関連組織は、「会員管理システム」などが設置されているサーバにおいて、第三者による不正アクセスを受けたことを公開した。本件は、当該サーバの不自然な再起動についての調査により発見され、再起動がランサムウェアの設置を試みた際ものであったと判明したが、情報漏洩が疑われる痕跡は見られないとのこと。

「本会サーバに対する不正アクセスついて(報告)」 |

| 2月6日 (火) |

脅威情報 | 全国銀行協会は、同組織を騙る偽サイトに関する情報を公開した。協会側は、偽サイトに銀行口座やパスワード入力フォームが存在することから、利用者にこれらの情報を入力しないように注意を呼びかけている。

「全国銀行協会の偽サイトにご注意!」 |

| 2月7日 (水) |

セキュリティ事件 | 米司法省は、詐取したクレジットカード及び銀行口座などの個人情報やマルウェアなどの売買・拡散などを行なっていた国際的なサイバー犯罪集団「Infraud Organization」に所属する36人を起訴したと発表した。その内、アメリカを含む7ヵ国13人が逮捕されたとのこと。 なお、同組織では2017年3月時点において、10,901名がメンバー登録されており、組織内ヒエラルキーによる明確な役割付けがなされていたとされる。また、当該組織による被害総額は5億3千万ドルにのぼると見られる。

“Thirty-six Defendants Indicted for Alleged Roles in Transnational Criminal Organization Responsible for More than $530 Million in Losses from Cybercrimes” |

| 2月7日 (水) |

セキュリティ事件 | 東京港区にある印刷会社の店舗に侵入し、自作のウイルスを感染させたとして建造物侵入罪で起訴されていた元アルバイトの男が不正指令電磁的記録作成・同供用容疑で逮捕された。容疑者は、画像編集ソフトを強制終了させるウイルスの他、文字入力中に数分間隔で「呪」・「怨」といった文字が自動入力されるウイルスを作成し、感染させたと見られている。 |

| 2月7日 (水) |

脆弱性情報 | Cisco Systems社は、同社が提供する複数のセキュリティ製品において脆弱性(CVE-2018-0123、CVE-2018-0125、CVE-2018-0132、CVE-2018-0138、CVE-2018-0140)が存在することを公表した。そのうち、深刻度がcriticalとなっているリモートからのコード実行の脆弱性(CVE-2018-0125)については修正版が公開されている。

“Cisco IOS XE Software Diagnostic Shell Path Traversal Vulnerability” “Cisco RV132W and RV134W Remote Code Execution and Denial of Service Vulnerability” “Cisco IOS XR Software Routing and Forwarding Inconsistency Denial of Service Vulnerability” “Cisco Firepower System Software BitTorrent File Policy Bypass Vulnerability” “Cisco Email Security Appliance and Cisco Content Security Management Appliance Spam Quarantine Vulnerability” |

| 2月8日 (木) |

脆弱性情報 | PostgreSQL 10.2, 9.6.7, 9.5.11, 9.4.16, 9.3.21が公開された。テーブルパーティショニングにおけるメモリ情報漏えいの脆弱性、pg_upgrade呼び出し時の”pg_dumpall -g”実行結果の読み取り、改ざんの脆弱性などが修正された。

“PostgreSQL 10.2, 9.6.7, 9.5.11, 9.4.16, and 9.3.21 released!” |

| 2月11日 (日) |

セキュリティ事件 | ソフトウェア企業Texthelp社は、同社製品の一部であるプラグインソフトウェアのJavaScriptが改ざんされていたことを公表した。同社は、改ざんされたJavaScriptは除去したため、顧客側で行動する必要は一切ないと説明している。なお、改ざんされたJavaScriptを使用していた可能性のあるWebサイトは、英国や米国の政府機関を含む4千以上とのこと。

“Data security investigation underway at Texthelp” |

| 2月13日 (火) |

セキュリティ事件 | 国立研究開発法人の研究機関は、2月6日に同機関のシステムに対して外部から不正アクセスがあったことを公表した。当該システムに対する外部からのアクセスを遮断後、全業務システムに関する点検を開始し、安全を確認できた業務システムから利用を再開するとのこと。

「弊所に対する不正なアクセスに関する事案について」 |

| 2月13日 (火) |

脆弱性情報 | Adobe社は、Adobe AcrobatおよびReaderの更新パッケージを公開した。本パッケージでは、特権昇格の脆弱性(CVE-2018-4872)を含む複数の脆弱性が修正された。

“Security updates available for Adobe Acrobat and Reader | APSB18-02” |

| 2月14日 (水) |

脆弱性情報 | Microsoft社は、2018年2月のセキュリティ更新プログラムを公開した。

「2018 年 2 月のセキュリティ更新プログラム (月例)」 |

| 2月14日 (水) |

脆弱性情報 | Trend Micro社は、同社の複数製品にDLL読み込みに関する脆弱性(CVE-2018-6218)が存在し、Critical Patchなどの修正プログラムにて修正済みであることを発表した。

“SECURITY BULLETIN: Trend Micro User-Mode Hooking (UMH) Module DLL Hijacking Vulnerability” |

| 2月15日 (木) |

セキュリティ事件 | Kromtech社は、航空貨物輸送会社が運営する輸送代行サービスで管理される11万9千件以上の顧客データが、公開アクセス設定でAmazon S3に保存されていたことを公表した。同サービスは2017年4月に終了しているが、データは今まで公開状態にあったと見られている。 流出したデータの一つである身分証明書のデータには、日本のユーザの情報も含まれているとのこと。

“FedEx Customer Records Exposed” |

| 2月19日 (月) |

脆弱性情報 | Apple社は2月19日、Apple製品に細工された文字を表示するとメモリ領域が破損してしまう可能性のある脆弱性(CVE-2018-4124)が存在することを発表し、この脆弱性の修正を含むmacOS 10.13.3、iOS 11.2.6、tvOS 11.2.6、watchOS 4.2.3をリリースした。なお、この不具合についての情報はAppleがセキュリティアップデートを公開した日の前週よりニュースサイトなどで取り上げられていた。

“About the security content of iOS 11.2.6” |

| 2月20日 (火) |

セキュリティ事件 | RedLock社は、米国の自動車メーカがサービス運営しているクラウドプラットフォームにおいて、アプリケーション管理を行うKubernetesコンソールが攻撃を受け、仮想通貨をマイニングさせられていたことを発表した。Kubernetesコンソールはパスワード保護されておらず、外部からアクセス可能であった。また、AWSには、車両関連のテレメトリを含む機密データも含まれており、認証情報の不正入手によってアクセスできる状態になっていたとのこと。

“Lessons from the Cryptojacking Attack at Tesla” |

| 2月20日 (火) |

セキュリティ事件 | 千葉県の不動産会社は、同社社員が社内パソコンから見積書、建築図面などの顧客情報を含むデータ約2万件を外部のオンラインストレージにアップロードしていたことを公表した。公表時点で二次被害は確認されていない。データを第三者に提供する目的で不正にアップロードし持ち出そうとしていたと見られ、同従業員は懲戒解雇されている。

「お客様情報等の漏洩についてのお詫び」 |

| 2月21日 (水) |

脆弱性情報 | Drupal 8.4.5、7.57 が公開された。更新パッケージでは、クロスサイトスクリプティングが可能な脆弱性(CVE-2017-6927)など、セキュリティリスクがCriticalとされる2件を含む不具合が修正された。

“Drupal core – Critical – Multiple Vulnerabilities – SA-CORE-2018-001” |

| 2月23日 (金) |

脆弱性情報 | Apache Tomcat に関する複数の脆弱性に対するアップデートが公開され、アクセス制限が適切に処理されない複数の脆弱性(CVE-2018-1304、 CVE-2018-1305)が修正された。

“Fixed in Apache Tomcat 7.0.85” “Fixed in Apache Tomcat 8.0.50” 、 “Fixed in Apache Tomcat 8.5.28” “Fixed in Apache Tomcat 9.0.5” |

| 2月26日 (月) |

セキュリティ事件 | 海外自動車メーカの日本法人は、顧客情報の管理を委託している委託先のサーバに対し第三者の不正なアクセスがあり、メールアドレス情報が外部に流出したことを公表した。流出した情報には顧客氏名なども含まれている可能性があり、引き続き調査が行われている。

「不正アクセスによるお客様情報の流出に関するお詫び」 |

| 2月27日 (火) |

脅威情報 | JPCERT/CCは、memcachedのアクセス制御に関する注意喚起を発表した。2月21日ごろから、11211/udpの通信ポート宛に対するアクセスが増加しており、memcachedを踏み台としてDDoS攻撃に悪用していることが要因の可能性があるとみられる。同センターは、memcachedへのアクセスを必要最小限のIPアドレスに制限するなどして適切なアクセス制御を行うことを強く推奨している。

JPCERT/CC「memcached のアクセス制御に関する注意喚起」 |

| 2月27日 (火) |

脆弱性情報 | Duo Security社は、SAMLを使用したシングルサインオン(SSO)の認証回避の脆弱性が複数のベンダーに存在することを明らかにした。

“Duo Finds SAML Vulnerabilities Affecting Multiple Implementations” |

1. McAfee, ‘Malicious Document Targets Pyeongchang Olympics | McAfee Blogs’(2018/1/6)https://securingtomorrow.mcafee.com/mcafee-labs/malicious-document-targets-pyeongchang-olympics//

2. Cisco Systems, Inc., ‘Cisco’s Talos Intelligence Group Blog: Olympic Destroyer Takes Aim At Winter Olympics’(2018/2/12)http://blog.talosintelligence.com/2018/02/olympic-destroyer.html

3. RedLock CSI Team, ‘Lessons from the Cryptojacking Attack at Tesla’(2018/2/20)https://blog.redlock.io/cryptojacking-tesla

4. Dormando, ‘memcached’https://memcached.org/

5. memcached Wiki, ‘Configuring Server’(2016/5/20)https://github.com/memcached/memcached/wiki/ConfiguringServer#networking

6. GitHub Engineering, ‘February 28th DDoS Incident Report’(2018/3/1)https://githubengineering.com/ddos-incident-report/

7. JPCERTコーディネーションセンター, ‘memcached のアクセス制御に関する注意喚起’(2018/2/27)https://www.jpcert.or.jp/at/2018/at180009.html

8. memcached Wiki, ‘Memcached 1.5.6 Release Notes’(2018/2/27)https://github.com/memcached/memcached/wiki/ReleaseNotes156