- 2018年6月観測レポートサマリー

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

2018年6月観測レポートサマリー

本稿では、IIJの提供するセキュリティ事業において収集・観測した攻撃活動について示します。当月も継続してDDoS攻撃やスキャン行為、マルウェアを利用した攻撃など、様々な攻撃活動を観測しています。

DDoS攻撃については、IIJ DDoSプロテクションサービスで、LDAPやDNS、NTPといったプロトコルを用いたUDP Amplification攻撃を観測し、最大で21.45Gbpsの通信量が発生していました。攻撃件数は1日あたり20.77件と前月の22.77件から減少しました。

IIJマネージドセキュリティサービスでは、インターネットからお客様環境への通信において、Netis及びNetcore社製ルータの初期設定を悪用した利用した攻撃を多数観測しました。Oracle Weblogic Serverの脆弱性(CVE-2017-3506及びCVE-2017-10271)を利用した攻撃についても、引き続き観測しています。また、インターネットを利用する際の脅威については、前月から傾向の変化が少なく、改ざんされたと推測されるWebサイトへのアクセスや、仮想通貨のマイニングスクリプトへのアクセスが検出されています。メール経由での攻撃では、継続的に検出されているMyDoomのほか、Andromedaと呼ばれるマルウェアが現在も活動していることを観測しています。

当月においては、仮想通貨のマイニングを行うプログラムを、Webサイトに設置するなどの方法で利用者に無断でマイニングを行った疑いで、16人が逮捕・書類送検されたことを警察庁が発表しています。また、Office 365ユーザを狙ったフィッシングメールによる被害が多数報告されており、その結果として、個人情報の漏えいや大量の迷惑メール配信のような事態につながっています。月末にはWi-Fi Allianceから新しいセキュリティプロトコルであるWPA3が発表されました。

DDoS攻撃の観測情報

IIJではIIJマネージドセキュリティサービスやバックボーンなどでDDoS攻撃に対処しています。本項では、IIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中のDDoS攻撃を取りまとめました。

2018年6月には1日あたり20.77件のDDoS攻撃を観測しており、最も大規模な攻撃は21.45Gbpsでした。DDoS攻撃の回数・規模が比較的多かった前月と比べるとどちらも減少傾向にありますが、攻撃回数は日によってばらつきがあります。

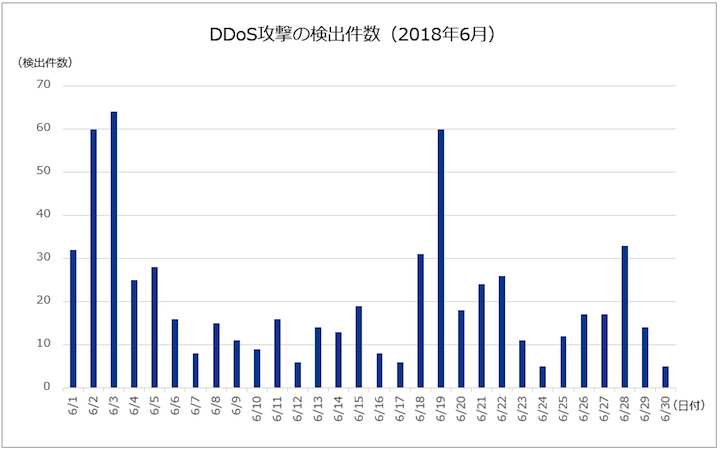

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は623件であり、1日あたりの件数は20.77件でした。期間中に観測された最も大規模な攻撃は、最大220万ppsのパケットによって21.45Gbpsの通信量を発生させました。この攻撃は主にLDAPやDNS、NTPといったプロトコルを用いたUDP Amplificationでした。

今回の対象期間においては、前月と比べると攻撃回数・攻撃規模ともに減少傾向にありましたが、一方で6月1日から3日にかけてと6月18日から19日かけてにおいては、多くの攻撃が行われていたことがわかります。どちらの期間もHTTPS通信が大量に確認されておりますが、攻撃対象や攻撃規模が異なるため、これらの攻撃の間に関連性は見つかっておりません。

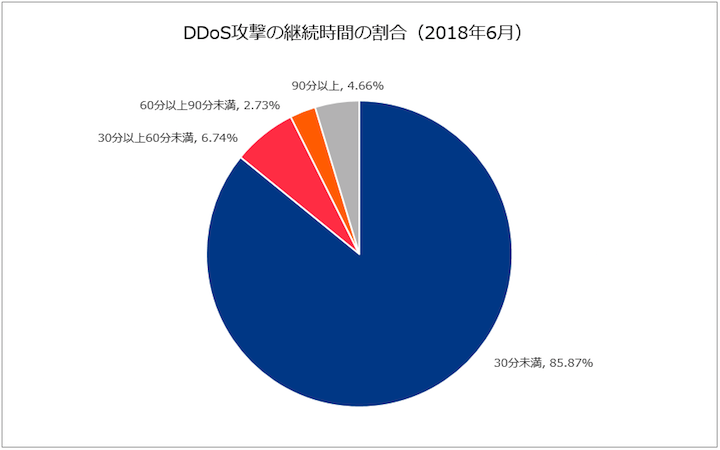

攻撃の継続時間

以下に今回の対象期間で検出した、DDoS攻撃の攻撃継続時間の割合を示します。

攻撃の継続時間は、30分未満が85.87%、30分以上60分未満が6.74%、60分以上90分未満が2.73%、90分以上が4.66%でした。今回最も長く継続した攻撃は3時間28分に渡るもので、この攻撃ではNTPとmemcachedを用いた2種類の攻撃手法が利用されていることを確認しております。

IIJマネージドセキュリティサービスの観測情報

本項では、IIJマネージドセキュリティサービスのうち、IIJマネージドIPS/IDSサービスで観測した当月中の攻撃を取りまとめました。

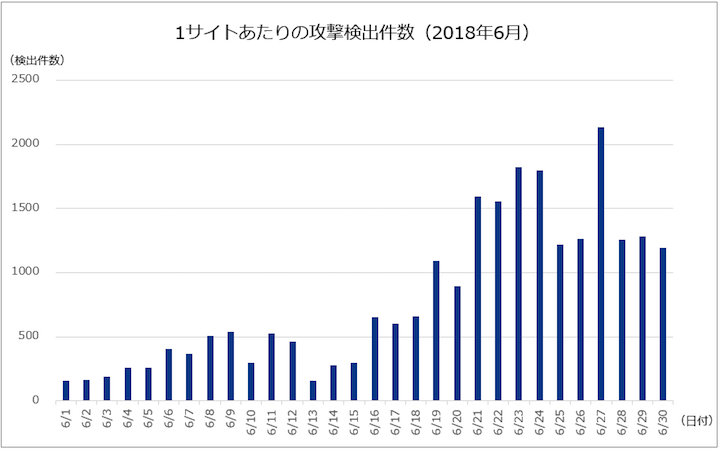

以下に今回の対象期間で検出した、1サイトあたりの攻撃検出件数を示します。

当月は6月中旬から攻撃が増加しているように見えますが、これはIIJマネージドIPS/IDSサービスで新規のシグネチャを適用したことによる検出件数の増加です。

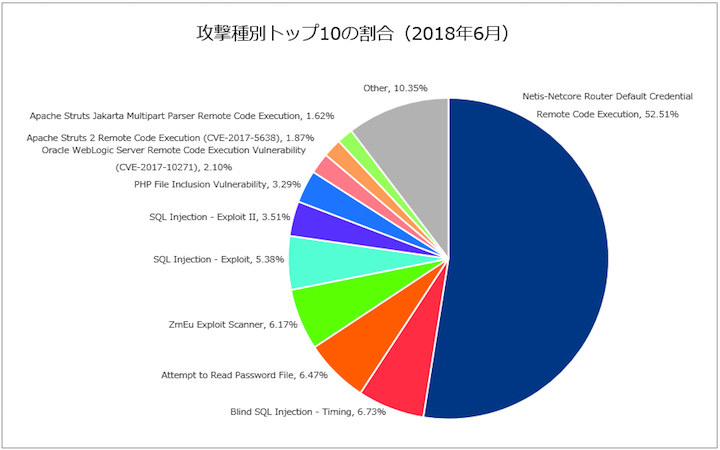

次に、今回の対象期間中に検出した攻撃種別トップ10の割合を示します。

当月に最も多く観測したNetis-Netcore Router Default Credential Remote Code Executionは、この期間に新たに検出された攻撃であり、SOCで観測した攻撃の過半数を占めました。

本攻撃については、Netis及びNetcore社製ルータの脆弱性を狙った攻撃であり、2014年8月にトレンドマイクロ株式会社によって報告され、以前にはJPCERT/CCからも攻撃の増加が報告されています。IIJでも過去Internet Infrastructure Review(IIR)Vol.31で紹介していますが、この脆弱性を利用して攻撃が成功すると任意のコードが実行されてしまいます。

今回観測したNetis-Netcore Router Default Credential Remote Code Executionの攻撃は、Netis及びNetcore社製ルータに対して外部から53413/UDPへのアクセスが可能であり、初期パスワードの状態で運用されている場合に有効です。

Netis及びNetcore社製ルータに限らず、一般の家庭用ルータやインターネットに接続した機器においては、適切にアクセス制御をしたり、初期パスワードを変更することでこのような攻撃を未然に防ぐことが可能となる場合があります。

先月に多く観測していたOracle WebLogic Server Remote Code Execution Vulnerability(CVE-2017-10271)を悪用した攻撃は、当月は検出件数が減っています。

SOCで観測している範囲内では、CVE-2017-10271の脆弱性を利用した攻撃の多くはGhostMinerです。そのGhostMinerは5月12日をピークに減少傾向にあり、当月もそのまま傾向が続いています。

一方で、この期間においてはOracle WebLogic Serverの脆弱性を悪用した攻撃キャンペーンを確認しています。

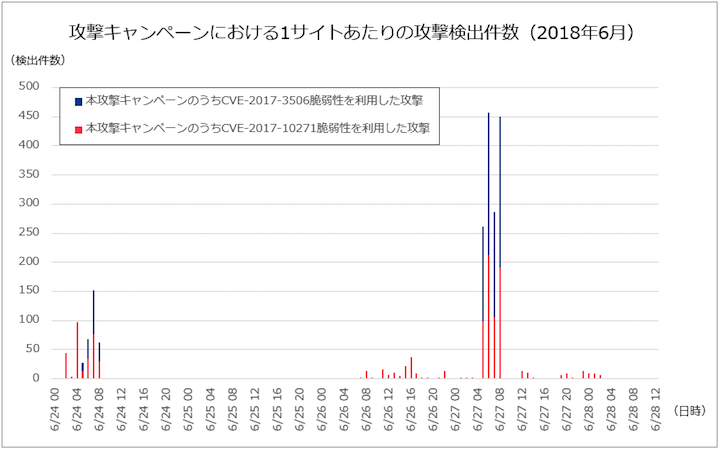

Oracle Weblogic Serverの脆弱性を利用した攻撃キャンペーンの観測

本攻撃キャンペーンで利用された脆弱性はCVE-2017-3506とCVE-2017-10271で、任意コードの実行が可能な脆弱性です。これらの脆弱性について、攻撃の時間帯が同じであることや攻撃元IPアドレスが特定の国であること、悪性ファイルのダウンロード元のIPアドレスが同じであることが確認できています。

従ってこの一連の攻撃は、Oracle Weblogic Serverの脆弱性を用いた攻撃キャンペーンであると考えています。

以下にOracle Weblogic Serverの脆弱性を利用した攻撃キャンペーンについて、1サイトあたりの攻撃の検出件数を示します。

今回観測した攻撃キャンペーンでは、最終的に仮想通貨をマイニングさせるマルウェアをWebサーバに配置・実行します。そのため、本攻撃が成功するとWebサーバ管理者の意図しない形で不正に仮想通貨を採掘させられてしまいます。

Webサーバ上で仮想通貨のマイニングを試みる攻撃は、GhostMinerを含めて過去に何度かSOCで観測しており、2018年2月に観測した攻撃の中にも同様の目的でCVE-2017-3506とCVE-2017-10271の脆弱性を利用した攻撃を観測しています。

脆弱性を持つWebサーバ上で仮想通貨をマイニングさせることを目的とする点については、このキャンペーンもGhostMinerなど過去の攻撃も同様です。しかし、今回の攻撃で利用された悪性ファイル群の構成や実装を比較すると、過去の攻撃との関連性は低いです。

本攻撃キャンペーンでは、CVE-2017-3506及びCVE-2017-10271のどちらの脆弱性を悪用した場合においても、wgetなどを利用して外部のサーバから悪性ファイルのダウンロード実行を試みます。ダウンロードされるファイルは、CVE-2017-3506の脆弱性を用いた攻撃の場合、シェルスクリプトがダウンロードされることから、主にUnix及びLinux系サーバを狙ったものであると考えられます。一方で、CVE-2017-10271の脆弱性の場合、PowerShellスクリプトがダウンロードされることから主にWindowsサーバを狙った攻撃であると考えられます。

本攻撃が成功するとダウンローダが起動し、攻撃者が用意した仮想通貨のマイニングに必要なファイル群がダウンロードされます。ダウンローダによって取得されるファイルには、攻撃の目的である仮想通貨のマイニングを実行するファイルや、ダウンロードされたファイル群のアップデートを行うスクリプトファイルなどがあります。

また、悪性ファイル群のアップデートの処理は決まった周期で実行されます。その際に、Webサーバから攻撃者が用意している外部のサーバへ通信が発生します。

今回観測した攻撃キャンペーンで利用されたCVE-2017-3506とCVE-2017-10271の脆弱性については既に修正用のパッチが公開されています。パッチが未適応であるWebサーバを運用されている場合、パッチの適応をご検討ください。

Web/メールのマルウェア脅威の観測情報

インターネット上には、攻撃者によって改ざんされたWebサイトが多数存在し、このようなWebサイトを閲覧させることで、マルウェアに感染させる攻撃が行われています。また、攻撃者が電子メールにマルウェアを添付し、感染させる攻撃も頻繁に発生しています。

本項では、IIJマネージドセキュリティサービスのうち、IIJセキュアWebゲートウェイサービス、IIJセキュアMXサービスで検出した当月中の攻撃を取りまとめました。

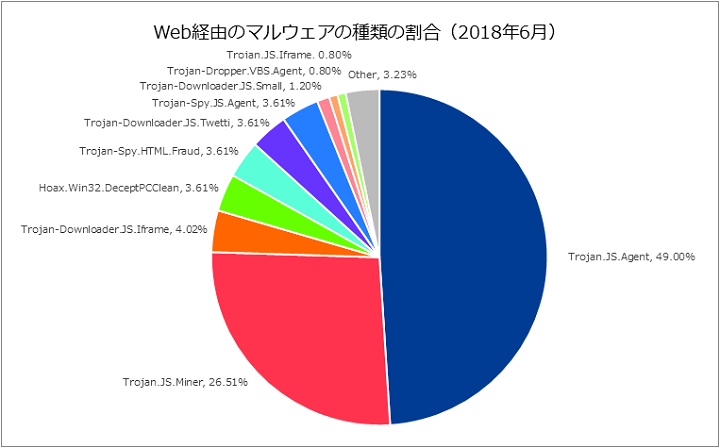

Webサイト経由のマルウェア感染

以下に今回の対象期間に検出した、Webサイト経由のマルウェアの種類の割合を示します。

先月に引き続き、Trojan.JS.AgentとTrojan.JS.Minerの検出が過半を占めました。この傾向は過去4ヵ月に渡り継続しています。Trojan.JS.Agentは、主にWordPressの脆弱性を利用したWebサイトの改ざんにより設置されたJavaScriptを検出しています。Trojan.JS.Minerについては、クライアントの端末上で仮想通貨をマイニングするJavaScriptを検出しています。

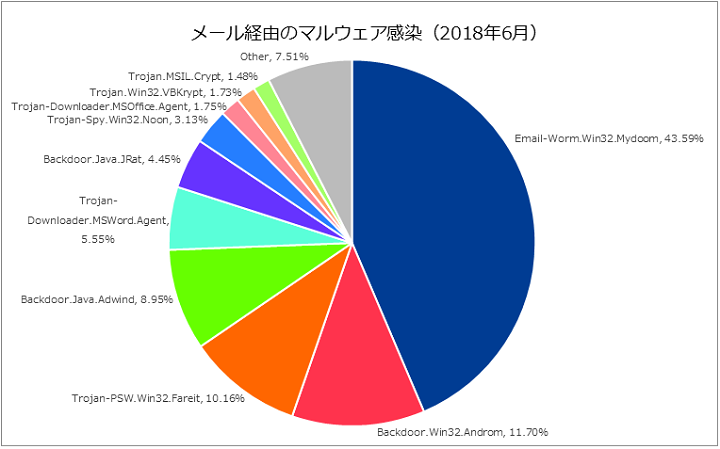

メール経由のマルウェア感染

以下に今回の対象期間に検出した、メール経由のマルウェアの種類の割合を示します。

先月までと同様にMyDoomが最も多く検出されていましたが、検出件数は先月から3割程度減少しています。それに伴い、全体に対する割合も4割程度と減少しています。メールの件名や添付ファイル名の傾向についても先月と変化はありませんでした。

また、MyDoomの次に多く検出したBackdoor.Win32.AndromはAndromedaと呼ばれるマルウェアです。Andromedaは2011年に初めて確認されたボットで、感染した端末はC&Cサーバと通信し遠隔から操作が可能となります。Andromedaの構成するボットネットは2017年12月に欧州刑事警察機構(Europol)をはじめとする世界各国の機関や民間企業の連携によって摘発、解体されましたが[1]、現在でもメールによる感染活動は継続して行われているようです。該当のメールで用いられていた件名と添付ファイル名の例を次に示します。

- 件名(上位5位)

- FW:Re: Quotation for algeria

- CLEARANCE DOCUMENTS AT PORT

- ENQUIRY R8748/18 [W_ID:425222]

- Re: The required orders

- Re: PO#1100912

- 添付ファイル名(上位5位)

- 5142E0.zip

- Documents-Brouwer-Shipping.ARJ

- R8748.18.pdf.arj

- 6B32D20.zip

- P.O 1100912.zip

上記は一例ではありますが、このような件名や添付ファイルを含むメールを受信した場合、不用意に添付ファイルを開かないようご注意ください。

セキュリティインシデントトピック

ここでは、SOCが期間中に収集・分析した情報の中から、主要なトピックについて示します。

仮想通貨のマイニングプログラムを利用した通信

6月14日、警察庁は、仮想通貨の採掘(マイニング)を行うプログラムをWebサイトに設置するなどの方法で利用者に無断でマイニングを行った疑いで、16人が逮捕・書類送検されたことを発表しました。また、警察庁及び摘発に関わった県警察では注意喚起を行っており、Webサイトの管理者が閲覧者に明示せずにこれらのプログラムを設置することで犯罪になる可能性があるとの見解を示しました[2]。

今回の摘発対象となったケースでは、Webサイトに設置するタイプのプログラムが多数を占めます。このようなマイニングプログラムの特徴としては、Webサイト閲覧者の端末に対する負荷が増える、閲覧者に無断で実行される、直接または間接的な収益が得られる、といった点が挙げられます。しかし、これらはいずれも世の中の多くのプログラムに備わっている特徴であり、今回捜査対象になったと見られるマイニングプログラムとの明確な違いがないことからも、摘発に対して懐疑的な意見が多く見られます。一方で、「他人のリソースを利用して金銭を稼ぐ」という行為自体への違和感から今回の逮捕に対する肯定的な意見もあるようです。

SOCでは日々お客様環境の通信をモニタリングする中で、仮想通貨のマイニングと見られる通信を多数確認しており、セキュリティリスクを考える上でもこれらの通信は注意深く見るべきであると考えています。マイニングの通信は、Webサイトの改ざんによって不正に埋め込まれたプログラムやマルウェアの機能によって行われているケースもあり、セキュリティ侵害の発見に繋がる場合があります。また、マイニング通信を行うプログラムの中にはPUA(Potentially Unwanted Application)[3]に分類されるような正当とは判断しがたいものも存在することから、これらのセキュリティリスクについてお客様と対応方針を協議の上、インシデント判断を行う場合もあります。従って、同様のプログラムが起因であっても、通信が発生した状況によってインシデントの判断やお客様に提案する対処方法は異なります。

自身が管理する環境においてこのような通信を確認した場合、一律に通信の遮断を行うことはリスク低減の観点からより安全な対応であると言えます。特に、企業のインターネット利用環境では業務に必要な通信とは考えにくいことから、遮断による対応は有効と考えられます。しかし、マイニングプログラムにはWeb広告の代替手段として利用されている側面もあり、これらの全てをセキュリティインシデントとして扱うべきかは、議論の余地があります。冒頭の事件が大きく報道されたことで、国内ではマイニングプログラムの利用に対して慎重になっています。これに対し、マイニングプログラムを利用するWebサイトは数多く存在しており、多くの企業でインターネット利用が当たり前になっている今では、ネットワークの管理者がこれらの通信を目にする機会も多いと考えられます。そのため、一度マイニングプログラムに関連した通信に対する自組織のポリシーを確認いただき、セキュリティインシデントとして対処するべきケースを明確にしておくことをお勧めします。

Office 365のフィッシングメール被害事例

当月は国内の大学でフィッシングメールによる被害が多数報告されました。どの事例もフィッシングメールに記載されたWebサイト上でアカウント情報を入力してしまい、メールの転送設定が不正に第三者のメールアドレスに変更されました。転送されたメールには学生情報などの個人情報が含まれていました。また、不正に取得されたアカウントが持つメールアドレスから多量の迷惑メールが配信された事例もありました。 今回の事例で確認されたフィッシングメールは大学で利用されているOffice 365を狙っていました。フィッシングメールにはアカウント情報の変更を求める文面が書かれており、メールに記載されたリンクにアクセスすると、Office 365のログイン画面に酷似した画面が表示され、アカウント情報を入力したと報告されています。5月にも同様の被害事例が確認されており、これらの事例を受け、文部科学省から全国の大学に対して注意喚起が行われました。

不審なメールを受信した場合は、送信元メールアドレスやメールに記載されているURLを注意して確認する必要があります。しかし、日常的に外部サービスを利用している場合、ユーザは認証情報を入力することに慣れてしまっているため、そのログイン画面の真偽を確認せずに入力してしまう可能性があります。アカウント情報が漏えいした場合に、不正アクセスによるリスクを軽減するため、二要素認証の導入などの認証機能の強化を推奨します。

WPA3の公開

6月25日、Wi-Fi Allianceは新しいセキュリティプロトコルであるWPA3を発表しました[4]。現在広く利用されているWPA2にはKRACKsと呼ばれる攻撃手法が存在しており、暗号化鍵の再インストールにより、暗号化通信の内容が読み取られる可能性がありました。

WPA2では、4ウェイハンドシェイクと呼ばれる手順でWi-Fiのセッションを生成しますが、この際にやり取りするセッション情報の一部が暗号化されていないため、中間者攻撃によって暗号化通信を読み取ることが可能でした。この問題が公開された後、WPA2ではProtected Management Frames(PMF)と呼ばれる機能のサポートを義務化しました。この機能により、中間者攻撃によるセッション情報の読み取りを防ぎ、暗号化鍵の再インストールが不可能になります。WPA3では、引き続きPMFがサポートされており、さらにSimultaneous Authentication of Equals(SAE)と呼ばれる暗号化鍵を安全に交換するためのプロトコルが追加されています。WPA3ではWi-Fiのセッションを生成する際、4ウェイハンドシェイクの前にSAEハンドシェイクを行うことによって、WPA2と比べてより安全なセッションの生成が可能になっています。

KRACKsに対しては各製品で対策プログラムが公開されていますので、未対応の機器を管理されている場合は早急な適用を実施してください。今後、WPA3をサポートする製品が提供された際は、該当の機器への移行をご検討ください。

セキュリティインシデントカレンダー

今月中に起こったセキュリティインシデントのうち、SOCが注目したイベントをカレンダー形式で示します。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 6月1日 (金) |

脆弱性情報 | Apple社は、macOS High Sierra 10.13.5、セキュリティアップデート2018-003 Sierra、セキュリティアップデート2018-003 El Capitanを公開した。OS X El Capitan、macOS Sierra、macOS High Sierraにおけるアプリケーションによりカーネル権限を取得され、任意のコードが実行可能な脆弱性などが修正された。

“About the security content of macOS High Sierra 10.13.5, Security Update 2018-003 Sierra, Security Update 2018-003 El Capitan” |

| 6月5日 (火) |

セキュリティ事件 | 国内の洋菓子店を運営する企業は、同社が運営する通販サイトが不正アクセスを受け、会員情報(会員メールアドレスとパスワード)が流出し、海外サイトで公開されていたことを公表した。

「【メールアドレスおよびパスワード情報流出に関するお詫びとご報告】」 |

| 6月5日 (火) |

脆弱性情報 | Snyk社のセキュリティチームは、ZIPを含む複数のアーカイブ形式ファイルを展開する処理において、ディレクトリトラバーサルが可能となる脆弱性が様々なライブラリやソフトウェアに存在していることを公表した。

“Zip Slip Vulnerability” “Zip Slip Vulnerability (Arbitrary file write through archive extraction)” |

| 6月6日 (水) |

セキュリティ事件 | 国内の通信販売事業者は、同社が運営するオンラインショップに対しメールアドレス・パスワードを使用したなりすましによる不正ログインにより、顧客情報(氏名、所有ポイント数)が第三者に閲覧された可能性があることを公表した。また、その後の調査により、攻撃者は事前に外部で入手したとみられるメールアドレスを同社オンラインショップの新規顧客登録申請時の二重登録防止機能を悪用したスクリーニングにより登録済みのメールアドレスとして特定し、不正ログイン試行していたとのこと。

「弊社「セシールオンラインショップ」への不正アクセスとお客様情報流出の可能性に関するお詫びとお知らせ」 「弊社「セシールオンラインショップ」への不正アクセスと お客様情報流出の可能性に関するお詫びとお知らせ [第 2 報]」 |

| 6月6日 (水) |

セキュリティ事件 | 国内の市立大学は、メールの不正転送被害により、差出人氏名、メールアドレス、メールの添付ファイルや本文に含まれる個人の氏名、住所、電話番号及び学生情報の計5,794件の個人情報が漏えいしたことを公表した。フィッシングメールにて同学で使用している外部メールサービスのログイン画面に似せたサイトに誘導し、認証情報を取得後、メールの転送設定を変更する手口だった。

「電子メールの不正転送被害による個人情報の漏えいについて」 |

| 6月6日 (水) |

脅威情報 | 日本サイバー犯罪対策センター(JC3)は、一般のショッピングサイトなどを装う偽ショッピングサイトについて、フィッシング対策の非営利団体であるAnti-Phishing Working Group(APWG)と共同でレポートを作成し、公開した。レポートでは偽ショッピングサイトの特徴や、6グループにより約2万ものURLが使用されていたことを明らかにした。

「APWG・JC3共同レポート|一般財団法人日本サイバー犯罪対策センター 顕在化した偽ショッピングサイトの脅威」 “Revealed Threat of Fake Store” |

| 6月6日 (水) |

脆弱性情報 | Cisco Systems社は、同社が提供する複数の製品において脆弱性(CVE-2017-6779 、CVE-2018-0263、CVE-2018-0274、CVE-2018-0296、CVE-2018-0315、CVE-2018-0316、CVE-2018-0317、CVE-2018-0318、CVE-2018-0319、CVE-2018-0320、CVE-2018-0321、CVE-2018-0322、CVE-2018-0353)が存在することを公表した。

“Multiple Cisco Products Disk Utilization Denial of Service Vulnerability” “Cisco Meeting Server Information Disclosure Vulnerability” “Cisco Network Services Orchestrator Arbitrary Command Execution Vulnerability” “Cisco Adaptive Security Appliance Web Services Denial of Service Vulnerability” “Cisco IOS XE Software Authentication, Authorization, and Accounting Login Authentication Remote Code Execution Vulnerability” “Cisco IP Phone 6800, 7800, and 8800 Series with Multiplatform Firmware Session Initiation Protocol Denial of Service Vulnerability” “Cisco Prime Collaboration Provisioning Access Control Bypass Vulnerability” “Cisco Prime Collaboration Provisioning Unauthorized Password Reset Vulnerability” “Cisco Prime Collaboration Provisioning Unauthorized Password Recovery Vulnerability” “Cisco Prime Collaboration Provisioning SQL Injection Vulnerability” “Cisco Prime Collaboration Provisioning Unauthenticated Remote Method Invocation Vulnerability” “Cisco Prime Collaboration Provisioning Access Control Vulnerability” “Cisco Web Security Appliance Layer 4 Traffic Monitor Security Bypass Vulnerability” |

| 6月6日 (水) |

脆弱性情報 | Google Chrome 67.0.3396.79が公開された。CSPヘッダの処理に起因する脆弱性(CVE-2018-6148)の1件が修正された。

“Stable Channel Update for Desktop” |

| 6月6日 (水) |

脆弱性情報 | Mozilla Firefox 60.0.2及びFirefox ESR 52.8.1、60.0.2が公開された。SVGファイルの処理に存在するSkiaライブラリのヒープバッファオーバーフローの脆弱性(CVE-2018-6126)が修正された。

“Security vulnerabilities fixed in Firefox 60.0.2, ESR 60.0.2, and ESR 52.8.1” |

| 6月7日 (木) |

脆弱性情報 | Adobe社は、Windows、MacOS、Linux、及びChrome OS用Adobe Flash Playerのセキュリティアップデートを公開した。情報漏えいや任意のコードが実行可能な脆弱性(CVE-2018-4945、CVE-2018-5000、CVE-2018-5001、CVE-2018-5002)が修正された。同社によると既にCVE-2018-5002の脆弱性を悪用した標的型攻撃が確認されており、悪意のあるFlash Playerコンテンツが埋め込まれたOfficeドキュメントがメールにて配送されているとのこと。

“Security updates available for Flash Player | APSB18-19” |

| 6月12日 (火) |

脆弱性情報 | Google Chrome 67.0.3396.87が公開された。Google ChromeのJavaScriptエンジンV8における境界外書き込みの脆弱性(CVE-2018-6149)が修正された。

“Stable Channel Update for Desktop” |

| 6月12日 (火) |

脆弱性情報 | ISCは、同組織が提供するDNSサーバソフトウェアであるBINDにおいて、認証していないクライアントからの再帰問い合わせが許可される脆弱性(CVE-2018-5738)が存在することを公表した。本脆弱性の影響として、DNSリフレクション攻撃に利用される可能性があることや、大量の問い合わせによる負荷が発生するなどの潜在的な問題が存在することが報告されている。

“CVE-2018-5738: Some versions of BIND can improperly permit recursive query service to unauthorized clients” |

| 6月12日 (火) |

脆弱性情報 | OpenSSLプロジェクトは、OpenSSLにTLSハンドシェイク時の鍵生成においてパラメータ検証不備の脆弱性(CVE-2018-0732)が存在することを公表した。脆弱性が悪用された場合、遠隔の第三者よってサービス運用妨害(DoS)攻撃が行われる可能性がある。本脆弱性は重要度がLowであるため、現時点で修正版はリリースされておらず、OpenSSL1.1.0i及びOpenSSL1.0.2pで修正される予定とのこと。なお、GitHub上のリポジトリにて現バージョン(1.1.0、1.0.2)のプログラムの修正コードが公開されている。

“OpenSSL Security Advisory [12 June 2018]” |

| 6月13日 (水) |

脆弱性情報 | Microsoft社は、2018年6月のセキュリティ更新プログラムを公開した。Windows(Windows 7/8.1/10、Windows RT 8.1、Windows Server 2008/2008 R2/2012/2012 R2/2016)、Microsoft Edge、Internet Explorer、Microsoft Office、Microsoft Office Servers及びWeb Apps、ChakraCore、Adobe Flash Playerの脆弱性が修正された。なお、Adobe Flash Playerについては、ゼロデイ脆弱性を修正するため、米国時間6月7日に定例外のアップデートがリリースされている。

「2018 年 6 月のセキュリティ更新プログラム (月例)」 |

| 6月14日 (木) |

その他 | 警察庁は、仮想通貨を採掘するマイニングツールについて、マイニングツールを設置していることを明示せずに自身のサイトに設置した場合、犯罪になる可能性があるとして注意を呼び掛ける記事を公開した。

「仮想通貨を採掘するツール(マイニングツール)に関する注意喚起」 |

| 6月19日 (火) |

脆弱性情報 | phpMyAdmin 4.8.2が公開された。遠隔から任意のコードが実行可能な脆弱性(CVE-2018-12613)などが修正された。

“phpMyAdmin – Security – PMASA-2018-3” “phpMyAdmin – Security – PMASA-2018-4” |

| 6月20日 (水) |

セキュリティ事件 | 国内の公立大学は、メールの不正転送被害により、330件の個人情報の漏えいがあったことを公表した。

「沖縄県立看護大学における電子メールの不正転送被害による個人情報の漏えいについて」 |

| 6月20日 (水) |

セキュリティ事件 | 韓国の仮想通貨取引所のビッサム(Bithumb)社は、サイバー攻撃により約350億ウォン(約35億円)相当の仮想通貨が盗難に遭ったと発表した。しかし、世界中の仮想通貨取引所などの協力や、ホットウォレットからコールドウォレットへの移動により被害が抑えられたとして、28日に最終的な被害額を約190億ウォン(約19億円)へ下方修正した。 |

| 6月20日 (水) |

脆弱性情報 | Cisco Systems社は、同社が提供する複数のセキュリティ製品において脆弱性(CVE-2018-0291、CVE-2018-0292、CVE-2018-0293、CVE-2018-0294、CVE-2018-0295、CVE-2018-0298、CVE-2018-0299、CVE-2018-0300、CVE-2018-0301、CVE-2018-0302、CVE-2018-0303、CVE-2018-0304、CVE-2018-0305、CVE-2018-0306、CVE-2018-0307、CVE-2018-0308、CVE-2018-0309、CVE-2018-0310、CVE-2018-0311、CVE-2018-0312、CVE-2018-0313、CVE-2018-0314、CVE-2018-0330、CVE-2018-0331)が存在することを公表した。重要度がCriticalとなっているCisco NX-OSソフトウェアのNX-API機能の脆弱性(CVE-2018-0301)と、Cisco FXOSソフトウェア及びCisco NX-OSソフトウェアのCisco Fabric Servicesコンポーネントの脆弱性(CVE-2018-0304、CVE-2018-0308、CVE-2018-0312、CVE-2018-0314)を含む、複数の脆弱性が修正された。

“Cisco Event Response: June 2018 Cisco FXOS and NX-OS Software Security Advisory Collection” |

| 6月22日 (金) |

セキュリティ事件 | 国内の国立大学は、フィッシングメールによって2件のセキュリティ被害が発生したことを公表した。1件は不正に入手されたパスワードにより本人に成りすまされ、大量の迷惑メールが送信された。もう1件はメールの不正転送設定によって、計397通のメールが外部へ転送され、メールアドレスを含む個人情報が漏えいした。

「フィッシングメール被害の報告及び個人情報等の漏えいに関するお詫び」 |

| 6月22日 (金) |

セキュリティ事件 | ある商工会議所は、主催セミナーの申し込み用サイトの管理者画面が外部からアクセス可能な状態にあり、セミナー参加者名簿が第三者に流出したことを公表した。流出した情報には、6,016件の個人情報が含まれているとのこと。

「弊所主催セミナー等の申込データの情報流出について」 |

| 6月22日 (金) |

その他 | 内閣府は、知的財産戦略本部検証・評価・企画委員会のタスクフォースを立ち上げ、インターネット上の海賊版対策に関する検討会議を開催した。

「知的財産戦略本部検証・評価・企画委員会 インターネット上の海賊版対策に関する検討会議(タスクフォース)(第1回)議 事 次 第」 |

| 6月25日 (月) |

その他 | Wi-Fi Allianceは、Wi-Fiセキュリティ新規格であるWPA3を公表した。WPA3では、WPA2で発見された脆弱性への対応や、Simultaneous Authentication of Equals(SAE)と呼ばれる暗号化鍵を安全に交換するためのプロトコルが追加されるなど、WPA2に比べセキュリティ面で強化された内容となっている。

“Wi-Fi Alliance® introduces Wi-Fi CERTIFIED WPA3™ security” |

| 6月26日 (火) |

セキュリティ事件 | 海外のホテル予約サイト運営会社は、同社の管理するサーバに部外者による不正アクセスがあり、宿泊施設の予約個人情報及び暗号化されたクレジットカード情報が流出したことを発表した。ホテル予約サイト運営会社の発表に伴い、複数の宿泊施設の運営会社が情報流出を公表した。また、日本国内の宿泊施設からの個人情報流出も確認されており、GDPR(General Data Protection Regulation 一般データ保護規則)に違反する可能性が指摘されている。

「ファストブッキングサーバーへの不正アクセスによる 個人情報および暗号化されたクレジットカード情報の流出について」 |

| 6月26日 (火) |

脆弱性情報 | Mozilla Firefox 61.0が公開された。バッファオーバーフローの脆弱性(CVE-2018-12359)や、Use After Freeの脆弱性(CVE-2018-12360)などが修正された。

“Version 61.0, first offered to Release channel users on June 26, 2018” |

| 6月26日 (火) |

脆弱性情報 | Joomla 3.8.9及び3.8.10をリリースした。3.8.9では、言語変更用のモジュールに存在するクロスサイトスクリプティングの脆弱性及びPHP 5.3を使用した場合に有効なクラス名をチェックする処理におけるローカルファイルインクルードの脆弱性が修正された。3.8.10では、3.8.9を使用したWindowsプラットフォームにおける不具合が修正された。

“Joomla 3.8.9 Release” “Joomla 3.8.10 Release” |

| 6月26日 (火) |

その他 | 米司法省は、ダークWebで違法商品の販売を行っていた35人以上を逮捕したと公表した。

“First Nationwide Undercover Operation Targeting Darknet Vendors Results in Arrests of More Than 35 Individuals Selling Illicit Goods and the Seizure of Weapons, Drugs and More Than $23.6 Million” |

| 6月27日 (水) |

セキュリティ事件 | Proton Technologies社は、同社が運営している暗号メールサービスのProtonMailがDDoS攻撃を受け、一時的にサービスが停止したことを公表した。

“A brief update regarding ongoing DDoS incidents” |

| 6月27日 (水) |

その他 | 文部科学省は、国内の6つの大学が今年4月から6月の間にフィッシングメールの被害に遭い、大量の個人情報が流出したことを受け、全国の大学に対して対策を強化するよう注意喚起を行った。 |

| 6月28日 (木) |

脆弱性情報 | VMware社は、同社が提供するVMware ESXi、VMware Workstation、VMware Fusionのアップデートを公開した。領域外のメモリ参照の脆弱性(CVE-2018-6965、CVE-2018-6966、CVE-2018-6967)が修正された。脆弱性が悪用された場合、一般のユーザ権限で仮想マシンがクラッシュさせられたり、情報が漏えいする恐れがある。

“VMSA-2018-0016 VMware ESXi, Workstation, and Fusion updates address multiple out-of-bounds read vulnerabilities” |

| 6月29日 (金) |

セキュリティ事件 | Gentoo Foundationは、GitHubで使用しているGentoo GitHub Organization(組織アカウント)が不正アクセスを受け、Gentoo開発者の組織アカウントへのアクセス権限がすべて削除され、リポジトリに不正なコミットを行われるなどの被害を受けたことを公表した。

“Incident Status” “Project:Infrastructure/Incident Reports/2018-06-28 Github” |

1. Europol, ‘ANDROMEDA BOTNET DISMANTLED IN INTERNATIONAL CYBER OPERATION’(2017/12/04)https://www.europol.europa.eu/newsroom/news/andromeda-botnet-dismantled-in-international-cyber-operation

2. 警察庁, 仮想通貨を採掘するツール(マイニングツール)に関する注意喚起(2018/6/14)https://www.npa.go.jp/cyber/policy/180614_2.html

3. 株式会社インターネットイニシアティブ, Internet Infrastructure Review(IIR)Vol.27 1.4.1 悪質化するPUA(2015/5/27)https://www.iij.ad.jp/dev/report/iir/027/01_04.html

4. Wi-Fi Alliance, ‘Wi-Fi Alliance® introduces Wi-Fi CERTIFIED WPA3™ security’(2018/6/25)https://www.wi-fi.org/news-events/newsroom/wi-fi-alliance-introduces-wi-fi-certified-wpa3-security