- 2018年8月観測レポートサマリー

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

2018年8月観測レポートサマリー

当月もDDoS攻撃やマルウェアを利用した攻撃など、様々な攻撃活動を観測していますが、全体の傾向は大きく変わりませんでした。

DDoS攻撃においては、最大通信量は15.17Gbps(前月25.24Gbps)、1日あたりの件数は14.87件(前月20.68件)と、前月よりも通信量・件数の双方において減少していました。DDoSを除くインターネットからの攻撃においては、Netis社及びNetcore社製ルータの脆弱性を狙った攻撃が、IPS/IDSにおいて観測した攻撃全体の約8割を占めていました。また、当月はD-Link社、Huawei社、Realtek社製ルータをMirai亜種に感染させることを試みる攻撃も見られ、ルータを狙った攻撃が引き続き多く観測されています。

Webサイト閲覧における通信からは、WordPressを利用したWebサイトへのアクセス時に不正に埋め込まれた、外部サイトに設置されたJavaScriptにアクセスする動作が多く検出されています。また、受信メールにおけるマルウェア添付の観点では、前月の観測レポートでも紹介した、Microsoft ExcelのWebクエリで使用される「.iqy」ファイルを多く検出しています。当月観測したメールには件名が日本語のものもあり、「.iqy」ファイルが日本人を狙った攻撃にも使用されていることが分かります。

当月は多数のユーザに利用されているWebサービスが第三者によって不正にアクセスされ、高額な商品が購入される事件が話題となりました。また、LinuxカーネルやGhostscriptなど、広く使用されているソフトウェアにおける脆弱性も複数発見されました。そして、当月はTLS 1.3が正式版として公開されるなど、セキュリティ技術面でも動きがあった月でした。

DDoS攻撃の観測情報

IIJではIIJマネージドセキュリティサービスやバックボーンなどでDDoS攻撃に対処しています。本項では、IIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

2018年8月には1日あたり14.87件のDDoS攻撃を観測しており、最も大規模な攻撃は15.17Gbpsでした。DDoS攻撃の回数・規模ともに前月と比べると減少しています。

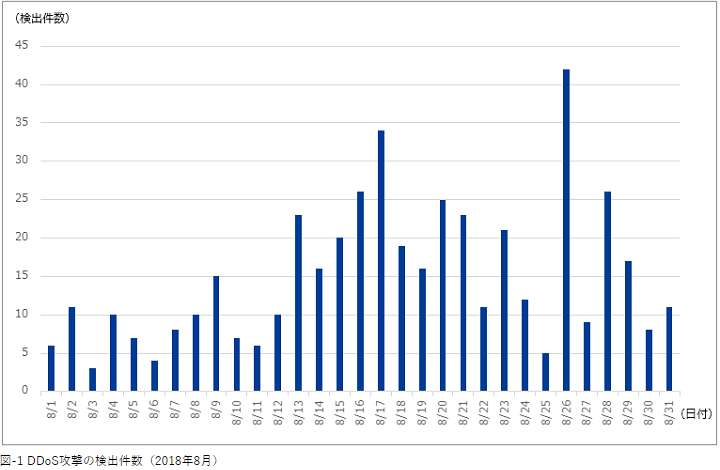

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は461件であり、1日あたりの件数は14.87件でした。期間中に観測された最も規模の大きい攻撃では、最大336万ppsのパケットによって15.17Gbpsの通信量が発生しました。この攻撃は主にUDPと、トンネルプロトコルであるGREを利用したFlood攻撃でした。

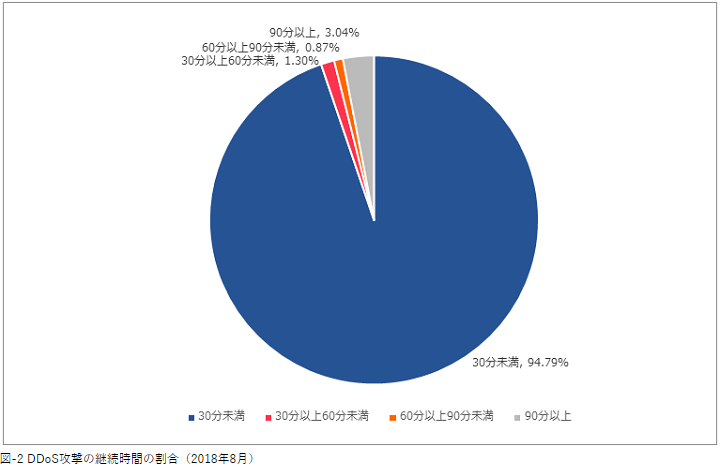

攻撃の継続時間

以下に今回の対象期間で検出した、DDoS攻撃の継続時間の割合を示します。

攻撃の継続時間は、30分未満が94.79%、30分以上60分未満が1.30%、60分以上90分未満が0.87%、90分以上が3.04%でした。今回最も長く継続した攻撃は2時間32分に渡るもので、この攻撃ではHTTP通信及びHTTPS通信が用いられていることを確認しております。

IIJマネージドセキュリティサービスの観測情報

本項では、IIJマネージドセキュリティサービスのうち、IIJマネージドIPS/IDSサービスで観測した当月中の攻撃を取りまとめました。

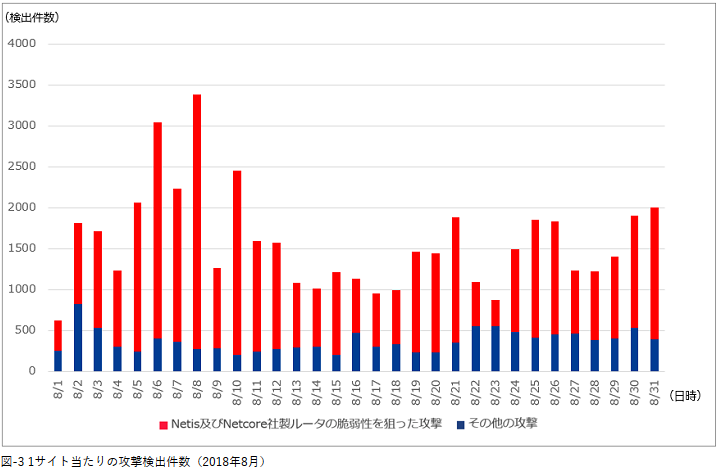

以下に今回の対象期間で検出した、1サイトあたりの攻撃検出件数を示します。

先月から引き続き、Netis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。検出した当該攻撃の大半が先月と同様、当該ルータの脆弱性を悪用し、最終的にはMiraiの亜種に感染させる攻撃であることを確認しています。

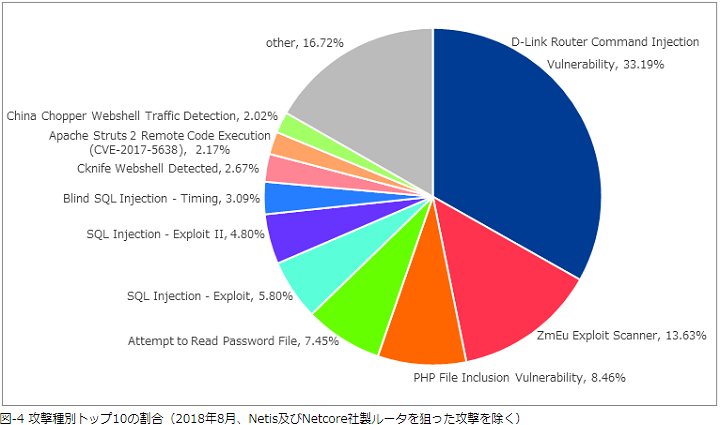

次に、今回の対象期間に検出した攻撃種別トップ10の割合を示します。なお、Netis及びNetcore社製ルータの脆弱性を狙った攻撃が全体の約8割を占めていることから、以下のグラフからはそれを除外しています。

2つの脆弱性に対する探索を除くと、D-Link Router Command Injection Vulnerabilityを多く観測しました。当該シグネチャではD-Link社製ルータの脆弱性を狙った攻撃通信を検出します。SOCでは、この攻撃通信に含まれるマルウェアの配布元URLを調査しました。その際に取得した一部の検体を分析し、Miraiの亜種であることを確認しました。その中にはD-Link社製ルータ以外に、半導体メーカであるRealtek社が提供するSDKに存在する脆弱性(CVE-2014-8361)や、日本では販売されていない製品が対象ですが、Huawei社製のルータに存在する脆弱性(CVE-2017-17215)を攻撃の対象としたものも含まれていました。

D-Link社製ルータの脆弱性を利用したMiraiの亜種による感染を試みる通信の多くは、送信元がエジプト、ロシア、ベトナムでした。また、当該シグネチャで検知された攻撃通信の特徴は、以下の8つのUser-Agentを使用していることを確認しています。

- Gemini/2.0

- Hakai/2.0

- Hello, World

- LMAO/2.0

- Ronin/2.0

- Shinka/1.0

- Shinka/2.0

- Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/51.0.2704.103 Safari/537.36

D-Link社製ルータの脆弱性を利用した攻撃の内、多く観測したUser-AgentはGemini/2.0とShinka/1.0、Hakai/2.0、LMAO/2.0でした。中でも攻撃元がロシアである場合に多く利用されていたUser-AgentはGemini/2.0とShinka/1.0で、エジプトの場合はHakai/2.0とLMAO/2.0、ベトナムの場合はHakai/2.0と偏りがあることを確認しています。

上記の内、1つは正規のWebブラウザが使用するUser-Agentですが、既に古いバージョンであり、一般的なユーザによるWeb閲覧でこのUser-Agentが利用されることは少ないと考えられます。また、それ以外のUser-Agentはその名前から、一般的なWebブラウザでは無いことが分かります。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

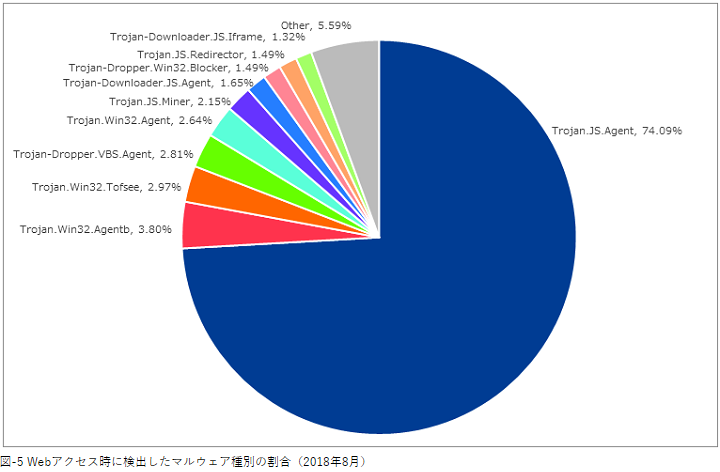

以下に今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

先月に引き続き、Trojan.JS.Agentが全体の過半数を占めました。検出割合に大きな変化はありませんが、前月で頻繁に検出していた特定のWebサイトでの検出が収束したことにより、Trojan.JS.Agentの検出件数は5割程度減少しました。検出したWebサイトの多くはWordPressを利用したサイトであり、先月と同様に、外部サイトに設置された悪意のあるJavaScriptを読み込むコードが含まれたものでした。

メール受信時におけるマルウェア検出

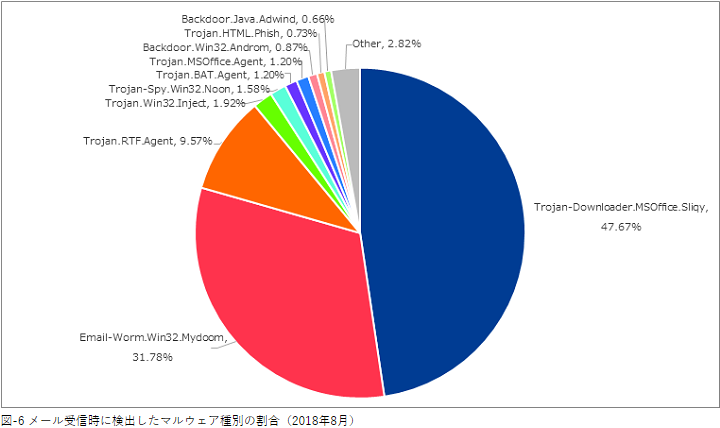

以下に今回の対象期間において、メール受信時に検出したマルウェア種別の割合を示します。

先月に引き続きTrojan-Downloader.MSOffice.Sliqyを多く検出しました。このマルウェアは特定の日にまとまって検出されており、8月10日と8月15日の2日間で全体の98%を占めます。特定の日付に検出が集中する特徴は先月と同様で、週や曜日に一部共通性が見られます。また、その他の共通点として、件名と添付ファイル名が一致するものが引き続き多く見られました。

なお、当月はTrojan-Downloader.MSOffice.Sliqyが検出されたメールの中に、日本語の件名を持つものがわずかながら含まれました。以下に例を示します。

- FW: 写真送付の件

- Fw: 時間あるときでもお願いします

- 配信不能最終通知?

上記の日本語の件名を持つメールには、拡張子が「.iqy」または「.xls」で、英数字の名前を持ったファイルが添付されていることを確認しています。拡張子が「.iqy」のファイルの詳細については、先月の観測レポートをご覧ください。また、拡張子が「.iqy」のファイルでマルウェアをダウンロードするのに用いられるWebクエリの機能は、拡張子が「.xls」のスプレッドシートに組み込むことも可能です。そのため、ファイルの拡張子は異なりますが両者は同じ攻撃手法が用いられているものと考えられます。

セキュリティインシデントトピック

ここでは、SOCが期間中に収集・分析した情報の中から、主要なトピックについて示します。

二段階認証の導入と利用について

NTTドコモ社は、自社が運営するオンラインショップで複数のアカウントに対する不正アクセスがあったことを公表しました 1。この不正アクセスにより、一部のアカウントで第三者により携帯端末が購入されるなどの被害が確認されています。アカウント情報が不正に取得された際の対策として、NTTドコモ社は利用者に二段階認証(二要素認証)の利用を呼び掛けています。

二段階認証では、IDやパスワードなどの認証情報を入力すると正規ユーザへ通知が行われ、一段階目で使用した情報とは別の認証情報が要求されます。多くの場合、これらの認証方法の組み合わせは多要素認証という考え方をもとに検討されています。NIST(アメリカ国立標準技術研究所)は、2017年6月にデジタル認証全般に関するガイドラインとして「Digital Identity Guidelines」を発表しています。この中で、多要素認証を以下のうち2つ以上の要素を併用して実現するものとして定義しています 2。

- something you know(利用者が知っている情報)

- something you have(利用者が所持している情報)

- something you are(利用者自身の情報)

ID、パスワードの認証は「利用者が知っている情報」となり、SMS(ショートメッセージサービス)でセキュリティコードを受信する方法は「利用者が所持している情報」に該当します。また、「利用者自身の情報」には指紋や静脈などの生体情報が利用されます。多くの場合、「利用者が知っている情報」と「利用者が所持している情報」が認証情報として使用されます。

近年、利用時に認証を必要とするWebサイトで二段階認証を採用しているケースが多く見られるようになりました。認証に用いられる方法は各Webサイトで異なりますが、一般的に利用されている認証手段の1つがSMSを利用する方法です。一段階目の認証に成功した場合、セキュリティコードを含むSMSメッセージが携帯端末に送信され、ユーザは認証画面にそのコードを入力することで本人確認を行います。この認証方式はセキュリティコードの送信先を予めWebサイトに登録しておくだけで利用することができます。仮に、IDやパスワードなどの認証情報が漏えいした場合でも、第三者による不正アクセスを防ぐことが可能です。

「Digital Identity Guidelines」中の「800-63B」では、SMS、Voice over IP(VoIP)、電子メールなど、特定のデバイス所持を証明しない方法による二段階認証は非推奨としています 3。例えばSMSであれば、メッセージを盗み見る、電話の転送設定をする、プロトコルの脆弱性を悪用するなど、第三者がSMSメッセージを傍受する手法が存在することが報告されており、漏えいの可能性が指摘されているためです。一方で、多少の問題が指摘されている手法でも、二段階認証を用いるとパスワードの漏えいに起因する不正アクセスは防止できるため、何も設定しない場合と比較するとセキュリティレベルが大きく向上します。そのため、ご利用のWebサイトにおいて二段階認証が設定可能な場合は、積極的に利用されることをお勧めします。

Ghostscriptの-dSAFERオプションにおける脆弱性

8月21日にArtifex Software社が提供するGhostscriptにおいて、「-dSAFER」オプションに脆弱性があることが公表されました 4。本脆弱性を悪用することで、リモートからの任意コード実行が可能です。また、この脆弱性は、Ghostscriptだけでなく、画像処理ソフトウェアであるImageMagickなど、内部でGhostscriptを利⽤するソフトウェアも影響を受けます。ImageMagickはWebサイトにおける画像変換などに広く利⽤されており、影響範囲が大きいものと考えられることから、JPCERT/CCからも注意喚起が出されています 5。既に実証コード(PoC、Proof of Concept)が公開されており、悪用可能であることを確認しています。

GhostscriptはPostScriptとPDFの出力や画像変換ができるソフトウェアであり、Webアプリケーションにも利用されています。Ghostscriptの「-dSAFER」オプションはGhostscriptの入出力を制限するオプションです。Ghostscriptはパイプ機能(プログラムの入出力を別のプログラムとやり取りする機能)を持っており、シェルへコマンドをパイプすることにより、Ghostscriptから任意コマンドの実行が可能です。このパイプ機能が悪用される可能性があり、「-dSAFER」オプションを有効化することで、パイプ機能を利用した任意コマンドの実行を制限することができます。標準では「-dSAFER」オプションは無効であり、Ghostscriptを内部的に利用するソフトウェアでは多くの場合、「-dSAFER」オプションを有効化してGhostscriptを利用します。しかし、今回公表された脆弱性を悪用されると、「-dSAFER」オプションを有効化していても、「-dSAFER」オプションを迂回されてしまいます。攻撃者は本脆弱性を悪用するプログラムをターゲットとなるホストに処理させることで、Ghostscriptの「-dSAFER」オプションを迂回し、任意のコードを実行することができます。

現在はArtifex Software社から修正バージョンが公開されています 6。脆弱性が存在するバージョンをご使用の場合は、ソフトウェアの更新を推奨いたします。

TLS 1.3の公開

8月10日、IETF(Internet Engineering Task Force)はTransport Layer Security(TLS)1.3をRFC 8446として公開しました 7 8。TLS 1.3は策定から公開まで約4年の歳月がかけられており、TLS 1.2から安全面、速度面の向上が期待されています。

TLS 1.3では、脆弱性を存在するため危険であるとされていた再ネゴシエーション機能、圧縮機能が廃止されました。また、TLS 1.3で利用される鍵交換アルゴリズムはECDHE(Elliptic Curve Diffie-Hellman key exchange Ephemeral)などのForward Secrecy(前方秘匿性)に対応しているアルゴリズムに限定されています。Forward Secrecyとは、秘密鍵が漏洩しても過去に行われた暗号化通信の秘匿性が守られる特性です。TLS 1.3で有効な鍵交換アルゴリズムはセッション毎に利用する一時的な鍵を生成し使い捨てるため、セッション内で利用している鍵が漏洩しても、影響範囲をそのセッションのみにとどめることができます。その他にも、老朽化した暗号化アルゴリズムの廃止、認証付き暗号(AHEAD)の利用必須化、ハンドシェイクの一部暗号化など、TLS 1.2と比べて安全性が向上しています。

また、セッション再開時のハンドシェイクが効率化されていることも特徴のひとつとして挙げられます。ハンドシェイクとは暗号化通信を確立するための手順です。TLS 1.2におけるセッション再開では、通信相手を認証後に暗号化通信を開始するため、暗号化通信を開始するまでに少なくとも1回は通信を往復する必要があります。これに対し、TLS 1.3ではセッション再開時から暗号化通信を開始することができるため、TLS 1.2よりも速くセッション再開することができます。

TLS 1.3への対応は既に進められており、WebブラウザであるFirefoxやGoogle ChromeではTLS 1.3のドラフト版に対応しています。また、9月11日に公開されたOpenSSL 1.1.1は、TLS 1.3のサポートを主要な変更として挙げています 9。TLS 1.3への移行が開始している一方で、TLS 1.0、TLS 1.1といった、古いTLSの廃止も進められています。WebサーバやメールサーバなどでTLS 1.0、TLS 1.1を利用している場合は、より新しいバージョンへの移行をお勧めします。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 8月4日 (土) |

セキュリティ技術 | ハッシュ解析ツールの開発者は、無線LANで使用するWPA PSK(事前共有鍵)パスワードを解読するための新しい手法を公表した。これまでは解読に際して、WPAの認証過程で使用される「EAPOL」と呼ばれる認証プロトコルの、4-wayハンドシェイクの通信をキャプチャしておくことが必要であったが、新しい手法ではEAPOLの単一フレームで解析が可能になるとのこと。ただし、ハッシュ解析処理においては既知の手法を用いる必要があるため、パスワード解読の脅威は大きく変化しないと考えられる。

“New attack on WPA/WPA2 using PMKID” |

| 8月5日 (日) |

セキュリティ事件 | 台湾の大手半導体メーカーは、マルウェア感染によって製造システムに影響が生じたことを公表した。マルウェア除去が不十分な機器をシステムに接続してしまったことで感染が広がり、複数の工場が一時停止した。8月5日時点で感染の影響を受けたシステムの約80%が復旧しており、8月6日に完全回復を見込んでいるとのこと。

“TSMC Details Impact of Computer Virus Incident” |

| 8月6日 (月) |

脆弱性情報 | CERT/CCは、LinuxカーネルにおけるTCPセグメント処理及び、FreeBSDにおけるTCPデータ構造において、サービス運用妨害(DoS)の脆弱性(Linux:CVE-2018-5390、FreeBSD:CVE-2018-6922)があることを公表した。この攻撃は「SegmentSmack」と名付けられている。LinuxカーネルではTCPセッション中の「tcp_collapse_ofo_queue()」や「tcp_prune_ofo_queue()」という、処理に長時間を要する関数が引き金となり、サービス運用妨害(DoS)攻撃が可能となる。またFreeBSDではTCPデータ構造の再構築アルゴリズムが非効率であるため、特別なパケットを送信することによりサービス運用妨害(DoS)攻撃が可能となる。

“Vulnerability Note VU#962459 Linux Kernel TCP implementation vulnerable to Denial of Service” |

| 8月6日 (月) |

脆弱性情報 | Mozilla社は、Thunderbird 60.0を公開した。Thunderbird 52系統からのメジャーバージョンアップとなる。このバージョンではメール本文の処理・表示エンジンが更新されており、ユーザインタフェースも刷新されている。このバージョンをインストールすると、Thunderbird 60と互換性が無いアドオンは自動的に無効化される。複数のセキュリティ修正が含まれているものの、本バージョンへはThunderbird 52以前から自動更新はされず、Webページからインストーラをダウンロードした上でインストールする必要がある。

“Thunderbird Release Notes Version 60.0, first offered to channel users on August 6, 2018” “Mozilla Foundation Security Advisory 2018-19” |

| 8月7日 (火) |

脆弱性情報 | 国内のコンピュータ周辺機器メーカは、自社のネットワークカメラにおいて複数の脆弱性(CVE-2018-0661、CVE-2018-0662、CVE-2018-0663)を修正するファームウェアアップデートを公表した。攻撃者はこれらの脆弱性を利用して、認証情報の漏えい、任意のコード実行が可能となる。

「弊社ネットワークカメラにおける複数の脆弱性について」 |

| 8月7日 (火) |

脆弱性情報 | VMware社は、Horizon Connection Server、Horizon Agent及びHorizon ClientのMessage Frameworkの領域外メモリ参照脆弱性(CVE-2018-6970)を修正するセキュリティアップデートを公表した。

“VMSA-2018-0019 Horizon 6, 7, and Horizon Client for Windows updates address an out-of-bounds read vulnerability” |

| 8月10日 (金) |

セキュリティ技術 | IETFは、Transport Layer Security(TLS)1.3をRFC 8446として公開した。接続を確立させる処理であるハンドシェイクの大部分が暗号化されたり、脆弱性があるとされた技術が削除されたりすることで、安全性が向上したとされている。また、ハンドシェイク処理が簡素化されたことで、クライアントとサーバ間におけるデータ往復時間が削減され、処理が高速化されたという。

“The Transport Layer Security (TLS) Protocol Version 1.3” “TLS 1.3” |

| 8月12日 (日) |

脆弱性情報 | チェック・ポイント・ソフトウェア・テクノロジーズ社のセキュリティ研究者は、FAX通信規格であるT.30でカラーFAXを送受信する際のJPEGデータ処理実装において脆弱性を持つFAX機器が存在し、スタックベースのバッファオーバーフローにより任意のコード実行が可能であることを公表した。同社の研究者は、本脆弱性を「Faxploit」と名付けている。一部海外製品のカラーFAX対応FAX機器、複合機が本脆弱性の対象となるとのこと。HP社は、本脆弱性を修正するファームウェアアップデートを1日に公表している。

“Faxploit: Sending Fax Back to the Dark Ages” “HPSBHF03589 rev. 4 – HP Ink Printers Remote Code Execution” |

| 8月14日 (火) |

脆弱性情報 | Adobe社は、Adobe Acrobat及びAdobe Flash Playerのセキュリティアップデートを公表した。このアップデートにより任意のコード実行や情報漏えいなどの脆弱性が修正された。

“Security updates available for Flash Player | APSB18-25” “Security Bulletin for Adobe Acrobat and Reader | APSB18-29” |

| 8月14日 (火) |

脆弱性情報 | VMware社は、VMware Workstation及びVMware Fusionの脆弱性(CVE-2018-6973)を修正するアップデートを公表した。攻撃者はこの脆弱性を利用してe1000ネットワークドライバへの領域外メモリへの書き込みが可能となる。

“VMSA-2018-0022 VMware Workstation and Fusion updates address an out-of-bounds write issue” |

| 8月14日 (火) |

脆弱性情報 | CERT/CCは、Linuxカーネルバージョン3.9以降はIPフラグメントが行われたパケットを再構築する処理において、特別に細工されたパケット列を処理した場合に発生する、サービス運用妨害(DoS)の脆弱性(CVE-2018-5391)があることを公表した。6日に公表された脆弱性と併せて、「FragmentSmack」と名付けられている。

“Vulnerability Note VU#641765 Linux kernel IP fragment re-assembly vulnerable to denial of service” |

| 8月14日 (火) |

その他 | NTTドコモ社は、顧客のdアカウントへの不正ログインに対する注意喚起を行った。不正ログインの対策として、「二段階認証」の利用を呼びかけている。今回の注意喚起は、第三者がdアカウントへ不正にログインし、ドコモオンラインショップからスマートフォンなどの商品を購入していたことを確認したのが発端となっている。

「不正なアクセス対策としての「2段階認証」ご利用のお願い」 |

| 8月15日 (水) |

脆弱性情報 | Microsoft社は、2018年8月のセキュリティ更新プログラムを公表した。この更新プログラムにより、任意のコードが実行可能となる脆弱性など複数の脆弱性が修正された。

「2018 年 8 月のセキュリティ更新プログラム (月例)」 |

| 8月15日 (水) |

脆弱性情報 | Qualysのセキュリティ専門家によって、OpenSSHにリモートから接続試行したユーザ名がホスト上に存在しているか確認可能となる脆弱性(CVE-2018-15473)が発見された。細工されたSSHのユーザ認証リクエストに対する応答結果より、当該ユーザの有無を確認されてしまう恐れがあるとのこと。

“CVE – CVE-2018-15473” |

| 8月16日 (木) |

セキュリティ事件 | 国内の大手電気通信事業者は、自社が提供するサービスに対し、パスワードリスト攻撃による不正ログインがあったことを公表した。これにより7,131件のユーザの住所、氏名、性別、電話番号、生年月日、メールアドレスなどが閲覧された可能性がある。

「eoIDに対する不正なログインについて」 |

| 8月20日 (月) |

セキュリティ事件 | 米大手通信会社は、同社に対して不正アクセスがあり、過半数の顧客の氏名、請求先の郵便番号、電話番号、メールアドレス、アカウント種別(プリペイド・ポストペイ)などの情報が流出した可能性あることを公表した。

“Customer Security” |

| 8月21日 (火) |

脆弱性情報 | Adobe社は、画像編集ソフトであるPhotoshop CCに脆弱性(CVE-2018-12810、CVE-2018-12811)があり、これらを修正するアップデートを公表した。攻撃者はこれら脆弱性を利用して現在のユーザの権限で任意のコードが実行可能である。

「Adobe Photoshop CC に関するセキュリティアップデート公開 | APSB18-28」 |

| 8月21日 (火) |

脆弱性情報 | CERT/CCは、GhostscriptのPostScriptによる危険な操作を制限するための「-dSAFERオプション」に、任意のコード実行が可能となる脆弱性が存在することを公表した。本脆弱性はGhostscriptを直接実行する場合のみでなく、アプリケーションなどからGhostscriptが実行される場合でも同様に影響を受けるとのこと。

“Vulnerability Note VU#332928 Ghostscript contains multiple -dSAFER sandbox bypass vulnerabilities” |

| 8月22日 (水) |

脆弱性情報 | Apache Software Foundationは、Apache Struts 2のリモートからコード実行が可能となる脆弱性(S2-057/CVE-2018-11776)を修正するアップデートを公表した。既に実証コードが公開されている。本脆弱性は、Strutsの設定で、URLの最後のスラッシュ前までをnamespaceとして扱うかを指定するalwaysSelectFullNamespaceがTrue(デフォルトはfalse)に設定されており、Strutsの設定ファイルにおいてnamespaceの属性を設定しないかワイルドカードを利用している場合、外部から細工されたHTTPリクエストを用いて任意のコードを実行される可能性がある。

“S2-057” |

| 8月27日 (月) |

脆弱性情報 | CERT/CCは、Microsoft Windowsタスクスケジューラにおいて脆弱性が存在することを公表した。同タスクスケジューラのALPC(Advanced LocalProcedure Call)処理に不具合が存在することで、認証済みユーザがACLで保護されたファイルへの書き込みが可能となる。結果、ハードリンクを作成することで任意のファイルへアクセス可能となり、パーミッションを変更することでSYSTEM権限を取得される恐れがある。

“Vulnerability Note VU#906424 – Microsoft Windows task scheduler contains a local privilege escalation vulnerability in the ALPC interface” |

| 8月27日 (月) |

その他 | 独立行政法人情報処理推進機構(IPA)は、細工したメールのやりとりにより攻撃者の用意した口座へ送金させる詐欺の手口である「ビジネスメール詐欺(BEC)」について、IPAへ情報提供があった日本語の文面によるBECの事例及び攻撃の手口を解説したレポートを公開した。今後、日本語によるBECが増加した場合、海外との取引や英語メールのやりとりがない国内の一般企業・組織も被害にあう可能性があるとして注意喚起を行った。

「【注意喚起】偽口座への送金を促す“ビジネスメール詐欺”の手口(続報)」 |

| 8月29日 (水) |

脆弱性情報 | ヤマハ社は、同社で販売するルータのアップデートを公表した。スクリプトインジェクションの脆弱性(CVE-2018-0665、CVE-2018-0666)が修正された。

「「ヤマハ製の複数のネットワーク機器における複数のスクリプトインジェクションの脆弱性」について 」 |

Notes:

- NTTドコモ, 「不正なアクセス対策としての「2段階認証」ご利用のお願い」,

https://www.nttdocomo.co.jp/info/notice/page/180814_00_m.html, 2018/8/14 ↩ - National Institute of Standards and Technology, “NIST Special Publication 800-63-3, Digital Identity Guidelines”,

https://pages.nist.gov/800-63-3/sp800-63-3.html, 2017/06 ↩ - National Institute of Standards and Technology, “NIST Special Publication 800-63B, Digital Identity Guidelines”,

https://pages.nist.gov/800-63-3/sp800-63b.html, 2017/06 ↩ - CERT/CC, “Vulnerability Note VU#332928 Ghostscript contains multiple -dSAFER sandbox bypass vulnerabilities”,

https://www.kb.cert.org/vuls/id/332928, 2018/8/21 ↩ - JPCERT/CC, 「Ghostscript の -dSAFER オプションの脆弱性に関する注意喚起」,

https://www.jpcert.or.jp/at/2018/at180035.html, 2018/8/22 ↩ - Artifex Software Inc., “Version 9.24 (2018-09-03)”,

https://www.ghostscript.com/doc/9.24/News.htm, 2018/9/3 ↩ - IETF, “TLS 1.3”,

https://www.ietf.org/blog/tls13/, 2018/8/10 ↩ - IETF, “The Transport Layer Security (TLS) Protocol Version 1.3” (RFC 8446),

https://tools.ietf.org/html/rfc8446, 2018/8 ↩ - OpenSSL Foundation, Inc., “OpenSSL 1.1.1 Is Released”,

https://www.openssl.org/blog/blog/2018/09/11/release111/, 2018/9/11 ↩