- 2019年1月観測レポートサマリー

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2019年1月観測レポートサマリー

本レポートでは2019年1月の1ヵ月間に発生した事案についてまとめています。

まず、DDoS攻撃については件数においては大きな変動がみられませんでしたが、長時間にわたって100Mbps程度の小規模なSYN Flood攻撃を行いながら、短時間で15Gbps程度のDNS Amplificationを行う複合的な攻撃を観測しています。DDoS攻撃を除くインターネットからの攻撃においては、Netis及びNetcore社製ルータの脆弱性を狙った攻撃が全体の過半数を占めていました。それに加えてphpMyAdminの脆弱性の有無を調査するスキャン活動、OSのパスワード情報を窃取することを目的とした攻撃、PHPを用いてファイルの読み込みを試行する攻撃などを多く観測しています。

Webサイト閲覧における通信では、マルウェアの検出数が前月の5分の1まで減少していました。検出の内容としては、Webサイトの改ざんにより設置したJavaScriptを利用して悪意のあるWebサイトへリダイレクトさせる攻撃が全体の約半数を占めており、改ざんされたサイトの大半がWordPressを利用したサイトであったことを確認しています。メールにおいては、依然としてワーム型ウイルスであるMydoomを多く検出しています。

当月もSQLインジェクションによるWebサーバの改ざんや、世界規模のDNS改ざん、ファイル共有サービスによる個人情報流出など様々なセキュリティインシデントが報道されており、2019年の現在も過去に幾度となく発生したセキュリティインシデントが繰り返されている状況にあります。繰り返し発生するインシデントに対応するためには、脆弱性の管理やITインフラの設定を改めて確認するなど、基本的な対策を確実に実施することが重要です。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。ただし、規模の大小や期間などから、攻撃先が特定可能な事案についてはこの集計から除いています。

攻撃の検出件数

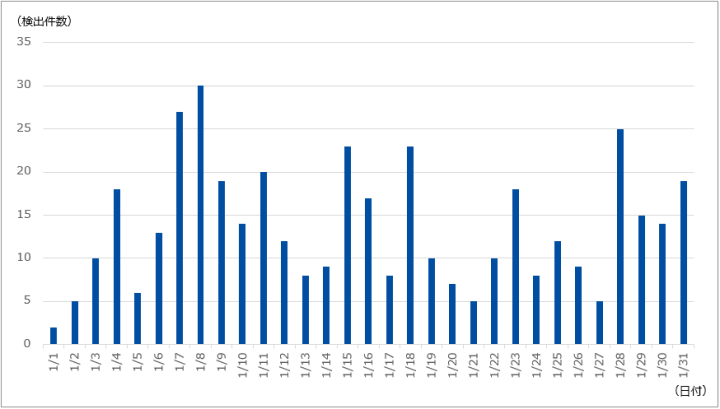

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は421件であり、1日あたりの件数は13.58件でした。期間中に観測された最も規模の大きい攻撃では、最大179万ppsのパケットによって17.38Gbpsの通信量が発生しました。この攻撃は主にDNSを用いたUDP Amplificationでした。

当月最も長く継続した攻撃は3時間20分にわたるもので、SYN Flood攻撃とLDAPを用いたUDP Amplificationの複合的な攻撃を観測しています。SYN Flood攻撃は100Mbps前後の比較的小規模な攻撃通信を観測時間の3時間20分間で継続的に発生していました。UDP Amplificationは観測期間のうち30分間程度の短時間で発生しており、攻撃の規模は最大で15Gbps程度を記録していました。

なお、前月まで掲載しておりました攻撃の継続時間のグラフにつきまして、今月以降は掲載を取りやめさせていただきます。

IIJマネージドセキュリティサービスの観測情報

IIJマネージドIPS/IDSサービスでは、今月もNetis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。当該攻撃の検出は、検知シグネチャが追加された2018年6月中旬から毎日継続していますが、2018年11月以降、その検出数は減少傾向にあります。これは日毎の検出量が漸減していることが要因です。また、ルータの脆弱性を悪用し、Mirai亜種に感染させるという目的に変化は見られません。

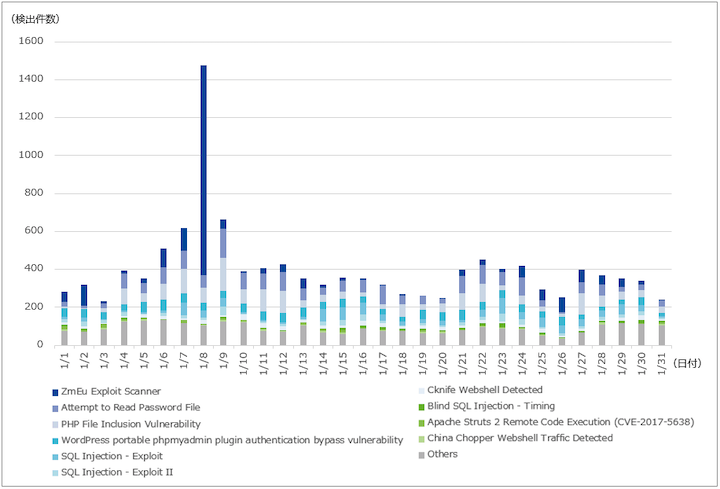

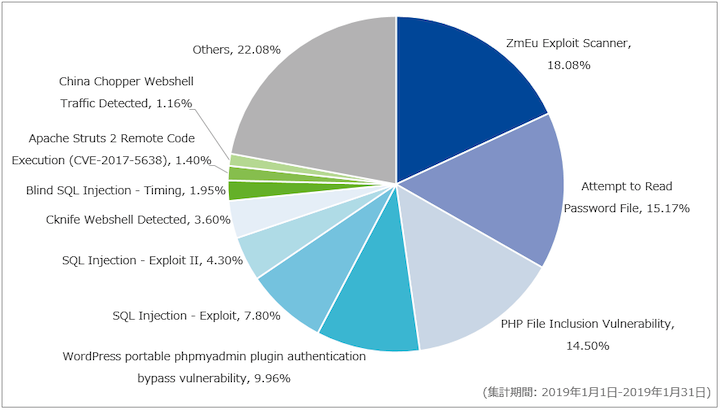

以下に、今回の対象期間に検出した攻撃種別の1サイト当たりの攻撃検出件数と攻撃種別トップ10の割合を示します。なお、前述のNetis及びNetcore社製ルータを対象とした検出が全体の72.5%と過半数を占めるため、以下の二つのグラフからは当該事象を除外しています。前述の通り、Netis及びNetcore社製ルータを対象とした検出の件数自体は減少していますが、年始期間の休暇により他の攻撃件数が少なく、割合としては増加して見えています。

攻撃種別のトップ10では、SQL Injectionが4ヵ月ぶりにトップから退き、前月の記事で取り上げたZmEu Exploit Scannerが最も多く検出されました。当該攻撃は、探索対象のphpMyAdminについて2018年12月に新たな脆弱性が発表され、その脆弱性との関連は未詳ですが同月中旬から検出量の増加と定常的な検出が見られました。しかし当月のZmEuによるスキャンは、2019年1月8日にまとまった活動が検出され、送信元の国も前月と異なりシンガポールが大半を占めるなど、攻撃の傾向が明らかに変化しています。

その他、当月の特徴として、2位のAttempt to Read Password File及び3位のPHP File Inclusion VulnerabilityもPHPの脆弱性を狙った攻撃であることを確認しました。これら二つの攻撃は前者が米国が、後者は米国に加えカナダやオーストラリアが攻撃元となっています。また、どちらの攻撃もZmEu Exploit Scannerと異なり、定常的に検出されていました。攻撃の継続性や送信元の違いから、ZmEuを含めたこれら3つの関連性は不明ですが、前述のphpMyAdminの脆弱性が公開されて以降PHPの脆弱性を狙ったスキャン活動や攻撃が増加しているようです。phpMyAdminをご利用の場合には、再度、脆弱性情報をご覧いただき、当該脆弱性が修正されたバージョンを使用していることも併せてご確認ください。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

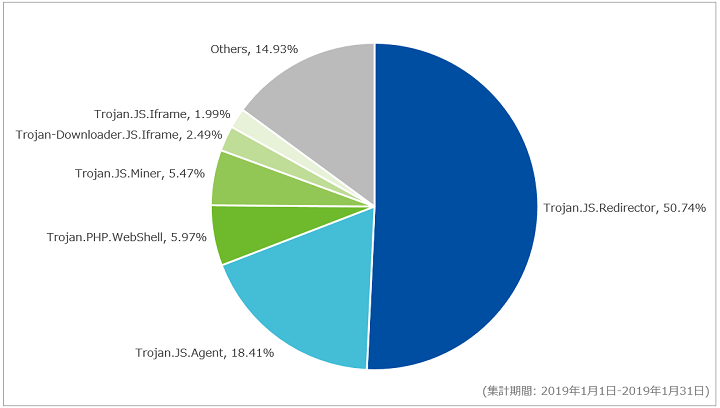

以下に今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

当月は、月初から1週間の間にマルウェアの検出が全くない日もあり、検出数が先月の5分の1まで減少していました。これは年始休暇などによりWebアクセスが減少したため、マルウェア検出数も同様に減少したものと考えられます。

検出したマルウェアの割合では、Trojan.JS.Redirectorが最も多く検出されており、全体の50.74%を占めていました。これは、Webサイトの改ざんにより設置されたJavaScriptを検出したものです。このJavaScriptは難読化されており、悪意のあるサイトへのリダイレクト先が記述されています。また、改ざんされたサイトの多くはWordPressを利用したサイトでした。

メール受信時におけるマルウェア検出

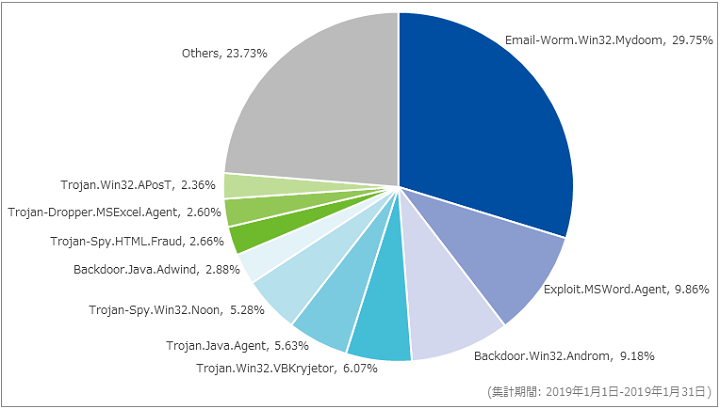

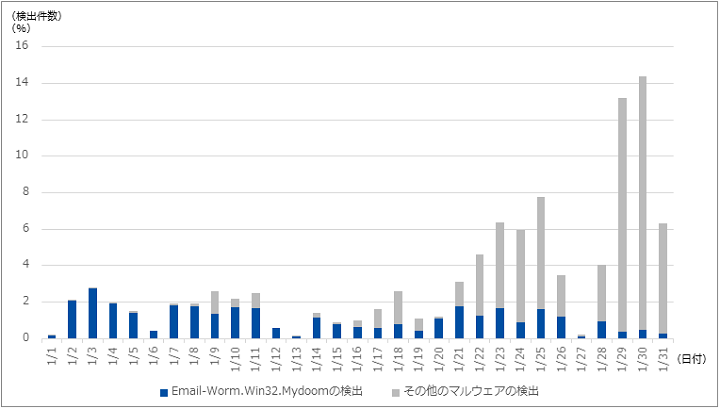

以下に対象期間における、メール受信時に検出したマルウェア種別の割合と日別のマルウェア検出傾向を示します。日別のグラフ(図-6)では総検出件数を100%として正規化した数値とし、Email-Worm.Win32.Mydoomの検出のみ色を分けています。

対象期間中に最も多く検出したマルウェアはEmail-Worm.Win32.Mydoomで全体の29.75%を占めていました。Mydoomは2004年頃に確認されたワーム型ウイルスです。前月から約10ポイント減少していますが依然として多くのメールが送信されています。これらのメールは対象期間内において毎日検出しており、その他のマルウェアによる検知と比べ、日付による検出数の大きな偏りはありませんでした。Email-Worm.Win32.Mydoom以外のマルウェアでは、検出のタイミングが2019年1月21日以降に偏っていました。1月20日以前の1日あたりの検出数は、これまでに観測していた1日あたりの検出数と比較し半数程度と低水準であり、1月21日以降は平常時の検出数となっています。各種マルウェアを送付する攻撃者やメール送信を担うボット類はいずれも1月前半は活動を控え、後半から活動を再開しています。検出のピークは1月30日に見られ、主にExploit.MSWord.AgentとTrojan.Win32.VBKryjetorの検出が増加していることが要因でした。

セキュリティインシデントトピック

ここでは、SOCが期間中に収集・分析した情報の中から、主要なトピックについて示します。

世界規模のDNS改ざん攻撃

2019年1月22日、米国国土安全保障省(DHS)のサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)が緊急指令「Mitigate DNS Infrastructure Tampering 1」を公開しました。この緊急指令は、米国の各行政機関に対し、DNS基盤のセキュリティ対策の緊急実施を要請する命令で、行政機関が所有する複数のドメイン名が改ざんの被害を受けたことを背景としています。米国のセキュリティベンダーであるFireEye社がこのDNS基盤の改ざん事例についてレポートを公開しています 2。FireEye社のレポートによると、この攻撃は中東、北アフリカ、欧州、北米を対象にした攻撃であったと報告されています。攻撃規模が大きく、日本も標的になる可能性があるため、1月29日に日本のドメイン管理企業である日本レジストリサービス社(JPRS)が注意喚起を出しています 3。なお、注意喚起を出した時点では、日本国内での同様の手法によるDNSサーバの改ざんは確認されていないとJPRSは報告しています。

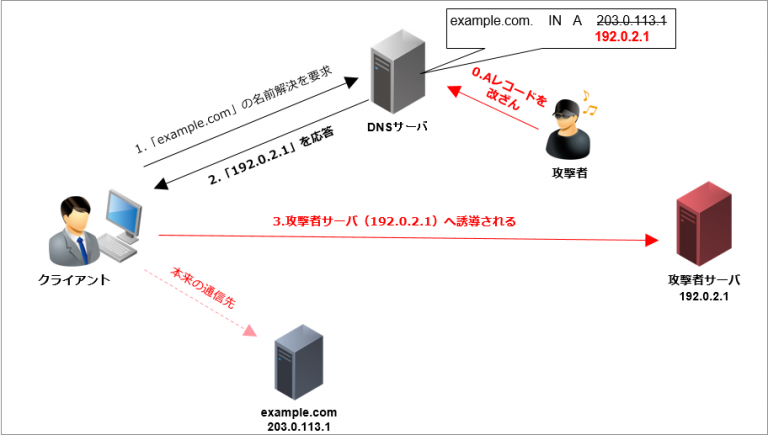

FireEyeの調査レポートでは複数の攻撃手法が確認されており、本記事ではDNSサーバのAレコードを改ざんする攻撃を取り上げます。Aレコードはホストに対応したIPアドレスが登録されています。このAレコードが改ざんされた場合、意図せずに攻撃者の用意したサーバに誘導される恐れがあります。誘導されたサーバにマルウェアやフィッシングサイトが設置されていると、アクセスした端末がマルウェアに感染したり、クライアントが入力したパスワードなどの認証情報が窃取される危険性があります。Aレコードが改ざんされた後の攻撃例を図-7に示します。なお、図中のドメイン名、IPアドレスは実際の攻撃で確認されたものではなく、例示するためのものです。

攻撃者はAレコードの「example.com」に対応したIPアドレス「203.0.113.1」を攻撃者のサーバのIPアドレス「192.0.2.1」に改ざんします。Aレコードが改ざんされた後にクライアントから「example.com」の問い合わせがあった場合、DNSレコードが改ざんされているため、攻撃者の用意したIPアドレス「192.0.2.1」に名前解決されます。クライアントは名前解決結果を受け取り、本来通信したいIPアドレス「203.0.113.1」のサーバではなく、IPアドレス「192.0.2.1」を持つ攻撃者のサーバと通信を開始してしまいます。

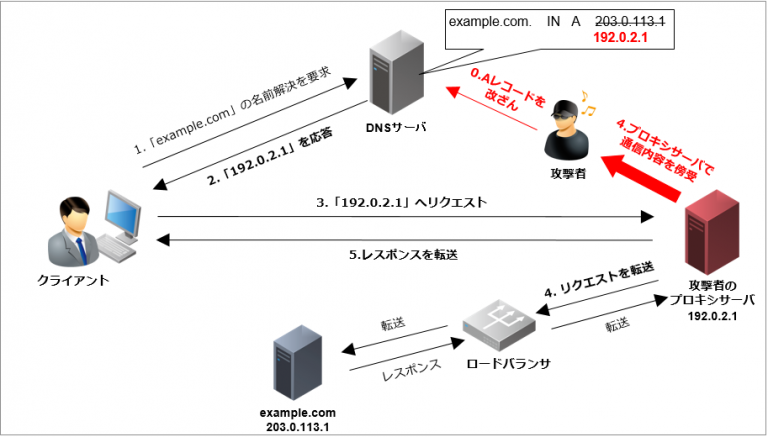

次にレポートで報告されている攻撃について説明します。この攻撃ではあるサーバのIPアドレスを示すAレコードを攻撃者が用意したプロキシサーバのIPアドレスに改ざんされました。攻撃者が用意したプロキシサーバのIPアドレスに改ざんされたため、クライアントの通信が攻撃者のプロキシサーバを通ってしまい、攻撃者が通信を盗聴できる状態となりました。攻撃者はクライアントの通信を盗聴し、パスワードなどの認証情報を窃取していたと報告されています。攻撃の概要図を図-8に示します。

この攻撃により、クライアントと「example.com」の通信が確立しているように見せかけ、クライアントが情報を窃取されていることに気付きにくい状態となっていました。通信が確立しているように見せかけるために、攻撃者が用意したプロキシサーバはロードバランサを通して本来の通信先「example.com」に通信を転送していました。被害を受けたDNSサーバはWeb上のコントロールパネルから管理されており、攻撃者は不正に入手した認証情報を利用してコントロールパネルにログインし、DNSサーバのAレコードを攻撃者のプロキシサーバのIPアドレス改ざんし、クライアントの通信をプロキシサーバに誘導していました。

本事例のようにDNSサーバを改ざんされた場合、そのDNSサーバを参照するクライアントは改ざんに気付くことが困難です。従って、DNSサーバの管理者は今回のような脅威があることを認識し、セキュリティ対策を実施する必要があります。CISAがこの事例を受けて、下記のセキュリティ対策を実施することを推奨しています。

- DNSレコードが意図通りに設定されていることの確認

- 管理者アカウントのパスワードの見直し

- 二要素認証の導入

- 公開されているCertificate Transparency(CT)ログの監視

今回の件を契機に、DNSサーバを管理されている場合は、上記の点について一度確認されることをお勧めします。

SQLインジェクションの概要と対策

当月は、不正アクセスによるセキュリティ事件が多く発生していました。その中でSQLインジェクションにより個人情報が流出してしまった事例がありました。SQLインジェクションは、比較的古くから知られている攻撃手法ですが、現代においてもWebアプリケーションの実装不備などにより被害を受ける可能性があります。そこで、本トピックではSQLインジェクションの概要とその対策についてご紹介いたします。

昨今のWebアプリケーションの多くは、データベースと連携して動作しています。例えばSNS(Social Networking Service)などにユーザがコンテンツを投稿すると、その内容がデータベースに保存されるような実装になっていることが多くあります。このようにデータベースからデータを取得したり、データ更新する際には、一般にSQLと呼ばれる言語を利用します。SQLインジェクションは、実装されたアプリケーションからデータベースに対し、意図しないSQL文を発行させる攻撃のことです。SQLインジェクションを悪用された場合、閲覧権限のないデータの閲覧や、データの改ざんなどの被害に遭ってしまう可能性があります。

以下の例は、SNSにおいてユーザ検索をする際に、Webアプリケーションの内部で実行されるSQL文を想定しています。

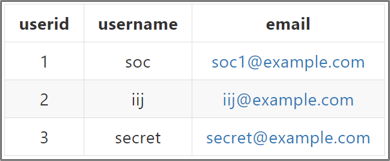

'ユーザの入力データ';また、userテーブルには以下の図-9のようなデータが入っていることを想定しています。

利用者がSNSで「soc」と検索した場合、「ユーザの入力データ」部分に「soc」が埋め込まれ、以下のSQL文が構築されます。

'soc';この命令が実行されると「user」テーブルから「username」が「soc」と等しい行が抽出されます。しかし、攻撃者が「username」の値として「' OR '1' = '1」を入力した場合、以下のSQL文が組み立てられます。

'' OR '1' = '1';このSQLでは、1つ目の条件式(username = '')が偽であったとしても、OR(論理和)で接続している2つ目の条件式('1' = '1')は常に真になります。その結果、WHERE句全体の条件が常に真になり「user」テーブルのすべての行が抽出されてしまいます。

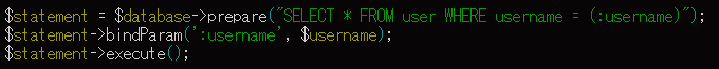

SQLインジェクションの原因は、メタ文字をエスケープせずに実行し、SQL文の一部として解釈されてしまう点です。具体的には、上記の例において「'(シングルクォーテーション)」のエスケープ処理がされていないため、SQL文の区切り文字として認識されてしまっている点が該当します。SQLインジェクションを防ぐためには、プリペアドステートメントと呼ばれる機構の利用をお勧めいたします。本機能を用いることで、SQL文とパラメータは別々に処理されるため、安全にSQLを実行することができます。プリペアドステートメントでは、設定したいパラメータ部分をバインド変数と呼ばれる専用の変数として記述したSQL文を準備します。その後、ユーザからの入力など外部からのデータをバインド変数に割り当てます。以下の図-10は、サーバサイドの実装で利用されることの多いプログラミング言語PHP(Hypertext Preprocessor)のプリペアドステートメントを利用した例です。なお、バインド変数はデータベースやそのドライバにより形式が異なり、図-10はSQLite3を利用する場合のバインド変数です。

初めに「(:username)」で表されているバインド変数を含んだSQL文を準備します。次に、bindParamメソッドを使って、バインド変数に対して、変数「$username」の値を設定し、最後にexecuteメソッドでSQL文を発行します。

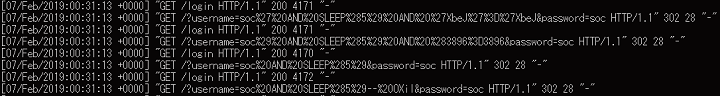

上記対策をしたうえで、さらにWebアプリケーションを対象とした脆弱性診断サービスやツールを用いた診断を行うとより効果的です。当月には、脆弱性診断ツールを悪用され攻撃されている事例も確認されています。そのため、事前に脆弱性診断ツールを用いて検査しておき、脆弱性診断ツールなどを悪用され攻撃される可能性がないかを確認しておくことは効果的といえます。脆弱性診断ツールを利用すると以下の図-11に示すようなアクセスログが記録されることがあります。

図-11は、パラメータ「username」に対して開発者が意図しないSQL文を設定しアクセスしているログです。もし意図せず図-11のようなアクセスログが存在する場合は、第三者から脆弱性診断ツールによる診断や攻撃が行われている可能性が考えられます。また、脆弱性診断サービスやツールを用いてWebアプリケーションを診断する場合は、本番環境への影響を考慮して、可能であれば本番環境とは異なる環境を対象に診断することをお勧めします。

外部入力を利用してSQL文を構築する場合は、最新の注意を払う必要があります。プリペアドステートメントやドライバ付属の関数などを活用し、安全にSQLを実行するアプリケーションを構築することが望ましいです。また、脆弱性診断ツールを用いて検査も行うことで、より効果的なセキュリティ対策につながります。

お詫びと訂正

記事公開当初、文中の一部SQL文に誤りがありましたので、正しい記載に改めました。

誤)' OR 1 = 1 → 正)' OR '1' = '1

お詫びして訂正いたします。

ファイル共有サービスでの個人情報流出事例

2019年1月25日に日本国内のインターネットサービス企業が、同社で運営するファイル共有サービスの利用者の個人情報が流出したことを公表しました。流出した情報の中には平文で保存していたパスワードが含まれていました。そのため、同じユーザID、パスワードを他サービスで利用している利用者に対し、パスワードの変更を呼び掛けています。

本事例のファイル共有サービスは、無料でファイル共有ができるため、日本国内で古くから利用されています。現在はこのような無料で利便性の高いサービスが多く存在しています。しかし、企業で利用する場合には、社内規定などにより、これらのサービスの利用を禁止している場合があります。同等の利便性を持つサービスが社内で提供されていれば不便を感じることはありませんが、提供されていない場合に不便を感じて、隠れて業務上許可されていないサービスを利用するケースがあります。このように、業務上の利用を認可されていないサービス、機器を利用することをShadow ITと呼びます。例えば、無断で私物のUSBメモリを利用することや、許可されていないクラウドサービスにファイルをアップロードすることがShadow ITにあたります。Shadow ITは企業が認識しないまま情報漏えいがおこるなど、非常にリスクが高い行為です。Shadow ITは業務を遂行する上での不便さから生じるものであるため、まずはShadow ITの実体について調査し、必要であれば業務環境の整備を行うことで、Shadow ITの利用を減らすことができます。

ここまではサービスを利用する側において注意すべきことですが、一方でサービスを実装する側にも注意すべきことがあります。本事例はパスワードを平文で保存していたことが各メディアで問題視されています。パスワードを保存する場合、平文で保存するのではなく、ハッシュ化して保存することが望ましいです。ハッシュ化しておくことで、流出した場合でも元のパスワードが漏えいするリスクを軽減することができます。しかし、ただハッシュ化するだけでは安全であるとは言えません。電子政府推奨暗号リスト 4に掲載されているハッシュ関数の利用や、Saltの利用が推奨されます。Saltとは、パスワードをハッシュ化する前に付与されるランダムなデータです。ハッシュ関数から得られるハッシュ値は一意の値であるため、平文のパスワードとハッシュ値の組み合わせが攻撃者に既知である場合、パスワードをハッシュ化しても、攻撃者は元のパスワードを得ることが出来ます。Saltを用いることにより、ハッシュ値がSaltを用いない場合と異なる値になるため、既知のハッシュ値から平文のパスワードを求めることが出来なくなります。同じSaltの再利用を避けるなどの注意点もありますが、パスワード情報が窃取された場合でも簡単には元のパスワードが分からないようにする仕組みがあり、有効に活用していく必要があります。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 1月8日(火) | セキュリティ事件 | 海外の仮想通貨取引所は、仮想通貨「イーサリアム・クラシック(ETC)」が、攻撃者によりネットワーク全体の採掘速度の50%以上を支配して不正な取引を行う「51%攻撃」及び法定通貨を二重払いさせる「二重支払い攻撃」を受けている可能性があるため、取引の一時中止を行ったことを公表した。現時点で観測できている被害額は219,500 ETC(約110万ドル)とのこと。

“Deep Chain Reorganization Detected on Ethereum Classic (ETC)” |

| 1月8日(火) | その他 | IIJは、同社の会社概要等を不正に利用した不審なECサイトが複数存在することを確認した。これらのWebページでは同社の役員名などが無断で使用されていた。

「弊社概要等を騙る不審なECサイトにご注意ください」 |

| 1月15日(火) | セキュリティ事件 | 海外の仮想通貨取引所は、セキュリティ侵害を受けて未承認の取引行為が行われた可能性があり、重大な損失が発生したことを公表した。同取引所は適切な政府機関と共同で調査を行っており、調査が完了するまでは同取引所をメンテナンスモード(取引が中断された状態)とするとのこと。

Cryptopia ExchangeによるTwitter投稿 |

| 1月17日(木) | セキュリティ事件 | オーストラリアのセキュリティ研究者は、過去に様々な理由で流出した電子メールアドレスやパスワード情報などを含む大規模なデータリーク”Collection #1″が公開されているという連絡を受け、データの解析結果を公表した。”Collection #1″の中には、一意なメールアドレスとパスワードの組み合わせが11億件以上、固有のメールアドレスが7億件以上、一意なパスワードが2千万件以上含まれていたとのこと。

“The 773 Million Record “Collection #1″ Data Breach” |

| 1月18日(金) | セキュリティ事件 | 国内のITサービス事業会社は、同社が提供したサービスへ登録されたユーザのメールアドレス及びパスワードが1万9700件流失したことを公表した。情報が流失した原因の断定には至っていないが、外部からの不正アクセスが原因である可能性が高く、現時点で二次被害は確認されていないとのこと。

「個人情報漏えいに関するお詫びとご報告」 |

| 1月19日(土) | セキュリティ事件 | PHPライブラリ開発チームは、同ライブラリの公式サイトが攻撃を受け、同サイト内で配布していたPHPアーカイブが改ざんされていた可能性があることを公表した。同開発チームは、過去6ヵ月以内に同アーカイブをダウンロードした場合は、Githubから同じリリースバージョンの同アーカイブを入手し、ファイルのハッシュ値を比較することによって感染ファイルを入手しているか否かの確認をするように促している。なお、Githubで配布している同アーカイブには問題がないことを確認済みとのこと。

PEAR開発チームによるTwitter投稿 |

| 1月21日(月) | その他 | フランスのデータ保護機関である情報処理と自由に関する国家委員会(CNIL)は、Google社がEU一般データ保護規則(GDPR)を違反したとして、同社に対して5,000万ユーロ(約62億円)の罰金を科したことを公表した。CNILが確認した違反は「透明性と情報の義務に対する違反」及び「広告のパーソナライゼーション処理に法的根拠を持たせる義務の違反」の2種類とのこと。

“The CNIL’s restricted committee imposes a financial penalty of 50 Million euros against GOOGLE LLC” |

| 1月22日(火) | 脅威情報 | 米国国土安全保障省のサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は、複数の省庁のWebサイトで、サイトドメインのDNSインフラの改ざんが行われ、被害に対する緊急指示書を展開したことを公表した。攻撃者はWebやメールのトラフィックをリダイレクトし、傍受していた可能性があるとのこと。

“Emergency Directive 19-01” |

| 1月24日(木) | その他 | 内閣サイバーセキュリティセンター(NISC)は、サイバーセキュリティ戦略本部第21回会合を開催した。主な決定事項は2点である。1点目は、サイバーセキュリティの普及啓発について、産学官民の関係者が円滑かつ効果的に活動し、有機的に連携するための「サイバーセキュリティ意識・行動強化プログラム」の決定。2点目は、サイバーセキュリティ基本法の一部改正に伴い、改正法等が施行される日において、関係規則等について技術的な改正をサイバーセキュリティ戦略本部として行うことの決定。

「サイバーセキュリティ戦略本部第 21 回会合の開催について」 |

| 1月25日(金) | セキュリティ事件 | 国内のソリューションプロバイダは、同社が提供するホスティングサービスに不正アクセスが発生したことを公表した。一部の顧客アカウントが利用され、不正なファイルがWebサーバー上に置かれる攻撃が発生したとのこと。

「【アルファメール/アルファメールダイレクト】お客様ご利用のWeb環境に対する不正アクセス発生のご報告」 |

| 1月25日(金) | セキュリティ事件 | 国内のインターネットサービス企業は、同社が提供するファイル転送サービスのサーバに対する不正アクセスにより、約480万件の個人情報が外部に漏えいしたことを公表した。漏えいした個人情報にはメールアドレスやログインパスワード、生年月日、氏名などが含まれるとのこと。同社は、他のWebサービスで同一のメールアドレス、ログインパスワードを用いている利用者には、当該認証情報の変更を呼び掛けている。 |

| 1月25日(金) | セキュリティ事件 | 国内の番組制作会社は、同社が運営するWEBサイトに係るサーバでSQLインジェクション攻撃による不正アクセスがあり、個人情報が漏えいした可能性があることを公表した。不正アクセスには脆弱性診断ツールを悪用した攻撃が利用されており、漏えいした可能性がある個人情報は、メールアドレス、氏名、住所で最大6万3656件とのこと。

「不正アクセスによるお客様情報流出に関するお詫びとご報告」 |

| 1月28日(月) | セキュリティ事件 | ヨーロッパ刑事警察機構(Europol)は、複数の法執行機関の支援を受けて、サイバー犯罪取引フォーラム”xDedic”のサーバとドメイン名を押収したことを公表した。”xDedic”は、個人データや、世界中の感染コンピュータへのアクセスなどをClear Web及びDark Webの両方で販売していた。

“XDEDIC MARKETPLACE SHUT DOWN IN INTERNATIONAL OPERATION” |

| 1月29日(火) | セキュリティ事件 | 国内のインターネットサービス企業は、同社が運営する匿名質問サービスが、第三者のAPIトークンを用いることにより、同サービスを利用しているアカウントの情報にアクセスできる状態だったことを公表した。複数の個人情報が漏えいした可能性があるとのことで、該当の個人情報には、同サービスに登録したメールアドレス約150万件や、ハッシュ化されたパスワード約10万件、パスワードを暗号化する際に付与されるデータであるSaltなどが含まれるとのこと。

「Peing-質問箱-に関するお詫びと詳細のご説明(第一報)」 |

| 1月30日(水) | その他 | 独立行政法人情報処理推進機構(IPA)は、2018年に発生した社会的に影響が大きかった情報セキュリティ事案について「個人」と「組織」の観点から10大脅威を選出し、ランキング形式で公表した。「個人」では、昨年2位の「ランサムウェアによる被害」が9位と順位を下げているのが目立つほか、新たに「メールやSNSを使った脅迫・詐欺の手口による金銭要求」が4位にランクインしており、攻撃手法傾向が大きく変わっていることが見受けられる。「組織」では、新たに「サプライチェーンの弱点を悪用した攻撃の高まり」がランクインした。

「情報セキュリティ10大脅威 2019」 |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 1月3日(木) | Adobe Acrobat and Reader |

Adobe社は、Adobe Acrobat及びAdobe Readerのセキュリティアップデートを公表した。任意のコード実行が可能となる脆弱性(CVE-2018-16011)及び権限昇格の脆弱性(CVE-2018-16018)が修正された。

“Security Bulletin for Adobe Acrobat and Reader | APSB19-02” |

| 1月8日(火) | Adobe Flash Player Desktop Runtime

Adobe Flash Player for Google Chrome Adobe Flash Player for Microsoft Edge and Internet Explorer 11 |

Adobe社は、同社が提供するWindows、macOS、LinuxおよびChrome OS用のAdobe Flash Playerのアップデートを公表した。

“Security updates available for Flash Player | APSB19-01” |

| 1月8日(火) | Intel NUC

Intel Optane SSD DC P4800X Intel PROSet/Wireless WiFi Software Intel SGX SDK and Intel SGX Platform Software Intel SSD Data Center Tool for Windows Intel System Support Utility for Windows |

Intel社は、同社のソフトウェアに関する複数の脆弱性(CVE-2017-3718、CVE-2018-12166、CVE-2018-12177、CVE-2018-18098、CVE-2018-12155、CVE-2018-3703、CVE-2019-0088)を修正するアップデートを公表した。

“Intel® NUC Firmware Security Advisory” |

| 1月8日(火) | Wireshark 2.4.12 Wireshark 2.6.6 |

Wireshark開発チームは、同チームが提供するWiresharkに対するアップデートを公表した。このアップデートにより、新しいバージョンであるWireshark 2.4.12及びWireshark 2.6.6では、複数のディセクタ(解析機能)においてクラッシュが発生する可能性が存在する脆弱性などを修正した。Wireshark 2.4.12ではCVE-2019-5717、CVE-2019-5718、CVE-2019-5719の修正が行われた。また、Wireshark 2.6.6ではCVE-2019-5716、CVE-2019-5717、CVE-2019-5718、CVE-2019-5719の修正が行われた。

“Wireshark 2.6.6 and 2.4.12 Released” |

| 1月8日(火) | Microsoft複数製品 | Microsoft社は 複数のソフトウェアに対するセキュリティ更新プログラムを公表した。この更新プログラムにより、Windows Jetデータベースエンジンにおけるリモートコード実行の脆弱性(CVE-2019-0538)や、Windowsカーネルにおける情報漏えいの脆弱性(CVE-2019-0536)など、複数の脆弱性に対する修正が行われた。

「2019 年 1 月のセキュリティ更新プログラム」 |

| 1月9日(水) | Junos OS Junos Space Juniper ATP |

Juniper社は、同社が提供する製品に関する複数の脆弱性を修正するアップデートを公表した。Juniper Networks Junos OSのexpat XMLパーサにおける整数オーバーフローの脆弱性(CVE-2015-1283)や、Junos OSカーネルにおいて特定の受信パケットを帯域外管理インタフェースに処理した後にクラッシュする脆弱性(CVE-2019-0011)などが含まれる。

“2019-01 Security Bulletin: Junos OS: FreeBSD-SA-15:20.expat : Multiple integer overflows in expat (libbsdxml) XML parser (CVE-2015-1283)” |

| 1月10日(木) | PHP 5.6.40 PHP 7.1.26 PHP 7.2.14 PHP 7.3.1 |

PHP開発チームは、PHPのセキュリティアップデートを公表した。PHP 5.6.40についてはPHP 5.6の最終リリース予定であり、PHP 7.1、PHP 7.2、PHP 7.3へのアップデートが推奨されている。

“PHP 5.6.40 Released” |

| 1月14日(月) | Apache Struts 2.5.20 | Apache Software Foundationは、Apache Struts 2のアップデートを公表した。OGNL機能のアップデートを含む11件が修正、改善がされた。

”14 January 2019 – Struts 2.5.20 General Availability” |

| 1月15日(火) | Oracle複数製品 | Oracle社は、複数の製品に対するクリティカルパッチアップデートを公表した。リモートからコード実行が可能となる脆弱性などを含む、計284件の脆弱性が修正された。

“Oracle Critical Patch Update Advisory – January 2019” |

| 1月16日(水) | Drupal 7.62 Drupal 8.5.9 Drupal 8.6.6 |

Drupalは、Drupal 7.x、8.5.x、および8.6.xの脆弱性に対処するセキュリティアップデートを公表した。DrupalのサードパーティであるPEAR Archive_Tarライブラリに存在するシリアライゼーション解除や任意のファイル削除等の脆弱性(CVE-2019-6338)や、信頼できないphar://URIでファイル操作を実行する際のPHPに組み込まれているPharストリームラッパーにおけるリモートでコードが実行される脆弱性(CVE-2019-6339)が修正された。

”Drupal core – Critical – Third Party Libraries – SA-CORE-2019-001” |

| 1月22日(火) | macOS Sierra, High Sierra, Mojave 10.14.3

iOS 12.1.3 Safari 12.0.3 iCloud for Windows 7.10 |

Apple社は、複数のApple製品の脆弱性に対するアップデートを公表した。リモートからコード実行が可能となる脆弱性などを含む、複数の脆弱性が修正された。

“About the security content of macOS Mojave 10.14.3, Security Update 2019-001 High Sierra, Security Update 2019-001 Sierra” |

| 1月22日(火) | Adobe Experience Manager | Adobe社は、Adobe Experience Managerのセキュリティアップデートを公表した。クロスサイトスクリプティングの脆弱性(CVE-2018-19726、CVE-2018-19727)が修正された。

“Security updates available for Adobe Experience Manager | APSB19-09” |

| 1月22日(火) | apt | 海外のセキュリティ研究者は、パッケージ管理ツールであるapt及びapt-getにおいて、root権限で任意のコードをリモートで実行される脆弱性(CVE-2019-3462)が存在することを公表した。HTTPトランスポートメソッドのHTTPリダイレクトを処理するコードが、ネットワークを介して送信されたフィールドを正しくサニタイズしないことが本脆弱性の原因とのこと。また、Debian及びUbuntuから、本脆弱性に関するアップグレード情報が公表されている。

“Remote Code Execution in apt/apt-get” |

| 1月23日(水) | Cisco Small Business RV320

Cisco Small Business RV325 |

Cisco Systems社は、同社が提供するCisco Small Business RV320およびRV325ルータのWeb管理インターフェイスに存在する、コマンドインジェクションの脆弱性(CVE-2019-1652)など複数の脆弱性を修正したアップデートを公表した。

“Cisco Small Business RV320 and RV325 Routers Command Injection Vulnerability” |

| 1月29日(火) | Firefox | Mozilla社は、最新版ブラウザFirefox 65をリリースした。HTML5処理におけるUse After Freeの脆弱性(CVE-2018-18500)など複数の脆弱性が修正された。

“Version 65.0, first offered to Release channel users on January 29, 2019” |

| 1月29日(火) | Google Chrome | Google社は、デスクトップ向けブラウザの新版Chrome 72を公表した。セキュリティに関する58件の脆弱性が修正された。また、本リリースにおいて、TLS 1.0および1.1を非推奨にしたことも併せて公表した。非推奨期間中は、該当のプロトコルを使用しているサイトはDevToolsに警告を表示するとのことで、非推奨期間の後、2020年までにTLS 1.2にアップグレードしていなければ、接続に失敗するようになるとのこと。

“Stable Channel Update for Desktop” |

おことわり

本レポートにおいては、特定のお客様のみを狙ったものなど、全体傾向とは明らかに異なる攻撃などは除外している場合があります。また、インターネット上で発信されている他の情報と組み合わせることで、お客様が公表されていない情報が特定できてしまうような場合においても、そのような情報は除外している場合があります。予めご了承ください。

Notes:

- 米国国土安全保証省, “Mitigate DNS Infrastructure Tampering”, https://cyber.dhs.gov/ed/19-01/, 2019/1/22 ↩

- FireEye, “Global DNS Hijacking Campaign: DNS Record Manipulation at Scale”, https://www.fireeye.com/blog/threat-research/2019/01/global-dns-hijacking-campaign-dns-record-manipulation-at-scale.html, 2019/1/9 ↩

- 日本レジストリサービス, “(緊急)米国国土安全保障省によるDNS設定の改ざんに関する緊急指令の公開について”, https://jprs.jp/tech/security/2019-01-28-cisa-emergency-directive.html, 2019/1/28 ↩

- CRYPTREC, “電子政府における調達のために参照すべき暗号のリスト”, https://www.cryptrec.go.jp/list/cryptrec-ls-0001-2012r4.pdf, 2013/3/1 ↩