- 2018年12月観測レポートサマリー

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2018年12月観測レポートサマリー

本レポートでは2018年12月の1ヵ月間に発生した事案についてまとめています。

DDoS攻撃においては、攻撃量(最大秒間パケット数・最大通信量)が1.5倍程度に増加していました。件数は前月・前々月から大きく変わっていませんでしたが、攻撃量は2ヵ月連続して増加しています。DDoS攻撃を除くインターネットからの攻撃においては、Netis及びNetcore社製ルータの脆弱性を狙った攻撃や、SQLインジェクション攻撃を継続して多く観測しています。特に当該ルータをMirai亜種に感染させることを狙った攻撃は既に半年以上にわたって全検出数の過半数を占めており、継続して多く発生しています。このほか、当月中旬以降はZmEu Exploit Scannerを用いたスキャン活動が、従来とは異なる傾向で観測されています。

Webサイト閲覧における通信では、引き続き外部サイトに設置された悪意のあるJavaScriptを読み込む、難読化されたコードが検出されています。メールにおいてはワーム型ウイルスであるMydoomが多く検出されているほか、Microsoft OfficeのDynamic Data Exchange(DDE)を悪用した添付ファイルの検出量が、SOCでの観測において初めて上位に入りました。

当月はメールに起因したセキュリティ事故が複数報道され、その経緯よりユーザがシステムを適切に利用できる環境を整備することが、事故を回避する手段となり得るものと考えられます。脆弱性では、オープンソースのデータベースソフトウェアであるSQLiteの脆弱性が、SQLiteを内部的に用いている他のアプリケーションを含めて、広範囲に影響することが話題となりました。そして政策面の話題として、オーストラリアにおける反暗号化法がありました。暗号化された通信の復号を要求する法制度の立案は他の国でも時折話題に挙がりますが、法律が施行される国に居住していなくても、その国に設置されたサーバと通信する場面では影響を受ける可能性があることを認識しておく必要があります。

DDoS攻撃の観測情報

IIJではIIJマネージドセキュリティサービスやバックボーンなどでDDoS攻撃に対処しています。本項では、IIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

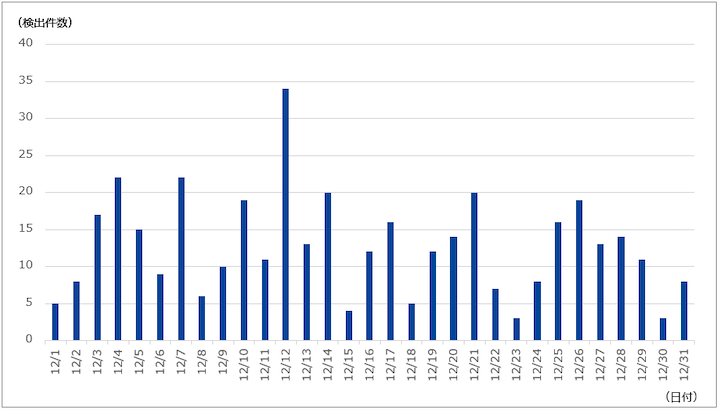

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は396件であり、1日あたりの件数は12.77件でした。期間中に観測された最も規模の大きい攻撃では、最大409万ppsのパケットによって39.06Gbpsの通信量が発生しました。この攻撃は主にDNSを用いたUDP Amplificationでした。

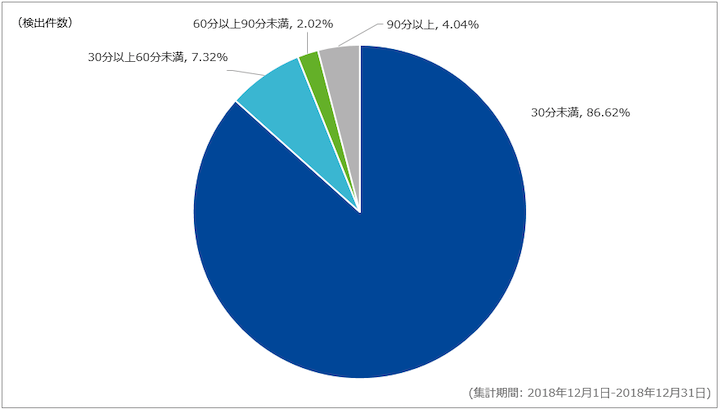

攻撃の継続時間

以下に今回の対象期間で検出した、DDoS攻撃の継続時間の割合を示します。

攻撃の継続時間は、30分未満が86.62%、30分以上60分未満が7.32%、60分以上90分未満が2.02%、90分以上が4.04%でした。今回最も長く継続した攻撃は14時間にわたるもので、この攻撃では主にHTTP通信及びHTTPS通信が用いられていることを確認しています。なお、この攻撃は特定の宛先に対して、断続的に行われたことを確認しています。

IIJマネージドセキュリティサービスの観測情報

IIJマネージドIPS/IDSサービスでは、Netis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。この傾向は2018年6月以降、半年にわたって継続しています。当該攻撃の検出数は先月から約19%減少しましたが、2018年12月のIPS/IDSサービスにおける全検出数に対する割合は65.7%と過半数を占めています。また、期間中は特定の日付によらず一定量の当該攻撃を定常的に検出しています。当該攻撃の内容は、これまでと同様に当該ルータの脆弱性を悪用してMirai亜種に感染させることを目的としています。

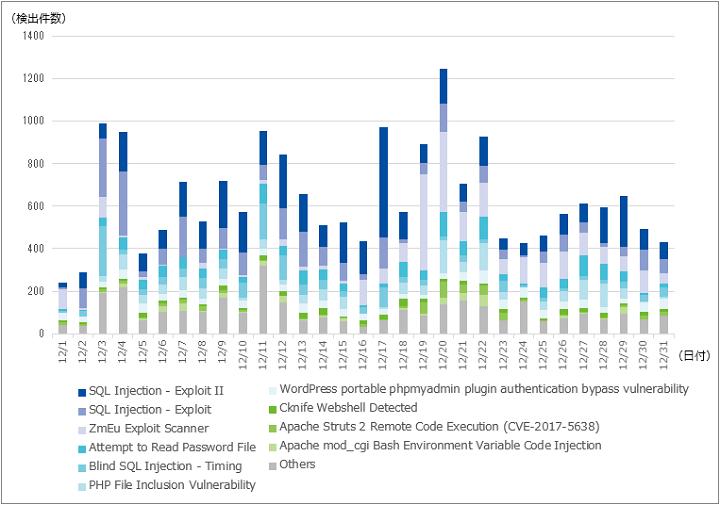

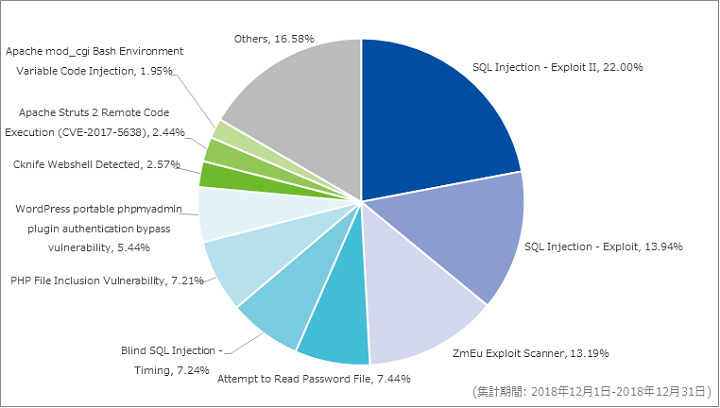

以下に、今回の対象期間に検出した攻撃種別の1サイト当たりの攻撃検出件数と攻撃種別トップ10の割合を示します。なお、前述したNetis及びNetcore社製ルータを対象とした検出が全体の過半数を占めているため、以下2つのグラフからは当該事象を除外しています。

攻撃種別のトップ10は、SQLインジェクションに関する攻撃が上位を占める傾向が2018年10月から継続しています。名称に「SQL Injection – Exploit」を含む2種類は、いずれもSQLインジェクションの脆弱性を狙った攻撃ですが、攻撃に利用されている手法やツールが異なるために異なる種類の攻撃として検出しています。これらの攻撃への対策としては、WebアプリケーションにおいてSQLを発行する際、プレースホルダを使用することが有効です。

当月の特徴として、ZmEu Exploit Scannerによるスキャン活動が中旬以降から活発になっている点が挙げられます。これまでSOCの観測では、当該ツールによるスキャン活動は特定の日付にまとまって検出する傾向にありました。それに対し、当月の中旬以降は一定量のスキャン活動を定常的に検出しています。スキャン活動の送信元となっている国としては、ルーマニア、イタリア、中国、セーシェル共和国が検出数の7割を占めています。また、ZmEu Exploit Scannerが探索対象とするphpMyAdminについて、当月中に新たな脆弱性が発表されています。phpMyAdminをご利用の場合には、アクセス制御が意図した通りに動作していること、既知の脆弱性が修正されたバージョンを使用していることをご確認ください。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

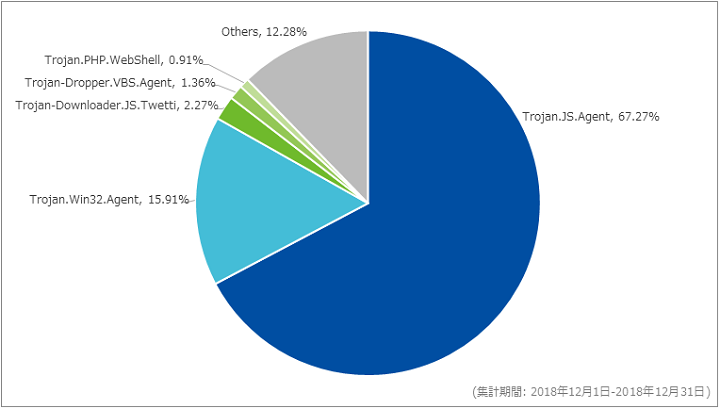

以下に今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

当月では前月と比べ、マルウェアの検出数がおおよそ半数まで減少していました。年末にかけて正常な通信を含めたWebアクセス全体の件数が12月全体で減少していることが原因であり、マルウェア検出件数と同様に半数程度となっていました。

検出したマルウェアの割合では、先月に引き続きTrojan.JS.Agentが最も多く検出されており、67.27%を占めていました。当該検出において、前月ではWordPressを利用したサイトによる検出の割合が増加していましたが、当月は前月と比べて減少しています。WordPressの利用有無にかかわらず、改ざんされた内容には既知のものが多く、外部サイトに設置された悪意のあるJavaScriptを読み込む内容のコードが、難読化された状態で追記されているものでした。

メール受信時におけるマルウェア検出

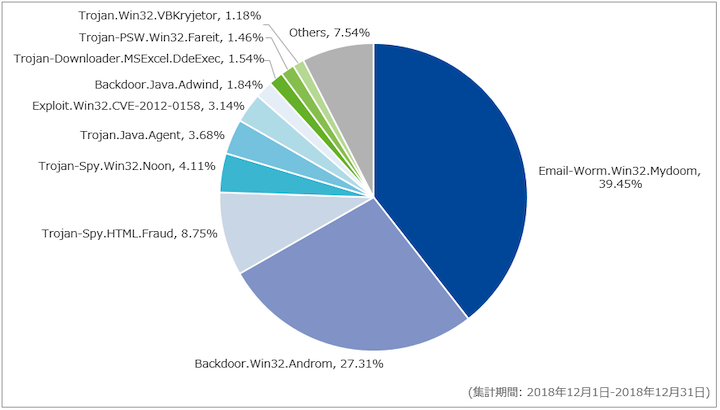

以下に対象期間における、メール受信時に検出したマルウェア種別の割合を示します。

対象期間中に最も多く検出したマルウェアはEmail-Worm.Win32.Mydoomで全体の39.45%を占めていました。Mydoomは2004年に初めて確認されたワーム型ウイルスで、メールを用いて感染活動を行うという特徴があります。

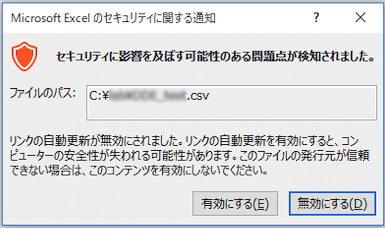

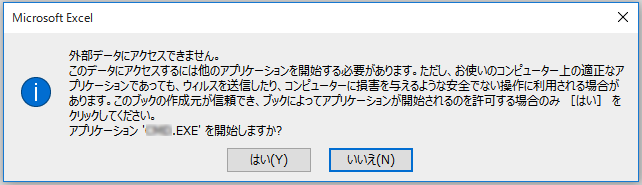

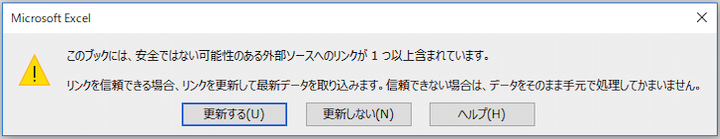

Downloader.MSExcel.DdeExecはSOCでの観測において初めて上位に入りました。当該シグネチャでは、Microsoft OfficeのDynamic Data Exchange(DDE)を悪用した添付ファイルを検出します。DDEは複数のアプリケーション間でデータを転送するための仕組みです。攻撃者はDDEを用いてMicrosoft Office製品からPowerShellやコマンドプロンプトを操作し、マルウェアをダウンロードさせることもできます。今回、Downloader.MSExcel.DdeExecで検出したメールの件名やファイル名には、「Request For Quotation(見積依頼)」を意味する英語圏の略称「RFQ」が使用されており、業務に関連するメールを装っていました。また、添付ファイルの拡張子はcsvでした。CSVファイルはカンマ(,)区切りのテキストファイルですが、テキスト内に直接、Excelの関数やDDEのコードを記述することが可能です。さらに、Excelがインストールされた環境では、CSVファイルがExcelと関連付けられていることが多くあります。このような環境ではユーザがCSVファイルを開くとExcelが起動するため、悪意のあるCSVファイルを開くと、その中に記述された関数やDDEのコードが実行されてしまう恐れがあります。

DDEを悪用した攻撃では、Excelの初期設定の状態においては外部リンクファイルのデータによる内容更新や別アプリケーションの起動に関する複数の警告ウィンドウが表示されます。そのため、一見すると業務に関連するメールであっても、添付ファイルの送信元が信頼できない場合や利用者自身で警告の内容が解釈できない場合には実行を止め、セキュリティの担当部署に相談するなどの対応により被害を防ぐことが可能です。

セキュリティインシデントトピック

ここでは、SOCが期間中に収集・分析した情報の中から、主要なトピックについて示します。

メールに起因したセキュリティ事故

当月は、メールに起因したセキュリティ事故が複数件報じられていました。そのうち2つの事例をご紹介します。

1つ目は、業務用メールを個人で所有するフリーメールへ自動転送するように設定していたところ、そのフリーメールのアカウントが不正アクセスを受け、転送されたメールに含まれていた個人情報が流出した可能性があるという事例です。ユーザがこのような転送設定をしてしまう理由の1つの可能性として、職場外から業務に関連するメールを確認する必要があるものの、容易に実施する手段が用意されていない場合が考えられます。このような場合の対策として、予め職場以外から業務に関連するメールを確認する手段を整備するなど、個人でメールを転送せずに済む仕組みを構築することがあげられます。例えば、Virtual Private Network(VPN)のような専用のネットワーク接続環境を構築し、社外からはこういった環境を用いて業務メールを利用するなどの方法があります。その上で、業務用メールを社外のメールアカウントに転送することを禁止することで、業務に支障を来すことなくセキュリティ対策を実施できます。

2つ目は、新卒採用を目的として共有されていたメールアカウントに対する、不正ログインに関する事例です。本事例の原因として、簡易なパスワードが設定されていたことが公表されています。採用関係や企業の代表窓口のメールアドレスなど一般に公開されているメールアカウントなどが外部からアクセス可能なクラウド上の環境に存在する場合、組織内にメールサーバを構築する場合と比較して、不正ログインの試行が成功する可能性が高くなるものと考えられます。従って、必要な情報を持たない第三者が、簡単にログインすることができない環境を用意することが必要です。まずはパスワードの複雑さや使い回しの有無など、基本的な確認を実施することをお勧めします。また、多要素認証の利用や、メールアカウントにログインできる環境を制限するといった対策も考慮するべきです。クラウドサービスはインターネット上のどこからでも利用可能であることが一般的ですが、企業を対象としたサービスでは、接続元IPアドレスを当該企業に制限するなどの設定を提供している場合があります。そのような機能が提供されている場合は、はじめにメールアカウントにログインできる送信元IPアドレスを社内ネットワークなどに制限します。その上で、VPNを用いてその環境へ接続し、メールアカウントを利用することで、社外の第三者による不正なログインを防ぐことができます。

メールに起因するセキュリティ事故にはこのようなメールアカウントに対する不正ログインの他にも、宛先の誤りや添付ファイルの取り違えなど、様々なものが考えられます。発生するリスクを検討し、適切なセキュリティ対策を適用する際には、ルールを整備する他に、ユーザが適切に利用できる環境や手法を整備することも必要です。

SQLiteのFTS3拡張機能の任意コード実行に関する脆弱性

12月11日にオープンソースのデータベースソフトウェアであるSQLiteにおいて、複数の脆弱性が公表されました 1。これらの脆弱性は12月1日に公開されたSQLite 3.26.0で修正されています 2。公表された脆弱性は、攻撃者がSQLiteに任意のSQLクエリを実行できる場合、悪用することができます。また、これらの脆弱性の中には、その脆弱性を悪用することでリモートから任意のコードが実行できるものもあります。一部の脆弱性については既に実証コード(Proof of Concept、PoC)が公開されており、SOCでもSQLiteを不正に終了させることが可能であることを確認しています。また、SQLiteを内部で利用するソフトウェアも影響を受けることがあり、Web SQLデータベースを用いたWebブラウザのクラッシュが事例として報告されています。

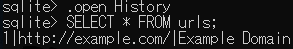

SQLiteはデータベースサーバを必要とせず、単独で利用することができるため、ソフトウェアの設定などを保持する目的で内部的に利用されている場合があります。SQLiteを内部で利用するソフトウェアの例として、オープンソースのWebブラウザであるChromiumがあります。Google ChromeやOperaなど、Chromiumをベースに開発されたWebブラウザが多く存在しています。SQLiteの利用例として、例えば、Windows環境におけるChromiumの閲覧履歴は「%LocalAppData%\Chromium\User Data\Default\History」にSQLiteデータファイルの形式で保存されており、当該ファイルをSQLiteを用いて開くと、図-10のようにSQLを使ってデータにアクセスすることができます。

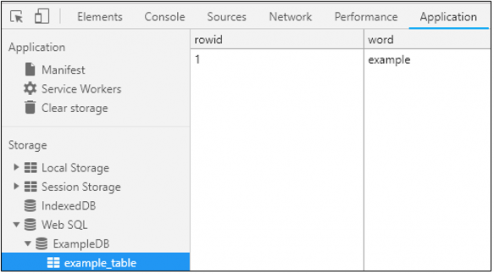

ChromiumをベースにしたWebブラウザにおけるSQLiteのもう1つの利用例として、Web SQLデータベースと呼ばれる仕組みがあります。Web SQLデータベースはセッションで利用しているデータを、Webブラウザに保存することを目的として用いられています。Web SQLデータベースはSQLiteを操作するためのAPIが用意されており、APIを利用してアプリケーションデータをSQLiteに書き込みます。Chromiumでは図-11のように、開発者ツールよりWeb SQLデータベースの状態を確認することができます。

今回公表された脆弱性は、SQLiteのモジュールである、FTS3拡張機能の脆弱性です。FTS3拡張機能はSQLiteで全文検索機能を提供します 3。この検索機能はSQLiteに格納しているデータからインデックスを作成し、検索に利用します。このインデックスはSQLite内のテーブルで管理されているため、テーブルへの書き込みが可能であれば、SQLによってインデックスを上書きすることができます。公開されているPoCでSQLiteに特定の値を書き込み、さらに書き込んだ値のインデックスを特定の値に上書きします。次に書き込んだ値をSELECT文で検索することによりSQLiteが不正終了します。

また、Web SQLデータベースのAPIを利用することでSQLiteを操作できるため、攻撃者は本脆弱性を悪用するコードをWebページに含めることで、任意のコードを実行させることができます。Web SQLデータベースを使って本脆弱性を検証できるデモページが公開されており、脆弱性を含むWebブラウザでデモページを読み込むとクラッシュすることを確認しています。

上述しているように、現在は修正されたバージョンのSQLiteが公開されています。脆弱性が存在するバージョンをご使用の場合は、ソフトウェアの更新を推奨いたします。また、SQLiteを内部的に利用しているソフトウェアについても、本脆弱性が修正されたバージョンへの更新をご検討ください。

オーストラリアの反暗号化法

12月6日、オーストラリア連邦議会にて「Telecommunications and Other Legislation Amendment (Assistance and Access) Bill 2018 4」が可決されました。この法案は各メディアから「反暗号化法」と呼ばれています。反暗号化法は法執行機関が企業に対して、ソフトウェアが行う暗号化通信や暗号化データの復号などを要求できる法案です。

反暗号化法は「Technical Assistance Notices (TAN)」、「Technical Capability Notices (TCN)」、「Technical Assistance Requests(TAR)」の3つの要請を行えると規定されています。TANは企業に対し、暗号化された通信の復号を要請することができます。TCNはクライアントによるエンドツーエンド通信など、暗号化された通信を復号する手段がない通信に対して、復号するためのフレームワークの構築を要請するものとなります。なお、これについてはバックドアの構築を強要するものではないと明記されています。しかし、要請条件を技術的に満たすには、バックドアの作成以外に方法がないと各メディアで言及されています。TAN、TCNは要請に応じない場合、罰則が課されます。また、TARは企業に対し、暗号通信傍受に必要な情報を要求することができます。なお、具体的にどのような情報を要求するかは言及されていません。

TARは自発性を求めるものであるため、要請に応じなくても罰則はありません。TARにおいては技術的な詳細情報の提供だけでなく、指定ソフトウェアのインストールなど、TAN、TCNよりも要求範囲が広くなってます。また、対象が個人も含まれる可能性があると報告されています。

反暗号化法のような、暗号化された通信の復号を要請する法律は日本国外では珍しいものではありません。例えば、イギリスの調査権限法も反暗号化法と同様に、企業に対し暗号化された通信の復号を要求することができます。これらの法律は、その法律が施行されている国内だけでなく他国にも影響を及ぼす可能性があります。反暗号化法の施行により、オーストラリアで稼働しているWebサイトとの通信時に発生する暗号化された通信も対象となるため、オーストラリア外からの当該Webサイトへのアクセスも全て復号される可能性があります。居住国外のWebサービスなどの利用において機密情報の取り扱いがある場合は、このような可能性についても考慮し、今後の動向に注意する必要があります。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 12月4日(火) | セキュリティ事件 | 海外のQ&Aサイト運営会社は、同社のシステムが第三者による不正アクセスを受け、同社が運営するWebサイトの登録ユーザ約1億人分の個人情報が外部に漏えいした可能性があることを公表した。漏えいした可能性のある個人情報には、氏名、メールアドレス、暗号化されたパスワード、ユーザのコンテンツやアクションなどが含まれるとのこと。

“Quora Security Update” |

| 12月6日(木) | セキュリティ事件 | 国内の自治体は、同市が運営するWebサイトにふるさと納税者の一部の個人情報を誤って掲載したことを公表した。2017年度のふるさと納税者の内、「寄附者からのメッセージ」記載者が対象で、氏名、住所、電話番号などの個人情報や入金日、寄付金額、寄付の使い道などのふるさと納税に関する情報が同Webサイト上から閲覧可能であったとのこと。

「平成29年度ふるさと納税に係る個人情報の漏えいについて(お詫び)」 |

| 12月6日(木) | セキュリティ事件 | 国内の大学は、在学生のメールアカウントのパスワードがフィッシングメール経由で第三者に窃取され、当該学生のメールアカウントに対して第三者から不正アクセスを受けたことを公表した。当該学生のメールボックス内に含まれていた、学内外の関係者の個人情報が攻撃者から閲覧可能な状態となっていたとのこと。外部に漏えいした可能性のある個人情報には、氏名、メールアドレス、電話番号などが含まれるとのこと。

「不審メール被害の報告及び迷惑メール送信に関するお詫び」 |

| 12月6日(木) | セキュリティ事件 | 国内の研修機関は、同社が運営するeラーニングサービスの配信サーバに不正アクセスを受けたことを公表した。不正アクセスによる個人情報漏えいは確認されていないが、同サーバに仮想通貨を発掘するためのプログラムが埋め込まれていたとのこと。同社では、本不正アクセスが限定的なものであり、他サービス及び同社の他Webサイトへの影響がないことを合わせて公表している。

「【重要】ナビ機能付きeラーニングサービスのアクセス不可のお詫び(続報)」 |

| 12月7日(金) | セキュリティ事件 | 国内の通販サイトは、同社Webサイトに第三者からの不正アクセスを受け、顧客のクレジットカード情報が流出した可能性があることを公表した。流出した可能性があるのは、不正アクセスを受けていた期間中の新規申し込み者のカード氏名、クレジットカード番号、セキュリティコードなどのクレジットカード情報で、最大で14,679件流出した可能性があるとのこと。

「不正アクセスによる個人情報流出に関しまして」 |

| 12月12日(水) | その他 | サイバーセキュリティ基本法の一部を改正する法律案が参議院審議で可決され、公布された。サイバーセキュリティに対する脅威に万全を期すため、脅威に対する施策推進に係わる協議を行うためのサイバーセキュリティ協議会が創設される。また、サイバーセキュリティ戦略本部の所掌事務として、有事における国内外の関係者との連絡調整に関する事務が追加されるとのこと。

「サイバーセキュリティ基本法の一部を改正する法律案:参議院」 |

| 12月14日(金) | セキュリティ事件 | 国内のシステム運用会社は同社のポイントカードシステムがランサムウェアに感染したことを公表した。ホームページのメンテナンス作業及び、ポイントカードシステムの復旧作業を行っており、ポイントカードシステムについては、安全の確保ができたことから2018年12月22日より再稼働したとのこと。 |

| 12月14日(金) | セキュリティ事件 | Facebook社は、同社が運営するSNSの潜在的な不具合により、同SNSの登録ユーザがアップロードした画像ファイルが、本来は閲覧対象外であるユーザによって閲覧可能な状態であったことを公表した。現在不具合は解消されているが、本件発覚に至るまでの期間に制作された最大1,500件のサードパーティ製アプリおよび、最大680万人の同SNS登録ユーザに影響の可能性があるとのこと。

“Notifying our Developer Ecosystem about a Photo API Bug” |

| 12月14日(金) | セキュリティ事件 | 国内の飲料メーカーは、同社が新卒採用時に使用するメールアカウントに対して第三者からの不正ログインを受けたことを公表した。この不正ログインにより、メールボックス内の新卒採用候補者1,023名分および、同社グループ従業員993名分のメール本文、氏名、住所など個人情報が閲覧可能であったとのこと。

「メールアカウントへの不正ログインに関するお詫びとお知らせ 」 |

| 12月17日(月) | セキュリティ事件 | 国内の大学は、事務員の使用しているフリーメールのアカウントが不正アクセスを受け、個人情報が流出した可能性があることを公表した。2018年4月1日から大学のメールアドレス宛てに届くメールを該当のフリーメールへ自動転送を行っていたとのことで、流出した可能性があるのは、要配慮個人情報、機密性の高い個人情報、過去の在学者に係る個人情報など11,322名分とのこと。

「電子メールの転送先での不正ログインによる個人情報漏えいについて」 |

| 12月18日(火) | セキュリティ事件 | 国内の菓子店は、同社通販サイトが第三者からの不正アクセスにより改ざんされ、通販サイトを利用したユーザのクレジットカード情報が流出した可能性があることを公表した。同サイトは改ざんにより偽のクレジットカード情報入力画面を表示する設計となっており、最大で668件のクレジットカード名義人名、クレジットカード番号、セキュリティコードなどの情報が流出した可能性があるとのこと。

「不正アクセスによるお客様情報流出に関するお詫びとお知らせ」 |

| 12月20日(木) | 脆弱性情報 | 海外のセキュリティ研究者は、Windows OSのMsiAdvertiseProduct関数(広告を掲載するスクリプトを生成したり、コンピュータに製品を広報する処理)に存在する検証不備の脆弱性を発表した。本脆弱性を利用してSYSTEM権限でWindowsシステム上の任意のファイル内容を読み取ることが可能になるとのこと。この脆弱性が悪用された場合、悪意のあるプログラムなどによってWindowsシステム上の任意のファイルの内容を読み取られる可能性がある。

「JVNVU#92357871 MsiAdvertiseProduct における権限昇格の脆弱性」 |

| 12月20日(木) | セキュリティ事件 | 国内のWebマーケティング事業会社は、同社が運営している複数クラウドサービスに対して外部からの不正アクセスを受け、約41万件の個人情報が漏えいした可能性があることを公表した。漏えいした可能性のある個人情報には、氏名、電話番号、メールアドレス、勤務先などが含まれる。当該クラウドサービスにはバックアップデータなどで利用する顧客情報が格納されたファイルが存在することから、攻撃者がアクセス可能な状態になっていたとのこと。

「不正アクセスによるお客様情報の流出の可能性に関するお知らせとお詫び」 |

| 12月21日(金) | その他 | 外務省は、中国を拠点とする攻撃グループ「APT10」によるサイバー攻撃の活動に対して、英国及び米国等が声明を発表したことを受け、これら声明を支持するとともに同攻撃グループの活動を非難する報道官談話を公表した。

「中国を拠点とするAPT10といわれるグループによるサイバー攻撃について(外務報道官談話)」 |

| 12月25日(火) | セキュリティ事件 | 環境省は、同省が実施していた洋上風力発電実証事業の紹介を行っているWebサイトが改ざんされていたことを公表した。改ざんにより、検索エンジンの検索結果にフィッシングサイトが表示されたとのこと。また、同Webサイトでは機密情報を扱っていないため、機密情報の漏えいはしていないとのこと。

「洋上風力発電実証事業のサイトにおける不適切表示事案について」 |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 12月1日(土) | SQLite 3.26.0 | SQLite開発チームは、任意コード実行の脆弱性を修正した、SQLite 3.26.0を公表した。SQLiteは様々なアプリケーションで利用されており、それらアプリケーションにおいても影響が生じる場合がある。

“SQLite Release 3.26.0 On 2018-12-01” |

| 12月3日(月) | PostgreSQL 9.3.25 PostgreSQL 9.4.20 PostgreSQL 9.5.15 PostgreSQL 9.6.11 PostgreSQL 10.6 PostgreSQL 11.1 |

PostgreSQLの開発チームは、任意のコード実行をされる恐れのあるSQLインジェクションの脆弱性(CVE-2018-16850)を修正したアップデートを公表した。PostgreSQL 9.3.25については、9.3の最終リリースとなり現在はサポートが終了しているため、サポートされているバージョンにアップデートすることを推奨している。

“PostgreSQL 11.1, 10.6, 9.6.11, 9.5.15, 9.4.20, and 9.3.25 Released!” |

| 12月4日(火) | Chrome 71.0.3578.80 | Google社は、Chrome 71.0.3578.80を公表した。PDFiumにおけるUse After Freeの脆弱性(CVE-2018-17481)を含む43件の脆弱性が修正された。

“Stable Channel Update for Desktop” |

| 12月5日(水) | Adobe Flash Player 32.0.0.101 | Adobe社は、Adobe Flash Playerのセキュリティアップデートを公表した。任意のコード実行が可能となる脆弱性(CVE-2018-15982)及び特権エスカレーションの脆弱性(CVE-2018-15983)が修正された。

“Security updates available for Flash Player | APSB18-42” |

| 12月5日(水) | iCloud for Windows 7.9

iOS 12.1.1 |

Apple社は、iCloudとiOSのApple製品の脆弱性に対するセキュリティアップデートを公表した。任意のコード実行が可能となる脆弱性(CVE-2018-4437、CVE-2018-4438、CVE-2018-4441、CVE-2018-4442、CVE-2018-4443、CVE-2018-4447、CVE-2018-4460、CVE-2018-4461、CVE-2018-4464、CVE-2018-4465)を含む複数の脆弱性が修正された。

“About the security content of iCloud for Windows 7.9” |

| 12月6日(木) | PHP 5.6.39 PHP 7.0.33 PHP 7.1.25 PHP 7.2.13 |

PHP開発チームは、PHPのセキュリティアップデートを公表した。PHP 7.0.33については、PHP 7.0の最終リリースとなり2018年12月3日をもってサポートが終了したため、PHP 7.1、7.2または7.3の最新のバージョンにアップデートすることを推奨している。

“PHP 7.0.33 Released” |

| 12月7日(金) | i-FILTER 9.50R06 | デジタルアーツ株式会社は、同社が提供するi-FILTER 9.50R05以前に存在する脆弱性(CVE-2018-16180、CVE-2018-16181)を修正したアップデートを公表した。

「「i-FILTER」【脆弱性】JVN#32155106「i-FILTER における複数の脆弱性」の影響および対応方法を教えてください」 |

| 12月11日(火) | Adobe Acrobat and Reader | Adobe社は、同社が提供するAdobe Acrobatの脆弱性(CVE-2018-19698、CVE-2018-19700、CVE-2018-19702、CVE-2018-19707、 CVE-2018-19708、CVE-2018-19713、CVE-2018-19715、CVE-2018-19716、CVE-2018-19720、CVE-2018-16018、CVE-2018-16044、CVE-2018-16045など)を修正したアップデートを公表した。”Security Bulletin for Adobe Acrobat and Reader | APSB18-41″ https://helpx.adobe.com/security/products/acrobat/apsb18-41.html |

| 12月11日(火) | phpMyAdmin 4.8.4 | phpMyAdmin開発チームは、ローカルファイルインクルージョンの脆弱性(CVE-2018-19968)、クロスサイトリクエストフォージェリの脆弱性(CVE-2018-19969)、クロスサイトスクリプティングの脆弱性(CVE-2018-19970)を修正したアップデートを公表した。

“Security fix: phpMyAdmin 4.8.4 is released” |

| 12月11日(火) | Firefox 64 Firefox ESR 60.4 |

Mozilla社は、Firefox 64、Firefox ESR 60.4を公表した。Use After Freeの脆弱性(CVE-2018-18492)など複数の脆弱性が修正された。

“Security vulnerabilities fixed in Firefox 64” |

| 12月12日(水) | Microsoft社製品 | Microsoft社は 2018年12月のセキュリティ更新プログラムを公表した。Windows DNS Serverのヒープオーバーフローの脆弱性(CVE-2018-8626)や、既に悪用されていることが確認されているWindows カーネルの特権昇格の脆弱性(CVE-2018-8611)などを含む、複数の脆弱性が修正された。

「2018 年 12 月のセキュリティ更新プログラム (月例)」 |

| 12月12日(水) | Chrome 71.0.3578.98 | Google社は、Chrome 71.0.3578.98を公表した。4日に修正されたPDFiumにおけるUse After Freeの脆弱性(CVE-2018-17481)が追加の修正を受けた。

“Stable Channel Update for Desktop” |

| 12月13日(木) | WordPress 5.0.1 | WordPress Foundationは、5.0以前のバージョンに存在するクロスサイトスクリプティングの脆弱性などを含む、複数の脆弱性を修正したアップデートを公表した。

“WordPress 5.0.1 Security Release” |

| 12月13日(木) | AtermWF1200CR AtermWG1200CR |

日本電気株式会社・NECプラットフォームズ株式会社は、同社で販売しているルータに存在する複数の脆弱性(CVE-2018-16192、CVE-2018-16193、CVE-2018-16194、CVE-2018-16195)を修正するファームフェアのアップデートを公表した。

「WF1200CR・WG1200CRにおけるセキュリティ向上について」 |

| 12月19日(水) | Internet Explorer 9 Internet Explorer 10 Internet Explorer 11 |

Microsoft社は、同社の提供するInternet Explorerに存在するメモリ破損の脆弱性(CVE-2018-8653)を修正する緊急アップデートを公表した。既に悪用された事実が確認されている脆弱性とのこと。

“CVE-2018-8653 | Scripting Engine Memory Corruption Vulnerability” |

| 12月19日(水) | Cisco ASA 5500-X Series Firewalls 9.9

Cisco Adaptive Security Appliance (ASA) Software 9.1~9.10 |

Cisco Systems社は、同社が提供するCisco Adaptive Security Appliance(ASA)ソフトウェアの特権昇格の脆弱性(CVE-2018-15465)を修正したアップデートを公表した。

“Cisco Adaptive Security Appliance Software Privilege Escalation Vulnerability” |

Notes:

- Tencent, “Magellan”, https://blade.tencent.com/magellan/index_en.html/, 2018/12/11 ↩

- SQLite, “SQLite Release 3.26.0 On 2018-12-01”, https://sqlite.org/releaselog/3_26_0.html, 2018/12/1 ↩

- SQLite, “SQLite FTS3 and FTS4 Extensions”, https://www.sqlite.org/fts3.html ↩

- Parliament of Australia, “Telecommunications and Other Legislation Amendment (Assistance and Access) Bill 2018”, https://www.aph.gov.au/Parliamentary_Business/Bills_Legislation/Bills_Search_Results/Result?bId=r6195, 2018/12/6 ↩