- 2019年3月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Webのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2019年3月観測レポートサマリ

本レポートでは2019年3月の1ヵ月間に発生した事案についてまとめています。

DDoS攻撃については検出件数・通信量に大きな変動はありませんでしたが、攻撃時に発生した最大パケット数については倍増していました。攻撃手法は引き続きUDP Amplificationでしたが、当月はアプリケーションプロトコルとしてSSDPを用いたものが多く検出されています。DDoS攻撃を除くインターネットからの攻撃については、Mirai亜種によるルータに対する攻撃が全体の過半数を占めていました。他の主要な攻撃として、phpMyAdminの脆弱性スキャン、パスワード情報窃取、PHPを用いたファイルの読み込み試行が変わらず多く検出されていますが、当月より新しく検出されるようになった、トンネリングを用いたリモートデスクトップ接続の試行も多く検出されています。そして、Webサイト閲覧時における検出では、引き続き悪意あるJavaScriptが多く検出されています。

当月はWebアプリケーションフレームワークの1つである、Railsの脆弱性が公開されました。既に実証コードも公開されており、Railsを使用している場合は注意が必要です。また、当月はJavaScriptが話題となりました。最近のWebブラウザにはJavaScriptを安全に実行する仕組みが用意されており、その一部をご紹介します。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

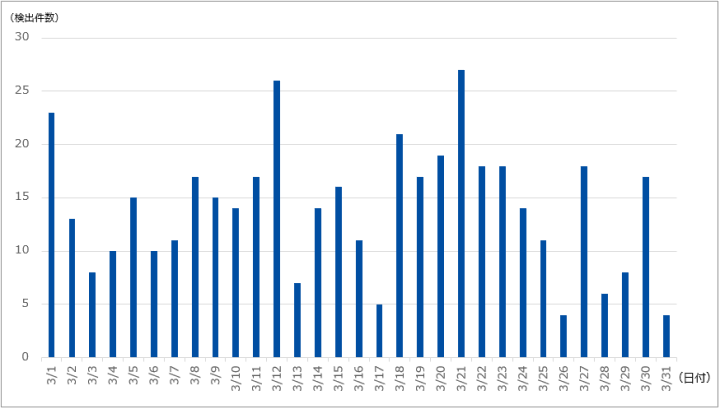

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は434件であり、1日あたりの件数は14件でした。期間中に観測された最も規模の大きい攻撃では、最大652万ppsのパケットによって19.30Gbpsの通信が発生しました。当月最も長く継続した攻撃もこの通信であり、2時間32分にわたって攻撃は継続しました。なお、攻撃手法は主にSSDPを用いたUDP Amplificationでした。

IIJマネージドセキュリティサービスの観測情報

IIJマネージドIPS/IDSサービスでは、当月もNetis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。当月におけるIPS/IDSサービス全検出数の約76.5%を当該攻撃が占めており、攻撃の内容は前月までと変わらず当該ルータの脆弱性を悪用してMirai亜種に感染させるものでした。

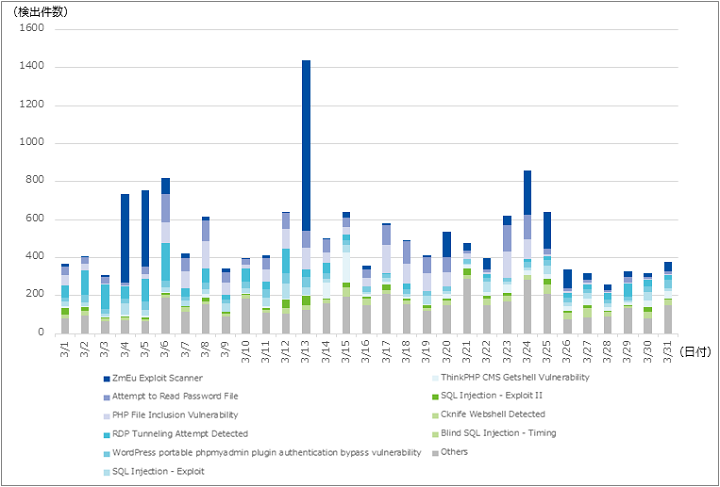

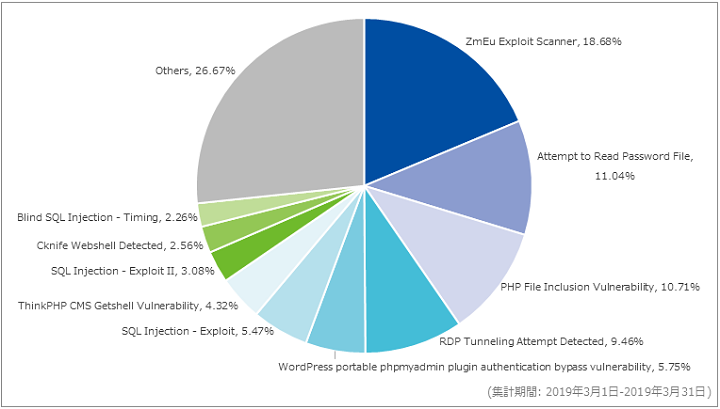

以下に、今回の対象期間に検出した攻撃種別の1サイト当たりの攻撃検出件数と攻撃種別トップ10の割合を示します。なお、前述したNetis及びNetcore社製ルータを対象とした検出が全体の過半数を占めているため、以下2つのグラフからは当該事象を除外しています。

当月ではZmEu Exploit Scannerが最も多く検出され、全体の18.68%を占めていました。攻撃内容はこれまでと変化はなく、phpMyAdminを探索する通信でした。検出数がピークとなった3月13日では、ポーランドのIPアドレスからの攻撃がほとんどを占めていました。

前月との傾向の変化として、RDP Tunneling Attempt DetectedがSOCの観測において初めて検出数のトップ10に入りました。この攻撃はトンネリングを用いたリモートデスクトップ接続を検出したもので、2019年2月にベンダが追加したシグネチャにより検出されています。シグネチャが追加された日を起点として多数検出されていることから、攻撃通信自体はそれ以前から発生していたものと推測されます。本シグネチャは攻撃性の有無に関わらずトンネリングを用いたリモートデスクトップ接続を検出するため、正常利用の通信を検出する可能性もあります。しかし、検出した通信については日本国外からの接続がほとんどであり、それぞれのIPアドレスから関連性の無い複数の環境に対し通信が発生していたため、リモートデスクトップによる接続可否の確認を目的とした不特定多数のIPアドレスに対するスキャン通信であると判断しています。スキャン対象のポート番号は443/tcpが最も多く約94%を占めていました。リモートデスクトップサービスなど、利用時に443/tcpが用いられるリモートデスクトップ環境を探索しているものと思われます。

Webのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

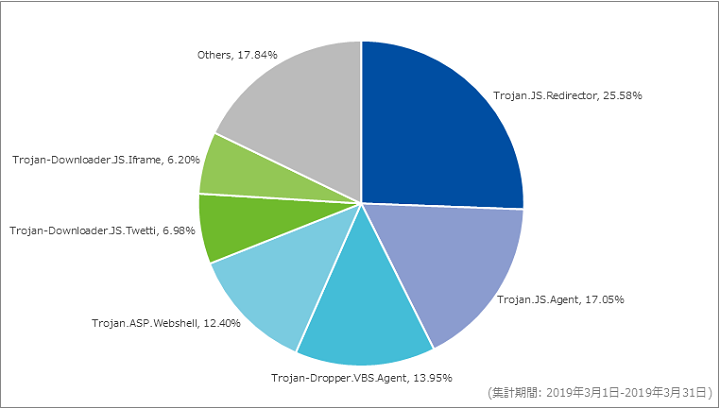

以下に今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

当月は、Trojan.JS.Redirectorを最も多く検知しており、全体の25.58%を占めました。これは、Webサイトの改ざんによって蔵置された悪意あるJavaScriptを検出したものです。改ざんされたWebサイトの多くはWordPressを利用していることを確認しています。なお、WordPressを利用しているWebサイトの改ざんという点は、検知の割合で2位となったTrojan.JS.Agentについても同様でした。こちらも、Webサイトの改ざんによって蔵置された悪意あるJavaScriptを検出しています。

セキュリティインシデントトピック

ここでは、SOCが期間中に収集・分析した情報の中から、主要なトピックについて示します。

Railsにおけるファイル内容開示の脆弱性

Rails開発チームは、2019年3月13日にファイル内容開示の脆弱性(CVE-2019-5418)をはじめとする、複数の脆弱性を修正したバージョンを公表しました。本脆弱性を悪用されると、Railsを動作させているユーザの権限で閲覧可能なファイルの内容が、外部の攻撃者に漏えいする危険性があります。また、漏えいした情報が別の攻撃に悪用される可能性もあります。

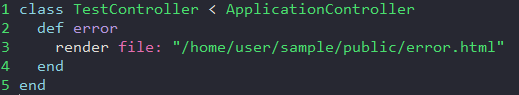

Railsとは、プログラミング言語RubyのWebアプリケーション作成に利用される代表的なフレームワークの1つです。Railsが提供する機能の1つに、ユーザがWebアプリケーションにアクセスした際に応答するファイルを指定する、renderメソッドがあります。図-5はWebアプリケーションのエラー時に実行され、renderメソッドを用いてエラーページを応答するサンプルコードです。

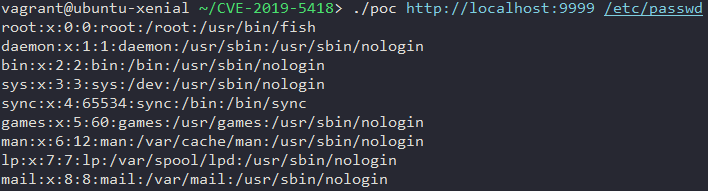

サンプルコードでは、キーが「file」であり、値が「/home/user/sample/public/error.html」であるハッシュオブジェクトが、renderメソッドの第1引数として指定されています。キーとしては「xml」や「json」などを指定することができ、指定した形式のファイルのみが応答として返されます。指定可能なキーの1つに「file」があり、用いられると形式を制限せず、どのようなファイルでもWebアプリケーション側から応答することが可能です。キーとして「file」を指定する例として、エラーページなどを表すための静的ページを表示させる場合が考えられます。本脆弱性は、キーに「file」が指定されている際に悪意のあるHTTPヘッダを含むリクエストを受信すると、ファイルの中身が漏えいする危険性があるというものです。図-6に指定したファイルの中身を表示させる、PoC(概念実証コード)の検証結果を示します。

検証では、Linuxサーバのユーザ管理に用いられるファイル「/etc/passwd」の内容が漏洩しています。本脆弱性を利用することで、Railsを実行しているユーザの権限で閲覧可能なファイルは、漏えいしてしまう可能性があります。そのようなファイルには、Webアプリケーション本体のソースコードやRailsで利用されるパスワードなどの情報、外部サービスと連携するためのトークン情報なども含まれます。また、サイズの大きいファイルが指定された場合はDoSが発生するなど、他の攻撃に発展する可能性もあるため、注意が必要です。脆弱性のあるバージョンをご利用の場合は、バージョンアップをお勧めします。

WebブラウザにおけるJavaScriptの扱い

JavaScriptはWorld Wide Webが登場して比較的初期の頃から使用されている技術であり、Webページ上で様々な動作を実現するために使用されます。例えばここをクリックすると「テスト」というダイアログが表示されたり、ここをクリックすると、この部分に下線が引かれたりしますが、このような動作もJavaScriptで実現されています。JavaScriptはECMAScript 1として規格化されており、主要WebブラウザではこのECMAScriptが動作するように実装されています 2。

JavaScriptはWebページにおける表現の幅を広げるものですが、使い方次第では悪用したり、意図せずWebブラウザ上で異常な動作をしてしまったりします。そのような場面に対応するため、最近のWebブラウザではJavaScriptを安全に実行できるよう、複数の対策が実装されています。本稿では最近のWebブラウザに用意されている、JavaScriptを安全に実行する仕組みをご紹介します。

なお、本稿は表-1のWebブラウザで動作を確認し、作成しています。Webブラウザは頻繁に更新されていることから、異なるバージョンのWebブラウザでは状況が変化する場合があります。

| OS | Webブラウザ |

|---|---|

| Windows 10 1809(17763.379) | Microsoft Edge 44.17763.1.0 |

| Google Chrome 73.0.3683.103 | |

| Mozilla Firefox 66.0.2 | |

| Microsoft Internet Explorer 11 (11.0.115/KB4489873) | |

| Windows 8.1 (デスクトップ及びModern UI) |

Microsoft Internet Explorer 11 (11.0.115/KB4489873) |

| Windows 7 | |

| Android x86_64 8.1.0 | Google Chrome 73.0.3683.90 |

| Mozilla Firefox 66.0.2 | |

| macOS 10.14.4 | Safari 12.1 |

| iOS 12.2 | Safari |

JavaScriptの動作環境

安全に実行する仕組みについて述べる前に、JavaScriptの動作環境を簡単にご説明します。まず、JavaScriptはWebサーバ上に公開されているものですが、当該JavaScriptファイルをダウンロードしたクライアントである、Webブラウザ上で実行されます。従って、JavaScriptの動作はサーバの仕様ではなく、クライアントの仕様に依存するものとなります。そのため、規格化はされていますが、Webブラウザによりその挙動に多少の差異が生じる場合があります。

主要なWebブラウザで共通している点として、JavaScriptやWebページそのものを処理する環境を「サンドボックス」化している点があります。サンドボックスとは通常の環境と切り離し、影響を及ぼさないように動作させる仕組みです。先述の通り、JavaScriptはクライアント端末上で動作します。そのため、適切に対策しなければ、JavaScriptによってクライアント端末上のファイルが操作されたり、プログラムが実行されたりするなどの危険性があります。サンドボックスによる専用の実行領域を用意することにより、例えばJavaScriptを用いて実行されたプログラムが、そのJavaScriptを実行する領域の外にあるファイルにアクセスすることはできません。また、ファイルを作成するような場合でも、そのWebブラウザの専用領域内に作成し、他の領域に影響を及ぼさないようにすることができます。

また、昨今のWebブラウザはJavaScriptのみではなく、Webページに関する処理も分離し、閲覧したWebページが他に影響を及ぼさないように設計されています。例えば主要なWebブラウザにはタブ表示機能が存在しますが、各タブは別プロセスで動作するようになっています。そのため、タブの1つに異常が生じても、別のタブにその異常が波及しないようになっています。これにより例えば1つのタブにおいて不正な処理が実行された場合でも、Webブラウザ全体の応答が停止することを回避することができます。

このように、JavaScriptが実行されるWebブラウザにおいて、ダウンロードされたコンテンツにより端末全体が影響を受けることが無いよう、動作環境が用意されています。

JavaScript異常動作時の表示例

最近の主要なWebブラウザには、JavaScriptが異常な動作を示した場合に、ユーザに処理継続の要否を確認する仕組みがあります。この要否確認はJavaScriptによりユーザのWebサイト閲覧に影響が生じる場合に表示されます。

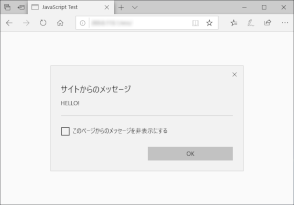

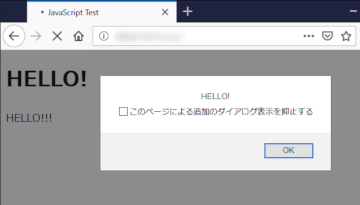

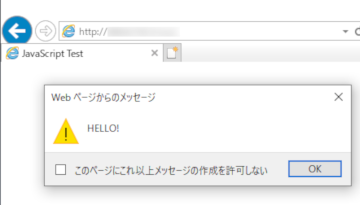

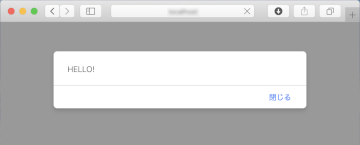

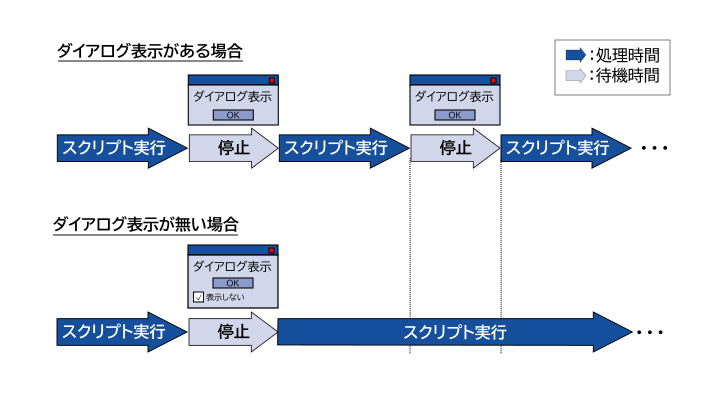

異常動作の例として、ダイアログボックスが連続して表示されるJavaScriptを挙げます。Microsoft Edge(図-7)、Mozilla Firefox(図-8)、及びWindows 10(バージョン1607、Anniversary Update以降)上のInternet Explorer 11(図-9)には、Dialog Loop Protection 3などと呼ばれる仕組みが実装されています。この仕組みは同一のWebページ内でダイアログボックスが複数回表示された際に、追加のダイアログボックスの表示を止めることができるものです。なお、Internet Explorer 11では、「インターネット オプション」において「信頼済みサイト」や「ローカル イントラネット」ゾーンに登録されているWebサイトでは、Dialog Loop Protectionは動作しません。また、Internet ExplorerにおけるDialog Loop ProtectionはWindows 10のみで利用可能であり、Windows 8.1以前におけるInternet Explorerでは利用できません。

|

|

|

|

|

|

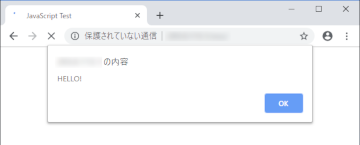

Google Chrome(図-10)、及びmacOS(図-11)・iOS(図-12)上のSafariでは、ダイアログボックスの表示を止める選択肢はありません。しかし、ダイアログボックスが表示されている間でもそのタブを閉じることが可能であるため、他のタブなどに影響を及ぼさずともダイアログボックスの表示を終了することができます。なお、このようなダイアログボックスが表示されている間にタブを閉じる動作は、他にMozilla Firefoxでも可能です。

|

|

|

|

|

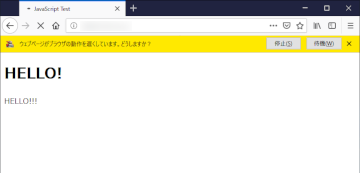

Dialog Loop Protectionはダイアログボックスの表示を止めることができますが、そのスクリプト自体は継続して実行されます。このようなスクリプトはいわゆる「無限ループ」を用いて実行されています。無限ループではダイアログボックスが表示されている間はユーザの入力を待ちますが、ダイアログボックスが表示されていない間はJavaScriptの処理が連続して実行されます(図-13)。従って、ダイアログボックスの表示を止めると、JavaScriptの処理がひたすら実行され続ける状態になります。このような場合はWebブラウザの処理時間が長くなるため、端末の動作が遅くなるなどの影響が生じる場合があります。

Webブラウザの動作が遅くなった場合、「Webページの表示が遅い」旨のメッセージが表示されます(図-14、15)。このようなメッセージが表示された場合は、JavaScriptの実行を停止させることが可能です。なお、JavaScriptの実行を停止した場合は、停止した時点以降のJavaScriptは実行されません。従って、JavaScriptを順次実行するようなWebページでは、後続の処理が実行されず、Webページが正しく表示されない可能性があります。

|

|

|

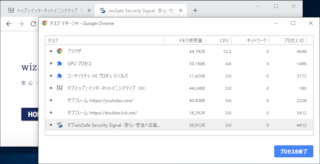

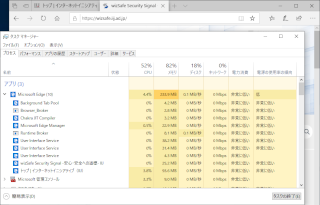

それでもJavaScriptが停止しない場合、Webブラウザのプロセスを強制終了することで、停止させることができます。Google Chromeには、Google Chromeの各プロセスを管理する「タスク マネージャ」機能が備わっており、これによりWebページの表示を強制終了させることができます(図-16)。また、他のWebブラウザではOS標準の「タスクマネージャ」から当該プロセスを強制終了することで、当該Webページの表示を強制終了させることができます(図-17)。

|

|

|

JavaScriptの実行禁止

JavaScriptの実行においては複数の保護機構が実装されており、通常のWeb閲覧においてその実行を過度に恐れる必要はありません。それでもJavaScriptの実行を禁止したい場合、各Webブラウザの設定から無効化することができます。しかし、最近のWebページではJavaScriptが多く用いられていることから、全てのWebページでJavaScriptの実行を許可しない設定でWebブラウザを使用することはあまり現実的ではありません。

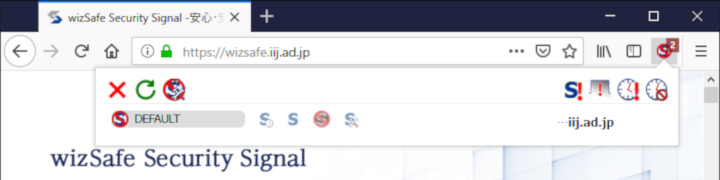

Mozilla FirefoxやGoogle ChromeではWebサイト単位でJavaScriptを許可又は拒否する拡張機能が存在しており、これらを使用することでJavaScriptの実行を制御することができます。図-18はMozilla Firefox及びGoogle Chromeの拡張機能である、NoScript 4の実行例です。

このような拡張機能によりJavaScriptの実行を制御することで、希望しないJavaScriptの実行を禁止することができます。但し、最近は共通のJavaScriptライブラリが用いられることも多く、そのようなライブラリは当該Webページとは別のWebサイト上に公開されている場合もあります。また、ECサイトなどでは決済が商品の注文とは別の、決済サービスのWebページで実施されたり、クレジットカードの認証ページにリダイレクトされたりする場合もあります。拡張機能によりWebサイト単位でJavaScriptの実行を制御するような場合は、このようなWebサイト間の関係を理解する必要があります。そして、Webサイト制作者はそのような制限された環境を想定してWebページの表示を確認していないものと推測されますので、Webサイトが正しく動作しない場合でも自力で解決する必要が生じます。

まとめ

JavaScriptは多くのWebサイトで広く使用されており、Webページ上で様々な動作を実現するために使用されています。JavaScriptはWebページにおける表現を広げるものですが、使い方次第では悪用したり、意図せずWebブラウザ上で異常な動作をしてしまったりします。そのような場面に対応するため、最近のWebブラウザではJavaScriptを安全に実行できるよう、複数の対策が実装されています。万一異常な動作をするWebサイトを表示してしまった場合でも、適切な停止方法を知っていれば、他のWebブラウザタブや端末上のアプリケーションに影響を及ぼすこと無く、停止することが可能です。また、新しい対策機構が実装されたり、既存の対策機構に問題が発見されたりすることもありますので、Webブラウザを最新に保つことも必要です。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 3月1日(金) | セキュリティ事件 | 国内の自治体は、同市が運営する公共施設のホームページが第三者によって改ざんされていたことを公表した。改ざんされていた期間内にホームページの閲覧を試みると、当該施設とは無関係のページへ遷移するようになっていたとのこと。個人情報漏えいなどの被害は確認されていないとのこと。

「さっぽろ天神山アートスタジオホームページの改ざんに関するお知らせ」 |

| 3月1日(金) | セキュリティ事件 | 国内の大学は、同大学が管理する学内メールシステムにて、第三者によって学生1名のメールアカウントのパスワード窃取及び不正アクセスが行われたことを公表した。該当アカウントを停止するまでの間、38,006件のスパムメールが送信された。うち、31,464件はエラーとなったが、6,542件は外部へ送信。攻撃者による当該アカウントのメールボックスの閲覧や、全学生教職員の氏名、メールアドレスなどが記載されているアドレス帳2,476件の閲覧が可能な状態となっていたとのこと。

「不正アクセスによる個人情報漏えいの可能性及びスパムメールの送信に関するお詫び 」 |

| 3月1日(金) | 脆弱性情報 | 海外のセキュリティ研究者は、Intel製CPUにおいて投機的実行を利用した新たなサイドチャネル攻撃の脆弱性が存在することを発表した。同脆弱性は、過去に同製品において確認されている”Meltdown”や”Spectre”などと同様に投機的実行を利用したものだが、これまでとは根本的な原因が異なるため、既存の脆弱性の対策を行っても効果が無く、物理的な修正を行う必要があるとのこと。なお、同脆弱性は”SPOILER”と名付けられている。

“SPOILER: Speculative Load Hazards Boost Rowhammer and Cache Attacks” |

| 3月4日(月) | その他 | 国内の県警察が、インターネット上の掲示板に、アクセスするとダイアログボックスが表示され続けるURLを書き込んだ3名に対して、1名は補導、他2名は書類送検を行う方針であることが報道された。また、同様の事案に対して2018年には2名が摘発されており、1名は補導、1名は書類送検されていたことが3月26日に追加で報道された。 |

| 3月5日(火) | セキュリティ技術 | 米国家安全保障局(NSA)は、リバースエンジニアリングツール「Ghidra」をオープンソースソフトウェアとして無償で公開することを公表した。同ツールで最も注目すべき機能の1つとして、機械語命令を逆アセンブルし、Pコードと呼ばれる中間表現に変換する、Sleighと呼ばれるプロセッサモデリング言語が挙げられている。

“Ghidra — the Software Reverse Engineering Tool You’ve Been Waiting for — is Here!” |

| 3月8日(金) | セキュリティ事件 | 米国のクラウドコンピューティング企業は、同社の内部ネットワークが第三者から不正アクセスを受けた可能性があることを公表した。公表時点で同社製品及びサービスのセキュリティが侵害された形跡は確認できないが、第三者が社内文書にアクセスしダウンロードした可能性があるとのこと。また、第三者はパスワードスプレー攻撃(不正ログインを狙ったブルートフォース攻撃の一種)を用いた可能性が高いとのこと。

“Citrix investigating unauthorized access to internal network” |

| 3月16日(土) | セキュリティ事件 | 国内のイベント興行会社は、同社が運営するチケット販売サイトがログインした顧客とは別の顧客の情報を表示していたことを公表した。販売サイトの高負荷緩和措置が不十分であったため発生したとのこと。調査の結果、841名分の氏名、住所、メールアドレス、IDなどが漏えいした可能性があるとのこと。

「キョードー東京チケットオンライン サービス停止のお詫びとご報告」 |

| 3月18日(月) | セキュリティ事件 | 国内のソフトウェア開発会社は、同社が管理するデータベースに対して第三者から不正アクセスを受け、アカウント情報が不正に取得された可能性があることを公表した。不正取得された情報には、ユーザ名、メールアドレス、同社が提供する電子手帳アプリ内の一部設定値、パスワードのハッシュ値情報が含まれるとのこと。

「Lifebearサーバへの不正アクセスに関するお知らせ」 |

| 3月19日(火) | セキュリティ事件 | 国内のITサービス事業会社は、同社が運営する予約システムにおいて、第三者による不正アクセスにより個人情報が漏えいした可能性があることを公表した。漏えいした可能性のある情報は氏名、メールアドレス、パスワードのハッシュ値、電話番号、クレジットカード情報の一部とのこと。

「【重要】不正アクセスに関するお詫びとご報告」 |

| 3月21日(木) | 脆弱性情報 | WordPressのプラグインであるSocial Warfareの開発チームは、同プラグインにクロスサイトスクリプティングの脆弱性が存在することを公表した。脆弱性の公表時点でゼロデイ攻撃の発生が確認されている。Social Warfare V3.5.3にて同脆弱性を修正したとのこと。

“Urgent Message Regarding Social Warfare” |

| 3月21日(木) | セキュリティ事件 | 海外のSNS運営会社は、1月に実施したセキュリティ調査の際に、一部のユーザのパスワードが社内ストレージシステムに読み取り可能な状態で保存されていることが判明したことを公表した。

“Keeping Passwords Secure” |

| 3月25日(月) | セキュリティ事件 | 国内の出版社は、外部からの不正アクセスにより、個人情報が流出した可能性があることを公表した。クレジットカード情報、氏名、住所などが含まれるものが最大で5,689件。氏名、住所、メールアドレスなどクレジットカード情報以外の個人情報が含まれるものが最大で23,000件流出した可能性があるとのこと。

「弊社運営サイトへの不正アクセス発生についてのご報告とお詫び」 |

| 3月26日(火) | セキュリティ事件 | 海外のPCメーカは、ドライバとファームウェアのアップデートサーバがAPT(Advanced Persistent Threat: 持続的標的型)攻撃を受けたことを公表した。この攻撃により、同社製ノートパソコンに付随するユーティリティツールである「ASUS Live Update」を使用するユーザへ悪質なコードが埋め込まれたファイルが配信されていた。少数の特定のユーザーグループを標的とした攻撃であり、通常のユーザーへの影響は限定的であるとのこと。

”ASUS response to the recent media reports regarding ASUS Live Update tool attack by Advanced Persistent Threat (APT) groups” |

| 3月28日(木) | セキュリティ事件 | 国内の電子機器製造会社は、第三者による不正アクセスにより、同社e-shopサイトにユーザー登録した9,793名の個人情報が漏えいした可能性があることを公表した。漏えいした可能性のある情報は氏名、住所、電話番号、生年月日、企業名、メールアドレス、ユーザーID、パスワード情報とのこと。

「不正アクセスによるお客様情報流失に関するお知らせとお詫び」 |

| 3月29日(金) | セキュリティ事件 | 国内の自動車製造販売会社は、同社の販売子会社に対してネットワーク上の不正アクセスがあり、最大310万件の顧客情報が外部に流出した可能性があることを公表した。流出した情報にクレジットカード情報は含まれないとのこと。

「弊社東京地区販売店における顧客情報流出の可能性に関するお知らせ」 |

| 3月30日(土) | セキュリティ事件 | 韓国の仮想通貨取引所は、内部犯行によって、同取引所を運営する韓国の金融サービス企業の暗号通貨が想定外に出金されたことを公表した。なお、流出した暗号通貨はすべて同社の損失であり、会員の資産は全て保護されているとのこと。同取引所は、外部からのハッキングに対する監視や遮断は行っていたが、内部犯への対策が不足していたと述べている。

“<내부 횡령 사고>에 대한 사과문” |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 3月1日(金) | ColdFusion 2018 ColdFusion 2016 ColdFusion 11 |

Adobe社は、ColdFusionのセキュリティアップデートを公表した。任意のコードが実行される可能性がある脆弱性(CVE-2019-7816)が修正された。既にゼロデイとして悪用された事実が確認されているとのこと。

“Security updates available for ColdFusion | APSB19-14” |

| 3月1日(金) | Google Chrome | Google社は、Chromeのセキュリティアップデートを公表した。FileReaderに存在するメモリ解放後使用の脆弱性(CVE-2019-5786)が修正された。

“Stable Channel Update for Desktop” |

| 3月4日(月) | Android | Google社は、Androidの3月の月例セキュリティ情報を公表した。本アップデートにより、Framework、Media framework、Systemに存在する複数の脆弱性が修正された。

「Android のセキュリティに関する公開情報 – 2019 年 3 月」 |

| 3月7日(木) | Apache Solr | Apache Software Foundationは、Apache Solrにおけるリモートコード実行の脆弱性(CVE-2019-0192)が存在することを公表した。Apache Solr 7.0以降にアップデートすることで該当の脆弱性を回避することができる。

“[CVE-2019-0192] Deserialization of untrusted data via jmx.serviceUrl” |

| 3月12日(火) | Adobe Digital Editions Adobe Photoshop CC |

Adobe社は、同社が提供する複数ソフトウェアにおけるセキュリティアップデートを公表した。同アップデートにより、Adobe Photoshop CCにおける、ヒープ破壊によって任意のコードが実行される脆弱性(CVE-2019-7094)や、Adobe Digital Editionsにおける、ヒープオーバーフローによって任意のコードが実行される脆弱性(CVE-2019-7095)が修正された。

“Security updates available for Adobe Photoshop CC | APSB19-15” |

| 3月12日(火) | WordPress 5.1.1 | WordPress Foundationは、5.1以前のバージョンに存在するクロスサイトスクリプティングの脆弱性や、複数のバグを修正したアップデートを公表した。

“WordPress 5.1.1 Security and Maintenance Release” |

| 3月12日(火) | Intel® CSME, Server Platform Services, Trusted Execution Engine

Intel® Active Management Technology WIndows用 Intel® Graphics Driver Intel firmware Intel® Matrix Storage Manager Intel® SGX SDK Intel® USB 3.0 Creator Utility Intel® Accelerated Storage Manager in RSTe |

Intel社は、同社が提供する複数ソフトウェアにおけるセキュリティアップデートを公表した。本アップデートにより、Windows用 Intel® Graphics Driverに存在する任意のコード実行の脆弱性(CVE-2018-12216)や、Intel® Matrix Storage Managerに存在する特権昇格の脆弱性(CVE-2019-0121)など、複数の脆弱性が修正された。

“Intel® CSME, Server Platform Services, Trusted Execution Engine and Intel® Active Management Technology 2018.4 QSR Advisory” |

| 3月12日(火) | Joomla 3.9.4 | Joomla開発チームは、Joomlaに存在する複数の脆弱性の修正を含むセキュリティアップデートを公表した。本アップデートにより、サンプルデータプラグインにてACLチェックがされない脆弱性(CVE-2019-9713)、クロスサイトスクリプティングの脆弱性(CVE-2019-9711、CVE-2019-9712、CVE-2019-9714)が修正された。

“Joomla 3.9.4 Release” |

| 3月13日(水) | Cisco Common Services Platform Collector(CSPC) | Cisco Systems社は、同社が提供するCisco Common Services Platform Collector(CSPC)において、デフォルトのパスワードを持つ認証されていないリモートの攻撃者によって、アカウントを使用した不正アクセスを受ける可能性のある脆弱性(CVE-2019-1723)が存在することを公表した。同社は同脆弱性の修正リリースも合わせて公表しており、Cisco CSPC 2.7.xの場合はCisco CSPC 2.7.4.6、Cisco CSPC 2.8.xの場合はCisco CSPC 2.8.1.2にて同脆弱性を修正したとのこと。

“Cisco Common Services Platform Collector Static Credential Vulnerability” |

| 3月13日(水) | Microsoft複数製品 | Microsoft社は、 複数のソフトウェアやブラウザに対するセキュリティ更新プログラムを公表した。この更新プログラムにより、Internet Explorerにおけるメモリ破損の脆弱性(CVE-2019-0763)や、スクリプトエンジンにおけるメモリ破損の脆弱性(CVE-2019-0609)など、複数の脆弱性に対する修正が行われた。

「2019 年 3 月のセキュリティ更新プログラム (月例)」 |

| 3月13日(水) | Ruby 2.5.4、2.6.2 | Ruby開発チームは、Rubyに存在する複数の脆弱性の修正を含むセキュリティアップデートを公表した。本アップデートにより、tar解凍時のディレクトリ削除の脆弱性(CVE-2019-8320)、エスケープシーケンスインジェクションの脆弱性(CVE-2019-8321、CVE-2019-8322、CVE-2019-8323、CVE-2019-8325)、悪意のあるgemインストール時に任意のコードを実行してしまう脆弱性(CVE-2019-8324)が修正された。

「Ruby 2.6.2 リリース」 |

| 3月13日(水) | Rails 4.2.11、5.0.7.1、5.1.6.1、5.2.1.1 | Rails開発チームは、Ruby用のWebアプリケーションフレームワークRailsに存在する複数の脆弱性の修正を含むセキュリティアップデートを公表した。本アップデートにより、本来アクセス不可能な領域へ到達可能な脆弱性(CVE-2018-16476)を含む複数の脆弱性が修正された。

“Rails 4.2.11, 5.0.7.1, 5.1.6.1 and 5.2.1.1 have been released!” |

| 3月14日(木) | VMware Horizon 7.8、7.5.2、6.2.8 | VMware社は、同社が提供するVMware Horizonに存在するConnection Serverの情報漏えいの脆弱性(CVE-2019-5513)を修正するセキュリティアップデートを公表した。

“VMSA-2019-0003” |

| 3月18日(月) | PowerDNS Authoritative Server 4.0.7、4.1.7 | PowerDNS開発チームは、PowerDNS Authoritative Serverに存在するHTTPリモートバックエンドでの検証不十分によってサービス拒否や情報漏えい等を引き起こす可能性のある脆弱性(CVE-2019-3871)を修正するセキュリティアップデートを公表した。

“PowerDNS Authoritative Server 4.0.7 and 4.1.7 Released” |

| 3月19日(火) | Firefox 66 Firefox ESR 60.6 Thunderbird 60.6 |

Mozilla社は、Firefox 66、Firefox ESR 60.6、Thunderbird 60.6を公表した。同リリースにより、使用中のDOM要素を削除する際のUse After Freeの脆弱性(CVE-2019-9790)を含む複数の脆弱性が修正された。

“Mozilla Foundation Security Advisory 2019-07” |

| 3月20日(水) | Cisco IP Phone 7800 Series、8800 Series | Cisco Systems社は、同社が提供するCisco IP Phoneに存在する複数の脆弱性の修正を含むセキュリティアップデートを公表した。本アップデートにより、クロスサイトリクエストフォージェリの脆弱性(CVE-2019-1764)や、リモートコード実行の脆弱性(CVE-2019-1716)など、複数の脆弱性が修正された。

“Cisco IP Phone 8800 Series Cross-Site Request Forgery Vulnerability” |

| 3月20日(水) | Drupal 7.65 Drupal 8.5.14 Drupal 8.6.13 |

Drupalセキュリティチームは、Drupalに存在するクロスサイトスクリプティングの脆弱性(CVE-2019-6341)を修正するセキュリティアップデートを公表した。同脆弱性は、特定の状況下において悪意のあるユーザがクロスサイトスクリプティングの脆弱性を引き起こす可能性のあるファイルをアップロードすることを可能にするとのこと。

“Drupal core – Moderately critical – Cross Site Scripting – SA-CORE-2019-004” |

| 3月21日(木) | Pydio 8.2.3 | Pydio社は、Pydioに存在する複数の脆弱性に対するセキュリティアップデートを公表した。本アップデートにより、クロスサイトスクリプティングの脆弱性やコマンドインジェクションの脆弱性(CVE-2019-10049、CVE-2019-10048、CVE-2019-10045、CVE-2019-10047、CVE-2019-10046、CVE-2019-10046、CVE-2019-9642)などが修正された。

“Pydio Core / Pydio Enterprise 8.2.3 – Security Release” |

| 3月22日(金) | Firefox 66.0.1 Thunderbird 60.6.1 |

Mozilla社は、Firefox 66.0.1及びThunderbird 60.6.1を公表した。同リリースにより、JavaScriptのJITコンパイラであるIonMonkeyに存在するバッファオーバーフローが発生する脆弱性(CVE-2019-9810)、任意のメモリの読み書きに利用される脆弱性(CVE-2019-9813)が修正された。

“Mozilla Foundation Security Advisory 2019-09” |

| 3月25日(月) | iOS 12.2

Xcode 10.2 tvOS 12.2 macOS Mojave 10.14.4 Safari 12.1 iTunes 12.9.4 for Windows iCloud for Windows 7.11 |

Apple社は、iOS 12.2、Xcode 10.2、tvOS 12.2、macOS Mojave 10.14.4、Safari 12.1、iTunes 12.9.4 for Windows、iCloud for Windows 7.11のセキュリティアップデートを公表した。本アップデートにより、任意のコード実行の脆弱性やクロスサイトスクリプティングの脆弱性など、複数の脆弱性が修正された。

“About the security content of iOS 12.2” |

| 3月26日(火) | Magento 2.1.17 Magento 2.2.8 Magento 2.3.1 |

Magento社は、同社が提供するMagentoに対するセキュリティアップデートを公表した。同アップデートにより、同製品に存在する、細工されたニュースレター及びEメールテンプレートによるリモートコード実行の脆弱性や、カタログセクションにおけるSQLインジェクション及びクロスサイトスクリプティングの脆弱性などの複数の脆弱性が修正された。

“Magento 2.3.1, 2.2.8 and 2.1.17 Security Update” |

| 3月27日(水) | Cisco IOS IOS XE |

Cisco Systems社は、同社が提供するCisco IOSおよびIOS XEに存在する、情報漏えいの脆弱性(CVE-2019-1742)、サービス拒否の脆弱性(CVE-2019-1747)、証明書検証の不備による脆弱性(CVE-2019-1748)など複数の脆弱性を修正したアップデートを公表した。

“Cisco IOS XE Software Information Disclosure Vulnerability” |

| 3月27日(水) | Firefox 66.0.2 | Mozilla社は、Firefox 66.0.2を公表した。本リリースにより、特定条件下でタブがクラッシュするバグやCreateBrushForPatternを使用した際にクラッシュしてしまうバグなどが修正された。

“See what’s new in Firefox!” |

| 3月28日(木) | watchOS 5.2 | Apple社は、watchOS 5.2のセキュリティアップデートを公表した。本アップデートにより、Apple Watch Series 1以降のデバイスに存在するバッファオーバーフローの脆弱性(CVE-2019-8511、CVE-2019-8542、CVE-2019-8527)、メモリ破損の脆弱性(CVE-2019-7286、CVE-2019-8553、CVE-2019-8545、CVE-2019-7293、CVE-2019-8536、CVE-2019-8544、CVE-2019-8518、CVE-2019-8558、CVE-2019-8559、CVE-2019-8563)など複数の脆弱性について修正した。

「watchOS 5.2 のセキュリティコンテンツについて」 |

| 3月28日(木) | VMware vCloud Director VMware ESXi VMware Workstation VMware Fusion |

VMware社は、同社が提供する複数のソフトウェアに対するセキュリティアップデートを公表した。本アップデートにより、VMware vCloud Directorのリモートセッションハイジャックの脆弱性(CVE-2019-5523)やVMware ESXi、Workstation及びFusionに含まれる仮想USB 1.1の実装における範囲外の読み取りと書き込みの脆弱性(CVE-2019-5518)など複数の脆弱性が修正された。

“New VMware Security Advisories VMSA-2019-0004 & VMSA-2019-0005” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- Standard ECMA-262 : ECMAScript 2018 Language Specification 9th Edition

Ecma International、2018/6

本記事公開時点における最新の正式版ですが、今後更新される見込みがあります。 ↩ - JavaScript

Mozilla MDN web docs、2019/4/8 閲覧 ↩ - Internet Explorer 11 のダイアログ表示の保護機能 (Windows 10)

Microsoft Japan IE and Edge Support Team Blog、2016/9/23 ↩ - NoScript

InformAction、2019/4/8閲覧 ↩