- 2019年4月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2019年4月観測レポートサマリ

本レポートでは2019年4月中に発生した観測情報と事案についてまとめています。

DDoS攻撃について、検出件数は増加したものの目立つものでは無く、攻撃時に発生した最大パケット数及び通信量は半減していました。また、攻撃の継続時間も大幅に短くなっており、比較的小規模な攻撃により件数が増加したものと考えられます。最大規模を観測した攻撃、最長時間を観測した攻撃ともに使用された手法は、前月までに引き続きUDP Amplificationでした。

IPS/IDSにおいて検知したインターネットからの攻撃については、Mirai亜種によるルータに対する攻撃が全体の7割を占めていましたが、それを除くと特定の攻撃が突出して観測されるのではなく、様々な攻撃が幅広く観測されていました。観測された攻撃にはSQLインジェクション・脆弱性スキャン・パスワードファイルの読み取りといった毎月観測されるものに加え、WordPressやApache Struts 2の脆弱性を狙うものなどがありました。特にApache Struts 2を狙った攻撃は、対象期間中の2日間において多く観測されました。

Webサイト閲覧時における検出では引き続き悪意あるJavaScriptが多く検出されています。また、メールではAndromマルウェアを含む、ファイル名の拡張子が「.iso」となっているファイルが添付されたものを多く検出しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

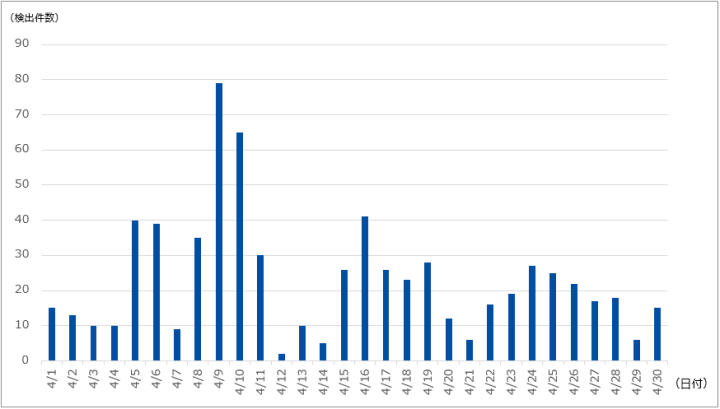

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は689件であり、1日あたりの件数は22.96件でした。期間中に観測された最も規模の大きい攻撃では、最大97万ppsのパケットによって9.21Gbpsの通信量が発生しました。この攻撃は主にDNSを用いたUDP Amplificationでした。

また、当月最も長く継続した攻撃は41分にわたるもので、最大規模と同じくDNSを用いたUDP Amplificationによる攻撃でした。発生期間中は最大で9.03Gbpsの規模の攻撃があったことを確認しています。

IIJマネージドセキュリティサービスの観測情報

IIJマネージドIPS/IDSサービスでは、当月もNetis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。検出数ベースでは先月から約5ポイント減少し、当月におけるIPS/IDSサービス全検出数の約71.6%を占めています。

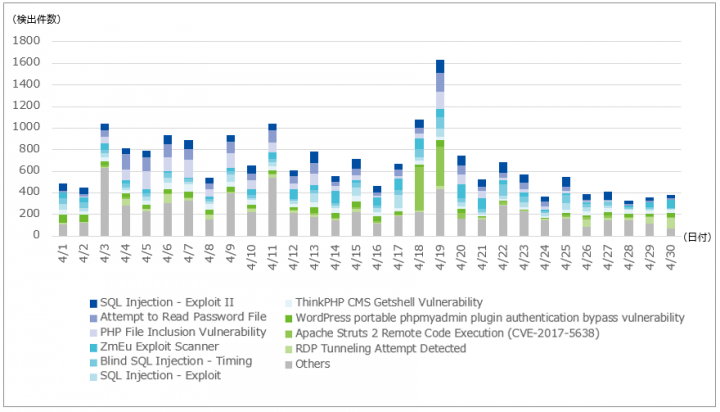

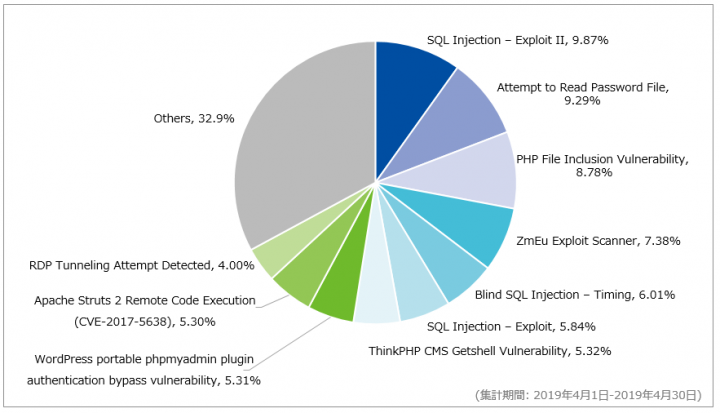

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数と攻撃種別トップ10の割合を示します。なお、前述したNetis及びNetcore社製ルータを対象とした検出が全体の過半数を占めているため、以下2つのグラフからは当該事象を除外しています。

当月では、SQL Injection – Exploit IIが最も多く検出され、全体の9.87%を占めていました。SQL Injection – Exploit IIは、4月23日に最も多くの攻撃を検出し、攻撃元の国は米国が最も多く観測されました。先月多く検出されていたZmEu Exploit Scanner、Attempt to Read Password File、PHP File Inclusion Vulnerabilityは、引き続き多く検出されていました。

先月と比較して、RDP Tunneling Attempt Detectedの観測が減少しました。当月は、図3に示すように特定の攻撃が突出して観測されるのではなく、様々な攻撃が幅広く観測されました。WordPress portable phpmyadmin plugin authentication bypass vulnerabilityは4月1日と2日に多くの攻撃が検出され、Apache Struts 2の脆弱性を狙った攻撃は4月18日と19日に多く観測されました。これらの攻撃は、中国からの攻撃が最も多く観測されました。また、Attempt to Read Password FileやPHP File Inclusion Vulnerabilityは、米国からの攻撃が最も多く観測されました。

SQL Injection – Exploit IIで検知したクエリには、UNION句を用いて別テーブルを結合し情報を取得しようとするものや、テーブル情報が格納されているINFORMATION_SCHEMA.TABLESテーブルから情報の取得を試みるクエリが検出されました。また、User-AgentからSQLインジェクションの脆弱性診断ツールであるsqlmapを用いた攻撃なども確認できました。SQLインジェクションによる攻撃は、機密情報の漏えいや改ざんなど危険なセキュリティ事故につながる恐れがありますので、2019年1月のセキュリティインシデントトピックを参考に適切な対策を講じることをおすすめいたします。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

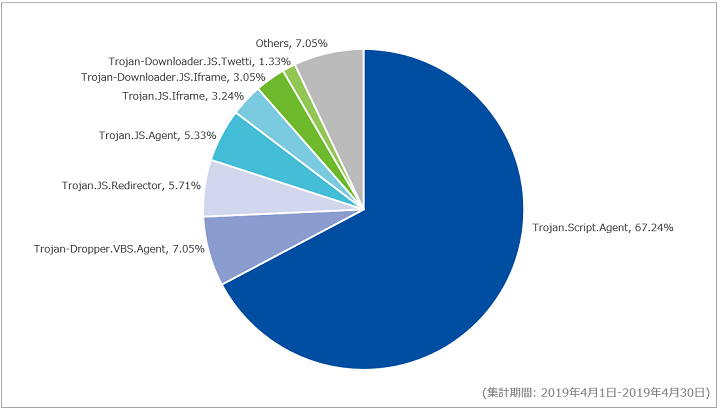

以下に今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

対象期間中に最も多く検出したマルウェアはTrojan.Script.Agentで、全体の67.24%を占めています。当該シグネチャは、複数のWebサイトに設置されたJavaScriptを検出したものです。検出したJavaScriptの内容は、いずれもCookie情報を含むリクエストヘッダを外部ドメインに送信するものでした。JavaScriptを検出したWebサイトのドメインは、過去に失効したドメインを第三者が取得した上で悪用しているものです。このような事例は過去にも観測されており、2018年9月の観測レポートで詳細を解説しています。当時のレポートではTrojan.JS.Agentとして検出していますが、利用されている手法は同様のものです。

メール受信時におけるマルウェア検出

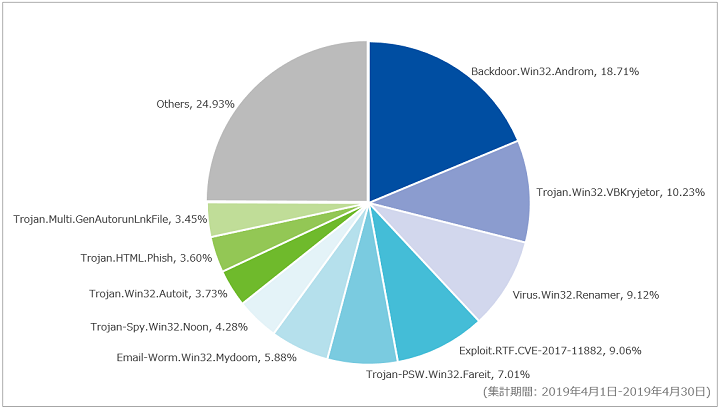

以下に対象期間における、メール受信時に検出したマルウェア種別の割合を示します。

対象期間中に最も多く検出したマルウェアはBackdoor.Win32.Andromで、全体に対して18.71%を占めています。当該マルウェアを含むメールは、件名と添付ファイル名の両方に商品の見積もりなどを名目として金銭の支払いを促す名称が付けられていました。また、添付ファイルのファイル名について、拡張子が「.iso」となっているものが含まれていた点が、当月の特徴として挙げられます。

次に、Virus.Win32.RenamerがSOCの観測上はじめてトップ10に入りました。当該マルウェアは、C:\Windows 配下に存在するファイルを改変をします。当該マルウェアを含むメールの件名とファイル名にも金銭の支払いを促す名称がつけられていましたが、添付ファイルには、拡張子が「.png」と「.pdf.z」という2種類のファイルが含まれているという特徴がありました。

最後に、対象期間においてSOCで観測した、件名が日本語で脅威を含むメールの大量送付に関する情報を示します。なお、以下は主要なものであり、全ての不審なメールを網羅しているわけではない点にご注意ください。

| 日付 | 件名 | 添付ファイル名 | 備考 |

|---|---|---|---|

| 4月3日(水) |

|

|

添付ファイル名に含まれる○は0から9までのランダムな数字を示す。 |

| 4月17日(水) |

|

|

添付ファイル名に含まれる○は0から9までのランダムな数字を示し、□はランダムなアルファベットを示す。 |

セキュリティインシデントカレンダー

当月発生した主要なインシデントを記載します。「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 4月1日(月) | セキュリティ事件 | 国内の食品通販会社は、同社が運営するオンラインショッピングサイトが第三者による不正アクセスを受け、顧客情報が2,926件漏えいしたことを公表した。漏えいした顧客情報には、クレジットカード番号や有効期限、セキュリティコード、カード会員名などが含まれるとのこと。翌日には、国内の衣類通販会社が、同様に不正アクセスを受けて顧客情報が2,200件漏えいしたことを公表した。漏えいした顧客情報には、国内の食品通販会社と同様に、クレジットカード情報が含まれていたとのこと。

「個人情報流出に関するお詫びとお知らせ」 「不正アクセスによるお客様情報流出に関するお詫びとお知らせ」 |

| 4月3日(水) | セキュリティ事件 | 海外のセキュリティ企業は、Facebookのサードパーティである2つのアプリのデータセットが、Amazonのストレージで公開状態であることを発表した。一方のアプリでは、コメント、ユーザの反応、お気に入り、アカウント名、Facebook IDを含む5億4000万件のレコードが公開状態であり、もう一方のアプリでは、友達、「いいね!」、音楽、写真、Facebook IDに加え、同アプリの平文パスワードを含む2万2000件のレコードが公開状態であったとのこと。

“Losing Face: Two More Cases of Third-Party Facebook App Data Exposure” |

| 4月5日(金) | セキュリティ事件 | 国内のアニメーション製作会社は、同社アニメの公式サイトにおいて、ドメインの管理が一時的に第三者に移転されていたことを公表した。同事象はメールを使用したドメイン移管手続きが起因となったものと推測される。開封することによって脅威となるメールが存在する中、このように開封しないことによって脅威となるメールも存在するため、使用しているサービスにおける正規の手続きを正しく理解しておく必要がある。

「『ラブライブ!』シリーズ公式サイトについてのご連絡」 |

| 4月6日(土) | セキュリティ事件 | 国内の光学機器製造会社が所有する一部の工場のシステムが、2月末にサイバー攻撃を受け、多数のパソコン端末がウイルスに感染していたことが報じられた。同社によると、本攻撃は仮想通貨を不正取得するウイルスを送り込むことが目的であり、その前段階として、IDとパスワードを窃取するウイルスにパソコン端末100台程度が感染したとのこと。 |

| 4月10日(水) | 脆弱性情報 | 海外のセキュリティ研究者は、Microsoft社が提供するWebブラウザInternet Explorerに、XML External Entity Injection(XXE)の脆弱性が存在すること、及び同脆弱性の実証コード(PoC)を発表した。同脆弱性の影響により、ユーザが細工された.MHTファイルをローカルで開いた場合、リモートの攻撃者がユーザのローカル環境に存在するプログラムのバージョン情報を偵察することが可能になるとのこと。また、Microsoft社は同脆弱性について即時の修正は行わないとのことで、ゼロデイ攻撃が行われる可能性が考えられる。

“Microsoft Internet Explorer v11 XML External Entity Injection 0day” |

| 4月10日(水) | 脆弱性情報 | Wi-Fi Allianceは、無線LANのセキュリティ規格であるWPA3のWPA3-Personalモード実装において複数の脆弱性(CVE-2019-9494、CVE-2019-9495、CVE-2019-9496、CVE-2019-9497、CVE-2019-9498、CVE-2019-9499)が存在することを公表した。同脆弱性は、ダウングレード攻撃やサイドチャネル攻撃、サービス拒否(DoS)攻撃に対し脆弱であり、脆弱性を悪用された場合はWPA2を使用した接続の強制やパスワード情報の漏えい、WPA3を使用した接続の防止などを引き起こす可能性があるとのこと。なお、同脆弱性は”Dragonblood”と名付けられている。

“Wi-Fi Alliance® security update” “Security Update April 2019” “Analysing WPA3’s Dragonfly Handshake” |

| 4月11日(木) | 脆弱性情報 | CERT/CCは、複数のVPNアプリケーションにおいて、認証やセッション管理に用いられるセッションCookieをメモリやログファイルへ不適切に保存してしまう脆弱性(CVE-2019-1573、CVE-2019-11213)が存在することを公表した。同脆弱性の影響によって、攻撃者はユーザのVPNセッションをリプレイすることが可能であり、VPNセッションを必要とするアプリケーションにアクセスされる可能性があるとのこと。同脆弱性の影響を受ける製品の中には、Palo Alto Networks社のGlobalProtect Agentや、Pulse Secure社のPulse Secure Desktop、Pulse Connect Secureなどが含まれるとのこと。

“VPN applications insecurely store session cookies” |

| 4月18日(木) | その他 | 経済産業省は、産業に求められるセキュリティ対策の全体像を整理した「サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)」を策定したことを公表した。本策定は、サイバー空間とフィジカル空間を高度に融合させることにより実現される「Society5.0」、様々なつながりによって新たな付加価値を創出する「Connected Industries」における新たなサプライチェーン全体のサイバーセキュリティ確保を目的としている。

「サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)を策定しました」 |

| 4月23日(火) | セキュリティ事件 | 国内のワイン販売会社は、同社が過去に運営していたオンラインショップが、第三者による不正アクセスを受け、顧客情報が漏えいした可能性があることを公表した。漏えいした可能性のある顧客情報の中には、最大31,231人分のクレジットカード情報(カード名義人名、クレジットカード番号、有効期限、セキュリティコード)が含まれるとのこと。2015年7月8日~2018年8月5日の期間中に同オンラインショップでクレジットカード決済を行った一部の顧客情報が漏えいの対象とのこと。

「弊社が運営する「エーデルワイン オンラインショップ」への不正アクセスによる 個人情報流出に関するお詫びとお知らせ」 |

| 4月26日(金) | 脆弱性情報 | Oracle社は、Oracle WebLogic Server 10.3.6.0.0, 12.1.3.0.0において、デシリアライズ処理の脆弱性(CVE-2019-2725)が存在することを公表した。同脆弱性の影響によって、攻撃者は認証なしでリモートから任意のコードを実行することが可能とのこと。また、同脆弱性についての実証コード(PoC)が公開されているため、Oracle社から提供されているパッチの適用などの迅速な対応が求められる。

“Oracle Security Alert Advisory – CVE-2019-2725” 本攻撃ついてはIIJでも観測しており、下記の記事を掲載している。 |

| 4月26日(金) | セキュリティ事件 | 総務省は、以前、国内の教育機関が利用していた”ac.jp”ドメインが、取得資格を満たさない第三者によって取得され、成人向けWebサイト開設に利用されていた事案に関して”.jp”ドメインを管理するJPRSへ信頼性確保のための取組を要請した。本来”ac.jp”ドメインは高等教育機関などが登録できるものだが、ドメイン登録の際に取得申請者が資格要件を満たしていることの確認が漏れたためとのこと。

「株式会社日本レジストリサービスに対する「.jp」ドメイン名の管理・運用に係る措置(要請)」 |

| 4月27日(土) | セキュリティ事件 | 海外のソフトウェア開発会社は、同社が提供するコンテナ共有サービスのデータベースが外部からの不正アクセスを受け、約190,000件のアカウント情報が漏えいした可能性があることを公表した。漏えいした可能性のあるデータには、一部ユーザのユーザ名やハッシュ化されたパスワード、同社が提供しているサービスで利用されるトークンが含まれるとのこと。情報漏えいの可能性のあるユーザに対し、パスワードを変更するよう呼びかけている。

“Unauthorized access to Docker Hub database” |

| 4月29日(月) | セキュリティ事件 | 国内のメディア関連会社は、同社が運営するサービスが外部からの不正アクセスを受け、4月29日午前0時過ぎから午前3時半頃までの間、同サービスのアプリ及びWebサイトにおいて番組画像などの改ざんが行われたことを公表した。改ざんが行われていた期間に当サービスを利用したユーザの機器などへの影響は無く、ユーザ情報の漏えいも無いとのこと。

「一部配信コンテンツの表示情報に関するお詫び」 |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 4月1日(月) | Apache httpd 2.4.39 | Apache Software Foundationは、Apache HTTP Serverの複数の脆弱性を修正するアップデートを公表した。本アップデートにより、権限昇格の脆弱性(CVE-2019-0211)、アクセス制御回避の脆弱性(CVE-2019-0215、CVE-2019-0217)などを修正したとのこと。

“Apache HTTP Server 2.4 vulnerabilities” |

| 4月4日(木) | ウイルスバスター Corp. 11.0 SP1、XG、XG SP1

ウイルスバスター ビジネスセキュリティ 9.0、9.5、10.0 |

トレンドマイクロ社は、同社が提供する複数ソフトウェアに対する修正プログラムを公表した。本修正プログラムにより、ディレクトリトラバーサルの脆弱性(CVE-2019-9489)を修正したとのこと。

「アラート/アドバイザリ : ウイルスバスター コーポレートエディションとウイルスバスター ビジネスセキュリティのディレクトリトラバーサルの脆弱性(CVE-2019-9489)について」 「ウイルスバスター コーポレートエディション XG Critical Patch (ビルド 5338)、Critical Patch (ビルド 1933) および11.0 Critical Patch (ビルド 6598) 公開のお知らせ」 「ウイルスバスター ビジネスセキュリティ 9.0 Service Pack 3用 Critical Patch (build 4394) および 9.5 用 Critical Patch (build 1487) 公開のお知らせ」 |

| 4月5日(金) | wget 1.20.3 | GNUプロジェクトは、同プロジェクトが提供しているGNU Wgetにおいて、バッファオーバーフローの脆弱性(CVE-2019-5953)を修正するセキュリティアップデートを公表した。同脆弱性を悪用された場合、第三者による任意のコード実行やサービス拒否(DoS)攻撃などを受ける可能性があるとのこと。

“wget-1.20.3 released [stable]” 「GNU Wget におけるバッファオーバーフローの脆弱性」 |

| 4月8日(月) | Wireshark 2.4.14 Wireshark 2.6.8 Wireshark 3.0.1 |

Wireshark開発チームは、同チームが提供するWiresharkの複数の脆弱性に対応するセキュリティアップデートを公表した。これにより、複数の解析機能においてクラッシュが発生する可能性が存在する脆弱性などが修正された。

“Wireshark 3.0.1, 2.6.8 and 2.4.14 Released” |

| 4月8日(月) | Samba 4.8.11 Samba 4.9.6 Samba 4.10.2 |

Samba開発チームは、Sambaに存在する複数の脆弱性を修正したアップデートを公表した。同アップデートでは、アクセス許可の設定誤りによって所有者のみが許可されるべき領域に他の権限を持つ者がファイルの書き込みを行える脆弱性(CVE-2019-3870)及び、Windowsレジストリサービスをエミュレートする機能「RPCエンドポイント」実装時のパストラバーサルの脆弱性(CVE-2019-3880)が修正された。CVE-2019-3870はSamba4.9.6、4.10.2で修正されており、CVE-2019-3880はSamba4.8.11、4.9.6、4.10.2で修正されている。なお、CVE-2019-3870に関しては、アップデート後にアクセス許可の修正を利用者で行う必要がある点に注意が必要である。

“World writable files in Samba AD DC private/ dir” “Save registry file outside share as unprivileged user” |

| 4月9日(火) | Intel® NUC Microprocessors with Virtual Memory Mapping

Intel® Graphics Performance Analyzer for Linux Intel® Media SDK |

Intel社は、同社が提供する複数の製品におけるセキュリティアップデートを公表した。本アップデートにより、Intel® Media SDKに存在する、特権昇格の脆弱性(CVE-2018-18094)や、Intel® Graphics Performance Analyzer for Linuxに存在する、特権昇格の脆弱性(CVE-2019-0158)など、複数の脆弱性が修正された。

“Intel® NUC Advisory” “Microprocessor Memory Mapping Advisory” “Intel® Graphics Performance Analyzer for Linux Advisory” “Intel® Media SDK Advisory” |

| 4月9日(火) | Microsoft複数製品 | Microsoft社は、 複数のソフトウェアやブラウザに対するセキュリティ更新プログラムを公表した。この更新プログラムにより、Microsoft Officeにおけるリモートコード実行の脆弱性(CVE-2019-0801)や、Microsoft Edgeにおける情報漏えいの脆弱性(CVE-2019-0833)など、複数の脆弱性に対する修正が行われた。

「2019 年 4 月のセキュリティ更新プログラム (月例)」 「2019 年 4 月のセキュリティ更新プログラム」 |

| 4月9日(火) | Adobe Acrobat and Reader

Adobe Flash Player Adobe Shockwave Player Adobe Dreamweaver Adobe XD InDesign Adobe Experience Manager Forms Adobe Bridge CC |

Adobe社は、同社が提供する複数ソフトウェアにおけるセキュリティアップデートを公表した。本アップデートにより、Adobe Acrobat及びAdobe Acrobat Readerに存在する、範囲外書き込みによる任意のコード実行の脆弱性(CVE-2019-7111、CVE-2019-7118、CVE-2019-7119、CVE-2019-7120、CVE-2019-7124)や、Adobe Flash Playerに存在する、範囲外読み取りによる情報漏えいの脆弱性(CVE-2019-7108)など、複数の脆弱性が修正された。

“Security updates available for Adobe Acrobat and Reader | APSB19-17” “Updates available for Adobe Flash Player | APSB19-19” “Security update available for Adobe Shockwave Player | APSB19-20” “Security update available for Adobe Dreamweaver | APSB19-21” “Security Updates Available for Adobe XD | APSB19-22” “Security Update Available for InDesign | APSB19-23” “Security updates available for Adobe Experience Manager Forms | APSB19-24” “Security Updates Available for Adobe Bridge CC | APSB19-25” |

| 4月11日(木) | VMware vSphere ESXi

VMware Workstation Pro / Player VMware Fusion Pro / Fusion |

VMware社は、同社が提供する複数ソフトウェアに対するセキュリティアップデートを公表した。本アップデートにより、情報漏えい及びサービス拒否の脆弱性(CVE-2019-5516、CVE-2019-5517)と、情報漏えいの脆弱性(CVE-2019-5520)が修正された。

“VMware Security Advisories VMSA-2019-0006” |

| 4月13日(土) | Tomcat 7.0.94 Tomcat 8.5.40 Tomcat 9.0.19 |

Apache Software Foundationは、同社が提供するApache TomcatにおけるWindowsのリモートコード実行の脆弱性(CVE-2019-0232)を修正したアップデートを公表した。

“Fixed in Apache Tomcat 7.0.94” “Fixed in Apache Tomcat 8.5.40” “Fixed in Apache Tomcat 9.0.19” |

| 4月16日(火) | Oracle複数製品 | Oracle社は、同社が提供する複数の製品に対するクリティカルパッチアップデートを公表した。本アップデートにより、リモートコード実行の脆弱性などを含む、計297件の脆弱性が修正された。

“Oracle Critical Patch Update Advisory – April 2019” |

| 4月17日(水) | Drupal 8.6.15 | Drupalは、Drupal 7.x、8.5.x、及び8.6.xの脆弱性に対処するセキュリティアップデートを公表した。本アップデートは、サードパーティ製ソフトウェア「Symfony」に存在するリモートコード実行の脆弱性(CVE-2019-10910)を含む複数の脆弱性や、JavaScriptのライブラリであるjQueryのアップデートに対応するものであり、クロスサイトスクリプティングなど複数の脆弱性が修正された。

“Drupal core – Moderately critical – Multiple Vulnerabilities – SA-CORE-2019-005” “Drupal core – Moderately critical – Cross Site Scripting – SA-CORE-2019-006” |

| 4月17日(水) | Cisco複数製品 | Cisco Systems社は、同社が提供する複数ソフトウェアの脆弱性に対応するソフトウェアアップデートを公表した。これにより、認証されていないリモートの攻撃者によるデバイスへの不正アクセスを可能とする脆弱性(CVE-2019-1710)、IAPP(Inter-Access Point Protocol)メッセージの処理により、認証されていない隣接した攻撃者がサービス拒否を引き起こす脆弱性(CVE-2019-1796)などが修正された。

“Cisco IOS XR 64-Bit Software for Cisco ASR 9000 Series Aggregation Services Routers Network Isolation Vulnerability” “Cisco Wireless LAN Controller Software IAPP Message Handling Denial of Service Vulnerabilities” “Cisco Wireless LAN Controller Software GUI Configuration Denial of Service Vulnerabilities” “Cisco Wireless LAN Controller Software Cross-Site Request Forgery Vulnerability” “Cisco Expressway Series and Cisco TelePresence Video Communication Server Denial of Service Vulnerability” “Cisco Aironet Series Access Points Development Shell Access Vulnerability” |

| 4月17日(水) | Confluence Server

Confluence Data Center |

Atlassian社は同社が提供しているConfluenceにおいて、ディレクトリトラバーサルの脆弱性(CVE-2019-3398)を修正するセキュリティアップデートを公表した。同脆弱性を悪用された場合、任意の場所にファイルを書き込むことで、第三者によるリモートコード実行を受ける可能性があるとのこと。

“Confluence Security Advisory – 2019-04-17” |

| 4月23日(火) | Chrome 74.0.3729.108 | Google社は、Chromeのセキュリティアップデートを公表した。本アップデートにより、Use After Freeの脆弱性(CVE-2019-5805、CVE-2019-5808、CVE-2019-5809)や整数オーバーフローの脆弱性(CVE-2019-5806)、メモリ破壊の脆弱性(CVE-2019-5807)など複数の脆弱性が修正された。

“Stable Channel Update for Desktop” |

| 4月24日(水) | BIND9 | ISCは、BIND9の複数の脆弱性を修正するセキュリティアップデートを公表した。本アップデートにより、同時TCP接続制限を超過してnamedのファイル記述子を枯渇させられる可能性のある脆弱性(CVE-2018-5743)や、nxdomain-redirect機能を有効にしている場合にサービス拒否(DoS)を引き起こされる可能性のある脆弱性(CVE-2019-6467、CVE-2019-6468)を修正したとのこと。

“CVE-2018-5743: Limiting simultaneous TCP clients is ineffective” “CVE-2019-6467: An error in the nxdomain redirect feature can cause BIND to exit with an INSIST assertion failure in query.c” “CVE-2019-6468: BIND Supported Preview Edition can exit with an assertion failure if nxdomain-redirect is used” |

| 4月30日(火) | Dovecot v2.3.6 | DovecotはDovecot v2.3.6のリリースを公表した。これによりバージョン2.3.0~2.3.5.2に存在するサービス拒否の脆弱性(CVE-2019-11494、CVE-2019-11499)が修正された。

“[Dovecot-news] Dovecot release v2.3.6” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。