- 2019年6月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2019年6月観測レポートサマリ

本レポートでは、2019年6月中に発生した観測情報と事案についてまとめています。

DDoS攻撃の検出では、件数及び攻撃時に発生した最大パケット数、最大通信量が大幅に減少しました。最大規模・最長時間を記録した攻撃では、SSDPを用いたUDP AmplificationとTCPのWell-knownポートを利用したSYN/ACKリフレクションが攻撃手法として用いられていました。

IPS/IDSにおいて検出したインターネットからの攻撃については、Mirai亜種によるルータに対する攻撃が7割近くを占め、残りは比較的小規模な攻撃が幅広く観測されています。Mirai亜種の攻撃の次に多く観測されたのは、リモートデスクトッププロトコルを用いたトンネル接続の試行で、前月末から当月1日までがピークでした。また、複数の攻撃が特定の日に集中しており、その中には攻撃元IPアドレスが共通であるものも検出されています。

Webサイト閲覧時における検出では、引き続き悪意のあるJavaScriptが最も多く観測されていますが、その割合は全体の3分の1程度まで減少しました。さらに別のシグネチャでは、最終的に詐欺広告画面が表示されるスクリプトを確認しています。メールでは物品の購入に関する内容を装った件名と添付ファイル名を用いたメールが多く検出されました。それに加え、SOCでの観測において初めてトップ10に入ったマルウェアの種別が当月は4種類ありました。

当月は18日以降に5500/tcpを含む複数のポートに対するアクセスの増加を観測しています。外部の情報と照らし合わせると、観測した一連のアクセス増加はMiraiボットの感染活動であると考えられます。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。ただし、規模の大小や期間などから、攻撃先が特定可能な事案についてはこの集計から除いています。

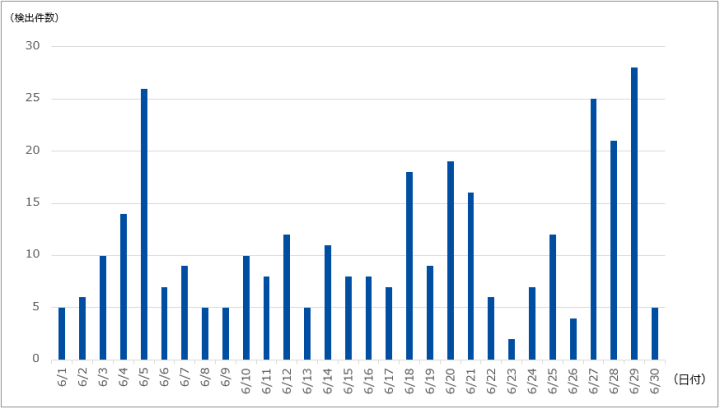

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は328件であり、1日あたりの件数は10.93件でした。期間中に観測された最も規模の大きな攻撃では、最大148万ppsのパケットによって8.11Gbpsの通信が発生しました。当月最も長く継続した攻撃もこの通信であり、およそ30分間にわたって攻撃が継続しました。なお、攻撃手法は主にSSDPを用いたUDP Amplificationと、TCPのWell-knownポートを利用したSYN/ACKリフレクションでした。SYN/ACKリフレクション攻撃については、関連する通信を以前にも観測しており、攻撃の詳細を2018年9月の観測レポートにて解説しています。

IIJマネージドセキュリティサービスの観測情報

IIJマネージドIPS/IDSサービスでは、Netis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。当該攻撃は前月の観測レポートにおいて過半数を下回っていましたが、当月では21.07ポイント増加しており、全体の69.62%を占めていました。前月に多く検出されたRDP Tunneling Attempt Detectedの検出数が落ち着いたことにより、全体の検出数が減少したことが今回の検出率増加の要因です。

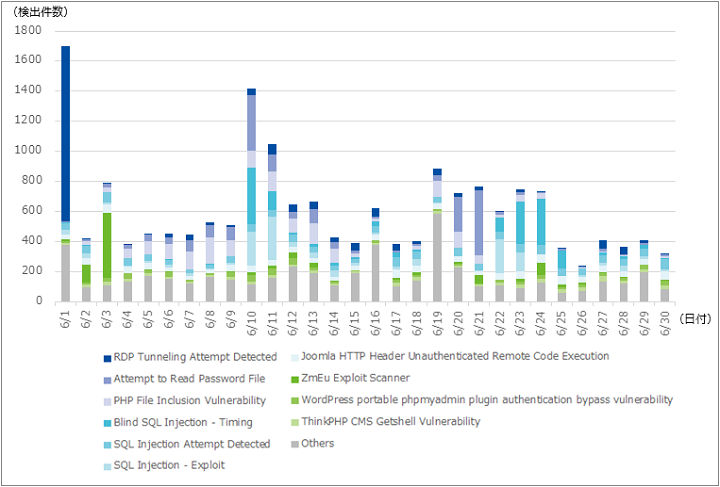

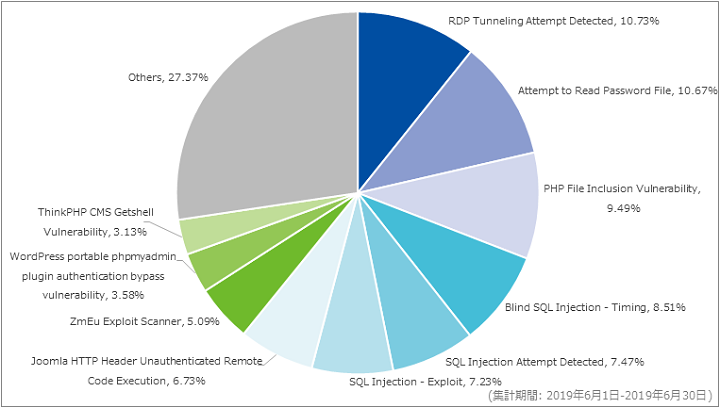

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数と攻撃種別トップ10の割合を示します。なお、前述したNetis及びNetcore社製ルータを対象とした検出が全体の過半数を占めているため、以下2つのグラフからは当該事象を除外しています。

当月において最も多く検出した攻撃はトンネリングを用いたリモートデスクトップ接続を検出するRDP Tunneling Attempt Detectedであり、全体の10.73%を占めていました。その半数以上は6月1日に検出したもので、ロシアのIPアドレスを送信元とする443/tcp宛の通信でした。これは前月のレポートに掲載した5月27日から5月31日に検出したものと同じ傾向のため、5月末からの攻撃が6月1日まで継続したものと思われます。

RDP Tunneling Attempt Detectedが最も多く検出されていますが、当月の全体傾向では特定の攻撃が突出するのではなく、様々な攻撃が万遍なく検出される傾向がありました。2番目に多く検出されたAttempt to Read Password Fileは6月10日、20日、21日に集中して検出されており、同日にBlind SQL Injection – TimingとSQL Injection – Exploitも集中して観測されていました。後者のSQL Injection系の攻撃については共通の攻撃元IPアドレスからの通信を検出しており、同一の攻撃者によるものでした。一方、Attempt to Read Password FileとSQL Injection系の攻撃では共通する攻撃元IPアドレスはなく、関連性は不明です。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

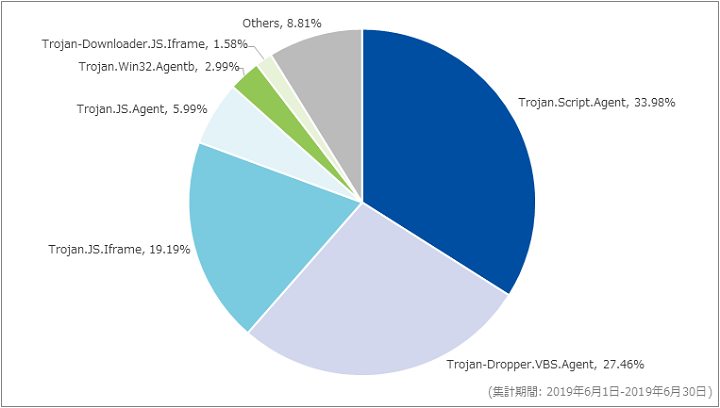

以下に、今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

当月において最も多く検出したマルウェアは前月に引き続きTrojan.Script.Agentで、全体の33.98%を占めていました。前月から41.74ポイント減少しており、検出数ベースでも半数以下と検出が落ち着いていました。検出内容は前月から変化しておらず、複数のWebサイトに蔵置されたJavaScriptを検出したもので、Cookie情報を含むリクエストヘッダの内容を外部ドメインに送信するものでした。同様のマルウェアに関しては2018年9月の観測レポートにて解説しています。

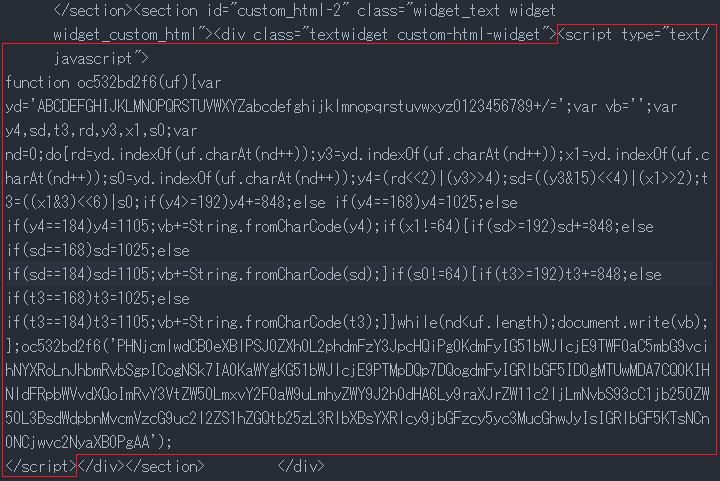

Trojan-Downloader.JS.Iframeでは改ざんされた複数の国内Webサイト内に挿入されたJavaScriptを検出していました。いずれのWebサイトもWordPressで作成されたものであり、検出されたJavaScriptは難読化されていました。挿入されていたJavaScriptと難読化解除後のJavaScriptを以下に示します。

Math.random()は0以上、1未満の範囲でランダムな値を返し、Math.floor()により小数点以下が切り捨てられます。上のスクリプトではランダムに返された値が0.6以上、0.8未満である場合にのみ、外部サイトに転送されることになります。この挙動は、サンドボックスなどによる動的検知の回避や、Webサイト管理者が改ざんを認知するまでの時間を延ばすことを目的としていると思われます。また、外部サイトへの転送をsetTimeout()を用いて15秒後に設定していることも同様の目的であると思われます。上のスクリプトが実行され、外部Webサイトに転送された場合、更に複数回の転送が行われます。SOCにて確認した時点では、最終的に下の詐欺広告画面が表示されることを確認しています。

メール受信時におけるマルウェア検出

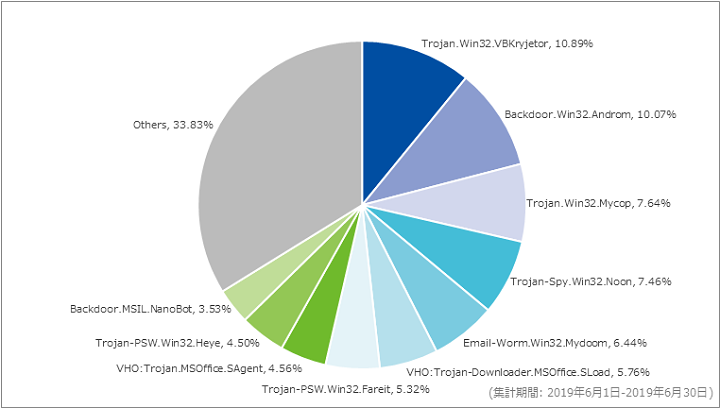

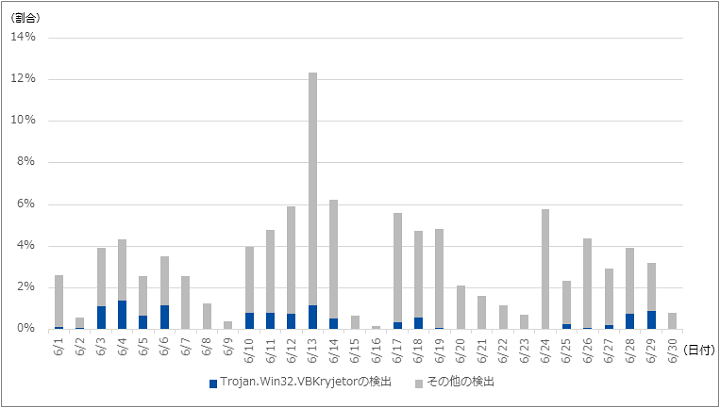

以下に対象期間における、メール受信時に検出したマルウェア種別の割合と、日別のマルウェア検出傾向を示します。日別のグラフは総検出件数を100%として正規化しており、最も多かったTrojan.Win32.VBKryjetorの検出を異なる色で示しています。

対象期間中に最も多く検出したマルウェアはTrojan.Win32.VBKryjetorでした。このマルウェアの検出は、全体に対して10.89%を占めています。Trojan.Win32.VBKryjetorを検出したメールの多くには、物品の購入に関する内容を装った件名と添付ファイル名が用いられていました。

また、当月は以下の4種類のマルウェアがSOCの観測上初めてトップ10に入りました。

- Trojan.Win32.Mycop

- VHO:Trojan-Downloader.MSOffice.SLoad

- VHO:Trojan.MSOffice.SAgent

- Trojan-PSW.Win32.Heye

6月13日における検出数の増加はTrojan-PSW.Win32.Fareitを多く検出しています。同日のTrojan-PSW.Win32.Fareitを検出したメールには、料金の支払いに関する内容を装った件名と添付ファイル名が用いられていました。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールの大量送付に関する情報を示します。当月は実在する組織名を騙ったメールの送付がありました。なお、以下は主要なものであり、全ての不審なメールを網羅しているわけではない点にご注意ください。

| 日付 | 件名 | 添付ファイル名 | 備考 |

|---|---|---|---|

| 6月4日(火) |

|

|

|

| 6月6日(木) |

|

|

|

| 6月10日(月) |

|

|

|

| 6月12日(水) |

|

|

|

| 6月17日(月) |

|

|

件名の先頭に以下の文字列が付与される場合がある

添付ファイル名に含まれる○は0から9までのランダムな数字を示す |

セキュリティインシデントトピック

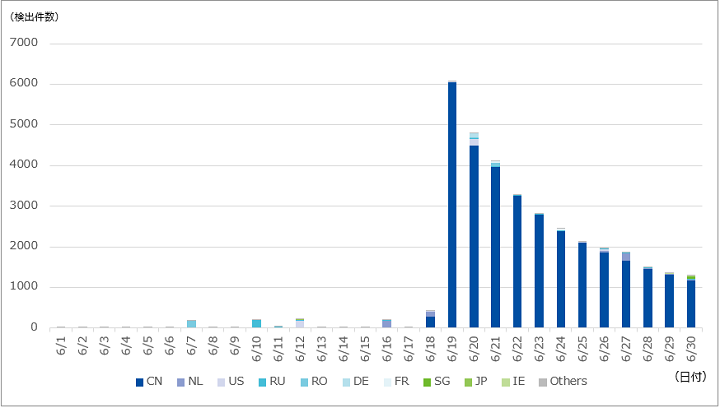

5500/tcpにおけるアクセス増加

SOCでは2019年6月18日から5500/tcpに対するアクセスが増加したことをIIJマネージドファイアウォールサービスで確認しています。本ポートにおけるアクセスの増加については、警視庁のインターネット治安情勢のレポートでも紹介されています。以下に、今回の対象期間中に観測した5500/tcpに対する国別の検出件数を示します。

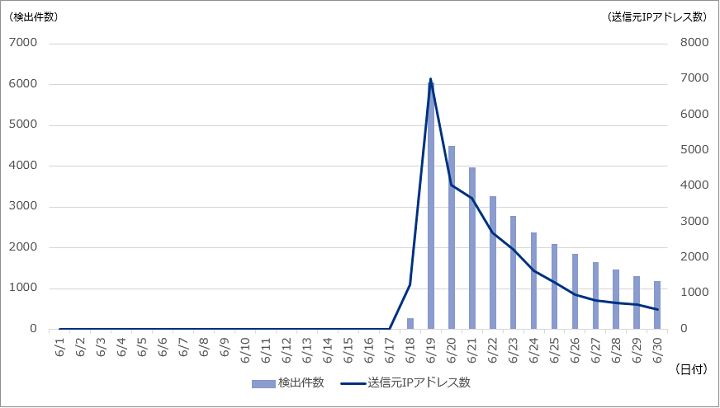

上図より、5500/tcp宛通信のほとんどが中国(CN)のIPアドレスから送信されていることが確認できます。また、検出件数が最大となった日付は2019年6月19日です。以下に5500/tcp宛通信のうち、中国を送信元とする通信の検出件数と送信元IPアドレス数の推移を示します。

上図より、送信元IPアドレス数が最大となった日付は、検出件数のピークである2019年6月19日であることが確認できます。なお、SOCで観測した送信元IPアドレス数は一日の最大で7,000程度確認できています。その後、末日にかけて送信元IPアドレス数と検出件数は減少傾向にあります。

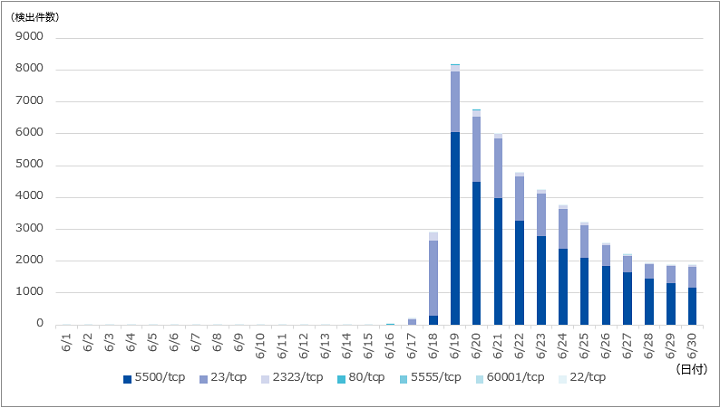

この中国を送信元とするIPアドレスは、2019年6月中旬から末日にかけて5500/tcp以外にも、22/tcpや23/tcp、80/tcp、2323/tcp、5555/tcp、60001/tcpに対して活発にアクセスを試みています。以下に、その様子を示します。

警視庁の観測においては、TCPのシーケンス番号や通信パケットの内容まで確認しており、そのレポート内で観測した5500/tcpに対する通信はMiraiボット関連である可能性が示されています。そのため、今回SOCで観測した5500/tcpへのアクセスは、観測した時期やその他のアクセス対象ポートの類似性からMiraiボットの感染活動である可能性が高いと考えられます。また、図-11で示した送信元IPアドレスの最大数から、ある程度の規模のボットネットが関与していると推測できます。

セキュリティインシデントカレンダー

当月発生した主要なインシデントを記載します。「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 6月4日(火) | セキュリティ事件 | 海外の大学は、2018年末頃に同大学のシステムが第三者による不正アクセスを受け調査を行った結果、過去19年間にわたり教職員や学生などの個人情報が外部に漏えいした可能性があることを公表した。漏えいした可能性のある個人情報には、氏名、住所、生年月日、電話番号、メールアドレス、緊急連絡先の詳細、納税者番号、給与情報、銀行口座の詳細、パスポートの詳細などが含まれている。同大学は、本事象に関する詳細情報の提供及びFAQの作成、被害者向けのヘルプラインによる相談サポートなどを行うとのこと。

”Message from the Vice-Chancellor” |

| 6月4日(火) | セキュリティ事件 | 国内の雑貨店運営会社は、同社が運営する通販サイトにおいて、第三者によって不正プログラムを混入されたことにより、クレジットカード情報2,606件及び顧客データベースに登録されていた個人情報41,355件が漏えいした可能性があることを公表した。漏えいした可能性のあるクレジットカード情報の中には、名義人、カード番号、有効期限、セキュリティコードが含まれ、漏えいした可能性のある顧客データベースに登録されていた個人情報の中には、氏名、住所、生年月日、電話番号、及びメールアドレスなどが含まれるとのこと。

「不正プログラム混入による個人情報流出に関するお詫びとご報告」 |

| 6月11日(火) | 脆弱性情報 | 海外のセキュリティ研究者は、DRAMに、同じハードウェア上で実行されている他のプロセスからメモリデータを読み取られるサイドチャネル攻撃の脆弱性(CVE-2019-0174)が存在することを発表した。同脆弱性は、DRAMにて隣接するメモリセルで干渉が発生する既知の問題「Rowhammer」を悪用したものとのこと。なお、本脆弱性は「RAMBleed」と名付けられている。

“RAMBleed” “RAMBleed: Reading Bits in Memory Without Accessing Them” |

| 6月14日(金) | その他 | 総務省及び国立研究開発法人情報通信研究機構(NICT)は、2019年2月より開始したIoT機器の調査及び当該機器の利用者への注意喚起を行う取り組み「NOTICE(National Operation Towards IoT Clean Environment)」に加え、2019年6月中旬から、NICTの「NICTER (Network Incident analysis Center for Tactical Emergency Response)」プロジェクトの調査により、マルウェア感染が確認されたloT機器に対して、インターネットプロバイダから該当機器の利用者に対し注意喚起を行う取り組みを実施することを公表した。

「マルウェアに感染しているIoT機器の利用者に対する注意喚起の実施」 「マルウェアに感染しているIoT機器の利用者に対する注意喚起の実施」 |

| 6月17日(月) | 脆弱性情報 | Netflix社は、FreeBSD及びLinuxカーネルに、細工されたSACKパケット列をリモートから受信することによってカーネルパニックを引き起こす可能性のあるTCPベースの脆弱性(CVE-2019-11477)を含む複数の脆弱性が存在することを発表した。なお、CVE-2019-11477については「SACK Panic」と名付けられている。

“Linux and FreeBSD Kernel: Multiple TCP-based remote denial of service vulnerabilities” |

| 6月17日(月) | その他 | 欧州刑事警察機構(Europol)は、ランサムウェアGandCrabの復号化ツールの最新バージョンがリリースされたことを発表した。同復号化ツールは、GandCrabのバージョン5.2までに対応しているとのこと。

“JUST RELEASED: FOURTH DECRYPTION TOOL NEUTRALISES LATEST VERSION OF GANDCRAB RANSOMWARE” |

| 6月18日(火) | セキュリティ事件 | 海外の宇宙開発機関は、同機関の研究所に対する、外部向けアプリケーションやシステムのネットワークセキュリティの有効性を評価した監査報告書を公表した。同報告書では、外部からの不正アクセスによる情報漏えいや、機密ファイルへのアクセス及び機密ファイルの操作、認証のない攻撃者によるリモートコード実行など複数の攻撃を受けていたことを報告している。

“CYBERSECURITY MANAGEMENT AND OVERSIGHT AT THE JET PROPULSION LABORATORY” |

| 6月18日(火) | 脆弱性情報 | Mozilla社は、Firefox 67.0.3及びFirefox ESR 60.7.1をリリースした。同リリースにより、Array.popの問題によってJavaScriptのコードを処理する際にクラッシュを引き起こす可能性のある脆弱性(CVE-2019-11707)が修正された。また、同社は、同脆弱性を悪用した攻撃を既に確認済みであるとのこと。

“Mozilla Foundation Security Advisory 2019-18” |

| 6月25日(火) | 脅威情報 | Cybereason社は、電気通信事業者を標的とした世界規模の攻撃を同社のセキュリティサービスチームNocturnusが観測したことを公表した。同攻撃では、「APT10」などの攻撃グループが使用しているような技術及びツールが使われているとのこと。

“OPERATION SOFT CELL: A WORLDWIDE CAMPAIGN AGAINST TELECOMMUNICATIONS PROVIDERS” |

| 6月26日(水) | セキュリティ事件 | 海外の仮想通貨取引所は、外部からの不正アクセスを受け、9,300,000XRP(約465,000,000円)及び2,500,000ADA(約25,000,000円)が流出したことを公表した。本攻撃により、約90ユーザの口座に不正アクセスを確認したとのこと。なお、影響を受けたユーザに対しては既に補償を行っているとのこと。

“Official Statement Regarding The Hacking of Bitrue On June 27 2019” |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 6月4日(火) | Chrome 75.0.3770.80 | Google社は、Chromeのセキュリティアップデートを公表した。同アップデートにより、Use After Freeの脆弱性(CVE-2019-5828、CVE-2019-5829)など複数の脆弱性が修正された。

“Stable Channel Update for Desktop” |

| 6月5日(水) | Exim 4.87~4.91 | Eximは、Exim 4.87〜4.91までのバージョンを対象に、セキュリティアップデートを公表した。同アップデートにより、リモートから悪用される恐れのある脆弱性(CVE-2019-10149)が修正された。

“CVE-2019-10149 Exim 4.87 to 4.91” |

| 6月6日(木) | Windows用VMware Tools

Linux用VMware Workstation Pro/Player |

VMware社は、同社が提供する複数製品に脆弱性が存在することを公表した。同社によると、Windows用VMware Toolsにおける範囲外のメモリ読み取りの脆弱性(CVE-2019-5522)及びLinux用VMware WorkstationにおけるUse After Freeの脆弱性(CVE-2019-5525)の2件が存在するとのこと。 なお、同脆弱性はVMware Tools for Windows 10.3.10及びVMware Workstation 15.1.0にて修正されており、VMware社は早期のアップデートを促している。

“VMware Security Advisories” |

| 6月11日(火) | Microsoft複数製品 | Microsoft社は、 複数のソフトウェアに対するセキュリティ更新プログラムを公表した。この更新プログラムにより、Wordにおけるリモートコード実行の脆弱性(CVE-2019-1034)や、Edge及びInternet Explorerにおける情報漏えいの脆弱性(CVE-2019-1081)など複数の脆弱性に対する修正が行われた。

「2019 年 6 月のセキュリティ更新プログラム」 「2019 年 6 月のセキュリティ更新プログラム (月例)」 |

| 6月11日(火) | Adobe ColdFusion

Adobe Campaign Adobe Flash Player |

Adobe社は、同社が提供する複数ソフトウェアにおけるセキュリティアップデートを公表した。同アップデートにより、Adobe ColdFusionにおけるファイル拡張子のブラックリストがバイパスされ、任意のコードが実行される脆弱性(CVE-2019-7838)や、Adobe Flash PlayerにおけるUse After Freeにより任意のコードが実行される脆弱性(CVE-2019-7845)など複数の脆弱性が修正された。

“Security updates available for ColdFusion | APSB19-27” “Security Bulletin for Adobe Campaign | APSB19-28” “Security Bulletin for Adobe Flash Player | APSB19-30” |

| 6月11日(火) | iCloud for Windows 10.4 | Apple社は、iCloud for Windows 10.4のセキュリティアップデートを公表した。同アップデートにより、悪意のあるSQLクエリによって任意のコードを実行される可能性のある脆弱性(CVE-2019-8600)など複数の脆弱性を修正したとのこと。

“About the security content of iCloud for Windows 10.4” |

| 6月12日(水) | Cisco IOS XE | Cisco Systems社は、同社が提供するCisco IOS XEに存在する、クロスサイトリクエストフォージェリの脆弱性(CVE-2019-1904)を修正したアップデートを公表した。

“Cisco IOS XE Software Web UI Cross-Site Request Forgery Vulnerability” |

| 6月13日(木) | Thunderbird 60.7.1 | Mozilla社は、Thunderbird 60.7.1のリリースを公表した。同リリースにより、ヒープバッファオーバーフロー(CVE-2019-11703、CVE-2019-11704)やスタックバッファオーバーフロー(CVE-2019-11705)などの脆弱性が修正された。

“Mozilla Foundation Security Advisory 2019-17” |

| 6月13日(木) | Chrome 75.0.3770.90 | Google社は、Chromeのセキュリティアップデートを公表した。同アップデートにより、Use After Freeの脆弱性(CVE-2019-5842)が修正された。

“Stable Channel Update for Desktop” |

| 6月18日(火) | Oracle WebLogic Server | Oracle社は、同社が提供するOracle WebLogic Serverに対するセキュリティアップデートを公表した。同アップデートにより、XMLDecoderを介したシリアル化解除の脆弱性(CVE-2019-2729)を修正したとのこと。

“Oracle Security Alert Advisory – CVE-2019-2729” |

| 6月19日(水) | Cisco製品複数 | Cisco Systems社は、同社が提供する複数ソフトウェアの脆弱性に対応するソフトウェアアップデートを公表した。同アップデートにより、Cisco SD-WAN Solutionに存在する、認証されたローカルの攻撃者が下位レベルの権限のユーザをrootユーザに昇格させる可能性がある脆弱性(CVE-2019-1625)、Cisco DNA Centerに存在する、未認証の攻撃者が認証を回避し、内部サービスにアクセスする可能性のある脆弱性(CVE-2019-1848)など複数の脆弱性が修正された。

“Cisco SD-WAN Solution Privilege Escalation Vulnerability” “Cisco DNA Center Authentication Bypass Vulnerability” “Cisco TelePresence Endpoint Command Shell Injection Vulnerability” “Cisco StarOS Denial of Service Vulnerability” “Cisco SD-WAN Solution Command Injection Vulnerability” “Cisco RV110W, RV130W, and RV215W Routers Management Interface Denial of Service Vulnerability” “Cisco Prime Service Catalog Cross-Site Request Forgery Vulnerability” “Cisco Meeting Server CLI Command Injection Vulnerability” |

| 6月19日(水) | BIND9 | ISCは、BIND9の脆弱性を修正するセキュリティアップデートを公表した。同アップデートにより、不正なパケットを破棄した際に発生する競合状態によって、namedの終了を引き起こすサービス拒否(DoS)の脆弱性(CVE-2019-6471)が修正された。

“CVE-2019-6471: A race condition when discarding malformed packets can cause BIND to exit with an assertion failure” |

| 6月20日(木) | Firefox 67.0.4

Firefox ESR 60.7.2 Thunderbird 60.7.2 |

Mozilla社は、Firefox 67.0.4、Firefox ESR 60.7.2、Thunderbird 60.7.2を公表した。同リリースにより、Prompt:Openを使用したサンドボックス回避の脆弱性(CVE-2019-11708)が修正された。

“Firefox 67.0.4, See All New Features, Updates and Fixes” “Firefox ESR 60.7.2, See All New Features, Updates and Fixes” “Thunderbird — Release Notes (60.7.2) — Mozilla” “Mozilla Foundation Security Advisory 2019-19” “Mozilla Foundation Security Advisory 2019-20” |

| 6月20日(木) | Apache Tomcat 8.5.41

Apache Tomcat 9.0.20 |

Apache Software Foundationは、Apache Tomcatに対するセキュリティアップデートを公表した。同アップデートにより、HTTP/2プロトコルのコネクション制御が適切に行われず、リソースが枯渇することによって、サービス拒否(DoS)を引き起こす可能性のある脆弱性(CVE-2019-10072)を修正したとのこと。

“Fixed in Apache Tomcat 8.5.41” “Fixed in Apache Tomcat 9.0.20” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。